Qu’est-ce que Nmap?

Nmap (ou “mappeur de réseau») Est l’un des outils de découverte de réseaux gratuits les plus populaires du marché. Au cours de la dernière décennie, le programme s’est imposé comme un programme de base pour les administrateurs réseau qui cherchent à cartographier leurs réseaux et à réaliser des inventaires de réseaux étendus. Il permet à l’utilisateur de trouver des hôtes en direct sur son réseau ainsi que de rechercher des ports ouverts et des systèmes d’exploitation. Dans ce guide, vous apprendrez comment installer et utiliser Nmap.

Nmap s’exécute centré sur une ligne de commande similaire à l’invite de commandes Windows, mais une interface graphique est disponible pour les utilisateurs plus expérimentés. Lors de l’utilisation de Nmap, l’utilisateur entre simplement des commandes et exécute des scripts via l’interface textuelle. Ils peuvent naviguer à travers des pare-feu, des routeurs, des filtres IP et d’autres systèmes. À la base, Nmap a été conçu pour les réseaux à l’échelle de l’entreprise et peut parcourir des milliers d’appareils connectés.

Certaines des principales utilisations de Nmap comprennent analyse de port, ping balaye, Détection du système d’exploitation, et détection de version. Le programme fonctionne en utilisant des paquets IP pour identifier les hôtes disponibles sur un réseau ainsi que les services et les systèmes d’exploitation qu’ils exécutent. Nmap est disponible sur de nombreux systèmes d’exploitation différents, de Linux à Free BSD et Gentoo. Nmap possède également une communauté d’assistance aux utilisateurs extrêmement active et dynamique. Dans cet article, nous décomposons les principes fondamentaux de Nmap pour vous aider à démarrer rapidement.

Analyse de réseau et reniflage de paquets avec Nmap

Les analyseurs de réseau comme Nmap sont essentiels à la sécurité du réseau pour un certain nombre de raisons. Ils peuvent identifier les attaquants et tester les vulnérabilités au sein d’un réseau. En matière de cybersécurité, plus vous en savez sur le trafic de vos paquets, mieux vous êtes préparé à une attaque. Analyser activement votre réseau est le seul moyen de vous assurer de rester préparé aux attaques potentielles.

En tant qu’analyseur de réseau ou renifleur de paquets, Nmap est extrêmement polyvalent. Par exemple, il permet à l’utilisateur de scanner toute IP active sur son réseau. Si vous repérez une adresse IP que vous n’avez jamais vue auparavant, vous pouvez exécuter une analyse IP pour identifier s’il s’agit d’un service légitime ou d’une attaque extérieure.

Nmap est l’analyseur de réseau incontournable pour de nombreux administrateurs car il offre gratuitement un large éventail de fonctions.

Cas d’utilisation de Nmap

Par exemple, vous pouvez utiliser Nmap pour:

- Identifiez les hôtes en direct sur votre réseau

- Identifiez les ports ouverts sur votre réseau

- Identifiez le système d’exploitation des services sur votre réseau

- Corrigez les vulnérabilités de votre infrastructure réseau

Comment installer Nmap

Voir également: Nmap Cheat Sheet

Avant de découvrir comment utiliser NMap, nous allons voir comment l’installer. Les utilisateurs de Windows, Linux et MacOS peuvent télécharger Nmap ici.

Installer Nmap sur Windows

Utilisez le programme d’installation automatique de Windows (appelé nmap-setup.exe), puis suivez les instructions à l’écran.

Installer Nmap sur Linux

Sous Linux, les choses sont un peu plus délicates car vous pouvez choisir entre une installation de code source ou un certain nombre de packages binaires. L’installation de Nmap sous Linux vous permet de créer vos propres commandes et d’exécuter des scripts personnalisés. Pour tester si vous avez installé nmap pour Ubuntu, exécutez le nmap –version commander. Si vous recevez un message indiquant que nmap n’est pas actuellement installé, tapez sudo apt-get install nmap dans l’invite de commande et cliquez sur Entrée.

Installer Nmap sur Mac

Sur Mac, nmap propose un programme d’installation dédié. Pour installer sur Mac, double-cliquez sur le Fichier nmap-.dmg et ouvrez un fichier appelé nmap-mpkg. L’ouvrir démarre le processus d’installation. Si vous utilisez OS X 10.8 ou une version ultérieure, vous pouvez être bloqué par vos préférences de sécurité, car nmap est considéré comme un “développeur non identifié”. Pour contourner cela, faites simplement un clic droit sur le fichier .mpkg et sélectionnez Ouvert.

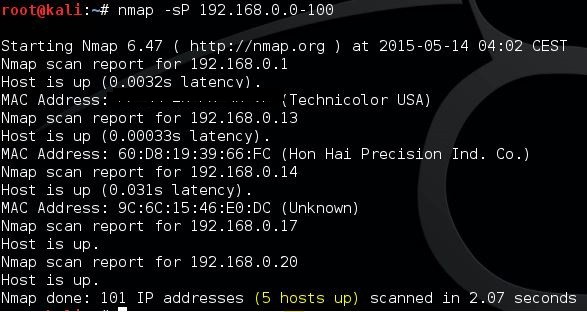

Comment exécuter une analyse Ping

L’une des bases de l’administration du réseau est de prendre le temps d’identifier les hôtes actifs sur votre réseau. Sur Nmap, cela est réalisé grâce à l’utilisation d’un scan ping. Une analyse ping (également appelée découverte d’adresses IP dans une commande de sous-réseau) permet à l’utilisateur d’identifier si les adresses IP sont en ligne. Il peut également être utilisé comme méthode de découverte d’hôte. Les analyses de ping ARP sont l’un des meilleurs moyens de détecter les hôtes dans les réseaux LAN.

Pour exécuter une analyse ping ARP, tapez la commande suivante dans la ligne de commande:

# nmap -sp 192.100.1.1/24

Cela renverra une liste d’hôtes qui ont répondu à vos requêtes ping avec un nombre total d’adresses IP à la fin. Un exemple est illustré ci-dessous:

Il est important de noter que cette recherche n’envoie aucun paquet aux hôtes répertoriés. Cependant, Nmap exécute une résolution DNS inversée sur les hôtes répertoriés pour identifier leurs noms.

Techniques de balayage des ports

En ce qui concerne l’analyse des ports, vous pouvez utiliser différentes techniques sur Nmap. Ce sont les principaux:

- Analyse sS TCP SYN

- scan de connexion TCP sT

- scans UDP sU

- Balayage SY SCTP INIT

- sN TCP NULL

Les nouveaux utilisateurs tenteront de résoudre la plupart des problèmes avec les analyses SYN, mais à mesure que vos connaissances se développeront, vous pourrez également intégrer certaines de ces autres techniques. Il est important de noter que vous ne pouvez utiliser qu’une seule méthode d’analyse de port à la fois (bien que vous puissiez combiner une analyse SCTP et TCP ensemble).

Analyse TCP SYN

Analyse sS TCP SYN

le Analyse TCP SYN est l’une des techniques d’analyse de port les plus rapides à votre disposition sur Nmap. Vous pouvez analyser des milliers de ports par seconde sur n’importe quel réseau qui n’est pas protégé par un pare-feu.

C’est aussi une bonne technique de scan en termes de confidentialité car il ne complète pas les connexions TCP qui attirent l’attention sur votre activité. Cela fonctionne en envoyant un paquet SYN et en attendant une réponse. Un accusé de réception indique un port ouvert alors qu’aucune réponse ne dénote un port filtré. Un RST ou une réinitialisation identifie les ports qui n’écoutent pas.

Analyse de connexion TCP

Analyse de connexion TCP sT

UNE Analyse de connexion TCP est la principale alternative d’analyse TCP lorsque l’utilisateur n’est pas en mesure d’exécuter une analyse SYN. Sous l’analyse de connexion TCP, l’utilisateur émet un appel système de connexion pour établir une connexion avec le réseau. Au lieu de lire les réponses des paquets, Nmap utilise cet appel pour extraire des informations sur chaque tentative de connexion. L’un des plus grands inconvénients d’une analyse de connexion TCP est qu’il faut plus de temps pour cibler les ports ouverts qu’une analyse SYN.

Analyse UDP

sU UDP Scan

Si vous souhaitez exécuter l’analyse des ports sur un service UDP, alors Analyses UDP sont votre meilleur plan d’action. UDP peut être utilisé pour analyser des ports tels que DNS, SNMP et DHCP sur votre réseau. Celles-ci sont particulièrement importantes car elles constituent un domaine que les attaquants exploitent couramment. Lorsque vous exécutez une analyse UDP, vous pouvez également exécuter une analyse SYN simultanément. Lorsque vous exécutez une analyse UDP, vous envoyez un paquet UDP à chaque port ciblé. Dans la plupart des cas, vous envoyez un paquet vide (en plus des ports comme 53 et 161). Si vous ne recevez pas de réponse après la transmission des paquets, le port est classé comme ouvert.

Scan du port SCTP INIT

sY SCTP INIT Scan

le Scan du port SCTP INIT couvre les services SS7 et SIGTRAN et offre une combinaison des protocoles TCP et UDP. Comme le scan Syn, le scan SCTP INIT est incroyablement rapide, capable de scanner des milliers de ports chaque seconde. C’est également un bon choix si vous cherchez à préserver la confidentialité, car il ne termine pas le processus SCTP. Cette analyse fonctionne en envoyant un bloc INIT et en attendant une réponse de la cible. Une réponse avec un autre bloc INIT-ACK identifie un port ouvert, tandis qu’un bloc ABORT indique un port sans écoute. Le port sera marqué comme filtre si aucune réponse n’est reçue après plusieurs retransmissions.

Analyse TCP NULL

sN TCP NULL Scan

UNE Analyse TCP NULL est l’une des techniques de numérisation les plus astucieuses à votre disposition. Cela fonctionne en exploitant une faille dans le RFC TCP qui dénote les ports ouverts et fermés. Essentiellement, tout paquet qui ne contient pas de bits SYN, RST ou ACK demandera une réponse avec un RST retourné si le port est fermé et aucune réponse si le port est ouvert. Le plus grand avantage d’une analyse TCP NULL est que vous pouvez naviguer à travers les filtres de routeur et les pare-feu. Même s’ils sont un bon choix pour la furtivité, ils peuvent néanmoins être détectés par les systèmes de détection d’intrusion (IDS).

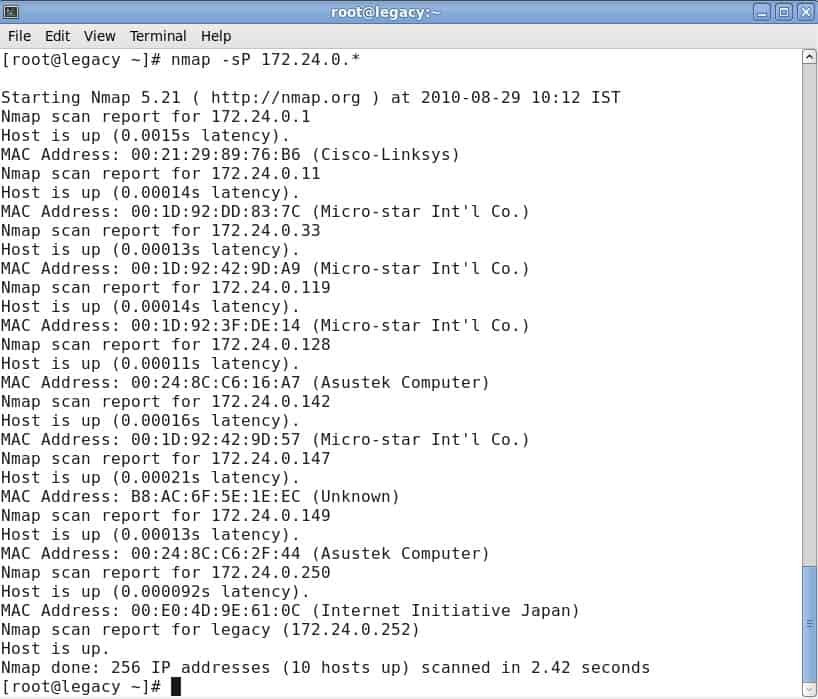

Analyse de l’hôte

Si vous souhaitez identifier les hôtes actifs sur un réseau, l’analyse des hôtes est la meilleure façon de procéder. Une analyse de l’hôte est utilisée pour envoyer des paquets de demande ARP à tous les systèmes d’un réseau. Il enverra une demande ARP à une adresse IP spécifique dans une plage IP, puis l’hôte actif répondra avec un paquet ARP envoyant son adresse MAC avec un message «l’hôte est actif». Vous recevrez ce message de tous les hôtes actifs. Pour exécuter une analyse de l’hôte, entrez:

nmap -sP

Cela affichera un écran affichant les éléments suivants:

Identifier les noms d’hôtes

L’une des commandes les plus simples et les plus utiles que vous pouvez utiliser est la commande -sL, qui indique à nmap d’exécuter une requête DNS sur l’adresse IP de votre choix. En utilisant cette méthode, vous pouvez trouver des noms d’hôtes pour une IP sans envoyer un seul paquet à l’hôte. Par exemple, entrez la commande suivante:

nmap -sL 192.100.0.0/24

Cela renvoie une liste de noms relatifs aux IP analysées, ce qui peut être incroyablement utile pour identifier à quoi servent réellement certaines adresses IP (à condition qu’elles aient un nom associé!).

Analyse du système d’exploitation

Une autre des fonctions utiles de Nmap est la détection du système d’exploitation. Pour détecter le système d’exploitation d’un périphérique, Nmap envoie des paquets TCP et UDP à un port et analyse sa réponse. Nmap exécute ensuite divers tests, de l’échantillonnage TCP ISN à l’échantillonnage IP ID et le compare à sa base de données interne de 2 600 systèmes d’exploitation. S’il trouve une correspondance ou une empreinte digitale, il fournit un résumé composé du nom du fournisseur, du système d’exploitation et de la version.

Pour détecter le système d’exploitation d’un hôte, entrez la commande suivante:

nmap -O 192.168.5.102

Il est important de noter que vous avez besoin d’un port ouvert et d’un port fermé pour utiliser la commande –O.

Détection de version

La détection de version est le nom donné à une commande qui vous permet de savoir quelle version de logiciel un ordinateur exécute. Ce qui le distingue de la plupart des autres analyses, c’est que le port n’est pas au centre de sa recherche. Au lieu de cela, il essaie de détecter les logiciels exécutés par un ordinateur en utilisant les informations fournies par un port ouvert. Vous pouvez utiliser la détection de version en tapant la commande -sV et en sélectionnant l’adresse IP de votre choix, par exemple:

#nmap -sV 192.168.1.1

Augmenter la verbosité

Lors de l’exécution d’une analyse via Nmap, vous pourriez avoir besoin de plus d’informations. La saisie de la commande verbeuse -v vous fournira des détails supplémentaires sur ce que fait Nmap. Neuf niveaux de verbosité sont disponibles sur Nmap, de -4 à 4:

- Niveau -4 – Ne fournit aucune sortie (par exemple, vous ne verrez pas les paquets de réponse)

- Niveau 3 – Similaire à -4 mais vous fournit également des messages d’erreur pour vous montrer si une commande Nmap a échoué

- Niveau 2 – Fait ce qui précède, mais contient également des avertissements et des messages d’erreur supplémentaires

- Niveau 1 – Affiche des informations d’exécution telles que la version, l’heure de début et les statistiques

- Niveau 0 – Le niveau de verbosité par défaut qui affiche les paquets envoyés et reçus ainsi que d’autres informations

- Niveau 1 – Identique au niveau 0 mais fournit également des détails sur les détails du protocole, les indicateurs et le calendrier.

- Niveau 2 – Affiche des informations plus détaillées sur les paquets envoyés et reçus

- Niveau 3 – Afficher le transfert brut complet des paquets envoyés et reçus

- Niveau 4 – Identique au niveau 3 avec plus d’informations

L’augmentation de la verbosité est idéale pour trouver des moyens d’optimiser vos analyses. Vous augmentez la quantité d’informations auxquelles vous avez accès et vous fournissez plus d’informations pour apporter des améliorations ciblées à votre infrastructure réseau.

Moteur de script Nmap

Si vous souhaitez tirer le meilleur parti de Nmap, vous devrez utiliser le moteur de script Nmap (NSE). Le NSE permet aux utilisateurs d’écrire des scripts dans Lua afin qu’ils puissent automatiser diverses tâches de mise en réseau. Un certain nombre de catégories de scripts différentes peuvent être créées avec NSE. Ceux-ci sont:

- auth – scripts qui fonctionnent avec ou contournent les informations d’authentification sur un système cible (comme x11-access).

- diffuser – scripts généralement utilisés pour découvrir les hôtes en diffusant sur le réseau local

- brute – des scripts qui utilisent la force brute pour accéder à un serveur distant (par exemple http-brute)

- défaut – scripts définis par défaut sur Nmap en fonction de la vitesse, de l’utilité, de la verbosité, de la fiabilité, de l’intrusion et de la confidentialité

- Découverte – scripts qui recherchent les registres publics, les services d’annuaire et les appareils compatibles SNMP

- dos – scripts pouvant entraîner un déni de service. Peut être utilisé pour tester ou attaquer des services.

- exploit – scripts conçus pour exploiter les vulnérabilités du réseau (par exemple http-shellshock

- externe – scripts qui envoient des données à des bases de données externes telles que whois-ip

- flou – scripts qui envoient des champs randomisés dans les paquets

- intrusif – scripts qui risquent de planter le système ciblé et d’être interprétés comme malveillants par d’autres administrateurs

- malware – scripts utilisés pour tester si un système a été infecté par un malware

- sûr – des scripts qui ne sont pas considérés comme intrusifs, conçus pour exploiter des failles ou des services de plantage

- version – utilisé sous la fonction de détection de version mais ne peut pas être sélectionné explicitement

- vuln – scripts conçus pour vérifier les vulnérabilités et les signaler à l’utilisateur

Le NSE peut être assez compliqué à maîtriser au début, mais après la courbe d’apprentissage initiale, il devient beaucoup plus facile de naviguer.

Par exemple, la saisie de la commande -sC vous permettra d’utiliser les scripts courants natifs de la plateforme. Si vous souhaitez exécuter vos propres scripts, vous pouvez utiliser l’option –script à la place. Il est important de se rappeler que tous les scripts que vous exécutez pourraient endommager votre système, alors vérifiez tout avant de décider d’exécuter des scripts.

Outils Nmap GUI

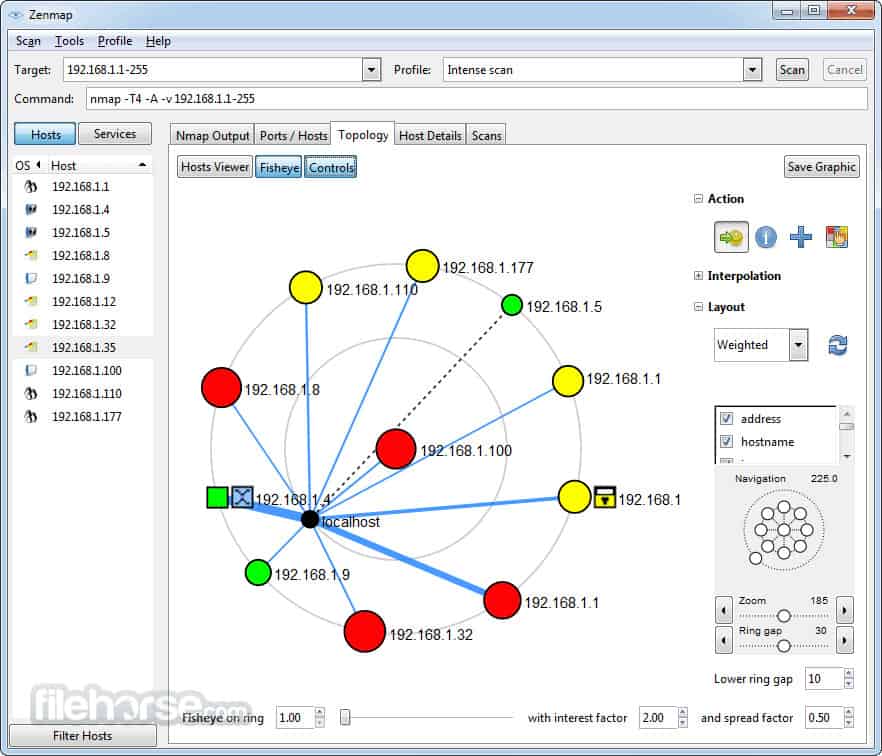

Zenmap

Comme alternative à l’interface de ligne de commande, NMap propose également une interface graphique appelée Zenmap. Sur Zenmap, vous pouvez créer et exécuter des commandes et des analyses. L’interface graphique est beaucoup plus conviviale que l’interface de ligne de commande, ce qui la rend idéale pour les nouveaux utilisateurs. L’interface graphique peut également afficher des comparaisons graphiques des résultats des tests de service, par exemple:

Si vous voulez écrire vos propres commandes et scripts, l’interface graphique est loin d’être idéale et vous feriez mieux de vous en tenir à Nmap et à l’interface de ligne de commande.

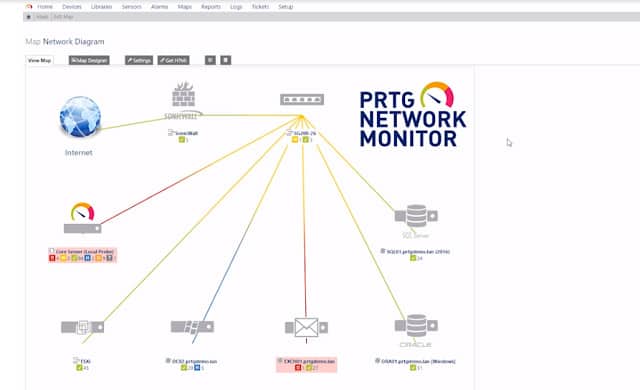

Moniteur réseau Paessler PRTG

Moniteur réseau Paessler PRTG utilise le Protocole de gestion de réseau simple (SNMP) pour localiser tous les appareils de votre réseau. Une fois que chaque équipement a été découvert, il est enregistré dans un inventaire. L’inventaire constitue la base de la carte du réseau PRTG. Vous pouvez réorganiser la carte manuellement si vous le souhaitez et vous pouvez également spécifier des dispositions personnalisées. Les cartes ne se limitent pas à afficher les appareils sur un seul site. Il peut afficher tous les appareils sur un WAN et même tracer tous les sites de l’entreprise sur une véritable carte du monde. Les services cloud sont également inclus dans la carte du réseau.

La fonction de découverte de réseau de PRTG s’exécute en continu. Donc, si vous ajoutez, déplacez ou supprimez un appareil, cette modification sera automatiquement affichée sur la carte et l’inventaire de l’équipement sera également mis à jour.

Chaque appareil sur la carte est étiqueté avec son adresse IP. Alternativement, vous pouvez choisir d’avoir des périphériques identifiés par leurs adresses MAC ou leurs noms d’hôte. Chaque icône d’appareil sur la carte est un lien vers une fenêtre de détail, qui donne des informations sur cet équipement. Vous pouvez modifier l’affichage de la carte du réseau pour la limiter aux appareils d’un type particulier, ou simplement afficher une section du réseau.

Paessler PRTG est un système de surveillance d’infrastructure unifié. Il gardera également une trace de vos serveurs et des applications qui y sont exécutées. Il existe des modules spéciaux pour la surveillance des sites Web et le moniteur peut également couvrir les virtualisations et les réseaux wifi.

Paessler PRTG est disponible en tant que service en ligne avec un agent collecteur local installé sur votre système. Alternativement, vous pouvez choisir d’installer le logiciel sur place. Le système PRTG fonctionne sur les ordinateurs Windows, mais il est capable de communiquer avec des appareils exécutant d’autres systèmes d’exploitation. PRTG est disponible en téléchargement sur un essai gratuit de 30 jours.

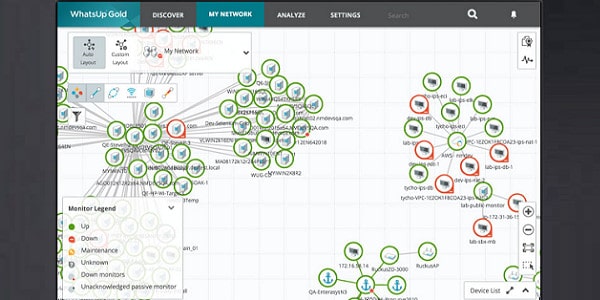

WhatsUp Gold

WhatsUp Gold dispose d’une fonction de découverte automatique, qui couvre les environnements filaires, sans fil et virtuels. Le logiciel de cet outil de surveillance d’infrastructure s’installe sur Windows Server 2008 R2, 2012, 2012 R2 et 2016. La première exécution de l’utilitaire lancera les routines de découverte du réseau. Ceux-ci enregistrent tous les périphériques de couche 2 et de couche 3 (commutateurs et routeurs) sur votre réseau et les enregistrent dans un registre. Le processus de découverte génère également une carte du réseau. Le système de journalisation continue de fonctionner en permanence afin que tout changement dans le réseau soit reflété sur la carte. Les services cloud que votre entreprise utilise sont également inclus sur la carte et vous pouvez couvrir plusieurs sites pour tracer votre WAN sur une seule carte.

Le processus de découverte de WhatsUp Gold utilise des routines Ping et SNMP. Le type d’appareils est également enregistré. Cela permet au moniteur d’ajuster les processus en conséquence pour chaque type d’équipement. Une fenêtre contextuelle de détails attachée à chaque icône de la carte vous montrera les détails de cet équipement.

Les états des appareils du réseau sont surveillés avec SNMP. La carte montre la santé de chaque appareil avec une couleur: vert pour le bien, jaune pour l’avertissement et rouge pour le mauvais. Donc, vous pouvez voir en un coup d’œil comment font tous ces équipements. Le statut de la liaison réseau est également surligné en couleur: vert pour de bon, jaune pour avertissement et rouge pour encombré.

Vous pouvez obtenir un module complémentaire d’analyse du trafic réseau pour WhatsUp Gold pour obtenir des informations plus approfondies sur les performances de votre réseau. Cela vous offre de meilleures capacités de dépannage grâce aux informations sur les performances du réseau à la fois par lien et de bout en bout. Un outil de planification des capacités vous aide à prévoir la demande et à étendre les ressources si nécessaire.

Alternatives à Nmap

Bien que les utilisateurs réguliers de Nmap ne jurent que par lui, l’outil a ses limites. Les nouveaux venus dans l’administration réseau ont appris à attendre une interface graphique de leurs outils préférés et de meilleures représentations graphiques des problèmes de performances réseau. L’adaptation en carte de Nmap (voir ci-dessous) contribue largement à répondre à ces besoins.

Si vous ne souhaitez pas utiliser un utilitaire de ligne de commande, il existe des alternatives à Nmap que vous pouvez consulter. SolarWinds, qui est l’un des principaux producteurs mondiaux d’outils d’administration de réseau, propose même un scanner de ports gratuit. Les fonctions analytiques de Nmap ne sont pas si grandes et vous pouvez vous retrouver à rechercher d’autres outils pour explorer davantage les statuts et les performances de votre réseau.

Nmap: un outil d’administration réseau essentiel

En fin de compte, si vous recherchez un outil qui vous permet de cibler les systèmes au sein de votre réseau et de naviguer autour des pare-feu, Nmap est l’outil qu’il vous faut. Bien qu’il ne soit pas aussi glamour que certains des autres outils d’analyse de réseau sur le marché, il reste au cœur de la plupart des boîtes à outils des administrateurs informatiques. Les analyses Ping et les analyses de port ne sont que la pointe de l’iceberg lorsque l’on parle de ce que cette plate-forme est capable de.

Si vous souhaitez en savoir plus sur Nmap, un site Web communautaire complet regorge de guides et d’informations pour vous aider à tirer le meilleur parti de votre expérience. Vous pouvez accéder à la documentation Nmap sur le site de l’outil. Une fois que vous aurez dépassé la courbe d’apprentissage, vous aurez non seulement plus de transparence sur votre réseau, mais vous serez en mesure de protéger vos systèmes contre les menaces futures. Commencez par apprendre les bases et tout ira bien avec NMap.

z linstallateur Windows disponible sur le site officiel de Nmap pour installer le programme sur votre ordinateur Windows. Suivez simplement les instructions à lécran pour terminer linstallation. Installer Nmap sur Linux Les utilisateurs de Linux peuvent installer Nmap à partir de leur gestionnaire de paquets ou en utilisant la ligne de commande. Par exemple, pour installer Nmap sur Ubuntu, vous pouvez utiliser la commande suivante: sudo apt-get install nmap Installer Nmap sur Mac Les utilisateurs de Mac peuvent installer Nmap en utilisant Homebrew ou MacPorts. Pour installer Nmap avec Homebrew, utilisez la commande suivante: brew install nmap Comment exécuter une analyse Ping Pour exécuter une analyse Ping avec Nmap, utilisez la commande suivante: nmap -sn Cette commande envoie des paquets ICMP à ladresse IP spécifiée pour déterminer si lhôte est en ligne. Techniques de balayage des ports Nmap utilise plusieurs techniques de balayage des ports pour identifier les ports ouverts sur un hôte. Voici quelques-unes des techniques les plus courantes: Analyse TCP SYN Cette technique envoie un paquet SYN à lhôte cible pour établir une connexion. Si le port est ouvert, lhôte répondra avec un paquet SYN-ACK. Analyse de connexion TCP Cette technique établit une connexion TCP complète avec lhôte cible pour déterminer si le port est ouvert. Analyse UDP Cette technique envoie des paquets UDP à lhôte cible pour déterminer si le port est ouvert. Scan du port SCTP INIT Cette technique envoie un paquet INIT à lhôte cible pour établir une connexion SCTP. Analyse TCP NULL Cette technique envoie un paquet TCP NULL à lhôte cible pour déterminer si le port est ouvert. Analyse de lhôte Nmap peut également être utilisé pour analyser les hôtes sur un réseau. Pour exécuter une analyse dhôte, utilisez la commande suivante: nmap -A Cette commande effectue une analyse de port, une détection de système dexploitation et une détection de version sur lhôte cible. Identifier les noms dhôtes Nmap