Les ports peuvent offrir aux pirates un accès à votre ordinateur ou à n’importe quel périphérique réseau. Un port n’est pas un connecteur physique réel; c’est un système d’adressage logique. Parfois, un numéro de port est utilisé conjointement avec une adresse IP pour identifier un ordinateur, mais la plupart du temps, les ports sont réservés aux services. Un service est un programme bien connu qui prend en charge d’autres programmes.

Pressé? Voici notre liste de 10 contrôleurs de port gratuits:

- SolarWinds Free Port Scanner (TÉLÉCHARGEMENT GRATUIT) – Un outil gratuit qui fonctionne sur Windows.

- Surveillance de port Paessler avec PRTG – Un moniteur de plage de ports qui fait partie d’un système de surveillance d’infrastructure plus large. Fonctionne sur Windows Server.

- Zenmap – Un outil gratuit de surveillance de la sécurité du réseau pour Windows, Linux, BSD Unix et Mac OS.

- PortCheckers – Un outil gratuit d’analyse de port en ligne.

- Scanner de port ouvert – Un scanner de port gratuit sur le site Web Web Tool Hub.

- Vérificateur de port réseau d’empreintes digitales IP – Un utilitaire de numérisation de port en ligne gratuit.

- Free Port Scanner 3.5 – Un scanner de port téléchargeable gratuitement qui vérifie les ports TCP et fonctionne sous Windows.

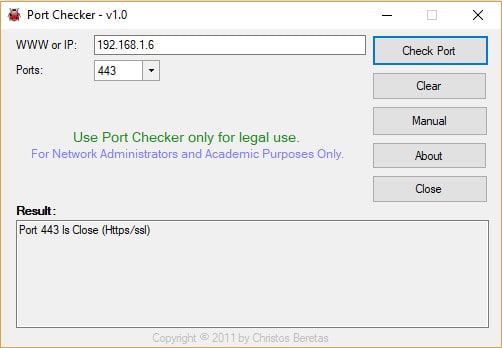

- Port Checker 1.0 – Un utilitaire de numérisation de port gratuit qui fonctionne sous Windows.

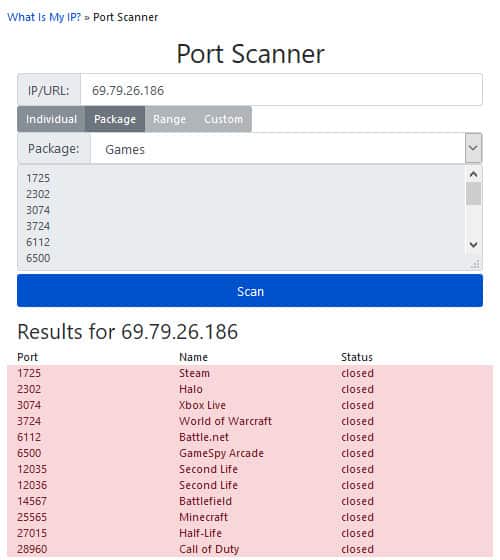

- Quel est mon scanner de port IP – Un scanner de port en ligne gratuit proposé par WhatismyIP? site Internet.

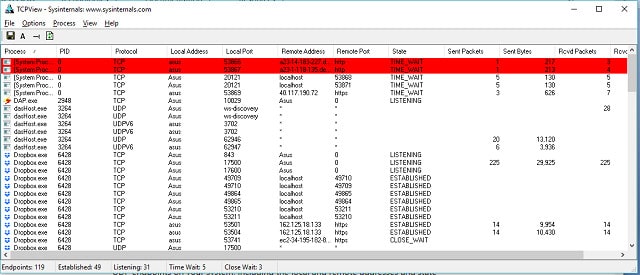

- TCPView – Un moniteur de processus gratuit qui identifie l’activité du port. Installe sur Windows.

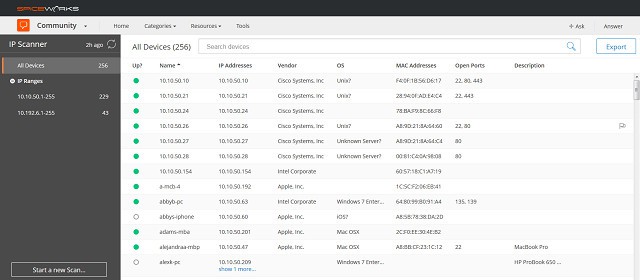

- Scanner IP Spiceworks– Une console cloud avec un agent sur site qui s’installe sur Windows, Mac OS et Ubuntu et Debian Linux.

Le port lui-même n’est pas la faiblesse. Le service qui utilise le port est ce qui donne aux pirates un moyen. Le moyen le plus sûr de protéger votre réseau est de fermer les ports qui ne sont pas utilisés. Cela empêche les dangers d’un processus malveillant malveillant d’accéder aux informations utilisateur en se faisant passer pour un service.

Il est courant pour les pirates d’analyser les ports, en vérifiant chacun des numéros de port utilisés par les services pour voir lesquels acceptent les connexions. Vous pouvez tester vous-même la vulnérabilité du port en utilisant un vérificateur de port.

Une solution à la vulnérabilité des ports consiste à les protéger avec votre pare-feu. Si un port est bloqué par un pare-feu, les étrangers ne peuvent pas y accéder, tant de vérificateurs de ports utiles sont des outils en ligne. Si un vérificateur de ports ou un scanner de ports sur un site Web n’est pas en mesure de voir les ports de votre ordinateur, le pare-feu les protège bien.

Les meilleurs scanners de ports gratuits

Voici notre liste des meilleurs contrôleurs de port gratuits:

| Solarwinds Free Port Scanner (TÉLÉCHARGEMENT GRATUIT) | Non | Oui | Non | Non |

| Paessler PRTG (ESSAI GRATUIT) | Non | Oui | Non | Non |

| Zenmap | Oui | Oui | Oui | Non |

| Vérificateurs de port | Non | Non | Non | Oui |

| Scanner de port ouvert | Non | Non | Non | Oui |

| Vérificateur de port réseau d’empreintes digitales IP | Non | Non | Non | Oui |

| Free Port Scanner 3.5 | Non | Oui | Non | Non |

| Port Checker 1.0 | Non | Oui | Non | Non |

| Quel est mon scanner de port IP | Non | Non | Non | Oui |

| TCPView | Non | Oui | Non | Non |

| Scanner IP Spiceworks | Oui | Oui | Oui | Oui |

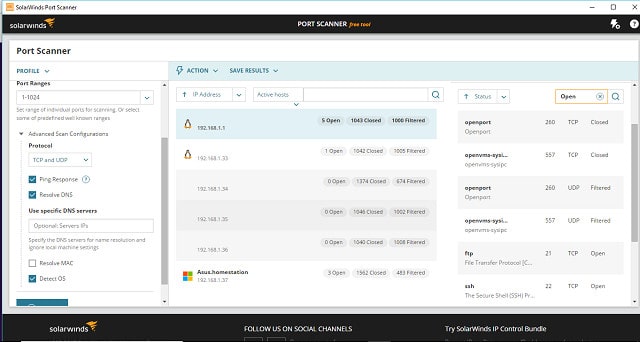

1. SolarWinds Free Port Scanner (TÉLÉCHARGEMENT GRATUIT)

SolarWinds est un leader dans l’industrie des logiciels de réseau et cela outil gratuit de l’entreprise est une excellente trouvaille. Le Port Scanner est destiné aux entreprises de toutes tailles. Il peut être exécuté via une interface graphique ou à partir de la ligne de commande. Cependant, le SolarWinds Free Port Scanner est uniquement disponible pour Windows.

Lorsque l’application s’ouvre, elle analysera votre réseau pour détecter toute la portée de son adresse IP et vous verrez cette plage dans le champ Plage de numérisation IP. Vous pouvez lancer une analyse sur tous les appareils de votre réseau ou modifier le paramètre de plage pour obtenir une analyse d’une seule section du réseau ou d’un seul appareil. Le paramètre de recherche des numéros de port reçoit également une valeur par défaut. Cette valeur par défaut limite la recherche aux ports bien connus, mais vous pouvez remplacer ce paramètre et entrer votre propre plage de numéros de port. Vous pouvez également saisir une liste de numéros de port non consécutifs.

Les paramètres avancés pour une recherche vous permettent de vous concentrer uniquement sur l’activité TCP ou UDP ou de vérifier ces deux protocoles. Vous pouvez également ajouter une vérification Ping et une résolution DNS à une recherche. L’analyse peut également inclure un résultat d’identification du système d’exploitation.

Les résultats d’une analyse répertorieront toutes les adresses possibles dans la portée. Cela se terminera par une très longue liste, donc vous pouvez spécifier d’afficher uniquement les résultats pour les hôtes actifs. Cette liste abrégée indique le nombre de ports ouverts, fermés et filtrés sur chaque appareil actif. Un port filtré est bloqué par un pare-feu et ne peut pas être examiné par le scanner.

En cliquant sur un enregistrement de périphérique, un panneau de détails de port s’ouvre. Cela répertoriera tous les ports de la plage de scan – la plupart d’entre eux seront fermés. Vous pouvez raccourcir cette très longue liste en filtrant les résultats pour n’afficher que les ports ouverts. Les résultats peuvent être exportés au format CSV, XML ou Excel.

PLUS D’INFORMATIONS SUR LE SITE OFFICIEL SOLARWINDS:

www.solarwinds.com/free-port-scanner/

SolarWinds Free Port ScannerDownload FREE Edition at SolarWinds.com

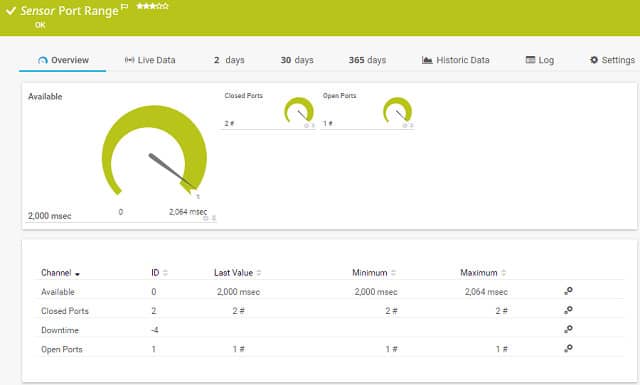

2. Surveillance du port Paessler avec PRTG

Paessler PRTG est un moniteur d’infrastructure qui couvre les périphériques réseau, les liaisons réseau, les serveurs et les applications. Le système PRTG est implémenté par des capteurs. Un capteur détecte un attribut spécifique des performances du système ou couvre un attribut matériel particulier.

Le moniteur comprend deux types de capteurs de port qui garderont un œil sur l’activité du port pour vous. Voici les Capteur de port et capteur de plage de ports.

Le capteur de port est attribué à un numéro de port donné sur un appareil. Il essaiera de se connecter à ce port, puis indiquera si le port est ouvert ou fermé et combien de temps il a fallu pour que la demande de connexion soit traitée. Ce capteur surveille uniquement les ports TCP. Vous pouvez choisir d’utiliser ou non le capteur avec Transport Layer Security. L’inclusion de TLS vous donnera un rapport plus précis sur l’expérience des connexions sécurisées lors de l’accès à ce port.

Comme son nom l’indique, le capteur Port Range interagit avec une plage donnée de numéros de port. Cela ne concerne également que les connexions TCP et ne vérifie pas les opérations UDP vers les ports de vos appareils. Les numéros de port que vous souhaitez vérifier ne doivent pas nécessairement être contigus, car vous pouvez choisir de soumettre une liste de numéros de port au lieu d’une plage. Les actions de ce capteur sont très similaires à celles du capteur Port. Il accédera à chaque numéro de port dans séquence et signaler si ce port est ouvert ou fermé et combien de temps il a fallu à l’appareil pour accepter une connexion à ce port. Ce capteur ne vous donne pas la possibilité de vous connecter avec TLS.

Paessler PRTG est basé sur le nombre de capteurs que vous souhaitez surveiller. Le système est gratuit pour jusqu’à 100 capteurs. Si vous utilisez le capteur de port, vous devrez créer une nouvelle instance de capteur pour chaque combinaison adresse IP / port. Ainsi, vous utiliserez votre allocation de capteur très rapidement car chaque instance compte comme un capteur distinct à des fins de tarification. Vous pouvez obtenir un essai gratuit de 30 jours avec un nombre illimité de capteurs pour évaluer le logiciel. Paessler PRTG s’installe sur Windows, ou vous pouvez y accéder en ligne en tant que service cloud.

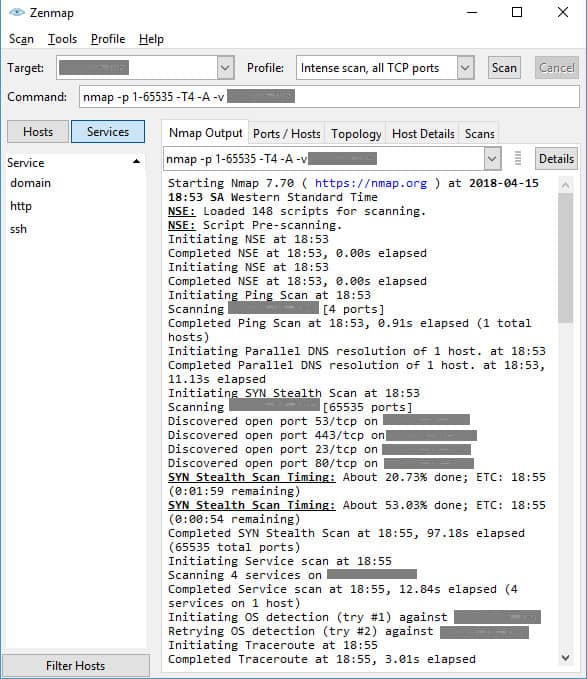

3. Zenmap

Nmap est un test de réseau gratuit et outil d’audit de sécurité. Zenmap est une interface conviviale pour Nmap. Vous pouvez vérifier de nombreux facteurs différents sur votre ordinateur et les autres ordinateurs connectés au même réseau avec Nmap, pas seulement les ports et les services.

Il peut être installé sur Windows, Linux, BSD Unix et Mac OS.

La disposition de l’interface n’est pas très sophistiquée, mais le système fait bien son travail et vous propose une gamme de tests à essayer. L’utilitaire analysera tous les ports de tous les ordinateurs connectés à votre réseau ou de votre routeur. Les tests de suivi ne sont effectués que sur les ports ouverts que Nmap découvre.

Le test standard utilise le ping et une vérification préliminaire du système avant de rechercher les ports ouverts. Cependant, il existe une alternative sans ping. Vous pouvez effectuer une analyse complète, analyser tous les ports TCP ou analyser tous les ports UDP. Un scan intense utilise une méthodologie SYN Stealth. Ces types d’analyses ne sont pas enregistrés en tant que tentatives de connexion, car le port ne termine jamais une séquence de connexion. Un scan intense peut prendre beaucoup de temps – plus d’une heure et demie pour un appareil.

Zenmap vous offre de nombreux types d’informations à étudier et cela fonctionne pour un seul routeur ou ordinateur, donc ce n’est pas seulement pour les administrateurs réseau.

4. PortCheckers

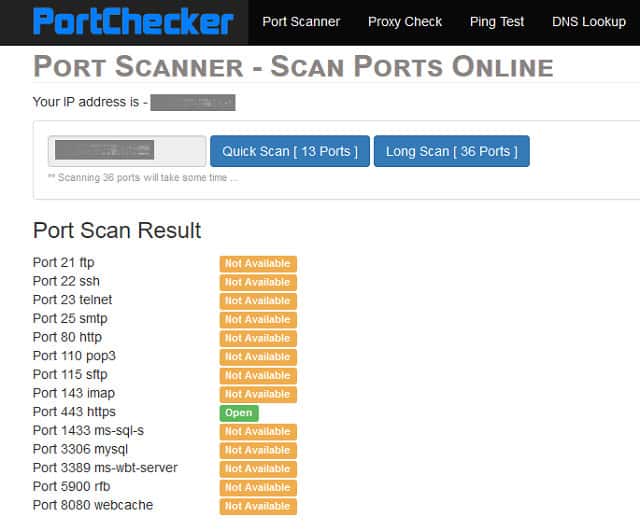

le Scanner de port page du Site Web des vérificateurs de port vous donne un test en ligne des ports de votre ordinateur. Tous les ports ne sont pas vérifiés. Le service examinera 36 des ports connus pour voir s’ils sont accessibles depuis Internet et si un service fonctionne sur chacun d’eux. Une analyse plus courte vérifiera seulement 13 de ces ports.

Les services que le scanner de ports vérifie incluent les données FTP et le canal de contrôle (ports 20 et 21) ainsi que les ports TFTP et SFTP. Les ports pour les protocoles réseau SNMP, DHCP et DNS sont tous vérifiés, tout comme les services de communication et de sécurité tels que HTTPS, HTTP, SMTP, POP3, POP3 SSL, IMAP SSL, SSH et Telnet..

Les résultats de l’analyse sont présentés dans un tableau sur la page Web. Dans de nombreux cas, il est nécessaire de garder ces ports essentiels ouverts. Cependant, dans d’autres cas, vous pourrez les fermer avec votre pare-feu. Des exemples de services que vous pourriez ne pas utiliser sont le protocole SMTP, POP3 et IMAP. Ce sont des protocoles de messagerie et ne s’appliquent que si vous exécutez un agent de messagerie sur votre ordinateur. Si vous utilisez uniquement le Webmail, vous n’avez pas besoin d’exécuter ces services.

Il y a gratuit pour utiliser le Port Checkers Port Scanner.

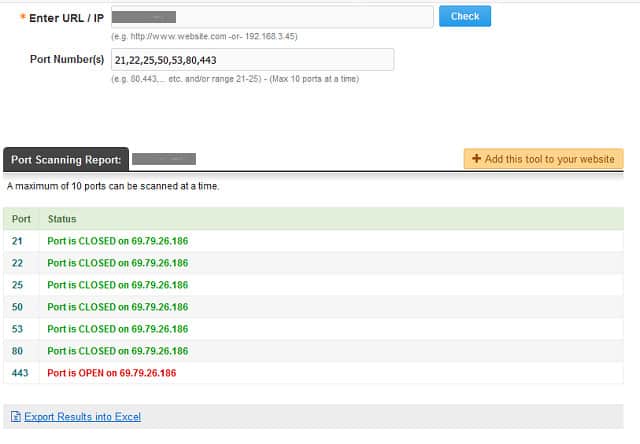

5. Scanner de port ouvert

le Scanner de port ouvert est disponible au Hub d’outils Web site Internet. Ce vérificateur de ports en ligne gratuit vous permet de choisir les ports à analyser. Vous devez entrer votre adresse IP, puis répertorier les ports que vous souhaitez vérifier. Chaque exécution du scanner ne peut gérer que 10 ports à la fois.

Les résultats de l’analyse sont présentés dans un tableau avec le statut de chaque port et son service régulier répertoriés à côté. Bien que la saisie du numéro de port puisse être laborieuse, vous pouvez saisir des plages, par exemple «21-29». Les résultats reviennent très rapidement et vous pouvez les exporter vers un fichier CSV.

Obtenir un rapport complet sur tous les ports de votre ordinateur prendrait beaucoup de temps, cependant, parce que la liste d’allocation des ports IANA monte au numéro 65 535.

Le Web Tools Hub comprend une longue liste d’outils utiles pour les activités en ligne. Il s’agit notamment d’un Vérificateur d’emplacement IP, une vérificateur de backlinks, une Fonction de recherche WHOIS, et un Test Ping.

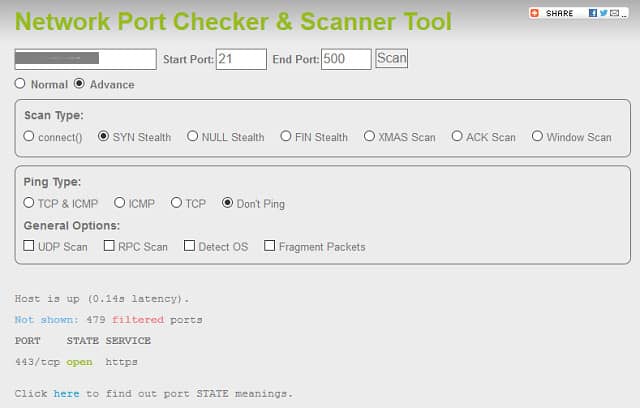

6. Vérificateur de port réseau des empreintes digitales IP

le Empreintes digitales IP Le site Web est une autre source d’outils en ligne utiles et ceux-ci comprennent un Vérificateur de port réseau et scanner. Dans ce outil en ligne gratuit, vous entrez une adresse IP et une gamme de ports à vérifier. Ce serait beaucoup plus utile pour passer par tous les ports de votre ordinateur car il n’y a pas de limite sur le nombre de ports que vous pouvez analyser en une seule fois. Cependant, le texte du site Web avertit qu’une plage de numéros de port supérieure à 500 prendra très longtemps et qu’une large plage lancera une recherche qui ne se terminera peut-être jamais. Ainsi, vous devrez toujours exécuter votre analyse complète par segments.

Malgré cet avertissement, j’ai effectué une recherche sur les ports 21 à 500. Les résultats sont revenus en moins d’une minute. Malheureusement, le système n’a signalé que l’un des quatre ports ouverts détectés par Nmap. Cependant, cela peut être dû au fait que les empreintes digitales IP fonctionnent à partir d’Internet et que Nmap fonctionne sur l’ordinateur, derrière le pare-feu.

Ce scanner prétend pouvoir voir autour des pare-feu. le Ordinaire scan vérifiera quels ports sont visibles du monde extérieur et lesquels sont couverts par le pare-feu. Avancée les options de scan des ports vous donnent le choix de lancer un relier() test de commande ou SYN Stealth tester. Les méthodes SYN et connect () sont particulièrement intéressantes car ce sont les voies que les pirates informatiques aiment utiliser pour détecter les services. Le site Web affirme que ceux-ci peuvent contourner un pare-feu. La méthode SYN est une stratégie préférée pour Attaques DDoS.

Autres outils utiles sur le site des empreintes digitales IP: outil de géolocalisation et un QUI EST établissement.

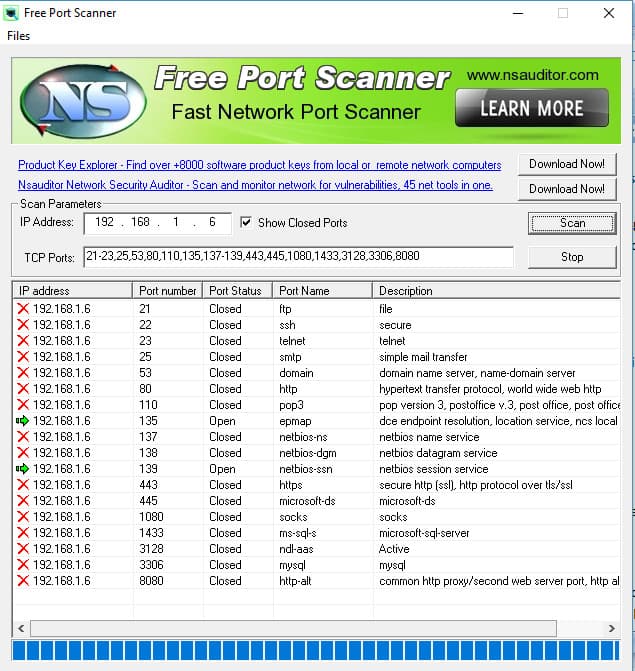

7. Free Port Scanner 3.5

Vous devez télécharger un programme pour exécuter Free Port Scanner 3.5. Il est disponible auprès de Major Geeks et fonctionne sous Windows. Les créateurs de ce programme, Nsasoft, ne faites aucune mention de l’utilitaire sur leur propre site Web, donc le seul endroit où vous pouvez l’obtenir est via des sites de téléchargement de logiciels tiers. Le fichier que vous téléchargez est un programme d’installation et il créera également une icône pour l’outil sur votre bureau.

Cet utilitaire vous permet de numériser des plages de ports, vous pouvez donc parcourir la liste complète des numéros de port en une seule fois si vous avez le temps. L’interface détecte votre adresse IP lors de son lancement et une liste sélectionnée de ports à regarder est également fournie par défaut. L’analyse prend beaucoup de temps à effectuer si vous demandez une large gamme de numéros de port. Il est également très lent si vous souhaitez tester les ports sur un autre appareil, tel que votre routeur wifi. Donc, si vous avez toujours voulu analyser tous les ports de votre routeur, vous devrez probablement laisser le programme fonctionner toute la journée. Si vous vous connectez à Internet via un routeur wifi, vous devez entrer votre adresse IP réseau pour scanner votre ordinateur. Vous pouvez scanner les ports de votre routeur en donnant à Free Port Scanner l’adresse IP publique qui vous identifie sur Internet.

Vous pouvez choisir d’afficher les ports fermés ainsi que ceux ouverts. Il n’y a pas de documentation avec l’outil et il n’y a donc aucun moyen de savoir quelle méthode de test l’utilitaire utilise. Free Port Scanner 3.5 teste uniquement les ports TCP.

8. Port Checker 1.0

le Port Checker 1.0 programme peut être téléchargé à partir de Softpedia. Vous devez faire attention au téléchargement d’utilitaires gratuits car ils peuvent parfois être utilisés comme façade pour un cheval de Troie. Softpedia vérifie tout le code des programmes qu’il met sur son site, vous pouvez donc être sûr que vous ne téléchargez pas de virus.

Cette outil gratuit fonctionne sur les fenêtres. Il n’y a pas de fichier d’installation pour cet outil: il vous suffit de télécharger un fichier zip contenant l’exécutable. Extrayez le programme et double-cliquez sur le fichier pour l’exécuter. Le programme est très petit et peut même être stocké et exécuté à partir d’une clé USB.

L’interface est très basique et facile à utiliser. Entrez simplement une adresse IP et sélectionnez un numéro de port dans une liste déroulante. Un inconvénient est que vous ne pouvez pas rechercher les ports que vous aimez, juste ceux de la liste, et il n’est pas possible d’entrer des plages de numéros de ports. Si vous avez un routeur wifi, entrez votre adresse IP réseau pour vérifier les ports de votre ordinateur et votre adresse IP Internet pour obtenir un rapport sur un port de routeur.

9. Quelle est mon adresse IP? Scanner de port

Quel est mon ip? est un service Web très populaire pour découvrir votre adresse IP. Le site Web a un certain nombre d’autres outils, y compris un scanner de port.

Cette vérificateur de port en ligne gratuit a un certain nombre de fonctionnalités utiles. Tout d’abord, c’est rapide: les résultats pour plusieurs numéros de port reviennent en quelques secondes. Vous pouvez saisir des plages de numéros de port et créer des listes personnalisées, bien que ces deux fonctionnalités ne soient disponibles que pour les membres payants du site.

What is My IP a mis au point un très bon utilitaire gratuit qui vous donne la possibilité de vérifier une seule adresse IP, mais il a une option unique à laquelle personne d’autre sur le marché ne semble avoir pensé.. Il propose des analyses sur les thèmes des ports et des services. C’est ce qu’on appelle un «package». Par exemple, vous pouvez choisir le Jeux package, puis le test comprendra les ports utilisés par les principales plates-formes de jeux en ligne. Les autres options de package incluent De base, qui vérifie les ports pour des choses comme le courrier électronique et FTP; la toile, qui comprend HTTP, HTTPS et FTP (encore); et Mal intentionné, qui examine les ports connus pour avoir été utilisés par des logiciels malveillants et des pirates.

10. TCPView

TCPView est disponible comme programme gratuit à télécharger sur les fenêtres. Ce scanner de ports prend une perspective différente de tous les autres programmes de cette liste. Plutôt que de regarder les ports et de vérifier ensuite si un service est actif sur chacun, ce système examine tous les processus en cours d’exécution sur l’ordinateur, répertorie ceux associés aux ports et répertorie le numéro de port. Cette approche vous donne beaucoup plus de détails que l’analyse externe. Par exemple, les autres scanners n’ont pas remarqué de ports au-dessus de la plage «bien connue», même si certains des scanners prétendaient vérifier tous les ports.

TCPView inclut des processus d’écoute sur les ports et l’affichage est actualisé toutes les secondes. Vous pouvez ralentir ce taux d’instantanés et allonger l’intervalle à 2 secondes ou 5 secondes. Lorsque de nouveaux processus sont rencontrés, ils entrent dans la liste dans un enregistrement de couleur verte. Les processus qui finissent restent brièvement dans la liste avec un enregistrement de couleur rouge. Les processus avec des statuts modifiés sont de couleur jaune.

L’écran affiche également le nombre de paquets et la quantité d’octets de données envoyés et reçus sur chaque port. Malgré son nom, TCPView couvre également les ports UDP.

11. Spiceworks IP Scanner

Le scanner IP Spiceworks comprend deux éléments. Le tableau de bord de l’outil est en ligne, mais vous devez installer un petit programme de surveillance sur votre ordinateur pour le faire fonctionner.

L’agent de votre ordinateur envoie les données collectées au serveur cloud. Toutes les communications entre l’agent et le serveur sont cryptées et vous devez vous inscrire et créer un compte utilisateur pour vous connecter et voir les résultats de votre analyse.

Le programme installé fonctionnera sur Ubuntu et Debian Linux ainsi que sur Windows et Mac OS. le outil réseau gratuit vous donne beaucoup d’informations sur tous les ordinateurs de votre réseau, ou tout simplement votre ordinateur si vous n’avez pas de réseau. Tous les outils de Spiceworks sont gratuits, mais ils sont financés par la publicité.

Une fois que vous avez installé le programme et créé votre compte, vous vous connectez au tableau de bord via un navigateur. Le système n’est pas accessible via un navigateur Safari. Le scanner IP recherchera votre réseau et découvrira tous les appareils qui y sont connectés. Pour chaque appareil, il indiquera l’adresse MAC, voir l’adresse IP, le nom d’hôte, le fabricant, le système d’exploitation et une liste de ports ouverts.

Si vous n’avez pas de réseau, vous préférerez peut-être utiliser le Spiceworks Port Scanner and Tester. C’est un outil en ligne gratuit et il est accessible depuis n’importe quel système d’exploitation sans avoir à installer de logiciel. Le scanner de ports vérifie l’état d’un certain nombre de ports de l’ordinateur pour lesquels vous saisissez l’adresse IP.

En ligne ou installé?

Comme vous pouvez le voir dans notre liste de scanners de ports recommandés, la moitié d’entre eux n’ont pas besoin d’être installés sur votre ordinateur car ils sont disponibles sur des sites Web. Il s’agit d’une bonne stratégie car la position du scanner en dehors de votre système vous donne une vision correcte de ce que les pirates et le monde extérieur peuvent voir sur votre réseau, que ce soit un réseau domestique ou un service aux entreprises.

Le passage à un scanner de port informatique peut également vous aider car il vous montre les nombreux processus d’écoute sur les ports d’ordinateur. Comme vous pouvez le voir sur les exemples de sortie du vérificateur ci-dessus, les vérifications à distance trouvent moins de services sur les ports que les scanners informatiques peuvent détecter. Cela montre que votre pare-feu fonctionne pour masquer les failles de sécurité des services exécutés sur votre ordinateur. Donc, il est probablement préférable d’utiliser l’un de chacun de ces types de systèmes – en ligne et installés.

Plus de vérificateurs de ports en ligne gratuits

Voici d’autres vérificateurs de port en ligne gratuits que vous pouvez essayer:

- Portchecker.io

- Peux tu me voir

- Vous obtenez un signal

- Vérification du port Ping.eu

- Pentest Tools TCP Port Scan avec Nmap

- Analyse des ports en ligne T1 Shopper

Ces services en ligne sont très faciles à utiliser. Ils sont idéaux pour les petites entreprises qui n’ont pas les moyens de payer des consultants ou des services externes pour surveiller leur sécurité depuis l’extérieur du réseau..

En savoir plus sur les ports

Si vous êtes nouveau dans la technologie de mise en réseau, un peu d’informations sur les ports devrait vous aider. Les ports sont des adresses et un grand nombre d’entre eux ont des objectifs spécifiques que les spécialistes chevronnés du réseautage peuvent se rappeler du haut de leur tête.

L’attribution de numéros de port à des services spécifiques est une norme mondiale exploitée par Internet Assigned Numbers Authority, également connue sous le nom d’IANA. Cette organisation est également responsable de la distribution des adresses IP et de la prévention des doublons. Vous pouvez consulter le registre des numéros de port de l’IANA sur leur site Web.

La très longue liste de numéros de port est divisée en trois sections. Les 1024 premiers ports (nombres 0 à 1023) sont appelés «ports bien connus»Car les services de longue durée que tout le monde utilise, tels que HTTP et IMAP, ont tous leurs numéros de port dans cette plage. Tous les numéros de cette section ne sont pas utilisés. Un service utilisé par de nombreuses applications différentes, comme FTP ou le service de nom de domaine (DNS), sera dans la gamme bien connue des numéros de ports.

La prochaine plage de numéros de port va de 1024 à 49151. Voici les ports enregistrés. Les applications propriétaires se verront attribuer un numéro de port dans la plage enregistrée. Par exemple, le numéro de port 1725 est attribué à la plate-forme de jeu en ligne Steam..

Tous les numéros de port de 49152 jusqu’à 65535 sont disponibles pour tout programmeur. Ils sont appelés “privé” ou “éphémère”Ports. Souvent, un service écoutera sur un port bien connu, mais passera ensuite à un port privé en accord avec le client qui se connecte. Cela permet au démon qui écoute sur ce port bien connu d’être disponible pour d’autres connexions pendant la première transaction.

Ainsi, même si un service particulier opère sur un port spécifique, il peut également s’arranger pour s’exécuter sur un autre port haut dans la plage de numéros de port éphémère.

L’échange de données sur un réseau peut suivre un système basé sur la connexion, appelé TCP (le Transmission Control Protocol) ou un modèle sans connexion, appelé UDP (le protocole de datagramme utilisateur). La plupart des analyses utilisent le système TCP car UDP n’a aucun contrôle de connexion et n’attend donc aucun accusé de réception ou message d’erreur. Ces réponses du serveur rendent possible l’analyse des ports.

Liste des ports les plus couramment utilisés

Certains des ports les plus utilisés sont répertoriés dans le tableau ci-dessous avec le service auquel ils s’adressent..

| 20 | Canal de données FTP (File Transfer Protocol) |

| 21 | Canal de contrôle FTP (File Transfer Protocol) |

| 22 | SSH (Secure Shell) |

| 23 | Telnet |

| 25 | SMTP (Simple Mail Transfer Protocol) |

| 37 | Protocole de temps |

| 43 | QUI EST |

| 53 | DNS (système de noms de domaine) |

| 69 | TFTP (Trivial File Tranfer Protocol) |

| 79 | Protocole Finger |

| 80 | HTTP (Hypertext Transfer Protocol) |

| 88 | Kerberos |

| 109 | POP2 (Post Office Protocol v 2) |

| 110 | POP3 (Post Office Protocol v 3) |

| 115 | SFTP (Secure File Transfer Protocol) |

| 123 | NTP (Network Time Protocol) |

| 143 | IMAP (Internet Message Access Protocol) |

| 161 | SNMP (Simple Network Management Protocol) |

| 162 | Interruption SNMP (Simple Network Management Protocol) |

| 179 | BGP (Border Gateway Protocol) |

| 194 | IRC (Internet Relay Chat) |

| 443 | HTTPS (Hypertext Transfer Protocol Secure) |

| 464 | Kerberos réinitialiser le mot de passe |

| 465 | SMTPS (Simple Mail Transfer Protocol over SSL) |

| 514 | Sylog |

| 530 | RPC (appel de procédure à distance) |

| 543 | Connexion Kerberos |

| 544 | kshell (shell distant Kerberos) |

| 554 | RTSP (Real Time Stream Control Protocol) |

| 993 | IMAPS (Internet Message Access Protocol over SSL) |

| 995 | POP3S (Post Office Protocol 3 sur SSL) |

Ports ouverts et fermés, bloqués et débloqués

Un “ouvert“Port n’est pas identique à”débloqué“Port, et un”fermé“Port n’est pas identique à”bloqué” Port. Un port ouvert est simplement associé à un processus. Ces processus font partie d’un service. Ils s’appellent “démons»Et ils s’exécutent en continu dans une très petite boucle en vérifiant si un paquet adressé à un port spécifique est arrivé à l’ordinateur. C’est pourquoi il est important que les numéros de port soient universellement connus. le ports bien connus signifie que quiconque écrit sa propre version d’un service particulier, tel qu’un programme FTP, n’a qu’à vérifier les paquets arrivant pour le numéro de port de ce service.

Le programme ne sortira de la boucle et continuera dans les lignes de code que lorsqu’un message arrivera avec le bon numéro de port. Donc, si un port est ouvert, cela signifie qu’un démon vérifie ce numéro de port encore et encore. Pour fermer un port, il vous suffit d’arrêter ce processus. UNE “port fermé“Signifie simplement qu’il n’y a pas de programme répétitif en boucle en attendant que ce numéro de port apparaisse dans un paquet.

UNE “port bloqué“Peut être ouvert ou fermé. Le blocage est effectué par un pare-feu. Si un démon est en cours d’exécution et attend un numéro de port particulier, il attendra indéfiniment si le pare-feu refuse d’autoriser les paquets adressés à ce numéro de port particulier. Dans cet exemple, le port est ouvert, mais bloqué. À débloquer ce port, vous devrez ajuster vos règles de pare-feu pour autoriser le trafic via ce numéro de port.

Si le processus qui attend un message avec un numéro de port spécifique se trouve sur un ordinateur derrière un routeur, vous devrez peut-être demander au routeur de diriger le trafic pour ce port. Ce processus est appelé «redirection de port».

Types d’analyses de port

Vérificateurs de port de base

Une analyse de port standard envoie un relier() tour à tour à chaque numéro de port. Cette commande ne fonctionne qu’avec Ports TCP. Si un accusé de réception d’une demande de connexion à un numéro de port reçoit une réponse, le scanner enregistre le port est ouvert, ce qui signifie qu’il y a un démon à l’écoute.

Si un pirate informatique veut essayer d’entrer dans votre ordinateur, il est inutile d’envoyer ses tentatives d’intrusion à un numéro de port qui n’obtient pas de réponse d’un démon. Ce serait juste une perte de temps.

Les pirates pourraient privilégier des numéros de port particuliers. Certains virus ont un port spécifique écrit dedans, et les sociétés antivirus les ont apprises. Dans ces cas, le logiciel pare-feu est mis à jour et le succès du virus prend fin. Le pirate tentera alors de trouver un autre port et de réécrire le virus. Ensuite, le virus gagnera probablement un nom différent de la communauté antivirus.

N’oubliez pas qu’avec de nombreux services, la connexion initiale a lieu sur un port bien connu, puis est transférée vers un numéro de port éphémère. Les virus étant des processus automatiques, chacun aura son port éphémère privilégié. Donc, si vous découvrez qu’un des ports privés est ouvert, cela pourrait indiquer que votre ordinateur est déjà infecté.

Un stroboscope

Lorsqu’une analyse se concentre uniquement sur une plage de numéros de port plutôt que sur tous les 65536, cette recherche est appelée “stroboscopique.«Faire des analyses régulières de tous les ports peut déclencher une alarme, donc limiter l’analyse à un petit nombre de ports peut garder l’analyse sous le radar. Chaque demande de connexion est enregistrée, donc une soudaine explosion de demandes de connexion montre qu’il se passe quelque chose de fâcheux. Les réseaux qui exécutent des systèmes de prévention des intrusions verrouillent automatiquement toutes les activités d’une adresse IP particulière si la numérisation de port est détectée.

Scan furtif

Une méthode furtive que certains pirates utilisent pour éviter d’être bloqué consiste à effectuer l’analyse très lentement sur plusieurs jours. Les scans furtifs ont tendance à être des stroboscopes parce que limiter le nombre de demandes de connexion aux seuls ports que le pirate connaît est un bon pari qui réduit le temps qu’un scan lent peut prendre.

Une demande de connexion incomplète ou des demandes de connexion réparties sur plusieurs paquets sont d’autres méthodes furtives.

Scan SYN

Le processus de connexion se compose de trois messages. Le client envoie un SYN message et le serveur renvoie un SYN-ACK. Le client répond au SYN-ACK avec un ACK. Ce processus en trois phases est très utile pour les pirates et un Inondation SYN est couramment utilisé comme attaque par déni de service. Cela est dû au fait que le serveur attendra un court laps de temps pour qu’un ACK revienne. Cette courte période d’attente, combinée à un grand nombre de SYN, peut créer un délai suffisant pour que les demandes authentiques expirent avant d’être servies.

Une inondation SYN enregistrerait une alarme sur un ordinateur. pourtant, un seul SYN sur chaque port n’est même pas connecté. Cela est dû au fait que la plupart des systèmes enregistrent uniquement avec succès, mais par la suite une demande de connexion inactive composée du processus SYN / SYN-ACK / ACK exécuté par la commande TCP connect ().

Ainsi, l’analyse SYN envoie un message SYN. S’il reçoit en retour un SYN-ACK, il sait que le port est ouvert. Si aucun SYN-ACK ne revient, il sait que le port est fermé. Dans les deux cas, il ne renvoie jamais de message ACK.

Analyse des paquets fragmentés

Certains systèmes de détection d’intrusion et pare-feu peuvent être dupés par analyses de paquets fragmentées. Ceci est dû au fait bon nombre de ces systèmes fonctionnent sur la couche transport, la recherche de «signatures» ou de modèles de comportement dans les paquets entrants. Travailler au niveau du transport signifie que les règles de détection d’un pare-feu ou d’un IDS ne reconnaîtraient pas une demande fragmentée.

pourtant, la demande partagée est unie par TCP lors de la préparation des messages à transmettre à l’application. Ainsi, les parties de la demande passent car elles ne regardent pas le pare-feu comme une demande de connexion. pourtant, au moment où la demande atteint le démon, il s’agit d’une demande de connexion entièrement reconnaissable.

Certains pare-feu du marché examineront les paquets sous leur forme reconstituée. Dans ces cas, cette technique de fragmentation des paquets est vaincue. Cependant, la mise en mémoire tampon et l’ordre des paquets par le pare-feu sont rares car ces actions ralentissent le réseau.

Analyse NULL

Une analyse NULL est un moyen de tester les ports UDP. En réalité, c’est à peu près le seul moyen de vérifier les ports UDP parce que le but de UDP est qu’il n’y a jamais de réponses renvoyées par le protocole. pourtant, envoi d’un «datagramme» UDP vide peut ou non obtenir une réponse d’erreur du processus d’écoute. Il est beaucoup plus probable provoquer un message d’un autre protocole si ce port est fermé. C’est le protocole ICMP, qui a la capacité de renvoyer un «port inaccessible” message.

La même technique peut être utilisée pour tester les ports TCP avec un «segment» TCP vide., tout message NULL qui n’obtient pas de réponse «port inaccessible» indique que le port est ouvert. Cependant, les logiciels de surveillance du réseau et les administrateurs système ont su faire cette astuce et la plupart des systèmes réseau limitent désormais les messages ICMP «port inaccessible» à un certain nombre par jour, ou envoyez-en un tous les ne réponse. Donc, l’absence de réponse ne signifie pas toujours qu’un port est ouvert, et cette méthode de numérisation est devenue peu fiable.

Scan XMAS

Un segment TCP contient une section abrégée de bits qui sont mis à 1 pour indiquer certaines conditions des demandes de connexion. Dans une analyse TCP NULL, tous ces bits sont mis à zéro, ce qui ne dit rien au serveur. Dans un Scan XMAS, tous ces bits sont envoyés à 1, ce qui est englouti car certains bits s’excluent mutuellement.

L’analyse XMAS doit provoquer un message d’erreur à partir d’un port ouvert et un silence à partir d’un port fermé. pourtant, ce type d’analyse ne produit pas toujours des résultats corrects car un message d’erreur a peut-être été envoyé mais s’est perdu en cours de route. Aussi, différents systèmes d’exploitation ont des politiques différentes en réponse à l’analyse XMAS, donc ces paquets ne renvoient pas toujours des messages d’erreur même si le port est ouvert.

Balayage FIN

Un scan FIN est similaire au scan NULL et au scan XMAS car il est conçu pour être intentionnellement erroné et provoquer un message d’erreur. Un message FIN TCP ferme une connexion, donc s’il est envoyé vers un port sur lequel aucune connexion n’existe, c’est clairement une erreur.

Une particularité de ce type de message est qu’il est traité par le système d’exploitation et non par le démon sur le port. La convention est que si un message FIN est envoyé à un port ouvert auquel il n’y a pas de connexion, le démon l’ignore, et n’envoie aucune réponse. pourtant, si un message FIN est envoyé à un port fermé, le système d’exploitation renverra un message RST. Aucune réponse à un FIN signifie que le port est ouvert et un RST signifie que le port est fermé.

Analyse ACK

C’est un autre technique de demande mal formée cela provoque une réponse RST du système d’exploitation au nom des ports fermés et le silence des ports ouverts. Vous vous souviendrez que le message ACK est la dernière étape du processus SYN / SYN-ACK / ACK d’établissement d’une connexion selon les règles TCP. Donc, un ACK arrivant avant un SYN est juste un non-sens et un port ouvert l’ignorera.

Problèmes de numérisation de port

Vous rencontrerez quelques autres paramètres dans les vérificateurs de port qui sont caractéristiques supplémentaires plutôt que des techniques de numérisation. Il s’agit notamment de Ping, Traceroute, vérifications RPC, empreintes digitales du système d’exploitation et vérifications de la résolution DNS.

Ce sont de belles fonctionnalités et ils indiquent que les producteurs de ce contrôleur de port tentent de créer un analyseur de trafic réseau plutôt qu’un simple scanner de port.

Mappage de port, redirection de port, déclenchement de port

Le mappage de port est une fonction des routeurs qui s’exercent traduction d’adresses réseau (NAT). NAT permet à plusieurs ordinateurs d’un réseau d’utiliser la même adresse IP publique sur Internet. La passerelle réseau identifie chaque ordinateur du réseau par un numéro de port, qu’il colle à la fin des adresses IP des messages sortants. Lorsqu’une réponse arrive à ce numéro de port, la passerelle sait à quel ordinateur le message est destiné.

Cartographie des ports est une forme de NAT, appelée traduction d’adresse de port (TAPOTER). Cela permet aux ordinateurs du réseau d’envoyer des demandes avec un numéro de port à la fin de l’adresse source. La passerelle remplace ensuite ce numéro de port par un substitut qui représente l’adresse réseau de l’ordinateur d’origine et le numéro de port sur la demande d’origine. Le mappage de port est également appelé redirection de port.

Déclenchement de port permet à un ordinateur d’un réseau de lui attribuer un numéro de port supplémentaire sur la passerelle NAT. Un exemple de ceci est le déclenchement de port nécessaire pour le chat de relais Internet (IRC). Lorsqu’un ordinateur du réseau contacte un hôte distant pour une session IRC, il doit envoyer la demande à un numéro de port spécifique, l’hôte se reconnecte sur un numéro de port différent (113) pour vérification. Ainsi, lorsque la demande d’origine disparaît, l’expéditeur informe sa passerelle qu’il souhaite recevoir le trafic entrant sur le port 113. Lorsque la passerelle reçoit un message vers ce numéro de port, il le transmet à l’ordinateur du réseau, en préservant le numéro de port 113 dans l’en-tête. Cet accès n’est actif que pendant une courte période.

Options du vérificateur de port

parfois, il faut un voleur pour attraper un voleur, donc penser comme un pirate et utiliser des techniques de piratage «chapeau blanc» sera vous aider à sécuriser votre ordinateur et votre réseau. Essayez un vérificateur de port gratuit pour avoir une idée des services qui pourraient fournir points d’entrée pour les pirates. N’oubliez pas d’essayer à la fois un programme installé et un service en ligne pour obtenir un aperçu complet de vos activités portuaires.

Lectures complémentaires

Guides de mise en réseau Comparitech

- Meilleurs outils de détection d’intrusion réseau

- 8 meilleurs renifleurs de paquets et analyseurs de réseau pour 2023

- Meilleurs logiciels et outils gratuits de surveillance de la bande passante pour analyser l’utilisation du trafic réseau

- Top 10 des outils de surveillance LAN pour 2023

- Le guide définitif du DHCP

- Le guide définitif de SNMP

- Le guide ultime de la gestion des appareils mobiles (MDM) en 2023

- Le guide ultime du BYOD en 2023

- Top 10 de la gestion des serveurs & outils de suivi pour 2023

- Les meilleurs analyseurs et collecteurs NetFlow gratuits pour Windows

- 6 des meilleurs scanners de vulnérabilité de réseau gratuits et comment les utiliser

Autres informations sur la surveillance du réseau

- Wikipédia: Port Scanner

- Objectif technique: analyse des ports

- Lifewire: Introduction à la numérisation de port

Image: Jour 9 du calendrier de l’Avent LEGO par Jay Reed via Flickr. Sous licence CC CC-SA 2.0

es ports peuvent être une porte dentrée pour les pirates informatiques vers votre ordinateur ou tout autre périphérique réseau. Les ports ne sont pas des connecteurs physiques réels, mais plutôt des systèmes dadressage logique. Les numéros de port sont souvent utilisés en conjonction avec une adresse IP pour identifier un ordinateur, mais la plupart du temps, ils sont réservés aux services. Les services sont des programmes bien connus qui prennent en charge dautres programmes. Pour protéger votre réseau, il est recommandé de fermer les ports qui ne sont pas utilisés. Les pirates informatiques peuvent analyser les ports pour voir lesquels acceptent les connexions et ainsi trouver une faille pour accéder à vos informations. Il existe de nombreux outils gratuits pour vérifier la vulnérabilité de vos ports, tels que SolarWinds Free Port Scanner, Zenmap et TCPView. Il est également important de protéger vos ports avec un pare-feu pour empêcher les étrangers dy accéder.