L’analyse approfondie des paquets est une méthodologie de réseau particulièrement utile dans les pare-feu. Le recours à l’inspection approfondie des paquets a augmenté ces dernières années car il peut être utilisé systèmes de détection d’intrusion (IDS) et systèmes de prévention des intrusions (IPS).

Les pare-feu bloquent traditionnellement l’accès à un réseau. Les filtres dans les pare-feu peuvent également bloquer l’accès à une liste de sites Web en inspectant l’adresse IP de destination contenue dans l’en-tête du paquet.

Nous approfondissons chacun de ces outils un peu plus loin, mais au cas où vous n’auriez pas le temps de lire l’ensemble de la pièce, voici notre liste de les meilleurs outils d’inspection et d’analyse approfondie des paquets:

- Moniteur de performances réseau SolarWinds (ESSAI GRATUIT) – Cet outil de surveillance du réseau comprend une inspection approfondie des paquets pour identifier les applications source et de destination et les points de terminaison sur le trafic réseau.

- Paessler Packet Sniffing avec PRTG (ESSAI GRATUIT) – Le système PRTG est un outil de surveillance d’infrastructure et comprend un capteur de paquets.

- OpManager – Il s’agit d’un moniteur de performances réseau qui peut capturer des paquets pour une analyse hors ligne. L’outil fonctionne sous Windows et Linux.

- nDPI – Cet outil inspecte les paquets au niveau de la couche application, ce qui signifie que vous devez mettre le trafic en mémoire tampon pour l’inspection.

- Netifyd – Une adaptation de nDPI qui capture les paquets pour inspection par d’autres services.

- AppNeta – Un système de surveillance de réseau basé sur le cloud qui inclut une analyse du trafic hors ligne.

- NetFort LANGuardian – Un outil d’analyse de sécurité réseau qui utilise DPI et fonctionne sous Linux.

SPI Vs DPI

Les avancées sur les passerelles qui examinent l’en-tête IP sont «avec état”Pare-feu. Ils emploient Inspection des paquets avec état (SPI). Cette méthodologie examine les en-têtes TCP ou UDP, qui sont inclus dans le paquet IP. L’inspection dynamique des paquets est également connue sous le nom d’inspection des paquets peu profonds. Inspection approfondie des paquets (DPI) examine la charge utile de données du paquet.

SPI examine les paquets individuels lors de leur traitement par la passerelle, et supprime de manière sélective les demandes sortantes ou les paquets de données entrants qui ne sont pas conformes à la politique de sécurité du réseau. La partie «avec état» du nom fait référence aux données de connexion. Le pare-feu enregistre les informations d’en-tête relatives à la connexion TCP, ce qui lui permet de suivre un flux de paquets. Le type de données d’en-tête avec état collectées par le pare-feu inclut le numéro de séquence des paquets.

Un pare-feu avec état stocke généralement ces informations de connexion dans la mémoire, ce qui lui permet de sélectionner les flux de paquets associés lorsqu’ils passent par l’interface. Les données de connexion sont conservées dans une table dynamique. Une fois la connexion fermée, ces informations sont effacées de la table pour libérer de la mémoire. Le pare-feu dynamique est plus susceptible de bloquer les connexions pendant leur progression. L’inspection dynamique des paquets se concentre uniquement sur les données en direct.

DPI collecte les paquets à examiner en tant que groupe, de sorte que le trafic régulier se poursuit pendant que les copies sont récoltées pour analyse. C’est pourquoi le DPI est souvent appelé «analyse approfondie des paquets.«DPI prend plus de temps pour produire des informations exploitables que SPI.

Avantages de l’inspection et de l’analyse approfondies des paquets

Les systèmes de détection d’intrusion recherchent des «signatures» dans le trafic de données pour identifier une activité irrégulière. Une astuce que les pirates utilisent pour contourner ces systèmes de détection de signature consiste à diviser les paquets en segments plus petits. Cela répartit les modèles que l’analyse des paquets superficiels recherche, donc aucun paquet ne contient cette signature et l’attaque passe à travers. L’analyse DPI rassemble des flux de paquets à partir de la même source, de sorte que les signatures d’attaque peuvent être détectées même lorsqu’elles sont réparties sur plusieurs paquets entrants.

Lorsque l’analyse DPI fait partie d’un système de prévention des intrusions, les résultats de l’analyse en cours génèrent et appliquent des actions pour défendre automatiquement le système. Une telle action peut inclure le blocage de tous les paquets provenant d’une adresse IP source particulière ou même d’une plage d’adresses.

Détection d’attaque

La collecte de paquets permet à DPI d’identifier les types d’attaques qui manqueraient à l’analyse dynamique. Des exemples de ceux-ci sont l’utilisation irrégulière des utilitaires réseau standard, tel que Powershell ou WMI, et surcharges de volume dirigées, tel que attaques par dépassement de tampon. L’utilisation d’utilitaires système standard dans les opérations d’infection par des virus ou de logiciels espions signifie qu’une interdiction des applications connues pour être utilisées par des pirates ne peut pas être appliquée. En effet, ces utilitaires système sont essentiels pour la fourniture d’applications et de services aux utilisateurs légitimes. Ainsi, une inspection et une analyse approfondies des paquets interviennent pour examiner l’utilisation des modèles d’utilisation de ces services système et de manière sélective. déracine le trafic qui affiche un comportement suspect. Ainsi, une activité malveillante peut être identifiée même si elle semble initialement être du trafic légitime.

Prévention des fuites de données

La prévention des fuites de données est une autre utilisation pour l’analyse approfondie des paquets. Cela prend un liste blanche approche. L’entreprise peut définir une politique interdisant à quiconque de copier des données sur une clé USB ou d’envoyer des pièces jointes par e-mail. Mais il existe des cas légitimes où de telles actions sont nécessaires. Dans ce cas, le DPI serait avisé d’autoriser ce qui autrement serait traité comme une activité non autorisée. Cet utilisateur ne devrait pas être autorisé à envoyer de fichier, et ainsi la fonction DPI continue de surveiller les activités pour bloquer les transferts de fichiers autres que la pièce jointe autorisée.

Les meilleurs outils d’inspection et d’analyse approfondie des paquets

Les systèmes de surveillance de réseau sophistiqués incluent désormais des routines d’analyse approfondie des paquets. Ainsi, vous pouvez obtenir cette fonctionnalité dans le cadre de votre logiciel de gestion de réseau général. Certains fournisseurs de logiciels produisent un logiciel de défense de réseau qui intègre une analyse approfondie des paquets.

1. SolarWinds Network Performance Monitor (ESSAI GRATUIT)

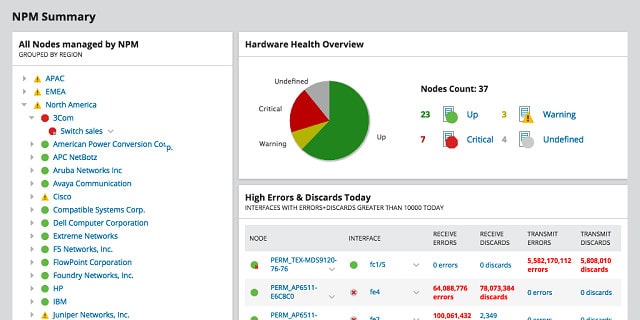

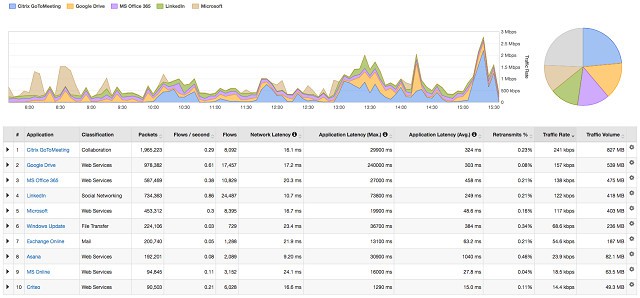

le Inspection et analyse approfondies des paquets SolarWinds avec NPM les usages une gamme de techniques pour surveiller et gérer le trafic réseau. L’élément principal utilise le SNMP système de messagerie natif du micrologiciel de l’équipement réseau. Cependant, les sections d’analyse du moniteur utilisent inspection approfondie des paquets (DPI) dans le cadre des services de visibilité du comportement réseau de l’outil.

Le but de DPI dans l’outil SolarWinds répond à deux objectifs des administrateurs réseau. La première consiste à identifier les types de trafic qui utilisent la plupart des ressources du système. Une charge excessive sur le réseau rend l’environnement de travail difficile pour tout le monde et il est important de savoir exactement d’où provient toute cette demande. DPI fournit ces données, et une fois que les gestionnaires de ressources ont été identifiés, il est plus facile pour l’administrateur réseau de décider quoi faire à leur sujet.

L’inspection approfondie des paquets offre également les fonctions de sécurité de Network Performance Monitor. Les techniques DPI identifieront des utilisateurs spécifiques et les applications qui provoquent des augmentations de trafic et affichent un comportement erratique. Ces pics de demande pourraient être causés par des attaques de pirates informatiques, mais ils pourraient également être causés par des exigences commerciales, telles que le traitement des comptes en fin de mois. DPI vous permet de voir si ces surtensions sont générées par des activités commerciales légitimes. Un comportement irrégulier peut être bloqué.

Le suivi des utilisateurs peut mettre en évidence une activité inhabituelle. Par exemple, un compte utilisateur aurait pu être compromis, ce qui aurait conduit cet utilisateur à accéder à des services qui ne correspondent pas à ses activités habituelles. Les connexions à partir d’emplacements physiques disparates sur de courtes périodes peuvent également identifier un compte d’utilisateur qui a été compromis.

L’utilisation de l’analyse approfondie des paquets par SolarWinds dans le Network Performance Monitor montre cette technique n’est pas seulement utile aux spécialistes de la sécurité. SolarWinds inclut une analyse approfondie des paquets pour la détection des intrusions, mais il utilise également le système pour aider à façonner le trafic régulier et examiner les catégories d’applications qui surchargent le système. L’utilisation de DPI pour soutenir des activités commerciales légitimes ouvre la voie à tous les systèmes de surveillance de réseau. Les méthodes sophistiquées de DPI deviennent désormais courantes et deviendra une partie centrale de tous les systèmes de surveillance du trafic réseau à l’avenir.

Le Moniteur de performances réseau n’est pas gratuit. Le prix de ce système commence à 2 955 $. Cependant, vous pouvez obtenir un essai gratuit de 30 jours. Le SolarWinds Network Performance Monitor ne peut être installé que sur Windows Server systèmes d’exploitation.

SolarWinds Network Performance MonitorTéléchargez la version d’essai gratuite de 30 jours

2. Paessler Packet Sniffing avec PRTG (ESSAI GRATUIT)

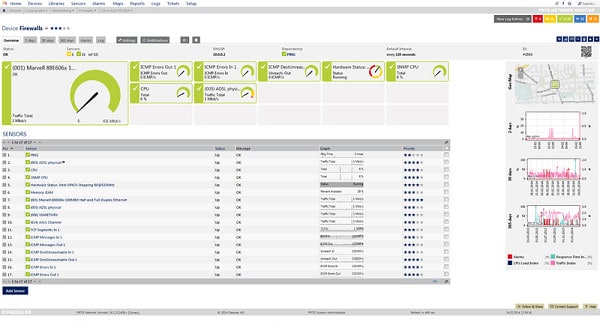

Paessler Pack reniflant avec PRTG est un outil de surveillance de réseau complet qui intègre le DPI dans ses procédures de collecte de données. Le renifleur de paquets de PRTG analyse des types de trafic spécifiques pour surveiller l’utilisation des ressources et l’activité irrégulière. Le moniteur rend compte de ces types de trafic et de leur débit, y compris trafic web, activité du serveur de messagerie, et transferts de fichiers. Ces contrôles peuvent être très utiles pour imposer des politiques de sécurité du courrier et des données, et ils vous permettront de repérer des pics de trafic qui pourraient être des indications d’intrusion ou de cyberattaques..

Si vous êtes particulièrement intéressé à utiliser analyse approfondie des paquets pour la sécurité, puis les informations que vous obtiendrez DHCP, DNS, et ICMP le trafic doit vous être particulièrement utile.

La page du capteur de paquets dans les fonctionnalités du tableau de bord PRTG cadrans et graphiques pour vous aider à comprendre rapidement les données de trafic.

Paessler PRTG peut être installé sur les fenêtres et voici une version gratuite pour les petits réseaux. Cela couvrira 100 capteurs sur votre réseau. Un capteur est un point de surveillance sur un réseau, tel qu’un port ou une condition comme l’espace disque libre. Vous pouvez télécharger le logiciel pour essai gratuit ici.

Paessler Packet Sniffing avec PRTGDownload 30 jours d’essai gratuit

3. ManageEngine OpManager

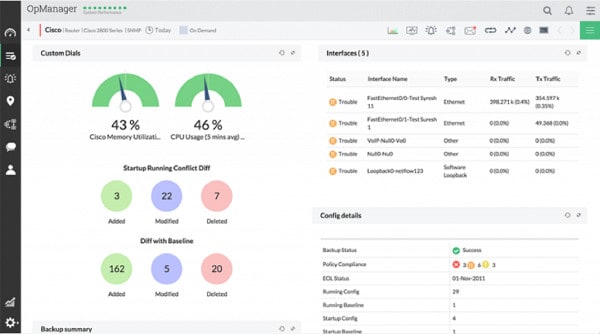

L’OpManager de ManageEngine est un autre des principaux systèmes de surveillance de réseau sur le marché aujourd’hui. Ce moniteur utilise des méthodes SNMP pour la surveillance continue du réseau et le suivi de l’état de l’appareil. Les fonctions d’inspection approfondie des paquets d’OpManager ajoutent une gestion du trafic au système.

Comme on peut s’y attendre avec DPI, l’analyse est effectuée hors ligne. Les paquets examinés sont d’abord écrits dans un fichier PCAP. Ces fichiers fournissent les informations source pour l’analyse.

Les fonctions d’analyse approfondie des paquets d’OpManager visent à découvrir les raisons des mauvaises performances du réseau plutôt qu’à détecter les intrusions. Deux paramètres ressortent de l’analyse: temps de réponse du réseau et temps de réponse des applications. L’administrateur peut repérer les applications qui fonctionnent mal et peuvent nécessiter plus de ressources que les fonctions réseau standard. Vous pouvez ensuite décider d’augmenter les ressources pour servir des applications gourmandes, d’étudier des alternatives plus efficaces ou de restreindre la bande passante disponible pour cette application afin de donner aux services réseau plus importants de meilleurs temps de réponse..

Les données qui émergent de l’exercice d’analyse approfondie des paquets peuvent être sorties dans des rapports. Ils vous permettent de diriger les discussions avec les intervenants si le budget doit être dépensé pour étendre l’infrastructure ou si les applications trop actives doivent être freinées ou mises de côté.

OpManager est disponible gratuitement pour surveiller dix nœuds ou moins sur un réseau. Les systèmes plus grands que celui-ci doivent utiliser l’OpManager payant. La console de surveillance OpManager peut être installée sur les fenêtres et Linux systèmes d’exploitation.

4. nDPI

–

OpenDPI est un projet open source d’outils d’analyse approfondie des paquets. Un projet open source permet à quiconque de voir le code source d’une application. Cela garantit aux utilisateurs qu’il n’y a pas de trucs cachés ou des procédures malveillantes nuisibles enfouies à l’intérieur. nDPI de Ntop est basé sur le code OpenDPI et étend ses fonctionnalités. Le code source de nDPI est également disponible.

Ce modèle open source vous donne la possibilité de l’installer tel quel ou de modifier le système en fonction des besoins de votre entreprise. La modification du code open source est très courante et de nombreuses personnes qui créent des améliorations pour ces systèmes mettent également ces nouvelles fonctionnalités à la disposition de la communauté. Dans certains cas, l’organisation qui gère le code source acceptera ces modifications dans la version principale. Ntop garde nDPI séparé de l’OpenDPI d’origine, vous avez donc deux options open source.

nDPI opère au Couche d’application. Cela signifie qu’il unifie les paquets avant d’examiner leur contenu. Les en-têtes des paquets indiquent au moteur d’analyse le protocole utilisé par la transmission et le port d’où provient le trafic. Ces informations identifient tout décalage entre les applications envoyant des données sur les réseaux et les ports que chacune utilise, par opposition aux ports que l’application devrait utiliser pour le protocole qu’elle suit.

Le système nDPI est capable d’identifier les paquets cryptés en consultant le certificat de sécurité SSL qui a spécifié la clé de cryptage pour la transmission. Ceci est un aperçu intelligent et contourne les difficultés que présente le cryptage pour l’analyse approfondie des paquets.

Le logiciel nDPI peut être installé sur les fenêtres, Linux, et MacOS. Le module DPI prend en charge d’autres produits Ntop comme nProbe et Ntop-NG. nProbe est un système de surveillance du trafic qui collecte NetFlow messages. NetFlow est une norme de signalisation utilisée par Cisco Systems pour ses produits d’équipement réseau. Ce système est disponible pour une somme modique et ça marche Linux et les fenêtres. Ntop-NG est un analyseur de trafic pour les réseaux. Il s’agit d’un système de surveillance de réseau alternatif qui utilise SNMP messages. Ntop-NG est disponible pour les fenêtres, Unix, Linux, et Mac OS. Il est disponible en trois versions, dont une, l’édition communautaire, est gratuite.

5. Netifyd

En dépit d’être un fork d’OpenDPI, nDPI devient une norme à part entière et est la base d’un certain nombre d’autres adaptations. Netifyd en fait partie. Cela rend Netifyd et l’adaptation d’une adaptation d’OpenDPI. Comme ses ancêtres, Netifyd est un produit open source et vous pouvez voir le code qui compose le programme, le compiler et l’utiliser. Alternativement, vous pourriez adapter le code vous-même et vous retrouver avec une adaptation d’une adaptation d’une adaptation d’OpenDPI.

Netifyd capturera les paquets, mais il ne comprend pas de fonctions d’analyse pour interpréter les données ou prendre des mesures pour façonner le trafic ou bloquer les protocoles. Vous auriez besoin d’importer les données Netifyd dans une autre application pour ces fonctions.

Ce système est disponible sur les pages communautaires du Egloo site Internet. Le produit principal d’Egloo est le moniteur réseau Netify basé sur Netifyd, mais doté de nombreuses autres fonctionnalités et n’est pas gratuit. Cet outil vous offre les capacités de visualisation et de tri nécessaires pour bien comprendre les informations issues de l’inspection approfondie des paquets. Le package de démarrage de Netify est au prix de 25 $ par site par mois. Cette édition vous permet de surveiller data jusqu’à 25 appareils et le service stockera vos données pendant deux jours. Des packages plus élevés vous offrent un horizon temporel plus long pour les données historiques.

6. AppNeta

AppNeta est un système de surveillance de réseau basé sur le cloud. Il est particulièrement destiné aux entreprises qui exploitent des WAN et étendent leurs capacités dans le cloud. Le logiciel utilise une méthodologie propriétaire d’analyse du trafic réseau appelée TruPath, qui est un peu comme Traceroute avec des rapports de performance supplémentaires.

Une fois que TruPath a collecté des informations, le système ajoute des détails sur le trafic grâce à une inspection approfondie des paquets. Le module DPI fonctionne pour segmenter les mesures de trafic par application. Comme AppNeta s’adresse aux entreprises qui utilisent intensément Internet pour tout le trafic de l’entreprise. Il conduit tout inspection des paquets hors site, réduire la pression que les procédures de rapport excessives peuvent mettre sur les réseaux.

Les informations que le module DPI recueille sont envoyé au centre de données cloud. Le moteur d’analyse est hébergé à distance et non sur aucun de vos équipements. Cela rend le tableaux de bord et rapports disponibles depuis n’importe où, pas seulement dans votre QG. La neutralité de l’emplacement de cette configuration rend le panneau de commande du système accessible de n’importe où sur le Web. Les données sont stockées sur les serveurs AppNeta pendant 90 jours, ce qui vous donne amplement l’occasion d’analyser les tendances et de planifier la capacité. La demande sur les applications couvre à la fois les services cloud accessibles par votre entreprise ainsi que les services en ligne que votre entreprise fournit à d’autres.

La présentation AppNeta se concentre sur surveiller les performances de livraison des applications. Il comprend des alertes sur les volumes de trafic par application. Ces avertissements de trafic pourraient servir de moniteur de sécurité car des augmentations soudaines de la circulation peuvent indiquer une attaque. L’utilitaire comprend l’analyse de l’activité des utilisateurs, qui serait utile pour suivre les activités suspectes et identifier les comptes compromis. Cependant, AppNeta n’est pas positionné comme un outil de sécurité.

AppNeta couvre toutes les communications entre vos sites et son centre de données avec chiffrement. Le package n’utilise pas d’outils d’analyse de données et il est recommandé par la société d’utiliser un outil tiers, tel que Wireshark.

Ce système de surveillance n’est pas gratuit. Le service est au prix de 199 $ par application par emplacement. Vous pouvez demander un essai gratuit du système, mais la société ne l’offre pas pour une durée déterminée. Vous pouvez négocier une période d’essai avec un représentant commercial sur demande.

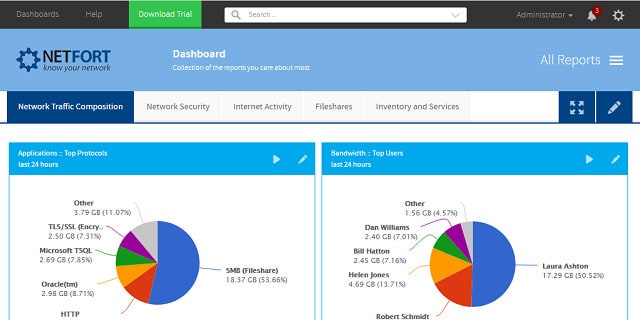

7. NetFort LANGuardian

Utilisations LANGuardian inspection approfondie des paquets principalement comme outil de sécurité. Le système isole les applications gourmandes en ressources et examine le trafic de protocole sur votre réseau qui utilise le plus de bande passante.

Le tableau de bord du système propose des données récapitulatives à partir desquelles vous pouvez explorer en profondeur les informations disponibles jusqu’à l’activité de l’utilisateur. Le logiciel LANGuardian fonctionne sur Linux. Il est livré avec sa propre interface Linux, il peut donc aussi être exécuter des machines virtuelles y compris Microsoft Hyper-V. Cependant, il ne s’exécutera pas directement sur Windows. Si vous souhaitez utiliser LANGuardian sur un ordinateur Windows, vous devrez installer VMWare Player ou VirtualBox et exécuter le logiciel via cette interface.

Le système LANGuardian comprend quatre éléments:

- Un moteur de collecte

- Un moteur d’analyse

- Une base de données de trafic

- Un moteur de reporting

Comme la plupart des systèmes DPI, vous ne pouvez pas analyser les données en direct. C’est là que la base de données est utile. Les informations recueillies par l’agent de collecte sont insérées dans une base de données. Les données recueillies peuvent ensuite être triées et manipulées par le moteur analytique. Cela donne au système une perspective au niveau de l’application sur le trafic réseau et permet à l’analyseur de suivre les modèles de trafic sur les paquets. Cependant, ces enregistrements peuvent être assemblés très rapidement et ajoutés en temps réel, il est donc possible d’obtenir des vues en direct du trafic réseau.

Le logiciel doit être installé sur un ordinateur de votre réseau, et cet ordinateur doit avoir une connexion directe à votre commutateur principal. Cela donne à l’agent de collecte le pouvoir de copier tout le trafic qui s’exécute sur votre réseau. Ce collecteur devient le capteur principal et crée une relation biunivoque entre le commutateur principal et la console de surveillance. De toute évidence, cette architecture empêcherait le déploiement du système LANGuardian sur des réseaux distribués et ne fonctionnerait pas particulièrement avec les WAN. Dans ces scénarios, le LANGuardian déploie des capteurs à distance à distance des autres commutateurs principaux de votre organisation pour centraliser l’analyse des données.

Le système n’est pas gratuit. Cependant, vous pouvez obtenir un Essai gratuit de 30 jours de LANGuardian.

Comment choisir le DPI et le logiciel d’analyse

L’inspection et l’analyse approfondies des paquets ne doivent pas être effectuées par un outil autonome. Vous pouvez intégrer la fonctionnalité DPI à la plupart des meilleurs systèmes de surveillance de réseau du secteur. Si vous avez un petit réseau et que vous ne voulez pas débourser pour des systèmes de gestion de réseau, alors examiner les versions gratuites de ces moniteurs réseau de grand nom. Si vous voulez simplement qu’un système séparé effectue une analyse approfondie des paquets et que vous ne vouliez pas que ces tâches interfèrent avec votre surveillance régulière, vous trouverez des outils très appropriés sur notre liste.

Soyez prudent lors de l’installation d’outils d’analyse approfondie des paquets, car ils extraient les données qui sont transportées sur votre réseau. Une inspection approfondie des paquets peut compromettre la confidentialité des données échangées dans votre organisation. Vous devriez vérifiez auprès du conseiller juridique de votre entreprise avant d’installer un outil réseau qui vous permettra de capturer des données lors de leur traversée du réseau. La confidentialité des données et le contrôle d’accès pourraient être compromis en donnant accès au personnel de l’administrateur réseau. Dans certains cas, l’entreprise doit s’engager à limiter l’accès aux informations personnelles des membres du public détenues sur les actifs de l’entreprise. Donc, assurez-vous que vous ne respectez pas ces obligations en installant les outils DPI.

La possibilité de vérifier le trafic au niveau des paquets est certainement utile lorsque vous rencontrez des problèmes de performances réseau. L’analyse approfondie des paquets va encore plus loin et lit le contenu de chaque paquet. Vous devez vous assurer, ainsi que votre conseil d’administration, que vous avez vraiment besoin de ce niveau d’informations pour protéger le réseau avant d’installer des systèmes DPI.

Utilisez-vous actuellement des techniques d’inspection approfondie des paquets pour assurer le bon fonctionnement de votre réseau? Avez-vous rencontré des problèmes juridiques sur la question de la confidentialité des données lors de l’utilisation des outils DPI? Laissez la communauté apprendre de votre expérience en laissant un message dans la section commentaires ci-dessous.

Image: Raspberry Pi Model B dans le boîtier PiHouse – opérationnel par Tim Walker via Flickr. Autorisé sous CC BY-SA 2.0 (modifié: texte supplémentaire ajouté)

urquoi DPI est considéré comme une méthode plus approfondie et plus précise pour lanalyse des paquets. Les avantages de linspection et de lanalyse approfondies des paquets sont nombreux, notamment la détection dattaques et la prévention des fuites de données. Les outils dinspection et danalyse approfondies des paquets sont également de plus en plus populaires, avec des options telles que SolarWinds Network Performance Monitor, Paessler Packet Sniffing avec PRTG et ManageEngine OpManager. Il est important de choisir le bon outil pour vos besoins, en fonction de la méthodologie que vous préférez (SPI ou DPI) et des fonctionnalités dont vous avez besoin. En fin de compte, lanalyse approfondie des paquets est une méthode essentielle pour la sécurité et la surveillance des réseaux, et il est important de comprendre les différences entre les méthodologies et les outils disponibles.