Qu’est-ce que HIDS ou Host Intrusion Detection System?

HIDS est l’acronyme de host intrusion detection system. Il surveillera l’ordinateur / réseau sur lequel il est installé à la recherche d’intrusions et d’abus. S’il est trouvé, il enregistrera l’activité et avisera l’administrateur.

HIDS est similaire à l’utilisation de caméras de sécurité intelligentes dans votre maison; si un intrus venait à s’introduire dans votre maison, la caméra commencerait l’enregistrement et enverrait une alerte à votre appareil mobile.

Voici notre liste de les six meilleurs outils HIDS:

- Gestionnaire d’événements de sécurité SolarWinds (ESSAI GRATUIT) Un excellent HIDS avec des rapports complets pour la conformité aux normes de sécurité des données. Fonctionne sur serveur Windows mais collecte également des données à partir de systèmes Linux et Unix.

- Papertrail (PLAN GRATUIT) Agrégateur de journaux basé sur le cloud de SolarWinds dans les versions gratuites et payantes.

- Analyseur de journaux d’événements ManageEngine (ESSAI GRATUIT) Cet outil examine les données des fichiers journaux de Windows Server ou Linux et ajoute des informations sur les menaces provenant d’autres sources.

- OSSEC Processeur de fichiers journaux gratuit qui implémente des stratégies de détection basées sur l’hôte et sur le réseau. S’installe sur Windows, Linux, Unix et Mac OS.

- Sagan Système de détection d’intrusion basé sur l’hôte gratuit qui utilise à la fois des stratégies basées sur des signatures et des anomalies. Peut fonctionner sous Linux, Unix et Mac OS.

- Splunk Système de détection d’intrusion basé sur l’hôte gratuit avec une édition payante qui comprend également des méthodes basées sur le réseau. S’installe sur Windows, Linux et Mac OS et vous est également une version basée sur le cloud.

La détection des intrusions est devenue une méthode de protection importante pour les réseaux afin de lutter contre les faiblesses de sécurité inhérentes à tout système comprenant un élément humain. Quelle que soit la force de vos politiques d’accès utilisateur, les pirates peuvent toujours les contourner en incitant un employé à divulguer les informations d’identification d’accès.

Les pirates avec accès peuvent occuper un système d’entreprise pendant des années sans être détectés. Ce type d’attaque est appelé Menace persistante avancée (APTE). Les IDS visent spécifiquement à éliminer les.

Un outil HIDS se concentre sur la surveillance des fichiers journaux. La plupart des applications génèrent des messages de journal et le stockage de ces enregistrements dans des fichiers vous permet de les parcourir dans le temps et de repérer les indications d’intrusion. Un gros problème de la collecte de chaque message de journal sur votre système est que vous vous retrouverez avec une grande quantité de données. Le stockage des messages de journal de manière ordonnée vous aide à identifier le bon fichier pour obtenir des données par application et par date. Donc, la première étape pour pouvoir obtenir des informations significatives sur votre système de journalisation consiste à organiser les noms de fichiers et la structure de répertoires de votre serveur de fichiers journaux.

La prochaine étape de la mise en œuvre d’un HIDS consiste à obtenir une détection automatisée. Un HIDS recherchera dans les messages du journal événements spécifiques qui semblent avoir enregistré une activité malveillante. C’est le cœur d’un outil HIDS et la méthode de détection qui spécifie les enregistrements à récupérer est définie par Stratégies et un base de règles.

De nombreux HIDS vous permettent de rédigez vos propres règles de génération d’alertes. Cependant, ce que vous recherchez vraiment lorsque vous choisissez un système de sécurité, c’est un ensemble de règles pré-écrites qui intègrent l’expertise des experts en sécurité qui écrivent le logiciel..

Un HIDS n’est aussi bon que les politiques qu’il propose. On ne peut pas vous attendre à suivre tous les derniers vecteurs d’attaque tout en consacrant du temps aux tâches quotidiennes de votre travail et il est inutile d’essayer de tout savoir si vous pouvez l’obtenir compétence fourni par l’outil HIDS.

L’importance des fichiers journaux

Le volume des journaux et des messages d’événements peut être écrasant et il est tentant de simplement les ignorer. Cependant, le risque de litige déclenché par la divulgation de données ou les dommages qui peuvent être causés à une entreprise perte de données signifie que l’échec de la protection des données peut maintenant ruiner votre entreprise.

Les problèmes de sécurité et de protection des données sont devenus intégré aux exigences du contrat et il existe maintenant de nombreuses normes que les industries suivent afin de rassurer les parties prenantes et d’assurer la sécurité de l’entreprise. La conformité aux normes d’intégrité des données comprend des exigences pour la maintenance des fichiers journaux.

Selon la norme implémentée par votre entreprise, vous devrez stocker les fichiers journaux pendant plusieurs années. La gestion des fichiers journaux est donc devenue une exigence commerciale importante. Pendant que vous configurez un serveur de journaux, vous pourriez aussi bien y intégrer des mesures de sécurité, et c’est ce que fait HIDS.

Sécurité des fichiers journaux

Le maintien de l’intégrité des fichiers journaux est une partie essentielle de HIDS. Les messages d’événement peuvent identifier l’intrusion et les fichiers journaux sont donc des cibles pour les pirates. Un intrus peut couvrir ses traces en manipulant les fichiers journaux pour supprimer les enregistrements incriminants. Donc, un serveur de journaux qui sauvegarde les fichiers journaux et vérifie les modifications non autorisées est important pour la conformité aux normes de sécurité des données.

Les systèmes HIDS ne peuvent pas protéger efficacement les ressources de votre système si ses informations source sont compromises. La protection des fichiers journaux s’étend également au système d’authentification de votre réseau. Aucun système de protection automatisé des fichiers journaux ne serait en mesure de faire la distinction entre l’accès autorisé et non autorisé aux fichiers journaux sans surveiller également la sécurité des autorisations des utilisateurs.

HIDS vs NIDS

Les systèmes de détection d’intrusion basés sur l’hôte ne sont pas les seules méthodes de protection contre les intrusions. Les systèmes de détection d’intrusion sont divisés en deux catégories. HIDS est l’un de ces secteurs, l’autre est les systèmes de détection d’intrusion basés sur le réseau.

HIDS et NIDS examinent les messages système. Cela revient à regarder les journaux et les messages d’événement. pourtant, NIDS examine également les données des paquets en passant le long des réseaux. La règle d’or qui divise les responsabilités de la détection d’intrusion entre ces deux méthodologies est que NIDS capture des données en direct pour la détection et HIDS examine les enregistrements dans les fichiers.

L’avantage du NIDS est qu’il offre une réponse plus rapide que le HIDS. Dès qu’un événement suspect se produit sur le réseau, le NIDS doit le détecter et déclencher une alerte. Cependant, les pirates sont sournois et ajustent constamment leurs méthodes pour échapper à la détection. Certains modèles d’activité ne deviennent apparents comme malveillants que lorsqu’ils sont considérés dans un contexte plus large.

Que ce soit mieux d’obtenir un HIDS ou un NIDS n’est pas un gros problème car vraiment vous avez besoin des deux.

Attributs clés HIDS

En analysant les données historiques sur les activités, un HIDS est capable de repérer les modèles d’activité qui se produisent au fil du temps. Cependant, même sur les réseaux de taille moyenne, les volumes d’enregistrements de journal générés quotidiennement peuvent être très importants, il est donc important de choisir un outil de tri et de recherche efficace.

Votre HIDS ne vaudra pas la peine d’être utilisé s’il est trop lent. N’oubliez pas que de nouveaux records s’accumulent constamment, donc un HIDS rapide peut souvent être meilleur qu’un outil très bien présenté. Les administrateurs système intelligents préfèrent faire des compromis sur la présentation afin d’obtenir de la vitesse. Cependant, un outil HIDS à la fois rapide et bien présenté est la meilleure offre de toutes.

HIDS et SIEM

Vous rencontrerez souvent le terme SIEM lorsque vous étudiez les systèmes de sécurité réseau. Cet acronyme signifie Informations sur la sécurité et gestion des événements. Il s’agit d’un terme composite qui a évolué en combinant Gestion des informations de sécurité (SIM) et Gestion des événements de sécurité (SEM). La gestion des informations de sécurité examine les fichiers journaux et est donc identique à un HIDS. La gestion des événements de sécurité surveille les données en direct, ce qui en fait l’équivalent d’un NIDS. Si vous implémentez un système hybride de détection d’intrusion, vous aurez créé un SIEM.

Systèmes de prévention des intrusions

En tant que système de détection d’intrusion, un HIDS est un élément important de la protection du réseau. Cependant, il ne fournit pas toutes les fonctionnalités dont vous avez besoin pour protéger les données de votre entreprise contre le vol ou les dommages. Vous devez également pouvoir agir sur les informations fournies par un IDS.

La correction des menaces peut être effectuée manuellement. Vous pouvez avoir à votre disposition des outils de gestion de réseau qui vous aideront à bloquer les intrus. Cependant, lier la détection et la correction ensemble crée un système de prévention des intrusions (IPS).

Les stratégies de détection et de prévention des intrusions fonctionnent sur l’hypothèse qu’aucun pare-feu ou système antivirus n’est infaillible. IDS est la deuxième ligne de défense et de nombreux experts en sécurité informatique préviennent que personne ne devrait s’appuyer sur une stratégie de protection du réseau à ses frontières car tout système de sécurité peut être miné par des erreurs des utilisateurs ou des activités malveillantes des employés.

“Système de prévention des intrusions” est un peu mal approprié car IPS ferme les failles de sécurité une fois qu’elles ont été détectées plutôt que de rendre le système si étanche qu’aucune intrusion ne pourrait se produire en premier lieu.

Protection avancée contre les menaces

L’ATP est un autre terme que vous pourriez voir lors de la lutte contre les menaces persistantes avancées. Cela signifie Advanced Threat Protection. Dans sa forme de base, un système ATP est identique à un IDS. Cependant, certains fournisseurs d’ATP soulignent que les renseignements sur les menaces sont une caractéristique déterminante de leurs systèmes. L’intelligence des menaces fait également partie de la définition d’un IDS et d’un système SIEM.

Dans un HIDS, l’intelligence des menaces est basée sur la base de règles des termes de recherche de données et des tests système qui identifient les activités malveillantes. Cela peut être fourni sous la forme de contrôles codés ou de règles ajustables définies comme des politiques. Les informations sur les menaces peuvent également être formulées au sein d’un IDS via l’IA. Cependant, les stratégies d’élaboration de politiques des systèmes automatisés ne peuvent être aussi complètes que les règles d’inférence câblées en elles lors de leur création..

Les fournisseurs d’ATP soulignent que leurs services centraux de sensibilisation aux menaces sont une caractéristique déterminante. Ces services sont proposés sous forme d’abonnement supplémentaire au logiciel ATP ou sont inclus dans le prix d’achat. C’est un élément de partage d’informations qui permet au fournisseur de logiciel ATP de distribuer de nouvelles politiques et règles de détection sur la base de l’identification réussie de nouveaux vecteurs d’attaque par d’autres organisations. Certains fournisseurs HIDS incluent ce service et certains HIDS sont pris en charge par des communautés d’utilisateurs qui partagent de nouvelles politiques de détection. Cependant, les fournisseurs HIDS ne sont pas aussi forts sur cet élément de distribution d’informations sur les menaces de leurs services que les fournisseurs ATP.

Méthodes de détection HIDS

HIDS et NIDS peuvent être divisés en deux sous-catégories selon leurs méthodes de détection. Ceux-ci sont:

- Détection basée sur les anomalies

- Détection basée sur les signatures

Il n’y a pas de correspondance directe entre NIDS et HIDS pour l’une ou l’autre de ces deux stratégies. Autrement dit, on ne peut pas dire que le NIDS s’appuie davantage sur l’une de ces méthodes et le HIDS est tout au sujet de l’autre méthodologie de détection. HIDS et NIDS peuvent utiliser l’une ou les deux de ces stratégies de détection.

Un HIDS avec une stratégie basée sur les signatures fonctionne de la même manière que les systèmes antivirus; un NIDS basé sur les signatures fonctionne comme un pare-feu. Autrement dit, l’approche basée sur les signatures recherche des modèles dans les données. Un pare-feu recherche les mots clés, les types de paquets et l’activité de protocole sur le trafic réseau entrant et sortant, tandis qu’un NIDS effectue les mêmes vérifications sur le trafic circulant sur le réseau. Un programme antivirus recherchera des modèles de bits ou des mots clés spécifiques dans les fichiers programme et un HIDS fera de même pour les fichiers journaux.

Une anomalie serait un comportement inattendu d’un utilisateur ou d’un processus. Un exemple de ceci serait le même utilisateur se connectant au réseau depuis Los Angeles, Hong Kong et Londres le même jour. Un autre exemple serait si les processeurs d’un serveur commençaient soudainement à travailler dur à 2 h du matin.. Un HIDS basé sur une anomalie rechercherait dans les fichiers journaux les enregistrements de ces activités inhabituelles; un NIDS basé sur une anomalie tenterait de détecter ces irrégularités au fur et à mesure qu’elles se produisent.

Comme pour le choix entre HIDS et NIDS, la décision de choisir entre la détection basée sur la signature ou les IDS basés sur les anomalies est résolue en optant pour les deux..

Outils HIDS recommandés

Vous pouvez affiner votre recherche d’un système de détection d’intrusion basé sur l’hôte en lisant nos recommandations. Cette liste représente le meilleur de la race pour chaque aspect d’un HIDS.

Tu trouveras outils gratuits dans la liste, dont certaines ont des interfaces utilisateur très médiocres, mais l’ont fait sur la liste car elles ont des vitesses de traitement des données très rapides. Vous trouverez également des outils sur la liste qui incluent des procédures générales de gestion des fichiers journaux et ont été spécifiquement écrits pour se conformer à des normes de sécurité des données. D’autres outils sont complets et vous offrent tout ce dont vous avez besoin dans un HIDS à la fois dans le backend et dans l’interface.

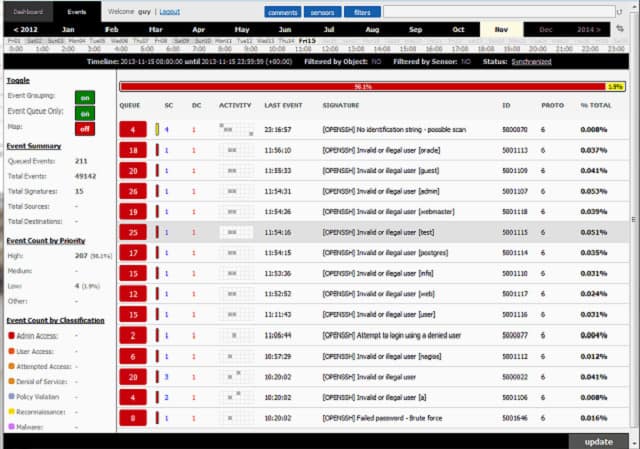

1. Gestionnaire d’événements de sécurité SolarWinds (ESSAI GRATUIT)

SolarWinds a créé un HIDS doté de capacités de correction automatisées, ce qui en fait un système de prévention des intrusions, le Security Responsable de l’événement. L’outil comprend des rapports d’audit de conformité pour vous aider à rester sur la bonne voie avec PCI DSS, SOX, HIPAA, ISO, NCUA, FISMA, FERPA, GLBA, NERC CIP, GPG13 et DISA STIG.

Les fonctions de protection des fichiers journaux intégrées à cet utilitaire incluent le chiffrement pendant le transit et le stockage, et la surveillance de la somme de contrôle des dossiers et des fichiers. Vous pouvez transférer les messages du journal et sauvegarder ou archiver des dossiers et des fichiers entiers. Ainsi, la gestion des fichiers journaux et les fonctionnalités d’intégrité de cet outil sont exceptionnelles.

L’outil surveillera en permanence vos fichiers journaux, y compris ceux qui sont encore ouverts pour de nouveaux enregistrements. Vous n’avez pas besoin d’émettre de requêtes manuellement, car le gestionnaire d’événements de sécurité déclenchera automatiquement des alertes chaque fois qu’une condition d’avertissement est détectée. Le package contient également un outil d’analyse qui vous permet d’effectuer des vérifications manuelles de l’intégrité des données et de détecter l’intrusion à l’œil nu..

Bien que ce logiciel ne s’installe que sur Windows Server, il collecte des données de journal à partir d’autres systèmes d’exploitation, y compris Linux et Unix. Tu peux recevoir un essai gratuit de 30 jours du gestionnaire d’événements de sécurité SolarWinds.

SolarWinds Security Event ManagerTéléchargez la version d’essai gratuite de 30 jours

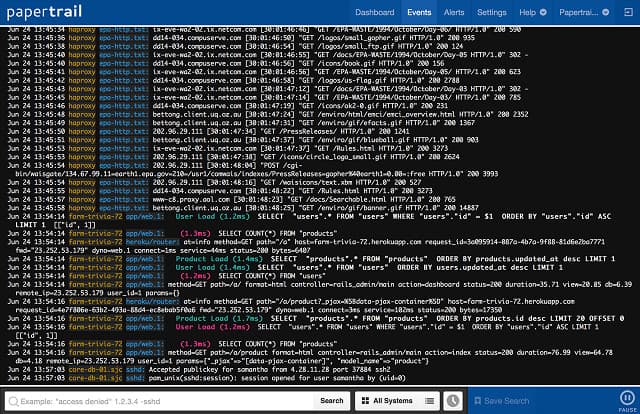

2. Papertrail (PLAN GRATUIT)

SolarWinds exécute un Service de gestion des journaux basé sur le cloud, appelé Papertrail. C’est un agrégateur de journaux qui centralise le stockage de vos fichiers journaux. Papertrail peut gérer Journaux des événements Windows, Messages Syslog, Fichiers journaux du serveur Apache, Messages du programme Ruby on Rails, et les notifications de routeur et de pare-feu. Les messages peuvent être consultés en direct dans le tableau de bord du système lorsqu’ils voyagent vers des fichiers journaux. Outre la gestion des fichiers journaux, l’outil comprend des utilitaires de support analytique.

Les données de journal sont chiffrées à la fois en transit et au repos et l’accès aux fichiers journaux est protégé par l’authentification. Vos fichiers sont conservés sur le serveur Papertrail et SolarWinds s’occupe des sauvegardes et de l’archivage, vous pouvez ainsi économiser de l’argent sur l’achat, la gestion et la maintenance des serveurs de fichiers.

Papertrail emploie méthodes de détection basées sur les anomalies et les signatures et vous bénéficiez de mises à jour des politiques tirées des menaces visant d’autres clients Papertrail. Vous pouvez également assembler vos propres règles de détection.

SolarWinds propose Papertrail sur abonnement avec une gamme de plans, dont le plus bas est gratuit.

SolarWinds Papertrail Log AggregatorInscrivez-vous GRATUITEMENT ici

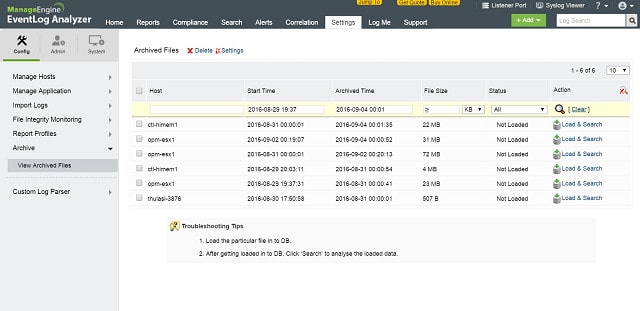

3. Analyseur du journal des événements ManageEngine (ESSAI GRATUIT)

Analyseur du journal des événements de ManageEngine est à la fois un HIDS et un NIDS. Le module de gestion des journaux collecte et stocke Syslog et SNMP messages. Les métadonnées de chaque message Syslog sont également stockées.

Les fichiers journaux sont protégés à la fois par la compression et le chiffrement et l’accès est protégé par l’authentification. Les sauvegardes peuvent être restaurées automatiquement lorsque l’analyseur détecte une falsification de fichier journal.

Le tableau de bord est personnalisable et différents écrans et fonctionnalités peuvent être attribués à différents groupes d’utilisateurs. Les rapports incluent des audits de conformité pour PCI DSS, FISMA et HIPAA, entre autres. Vous pouvez également activer alertes de conformité du système.

L’analyseur du journal des événements s’exécute sur les fenêtres ou Linux et peut s’intégrer aux outils de gestion d’infrastructure de ManageEngine. UNE Édition gratuite de cet outil est disponible permettant jusqu’à 5 sources de journal uniquement. Vous pouvez également télécharger un Essai gratuit de 30 jours du Édition Premium. Pour plus d’options de tarification, vous pouvez contacter leur équipe commerciale.

ManageEngine Event Log AnalyzerTéléchargez la version d’essai gratuite de 30 jours

4. OSSEC

OSSEC est un HIDS open source gratuit produit par Trend Micro. Il comprend également des fonctionnalités de surveillance du système qui sont normalement attribuées aux NIDS. Il s’agit d’un processeur très efficace de données de fichier journal, mais il ne vient pas avec une interface utilisateur. La plupart des utilisateurs mettent Kibana ou Graylog sur le devant de l’OSSEC.

Cet outil vous organisera le stockage des fichiers journaux et protégera les fichiers contre la falsification. La détection des intrusions est basée sur les anomalies et est mise en œuvre via «Stratégies.”Ces jeux de règles peuvent être acquis gratuitement auprès de la communauté des utilisateurs.

Le logiciel OSSEC peut être installé sur les fenêtres, Linux, Unix, ou Mac OS. Il surveille Journaux des événements Windows et aussi le registre. Il gardera le compte root sur Linux, Unix, et Mac OS. L’assistance est disponible gratuitement auprès de la communauté des utilisateurs actifs, ou vous pouvez payer Trend Micro pour un package d’assistance professionnelle.

5. Sagan

Sagan est un HIDS gratuit qui s’installe sur Unix, Linux, et Mac OS. Il est capable de collecter Journal des événements Windows même s’il ne fonctionne pas sous Windows. Vous pouvez distribuer le traitement de Sagan pour garder la surcharge sur la lumière CPU de votre serveur de journaux. Le système utilise méthodes de détection basées sur les anomalies et les signatures.

Vous pouvez définir des actions pour qu’elles se produisent automatiquement lorsqu’une intrusion est détectée. L’outil a quelques fonctionnalités uniques qui manquent à certains des HIDS les plus importants. Ceux-ci inclus une installation de géolocalisation IP qui vous permettra de déclencher des alertes lorsque les activités de différentes adresses IP sont tracées à la même source géographique. L’outil vous permet également de définir règles temporelles pour déclencher des alertes. Le système a été écrit pour être compatible avec Renifler, qui est un système de détection de réseau, offrant des capacités Saga NIDS lorsqu’il est combiné avec un collecteur de données réseau. Sagan comprend une fonction d’exécution de script ce qui en fait un IPS.

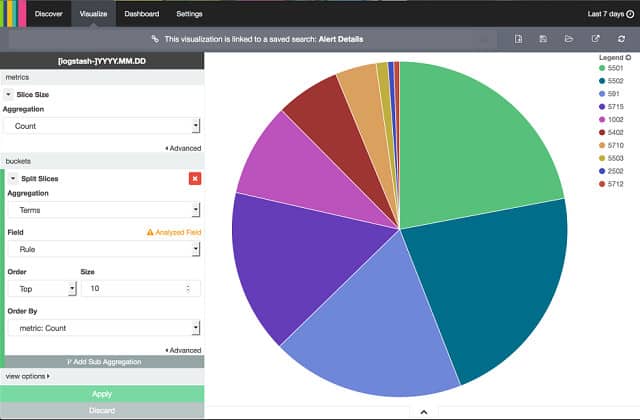

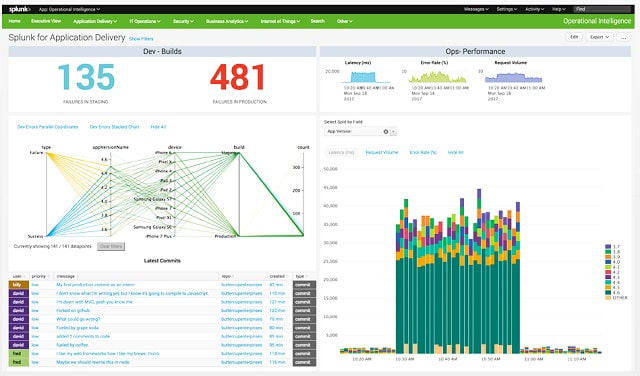

6. Splunk

Splunk offre des fonctionnalités HIDS et NIDS. Le package de base de cet outil est libre d’utiliser et il n’inclut aucune alerte de données basée sur le réseau, c’est donc un pur HIDS. Si vous cherchez un HIDS basé sur des anomalies, c’est une très bonne option. La meilleure édition de Splunk s’appelle Splunk Enterprise et il existe une version Software-as-a-Service (SaaS), appelée Splunk Cloud. Entre la version gratuite et l’édition Enterprise se trouve Splunk Light, qui a certaines limitations de service. Il existe également une version en ligne de Splunk Light, appelée Splunk Light Cloud.

Splunk possède des fonctionnalités d’automatisation du flux de travail qui en font un système de prévention des intrusions. Ce module est appelé Cadre d’opérations adaptatives et il relie des scripts automatisés pour déclencher des alertes. L’automatisation des solutions aux problèmes détectés n’est disponible qu’avec les options les mieux payées de Splunk.

Le tableau de bord de Splunk est très attrayant avec des visualisations de données telles que des graphiques linéaires et des camemberts. Le système comprend un analyseur de données dans toutes les éditions de Splunk. Cela vous permet de visualiser des enregistrements, de les résumer, de les trier et de les rechercher, et de les obtenir représentés dans des graphiques.

Tous les niveaux de Splunk fonctionnent sur Windows, Linux et macOS. Vous pouvez obtenir un essai gratuit de 30 jours de Splunk Light, un essai gratuit de 60 jours de Splunk Enterprise et un essai gratuit de 15 jours de Splunk Cloud.

Sélection d’un HIDS

Il existe tellement d’outils de gestion des journaux avec des capacités d’analyse disponibles sur le marché que vous pourriez passer très longtemps à évaluer toutes vos options HIDS. Avec la liste dans ce guide, vous avez maintenant beaucoup de recherches effectuées et la prochaine étape consiste à se concentrer sur les outils qui s’exécutent sur le système d’exploitation de votre serveur. Si vous souhaitez utiliser des services basés sur le cloud, Papertrail et Splunk Cloud devraient vous intéresser le plus.

Heureusement, tous les outils de notre liste sont gratuits ou disponibles sur essais gratuits, afin que vous puissiez installer un couple de candidats pour les exécuter à leur rythme sans aucun risque financier.

Exploitez-vous actuellement un HIDS? Pour quel système avez-vous opté? Pensez-vous qu’il est important de payer pour un outil ou êtes-vous content d’utiliser un utilitaire gratuit? Laissez un message dans le commentaires ci-dessous et partagez vos expériences avec la communauté.

Image: Sécurité informatique de Pixabay. Domaine public.

lleuse ou suspecte. Il peut également utiliser des stratégies basées sur des signatures ou des anomalies pour détecter les intrusions. Limportance des fichiers journaux dans la sécurité des systèmes ne peut être surestimée. Les fichiers journaux sont une source précieuse dinformations pour les administrateurs système et les équipes de sécurité pour détecter les activités malveillantes et les intrusions. Cependant, la collecte et lanalyse manuelles des fichiers journaux peuvent être fastidieuses et chronophages. Cest là quun HIDS peut être utile. Il peut automatiser la collecte et lanalyse des fichiers journaux pour détecter les intrusions et les activités suspectes.

Il est important de noter que les fichiers journaux eux-mêmes doivent être protégés pour éviter toute altération ou suppression malveillante. Les fichiers journaux doivent être stockés dans un emplacement sécurisé et protégé par des autorisations daccès appropriées.

En comparaison avec les NIDS (Network Intrusion Detection System), les HIDS se concentrent sur la surveillance des activités sur un seul hôte, tandis que les NIDS surveillent le trafic réseau pour détecter les intrusions. Les HIDS sont donc plus adaptés pour détecter les activités malveillantes sur un hôte spécifique, tandis que les NIDS sont plus adaptés pour détecter les attaques réseau.

En fin de compte, le choix dun HIDS dépendra des besoins spécifiques de votre organisation. Il est important de considérer les attributs clés dun HIDS, tels que la détection automatisée, les méthodes de détection, la protection avancée contre les menaces et lintégration avec un SIEM (Security Information and Event Management). Les outils HIDS recommandés dans cet article sont un bon point de départ pour votre recherche.