Qu’est-ce qu’un système de détection d’intrusion (IDS)?

Un système de détection d’intrusion (IDS) surveille le trafic réseau pour détecter toute activité inhabituelle ou suspecte et envoie une alerte à l’administrateur.

Détecter une activité anormale et la signaler à l’administrateur réseau est la fonction principale, mais certains outils IDS peuvent prendre des mesures en fonction des règles lorsqu’une activité malveillante est détectée, par exemple bloquer certains trafics.

Nous détaillons chacun des outils ci-dessous, mais si vous manquez de temps, voici une liste récapitulative des 12 meilleurs systèmes et outils de détection d’intrusion:

- Gestionnaire d’événements de sécurité SolarWinds (ESSAI GRATUIT) Combine les fonctionnalités HIDS et NIDS pour vous offrir un système complet de gestion des informations et des événements de sécurité (SIEM).

- Renifler Fourni par Cisco Systems et gratuit à utiliser, un système de détection d’intrusion de premier plan basé sur le réseau.

- OSSEC Excellent système de détection d’intrusion basé sur l’hôte et gratuit.

- ManageEngine EventLog Analyzer Un analyseur de fichier journal qui recherche des preuves d’intrusion.

- Suricata Système de détection d’intrusion basé sur le réseau qui fonctionne au niveau de la couche d’application pour une meilleure visibilité.

- Bro Moniteur réseau et système de prévention des intrusions basé sur le réseau.

- Sagan Outil d’analyse de journal qui peut intégrer des rapports générés sur des données snort, c’est donc un HIDS avec un peu de NIDS.

- Oignon de sécurité Outil de surveillance et de sécurité du réseau composé d’éléments tirés d’autres outils gratuits.

- AIDE L’environnement de détection d’intrusion avancée est un HIDS pour Unix, Linux et Mac OS

- OpenWIPS-NG NIDS sans fil et système de prévention des intrusions des fabricants d’Aircrack-NG.

- Samhain Système de détection d’intrusion simple basé sur l’hôte pour Unix, Linux et Mac OS.

- Fail2Ban Système de détection d’intrusion léger basé sur l’hôte pour Unix, Linux et Mac OS.

Types de systèmes de détection d’intrusion

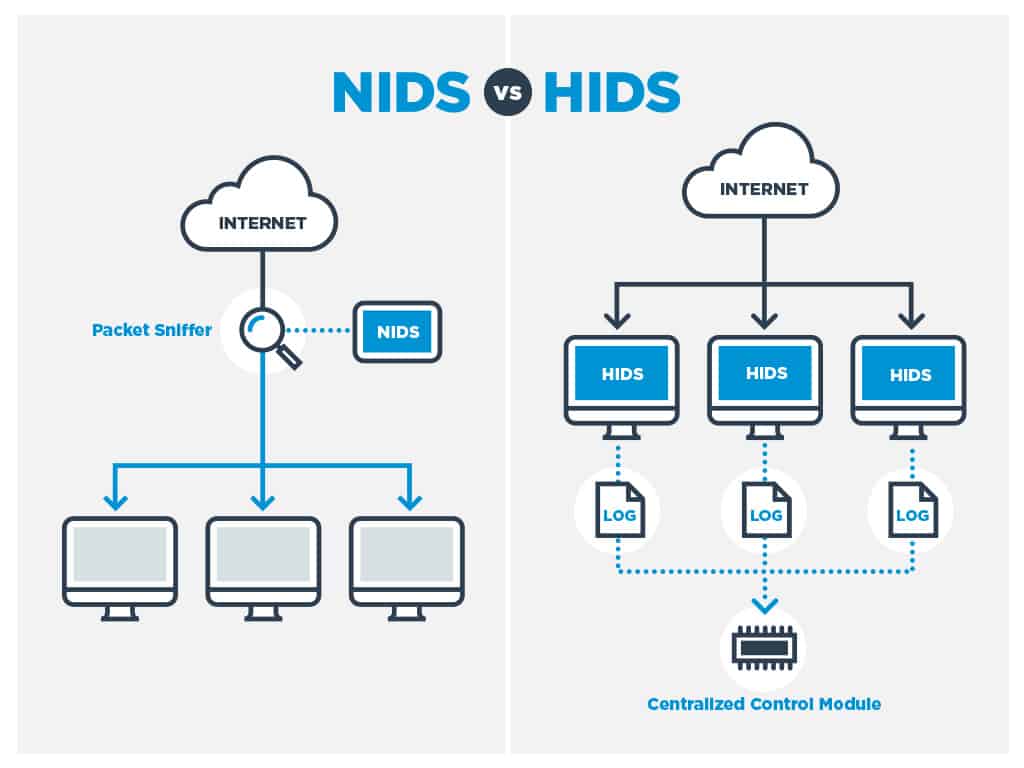

Il existe deux principaux types de systèmes de détection d’intrusion (les deux sont expliqués plus en détail plus loin dans ce guide):

- Détection d’intrusion basée sur l’hôte (HIDS) – ce système examinera les événements sur un ordinateur de votre réseau plutôt que le trafic qui circule dans le système.

- Détection d’intrusion basée sur le réseau (NIDS) – ce système examinera le trafic sur votre réseau.

Les outils et systèmes de détection d’intrusion réseau sont désormais essentiels pour la sécurité du réseau. Heureusement, ces systèmes sont très faciles à utiliser et la plupart des meilleurs IDS du marché sont gratuits. Dans cette revue, vous découvrirez les dix meilleurs systèmes de détection d’intrusions que vous pouvez installer maintenant pour commencer à protéger votre réseau contre les attaques. Nous couvrons les outils pour Windows, Linux et Mac.

Systèmes de détection d’intrusion hôte (HIDS)

Détection d’intrusion basée sur l’hôte, aussi connu sous le nom systèmes de détection d’intrusion hôte ou IDS basé sur l’hôte, examinez les événements sur un ordinateur de votre réseau plutôt que le trafic qui circule dans le système. Ce type de système de détection d’intrusion est abrégé en HIDS et il fonctionne principalement en regardant les données dans les fichiers d’administration sur l’ordinateur qu’il protège. Ces fichiers incluent des fichiers journaux et des fichiers de configuration.

Un HIDS sauvegardera vos fichiers de configuration afin que vous puissiez restaurer les paramètres si un virus malveillant détache la sécurité de votre système en modifiant la configuration de l’ordinateur. Un autre élément clé contre lequel vous souhaitez vous protéger est l’accès root sur les plateformes de type Unix ou les modifications de registre sur les systèmes Windows.. Un HIDS ne pourra pas bloquer ces modifications, mais il devrait pouvoir vous alerter si un tel accès se produit.

Chaque hôte des moniteurs HIDS doit avoir un logiciel installé dessus. Vous pouvez simplement demander à votre HIDS de surveiller un ordinateur. pourtant, il est plus courant d’installer le HIDS sur chaque appareil de votre réseau. C’est parce que vous ne voulez pas ignorer les changements de configuration sur aucun équipement. Naturellement, si vous avez plus d’un hôte HIDS sur votre réseau, vous ne voulez pas avoir à vous connecter à chacun pour obtenir des commentaires. Donc, un système HIDS distribué doit inclure un module de contrôle centralisé. Recherchez un système qui crypte les communications entre les agents hôtes et le moniteur central.

Systèmes de détection d’intrusion réseau (NIDS)

La détection d’intrusion basée sur le réseau, également connue sous le nom de système de détection d’intrusion réseau ou IDS réseau, examine le trafic sur votre réseau. En tant que tel, un NIDS doit inclure un renifleur de paquets afin de recueillir le trafic réseau pour analyse.

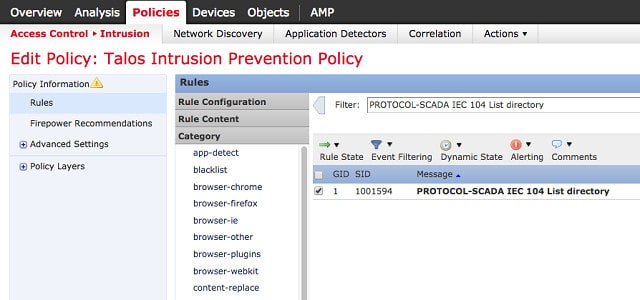

Le moteur d’analyse d’un NIDS est généralement basé sur des règles et peut être modifié en ajoutant vos propres règles. Avec de nombreux NIDS, le fournisseur du système ou la communauté d’utilisateurs mettront à votre disposition des règles et vous pouvez simplement les importer dans votre implémentation. Une fois que vous vous serez familiarisé avec la syntaxe des règles de votre NIDS choisi, vous pourrez créer vos propres règles.

Chaînage de retour à la collecte du trafic, vous ne voulez pas vider tout votre trafic dans des fichiers ou exécuter le tout via un tableau de bord car vous ne pourriez tout simplement pas analyser toutes ces données. Ainsi, les règles qui déterminent l’analyse dans un NIDS créent également une capture sélective des données. Par exemple, si vous avez une règle pour un type de trafic HTTP inquiétant, votre NIDS ne doit récupérer et stocker que les paquets HTTP qui affichent ces caractéristiques.

En règle générale, un NIDS est installé sur un matériel dédié. Les solutions d’entreprise payantes haut de gamme sont fournies sous forme de kit réseau avec le logiciel préchargé dessus. pourtant, vous n’avez pas à débourser beaucoup d’argent pour le matériel spécialisé. Un NIDS nécessite un module de capteur pour capter le trafic, vous pouvez donc le charger sur un analyseur LAN, ou vous pouvez choisir d’allouer un ordinateur pour exécuter la tâche. Cependant, assurez-vous que l’équipement que vous choisissez pour la tâche a une vitesse d’horloge suffisante pour ne pas ralentir votre réseau.

HIDS ou NIDS?

La réponse courte est les deux. Un NIDS vous donnera beaucoup plus de puissance de surveillance qu’un HIDS. Vous pouvez intercepter les attaques lorsqu’elles se produisent avec un NIDS, alors qu’un HIDS ne remarque que tout est faux qu’une fois qu’un fichier ou un paramètre sur un périphérique a déjà changé. Cependant, ce n’est pas parce que les HIDS n’ont pas autant d’activité que les NIDS qu’ils sont moins importants.

Le fait que le NIDS soit généralement installé sur un équipement autonome signifie qu’il ne fait pas glisser les processeurs de vos serveurs. pourtant, l’activité du HIDS n’est pas aussi agressive que celle du NIDS. Une fonction HIDS peut être remplie par un démon léger sur l’ordinateur et ne doit pas brûler trop de CPU. Aucun des deux systèmes ne génère de trafic réseau supplémentaire.

Méthodes de détection: IDS basés sur les signatures ou sur les anomalies

Que vous recherchiez un système de détection d’intrusion hôte ou un système de détection d’intrusion réseau, tous les IDS utilisent deux modes de fonctionnement – certains ne peuvent utiliser que l’un ou l’autre, mais la plupart utilisent les deux.

- IDS basés sur les signatures

- IDS basé sur les anomalies

IDS basés sur les signatures

le méthode basée sur la signature examine les sommes de contrôle et l’authentification des messages. Méthodes de détection basées sur les signatures peut être appliqué aussi bien par NIDS que par HIDS. Un HIDS examinera les fichiers journaux et les fichiers de configuration pour toute réécriture inattendue, tandis qu’un NIDS examinera les sommes de contrôle des paquets et l’intégrité de l’authentification des messages de systèmes tels que SHA1.

Le NIDS peut inclure une base de données de signatures que les paquets connus pour être des sources d’activités malveillantes portent. Heureusement, les pirates informatiques ne s’assoient pas devant leur ordinateur pour taper comme une fureur afin de déchiffrer un mot de passe ou d’accéder à l’utilisateur root. Au lieu de cela, ils utilisent des procédures automatisées fournies par des outils de piratage bien connus. Ces outils ont tendance à générer les mêmes signatures de trafic à chaque fois parce que les programmes informatiques répètent les mêmes instructions encore et encore plutôt que d’introduire des variations aléatoires.

IDS basé sur les anomalies

Détection basée sur les anomalies recherche des schémas d’activités inattendus ou inhabituels. Cette catégorie peut également être mise en œuvre par des systèmes de détection d’intrusion basés sur l’hôte et sur le réseau. Dans le cas de HIDS, une anomalie peut se répéter. Tentatives de connexion infructueuses, ou activité inhabituelle sur les ports d’un périphérique qui signifie une analyse de port.

Dans le cas des NIDS, l’approche des anomalies nécessite d’établir une base de référence de comportement pour créer une situation standard à laquelle les modèles de trafic en cours peuvent être comparés. Une gamme de modèles de trafic est considérée comme acceptable, et lorsque le trafic en temps réel actuel sort de cette plage, une alerte d’anomalie est provoquée.

Choisir une méthode IDS

Les NIDS sophistiqués peuvent constituer un enregistrement du comportement standard et ajuster leurs limites au fur et à mesure de leur durée de vie. Dans l’ensemble, l’analyse des signatures et des anomalies est beaucoup plus simple à utiliser et plus facile à configurer avec le logiciel HIDS qu’avec NIDS.

Les méthodes basées sur les signatures sont beaucoup plus rapides que la détection basée sur les anomalies. Un moteur d’anomalies complet comprend les méthodologies de l’IA et peut coûter beaucoup d’argent à développer. Cependant, les méthodes basées sur les signatures se résument à la comparaison des valeurs. Certes, dans le cas de HIDS, la mise en correspondance de modèles avec les versions de fichiers peut être une tâche très simple que n’importe qui pourrait effectuer lui-même à l’aide d’utilitaires de ligne de commande avec des expressions régulières. Donc, ils coûtent moins cher à développer et sont plus susceptibles d’être mis en œuvre dans des systèmes de détection d’intrusion gratuits.

Un système de détection d’intrusion complet nécessite à la fois des méthodes basées sur les signatures et des procédures basées sur les anomalies.

Défendez le réseau avec un IPS

Maintenant, nous devons considérer systèmes de prévention des intrusions (IPS). Le logiciel IPS et les IDS sont des branches de la même technologie car vous ne pouvez pas avoir de prévention sans détection. Une autre façon d’exprimer la différence entre ces deux branches d’outils d’intrusion est de les appeler passives ou actives. Un système simple de surveillance et d’alerte d’intrusion est parfois appelé IDS «passifs». Un système qui non seulement détecte une intrusion mais prend des mesures pour remédier à tout dommage et bloquer toute activité d’intrusion à partir d’une source détectée, est également connu sous le nom de IDS «réactifs».

IDS réactifs, ou Les IPS, n’implémentent généralement pas de solutions directement. Au lieu de cela, ils interagissent avec les pare-feu et les applications en ajustant les paramètres. Un HIDS réactif peut interagir avec un certain nombre d’assistants de mise en réseau pour restaurer les paramètres sur un appareil, tels que SNMP ou un gestionnaire de configuration installé. Les attaques contre l’utilisateur root ou l’utilisateur administrateur dans Windows ne sont généralement pas traitées automatiquement car le blocage d’un utilisateur administrateur ou la modification du mot de passe du système entraînerait le verrouillage de l’administrateur système du réseau et des serveurs..

De nombreux utilisateurs d’IDS signalent un flot de faux positifs lors de la première installation de leurs systèmes de défense. Les IPS mettent automatiquement en œuvre une stratégie de défense lors de la détection d’une condition d’alerte. Des IPS mal calibrés peuvent causer des ravages et bloquer votre activité réseau légitime.

Pour minimiser les perturbations du réseau pouvant être causées par des faux positifs, vous devez introduire votre système de détection et de prévention des intrusions par étapes. Les déclencheurs peuvent être personnalisés et vous pouvez combiner des conditions d’avertissement pour créer des alertes personnalisées. L’énoncé des actions qui doivent être effectuées sur la détection des menaces est appelé un politique. L’interaction des procédures de détection et de prévention des intrusions avec les pare-feu doit être particulièrement affinée pour éviter que les véritables utilisateurs de votre entreprise ne soient bloqués par des politiques trop strictes..

Systèmes de détection d’intrusion par type et système d’exploitation

Les producteurs de logiciels IDS se concentrent sur les systèmes d’exploitation de type Unix. Certains produisent leur code selon la norme POSIX. Dans tous ces cas, cela signifie que Windows est exclu. Comme les systèmes d’exploitation Mac OS de Mac OS X et macOS sont basés sur Unix, ces systèmes d’exploitation sont beaucoup mieux pris en charge dans le monde IDS que dans d’autres catégories de logiciels. Le tableau ci-dessous explique quels IDS sont basés sur l’hôte, lesquels sont basés sur le réseau et sur quels systèmes d’exploitation chacun peut être installé..

Vous pouvez lire certaines critiques qui prétendent que Security Onion peut être exécuté sur Windows. C’est possible si vous installez d’abord une machine virtuelle et que vous l’exécutez. Cependant, pour les définitions de ce tableau, nous ne comptons les logiciels comme étant compatibles avec un système d’exploitation que s’ils peuvent être installés directement.

Meilleurs outils de détection d’intrusion & Logiciel

| Gestionnaire d’événements de sécurité SolarWinds (ESSAI GRATUIT) | Tous les deux | Non | Non | Oui | Non |

| Renifler | NIDS | Oui | Oui | Oui | Non |

| OSSEC | HIDS | Oui | Oui | Oui | Oui |

| ManageEngine EventLog Analyzer | HIDS | Oui | Oui | Oui | Oui |

| Suricata | NIDS | Oui | Oui | Oui | Oui |

| Bro | NIDS | Oui | Oui | Non | Oui |

| Sagan | Tous les deux | Oui | Oui | Non | Oui |

| Oignon de sécurité | Tous les deux | Non | Oui | Non | Non |

| AIDE | HIDS | Oui | Oui | Non | Oui |

| Ouvrez WIPS-NG | NIDS | Non | Oui | Non | Non |

| Samhain | HIDS | Oui | Oui | Non | Oui |

| Fail2Ban | HIDS | Oui | Oui | Non | Oui |

Systèmes de détection d’intrusion pour Unix

Pour reformuler les informations du tableau ci-dessus dans une liste spécifique à Unix, voici les HIDS et NIDS que vous pouvez utiliser sur la plateforme Unix.

Systèmes de détection d’intrusion hôte:

- OSSEC

- Analyseur EventLog

- Sagan

- AIDE

- Samhain

- Fail2Ban

Systèmes de détection d’intrusion réseau:

- Renifler

- Bro

- Suricata

- Sagan

Systèmes de détection d’intrusions pour Linux

Voici les listes des systèmes de détection d’intrusion hôte et des systèmes d’intrusion réseau que vous pouvez exécuter sur la plate-forme Linux.

Systèmes de détection d’intrusion hôte:

- OSSEC

- Analyseur EventLog

- Sagan

- Oignon de sécurité

- AIDE

- Samhain

- Fail2Ban

Systèmes de détection d’intrusion réseau:

- Renifler

- Bro

- Suricata

- Sagan

- Oignon de sécurité

- Ouvrez WIPS-NG

Systèmes de détection d’intrusion pour Windows

Malgré la popularité de Windows Server, les développeurs de systèmes de détection d’intrusion ne semblent pas très intéressés par la production de logiciels pour le système d’exploitation Windows. Voici les quelques IDS qui fonctionnent sous Windows.

Systèmes de détection d’intrusion hôte:

- Gestionnaire d’événements de sécurité SolarWinds

- OSSEC

- Analyseur EventLog

Systèmes de détection d’intrusion réseau:

- Gestionnaire d’événements de sécurité SolarWinds

- Renifler

- Suricata

Systèmes de détection d’intrusion pour Mac OS

Les propriétaires de Mac bénéficient du fait que Mac OS X et macOS sont tous deux basés sur Unix et il existe donc beaucoup plus d’options de système de détection d’intrusion pour les propriétaires de Mac que ceux qui ont des ordinateurs exécutant le système d’exploitation Windows.

Systèmes de détection d’intrusion hôte:

- OSSEC

- Analyseur EventLog

- Sagan

- AIDE

- Samhain

- Fail2Ban

Systèmes de détection d’intrusion réseau:

- Bro

- Suricata

- Sagan

Meilleurs systèmes et outils de détection d’intrusion

Maintenant, vous avez vu un aperçu rapide des systèmes de détection d’intrusion basés sur l’hôte et des systèmes de détection d’intrusion basés sur le réseau par système d’exploitation, dans cette liste, nous approfondissons les détails de chacun des meilleurs IDS.

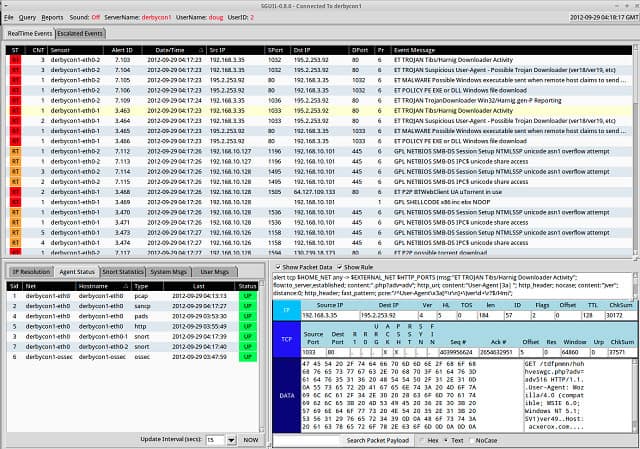

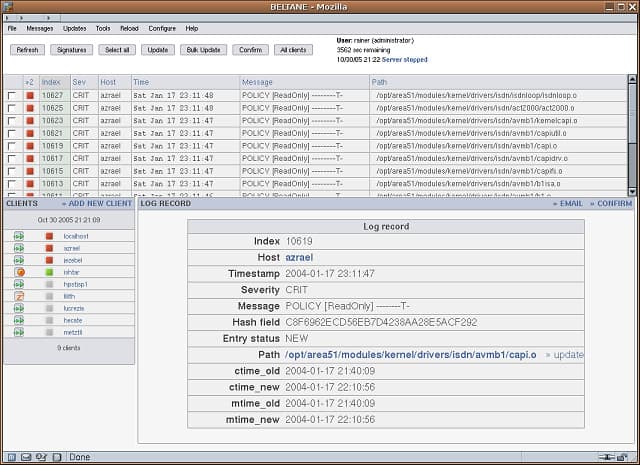

1. SolarWinds Security Event Manager (ESSAI GRATUIT)

Gestionnaire d’événements de sécurité SolarWinds (SEM) fonctionne sur Windows Server, mais il peut enregistrer les messages générés par Unix, Linux, et Mac OS ordinateurs ainsi que les fenêtres PC.

En tant que gestionnaire de journaux, il s’agit d’un système de détection d’intrusion basé sur l’hôte car il concerne la gestion des fichiers sur le système. Cependant, il gère également les données collectées par Snort, ce qui en fait partie d’un système de détection d’intrusion basé sur le réseau.

Snort est un renifleur de paquets largement utilisé créé par Cisco Systems (voir ci-dessous). Il a un format de données spécifique, que d’autres producteurs d’outils IDS intègrent dans leurs produits. C’est le cas avec le gestionnaire d’événements de sécurité SolarWinds. Détection d’intrusion réseau les systèmes examinent les données de trafic lors de leur circulation sur le réseau. Pour déployer les capacités NIDS du Security Event Manager, vous devez utiliser Snort comme outil de capture de paquets et acheminez les données capturées vers le gestionnaire d’événements de sécurité pour analyse. Bien que LEM agisse comme un outil HIDS lorsqu’il traite de la création et de l’intégrité des fichiers journaux, il est capable de recevoir des données réseau en temps réel via Snort, qui est une activité NIDS.

Le produit SolarWinds peut également servir de système de prévention des intrusions car il est capable de déclencher des actions sur la détection d’intrusions. Le package est livré avec plus de 700 règles de corrélation d’événements, ce qui lui permet de détecter les activités suspectes et de mettre en œuvre automatiquement les activités de correction. Ces actions sont appelées Réponses actives.

Ces réponses actives comprennent:

- Alertes d’incident via SNMP, messages d’écran ou e-mail

- Isolation des périphériques USB

- Suspension ou expulsion d’un utilisateur

- Blocage d’adresse IP

- Processus tuant

- Arrêt ou redémarrage du système

- Arrêt du service

- Déclenchement de service

Les capacités de traitement des messages Snort du Security Event Manager en font un outil très complet sécurité Internet outil. Activité malveillante peut être arrêté presque instantanément grâce à la capacité de l’outil à combiner les données Snort avec d’autres événements sur le système. Le risque de perturber le service par la détection de faux positifs est considérablement réduit grâce aux règles de corrélation d’événements finement ajustées. Vous pouvez y accéder sécurité Internet système sur un Essai gratuit de 30 jours.

LE CHOIX DES ÉDITEURS

Outil essentiel pour améliorer la sécurité, répondre aux événements et atteindre la conformité.

Télécharger: Téléchargez la version d’essai gratuite de 30 jours

Site officiel: https://www.solarwinds.com/security-event-manager

OS: les fenêtres

2. Renifler

Snort est le leader du secteur des NIDS, mais il est toujours libre d’utiliser. C’est l’un des rares IDS qui peuvent être installés sur Windows. Il a été créé par Cisco. Le système peut être exécuté en trois modes différents et peut mettre en œuvre des stratégies de défense, il s’agit donc d’un système de prévention des intrusions ainsi que d’un système de détection des intrusions.

Les trois modes de Snort sont:

- Mode renifleur

- Enregistreur de paquets

- Détection d’intrusion

Vous pouvez utiliser snort comme un renifleur de paquets sans activer ses capacités de détection d’intrusion. Dans ce mode, vous obtenez une lecture en direct des paquets passant le long du réseau. En mode de journalisation des paquets, ces détails de paquet sont écrits dans un fichier.

Lorsque vous accédez aux fonctions de détection d’intrusion de Snort, vous invoquez un module d’analyse qui applique un ensemble de règles au trafic lors de son passage. Ces règles sont appelées «politiques de base». Si vous ne savez pas de quelles règles vous avez besoin, vous pouvez les télécharger depuis le site Web de Snort. Cependant, une fois que vous avez acquis confiance dans les méthodologies de Snort, il est possible d’écrire votre propre. Il existe une large base communautaire pour cet IDS et ils sont très actifs en ligne sur les pages communautaires du site Web de Snort. Vous pouvez obtenir des conseils et de l’aide d’autres utilisateurs et télécharger des règles développées par des utilisateurs expérimentés de Snort..

Les règles détectent les événements tels que les analyses de port furtif, les attaques de dépassement de tampon, les attaques CGI, les sondes SMB et les empreintes digitales du système d’exploitation. Les méthodes de détection dépendent des règles spécifiques utilisées et comprennent à la fois méthodes basées sur les signatures et systèmes basés sur les anomalies.

La renommée de Snort a attiré des adeptes de l’industrie des développeurs de logiciels. Un certain nombre d’applications que d’autres éditeurs de logiciels ont créées peuvent effectuer une analyse plus approfondie des données collectées par Snort. Ceux-ci inclus Snorby, BASE, Squil, et Anaval. Ces applications complémentaires vous aident à compenser le fait que l’interface de Snort n’est pas très conviviale.

3. OSSEC

OSSEC signifie Sécurité HIDS Open Source. Il est le leader HIDS disponible et il est totalement gratuit à utiliser. En tant que système de détection d’intrusion basé sur l’hôte, le programme se concentre sur les fichiers journaux sur l’ordinateur sur lequel vous l’installez. Il surveille les signatures de somme de contrôle de tous vos fichiers journaux pour détecter d’éventuelles interférences. Sous Windows, il gardera un œil sur toutes les modifications apportées au registre. Sur les systèmes de type Unix, il surveillera toutes les tentatives d’accès au compte root. Bien que OSSEC soit un projet open source, il appartient en fait à Trend Micro, un éminent producteur de logiciels de sécurité.

L’application de surveillance principale peut couvrir un ordinateur ou plusieurs hôtes, consolidant les données dans une console. Bien qu’il existe un agent Windows permettant de surveiller les ordinateurs Windows, l’application principale ne peut être installée que sur un système de type Unix, ce qui signifie Unix, Linux ou Mac OS.. Il existe une interface pour OSSEC pour le programme principal, mais elle est installée séparément et n’est plus prise en charge. Les utilisateurs réguliers d’OSSEC ont découvert d’autres applications qui fonctionnent bien en tant qu’interface avec l’outil de collecte de données: notamment Splunk, Kibana et Graylog.

Les fichiers journaux couverts par OSSEC incluent les données FTP, de messagerie et de serveur Web. Il surveille également les journaux d’événements du système d’exploitation, les journaux et tables de pare-feu et antivirus et les journaux de trafic.. Le comportement d’OSSEC est contrôlé par les stratégies que vous installez dessus. Ceux-ci peuvent être acquis en tant que modules complémentaires auprès de la grande communauté d’utilisateurs active pour ce produit. Une stratégie définit une condition d’alerte. Ces alertes peuvent être affichées sur la console ou envoyées sous forme de notifications par e-mail. Trend Micro propose une assistance pour OSSEC moyennant des frais.

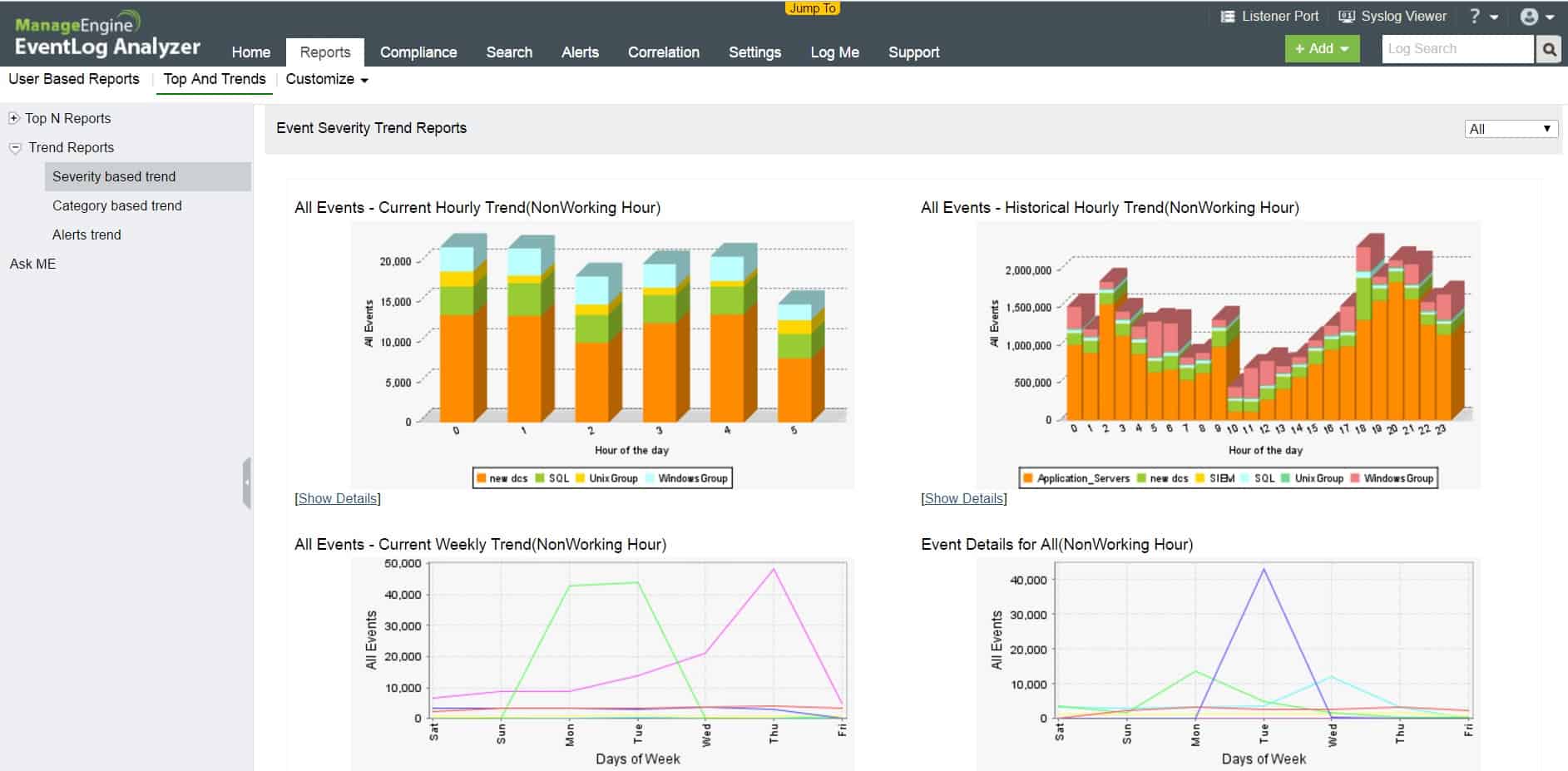

4. ManageEngine EventLog Analyzer

ManageEngine est l’un des principaux producteurs de solutions de surveillance et de gestion de l’infrastructure informatique. Analyseur EventLog fait partie des produits de sécurité de l’entreprise. C’est un HIDS qui se concentre sur la gestion et l’analyse des fichiers journaux générés par des applications et des systèmes d’exploitation standard. L’outil s’installe sur Windows Server ou Linux. Il rassemble des données de ces systèmes d’exploitation et aussi de Mac OS, IBM AIX, HP UX, et Solaris systèmes. Les journaux des systèmes Windows incluent les sources de Windows Server Windows Vista et supérieur et du serveur DHCP Windows.

Outre les systèmes d’exploitation, le service rassemble et consolide les journaux de Microsoft SQL Server et Oracle bases de données. Il est également capable de canaliser les alertes d’un certain nombre de systèmes antivirus, y compris Microsoft Antimalware, ESET, Sophos, Norton, Kaspersky, FireEye, Malwarebytes, McAfee, et Symantec. Il rassemblera les journaux des serveurs Web, des pare-feu, des hyperviseurs, des routeurs, des commutateurs et des scanners de vulnérabilité.

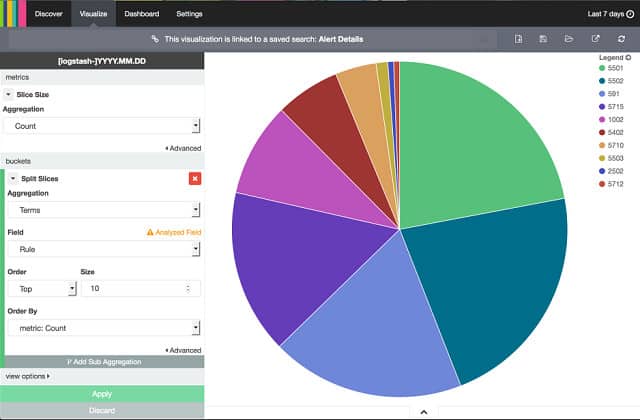

EventLog Analyzer rassemble les messages de journal et fonctionne comme un serveur de fichiers journaux, organisant les messages en fichiers et répertoires par source et date de message. Des avertissements urgents sont également transmis au tableau de bord EventLog Analyzer et peuvent être transmis à Systèmes d’assistance comme billets pour provoquer l’attention immédiate des techniciens. La décision sur les événements qui constituent une violation potentielle de la sécurité est motivée par un module de renseignement sur les menaces qui est intégré dans le package.

Le service comprend des recherches de journaux automatiques et une corrélation d’événements pour compiler des rapports de sécurité réguliers. Parmi ces rapports se trouve un format pour la surveillance et l’audit des utilisateurs privilégiés (PUMA) et une variété de formats nécessaires pour démontrer la conformité avec PCI DSS, FISMA, ISO 27001, GLBA, HIPAA, SOX, et GDPR.

L’analyseur ManageEngine EventLog est disponible en trois éditions. Le premier est Gratuit. Cependant, l’édition gratuite se limite à la surveillance des messages de journal provenant de cinq sources, ce qui n’est pas vraiment suffisant pour une entreprise moderne au-delà des très petites entreprises. Les deux éditions payantes sont Prime et Distribué. Le plan distribué est beaucoup plus cher que le plan Premium. Le système Premium devrait être suffisant pour la plupart des entreprises à site unique, tandis que la version distribuée couvrira plusieurs sites et un nombre illimité de sources d’enregistrement de journal. Vous pouvez essayer le système avec un essai gratuit de 30 jours qui a une limite de 2000 sources de messages de journal.

5. Suricata

Suricata est probablement la principale alternative à Snort. Il y a un avantage clé que Suricata a sur Snort, c’est qu’il recueille des données au niveau de la couche application. Cela surmonte un aveuglement que Snort doit aux signatures réparties sur plusieurs paquets TCP. Suricata attend que toutes les données des paquets soient assemblées avant de déplacer les informations dans l’analyse.

Bien que le système fonctionne au niveau de la couche application, il est capable de surveiller l’activité du protocole à des niveaux inférieurs, tels que IP, TLS, ICMP, TCP et UDP. Il examine le trafic en temps réel pour différentes applications réseau, y compris FTP, HTTP et SMB. Le moniteur ne se contente pas de regarder la structure des paquets. Il peut examiner les certificats TLS et se concentrer sur les requêtes HTTP et les appels DNS. Une fonction d’extraction de fichiers vous permet d’examiner et d’isoler les fichiers suspects présentant des caractéristiques d’infection virale.

Suricata est compatible avec Snort et vous pouvez utiliser les mêmes règles VRT écrites pour ce leader NIDS. Ces outils tiers, tels que Snorby, BASE, Squil, et Anaval qui s’intègrent à Snort peuvent également se connecter à Suricata. Ainsi, accéder à la communauté Snort pour obtenir des conseils et des règles gratuites peut être un gros avantage pour les utilisateurs de Suricata. Un module de script intégré vous permet de combiner des règles et d’obtenir un profil de détection plus précis que Snort ne peut vous donner. Suricata utilise à la fois des méthodes basées sur des signatures et des anomalies.

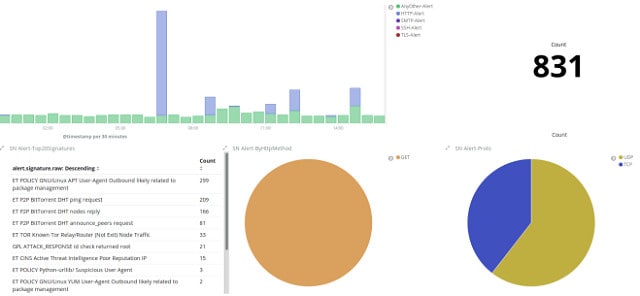

Suricata possède une architecture de traitement intelligente qui permet l’accélération matérielle en utilisant de nombreux processeurs différents pour une activité simultanée et multithread. Il peut même fonctionner en partie sur votre carte graphique. Cette répartition des tâches empêche la charge de porter sur un seul hôte. C’est bien car un problème avec ce NIDS est qu’il est assez lourd à traiter. Suricata a un tableau de bord très élégant qui intègre des graphiques pour faciliter l’analyse et la reconnaissance des problèmes. Malgré ce frontal cher, Suricata est gratuit.

6. Bro

Bro est un NIDS gratuits cela va au-delà de la détection d’intrusion et peut également vous fournir d’autres fonctions de surveillance du réseau. La communauté d’utilisateurs de Bro comprend de nombreuses institutions de recherche académique et scientifique.

La fonction de détection d’intrusion Bro est remplie en deux phases: enregistrement et analyse du trafic. Comme avec Suricata, Bro a un avantage majeur sur Snort dans la mesure où son analyse opère au niveau de la couche application. Cela vous donne une visibilité sur les paquets pour obtenir une analyse plus large de l’activité du protocole réseau.

Le module d’analyse de Bro comprend deux éléments qui fonctionnent tous deux sur l’analyse de signature et la détection d’anomalies. Le premier de ces outils d’analyse est le Bro event engine. Cela permet de déclencher des événements, tels qu’une nouvelle connexion TCP ou une requête HTTP. Chaque événement est enregistré, donc cette partie du système est neutre sur le plan des politiques – il fournit simplement une liste d’événements dans lesquels l’analyse peut révéler la répétition d’actions ou une activité étrangement diversifiée générée par le même compte d’utilisateur.

L’extraction de ces données d’événement est effectuée par scripts de stratégie. Une condition d’alerte provoquera une action, donc Bro est un système de prévention des intrusions ainsi qu’un analyseur de trafic réseau. Les scripts de stratégie peuvent être personnalisés, mais ils fonctionnent généralement selon un cadre standard qui implique la correspondance des signatures, la détection des anomalies et l’analyse des connexions.

Vous pouvez suivre l’activité HTTP, DNS et FTP avec Bro et également surveiller le trafic SNMP, vous permet de vérifier les modifications de configuration du périphérique et les conditions d’interruption SNMP. Chaque stratégie est un ensemble de règles et vous n’êtes pas limité au nombre de stratégies actives ou aux couches de pile de protocoles que vous pouvez examiner. Aux niveaux inférieurs, vous pouvez surveiller les attaques DDoS syn flood et détecter l’analyse des ports.

Bro peut être installé sur Unix, Linux et Mac OS.

7. Sagan

Sagan est un système de détection d’intrusion basé sur l’hôte, c’est donc une alternative à OSSEC et c’est aussi libre d’utiliser. Bien qu’il soit un HIDS, le programme est compatible avec les données recueillies par Snort, qui est un système NIDS. Cette compatibilité s’étend également aux autres outils pouvant être utilisés avec Snort, tels que Snorby, BASE, Squil, et Anaval. Les sources de données de Bro et Suricata peuvent également alimenter Sagan. Cet outil peut être installé sur Unix, Linux et Mac OS. Bien que vous ne puissiez pas exécuter Sagan sur Windows, vous pouvez y alimenter des journaux d’événements Windows..

À proprement parler, Sagan est un outil d’analyse de journal. L’élément qui lui manque pour en faire un NIDS autonome est un module renifleur de paquets. Cependant, du côté positif, cela signifie que Sagan n’a pas besoin de matériel dédié et qu’il a la possibilité d’analyser à la fois les journaux d’hôte et les données de trafic réseau. Cet outil devrait être le compagnon d’autres systèmes de collecte de données afin de créer un système complet de détection d’intrusion.

Certaines fonctionnalités intéressantes de Sagan incluent un localisateur IP, qui vous permet de voir l’emplacement géographique des adresses IP qui sont détectés comme ayant des activités suspectes. Cela vous permettra d’agréger les actions des adresses IP qui semblent fonctionner de concert pour former une attaque. Sagan peut répartir son traitement sur plusieurs appareils, allégeant ainsi la charge sur le CPU de votre serveur clé.

Ce système comprend l’exécution de scripts, ce qui signifie qu’il va générer des alertes et effectuer des actions sur la détection des scénarios d’intrusion. Il peut interagir avec les tables de pare-feu pour implémenter les interdictions IP en cas d’activité suspecte provenant d’une source spécifique. Il s’agit donc d’un système de prévention des intrusions. Le module d’analyse fonctionne avec les méthodologies de détection des signatures et des anomalies.

Sagan ne figure pas sur la liste de tous les meilleurs IDS de tout le monde, car il n’est pas vraiment considéré comme un IDS, étant un analyseur de fichiers journaux. Cependant, son HIDS avec un concept de NIDS en fait une proposition intéressante en tant que composant d’outil d’analyse IDS hybride.

8. Oignon de sécurité

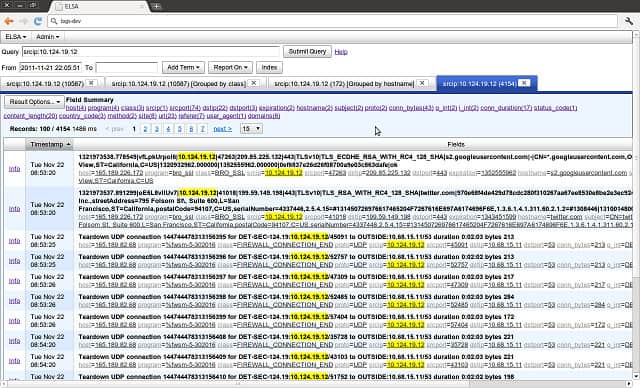

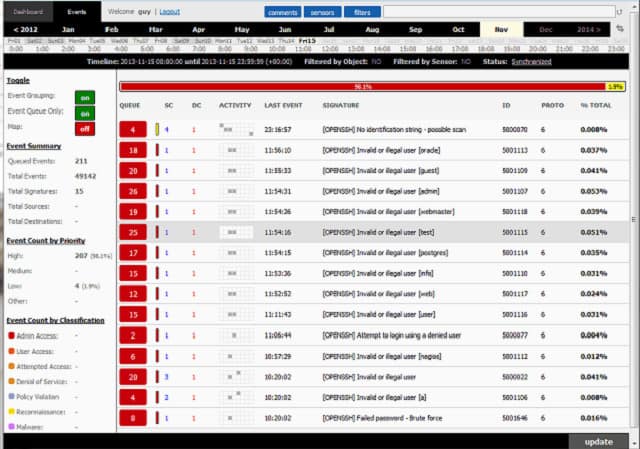

Pour un mélange de solutions IDS, vous pouvez essayer le système gratuit Security Onion. La plupart des outils IDS de cette liste sont des projets open source. Cela signifie que n’importe qui peut télécharger le code source et le modifier. C’est exactement ce que le développeur de Security Onion a fait. Il a pris des éléments du code source de Renifler, Suricata, OSSEC, et Bro et les assembla pour en faire hybride NIDS / HIDS gratuit basé sur Linux. Security Onion est écrit pour fonctionner sur Ubuntu et il intègre également des éléments de systèmes frontaux et d’outils d’analyse, notamment Snorby, Sguil, Squert, Kibana, ELSA, Xplico, et NetworkMiner.

Bien que Security Onion soit classé comme NIDS, il inclut également des fonctions HIDS. Il surveillera votre journal et vos fichiers de configuration pour détecter les activités suspectes et vérifiera les sommes de contrôle de ces fichiers pour tout changement inattendu. L’un des inconvénients de l’approche globale de Security Onion en matière de surveillance de réseau est sa complexité. Il a plusieurs structures d’exploitation différentes et il n’y a pas vraiment assez de matériel d’apprentissage en ligne ou intégré pour aider l’administrateur réseau à maîtriser toutes les capacités de l’outil..

L’analyse du réseau est réalisée par un renifleur de paquets, qui peut afficher les données de passage sur un écran et également écrire dans un fichier. Le moteur d’analyse de Security Onion est là où les choses se compliquent car il y a tellement d’outils différents avec des procédures d’exploitation différentes que vous pourriez bien finir par ignorer la plupart d’entre eux. L’interface de Kibana fournit le tableau de bord de Security Onion et il comprend de beaux graphiques et tableaux pour faciliter la reconnaissance du statut.

Les règles d’alerte basées sur les signatures et sur les anomalies sont incluses dans ce système. Vous obtenez des informations sur l’état de l’appareil ainsi que sur les modèles de trafic. Tout cela pourrait vraiment faire avec une certaine automatisation des actions, qui manque à Security Onion.

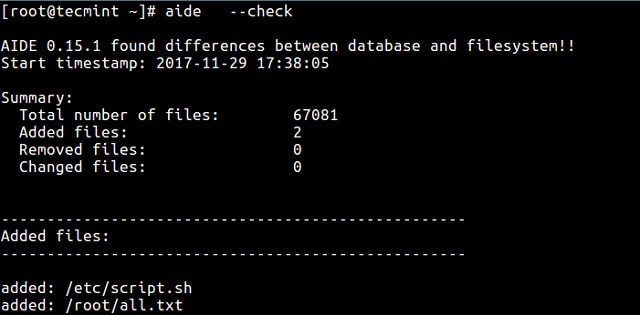

9. AIDE

«Advanced Intrusion Detection Environment» est beaucoup à écrire, donc les développeurs de cet IDS ont décidé d’abréger son nom en AIDE. C’est un HIDS gratuit qui se concentre sur la détection des rootkits et les comparaisons de signatures de fichiers pour les systèmes d’exploitation Unix et Unix, de sorte qu’il fonctionnera également sur Mac OS et Linux.

Si vous avez envisagé Tripwire, vous feriez mieux de regarder AIDE à la place, car il s’agit d’un remplacement gratuit de cet outil pratique. Tripwire a une version gratuite, mais beaucoup des fonctions clés dont la plupart des gens ont besoin d’un IDS ne sont disponibles qu’avec le Tripwire payant, vous obtenez donc beaucoup plus de fonctionnalités gratuitement avec AIDE.

Le système compile une base de données de données d’administration à partir des fichiers de configuration lors de sa première installation. Cette crée une ligne de base, puis toute modification des configurations peut être annulée chaque fois que des modifications des paramètres système sont détectées. L’outil comprend des méthodes de surveillance des signatures et des anomalies. Les vérifications du système sont émises sur demande et ne s’exécutent pas en continu, ce qui est un peu un manque à gagner avec ce HIDS. Comme il s’agit d’une fonction de ligne de commande, vous pouvez toutefois planifier son exécution périodique avec une méthode d’exploitation, telle que cron. Si vous voulez des données en temps quasi réel, vous pouvez simplement planifier leur exécution très fréquemment.

AIDE est vraiment juste un outil de comparaison de données et il n’inclut aucun langage de script, vous devez vous fier à vos compétences en script shell pour obtenir des fonctions de recherche de données et d’implémentation de règles dans ce HIDS. Peut-être que l’AIDE devrait être considéré plus comme un outil de gestion de configuration que comme un système de détection d’intrusion.

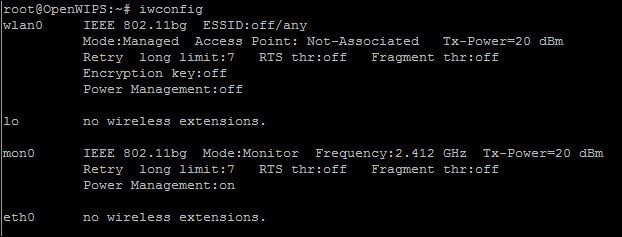

10. Ouvrez WIPS-NG

Si vous avez entendu parler d’Aircrack-NG, alors vous pourriez être un peu prudent IDS basé sur le réseau car il a été développé par le même entrepreneur. Aircrack-NG est un renifleur de paquets de réseau sans fil et un pirate de mot de passe qui fait partie de la boîte à outils de chaque pirate de réseau wifi.

Dans WIPS-NG, nous voyons un cas de braconnier devenu garde-chasse. Ce logiciel gratuit est conçu pour défendre les réseaux sans fil. Bien qu’Aircrack-NG puisse fonctionner sur une gamme de systèmes d’exploitation, Open WIPS-NG ne fonctionne que sur Linux. Le nom «WIPS» signifie «système de prévention des intrusions sans fil», ce NIDS détecte et bloque donc les intrusions.

Le système comprend trois éléments:

- Capteur

- Serveur

- Interface

Il est prévu d’autoriser une installation WIPS-NG à surveiller plusieurs capteurs. pourtant, pour le moment, chaque installation ne peut comprendre qu’un seul capteur. Cela ne devrait pas poser trop de problèmes car vous pouvez réaliser plusieurs tâches avec un seul capteur. Le capteur est un renifleur de paquets, qui a également la capacité de manipuler les transmissions sans fil à mi-débit. Ainsi, le capteur agit comme émetteur-récepteur pour le système.

Les informations recueillies par le capteur sont transmises au serveur, où la magie opère. La suite de programmes serveur contient le moteur d’analyse qui détectera les modèles d’intrusion. Des politiques d’intervention pour bloquer les intrusions détectées sont également produites sur le serveur. Les actions nécessaires à la protection du réseau sont envoyées sous forme d’instructions au capteur.

Le module d’interface du système est un tableau de bord qui affiche les événements et les alertes à l’administrateur système. C’est également là que les paramètres peuvent être modifiés et les actions défensives peuvent être ajustées ou remplacées.

11. Samhain

Samhain, produit par Samhain Design Labs en Allemagne, est un système de détection d’intrusion basé sur l’hôte qui est gratuit à utiliser. Il peut être exécuté sur un seul ordinateur ou sur de nombreux hôtes, offrant une collecte centralisée de données sur les événements détectés par les agents exécutés sur chaque machine.

Les tâches effectuées par chaque agent incluent la vérification de l’intégrité des fichiers, la surveillance des fichiers journaux et la surveillance des ports. Les processus recherchent les virus rootkit, les SUID voyous (droits d’accès des utilisateurs) et les processus cachés. Le système applique un chiffrement aux communications entre les agents et un contrôleur central dans les implémentations multi-hôtes. Les connexions pour la livraison des données du fichier journal incluent des exigences d’authentification, qui empêchent les intrus de détourner ou de remplacer le processus de surveillance.

Les données recueillies par Samhain permettent d’analyser les activités sur le réseau et mettront en évidence des signes d’alerte d’intrusion. pourtant, il ne bloquera pas l’intrusion ni n’éliminera les processus frauduleux. Vous devrez conserver des sauvegardes de vos fichiers de configuration et de vos identités d’utilisateur afin de résoudre les problèmes révélés par le moniteur Samhain.

Un problème avec le piratage et l’intrusion de virus est que l’intrus prendra des mesures pour se cacher. Cela comprend l’élimination des processus de surveillance. Samhain déploie une technologie furtive pour garder ses processus cachés, empêchant ainsi les intrus de manipuler ou de tuer l’IDS. Cette méthode furtive est appelée «stéganographie».

Les fichiers journaux centraux et les sauvegardes de configuration sont signés avec une clé PGP pour empêcher la falsification par les intrus.

Samhain est un système open source qui peut être téléchargé gratuitement. Il a été conçu selon les directives POSIX pour le rendre compatible avec Unix, Linux et Mac OS. Le moniteur central regroupera les données de systèmes d’exploitation disparates.

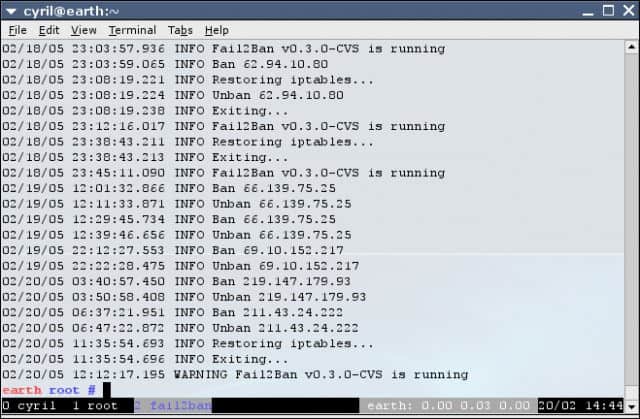

12. Fail2Ban

Fail2Ban est un système de détection d’intrusion basé sur l’hôte gratuit qui se concentre sur la détection des événements inquiétants enregistrés dans les fichiers journaux, tels que les tentatives de connexion infructueuses excessives. Le système définit des blocs sur les adresses IP qui affichent un comportement suspect. Ces interdictions ne durent généralement que quelques minutes, mais cela peut suffire à perturber un scénario standard de craquage de mot de passe par force brute automatisé. Cette politique peut également être efficace contre les attaques DoS. La durée réelle de l’interdiction d’adresse IP peut être ajustée par un administrateur.

Fail2Ban est en fait un système de prévention des intrusions car il peut prendre des mesures lorsqu’une activité suspecte est détectée et ne se contente pas d’enregistrer et de mettre en évidence une éventuelle intrusion.

Par conséquent, l’administrateur système doit faire attention aux politiques d’accès lors de la configuration du logiciel car une stratégie de prévention trop stricte pourrait facilement bloquer les utilisateurs de bonne foi. Un problème avec Fail2Ban est qu’il se concentre sur les actions répétées à partir d’une seule adresse. Cela ne lui donne pas la possibilité de faire face aux campagnes de craquage de mot de passe distribuées ou aux attaques DDoS.

Fail2Ban est écrit en Python et il est capable d’écrire dans les tables système pour bloquer les adresses suspectes. Ces verrouillages automatiques se produisent dans Netfilter, iptables, les règles de pare-feu PF et la table hosts.deny de TCP Wrapper.

La portée de surveillance des attaques du système est définie par une série de filtres qui indiquent à l’IPS les services à surveiller. Il s’agit notamment de Postfix, Apache, Courier Mail Server, Lighttpd, sshd, vsftpd et qmail. Chaque filtre est associé à une action à exécuter en cas de détection d’une condition d’alerte. La combinaison d’un filtre et d’une action est appelée «prison».

Ce système est écrit selon la norme POSIX, il peut donc être installé sur les systèmes d’exploitation Unix, Linux et Mac OS.

Comment sélectionner un IDS

Les exigences matérielles des systèmes de détection d’intrusion basés sur le réseau peuvent vous décourager et vous pousser vers un système basé sur l’hôte, qui est beaucoup plus facile à mettre en place et à exécuter. Cependant, ne négligez pas le fait que vous n’avez pas besoin de matériel spécialisé pour ces systèmes, juste un hôte dédié.

En vérité, vous devriez chercher à obtenir à la fois un HIDS et un NIDS pour votre réseau. En effet, vous devez surveiller les modifications de configuration et l’accès root sur vos ordinateurs, ainsi que regarder les activités inhabituelles dans les flux de trafic sur votre réseau.

La bonne nouvelle est que tous les systèmes de notre liste sont gratuits ou ont des essais gratuits, vous pouvez donc en essayer quelques-uns. L’aspect communauté d’utilisateurs de ces systèmes peut vous attirer vers celui-ci en particulier si vous avez déjà un collègue qui en a l’expérience. La possibilité d’obtenir des conseils d’autres administrateurs réseau est un attrait définitif pour ces systèmes et les rend encore plus attrayantes que les solutions payantes avec un support technique professionnel.

Si votre entreprise se trouve dans un secteur qui nécessite une conformité aux normes de sécurité, comme un PCI, alors vous allez vraiment avoir besoin d’un IDS en place. Aussi, si vous détenez des informations personnelles sur des membres du public, vos procédures de protection des données doivent être à jour pour éviter que votre entreprise ne soit poursuivie pour fuite de données.

Bien que cela prenne probablement toute votre journée de travail juste pour rester au top de votre administrateur réseau dans le bac, ne remettez pas la décision d’installer un système de détection d’intrusion. J’espère que ce guide vous a donné un coup de pouce dans la bonne direction. Si vous avez des recommandations sur votre IDS préféré et si vous avez de l’expérience avec l’un des systèmes mentionnés dans ce guide, laissez une note dans la section des commentaires ci-dessous et partagez vos réflexions avec la communauté.

Lectures complémentaires

Guides de mise en réseau Comparitech

- Top 10 des outils de surveillance LAN pour 2023

- Le guide définitif du DHCP

- Le guide définitif de SNMP

- Le guide ultime de la gestion des appareils mobiles (MDM) en 2023

- Le guide ultime du BYOD en 2023

- Top 10 de la gestion des serveurs & outils de suivi pour 2023

- Les meilleurs analyseurs et collecteurs NetFlow gratuits pour Windows

- 6 des meilleurs scanners de vulnérabilité de réseau gratuits et comment les utiliser

- 8 meilleurs renifleurs de paquets et analyseurs de réseau pour 2023

- Meilleurs logiciels et outils gratuits de surveillance de la bande passante pour analyser l’utilisation du trafic réseau

Autres informations sur la surveillance du réseau

- Wikipedia: Système de détection d’intrusion

- Objectif technique: système de détection d’intrusion (IDS)

- CSO: Qu’est-ce qu’un système de détection d’intrusion?

- Lifewire: Introduction aux systèmes de détection d’intrusion

- YouTube: Systèmes de détection d’intrusions

couvrirez les différents types de systèmes de détection dintrusion, notamment les HIDS et les NIDS, ainsi que les méthodes de détection basées sur les signatures ou les anomalies. Vous trouverez également une liste des meilleurs outils de détection dintrusion pour différents systèmes dexploitation tels que Unix, Linux, Windows et Mac OS. Il est important de sélectionner le bon IDS pour votre réseau afin de garantir une sécurité optimale. Les IDS sont des outils essentiels pour détecter les activités malveillantes et protéger votre réseau contre les attaques.