Qu’est-ce qu’une attaque DoS? Qu’est-ce qu’une attaque DDoS et quelle est la différence?

UNE Attaque DOS est une attaque par déni de service lorsqu’un ordinateur (ou des ordinateurs) est utilisé pour inonder un serveur de paquets TCP et UDP. UNE Attaque DDoS est l’endroit où plusieurs systèmes ciblent un seul système avec une attaque DoS. Le réseau ciblé est ensuite bombardé de paquets provenant de plusieurs emplacements.

Tous les DDoS = DoS mais pas tous les DoS = DDoS.

Déni de service (DoS) et Déni de service distribué (DDoS) les attaques sont deux des menaces les plus intimidantes auxquelles les entreprises modernes sont confrontées. Peu de formes d’attaque peuvent avoir les ramifications financières comme celle d’une attaque DoS réussie. Les enquêtes de sécurité indiquent que le coût d’une attaque DDoS se situe en moyenne entre 20 000 $ et 40 000 $ par heure. C’est une figure astronomique qui peut mettre même les plus grandes organisations sous pression.

>>>Fournisseurs de solutions de service Jump to Edge pour les attaques DDoS<<<

Une attaque DDos réussie non seulement vous met hors de combat pendant une longue période mais peut même provoquer un dysfonctionnement de certains systèmes. Chaque jour où vous êtes hors d’action, vous accumulez des coûts sans lesquels vous seriez autrement privés. Dans cet article, nous allons examiner les dangers de DoS vs DDoS pour voir quelle est la différence.

Qu’est-ce qu’une attaque DoS?

UNE Attaque DOS est un attaque par déni de service où un ordinateur (ou des ordinateurs) est utilisé pour inonder un serveur avec des paquets TCP et UDP. Lors de ce type d’attaque, le service est mis hors service car les paquets envoyés surcharger les capacités du serveur et le rendre indisponible à d’autres appareils et utilisateurs sur le réseau. Les attaques DoS sont utilisées pour arrêter des machines et des réseaux individuels afin qu’ils ne puissent pas être utilisés par d’autres utilisateurs.

Les attaques DoS peuvent être utilisées de différentes manières. Il s’agit notamment des éléments suivants:

- Attaques de dépassement de tampon – Ce type d’attaque est l’attaque DOS la plus courante. Sous cette attaque, l’attaquant surcharge une adresse réseau avec du trafic pour la mettre hors d’usage.

- Ping of Death ou inondation ICMP – Une attaque par inondation ICMP est utilisée pour prendre des périphériques réseau non configurés ou mal configurés et les utilise pour envoyer des paquets d’usurpation d’identité à chaque ordinateur du réseau. Ceci est également connu comme une attaque de ping de la mort (POD).

- Inondation SYN – Les attaques par saturation SYN envoient des demandes de connexion à un serveur mais ne terminent pas la prise de contact. Le résultat final est que le réseau est inondé de demandes de connexion qui empêchent quiconque de se connecter au réseau.

- Attaque en forme de larme – Lors d’une attaque DOS en forme de larme, un attaquant envoie des fragments de paquets de données IP à un réseau. Le réseau tente ensuite de recompiler ces fragments dans leurs paquets d’origine. Le processus de compilation de ces fragments épuise le système et finit par se bloquer. Il se bloque car les champs sont conçus pour confondre le système afin qu’il ne puisse pas les remonter.

La facilité avec laquelle les attaques DoS peuvent être coordonnées a fait qu’elles sont devenues l’une des menaces de cybersécurité les plus répandues que les organisations modernes doivent affronter. Les attaques DoS sont simples mais efficaces et peuvent causer des dommages dévastateurs aux entreprises ou aux individus auxquels elles sont destinées. Avec une seule attaque, une organisation peut être mise hors service pendant des jours, voire des semaines.

Le temps qu’une organisation passe hors ligne s’additionne. L’impossibilité d’accéder au réseau coûte chaque année des milliers à des organisations. Les données ne peuvent pas être perdues, mais les interruptions de service et les temps d’arrêt peuvent être considérables. La prévention des attaques DoS est l’une des exigences de base pour rester protégé à l’ère moderne.

Qu’est-ce qu’une attaque DDoS?

UNE Attaque DDoS est l’un des types d’attaques DoS les plus courants en usage aujourd’hui. Lors d’une attaque DoS, plusieurs systèmes ciblent un seul système avec une attaque DoS. le le réseau ciblé est ensuite bombardé de paquets provenant de plusieurs endroits. En utilisant plusieurs emplacements pour attaquer le système, l’attaquant peut mettre le système hors ligne plus facilement. La raison en est qu’il y a un plus grand nombre de machines à la disposition des attaquants et qu’il devient difficile pour la victime de localiser l’origine de l’attaque.

De plus, à l’aide d’une attaque DDoS rend la récupération plus compliquée. Neuf fois sur dix, les systèmes utilisés pour exécuter les attaques DDoS ont été compromis afin que l’attaquant puisse lancer des attaques à distance grâce à l’utilisation d’ordinateurs esclaves. Ces ordinateurs esclaves sont appelés zombies ou bots.

Ces bots forment un réseau d’appareils appelé botnet qui est géré par l’attaquant via un serveur de commande et de contrôle. Le serveur de commande et de contrôle permet à l’attaquant ou au botmaster de coordonner les attaques. Les botnets peuvent être composés de n’importe où entre une poignée de bots et des centaines de bots différents.

Voir également: Comprendre les attaques DoS et DDoS

Grands types d’attaques DOS et DDOS

Il existe un certain nombre de catégories générales dans lesquelles les attaques DOS entrent pour mettre des réseaux hors ligne. Ceux-ci se présentent sous la forme de:

- Attaques volumétriques – Les attaques volumétriques sont classées comme toute forme d’attaque dans laquelle les ressources de bande passante d’un réseau sont délibérément consommées par un attaquant. Une fois que la bande passante du réseau a été consommée, elle n’est plus disponible pour les appareils légitimes et les utilisateurs du réseau. Les attaques volumétriques se produisent lorsque l’attaquant inonde les périphériques réseau avec des demandes d’écho ICMP jusqu’à ce qu’il n’y ait plus de bande passante disponible.

- Attaques par fragmentation – Les attaques par fragmentation sont tout type d’attaque qui oblige un réseau à réassembler des paquets manipulés. Lors d’une attaque par fragmentation, l’attaquant envoie des paquets manipulés à un réseau afin qu’une fois que le réseau tente de les réassembler, ils ne puissent pas être réassemblés. En effet, les paquets contiennent plus d’informations d’en-tête de paquet que ce qui est autorisé. Le résultat final est des en-têtes de paquets qui sont trop gros pour être réassemblés en vrac.

- Attaques d’épuisement de l’état TCP – Dans une attaque d’épuisement de l’état TCP, l’attaquant cible un serveur Web ou un pare-feu afin de limiter le nombre de connexions qu’ils peuvent établir. L’idée derrière ce style d’attaque est de pousser l’appareil à la limite du nombre de connexions simultanées.

- Attaques de couche application – Les attaques de couche application ou de couche 7 sont des attaques qui ciblent des applications ou des serveurs dans le but d’utiliser des ressources en créant autant de processus et de transactions que possible. Les attaques de couche application sont particulièrement difficiles à détecter et à traiter car elles n’ont pas besoin de plusieurs machines pour lancer une attaque.

Formes les plus courantes d’attaques DDOS

Comme vous pouvez le voir, les attaques DDoS sont la menace la plus complexe car elles utilisent une gamme d’appareils qui augmentent la gravité des attaques. Être attaqué par un ordinateur n’est pas la même chose qu’être attaqué par un botnet d’une centaine d’appareils!

Une partie de la préparation aux attaques DDOS consiste à se familiariser avec autant de formes d’attaques différentes que possible. Dans cette section, nous allons les examiner plus en détail afin que vous puissiez voir comment ces attaques sont utilisées pour endommager les réseaux d’entreprise.

Les attaques DDoS peuvent prendre différentes formes, notamment:

Ping of Death – Lors d’une attaque Ping of Death (POD), l’attaquant envoie plusieurs pings à un ordinateur. Les attaques POD utilisent des paquets manipulés pour envoyer au réseau des paquets dont les paquets IP sont supérieurs à la longueur maximale des paquets. Ces paquets illégitimes sont envoyés sous forme de fragments.

Une fois que le réseau de la victime tente de réassembler ces paquets, les ressources réseau sont épuisées, elles ne sont plus disponibles pour les paquets légitimes. Cela arrête le réseau et le met complètement hors service.

Les attaques DDoS peuvent prendre différentes formes, notamment:

- Inondations UDP – Un déluge UDP est une attaque DDoS qui inonde le réseau victime de paquets UDP (User Datagram Protocol). L’attaque fonctionne en inondant les ports d’un hôte distant afin que l’hôte continue de rechercher une application à l’écoute sur le port. Lorsque l’hôte découvre qu’il n’y a pas d’application, il répond avec un paquet qui indique que la destination n’est pas accessible. Cela consomme des ressources réseau et signifie que d’autres appareils ne peuvent pas se connecter correctement.

- Ping Flood – Tout comme une attaque par inondation UDP, une attaque par inondation ping utilise la demande d’écho ICMP ou les paquets ping pour faire dérailler le service d’un réseau. L’attaquant envoie ces paquets rapidement sans attendre de réponse afin de rendre le réseau inaccessible par la force brute. Ces attaques sont particulièrement préoccupantes car la bande passante est consommée dans les deux sens avec les serveurs attaqués essayant de répondre avec leurs propres paquets de réponse d’écho ICMP. Le résultat final est une baisse de la vitesse sur l’ensemble du réseau.

- SYN Flood – Les attaques SYN Flood sont un autre type d’attaque DoS où l’attaquant utilise la séquence de connexion TCP pour rendre le réseau de la victime indisponible. L’attaquant envoie des requêtes SYN au réseau de la victime qui répond ensuite par une réponse SYN-ACK. L’expéditeur est alors censé répondre avec une réponse ACK mais l’attaquant ne répond pas (ou utilise une adresse IP usurpée pour envoyer des requêtes SYN à la place). Chaque demande qui reste sans réponse prend des ressources réseau jusqu’à ce qu’aucun appareil ne puisse établir de connexion.

- Slowloris – Slowloris est un type de logiciel d’attaque DDoS qui a été initialement développé par Robert Hansen ou RSnake pour supprimer les serveurs Web. Une attaque Slowloris se produit lorsque l’attaquant envoie des requêtes HTTP partielles sans intention de les terminer. Pour poursuivre l’attaque, Slowloris envoie périodiquement des en-têtes HTTP pour chaque demande afin de maintenir les ressources du réseau liées. Cela continue jusqu’à ce que le serveur ne puisse plus établir de connexions. Cette forme d’attaque est utilisée par les attaquants car elle ne nécessite aucune bande passante.

- Inondation HTTP – Dans une attaque HTTP Flood, l’attaquant utilise des requêtes HTTP GET ou POST pour lancer un assaut sur un serveur Web ou une application individuelle. Les inondations HTTP sont une attaque de couche 7 et n’utilisent pas de paquets malformés ou usurpés. Les attaquants utilisent ce type d’attaques car ils nécessitent moins de bande passante que les autres attaques pour mettre le réseau de la victime hors service.

- Attaques Zero-Day – Les attaques Zero-Day sont des attaques qui exploitent des vulnérabilités qui n’ont pas encore été découvertes. Il s’agit d’un terme générique pour désigner les attaques qui pourraient être affrontées à l’avenir. Ces types d’attaques peuvent être particulièrement dévastateurs car la victime n’a aucun moyen spécifique de s’y préparer avant de subir une attaque en direct.

DoS vs DDoS: Quelle est la différence?

le différence clé entre DoS et DDoS les attaques est que ce dernier utilise plusieurs connexions Internet mettre le réseau de la victime hors ligne alors que l’ancien utilise une seule connexion. Les attaques DDoS sont plus difficiles à détecter car elles sont lancées à partir de plusieurs emplacements afin que la victime ne puisse pas déterminer l’origine de l’attaque. Une autre différence clé est le volume d’attaque exploité, car les attaques DDoS permettent à l’attaquant d’envoyer des volumes massifs de trafic vers le réseau de la victime.

Il est important de noter que les attaques DDoS sont également exécutées différemment des attaques DoS. Attaques DDoS sont exécutés via le utilisation de botnets ou des réseaux d’appareils sous le contrôle d’un attaquant. En revanche, Attaques DoS sont généralement lancés par le utilisation d’un script ou d’un outil DoS comme Canon ionique à orbite basse.

Pourquoi les attaques DoS et DDoS se produisent?

Qu’il s’agisse d’une attaque DoS ou DDoS, il existe de nombreuses raisons néfastes pour lesquelles un attaquant voudrait mettre une entreprise hors ligne. Dans cette section, nous allons examiner certaines des raisons les plus courantes pour lesquelles les attaques DoS sont utilisées pour attaquer les entreprises. Les raisons courantes incluent:

- Une rançon – La raison la plus courante des attaques DDOS est peut-être d’extorquer une rançon. Une fois l’attaque terminée avec succès, les attaquants demanderont alors une rançon pour mettre fin à l’attaque et remettre le réseau en ligne. Il n’est pas conseillé de payer ces rançons car il n’y a aucune garantie que l’entreprise sera rétablie à son plein fonctionnement.

- Concurrents malveillants – Des concurrents malveillants cherchant à mettre une entreprise hors service sont une autre raison possible des attaques DDoS. En supprimant le réseau d’une entreprise, un concurrent peut tenter de vous voler vos clients. On pense que cela est particulièrement courant dans la communauté des jeux d’argent en ligne où les concurrents tenteront de se mettre hors ligne pour obtenir un avantage concurrentiel.

- Hacktivisme – Dans de nombreux cas, la motivation d’une attaque ne sera pas financière mais personnelle et politique. Il n’est pas rare que des groupes hacktivistes mettent des sites gouvernementaux et d’entreprises hors ligne pour marquer leur opposition. Cela peut être pour une raison que l’attaquant juge importante, mais se produit souvent en raison de motivations politiques.

- Causer des ennuis – De nombreux attaquants aiment simplement causer des problèmes aux utilisateurs personnels et aux réseaux. Ce n’est un secret pour personne que les cyber-attaquants trouvent amusant de mettre des organisations hors ligne. Pour de nombreux attaquants, les attaques DDoS offrent un moyen de faire des farces aux gens. Beaucoup considèrent ces attaques comme «sans victime», ce qui est regrettable compte tenu du montant d’argent qu’une attaque réussie peut coûter à une organisation..

- Employés mécontents – Les employés mécontents ou les anciens employés sont une autre raison courante des cyberattaques. Si la personne a un grief contre votre organisation, une attaque DDoS peut être un moyen efficace de vous répondre. Bien que la majorité des employés traitent les griefs de manière mûre, une minorité utilise encore ces attaques pour endommager une organisation avec laquelle ils ont des problèmes personnels..

Comment prévenir les attaques DoS et DDoS

Même si les attaques DOS constituent une menace constante pour les organisations modernes, il existe un certain nombre de mesures différentes que vous pouvez prendre pour rester protégé avant et après une attaque. Avant de mettre en œuvre une stratégie de protection, il est essentiel de reconnaître que vous ne pourrez pas empêcher toutes les attaques DoS qui se présentent à vous. Cela étant dit, vous pourrez minimiser les dégâts d’une attaque réussie qui vient à votre rencontre.

Minimiser les dégâts des attaques entrantes se résume à trois choses:

-

-

- Mesures préventives

- Tester les attaques DOS

- Réponse post-attaque

-

Mesures préventives, comme la surveillance du réseau, sont destinés à vous aider identifier les attaques avant de mettre votre système hors ligne et agissent comme une barrière contre les attaques. également, tester l’exécution des attaques DoS vous permet de tester vos défenses contre les attaques DoS et affinez votre stratégie globale. Votre réponse post-attaque déterminera les dégâts causés par une attaque DoS et constitue une stratégie pour remettre votre organisation en état de marche après une attaque réussie.

Mesures préventives: surveillance du réseau

La surveillance de votre trafic réseau est l’une des meilleures étapes préventives vous pouvez prendre. La surveillance du trafic vous permettra de voir les signes d’une attaque avant que le service ne s’arrête complètement. En surveillant votre trafic, vous pourrez agissez dès que vous voyez un trafic inhabituel niveaux ou une adresse IP non reconnue. Cela peut être la différence entre être mis hors ligne ou rester debout.

Avant d’exécuter une attaque totale, la plupart des attaquants testeront votre réseau avec quelques paquets avant de lancer l’attaque complète. La surveillance de votre trafic vous permettra de surveiller ces petits signes et de les détecter tôt afin que vous puissiez garder votre service en ligne et éviter les coûts des temps d’arrêt inattendus.

Voir aussi: 25 meilleurs moniteurs réseau

Test Run DoS Attacks

Malheureusement, vous ne pourrez pas empêcher chaque attaque DoS qui se présentera à vous. Cependant, vous pouvez vous assurer que vous êtes prêt une fois qu’une attaque arrive. L’un des moyens les plus directs d’y parvenir est de simuler des attaques DDoS contre votre propre réseau. La simulation d’une attaque vous permet de tester vos méthodes de prévention actuelles et aide à élaborer des stratégies de prévention en temps réel qui peut économiser beaucoup d’argent si une véritable attaque se présente à vous.

Réponse post-attaque: créer un plan

Si une attaque décolle, vous devez avoir un plan prêt à exécuter le contrôle des dégâts. Un plan clair peut faire la différence entre une attaque gênante et une attaque dévastatrice.. Dans le cadre d’un plan, vous souhaitez désigner des rôles aux membres de votre équipe qui sera responsable de répondre une fois qu’une attaque se produit. Cela comprend la conception de procédures pour le support client afin que les clients ne soient pas laissés au sec et au sec pendant que vous rencontrez des problèmes techniques..

Services Edge contre attaques DDOS

Sans aucun doute, l’un des moyens les plus efficaces de faire face aux attaques DDoS consiste à utiliser un service de pointe. Une solution de service de pointe comme StackPath ou Sucuri peut s’asseoir au bord de votre réseau et intercepter les attaques DDoS avant qu’elles ne prennent effet. Dans cette section, nous allons voir comment ces solutions peuvent protéger votre réseau contre les attaquants sans scrupules.

Services StackPath Edge

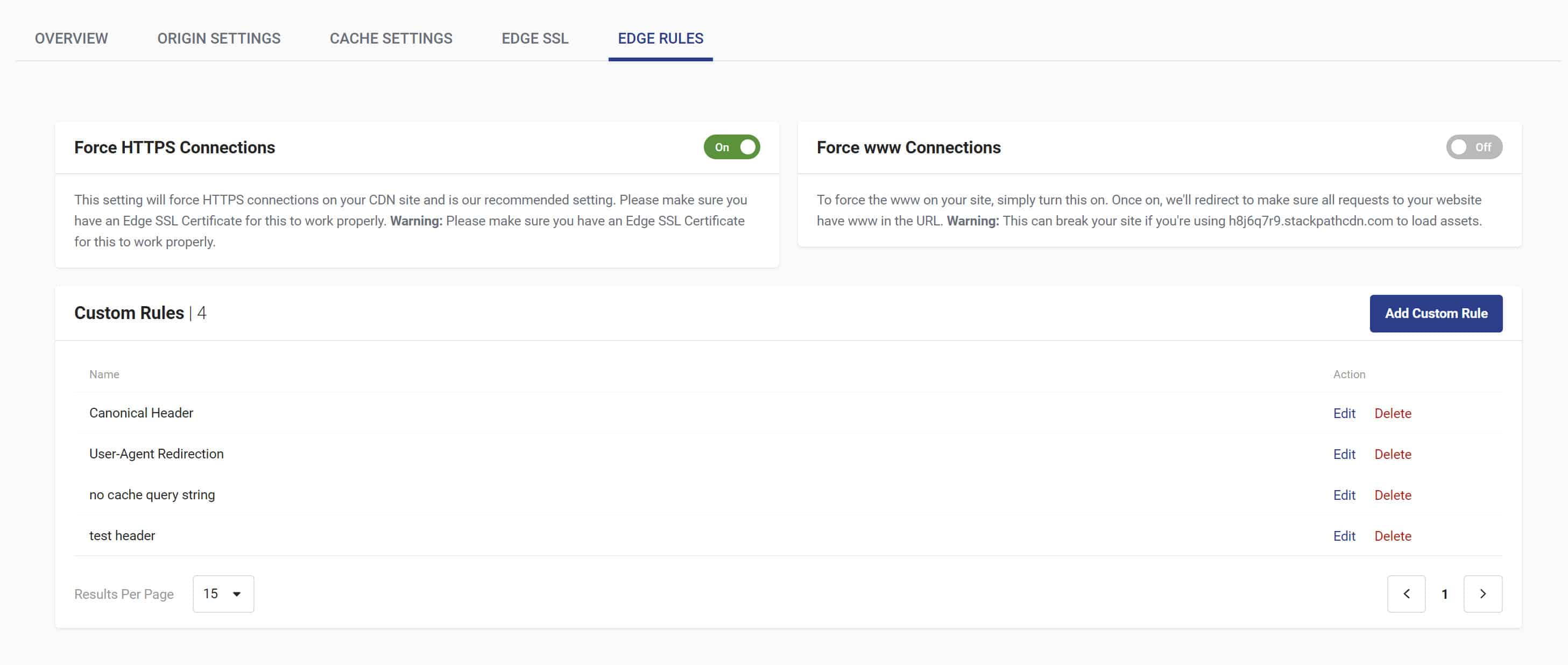

L’une des plus grandes préoccupations lors de la protection contre les attaques DDOS est de prévenir les dommages tout en maintenant les performances. Les services de périphérie StackPath ont été conçus pour minimiser la dégradation des performances et combattre toutes les formes courantes d’attaques DDOS. Avec les services de périphérie StackPath, vous pouvez reconnaître les attaques en temps réel et les bloquer avant de mettre le réseau hors ligne.

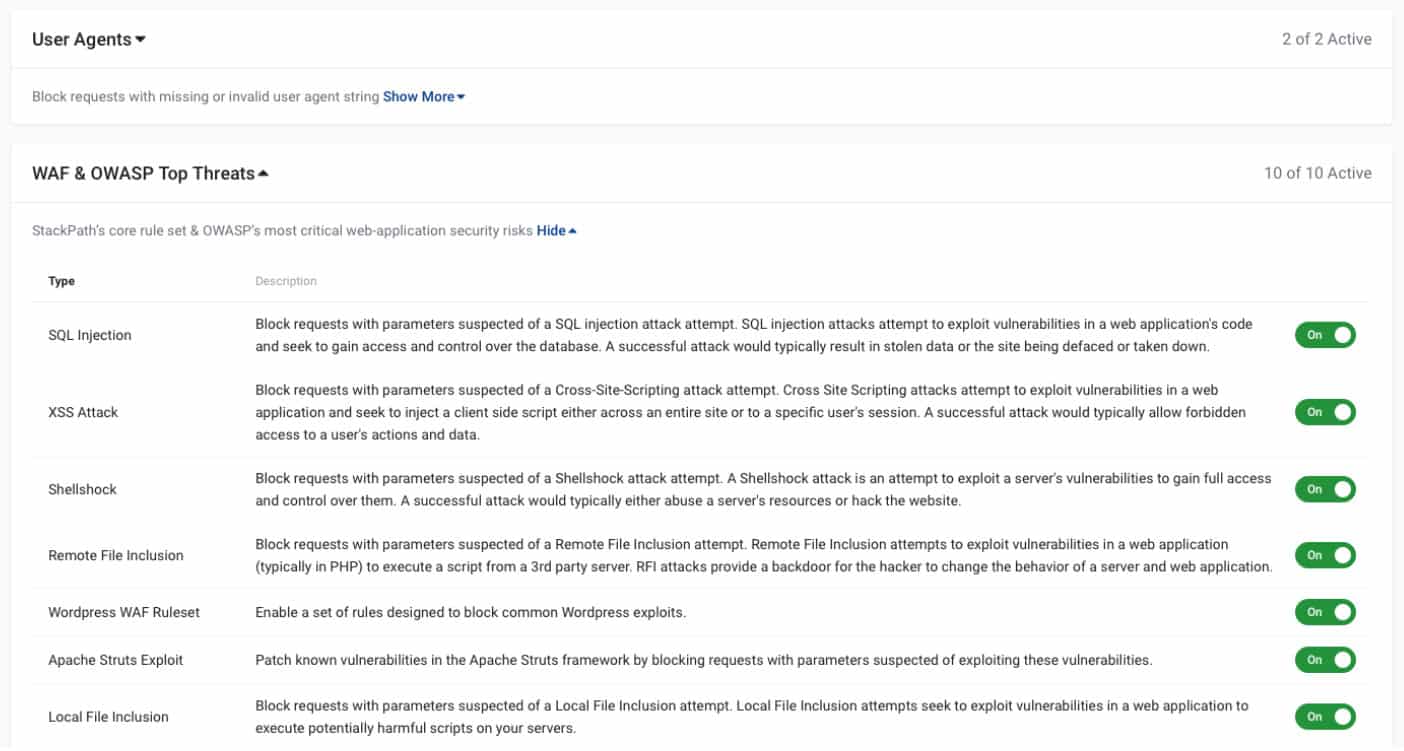

Pour des attaques plus sophistiquées, Pare-feu d’application Web (WAF) de Stackpath empêche les agressions de la couche d’application de s’infiltrer. Les attaques de la couche application sont bloquées par des algorithmes qui peuvent détecter les signes de trafic malveillant avant qu’il n’atteigne votre réseau.

StackPath offre également la StackPath Edge Delivery 200 service pour les grands réseaux qui a un certain nombre d’autres mesures pour se défendre contre d’autres types d’attaques DDOS comme Inondations UDP, Inondations SYN, et Inondations HTTP ainsi que. Quel que soit le type d’attaque DDOS auquel vous êtes soumis, les solutions StackPath ont des fonctions essentielles qui peuvent vous aider à rester protégé contre les mises hors ligne.

StackPath Edge Delivery 200Trouvez un plan adapté sur Stackpath.com

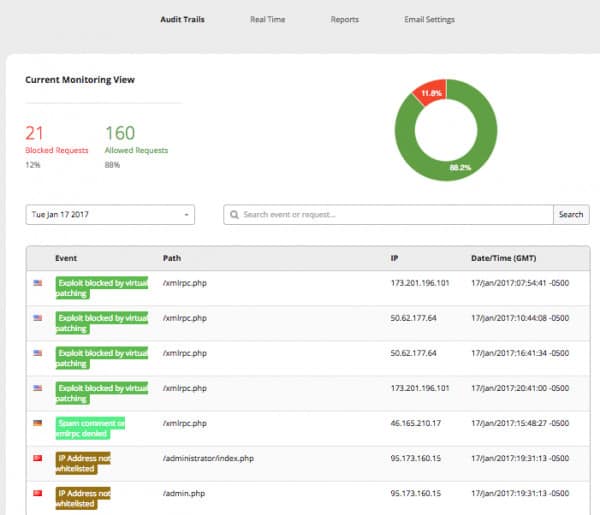

Services Sucuri Edge

Un autre fournisseur leader de solutions de prévention DDoS est Protection DDoS de Sucuri & Service d’atténuation. Sucuri est apte à gérer couche 7 inondations HTTP mais peut aussi empêcher Inondations TCP SYN, Inondations ICMP, Slowloris, Inondations UDP, Contournement du cache HTTP, et DNS DDoS amplifié pour n’en nommer que quelques-uns.

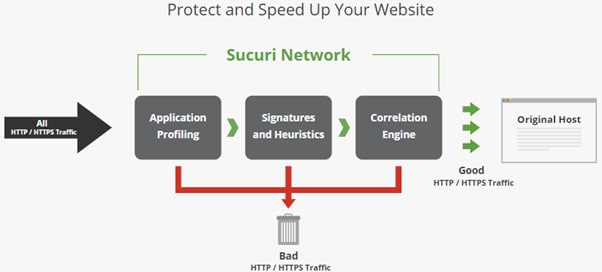

Sucuri a une approche de pare-feu d’application de site Web qui a un réseau mondialement distribué avec 28 points de présence. Il n’y a pas non plus de plafond sur la taille des attaques, donc quoi qu’il arrive, vous restez protégé. Le Sucuri WAF est une solution SaaS basée sur le cloud qui intercepte les requêtes HTTP / HTTPS envoyées à votre site Web.

Une caractéristique particulièrement utile est la capacité d’identifier si le trafic provient du navigateur d’un utilisateur légitime ou d’un script utilisé par un attaquant. Cela garantit que les utilisateurs quotidiens peuvent toujours accéder au site et à ses services tandis que les utilisateurs malveillants sont empêchés de lancer leurs attaques. Sucuri propose différents plans pour leurs services de périphérie en fonction des besoins de votre réseau.

Sucuri Web Security PlatformTrouvez un plan adapté sur Sucuri.net

Voir aussi: Les 5 meilleurs fournisseurs de services Edge

Attaques DoS vs DDoS: une menace gérable

Il existe peu d’attaques aussi préoccupantes que les attaques DoS contre des organisations modernes. Bien que le vol de données puisse être extrêmement dommageable, la fin de votre service par une attaque par force brute entraîne une multitude d’autres complications qui doivent être traitées. Une seule journée d’indisponibilité peut avoir un impact financier substantiel sur une organisation.

La connaissance des types d’attaques DoS et DDoS que vous pouvez rencontrer contribuera grandement à minimiser les dégâts des attaques. Vous voulez au moins assurez-vous d’avoir un outil de surveillance du réseau afin que vous puissiez détecter un trafic inhabituel qui indique une attaque potentielle. Bien que si vous voulez vraiment aborder les attaques DoS, vous devez vous assurer que vous avoir un plan pour répondre après l’attaque.

Les attaques DoS sont devenues l’une des formes de cyberattaques les plus populaires au monde car elles sont faciles à exécuter. En tant que tel, il est extrêmement important d’être proactif et de mettre en œuvre autant de mesures que possible pour prévenir les attaques et répondre aux attaques si elles réussissent. Ce faisant, vous limiterez vos pertes et vous laisserez dans une position où vous pourrez revenir à un fonctionnement normal le plus rapidement possible.

Voir également: 100+ statistiques terrifiantes sur la cybercriminalité et la cybersécurité & Les tendances

Lectures complémentaires:

-

- Les 5 meilleurs fournisseurs de services Edge

- Comprendre les attaques DoS et DDoS

augmenté ces dernières années, ce qui en fait une menace sérieuse pour les entreprises et les organisations. Les attaques DoS peuvent être lancées à partir dun seul ordinateur ou dun réseau de plusieurs ordinateurs, ce qui les rend difficiles à détecter et à prévenir. Les attaques DoS peuvent causer des perturbations importantes dans les opérations commerciales, entraînant des pertes financières importantes. Il est donc important pour les entreprises de mettre en place des mesures préventives pour se protéger contre les attaques DoS. Quest-ce quune attaque DDoS? UNE Attaque DDoS est une attaque par déni de service distribué où plusieurs systèmes ciblent un seul système avec une attaque DoS. Les attaques DDoS sont plus difficiles à détecter et à prévenir que les attaques DoS car elles proviennent de plusieurs emplacements. Les attaques DDoS sont souvent lancées à partir de réseaux de machines infectées par des logiciels malveillants, appelés botnets. Les botnets sont des réseaux dordinateurs infectés qui sont contrôlés à distance par des pirates informatiques. Les attaques DDoS peuvent causer des perturbations importantes dans les opérations commerciales, entraînant des pertes financières importantes. Les entreprises doivent donc mettre en place des mesures préventives pour se protéger contre les attaques DDoS. Les attaques DoS et DDoS sont des menaces sérieuses pour les entreprises et les organisations. Il est important de comprendre la différence entre les deux types dattaques et de mettre en place des mesures préventives pour se protéger contre ces menaces.