Qu’est-ce que NIDS / Network Intrustion Detection Systems?

NIDS est l’acronyme de système de détection d’intrusion réseau. Les NIDS détectent les comportements néfastes sur un réseau tels que le piratage, l’analyse des ports et le déni de service.

Voici notre liste des 9 meilleurs outils NIDS (Network Intrustion Detection Systems):

- Gestionnaire d’événements de sécurité SolarWinds (ESSAI GRATUIT)

- Renifler

- Bro

- Suricata

- IBM QRadar

- Oignon de sécurité

- Ouvrez WIPS-NG

- Sagan

- Splunk

Le but du NIDS

Les systèmes de détection d’intrusion recherchent des modèles d’activité réseau pour identifier les activités malveillantes. Le besoin de cette catégorie de système de sécurité est apparu en raison de changements dans les méthodes des pirates en réaction aux stratégies réussies antérieures pour bloquer les activités malveillantes.

Les pare-feu sont devenus très efficaces pour bloquer les tentatives de connexion entrantes. Un logiciel antivirus a réussi à identifier infections transmises par des clés USB, des disques de données et des pièces jointes à des e-mails. Avec les méthodes malveillantes traditionnelles bloquées, les pirates se sont tournés vers des stratégies d’attaque telles que les attaques par déni de service distribué (DDoS). Les services Edge rendent désormais ces vecteurs d’attaque moins menaçants.

Aujourd’hui, la menace persistante avancée (APT) est le plus grand défi pour les gestionnaires de réseau. Ces stratégies d’attaque sont même aujourd’hui utilisées par les gouvernements nationaux dans le cadre d’une guerre hybride. Dans un scénario APT, un groupe de pirates informatiques accède à un réseau d’entreprise et utilise les ressources de l’entreprise à ses propres fins ainsi que l’accès aux données de l’entreprise à vendre.

La collecte de données personnelles conservées dans les bases de données de l’entreprise est devenue une activité rentable, grâce aux agences de données. Ces informations peuvent également être utilisées à des fins malveillantes et peut également alimenter les stratégies d’accès par le doxing. Les informations disponibles sur les bases de données clients, fournisseurs et employés de l’entreprise sont des ressources utiles pour les campagnes de chasse à la baleine et de chasse sous-marine. Ces méthodes ont été utilisées efficacement par les escrocs pour inciter les employés de l’entreprise à transférer de l’argent ou à divulguer des secrets personnellement. Ces méthodes peuvent être utilisé pour faire chanter les travailleurs de l’entreprise à agir contre les intérêts de leurs employeurs.

Employés mécontents posent également des problèmes pour la sécurité des données d’entreprise. Un travailleur isolé disposant d’un accès au réseau et à la base de données peut faire des ravages en utilisant des comptes autorisés pour endommager ou voler des données.

Donc, la sécurité des réseaux doit désormais englober des méthodes qui vont bien au-delà du blocage des accès non autorisés et empêcher l’installation de logiciels malveillants. Les systèmes de détection d’intrusion basés sur le réseau offrent une protection très efficace contre toutes les activités d’intrusion cachées, les activités malveillantes des employés et les escrocs..

Différence entre NIDS et SIEM

Lorsque vous recherchez de nouveaux systèmes de sécurité pour votre réseau, vous rencontrerez le terme SIEM. Vous vous demandez peut-être si cela signifie la même chose que NIDS.

Il y a beaucoup de chevauchement entre les définitions de SIEM et de NIDS. SIEM signifie Informations sur la sécurité et gestion des événements. Le domaine du SIEM est une combinaison de deux catégories préexistantes de logiciels de protection. Il y a Gestion des informations de sécurité (SIM) et Gestion des événements de sécurité (SEM).

Le domaine du SEM est très similaire à celui du NIDS. La gestion des événements de sécurité est une catégorie de SIEM qui se concentre sur l’examen du trafic réseau en direct. C’est exactement la même chose que la spécialisation des systèmes de détection d’intrusion basés sur le réseau.

NIDS ou HIDS

Les systèmes de détection d’intrusion basés sur le réseau font partie d’une catégorie plus large, à savoir les systèmes de détection d’intrusion. L’autre type d’IDS est un système de détection d’intrusion basé sur l’hôte ou HIDS. Les systèmes de détection d’intrusion basés sur l’hôte sont à peu près équivalents à l’élément de gestion des informations de sécurité de SIEM.

Tandis que les systèmes de détection d’intrusion basés sur le réseau examinent les données en direct, les systèmes de détection d’intrusion basés sur l’hôte examinent les fichiers journaux sur le système. L’avantage du NIDS est que ces systèmes sont immédiats. En observant le trafic réseau au fur et à mesure, ils peuvent agir rapidement. Cependant, de nombreuses activités d’intrus ne peuvent être repérées que sur une série d’actions. Il est même possible pour les pirates de diviser les commandes malveillantes en paquets de données. Comme NIDS fonctionne au niveau des paquets, il est moins capable de repérer les stratégies d’intrusion qui se propagent sur les paquets.

HIDS examine les données d’événement une fois qu’elles ont été stockées dans les journaux. L’écriture d’enregistrements dans des fichiers journaux crée des retards dans les réponses. Cependant, cette stratégie permet à des outils analytiques de détecter des actions qui se déroulent en plusieurs points d’un réseau simultanément. Par exemple, si le même compte d’utilisateur est utilisé pour se connecter au réseau à partir d’emplacements géographiques dispersés et que l’employé auquel ce compte a été attribué n’est stationné dans aucun de ces endroits, le compte a clairement été compromis.

Les intrus savent que les fichiers journaux peuvent exposer leurs activités et donc la suppression des enregistrements de journal est une stratégie défensive utilisée par les pirates. La protection des fichiers journaux est donc un élément important d’un système HIDS.

Les NIDS et les HIDS ont tous deux des avantages. NIDS produit des résultats rapides. Cependant, ces systèmes doivent tirer des enseignements du trafic normal d’un réseau pour les empêcher de signaler “faux positifs.»Particulièrement dans les premières semaines de fonctionnement sur un réseau, les outils NIDS ont tendance à sur-détecter les intrusions et à créer un flot d’avertissements qui mettent en évidence une activité régulière. D’une part, vous ne voulez pas filtrer les avertissements et risquer de manquer une activité d’intrus. Cependant, d’un autre côté, un NIDS trop sensible peut éprouver la patience d’une équipe d’administration de réseau.

HIDS donne une réponse plus lente mais peut donner une image plus précise de l’activité des intrus car il peut analyser les enregistrements d’événements à partir d’un large éventail de sources de journalisation. Vous devez adopter l’approche SIEM et déployer à la fois un NIDS et un HIDS pour protéger votre réseau.

Méthodes de détection NIDS

Les NIDS utilisent deux méthodes de détection de base:

- Détection basée sur les anomalies

- Détection basée sur les signatures

Les stratégies basées sur les signatures sont nées des méthodes de détection utilisées par les logiciels antivirus. Le programme de numérisation recherche les modèles de trafic réseau, y compris séquences d’octets et types de paquets typiques qui sont régulièrement utilisés pour des attaques.

Une approche basée sur les anomalies compare le trafic réseau actuel à l’activité typique. Ainsi, cette stratégie nécessite une phase d’apprentissage qui établit un modèle d’activité normale. Un exemple de ce type de détection serait le nombre de tentatives de connexion infructueuses. On peut s’attendre à ce qu’un utilisateur humain se trompe plusieurs fois de mot de passe, mais une tentative d’intrusion programmée par force brute utiliserait de nombreuses combinaisons de mots de passe en cycle à travers une séquence rapide. C’est un exemple très simple. Sur le terrain, les modèles d’activité qu’une approche basée sur les anomalies recherche peuvent être des combinaisons d’activités très compliquées.

Détection et prévention des intrusions

Repérer l’intrusion est la première étape pour assurer la sécurité de votre réseau. La prochaine étape consiste à faire quelque chose pour bloquer l’intrus. Sur un petit réseau, vous pouvez éventuellement adopter une intervention manuelle, mettre à jour les tables de pare-feu pour bloquer les adresses IP des intrus et suspendre les comptes d’utilisateurs compromis. Cependant, sur un grand réseau et sur des systèmes qui doivent être actifs 24h / 24, vous devez vraiment passer par la correction des menaces avec des workflows automatisés. L’intervention automatique pour lutter contre l’activité des intrus est la différence déterminante entre les systèmes de détection des intrus et systèmes de prévention des intrusions (IPS).

Le réglage fin des règles de détection et des politiques de correction est vital dans les stratégies IPS car une règle de détection trop sensible peut bloquer les utilisateurs authentiques et arrêter votre système.

NIDS recommandés

Ce guide se concentre sur NIDS plutôt que sur les outils HIDS ou les logiciels IPS. Étonnamment, la plupart des principaux NIDS sont gratuits et d’autres outils de pointe offrent des périodes d’essai gratuites.

1. Gestionnaire d’événements de sécurité SolarWinds (ESSAI GRATUIT)

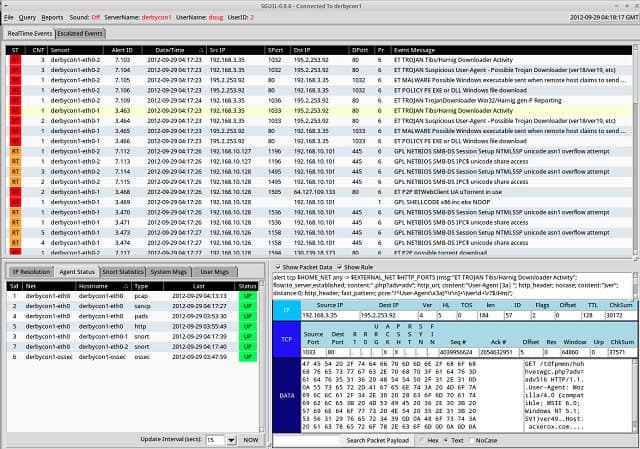

le Gestionnaire d’événements de sécurité SolarWinds est principalement un package HIDS, mais vous pouvez également utiliser les fonctions NIDS avec cet outil. L’outil peut être utilisé comme un utilitaire d’analyse pour traiter les données collectées par Snort. Vous pouvez en savoir plus sur Snort ci-dessous. Snort est capable de capturer des données de trafic que vous pouvez visualiser à travers le 1. Gestionnaire d’événements.

La combinaison de NIDS et HIDS en fait un outil de sécurité vraiment puissant. La section NIDS du gestionnaire d’événements de sécurité comprend une base de règles, appelée règles de corrélation des événements, qui détectera les anomalies d’activité qui indiquent une intrusion. L’outil peut être configuré pour implémenter automatiquement des workflows sur la détection d’un avertissement d’intrusion. Ces actions sont appelées Réponses actives. Les actions que vous pouvez obtenir automatiquement lancées sur la détection d’une anomalie comprennent: l’arrêt ou le lancement de processus et de services, la suspension des comptes d’utilisateurs, le blocage des adresses IP et l’envoi de notifications par email, Message SNMP, ou enregistrement d’écran. Les réponses actives font du gestionnaire d’événements de sécurité SolarWinds un système de prévention des intrusions.

Il s’agit de l’IDS haut de gamme disponible sur le marché aujourd’hui et il n’est pas gratuit. Le logiciel ne fonctionnera que sur le Windows Server système d’exploitation, mais il peut collecter des données Linux, Unix, et Mac OS aussi bien que les fenêtres. Vous pouvez obtenir le gestionnaire d’événements de sécurité SolarWinds sur un Essai gratuit de 30 jours.

SolarWinds Security Event ManagerTéléchargez la version d’essai gratuite de 30 jours

2. Renifler

Snort, propriété de Cisco Systems, est un projet open source et est libre d’utiliser. C’est le NIDS leader aujourd’hui et de nombreux autres outils d’analyse de réseau ont été écrits pour utiliser sa sortie. Le logiciel peut être installé sur les fenêtres, Linux, et Unix.

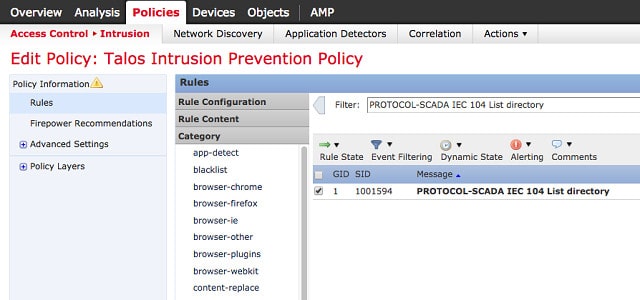

Il s’agit en fait d’un système de renifleur de paquets qui collectera des copies du trafic réseau pour analyse. L’outil a cependant d’autres modes, dont l’un est la détection d’intrusion. En mode de détection d’intrusion, Snort applique “politiques de base,”Qui est la base de règles de détection de l’outil.

Les stratégies de base rendent Snort flexible, extensible et adaptable. Vous devez affiner les règles en fonction des activités typiques de votre réseau et réduire l’incidence de “faux positifs.”Vous pouvez rédiger vos propres politiques de base, mais ce n’est pas obligatoire car vous pouvez télécharger un pack sur le site Web de Snort. Il existe une très grande communauté d’utilisateurs pour Snort et ces utilisateurs communiquent via un forum. Les utilisateurs experts mettent gratuitement leurs propres astuces et améliorations à la disposition des autres. Vous pouvez également obtenir gratuitement plus de politiques de base de la communauté. Comme il y a tellement de gens qui utilisent Snort, il y a toujours de nouvelles idées et de nouvelles politiques de base que vous pouvez trouver dans les forums.

3. Bro

Bro est un NIDS, comme Snort, cependant, il a un avantage majeur sur le système Snort – cet outil fonctionne au Couche d’application. Cette NIDS gratuits est largement préféré par les communautés scientifiques et universitaires.

C’est à la fois un système basé sur les signatures et il utilise également méthodes de détection basées sur les anomalies. Il est capable de repérer modèles au niveau des bits qui indiquent une activité malveillante à travers des paquets.

Le processus de détection est géré dans deux phases. Le premier est géré par le Bro Event Engine. Comme les données sont évaluées à un niveau supérieur au niveau des paquets, l’analyse ne peut pas être effectuée instantanément. Il doit y avoir un niveau de mise en mémoire tampon afin que suffisamment de paquets puissent être évalués ensemble. Donc, Bro est un peu plus lent qu’un NIDS de niveau paquet typique mais identifie toujours une activité malveillante plus rapidement qu’un HIDS. Les données collectées sont évaluées par scripts de stratégie, qui est la deuxième phase du processus de détection.

Il est possible de configurer des actions de correction à déclencher automatiquement par un script de stratégie. Cela fait de Bro un système de prévention des intrusions. Le logiciel peut être installé sur Unix, Linux, et Mac OS.

4. Suricata

donc un NIDS qui fonctionne au niveau de la couche application, lui donnant une visibilité multi-paquets. C’est un outil gratuit qui a des capacités très similaires à celles de Bro. Bien que ces systèmes de détection basés sur les signatures travailler au niveau de l’application, ils ont toujours accès aux détails du paquet, ce qui permet au programme de traitement d’obtenir informations au niveau du protocole des en-têtes de paquets. Cela inclut le cryptage des données, Couche de transport et Couche Internet Les données.

donc un NIDS qui fonctionne au niveau de la couche application, lui donnant une visibilité multi-paquets. C’est un outil gratuit qui a des capacités très similaires à celles de Bro. Bien que ces systèmes de détection basés sur les signatures travailler au niveau de l’application, ils ont toujours accès aux détails du paquet, ce qui permet au programme de traitement d’obtenir informations au niveau du protocole des en-têtes de paquets. Cela inclut le cryptage des données, Couche de transport et Couche Internet Les données.

Cet IDS emploie également méthodes de détection basées sur les anomalies. Outre les données de paquets, Suricata est en mesure d’examiner les certificats TLS, les requêtes HTTP et les transactions DNS. L’outil est également capable d’extraire des segments de fichiers au niveau du bit pour la détection de virus.

Suricata est l’un des nombreux outils compatibles avec le Structure de données Snort. Il est capable d’implémenter des politiques de base Snort. Un gros avantage supplémentaire de cette compatibilité est que la communauté Snort peut également vous donner des conseils sur les astuces à utiliser avec Suricata. D’autres outils compatibles Snort peuvent également s’intégrer à Suricata. Ceux-ci inclus Snorby, Anaval, BASE, et Squil.

5. IBM QRadar

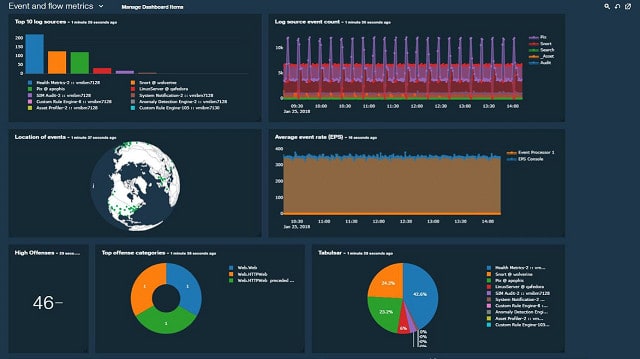

Cet outil IBM SIEM n’est pas gratuit, mais vous pouvez obtenir un essai gratuit de 14 jours. C’est un service Cloud, il est donc accessible de n’importe où. Le système couvre tous les aspects de la détection des intrusions, y compris les activités centrées sur le journal d’un HIDS ainsi que l’examen des données de trafic en direct, ce qui en fait également un NIDS. L’infrastructure réseau que QRadar peut surveiller s’étend aux services Cloud. Les politiques de détection qui mettent en évidence une éventuelle intrusion sont intégrées dans le package.

Une très belle fonctionnalité de cet outil est un utilitaire de modélisation d’attaque qui vous aide à tester votre système pour les vulnérabilités. IBM QRadar utilise l’IA pour faciliter la détection d’intrusions basée sur les anomalies et dispose d’un tableau de bord très complet qui intègre des données et des visualisations d’événements. Si vous ne souhaitez pas utiliser le service dans le Cloud, vous pouvez opter pour une version locale qui s’exécute sur les fenêtres.

6. Oignon de sécurité

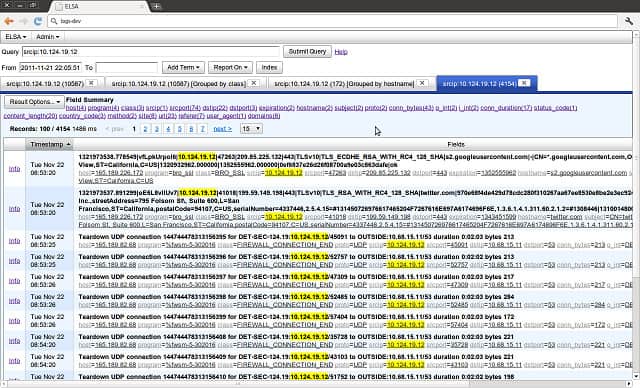

Si vous voulez qu’un IDS fonctionne sur Linux, le gratuit Le paquet NIDS / HIDS de Security Onion est une très bonne option. Il s’agit d’un projet open source et soutenu par la communauté. Le logiciel de cet outil fonctionne sur Ubuntu et a été tiré à partir d’autres utilitaires d’analyse de réseau. Un certain nombre des autres outils répertoriés dans ce guide sont intégrés dans le package Security Onion: Renifler, Bro, et Suricata. La fonctionnalité HIDS est fournie par OSSEC et l’extrémité avant est la Kibana système. Les autres outils de surveillance de réseau bien connus inclus dans Security Onion incluent ELSA, NetworkMiner, Snorby, Squert, Squil, et Xplico.

L’utilitaire comprend une large gamme d’outils d’analyse et utilise à la fois des techniques basées sur les signatures et les anomalies. Bien que la réutilisation des outils existants signifie que Security Onion bénéficie de la réputation établie de ses composants, les mises à jour des éléments du package peuvent être compliquées.

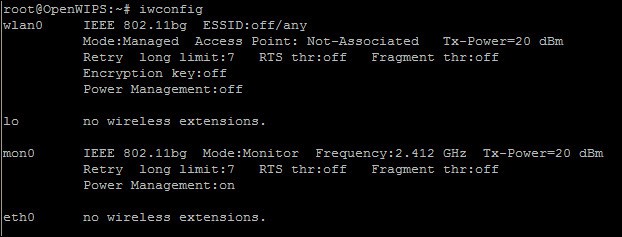

7. Ouvrez WIPS-NG

Open WIPS-NG est un Open source projet qui vous aide à surveiller les réseaux sans fil. L’outil peut être utilisé comme un simple renifleur de paquets wifi ou comme système de détection d’intrusion. L’utilitaire a été développé par la même équipe qui a créé Aircrack-NG – un outil d’intrusion réseau très célèbre utilisé par les pirates. Ainsi, pendant que vous utilisez Open WIPS-NG pour défendre votre réseau, les pirates que vous repérez récolteront vos signaux sans fil avec son package sœur.

C’est un outil gratuit qui s’installe sur Linux. Le progiciel comprend trois composants. Ce sont un capteur, un serveur et une interface. Open WIPS-NG propose un certain nombre d’outils de correction, de sorte que le capteur sert d’interface avec l’émetteur-récepteur sans fil à la fois pour collecter des données et pour envoyer des commandes.

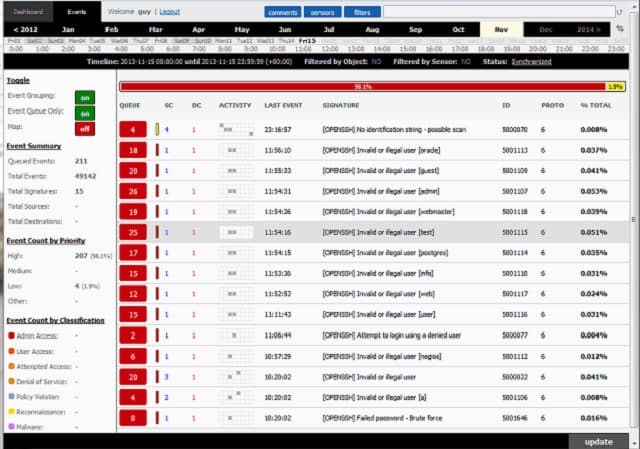

8. Sagan

Sagan est un HIDS. Cependant, avec l’ajout d’un flux de données de Renifler, il peut également agir comme un NIDS. Vous pouvez également utiliser Bro ou Suricata pour collecter des données en direct pour Sagan. Cette outil gratuit peut être installé sur Unix et les systèmes d’exploitation de type Unix, ce qui signifie qu’il fonctionnera sur Linux et Mac OS, mais pas sous Windows. Cependant, il peut traiter les messages du journal des événements Windows. L’outil est également compatible avec Anaval, BASE, Snorby, et Squil.

Les extras utiles intégrés à Sagan incluent le traitement distribué et un Géolocalisateur d’adresses IP. C’est une bonne idée parce que les pirates utilisent souvent une gamme d’adresses IP pour les attaques d’intrusion, mais ignorent le fait que l’emplacement commun de ces adresses raconte une histoire. Sagan peut exécuter des scripts pour automatiser la correction des attaques, qui inclut la possibilité d’interagir avec d’autres utilitaires tels que les tables de pare-feu et les services d’annuaire. Ces capacités en font un système de prévention des intrusions.

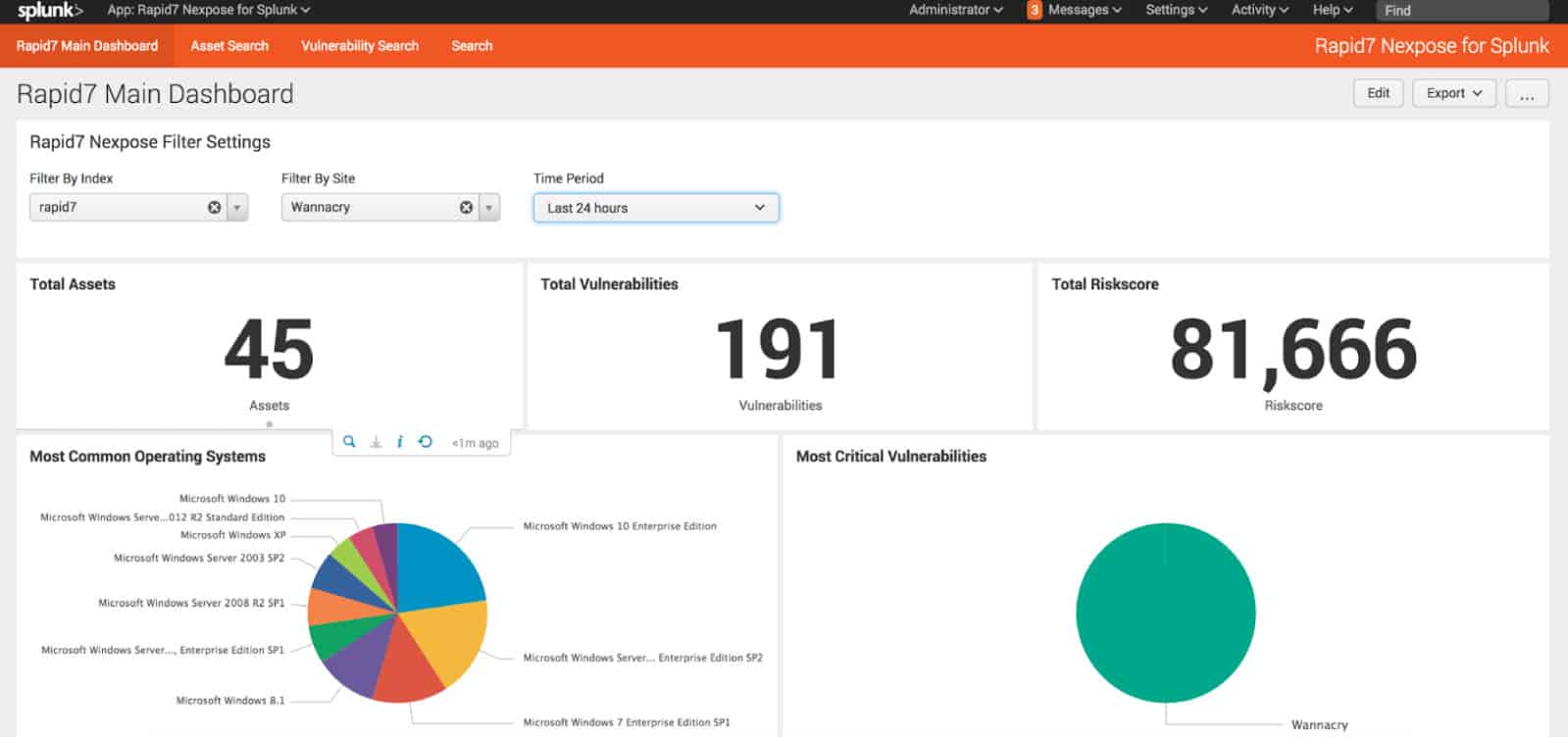

9. Splunk

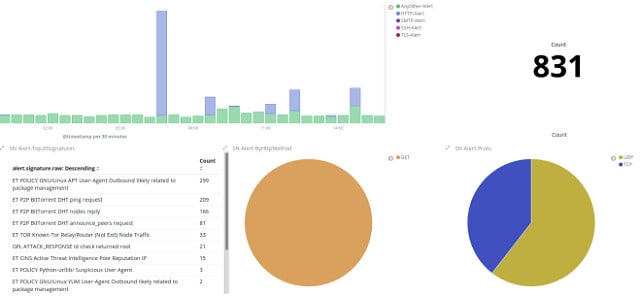

Splunk est un analyseur de trafic réseau populaire qui possède également des capacités NIDS et HIDS. L’outil peut être installé sur les fenêtres et sur Linux. L’utilitaire est disponible en trois éditions. Il s’agit de Splunk Free, Splunk Light, Splunk Enterprise et Splunk Cloud. Tu peux recevoir un essai de 15 jours à la version cloud de l’outil et un essai gratuit de 60 jours de Splunk Enterprise. Splunk Light est disponible sur un essai gratuit de 30 jours. Toutes ces versions incluent des capacités de collecte de données et de détection d’anomalies.

Les fonctions de sécurité de Splunk peuvent être améliorées avec un module complémentaire, appelé Splunk Enterprise Security. Ceci est disponible sur un essai gratuit de 7 jours. Cet outil améliore la précision de la détection des anomalies et réduit l’incidence des faux positifs grâce à l’utilisation de l’IA. L’étendue des alertes peut être ajustée en avertissant le niveau de gravité pour éviter que votre équipe d’administration système ne soit submergée par un module de rapports trop zélé.

Splunk intègre une référence de fichier journal pour vous permettre d’obtenir une perspective historique des événements. Vous pouvez repérer des modèles d’attaques et d’activités d’intrusion en examinant la fréquence des activités malveillantes au fil du temps.

Implémentation de NIDS

Les risques qui menacent la sécurité de votre réseau sont désormais si complets que vous n’ont vraiment pas le choix d’implémenter ou non des systèmes de détection d’intrusion basés sur le réseau. Ils sont essentiels. Heureusement, vous avez le choix sur quel outil NIDS vous installez.

Il existe actuellement de nombreux outils NIDS sur le marché et la plupart sont très efficaces. pourtant, vous n’avez probablement pas assez de temps pour tous les enquêter. C’est pourquoi nous avons élaboré ce guide. Vous pouvez restreindre votre recherche aux meilleurs outils NIDS, que nous avons inclus dans notre liste.

Tous les outils de la liste sont soit libre d’utilisation ou disponible en tant qu’offre d’essai gratuite. Vous pourrez en prendre quelques-uns à l’épreuve. Il vous suffit de restreindre davantage la liste en fonction du système d’exploitation, puis d’évaluer les fonctionnalités de la liste restreinte qui correspondent à la taille de votre réseau et à vos besoins de sécurité.

Utilisez-vous un outil NIDS? Lequel avez-vous choisi d’installer? Avez-vous également essayé un outil HIDS? Comment compareriez-vous les deux stratégies alternatives? Laissez un message dans le commentaires ci-dessous et partagez votre expérience avec la communauté.

Image: Hacker Cyber Crime de Pixabay. Domaine public.

nformation Security and Event Management, tandis que NIDS signifie Network Intrusion Detection System. Le principal objectif de SIEM est de collecter, analyser et corréler des données de sécurité à partir de différents systèmes et applications pour détecter les menaces de sécurité. Dautre part, NIDS se concentre sur la détection des activités malveillantes sur le réseau. En dautres termes, SIEM est un système de gestion de la sécurité de linformation qui utilise des données de différents systèmes pour détecter les menaces, tandis que NIDS est un système de détection dintrusion qui se concentre sur les activités malveillantes sur le réseau. Les deux systèmes sont complémentaires et peuvent être utilisés ensemble pour une sécurité optimale.