Chaque jour, les chercheurs en sécurité et les pirates découvrent de nouvelles vulnérabilités, augmentant les dizaines de milliers de trous connus dans les applications, les services, les systèmes d’exploitation et les micrologiciels.

Un scanner de vulnérabilités fournit une assistance automatisée pour suivre les vulnérabilités connues et détecter votre exposition à ces vulnérabilités.

Nous entrons dans les détails de chacun des outils présentés dans ce post, mais si vous manquez de temps, voici notre liste des meilleurs scanners de vulnérabilités réseau:

- Gestionnaire de configuration réseau SolarWinds (ESSAI GRATUIT) – Gratuit pendant 30 jours sans obligation de passer à la version payante, il s’agit d’un gestionnaire de configuration très complet qui recherche les paramètres de l’appareil qui créent des vulnérabilités.

- ManageEngine Vulnerability Manager Plus (ESSAI GRATUIT) – Versions gratuites et payantes pour les environnements Windows et Windows Server, comprend l’analyse des vulnérabilités et l’atténuation automatisée.

- Surveillance de la vulnérabilité du réseau Paessler avec PRTG (ESSAI GRATUIT) – Partie du système de surveillance des ressources PRTG, cet outil vérifie les journaux et surveille les modèles de trafic ainsi que la protection des ports et l’utilisation des ressources. Il est libre d’utiliser jusqu’à 100 capteurs.

- OpenVAS – L’Open Vulnerability Assessment System est un gestionnaire de vulnérabilités gratuit pour Linux accessible sur Windows via une machine virtuelle.

- Analyseur de sécurité Microsoft Baseline (MBSA) – Outil gratuit et facile à utiliser qui vérifie les vulnérabilités des produits Microsoft.

- Retina Network Scanner Community Edition – Gratuit pour numériser jusqu’à 256 adresses IP, ce système repose sur une base de données centrale des faiblesses connues.

- Édition communautaire Nexpose – Gratuit pour les analyses de jusqu’à 32 adresses IP, cet outil découvre et enregistre vos appareils connectés au réseau, en mettant en évidence toutes les vulnérabilités connues dans chaque.

- Mise à jour du logiciel Kaspersky – Un utilitaire gratuit pour Windows qui installera les mises à jour disponibles pour n’importe lequel de vos logiciels, pas seulement les produits Kaspersky.

Qui a besoin d’un scanner de vulnérabilité réseau?

Tout réseau au-delà du plus petit bureau a une surface d’attaque trop grande et complexe pour une surveillance purement manuelle. Même si vous n’êtes responsable que de quelques hôtes et appareils, vous avez besoin d’une assistance automatisée pour suivre efficacement et en profondeur la liste croissante des vulnérabilités connues et vous assurer que votre réseau n’est pas exposé..

De nos jours, la plupart des systèmes d’exploitation fournissent des mises à jour logicielles automatisées. Pour une petite organisation, cela peut être suffisant. Mais combien de vos logiciels installés cela couvre-t-il? Et que dire des services mal configurés ou des logiciels non autorisés qui sont apparus sur votre réseau?

L’adage «piratez-vous d’abord» suggère que tout hôte ou appareil exposé à Internet doit être soumis à des tests de pénétration, et le principe de «défense en profondeur» dit que même les hôtes et appareils «internes» doivent être audités régulièrement.

Un scanner de vulnérabilité fournit une assistance automatisée à cet effet. Comme de nombreux outils d’administration réseau, un scanner de vulnérabilité a des utilisations à la fois légitimes et illégitimes. Il peut être utile à l’administrateur système, au développeur, au chercheur en sécurité, au testeur de pénétration ou au pirate informatique. Il peut être utilisé pour évaluer l’exposition afin de sécuriser votre réseau, ou pour rechercher des exploits viables pour permettre d’y pénétrer.

Comment fonctionne un scanner de vulnérabilité de réseau?

Un scanner de vulnérabilités s’appuie sur une base de données de vulnérabilités connues et des tests automatisés pour celles-ci. Un scanner limité ne s’adressera qu’à un seul hôte ou à un ensemble d’hôtes exécutant une seule plate-forme de système d’exploitation. Un scanner complet analyse une large gamme de périphériques et d’hôtes sur un ou plusieurs réseaux, identifiant le type de périphérique et le système d’exploitation, et recherchant les vulnérabilités pertinentes avec une intrusion plus ou moins grande.

Une analyse peut être purement basée sur le réseau, effectuée à partir d’Internet plus large (scan externe) ou depuis votre intranet local (scan interne). Ce peut être un inspection approfondie cela est possible lorsque le scanner a reçu des informations d’identification pour s’authentifier en tant qu’utilisateur légitime de l’hôte ou du périphérique.

Gestion des vulnérabilités

L’analyse des vulnérabilités n’est qu’une partie du processus de gestion des vulnérabilités. Une fois que le scanner découvre une vulnérabilité, elle doit être signalée, vérifiée (est-ce un faux positif?), Priorisée et classée pour le risque et l’impact, corrigée et surveillée pour empêcher la régression.

Votre organisation a besoin d’un processus – plus ou moins formel – pour traiter les vulnérabilités. Un processus de gestion des vulnérabilités comprend des analyses planifiées, des instructions de hiérarchisation, la gestion des modifications pour les versions logicielles et l’assurance des processus. La plupart des scanners de vulnérabilité peuvent faire partie d’une solution complète de gestion des vulnérabilités, de sorte que les grandes organisations doivent tenir compte de ce contexte lors de la sélection d’un scanner.

De nombreuses vulnérabilités peuvent être corrigées par des correctifs, mais pas toutes. Une analyse coûts / avantages doit faire partie du processus, car toutes les vulnérabilités ne sont pas des risques dans tous les environnements, et il peut y avoir des raisons commerciales pour lesquelles vous ne pouvez pas installer un correctif donné. Il est donc utile lorsque les conseils de correction de l’outil incluent des moyens alternatifs (par exemple, désactiver un service ou bloquer un port via un pare-feu).

Caractéristiques à considérer

Lors du choix d’un scanner de vulnérabilité, il existe de nombreuses fonctionnalités à évaluer.

- Le scanner est-il basé sur le réseau, qui fait la découverte d’hôte / périphérique et le profilage de cible?

- Quelle est la gamme d’actifs qu’il peut analyser – hôtes, périphériques réseau, serveurs Web, environnements de machines virtuelles, périphériques mobiles, bases de données? Est-ce que cela correspond aux besoins de votre organisation?

- Sa base de données de vulnérabilités est-elle complète et correspond-elle bien aux plates-formes de votre réseau? La base de données reçoit-elle automatiquement un flux régulier de mises à jour?

- Le scanner est-il précis dans votre environnement? Cela vous submerge-il de résultats peu informatifs? Quelle est l’incidence des faux positifs et des faux négatifs? (Un faux positif implique un effort inutile pour enquêter, et un faux négatif signifie un risque non détecté.)

- Le scanner est-il fiable et évolutif?

- Les tests du scanner sont-ils inutilement intrusifs? L’analyse a-t-elle un impact sur les hôtes / appareils, ce qui ralentit les performances et risque de planter des appareils mal configurés?

- Pouvez-vous configurer des analyses planifiées et des alertes automatisées?

- Fournit-il des politiques prédéfinies (par exemple, pour des régimes de conformité particuliers)? Pouvez-vous définir vos propres politiques?

- Les résultats de l’analyse sont-ils faciles à comprendre? Pouvez-vous trier et filtrer? Pouvez-vous visualiser les tendances au fil du temps? Fournit-il des conseils utiles sur la hiérarchisation?

- Aide-t-il à la correction? Les instructions sont-elles claires? Qu’en est-il de la correction automatisée par script? Fournit-il ou intègre-t-il des services de mise à jour de logiciels automatisés pour installer des Service Packs et des correctifs?

- Quelle est la gamme de rapports prédéfinis qu’elle fournit et quelle est leur qualité? Fournit-il les rapports de conformité dont vous avez besoin? Pouvez-vous définir facilement vos propres formats de rapport?

Avertissements

Le scanner de vulnérabilités n’est qu’une source d’information et ne remplace pas le personnel compétent.

Comme de nombreux outils d’administration réseau destinés aux entreprises, un scanner de vulnérabilité haut de gamme a tendance à être coûteux. De bonnes options gratuites sont disponibles, mais nombre d’entre elles sont limitées dans la taille du réseau qu’elles géreront, et toutes entraînent des frais de personnel payant pour apprendre l’outil, l’installer et le configurer et interpréter ses résultats. Ainsi, vous devez évaluer si payer pour plus d’automatisation et de support peut être moins cher à long terme.

L’installation d’un scanner peut être complexe et il est probable que le scanner moudra pendant quelques heures pour récupérer les mises à jour de sa base de données de vulnérabilités et les prétraiter. En outre, selon le nombre d’hôtes et la profondeur de l’analyse sélectionnée, une analyse donnée peut également prendre des heures.

Les meilleurs scanners de vulnérabilités réseau

Lors de la sélection des outils qui constitueraient cette liste, nos principales considérations incluaient la fiabilité et la réputation de l’industrie du fournisseur de logiciels, leur capacité à maintenir leur produit à jour et à jour, les fonctionnalités uniques, la facilité de configuration et d’utilisation et les options d’évolutivité.

1. SolarWinds Network Configuration Manager (ESSAI GRATUIT)

Gestionnaire de configuration réseau SolarWinds (NCM) est une valeur aberrante dans notre liste; il n’est gratuit que pendant une période d’évaluation et couvre un sous-ensemble particulier (mais important) de vulnérabilités. NCM gère à la fois l’analyse et la gestion des vulnérabilités pour le domaine des vulnérabilités résultant de la mauvaise configuration du routeur et du commutateur. Il se concentre sur la correction, la surveillance des changements inattendus et l’audit de conformité. NCM n’est gratuit que pendant un essai entièrement fonctionnel de 30 jours.

NCM recherche les vulnérabilités dans les configurations des appareils basés sur Cisco Adaptive Security Appliance (ASA) et sur le système d’exploitation interréseau (IOS®).

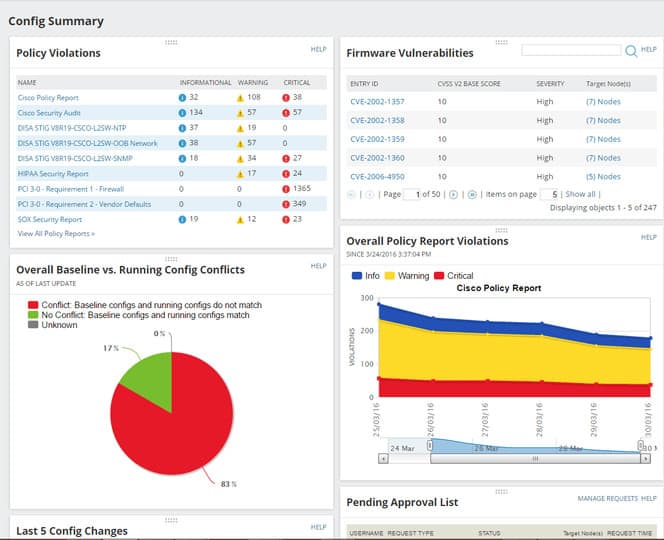

SolarWinds NCM.

SolarWinds NCM.

Pour les vulnérabilités dues à des erreurs de configuration, il offre la possibilité d’exécuter automatiquement des scripts de correction lors de la détection d’une violation et de déployer automatiquement des mises à jour de configuration standardisées sur des centaines d’appareils.

Pour traiter les modifications non autorisées, y compris les régressions, il fournit une surveillance des modifications de configuration et des alertes. Il peut contrôler en permanence la conformité des routeurs et des commutateurs. Il exécute le rapport de conformité technique du guide de mise en œuvre de la sécurité (STIG) de l’Institut national des normes et de la technologie (NIST®), de la Federal Information Security Management Act (FISMA) et du Defense Information Systems Agency (DISA®).

Pour la version d’essai, une installation légère peut installer et utiliser SQL Server Express, mais la base de données est limitée à 10 gigaoctets.

LE CHOIX DES ÉDITEURS

Plus complet que les autres outils de la liste, NCM propose des options avancées pour créer et surveiller les politiques de configuration et les problèmes qui en découlent (les problèmes surviennent le plus souvent lorsque les configurations sont modifiées). En plus de cela, il offre une analyse de vulnérabilité, ainsi que la possibilité d’exécuter automatiquement des scripts de correction pour les problèmes de configuration et de déployer des configurations standardisées pour des centaines de clients. Notre choix car c’est l’outil le plus complet répertorié.

Télécharger: Essai GRATUIT de 30 jours sur SolarWinds.com

Site officiel: www.solarwinds.com/network-vulnerability-scanner/

OS: Windows Server

2. ManageEngine Vulnerability Manager Plus (ESSAI GRATUIT)

ManageEngine produit une large gamme d’outils de gestion de l’infrastructure informatique et Vulnerability Manager Plus est le concurrent de l’entreprise sur le marché de la protection des systèmes. La liste complète des fonctionnalités de cet outil n’est disponible que pour la version payante de l’utilitaire, qui est conçue pour les grands réseaux locaux et les réseaux multisites. La version gratuite convient aux petites et moyennes entreprises et protégera jusqu’à 25 appareils.

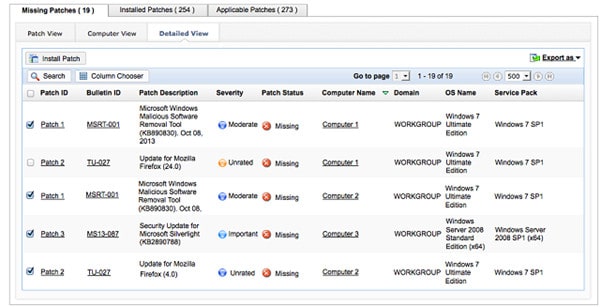

La version gratuite vous offre à la fois une analyse des vulnérabilités à la demande et planifiée qui détectera les problèmes avec votre réseau interne. La technologie avancée déployée dans le scanner est capable de détecter un comportement anormal. Cette stratégie est plus efficace pour identifier les vulnérabilités zero-day que les systèmes conventionnels de détection basés sur une base de données basée sur les menaces. Vous bénéficiez également d’actions de réduction des menaces intégrées dans l’édition gratuite de Vulnerability Manager Plus.

Les menaces système peuvent résider dans une sécurité de configuration faible ou des logiciels obsolètes. Vulnerability Manager Plus inclut la gestion de la configuration et Gestion des correctifs fonctions qui comblent ces faiblesses. L’analyse de vulnérabilité mettra en évidence les appareils mal configurés et vous permettra de déployer des politiques de configuration standard. L’analyse vérifie également les versions des logiciels et vous permet d’automatiser les installations de correctifs. Vous avez la possibilité de choisir les correctifs à déployer, ce qui vous permet d’ignorer les versions dans les cas où les personnalisations essentielles pourraient être perdues grâce aux mises à jour logicielles automatisées. Ces capacités de configuration et de surveillance logicielle s’étendent aux serveurs Web et aux pare-feu.

Le scanner identifiera les logiciels à risque installés sur votre équipement et supprimera automatiquement les installations non autorisées ou déconseillées.

Les administrateurs système disposent d’outils spéciaux dans un tableau de bord qui leur permettent d’étendre les capacités de base du gestionnaire de vulnérabilités. Celles-ci s’étendent à l’intégration de l’authentification Active Directory et des procédures spéciales pour l’équipement invité / BYOD et les appareils mobiles. Les utilitaires disponibles sur le tableau de bord peuvent être personnalisés en fonction du rôle d’administrateur, ce qui permet aux chefs d’équipe de limiter les fonctions disponibles pour les techniciens individuels.

Des actions puissantes disponibles via le tableau de bord incluent des fonctionnalités de réveil sur réseau local et d’arrêt, qui peuvent être définies comme des processus d’atténuation automatisés ou commandées manuellement. Les rapports de gestion et l’enregistrement d’audit du système sont inclus dans le package Vulnerability Manager Plus.

L’édition gratuite du package comprend presque toutes les capacités des deux versions payantes, appelées éditions Professional et Enterprise. Vous pouvez obtenir un essai gratuit de 30 jours de l’une des deux versions payantes si l’inventaire de votre appareil est trop volumineux pour pouvoir utiliser la version gratuite.

ManageEngine Vulnerability Manager PlusTéléchargez la version d’essai gratuite de 30 jours

3. Surveillance de la vulnérabilité du réseau Paessler avec PRTG (ESSAI GRATUIT)

Le produit de surveillance du système Paessler est appelé PRTG. Il s’agit d’un outil de surveillance d’infrastructure unifiée qui couvre les réseaux, les serveurs et les applications. PRTG est un ensemble d’outils et chacun de ces utilitaires est appelé un «capteur». Le package comprend un certain nombre de capteurs qui protègent votre entreprise contre les attaques réseau.

Toute évaluation de la sécurité doit commencer par une vérification de l’ensemble de votre infrastructure existante. PRTG découvre et surveille tous vos périphériques réseau pour les changements d’état et les conditions d’alerte. La surveillance du trafic réseau fournie par PRTG peut également mettre en évidence des activités inhabituelles qui pourraient indiquer une intrusion.

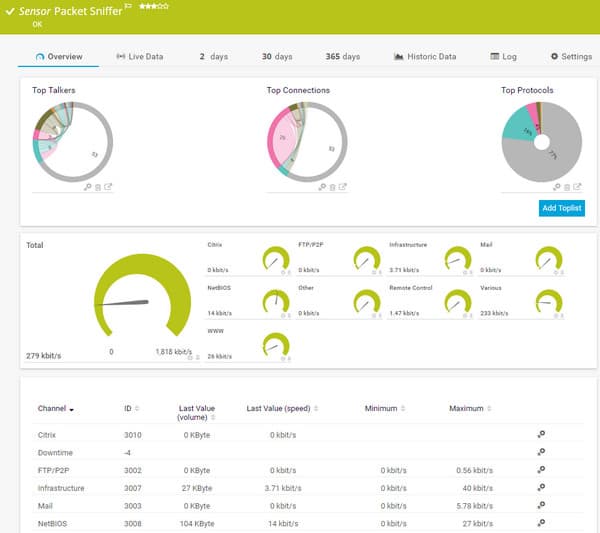

Un capteur de reniflement de paquets peut être utilisé pour une inspection approfondie des paquets, vous donnant des données sur l’activité du protocole dans votre trafic. Cela peut être identifié par le numéro de port ou la source ou la destination du trafic, entre autres identifiants.

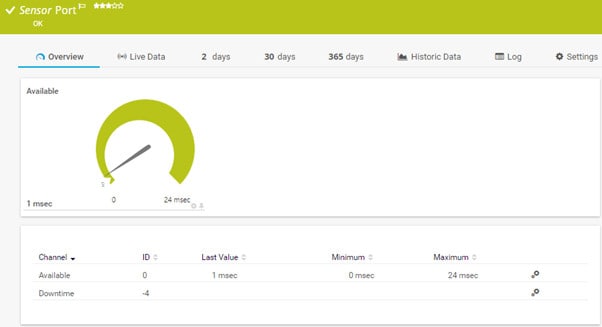

Écran de sortie du capteur de renifleur de paquets PRTG.

Écran de sortie du capteur de renifleur de paquets PRTG.

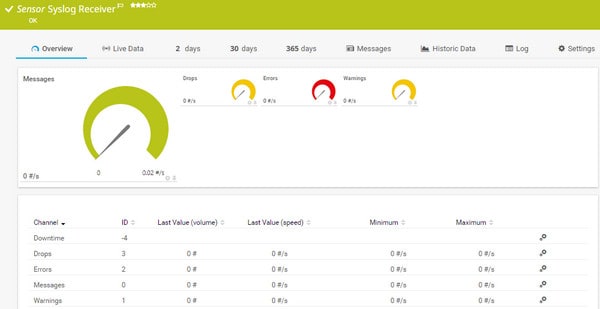

Le module Syslog Receiver de Paessler PRTG prouvera plus de fonctionnalités de numérisation de sécurité à votre stratégie de défense du système. Les attaques réseau laissent une trace papier et la collecte des messages Syslog et Windows Event Log est la première étape de votre stratégie d’analyse de vulnérabilité.

Écran du récepteur PRTG Syslog

Écran du récepteur PRTG Syslog

PRTG est un système de surveillance pur, il n’inclut donc aucune fonction de gestion et de résolution active, comme la gestion des correctifs ou la gestion de la configuration. Cependant, il inclut certaines fonctionnalités supplémentaires d’évaluation de la sécurité, telles que son utilitaire d’analyse et de surveillance des ports.

Écran PRTG Port Monitor

Écran PRTG Port Monitor

Tout facteur surveillé par PRTG peut être utilisé comme source d’alimentation dans le système d’alerte de l’outil. Des facteurs tels que le volume des messages de journal, la gravité des messages de journal, les données d’interruption SNMP et l’activité des ports peuvent tous être inclus dans les alertes personnalisées.

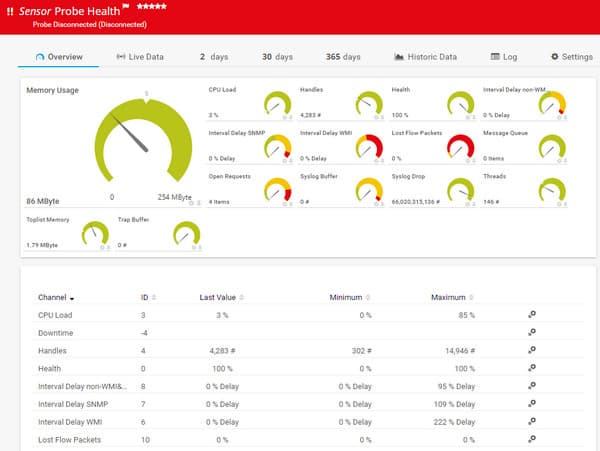

Alertes apparaissant dans l’écran Probe Health de PRTG

Alertes apparaissant dans l’écran Probe Health de PRTG

Paessler définit des bandes de charge pour PRTG qui sont basées sur le nombre de capteurs activés. Chaque client reçoit la livraison du système PRTG complet, mais avec tous ses capteurs inactifs. Vous personnalisez votre propre implémentation en activant les capteurs souhaités. Vous pouvez utiliser PRTG gratuitement en permanence si vous n’activez que jusqu’à 100 capteurs. Vous pouvez obtenir un Essai gratuit de 30 jours de PRTG avec des capteurs illimités afin de vérifier par vous-même ses fonctionnalités de protection réseau. Vous bénéficiez d’une assistance utilisateur complète, de mises à jour système et de correctifs de sécurité même pendant la période d’essai gratuite.

Surveillance de la vulnérabilité du réseau Paessler avec PRTGDownload Essai gratuit de 30 jours

4. OpenVAS

le Système ouvert d’évaluation de la vulnérabilité, OpenVAS est un système complet d’analyse et de gestion des vulnérabilités open source. Il est gratuit et ses composants sont des logiciels libres, la plupart sous licence GNU GPL. Il a été dérivé du célèbre scanner de vulnérabilités (et coûteux) Nessus lorsque Nessus est devenu un produit propriétaire. OpenVAS fait également partie de la solution de gestion des vulnérabilités à prix coûtant de Greenbone Network.

OpenVAS utilise un flux communautaire mis à jour automatiquement de tests de vulnérabilité réseau (NVT), plus de 50 000 et en pleine croissance. Le produit à prix coûtant de Greenbone fournit un flux commercial alternatif de tests de vulnérabilité qui se met à jour plus régulièrement et offre des garanties de service, ainsi qu’une assistance.

OpenVAS est disponible sous forme de packages dans plusieurs distributions Linux, sous forme de code source et en tant qu’appliance virtuelle pouvant être chargée dans une machine virtuelle sous Windows. Il fait également partie de Kali Linux.

OpenVAS possède une interface graphique Web, l’assistant de sécurité Greenbone, une interface graphique basée sur Qt, le bureau de sécurité Greenbone et une CLI.

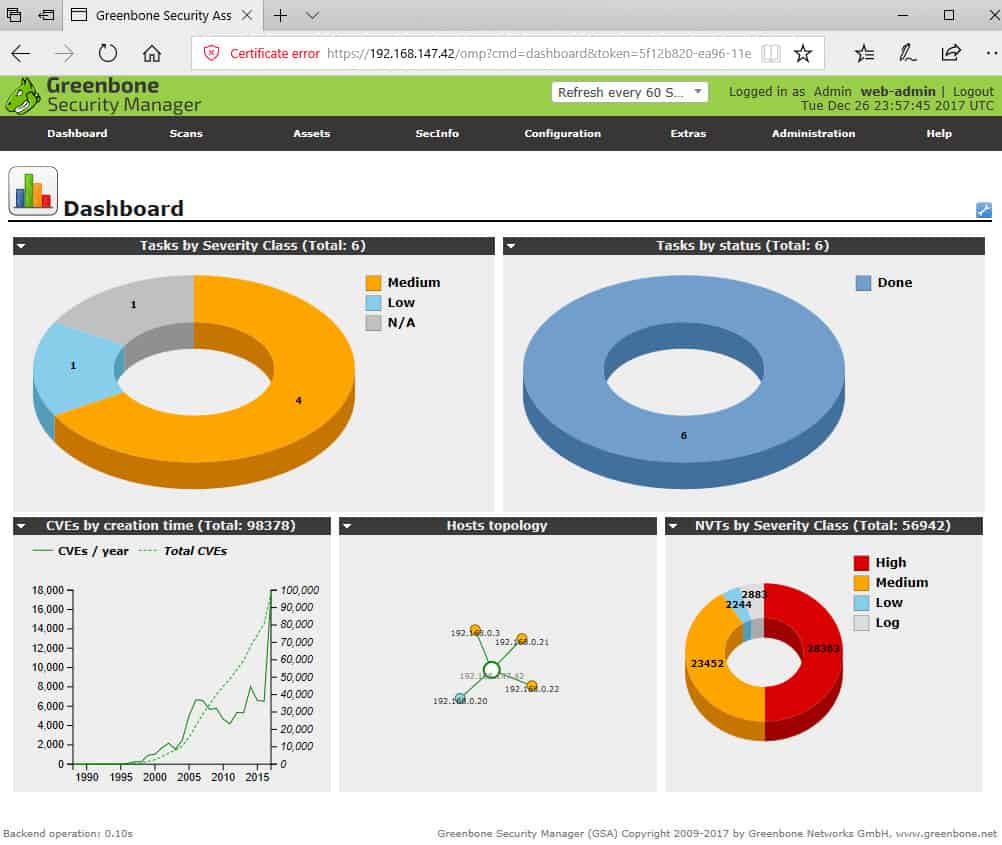

Tableau de bord de l’interface graphique Web OpenVAS.

Tableau de bord de l’interface graphique Web OpenVAS.

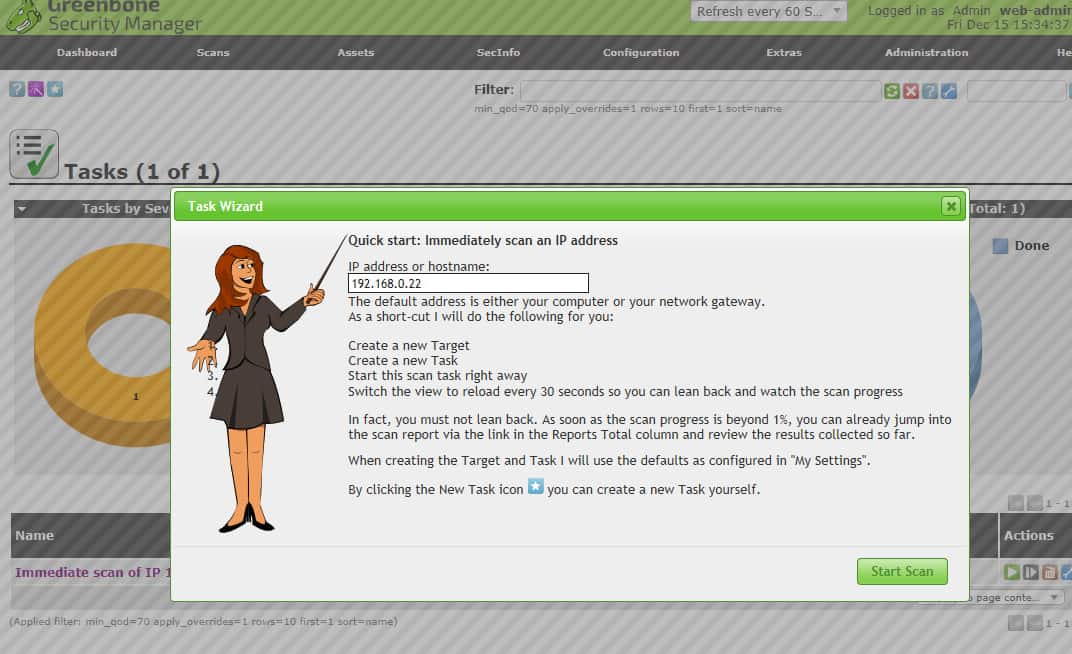

Une fois que vous êtes connecté sur l’interface graphique Web, vous pouvez exécuter votre première analyse via l’élément de menu Analyses: Scans > Tâches. puis sur le Tâches utiliser la page Assistant de tâche bouton en haut à gauche.

Assistant de tâche OpenVAS.

Assistant de tâche OpenVAS.

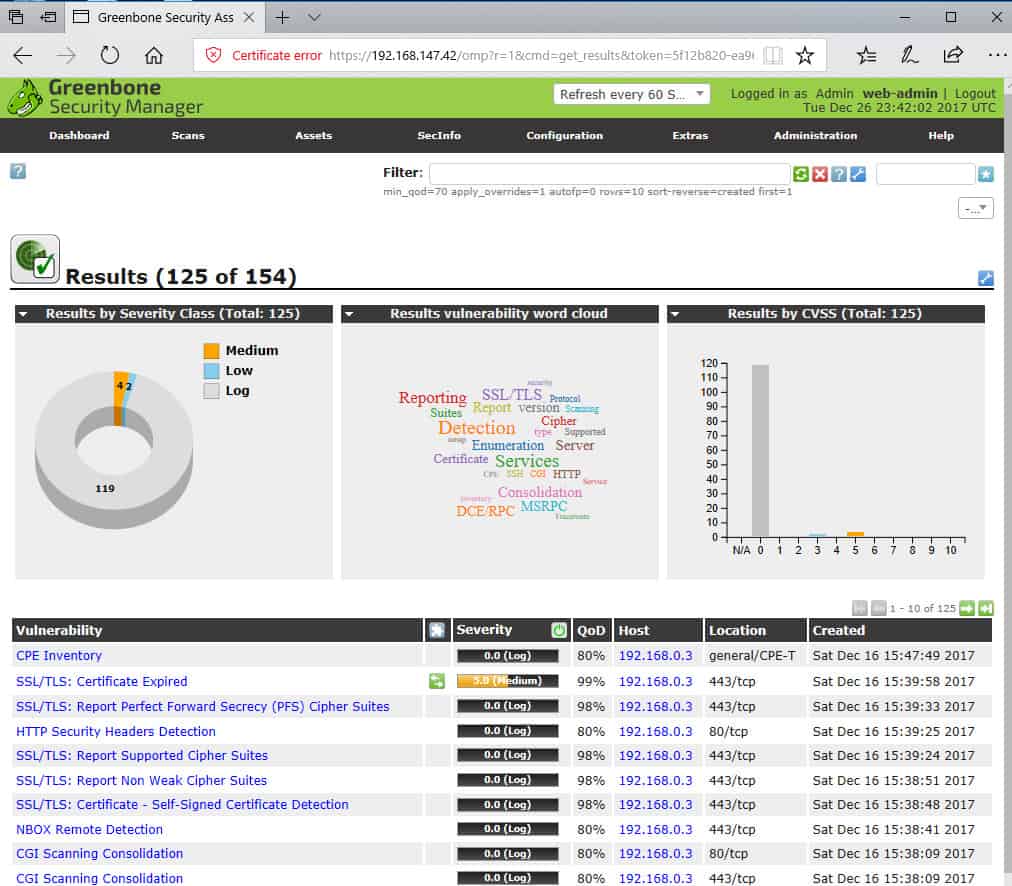

Lorsque vous exécutez une tâche d’analyse, le Scans > Résultats la page répertorie les vulnérabilités trouvées.

La page de résultats OpenVAS résume les vulnérabilités trouvées.

La page de résultats OpenVAS résume les vulnérabilités trouvées.

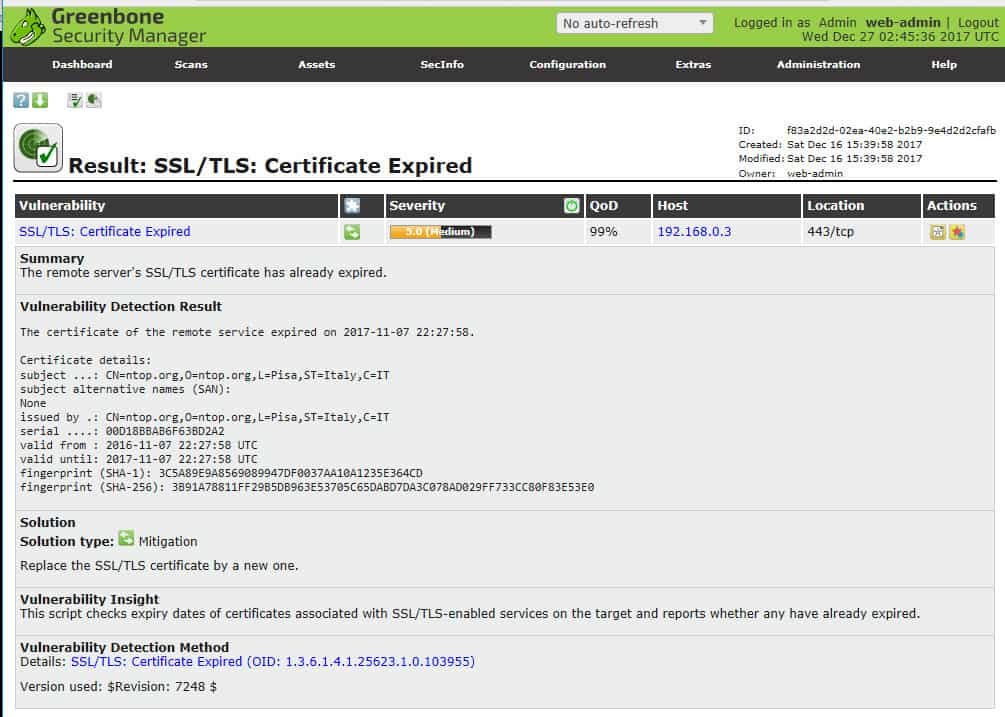

Vous pouvez explorer une vulnérabilité particulière pour obtenir une explication et une aide à la correction.

Détails sur une vulnérabilité particulière.

Détails sur une vulnérabilité particulière.

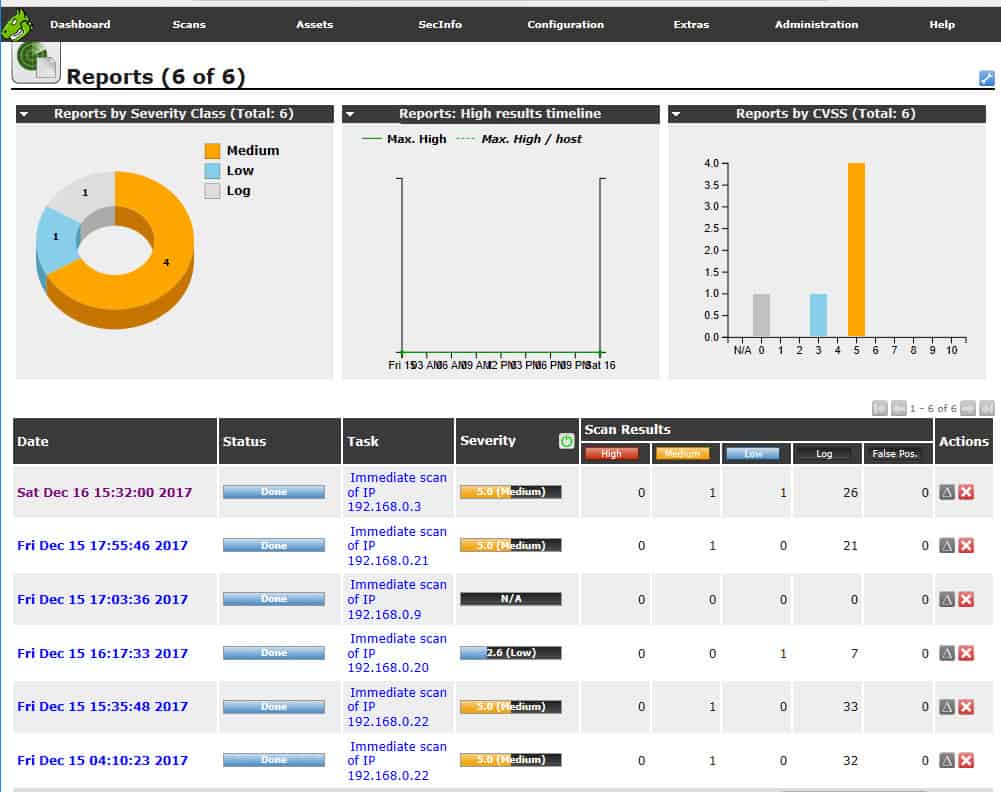

Les rapports peuvent être exportés dans différents formats et des rapports delta peuvent être générés pour examiner les tendances.

Rapports OpenVAS.

Rapports OpenVAS.

Alternatives à OpenVAS

L’installation et l’utilisation d’OpenVAS ont une courbe d’apprentissage importante. Bien qu’il soit gratuit, OpenVAS n’est pas simplement un scanner de vulnérabilités mais une plateforme complète de gestion des vulnérabilités open source gratuite. La courbe d’apprentissage abrupte est l’une des principales raisons de nombreux administrateurs réseau recherchent des alternatives à OpenVAS, en particulier ceux qui préfèrent une approche moins pratique tout en exigeant la robustesse d’un outil compétent. C’est pourquoi OpenVAS arrive en troisième position sur notre liste après les offres SolarWinds et Paessler.

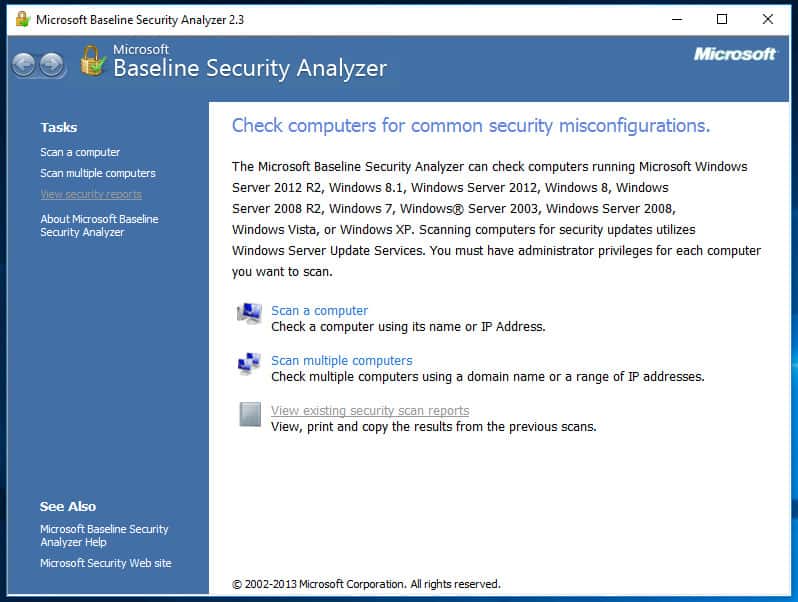

5. Microsoft Baseline Security Analyzer

Analyseur de sécurité Microsoft Baseline (MBSA) est une ancienne agrafe, un scanner de vulnérabilités sur l’hôte limité au domaine des vulnérabilités des produits Microsoft. Cela prend du temps mais est toujours utile pour les petites entreprises qui exécutent principalement Windows.

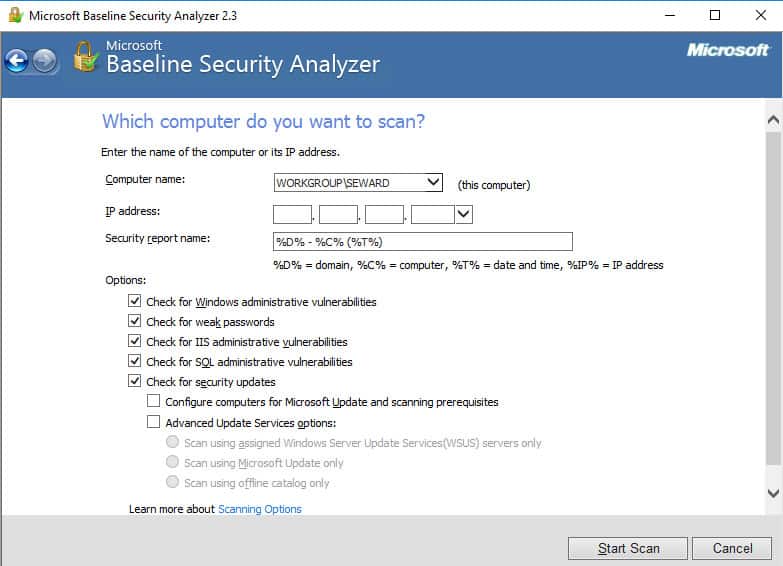

MBSA est un outil simple qui ne scanne les machines Windows que pour les problèmes spécifiques à Microsoft et les vulnérabilités de base et les mauvaises configurations. MBSA peut analyser l’hôte local, un domaine ou une plage d’adresses IP.

MBSA peut analyser un ou plusieurs ordinateurs Windows.

MBSA peut analyser un ou plusieurs ordinateurs Windows.

MBSA recherche les Service Packs ou les mises à jour de sécurité manquants. Il recherche également les problèmes administratifs dans les applications Windows, Pare-feu Windows, IIS, SQL Server et Office.

MBSA recherche les mises à jour manquantes et les problèmes administratifs simples.

MBSA recherche les mises à jour manquantes et les problèmes administratifs simples.

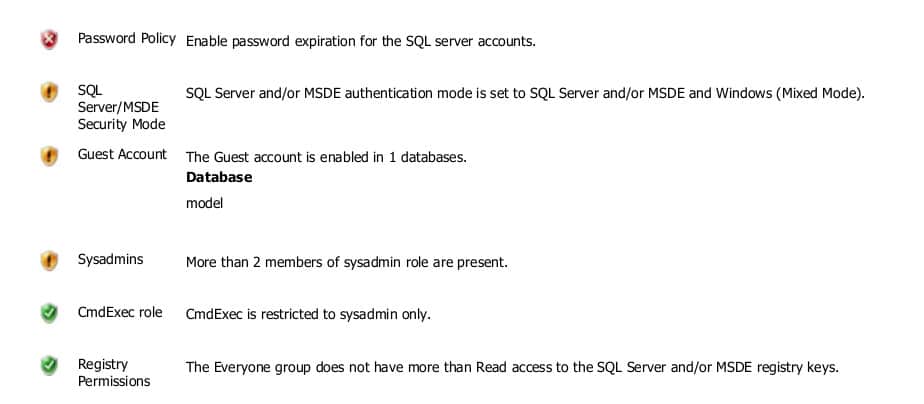

MBSA génère un rapport pour chaque hôte analysé, les problèmes étant classés par priorité.

Rapport de vulnérabilités dans les produits et services Microsoft comme SQL Server.

Rapport de vulnérabilités dans les produits et services Microsoft comme SQL Server.

MBSA n’a pas encore été mis à jour pour Windows 10, mais la version 2.3 fonctionne largement. Quelques ajustements sont nécessaires pour nettoyer les faux positifs et corriger les vérifications qui ne peuvent pas être effectuées. Par exemple, cela donnera une plainte faussement positive concernant la non-activation de Windows Update.

MBSA ne traite pas des vulnérabilités non Microsoft ou des vulnérabilités complexes, mais il est simple à utiliser et toujours pratique pour les petites boutiques orientées Microsoft.

6. Retina Network Scanner Community Edition

Retina Network Security Scanner Community Edition (RNSS) est un analyseur de vulnérabilités complet et peut être associé à un système de gestion des vulnérabilités à long terme et à coût complet. RNSS est gratuit pour les analyses jusqu’à 256 adresses IP. Il a été développé par eEye, qui fait maintenant partie de BeyondTrust.

La vaste base de données de vulnérabilités du scanner Retina est automatiquement mise à jour et identifie les vulnérabilités du réseau, les problèmes de configuration et les correctifs manquants, couvrant une gamme de systèmes d’exploitation, d’appareils, d’environnements virtuels et d’applications.

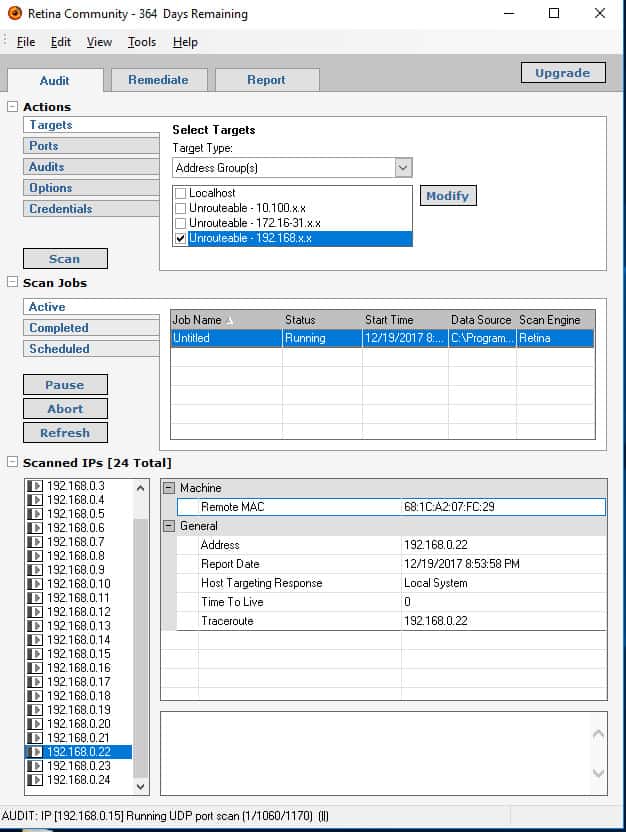

L’installation est simple et l’interface utilisateur est intuitive.

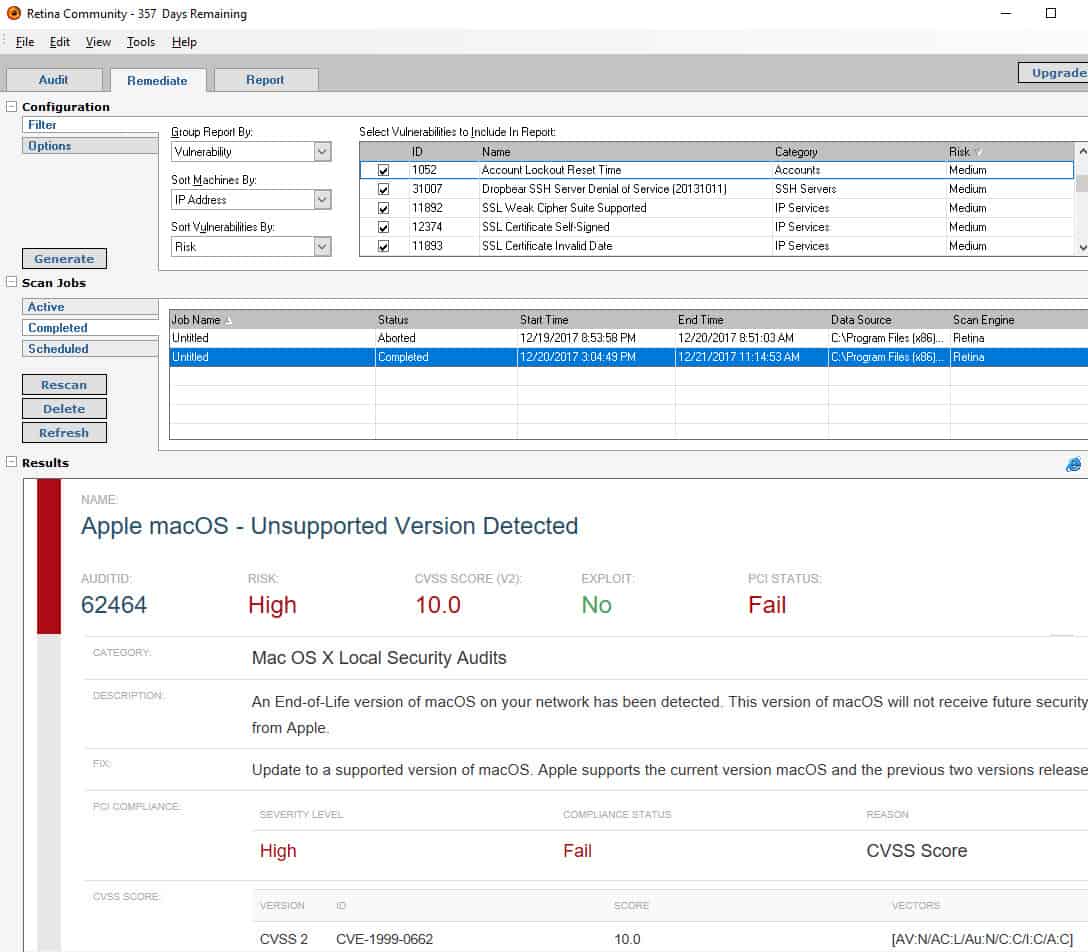

Interface utilisateur Retina.

Interface utilisateur Retina.

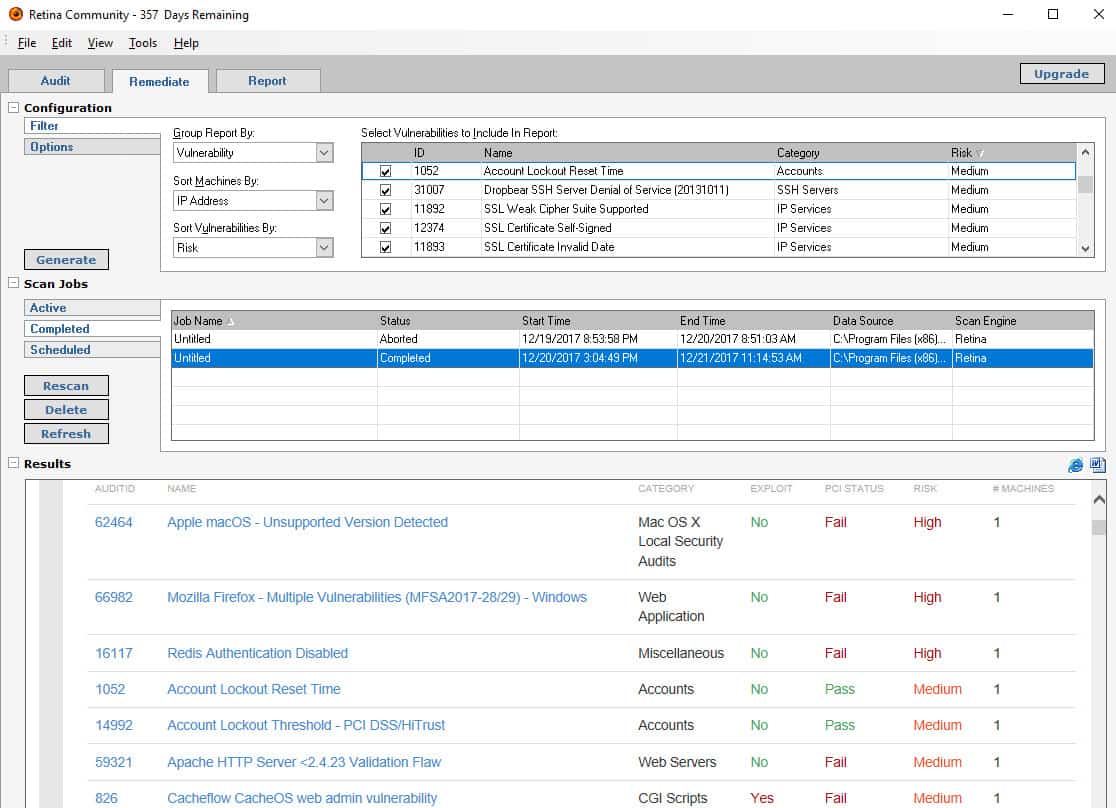

Une fois qu’une analyse a été exécutée via le Audit onglet, vous pouvez inspecter les vulnérabilités sur le Remédier languette.

L’onglet Retina Remediate répertorie les vulnérabilités trouvées.

L’onglet Retina Remediate répertorie les vulnérabilités trouvées.

Les vulnérabilités peuvent être triées et filtrées, et vous pouvez explorer les vulnérabilités individuelles.

Exploration d’une vulnérabilité à titre indicatif.

Exploration d’une vulnérabilité à titre indicatif.

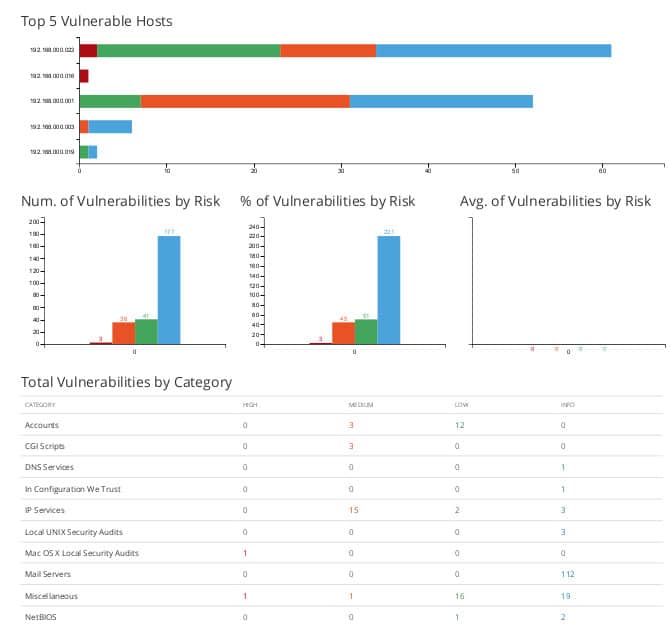

Vous pouvez générer différents types de rapports pour accéder aux résultats de l’analyse en dehors de l’outil.

Début du rapport de scan Retina en PDF.

Début du rapport de scan Retina en PDF.

Le Retina Network Security Scanner est le moteur d’analyse de Retina CS Enterprise Vulnerability Management, une solution complète d’évaluation et de correction des vulnérabilités qui peut effectuer des analyses planifiées, des alertes, l’historique des tendances, la conformité de la configuration, la gestion des correctifs et les rapports de conformité..

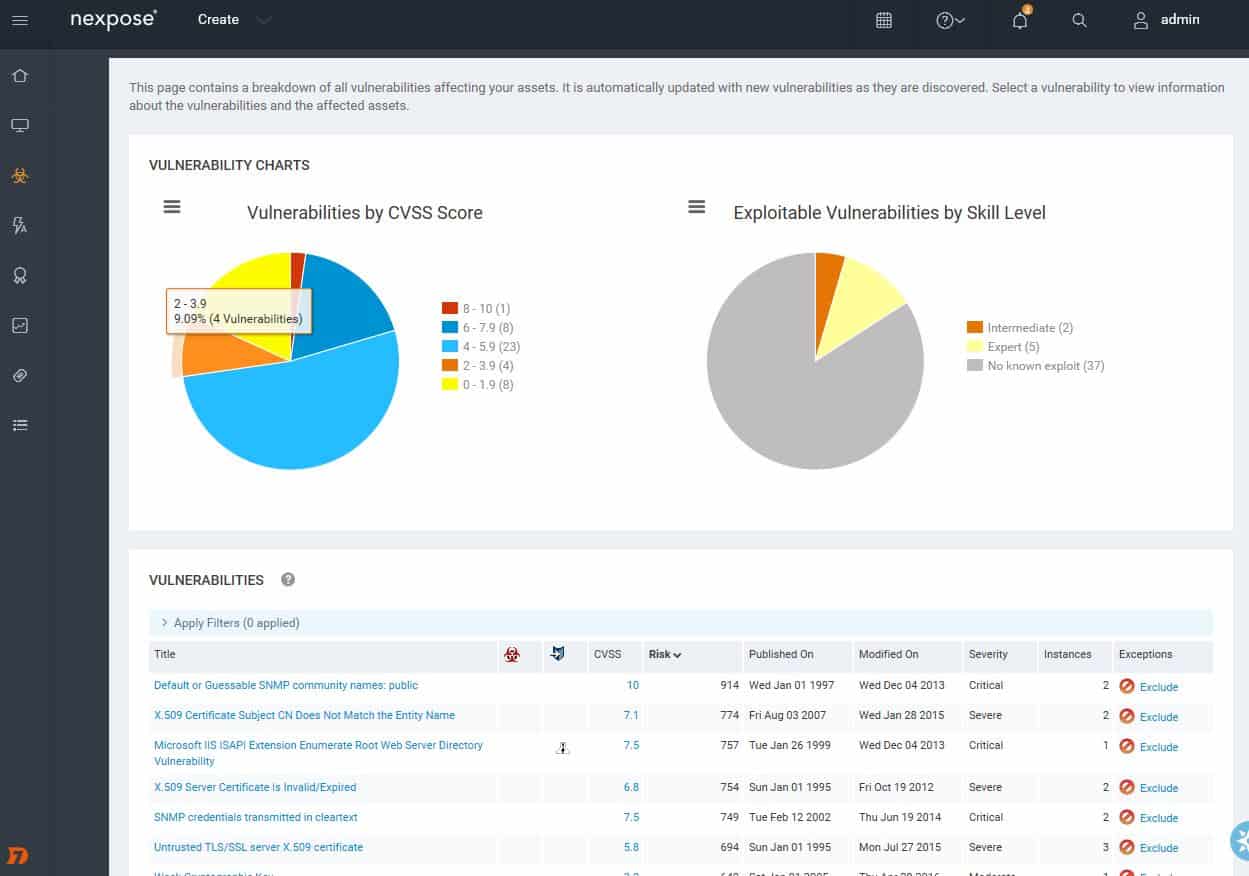

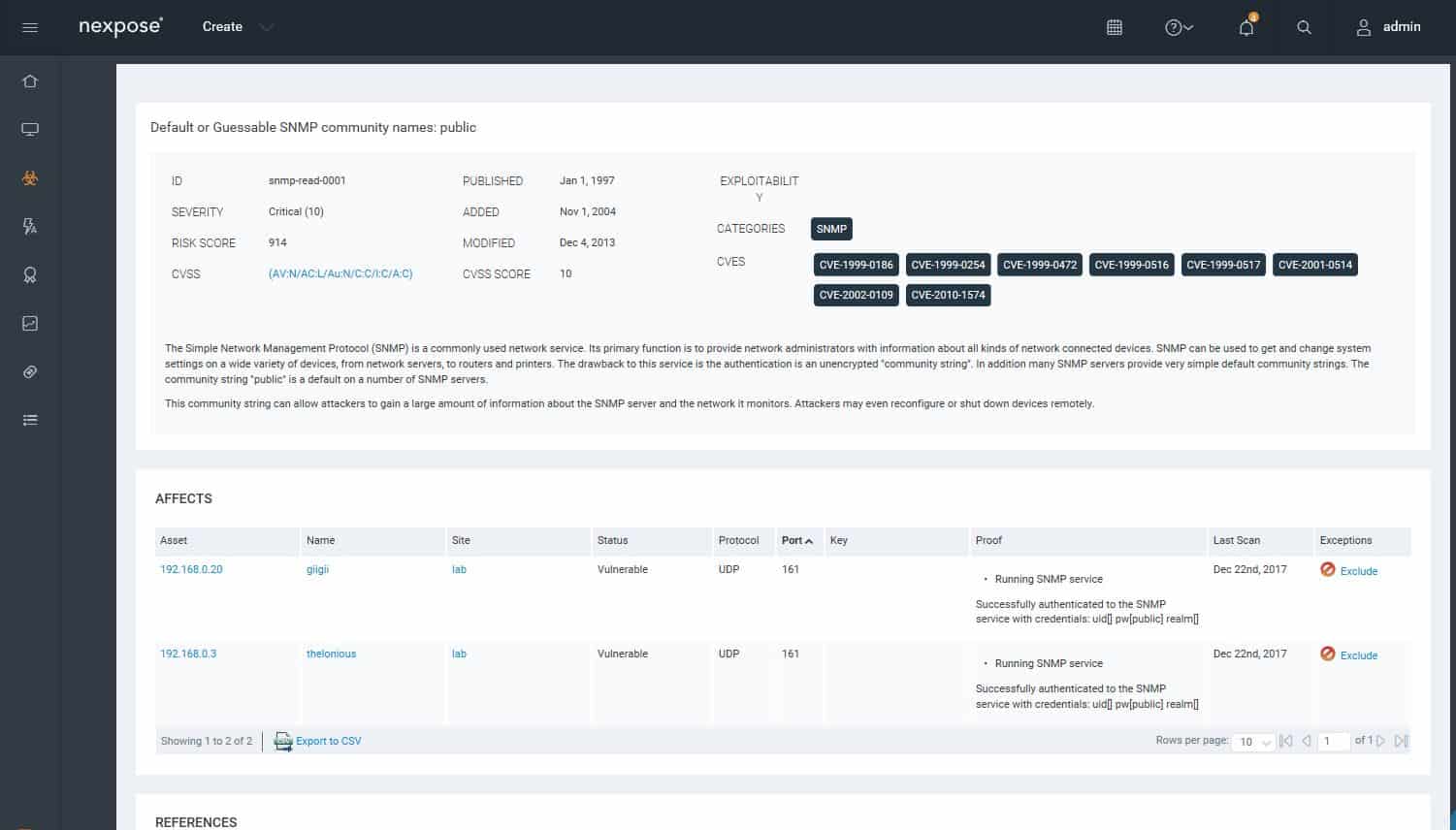

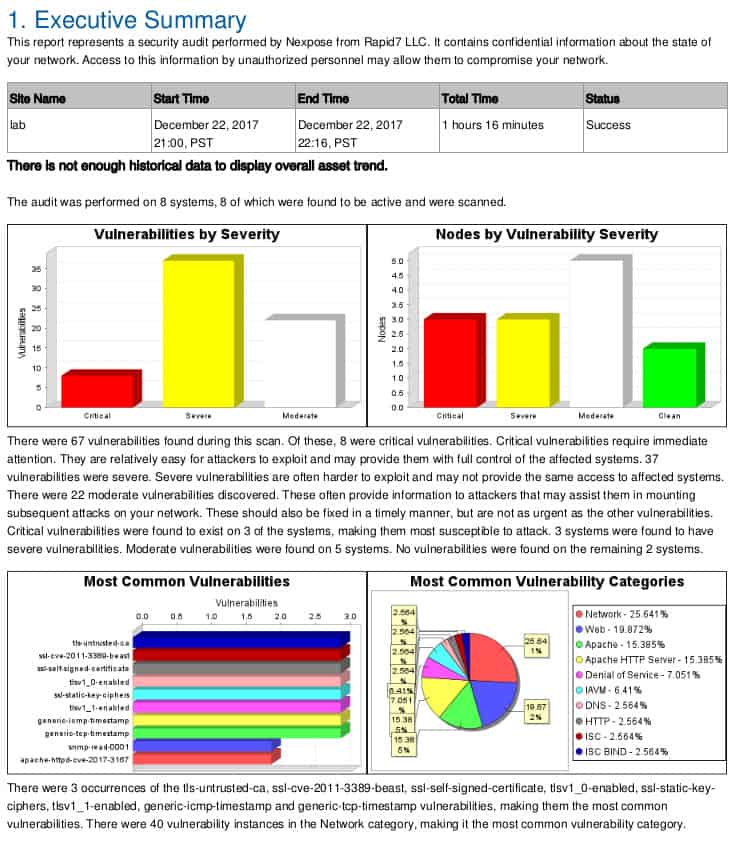

7. Nexpose Community Edition

Nexpose Community Edition est un scanner de vulnérabilité complet de Rapid7, les propriétaires du framework d’exploitation Metasploit. La version gratuite de Nexpose est limitée à 32 adresses IP à la fois, et vous devez réappliquer après un an.

Nexpose fonctionne sur les appliances Windows, Linux et VM. Il analyse les réseaux, les systèmes d’exploitation, les applications Web, les bases de données et les environnements virtuels. Nexpose peut être associé au système de gestion des vulnérabilités InsightVM de Rapid7 pour une solution complète de gestion du cycle de vie des vulnérabilités.

L’édition communautaire est livrée avec une version d’essai de la console Web de Rapid7. L’aide en ligne, derrière l’icône «?», Est votre atout le plus utile pour commencer.

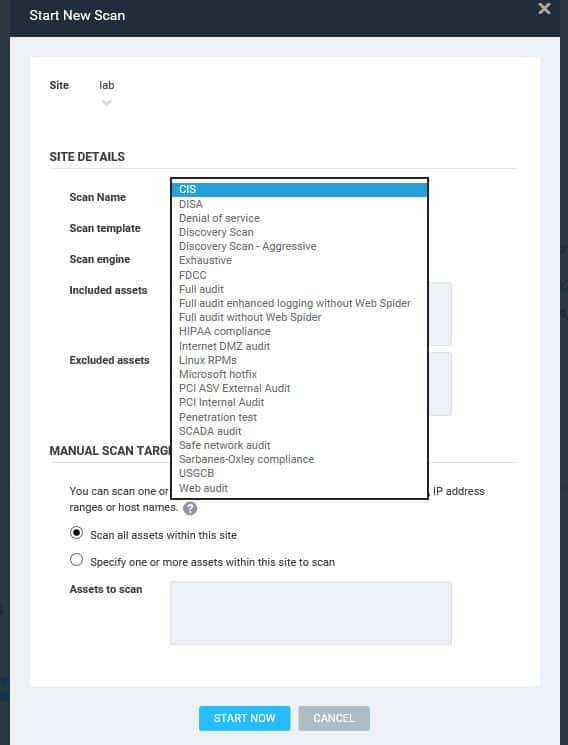

Dans l’interface graphique Web, vous définissez un ou plusieurs «sites» – réseaux d’intérêt – par exemple, en fournissant une plage d’adresses CIDR. Vous pouvez ensuite choisir parmi l’un des modèles de scan prédéfinis.

L’interface graphique Web de Nexpose possède plusieurs modèles d’analyse prédéfinis.

L’interface graphique Web de Nexpose possède plusieurs modèles d’analyse prédéfinis.

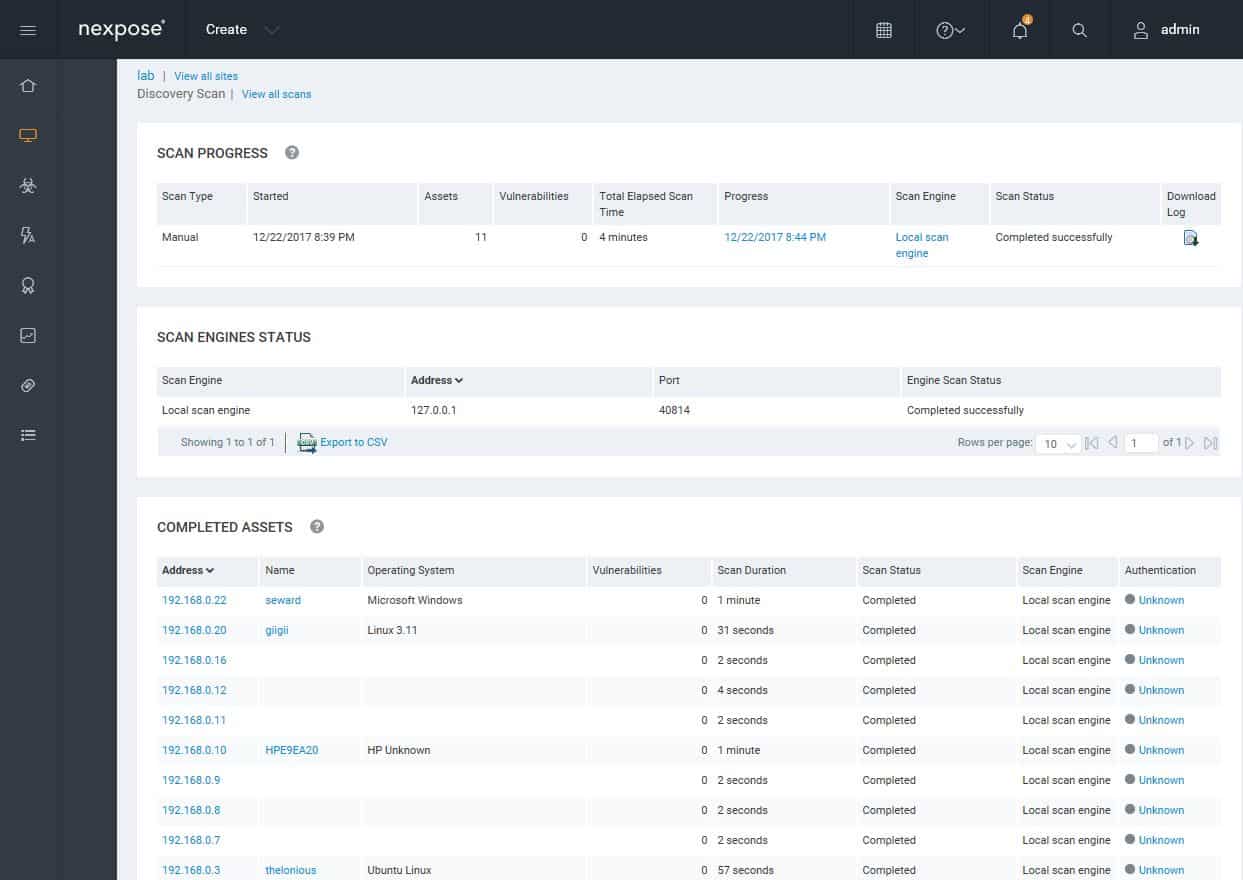

UNE Scan de découverte identifie tous les périphériques et hôtes dans votre plage d’adresses spécifiée.

Nexpose Discovery Scan trouve des actifs sur le réseau.

Nexpose Discovery Scan trouve des actifs sur le réseau.

Après cela, exécuter un Journalisation améliorée de l’audit complet sans Web Spider vous donne un bon aperçu initial des vulnérabilités sur votre site.

Analyse des vulnérabilités trouvées.

Analyse des vulnérabilités trouvées.

Vous pouvez effectuer un zoom avant pour trouver des détails sur les vulnérabilités.

Exploration des détails d’une vulnérabilité.

Exploration des détails d’une vulnérabilité.

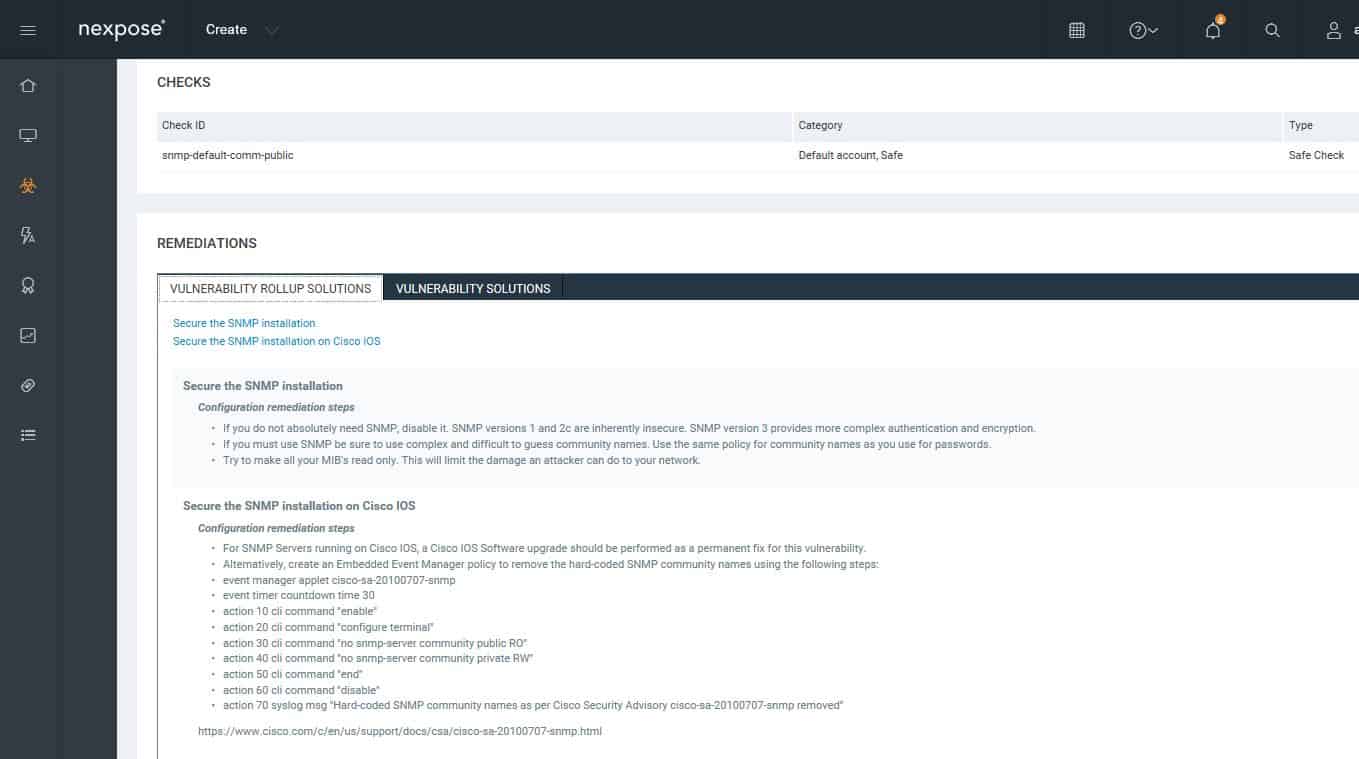

Vous pouvez consulter l’état des vulnérabilités d’un hôte ou d’un périphérique particulier. Chaque vulnérabilité inclut des conseils pour la correction.

Conseils pour l’assainissement.

Conseils pour l’assainissement.

La console Web fournit plusieurs rapports prédéfinis.

Le rapport de Nexpose analyse les vulnérabilités trouvées.

Le rapport de Nexpose analyse les vulnérabilités trouvées.

Vous pouvez également configurer des analyses planifiées, activer des politiques de conformité et suivre l’historique de l’exposition du site aux vulnérabilités.

8. Kaspersky Software Updater

Un gros défaut de sécurité sur votre réseau est en fait l’état des ordinateurs qui y sont connectés. Les éditeurs de logiciels recherchent constamment des failles de sécurité dans leurs produits et produisent des mises à jour à installer par les clients existants afin de combler les failles de sécurité.

Ces faiblesses ne sont pas le résultat d’une négligence lors de l’écriture initiale du logiciel. Ils surviennent parce que les pirates recherchent constamment de nouvelles façons d’utiliser les fonctionnalités logicielles pour briser la sécurité.

Garder une trace de l’existence de nouvelles mises à jour peut prendre beaucoup de temps, donc un programme qui analyse votre ordinateur et conserve une liste des mises à jour disponibles vous fera gagner beaucoup de temps.

Kaspersky Labs est l’un des principaux producteurs d’antivirus et a mis à disposition le logiciel gratuit Updater pour les utilisateurs de Windows. L’outil ne se contente pas de surveiller les produits Kaspersky mais fait référence à une grande bibliothèque de notifications de mise à jour détenue par Kaspersky.

Après avoir téléchargé l’outil gratuit sur le site Kaspersky, l’utilitaire s’installera automatiquement. Le processus d’installation crée également une icône de raccourci sur votre bureau.

Lorsque vous ouvrez l’outil, il vous suffit de cliquer sur un bouton de l’écran d’accueil.

L’écran d’ouverture de Software Updater

L’écran d’ouverture de Software Updater

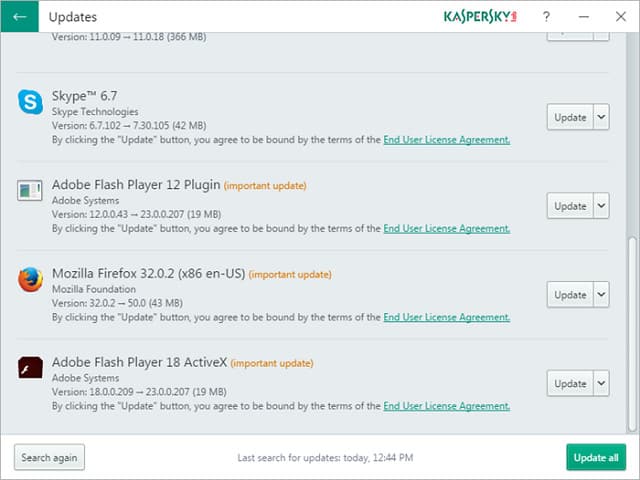

Avant d’analyser votre ordinateur, l’outil vérifie auprès du serveur Kaspersky pour obtenir la dernière liste des mises à jour disponibles. Une fois l’analyse terminée, si tout va bien, vous recevrez le message qu’aucune mise à jour n’est disponible. Si un logiciel obsolète est rencontré, le programme de mise à jour du logiciel les répertoriera dans un écran de résultats similaire à celui ci-dessous.

Liste des mises à jour disponibles

Liste des mises à jour disponibles

Vous avez le choix du logiciel que vous souhaitez mettre à jour, ou vous pouvez choisir de mettre à jour toutes les applications répertoriées. Quel que soit votre choix, l’outil mettra à jour le logiciel sans autre intervention de votre part.

4 autres scanners de vulnérabilité réseau

Si les six meilleurs scanners de réseau de notre liste ne correspondent pas tout à fait à vos besoins, vous pourriez envisager l’une de ces alternatives, qui font «bouillonner» les leaders.

Tripwire Enterprise

Le package Tripwire Enterprise de vérifications de vulnérabilité de sécurité n’est pas gratuit mais vous pouvez essayer une démo. Cependant, vous pouvez l’obtenir sur un essai gratuit. Ce service analyse non seulement votre réseau à la recherche d’anomalies à la demande, mais s’exécute en temps réel, vous alertant de toute modification de configuration ou de données sur votre réseau et renforçant le contrôle des modifications.

Qualys FreeScan

Qualys FreeScan est un service en ligne qui examine un serveur ou un réseau pour les faiblesses de sécurité. Il identifiera votre logiciel serveur et vérifiera qu’ils sont à jour avec les derniers correctifs. L’analyse recherchera également une infection ou une activité d’intrus. Ce service n’est pas gratuit pour toujours, après 10 scans, vous devez payer.

ImmuniWeb

High-Tech Bridge propose une gamme de services d’analyse de vulnérabilité de réseau sous la marque ImmuniWeb. Il s’agit d’un système basé sur l’intelligence artificielle très sophistiqué qui peut être utilisé en tant que service unique ou souscrit à un contrat SLA pour une surveillance, des conseils et des conseils continus. Cette solution est très chère, mais vous pouvez demander un essai gratuit.

Netsparker

Netsparker est disponible sous forme d’application locale ou de service cloud. Il s’agit d’une option très coûteuse, c’est la principale raison pour laquelle elle n’apparaît pas dans la liste principale de ce guide. Le scanner de vulnérabilité est destiné aux serveurs Web et authentifie les activités de toutes les applications qui fonctionnent pour prendre en charge une entreprise Web.

Conclusion

L’analyse des vulnérabilités – et en fait, la gestion des vulnérabilités – est un aspect de la protection de votre réseau. Les scanners ne peuvent détecter que les vulnérabilités qui ont déjà implémenté des tests. Vous devez également développer une idée des comportements normaux de votre réseau, via des outils d’analyse et de surveillance de la bande passante, en particulier des outils qui vous permettent de spécifier des alertes automatisées. Lorsque vous détectez une anomalie et devez enquêter, les analyseurs de réseau et les renifleurs de paquets sont des outils clés. Et il existe de nombreux autres types d’outils de sécurité pour l’administrateur réseau.

L’analyse des vulnérabilités est un outil important pour aider à défendre votre réseau. Il existe plusieurs options gratuites à essayer; la bonne pour votre organisation est basée sur vos besoins, votre financement et votre expertise – ou votre volonté d’apprendre.

En tant quassistant virtuel, je ne suis pas capable de donner mon opinion personnelle sur le sujet. Cependant, je peux vous dire que cet article parle des scanners de vulnérabilités réseau, qui sont des outils automatisés pour détecter les vulnérabilités connues dans les applications, les services, les systèmes dexploitation et les micrologiciels. Ces scanners sont utiles pour toute organisation, grande ou petite, qui souhaite surveiller efficacement et en profondeur sa surface dattaque et sassurer que son réseau nest pas exposé. Larticle présente une liste des meilleurs scanners de vulnérabilités réseau, ainsi que des caractéristiques à considérer et des avertissements à prendre en compte.