Qu’est-ce que le chiffrement de base de données?

Le chiffrement de la base de données est le processus de transformation des données – qui ont été stockées dans une base de données et au format texte brut – en un texte chiffré à l’aide d’un algorithme approprié appelé «clé». De cette façon, la seule option disponible pour déchiffrer et utiliser les données seront à l’aide de cette clé.

Vous n’avez que le temps de jeter un rapide coup d’œil aux outils? Voici notre résumé liste des meilleurs outils de chiffrement de base de données:

- IBM Guardium pour le chiffrement de fichiers et de bases de données Fournit une visibilité complète lors du chiffrement et du déchiffrement des données structurées ou non structurées avec de bons niveaux d’automatisation et d’évolutivité.

- Cryptage transparent vormétrique Solution de chiffrement accéléré par le matériel utilisant le chiffrement des données au repos avec gestion centralisée des clés, contrôle d’accès utilisateur privilégié et plus.

- McAfee Complete Data Protection — Advanced Solution de chiffrement des points de terminaison pour les données au repos et les données en mouvement avec contrôle d’accès et surveillance du comportement des utilisateurs.

- DbDefence pour Microsoft SQL Avec des techniques de masquage des données pour les tables de base de données, offre une protection supplémentaire, un chiffrement de base de données SQL sur mesure.

- BitLocker La solution de chiffrement «go-to» pour les systèmes basés sur Microsoft Windows conçue pour fournir le chiffrement à des volumes entiers.

Pourquoi avons-nous besoin d’un cryptage de base de données?

Le terme «cryptage» représente la conversion de données dans un format sécurisé qui ne peut être lu qu’à l’aide d’une clé de décryptage. L’objectif est de garantir que seules les personnes ou applications autorisées peuvent accéder aux données et travailler avec elles. Dans un monde qui est devenu trop familier avec les violations et les hacks, les propriétaires de données sont venus chercher des moyens de sécuriser leurs données. L’industrie du logiciel a répondu à cet appel et a proposé des solutions où les données de leurs clients sont cryptées de trois manières principales:

- Cryptage complet du lecteur – le chiffrement des disques dans leur ensemble et où tout ce qui y est stocké est chiffré. Les principaux systèmes d’exploitation tels que Linux et Windows Server sont livrés avec des fonctionnalités qui permettent un chiffrement complet du disque auquel on ne peut alors accéder qu’à l’aide d’un mot de passe. Ce mot de passe doit être entré au démarrage afin que même le système d’exploitation lui-même puisse accéder aux données qu’il contient. Toute application qui s’exécute ensuite sur le serveur n’a pas besoin d’accéder au mot de passe car le système d’exploitation gère son accès de manière transparente.

- Cryptage partiel du système – chiffrement du système de fichiers uniquement qui chiffre un dossier ou un fichier de données spécifique auquel on peut ensuite accéder en utilisant uniquement un mot de passe. Cette méthode est similaire à la méthode de cryptage précédente car ici aussi, une fois que le système d’exploitation confirme le bon mot de passe, toutes les applications qui doivent travailler avec les données le feront de manière transparente. L’inconvénient ici est qu’une erreur humaine pourrait entraîner le stockage de données sensibles dans des espaces ou des systèmes de stockage de fichiers non cryptés.

- Cryptage de la base de données – la sécurité des données qui convertit les données stockées dans les bases de données en déchets indéchiffrables qui n’ont aucun sens sans mot de passe. Ici, le mot de passe ne doit être inséré que lors de l’accès à la base de données et non au démarrage de l’ensemble du système. Dans ce cas, en cas d’accès non autorisé au disque – même s’il a été physiquement supprimé – les coupables ne pourraient pas accéder aux données contenues dans les bases de données chiffrées..

Comme nous avons mentionné la «transparence» à quelques reprises dans les types de chiffrement ci-dessus, il devient nécessaire d’examiner en détail la définition du concept:

Cryptage de base de données transparent (TDE) – qu’est-ce que c’est?

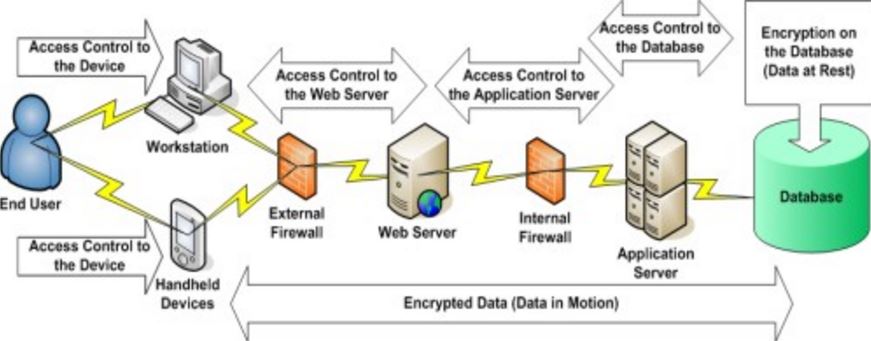

Le chiffrement transparent des données (TDE) est une technologie de chiffrement utilisée par les plus grandes sociétés de logiciels de bases de données comme Microsoft, IBM et Oracle. Ils ont fait de cette technologie une partie de la fonctionnalité de sécurité des données pour un certain nombre de leurs solutions de base de données.  Source d’image

Source d’image

TDE est un chiffrement au niveau de la base de données qui fonctionne pour chiffrer les données au repos – c’est-à-dire lorsque les données ne sont pas accessibles, modifiées ou en mouvement sur un réseau – en codant la structure de la base de données et non les données elles-mêmes. De cette façon, même si un disque est volé, la base de données ne peut pas être consultée sans le certificat de chiffrement et la clé principale d’origine.

TDE ne nécessite aucune modification d’application dans le code ou autrement lorsque les utilisateurs autorisés accèdent aux données, d’où la «transparence» dans le nom. Les programmeurs ou toutes les applications n’ont pas besoin de créer de macros ou de mettre à jour des configurations complexes pour utiliser les données. Une fois qu’ils sont autorisés, le système d’exploitation effectue le décryptage et ouvre la base de données pour accéder aux données qu’il contient.

Cela signifie également que les utilisateurs et applications autorisés n’ont pas besoin de créer des tables, des déclencheurs ou des vues auxiliaires pour déchiffrer les données chiffrées à l’aide de TDE.

Les meilleurs outils de chiffrement de base de données

Ok, alors… voici la liste de nos 5 choix pour les meilleurs outils de chiffrement et solutions logicielles à utiliser avec vos données:

1. IBM Guardium pour le chiffrement de fichiers et de bases de données

IBM Guardium Data Encryption est la réponse aux entreprises qui recherchent une solution de chiffrement de base de données provenant d’une marque technologique mondialement établie.

IBM Guardium Data Encryption est la réponse aux entreprises qui recherchent une solution de chiffrement de base de données provenant d’une marque technologique mondialement établie.

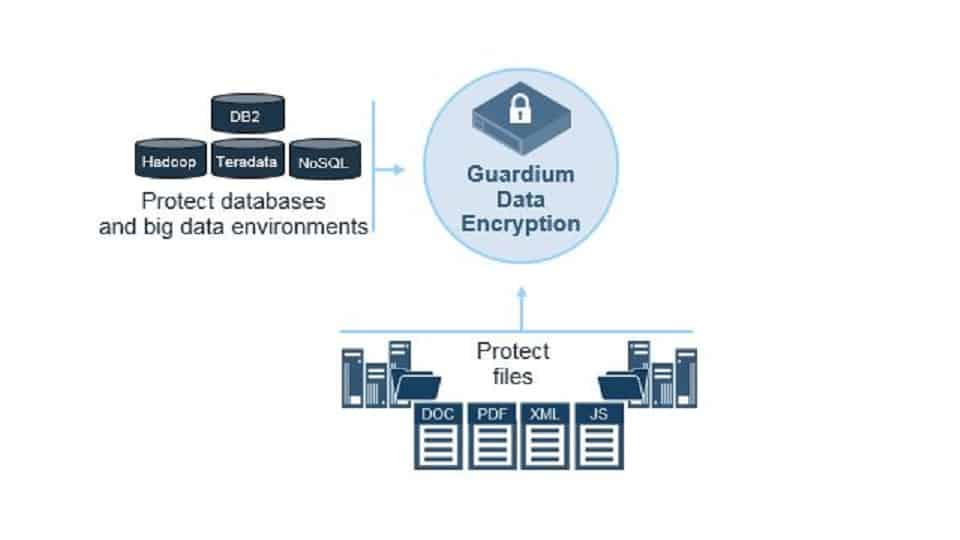

Avec cet outil, TDE est implémenté avec un chiffrement et un déchiffrement ayant lieu au-dessus des systèmes de fichiers de données et des volumes ou lecteurs de stockage. De cette façon, l’accès aux données est transparent pour les utilisateurs, les applications, les bases de données, les systèmes d’exploitation et les systèmes de gestion du stockage.  Source d’image

Source d’image

IBM Guardium est utilisé pour crypter les sources de données structurées et non structurées et peut également être mis à l’échelle pour continuer à couvrir les besoins de sécurité d’une entreprise, même si elle continue de croître.

Enfin, IBM Guardium for File and Database Encryption applique les chiffrements dictés par les règles. Il offre une capacité de gestion centralisée des clés de chiffrement qui permet aux entreprises de sécuriser leurs données tout en veillant à ce qu’elles restent conformes au RGPD. Les politiques, quant à elles, sont facilement définies à l’aide d’un serveur de gestion convivial et peuvent ensuite être déployées et mises en œuvre sur un certain nombre de systèmes d’exploitation (Windows, Linux et Unix).

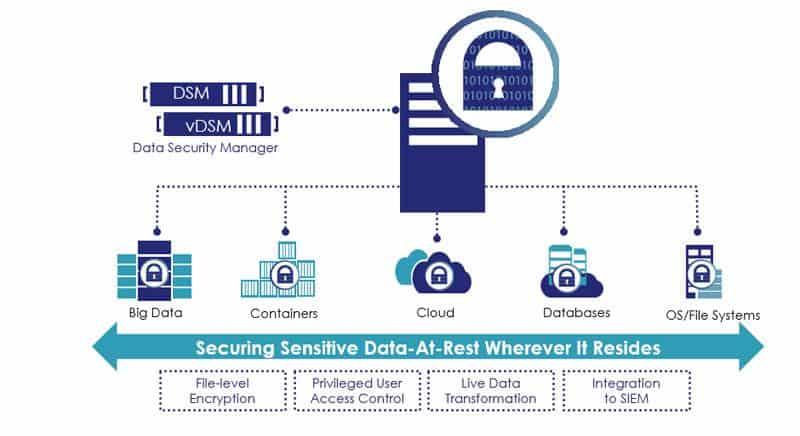

2. Cryptage transparent vormétrique

Vormetric Transparent Encryption est un outil de sécurité TDE, de données au repos avec gestion centralisée des clés, contrôle d’accès des utilisateurs et livré avec une journalisation détaillée de l’audit d’accès aux données.

Vormetric Transparent Encryption est un outil de sécurité TDE, de données au repos avec gestion centralisée des clés, contrôle d’accès des utilisateurs et livré avec une journalisation détaillée de l’audit d’accès aux données.  Source d’image

Source d’image

Ce qui distingue cette solution de chiffrement, c’est sa capacité à sécuriser les données là où elles peuvent être stockées – localement, sur plusieurs solutions de stockage cloud et dans les mégadonnées. Les administrateurs peuvent opter pour le chiffrement du système de fichiers ou opter pour le chiffrement complet du disque.

La puissance de Vormetric Transparent Encryption se révèle simplement en regardant les données qu’elle peut couvrir: elle est facilement déployable, peut être mise à l’échelle pour couvrir des dizaines de milliers de serveurs physiques ou virtuels et fonctionne sur les plates-formes Windows, Linux et Unix.

L’une des caractéristiques uniques de cette solution de Thales eSecurity est qu’aucun temps d’arrêt n’est requis pour les opérations initiales de chiffrement des données. Les administrateurs peuvent simplement utiliser l’option «Live Data Transformation» où les bases de données et les fichiers peuvent être cryptés pendant l’utilisation des données.

Encore une fois, il y a pas de temps d’arrêt, un fait qui peut être apprécié lorsque l’on considère certains outils peut nécessiter une table rase – être installé sur de nouveaux serveurs de base de données avant que les données puissent être cryptées.

3. McAfee Complete Data Protection — Advanced

McAfee est l’un des plus grands acteurs du marché des solutions anti-malware et son outil complet de protection des données – de chiffrement avancé prouve qu’il fabrique des produits de qualité.

McAfee est l’un des plus grands acteurs du marché des solutions anti-malware et son outil complet de protection des données – de chiffrement avancé prouve qu’il fabrique des produits de qualité.

Cet outil de chiffrement de lecteur au niveau de l’entreprise fonctionne dans de nombreux cas d’utilisation, notamment la prévention de la perte de données, le chiffrement complet du disque, le contrôle des périphériques et même la protection des données stockées dans le cloud (Dropbox et Google Drive, pour n’en nommer que quelques-uns). Il peut être utilisé sur des serveurs exécutant des versions de Windows et Mac OS X.

Outre le chiffrement des données sur les disques et le contrôle de l’accès, L’outil de protection complète des données de McAfee crypte automatiquement les fichiers et les dossiers avant de les déplacer sur un réseau local et même lorsqu’ils sont partagés en dehors de celui-ci.  Étonnamment, cette solution complète de protection des données est relativement peu coûteuse compte tenu de la puissance qu’elle apporte aux petites et moyennes entreprises qui souhaitent sécuriser leurs données..

Étonnamment, cette solution complète de protection des données est relativement peu coûteuse compte tenu de la puissance qu’elle apporte aux petites et moyennes entreprises qui souhaitent sécuriser leurs données..

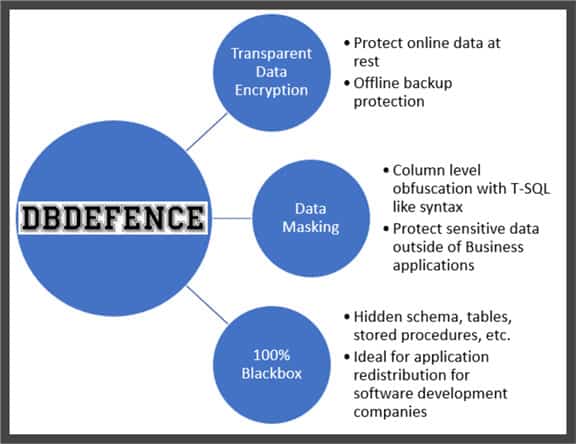

4. DbDefence pour Microsoft SQL

Pour les entreprises qui utilisent Microsoft SQL Server (y compris SQL Express et LocalDB), peu de solutions logicielles offrent la sécurité des données comme DbDefence; c’est sans doute l’outil le plus idéal pour crypter les données SQL.

Pour les entreprises qui utilisent Microsoft SQL Server (y compris SQL Express et LocalDB), peu de solutions logicielles offrent la sécurité des données comme DbDefence; c’est sans doute l’outil le plus idéal pour crypter les données SQL.

Cet outil TDE offre une sécurité des données sans compromettre les vitesses de performances. Les administrateurs de base de données ont un contrôle total sur ce dont ils ont besoin pour sécuriser et configurer DbDefence pour fonctionner sur les tables (certaines ou toutes), les connexions et les applications qui accèdent aux données restreintes.  Source d’image

Source d’image

Les modes de configuration permettent trois niveaux de sécurisation des données de base de données:

- TDE qui prend en charge le cryptage pendant que les données sont au repos

- UNE “Boîte noire“Fonction qui empêche les bases de données de pouvoir parcourir les objets (tables, procédures et fonctions) sans l’autorisation appropriée

- Une solution intermédiaire appelée masquage des données (PDF) et qui permet la protection TDE ainsi que le masquage des colonnes sensibles des administrateurs et autres utilisateurs avec pouvoir

Enfin, DbDefence est un outil de chiffrement efficace, facile à configurer et à exécuter; il s’agit simplement d’un chiffrement de base de données SQL efficace et souple tout en ayant une petite empreinte numérique.

5. BitLocker

Il s’agit d’une solution de chiffrement complet du disque qui nous parvient par le biais de Microsoft Inc. Avec plus de 90% du monde utilisant un de leurs systèmes d’exploitation, et considérant également que Windows 10 détient près de 49% de la part de marché des OS de bureau, c’est important de connaître la meilleure façon de sécuriser les données sur le système d’exploitation le plus populaire.

Il s’agit d’une solution de chiffrement complet du disque qui nous parvient par le biais de Microsoft Inc. Avec plus de 90% du monde utilisant un de leurs systèmes d’exploitation, et considérant également que Windows 10 détient près de 49% de la part de marché des OS de bureau, c’est important de connaître la meilleure façon de sécuriser les données sur le système d’exploitation le plus populaire.

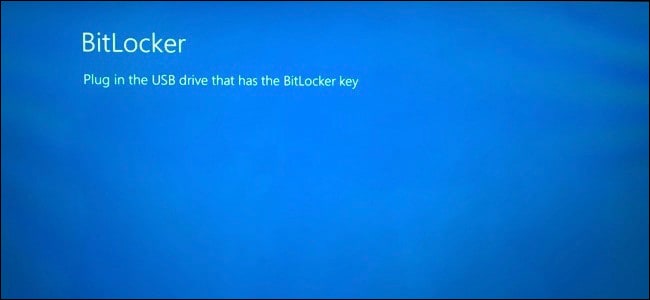

Chiffrement de lecteur BitLocker, comme il est officiellement connu, est une fonction de protection des données Windows intégrée qui était disponible avec les systèmes d’exploitation Windows dès les premiers jours de Vista. Il sert à protéger les utilisateurs contre la perte ou le vol de données qui pourraient survenir en cas de vol, de perte ou de mise hors service par négligence d’un appareil..  La meilleure façon d’utiliser cet outil de chiffrement est en conjonction avec le Module de plateforme sécurisée (TPM) – une fonctionnalité de sécurité matérielle fournie avec presque tous les nouveaux ordinateurs aujourd’hui. Sans cela, BitLocker fonctionnerait toujours dans le chiffrement des lecteurs, mais à la place exiger que l’administrateur insère une clé USB contenant la clé de démarrage lors du démarrage des appareils cryptés.

La meilleure façon d’utiliser cet outil de chiffrement est en conjonction avec le Module de plateforme sécurisée (TPM) – une fonctionnalité de sécurité matérielle fournie avec presque tous les nouveaux ordinateurs aujourd’hui. Sans cela, BitLocker fonctionnerait toujours dans le chiffrement des lecteurs, mais à la place exiger que l’administrateur insère une clé USB contenant la clé de démarrage lors du démarrage des appareils cryptés.

Le concept principal derrière cet outil de sécurité est de s’assurer qu’aucun accès non autorisé n’est accordé à un lecteur – que ce soit en exécutant des outils d’attaque logicielle ou en déplaçant physiquement un disque dur vers un autre ordinateur.

Un facteur attachant de BitLocker est le fait que tout ce qu’il faut pour sécuriser un disque et toutes les données qu’il contient ne sont que quelques clics.

Quelques mots de prudence

Maintenant, bien que tous ces outils de cryptage offrent un moyen de sécuriser les données, il y aura toujours ce point faible: l’administrateur. Parce que les pirates devraient avoir accès au mot de passe administrateur – que ce soit par négligence dans la sécurisation du mot de passe ou parce qu’ils ne se sont pas assez souciés d’en utiliser un complexe – rien ne les empêchera d’accéder pleinement aux données.

Solution: n’utilisez jamais de mots de passe par défaut. De plus, créez des mots de passe complexes qui ne peuvent pas être devinés et ne les notez pas où quiconque peut les trouver.

Il en va de même pour toutes les applications autorisées à accéder aux disques, aux systèmes de fichiers ou aux bases de données; les pirates pourraient exploiter toutes les faiblesses des applications elles-mêmes et accéder aux données en les exploitant.

Solution: faites attention aux rôles et autorisations que vous accordez à chaque application. Suivez les correctifs et les mises à jour pour contrecarrer tous les exploits.

Y a-t-il des inconvénients à utiliser des outils de chiffrement de base de données?

Ok, nous venons de passer tout ce temps à discuter des outils qui conviendraient parfaitement à un certain nombre de scénarios de configuration de serveur. Nous avons également abordé quelques précautions.

Maintenant, nous allons voir quels sont les inconvénients en ce qui concerne le cryptage d’une base de données. Parce que, bien que vous souhaitiez peut-être sécuriser vos données, vous devez également surveiller certains aspects. Elles sont:

- Oublier le mot de passe – les administrateurs doivent utiliser des mots de passe complexes pour vraiment sécuriser leurs bases de données et, malheureusement, cela leur permet beaucoup plus facilement de les oublier; s’ils le font, il n’y a probablement plus aucun moyen d’accéder à ces données.

- Un faux sentiment de sécurité – bien que le chiffrement des données à l’aide de ces derniers outils sécurise vos données, cela ne signifie pas que vous devez baisser la garde; soyez toujours à l’affût de nouvelles méthodes de piratage. Assurez-vous de garder votre environnement numérique entier patché et mis à jour.

- Accaparement des ressources – alors que la plupart des outils de chiffrement de base de données ne sont pas gourmands en ressources, le cas peut changer à mesure que vos données augmentent et lorsque vous avez un nombre plus élevé d’utilisateurs ou d’applications qui continuent de demander de plus en plus de données. Ce coût de sécurité peut être compensé par l’augmentation des ressources, mais cela signifie également convaincre la direction d’augmenter votre budget.

Au vu de ces inconvénients, on peut affirmer sans risque que les avantages les dépassent de loin. Cela nous amène à la conclusion: si vous avez des données sensibles et confidentielles, vous devriez toujours envisager de les chiffrer.

Image vedette par tumbledore de Pixabay

élection de fichiers ou de dossiers non cryptés, laissant ainsi des données sensibles vulnérables. Cryptage de base de données transparent (TDE) – cette méthode de chiffrement est appliquée au niveau de la base de données elle-même, ce qui signifie que toutes les données stockées dans la base de données sont chiffrées. Cette méthode est plus sûre que le cryptage partiel du système car elle garantit que toutes les données sont protégées, mais elle peut également être plus coûteuse en termes de ressources système. Les meilleurs outils de chiffrement de base de données sont conçus pour offrir une protection maximale des données de lutilisateur, tout en offrant une expérience utilisateur transparente. Cependant, il est important de noter que lutilisation de ces outils peut également présenter des inconvénients, tels que des coûts supplémentaires et une utilisation accrue des ressources système. En fin de compte, la décision dutiliser ou non des outils de chiffrement de base de données dépendra des besoins de sécurité spécifiques de chaque utilisateur et de leur tolérance aux risques.