La gestion des appareils mobiles (MDM) est un problème pour les entreprises qui utilisent des appareils sans fil. Ces appareils comprennent des smartphones et des tablettes qui communiquent via un réseau de téléphones portables et des équipements de bureau compatibles Wi-Fi tels que des imprimantes et des scanners mobiles. Les appareils de point de vente et les lecteurs de codes-barres relèvent également de la gestion des appareils mobiles.

Nous avons sélectionné les 10 meilleurs outils et les couvrons en détail ci-dessous, mais au cas où vous manquez de temps et avez besoin d’un résumé, voici notre liste des meilleures solutions MDM:

- ManageEngine Mobile Device Manager Plus (ESSAI GRATUIT) Un package complet de gestion mobile d’entreprise dans les versions sur site et dans le cloud.

- AirWatch Workspace ONE – Un gestionnaire d’appareils mobiles et un gestionnaire d’applications mobiles de VMWare.

- BlackBerry Unified Endpoint Management – Fait partie de BlackBerry Enterprise Mobility Suite; gère les appareils mobiles, les appareils portables et les équipements IoT.

- Citrix XenMobile – Gestion des appareils mobiles, gestion des applications mobiles et gestion du contenu mobile.

- Cisco Meraki – Comprend un système de conteneur pour fournir des applications aux appareils appartenant à l’utilisateur et dispose également de procédures de protection contre les pertes.

- Microsoft Intune – Un système unifié de gestion des terminaux qui gérera les équipements de bureau ainsi que les appareils mobiles.

- SOTI MobiControl – Gérez les appareils Windows, iOS et Android et les équipements IoT avec ce système.

- Gestion des appareils mobiles Miradore – Un gestionnaire d’appareils basé sur le cloud dans les versions gratuites et payantes.

- Jamf Now – Un service cloud qui gère uniquement les appareils iOS.

- SimplySecure – Un MDM basé sur le cloud qui couvre les appareils mobiles iOS et Android et le stockage portable.

Problèmes avec les appareils mobiles

Que les appareils inclus dans le réseau de l’entreprise appartiennent à l’entreprise ou appartiennent à des employés, les principaux problèmes que vous devez couvrir sont les mêmes:

- Sécurité

- Utilisation appropriée

Il y a un certain chevauchement entre ces deux sujets.

Sécurité des appareils mobiles

Les problèmes de sécurité liés aux appareils mobiles se répartissent en trois catégories:

- Sécurité des communications

- Risque de virus

- Contrôle d’accès

Les systèmes MDM doivent couvrir ces trois problèmes essentiels afin de vous permettre d’intégrer en toute sécurité des appareils mobiles dans votre réseau.

Sécurité des communications

Malgré les normes de protection par cryptage pour les communications wifi, les communications aériennes sont intrinsèquement moins sécurisées que les réseaux câblés. Les appareils sortis du bureau peuvent se reconnecter au réseau via des points d’accès Wi-Fi publics, qui peuvent ne pas être de bonne foi.

Le faux hotspot wifi est un outil très utile pour les pirates pour accéder aux données en transit. Les protocoles de cryptage wifi standard ne cryptent les données que lorsqu’elles sont en transit de l’appareil vers le routeur wifi. Les clés de ce cryptage sont distribuées par le routeur / point d’accès. Ainsi, si l’un de vos employés se connecte via un faux hotspot, tous les identifiants d’accès au réseau de cette utilisation et toutes les données qui transitent pendant la session peuvent être déchiffrés et volés. Une sécurité efficace des appareils mobiles doit inclure un chiffrement de bout en bout.

Les navigateurs et les applications peuvent stocker des noms d’utilisateur et des mots de passe pour accélérer l’accès au réseau. Cela pourrait entraîner une violation de la sécurité si un appareil mobile est perdu ou volé et que l’utilisateur n’a pas configuré de clé de verrouillage unique sur l’appareil. Donc, il est important de pouvoir verrouiller un appareil mobile ou supprimer toutes les données qu’il contient d’un emplacement central.

Risque de virus

Le “Apportez votre propre matériel”La politique présente des problèmes sur le logiciel qui peut être chargé sur l’appareil. Si tous les appareils mobiles sont détenus et configurés par l’entreprise, il est beaucoup plus facile de dicter le logiciel qui peut être chargé sur ces appareils. Votre logiciel de gestion des appareils mobiles doit pouvoir auditer à distance tous les logiciels sur un appareil distant et désactiver ou supprimer les applications non approuvées. Ceci est important car des applications supplémentaires non vérifiées installées par l’utilisateur final pourraient permettre aux pirates d’accéder à votre réseau.

Contrôle d’accès

Sur les appareils appartenant à l’utilisateur, la stratégie MDM ne doit autoriser l’accès au réseau que via un portail où les applications approuvées sont accessibles à partir d’un serveur d’applications. Cela permettra au propriétaire de l’appareil de le conserver pour un usage personnel en dehors des heures de bureau.

Le contrôle d’accès est un problème qui implique également les deux sujets précédents de cette section. Vous ne voulez pas qu’un logiciel non autorisé accède à votre réseau et vous devez vous assurer que les informations d’accès ne peuvent pas être compromises par le vol ou l’espionnage wifi. La connexion automatique et les informations d’identification stockées sur l’appareil saperont la sécurité de votre contrôle d’accès, donc une certaine forme de protection par mot de passe, comme un coffre de mots de passe, devrait faire partie de votre stratégie MDM.

Utilisation appropriée des appareils mobiles

Vous devez suivre deux problèmes concernant l’utilisation des appareils mobiles qui se connectent à votre réseau:

- Accès aux ressources de l’entreprise pour un usage personnel

- Perte de temps

Si vous autorisez vos employés à quitter le bureau pour aller plus loin dans le monde pour faire leur travail, vous devez vous assurer qu’ils ne sont pas simplement assis dans un café à jouer à un jeu ou à télécharger de la musique. Les ressources que vous mettez à la disposition de vos employés sont réservées à un usage professionnel et non à des fins personnelles.

Si les employés sont hors de vue mais connectés via un appareil mobile, vous devez vous assurer qu’ils fonctionnent réellement. Vous devez également vous assurer qu’ils n’utilisent pas de logiciels non autorisés sur le réseau et qu’ils n’utilisent pas le réseau de l’entreprise pour télécharger du matériel offensant..

Si vous fournissez aux employés des smartphones pour le travail, vous paierez également leur temps d’appel et leur allocation de données. Ces facteurs peuvent devenir très coûteux, en particulier les données mobiles. Donc, vous devez vous assurer que les employés ne profitent pas de ces installations pour un usage personnel, augmentant ainsi la facture téléphonique de l’entreprise.

Exigences MDM

En gardant à l’esprit les facteurs ci-dessus, il est facile de voir qu’une bonne gestion des appareils mobiles est essentielle avant d’autoriser les appareils mobiles à se connecter à votre réseau. Les principales exigences du logiciel de gestion des appareils mobiles sont les suivantes:

- Configuration à distance – à la fois individuel et en masse

- Suivi des logiciels – pour enregistrer l’utilisation des licences et empêcher l’accès non autorisé aux logiciels

- Sécurité des applications – pour le courrier électronique, la messagerie, les navigateurs, les applications et l’accès aux données

- Verrouillage ou effacement à distance – en cas de perte d’appareil

- Suivi de l’utilisation des données – pour éviter les abus de ressources

- Cryptage de bout en bout – pour empêcher l’homme au milieu des attaques par wifi

- Gestion des mots de passe – comme un coffre de mots de passe pour chaque appareil

- Désactiver les applications natives sur les appareils – pour appliquer la politique logicielle

- Détection de jailbreak – pour empêcher les virus rootkit d’attaquer le système d’exploitation

Modèles d’implémentation MDM

Les systèmes MDM disponibles sur le marché aujourd’hui se divisent en deux grandes catégories. Le premier est un package sur site. Vous devez installer un programme de contrôle sur votre serveur de bureau ainsi qu’un programme client sur chacun de vos appareils mobiles.

La deuxième option est implémentée en tant que solution basée sur le cloud. Cette catégorie de MDM est connue sous le nom de SaaS, ou «logiciel en tant que service». Vous constaterez peut-être que la meilleure option pour les besoins de votre entreprise réside dans la sous-traitance d’une gamme de services. Vous pourriez vous retrouver avec un système MDM hybride avec certaines fonctions couvertes par la surveillance sur site et d’autres exigences remplies par les services en ligne.

MDM et MAM

L’industrie de la sécurité des réseaux a divisé les fonctions de contrôle de l’accès mobile en deux catégories. La gestion des appareils mobiles, à proprement parler, se réfère simplement à la sécurité imposée entre les appareils mobiles et le réseau central. La gestion des applications mobiles concerne la livraison de logiciels aux appareils mobiles.

Étant donné que les performances des logiciels peuvent avoir un impact sur la sécurité du réseau, il est difficile d’imaginer comment un accès sécurisé peut être mis en œuvre sans contrôler également les applications autorisées à utiliser les ressources de l’entreprise. Donc, certains spécialistes fusionnent la définition de MAM dans MDM. En bref, pour contrôler pleinement les activités de votre personnel qui utilise des appareils mobiles et protéger le réseau de votre entreprise et d’autres ressources, vous avez besoin à la fois de MDM et de MAM.

Les meilleurs outils MDM

Il existe d’excellents services MDM sur le marché et la plupart d’entre eux peuvent être intégrés à d’autres fonctions d’administration de réseau. Cet aperçu des dix meilleures solutions comprend des services basés sur le cloud et des logiciels sur site.

En lisant la liste, vous constaterez que certains de ces systèmes conviennent aux grandes entreprises et aux autres petites entreprises. Voir ces facteurs et remarquer ceux qui répondent à vos exigences de suivi vous aidera à commencer à restreindre la liste pour atteindre votre propre sélection de candidats..

1. ManageEngine Mobile Device Manager Plus (ESSAI GRATUIT)

En dépit d’être un premier choix, ce service est l’un des moins chers de la liste. ManageEngine produit un excellent logiciel de surveillance et de gestion des installations, et vous avez sans aucun doute rencontré le nom lors de la recherche d’outils de surveillance de serveur et de réseau. Si vous êtes déjà un client ManageEngine, il vous sera probablement très difficile de ne pas ajouter le Mobile Device Manager Plus. C’est bon marché, complet et fiable.

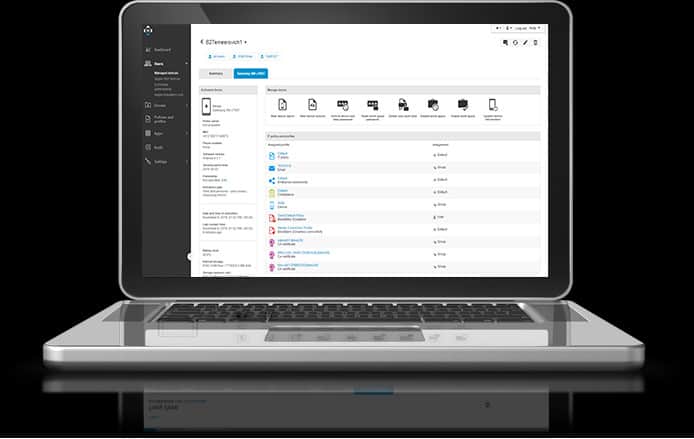

le Mobile Device Manager Plus Le système est disponible à la fois sur site et sur le cloud. Le «Plus» du nom est là pour vous dire qu’il s’agit d’un package complet de gestion mobile d’entreprise, et pas seulement d’un MDM. Un gestionnaire d’applications mobiles, un gestionnaire de messagerie mobile, un gestionnaire d’applications mobiles et un gestionnaire de contenu mobile sont tous fournis avec la suite.

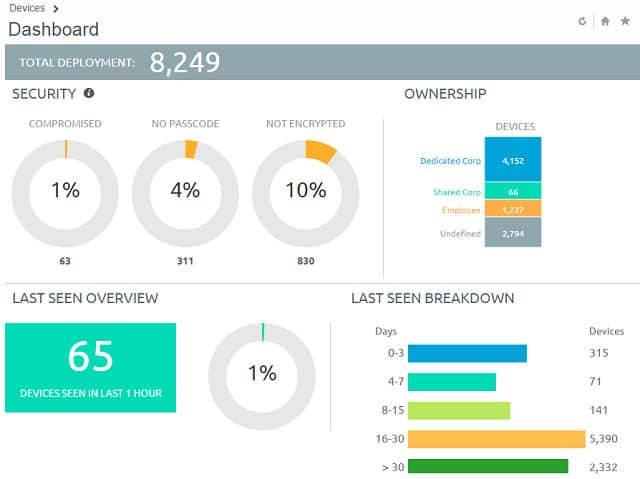

Comme avec tous les produits ManageEngine, vous obtenez un tableau de bord très bien pensé avec Mobile Device Manager Plus. Les principales caractéristiques d’un MDM sont toutes là. Il s’agit notamment d’un gestionnaire de configuration pour la configuration d’unité unique ou de masse et il y a aussi un application d’auto-inscription que vous pouvez utiliser pour votre programme d’inscription d’appareils. Vous pouvez également définir différentes stratégies pour les appareils appartenant à l’entreprise et ceux appartenant à l’utilisateur. Ceux-ci vous permettent de définir des règles pour l’accès wifi, l’utilisation du VPN et l’accès aux applications en fonction de la propriété de l’appareil. Personnalisez l’accès aux plans de services mobiles de l’entreprise, y compris les crédits d’appel, de données et de messagerie.

Accédez aux appareils à distance et contrôlez-les pour le dépannage et la correction des bogues. L’accès à distance vous permet de localiser des appareils perdus ou volés sur une carte et de les effacer. Vous pouvez détecter le jailbreak et balayer les logiciels malveillants, verrouiller ou mettre en quarantaine les appareils à risque.

La gestion des licences d’application et la distribution des applications sont les principales tâches des fonctionnalités MAM de ce package. La livraison de l’application peut être modifiée pour tenir compte de la propriété de l’appareil et les appareils appartenant à l’utilisateur peuvent avoir accès aux ressources de l’entreprise via un système de portail basé sur un kiosque. L’allocation des applications peut être vérifiée par appareil et gardera l’accès aux plans de services mobiles de l’entreprise disponible uniquement pour les fonctions commerciales, permettant à l’utilisateur d’accéder à ses propres crédits de service de téléphone portable en dehors des heures de bureau.

Le système de gestion des e-mails mobiles protège tous les e-mails des employés avec un cryptage et limite les applications utilisées pour ouvrir les pièces jointes, réduisant ainsi le risque d’infection par un virus. Dirigez les utilisateurs vers le serveur de messagerie d’entreprise ou choisissez d’utiliser des services cloud, tels qu’Office 365 pour votre propre système de messagerie. Les applications cloud peuvent être intégrées dans votre bibliothèque d’applications mobiles et l’accès à celles-ci est également couvert par le cryptage.

La gestion de contenu mobile permet le partage et la distribution de fichiers. Chaque destinataire d’un document distribué reçoit automatiquement une nouvelle version une fois que le fichier d’origine est mis à jour. Le système de gestion de contenu peut traiter des documents dans dix formats différents.

Le buy-in minimum pour le package Mobile Device Management Plus vous donne le droit de gérer cinquante appareils. Plus d’appareils sont possibles à des prix plus élevés. La suite est disponible en plan standard ou en plan professionnel plus cher. Obtenez un essai gratuit de 30 jours pour chaque plan et, si vous gérez seulement 25 appareils ou moins, le système est libre d’utilisation.

ManageEngine Mobile Device Manager PlusTéléchargez la version d’essai gratuite de 30 jours

2. AirWatch Workspace ONE

Le package Workspace ONE de la division AirWatch de VMWare comprend des fonctions MDM et MAM. Les procédures de configuration de ce MDM sont très complètes et couvrent à peu près tous les scénarios d’initialisation auxquels vous pouvez penser pour votre programme d’inscription d’appareils. Définissez des configurations de smartphones, tablettes et ordinateurs portables individuellement ou en bloc. Une application permet aux employés d’inscrire leurs propres appareils dans le système. Les périphériques connectés au Wifi tels que les imprimantes et les technologies portables telles que les lunettes, les montres et les casques peuvent également être intégrés dans le système MDM.

Des stratégies pour différents types d’appareils et leur propriété (appartenant à l’utilisateur ou à l’entreprise) peuvent être définies, ce qui permet de contourner le problème de la décision de traitement de l’équipement BYOD. Ces différentes politiques peuvent dicter où appliquer la protection par mot de passe gérée par le MDM central. Ainsi, les appareils appartenant à l’entreprise peuvent avoir leur gestion de mot de passe appliquée à l’ensemble de l’appareil, tandis que la protection peut être appliquée uniquement aux applications qui accèdent au réseau de l’entreprise sur les appareils appartenant aux employés.

La sécurité du système s’étend à l’authentification à deux facteurs et est même capable d’intégrer des vérifications biométriques dans le processus d’authentification de l’utilisateur. Workspace ONE applique le chiffrement de bout en bout à toutes les communications professionnelles sur l’appareil. Vous pouvez choisir d’utiliser le système de gestion des e-mails intégré qui fournit un cryptage pour sécuriser tous les e-mails. Le chiffrement est également appliqué aux communications à partir de l’appareil avec des suites de productivité cloud, telles que Google Apps et Microsoft Office 365. Un système VPN VMWare, appelé Tunnel VMWare, est disponible avec des plans plus élevés.

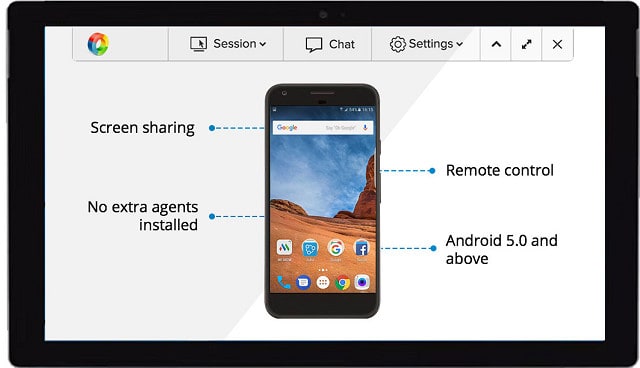

Les fonctionnalités de gestion à distance vous permettent de dépanner et de diagnostiquer les appareils à distance. Vous pouvez même afficher l’écran de l’appareil et exécuter des programmes sur l’appareil depuis votre siège social afin de résoudre les problèmes. Les plans plus élevés incluent la possibilité de suivre les données, le temps d’appel et l’utilisation du crédit de message et de bloquer l’utilisation excessive des plans de service de connexion d’entreprise.

Les fonctions de la télécommande vous permettent également de verrouiller les téléphones et de les essuyer de manière sélective ou complète en cas de perte ou de vol. Vous pouvez localiser le téléphone sur une carte s’il est allumé. Pour plus de sécurité, détectez le jailbreak et la présence de logiciels malveillants, mettez en quarantaine les appareils compromis.

La gestion des applications mobiles est implémentée via un catalogue d’applications. Ceci est disponible pour les utilisateurs mobiles lorsqu’ils accèdent au système de gestion des appareils via le réseau. Le catalogue d’applications rend les applications approuvées disponibles pour téléchargement à la demande par l’utilisateur de l’appareil. Il existe également un module de conformité qui vérifie les applications non autorisées sur chaque appareil.

Le package Workspace ONE est disponible en quatre niveaux de service: Standard, Avancé, Entreprise et Entreprise pour VDI. Workspace One est un service basé sur le cloud et vous pouvez obtenir un essai gratuit de 30 jours.

3. BlackBerry Unified Endpoint Management

Le package Unified Endpoint Management fait partie de BlackBerry Enterprise Mobility Suite. Ce système est disponible soit en tant que service cloud ou en tant que logiciel sur site. Vous pouvez gérer les appareils mobiles qui s’exécutent sur Windows, Windows Phone, iOS, Android, macOS et BlackBerry. Le système UEM peut gérer des appareils portables et des équipements IoT.

Le processus de gestion des appareils commence par la configuration. Créez différentes politiques pour différents types d’appareils et modèles de propriété, configurez l’ensemble de l’appareil ou rendez des applications sécurisées disponibles pour l’équipement appartenant à l’utilisateur.

Les fonctions de gestion à distance sont incluses dans le package mais n’ont pas de capacité de nettoyage de l’appareil. Les procédures de sécurité sont solides avec ce package. Les fonctions MAM et la livraison de contenu sont toutes cryptées. La disponibilité des applications peut être mise en œuvre avec des applications natives iOS, la suite de productivité Office 365 ou d’autres applications auxquelles votre entreprise a souscrit.

Vous avez la possibilité d’inclure des e-mails sécurisés, une messagerie instantanée et des plates-formes collaboratives dans vos packages d’applications pour les utilisateurs. Vous pouvez également donner à vos appareils mobiles un accès au logiciel CRM afin d’aider votre force de vente à améliorer les performances de la relation client.

La gestion de contenu peut être implémentée via des solutions cloud telles que OneDrive, SharePoint et Box. Intégrez la conversion de documents pour inclure la création de fichiers PDF et zip. Un module complémentaire, appelé BlackBerry Workspace, suit les versions des documents, l’accès à l’information et l’emplacement des copies de fichiers grâce aux techniques de gestion des droits numériques. Vous pouvez même contrôler les autorisations pour qu’il soit impossible d’imprimer un document lorsqu’il est en dehors de votre réseau.

Le système BlackBerry Mobility Suite est disponible à cinq niveaux de forfait. Les fonctions MDM de base sont disponibles avec tous les plans. Cependant, les modules de gestion des e-mails mobiles, de gestion de contenu et de gestion des applications ne sont inclus qu’avec les éditions supérieures. Le plan d’entrée de gamme est appelé Management Edition. Cela inclut MDM et certaines fonctions de gestion d’application de base. Pour ajouter des e-mails et des messages sécurisés à votre package, vous devez passer à la Edition pour entreprise. Les autres plans, qui incluent une gestion plus complète des applications, des logiciels de collaboration et une gestion de contenu, sont appelés Édition Collaboration, le Édition d’application, et le Edition de contenu – avec est le meilleur plan que BlackBerry propose.

Les principales caractéristiques du système BlackBerry MDM sont le contrôle d’accès à l’infrastructure d’entreprise et le chiffrement des communications. Les capacités réelles de contrôle et de gestion des périphériques de ce package ne sont pas aussi complètes que les autres options de cette liste. Par exemple, il n’y a pas d’utilitaire de localisation d’appareil ni de fonctionnalité de suivi de l’utilisation des comptes mobiles.

Tous les plans de mobilité peuvent être évalués avec un essai gratuit.

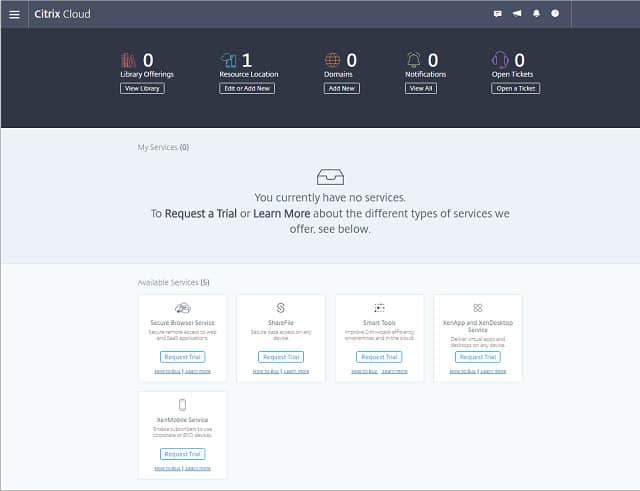

4. Citrix XenMobile

XenMobile combine la gestion des appareils mobiles, la gestion des applications mobiles et la gestion du contenu mobile pour fournir une solution complète de point de terminaison mobile pour les appareils mobiles. Citrix est un leader du secteur de la virtualisation, avec VMWare, et donc la livraison d’applications et de contenu aux appareils mobiles est particulièrement puissante avec ce package.

La configuration peut être appliquée simultanément à des appareils individuels, à des groupes de règles ou à un parc entier d’appareils. Les appareils appartenant à l’utilisateur peuvent être exclus des routines de gestion des appareils mobiles. Dans ces cas, les procédures de sécurité et d’accès d’un portail d’applications fournies par le module de gestion des applications mobiles Citrix se substituent au système MDM. Dans le scénario MAM uniquement, le profil d’entreprise de l’utilisateur est chargé sur l’appareil chaque fois qu’il se connecte, faisant de l’appareil temporairement une partie de l’infrastructure de l’entreprise.

Les propriétaires peuvent reprendre le contrôle de leurs propres appareils une fois qu’ils se déconnectent à la fin des heures ouvrables. Ce profil de compte d’utilisateur est accessible à partir de n’importe quel appareil, ce qui permet aux employés de continuer facilement leur travail lorsqu’ils basculent entre le bureau, l’ordinateur portable, la tablette et le smartphone.

Les fonctions d’accès à distance de ce package sont très complètes et permettent à un administrateur de prendre le contrôle complet d’un appareil, y compris l’accès à son écran. L’emplacement de l’appareil, les capacités de verrouillage et d’effacement sont intégrés dans le tableau de bord d’administration. Configurez des listes blanches et des listes noires d’applications pour permettre aux propriétaires d’appareils de gérer leurs propres applications au lieu de verrouiller un ensemble défini d’applications. Vous pouvez également surveiller les téléphones pour détecter le jailbreak et l’installation d’applications non autorisées ainsi que le balayage de logiciels malveillants.

L’élément essentiel du système XenMobile est une connexion sécurisée entre le réseau central et les appareils distants. Le système de sécurité comprend la détection des menaces, qui s’étend aux fonctions de navigateur sécurisées qui évaluent l’état des pages Web avant de les charger dans le navigateur de l’appareil mobile. Le détecteur de menaces informera l’administrateur central des risques de sécurité rencontrés sur un appareil et le mettra en quarantaine sur le réseau général jusqu’à ce qu’un analyste réseau ait nettoyé et approuvé à nouveau l’appareil..

Citrix fournit ses propres applications sécurisées pour les utilisateurs de XenMobile. Ceux-ci inclus techniques sécurisées de messagerie, de partage de fichiers et de collaboration. Si vous avez vos propres applications personnalisées d’entreprise, XenMobile peut les fournir aux appareils mobiles même si elles n’ont pas été écrites pour être utilisées sur les smartphones et les tablettes. Cela peut être réalisé en «encapsulant» les applications dans les méthodes de conteneurisation fournies par les applications XenMobile, ou vous pouvez intégrer des applications natives internes en ajoutant simplement une ligne de code.

Le système MAM comprend Formulaires sécurisés Citrix, qui permet à votre entreprise de numériser des fonctions de remplissage de formulaires telles que la génération de devis et de factures ou d’autres documents commerciaux. Les informations saisies dans les formulaires sécurisés peuvent être facilement distribuées aux parties intéressées via des workflows, vous aidant à automatiser vos processus métier.

XenMobile comprend toutes les fonctions dont vous auriez besoin d’un système de gestion d’appareils mobiles, sauf qu’il n’a pas de fonctions de suivi de compte mobile. Découvrez le système vous-même avec un essai gratuit.

5. Cisco Meraki

Cisco Meraki couvre la gestion des ordinateurs portables et de bureau ainsi que des smartphones et tablettes. Cette console de gestion de ce système est très attrayante et comprend une carte montrant les emplacements de tous les appareils gérés de votre entreprise. Cependant, il ne peut pas gérer les équipements de bureau compatibles IoT ou wifi, tels que les imprimantes. Il communiquera avec les appareils fonctionnant sous Windows, macOS, Windows Phone, iOS, Android, Chrome OS et Samsung Knox.

Le MDM repose sur un canal de communication sécurisé chiffré par AES avec une clé de 256 bits. La communication de l’application est protégée par un VPN, qui est appliqué par application.

La configuration peut varier en fonction du type d’appareil, du profil utilisateur ou du modèle de propriété. Ces groupes d’appareils peuvent être configurés en bloc, mais il y a toujours la possibilité d’une configuration individuelle. Les utilisateurs avec leurs propres appareils peuvent s’inscrire pour être inclus dans le réseau. La méthode de livraison des applications et des fichiers de données s’appelle Backpack. L’administrateur central crée un ensemble de fichiers, puis envoie des autorisations d’accès à des groupes, des individus ou l’ensemble du réseau. Ces bundles seront envoyés aux appareils appartenant à l’utilisateur une fois qu’ils se seront inscrits et seront inclus dans un groupe d’utilisateurs.

Tous les droits des téléphones perdus ou volés peuvent être révoqués et peuvent être verrouillés ou effacés à distance. Meraki suit automatiquement l’utilisation du forfait mobile, ainsi une activité excessive peut être identifiée à partir des rapports en direct et les appareils volés peuvent être coupés du téléphone et des services de données immédiatement.

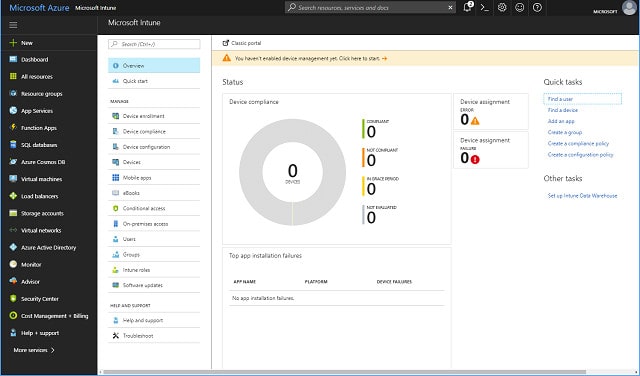

6. Microsoft Intune

L’offre MDM de Microsoft est en fait ce qu’on appelle un système de «gestion unifiée des points de terminaison» car elle inclut la gestion des ordinateurs de bureau ainsi que des appareils mobiles. Vous payez une licence par utilisateur plutôt que par appareil et chaque utilisateur est autorisé à accéder à vos services à partir de plusieurs appareils. Il s’agit d’un service basé sur le cloud et il peut gérer les ordinateurs et les appareils mobiles exécutant Windows, macOS, iOS, Android et Windows Phone.

Le MDM est destiné à être utilisé conjointement avec Office 365 basé sur le cloud et d’autres applications Microsoft. Vous pouvez proposer d’autres applications aux utilisateurs via le système. Vous avez la possibilité de configurer différentes politiques pour les appareils appartenant à l’entreprise et aux utilisateurs, avec l’option de permettre aux utilisateurs d’inscrire un appareil, pour contrôler complètement cet appareil ou mettre en œuvre la sécurité de l’entreprise pour chaque application, en utilisant l’appareil disponible pour l’usage privé du propriétaire.

La méthode d’inclusion pour les appareils mobiles est configurée comme un scénario basé sur l’inscription. Autrement dit, il n’y a pas de fonction de configuration de masse pour configurer tous les appareils mobiles de votre entreprise à partir d’une console centrale. Au lieu, vous créez un processus d’intégration dans lequel chaque utilisateur de l’appareil est invité à terminer. Alternativement, rendez les applications disponibles pour les utilisateurs qui accèdent à votre système via leurs propres appareils.

Un certain nombre de fonctionnalités de sécurité généralement disponibles avec les services MDM sont incluses avec Intune, à savoir: emplacement des appareils perdus ou volés (uniquement pour iOS), verrouillage à distance et essuyage du téléphone. Il est possible de scanner les appareils mobiles inclus pour les applications non autorisées et vous pouvez imposer l’accès au réseau de l’entreprise via des applications spécifiques. Cependant, Intune ne vous donne pas la possibilité d’accéder à distance aux appareils.

Microsoft propose deux autres packages de sécurité de contrôle mobile qui incluent Intune ainsi que des services de sécurité plus avancés. Ces plans supérieurs sont appelés E3 et E5. Des mesures de sécurité plus strictes telles que l’authentification multifacteur sont réservées aux plans E3 et E5. Intune n’inclut pas de chiffrement ni d’élément VPN. Il n’y a pas de système de messagerie sécurisé avec aucun des plans qui incluent Intune.

Bien que la gestion des applications mobiles soit incluse avec Intune, vous devez souscrire au plan E3 ou E5 afin d’obtenir des fonctions de gestion de contenu mobile sécurisées.

Vous pouvez accéder gratuitement au service en ligne Intune dans un essai de 90 jours, qui vous permettra de vous familiariser avec la méthodologie Intune et d’évaluer la pertinence du système pour votre entreprise.

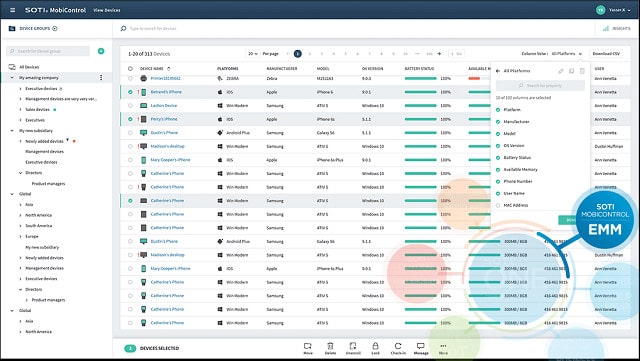

7. SOTI MobiControl

SOTI dispose d’un système MDM très attractif, appelé MobiControl. Le tableau de bord comprend des graphiques avec des données en direct et vous obtenez une carte montrant l’emplacement de tous les appareils que vous gérez. le Le système MobiControl est un package local qui s’exécute sur le système d’exploitation Windows.

Gérez les appareils Windows, iOS et Android ainsi que les appareils spécialisés de l’industrie et les équipements IoT avec ce système, il n’est donc pas seulement capable de contrôler les téléphones et les tablettes, mais aussi les appareils non standard sur les systèmes d’exploitation Linux.

Configurez vos appareils en masse avec MobiControl et effectuez en masse d’autres fonctions de gestion des appareils. Obtenez un accès à distance à des appareils individuels, obtenez des vues d’écran et exécutez des programmes à distance pour résoudre les problèmes. Vous bénéficiez de capacités de verrouillage et d’effacement à distance pour gérer les téléphones perdus ou volés.

Vous pouvez choisir d’inscrire l’ensemble de l’appareil mobile dans le MDM ou de restreindre l’accès réseau à des applications spécifiques, laissant les appareils appartenant à l’utilisateur disponibles pour une utilisation privée en dehors des heures d’ouverture. Le logiciel SOTI comprend un navigateur spécialisé pour les appareils clients qui donne accès aux applications et intègre le chiffrement du système. Créez des groupes d’appareils et appliquez des règles différentes à chacun, rendant différents packages d’applications disponibles pour chaque groupe.

La gestion de contenu mobile est implémentée par un module appelé Hub SOTI qui accorde sélectivement l’accès aux fichiers stockés de manière centralisée et enregistre tous les accès aux fichiers.

SOTI MobiControl est un MDM très complet. La seule fonctionnalité MDM clé qui manque à ce package est la possibilité de suivre et de contrôler les données mobiles et l’utilisation du plan d’appels.

Vous pouvez accéder au logiciel MobiControl directement à partir du site Web SOTI et commencez à l’utiliser avec un essai gratuit de 30 jours pour vérifier le système avant d’acheter.

8. Gestion des appareils mobiles Miradore

Le pack Miradore Mobile Device Management est un service en ligne et C’est gratuit. Miradore propose en fait trois niveaux de service, les deux plans supérieurs étant disponibles moyennant des frais. Ces plans payés comprennent Edition commerciale, qui coûte 1 $ par appareil, et le Edition pour entreprise, qui coûte 2 $ par appareil. Tous les plans peuvent gérer les ordinateurs Windows 10 et macOS et les appareils mobiles exécutant iOS et Android.

Avec le MDM gratuit, vous obtenez à peu près toutes les fonctionnalités de sécurité disponibles sur tous les plans Miradore. Ceux-ci inclus cryptage de bout en bout et fonctions de contrôle à distance. Ces fonctions d’accès à distance vous permettent de verrouiller ou d’effacer un appareil perdu, de réinitialiser son mot de passe ou même de contourner tout mot de passe matériel défini par l’utilisateur. Vous pouvez faire sonner l’appareil comme une alarme, ce qui est utile pour aider un utilisateur à localiser un appareil mal placé ou à dissuader un voleur.

Une carte dans le tableau de bord montre exactement où se trouvent tous vos appareils. L’appareil peut envoyer des notifications de tout changement d’état à la console de contrôle.

Le processus de configuration avec Miradore est basé sur l’inscription. Autrement dit, vous ne configurez pas tous les appareils, mais vous invitez chaque utilisateur à configurer l’appareil avec le client Miradore afin d’accéder à votre réseau. Ces configurations peuvent inclure des applications de messagerie sécurisées, une protection wifi et un service VPN. Le VPN n’est disponible que pour les appareils iOS.

Si vous souhaitez inclure la gestion des applications mobiles, inscrivez-vous au plan d’entreprise. La conteneurisation, qui partitionne les appareils appartenant à l’utilisateur pour n’autoriser que les applications approuvées par l’entreprise à accéder aux ressources de l’entreprise, est réservée au plan Entreprise. La création de politiques commerciales pour appliquer différentes procédures d’utilisation en fonction du type d’appareil / de la propriété n’est disponible qu’avec le package Entreprise.

Des restrictions sur l’utilisation des plans de données et de cellules et le filtrage du contenu Web sont disponibles avec les plans Business et Enterprise.

De nombreuses fonctionnalités incluses dans les plans standard des autres MDM de cette liste sont réservées au package le plus cher de Mirador. pourtant, même le plan Miradore le plus cher avec tous les MAM et les extras de sécurité des autres plans est toujours l’une des options les moins chères de cette liste.

Quelques autres fonctionnalités non incluses dans le forfait gratuit sont disponibles avec les plans payants:

- Rapports personnalisés. Des rapports standard sont disponibles avec le plan MDM gratuit.

- Surveillance de l’utilisation des données réseau. Bien que vous puissiez vérifier la conformité de la configuration avec tous les plans, la possibilité de surveiller les données réseau n’est disponible qu’avec le plan Entreprise.

- Aucune limite sur le nombre de comptes d’administrateur avec les deux plans payés. Le plan gratuit comprend un compte administrateur.

- Les deux éditions payantes offrent chat en direct et support téléphonique aux clients. L’assistance est disponible via la base de connaissances, les forums communautaires et les e-mails avec tous les plans.

Dans l’ensemble, la version gratuite du MDM de Miradore est assez bonne et comprend à peu près toutes les fonctions de gestion mobile à l’exception de MAM et de la configuration en bloc. Même le forfait Miradore le plus cher représente un très bon rapport qualité-prix.

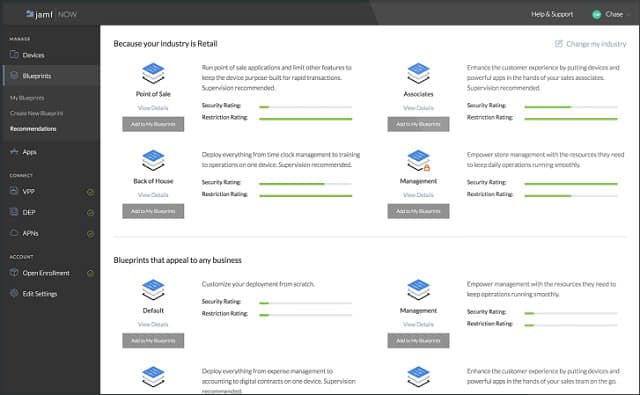

9. Jamf Now

Jamf Now est un système de gestion des appareils mobiles qui ne contrôle que les appareils iOS. Il s’agit d’un système basé sur le cloud qui est facturé par appareil. Le service est gratuit pour les trois premiers appareils.

Le processus de configuration des appareils tourne autour de “plans.«Chaque plan représente une configuration standard. Vous pouvez créer des groupes de périphériques et attribuer un plan directeur différent à chacun. La configuration de ces groupes d’appareils peut ensuite être commandée, en les configurant tous en bloc.

Une autre méthode pour l’inclusion de dispositifs est processus d’inscription. Cela nécessite qu’un propriétaire d’appareil crée un compte pour le réseau en accédant à une page d’inscription personnalisée. Une fois l’inscription terminée, la configuration de l’appareil démarre, offrant aux appareils appartenant à l’utilisateur le même niveau de sécurité que celui accordé aux appareils appartenant à l’entreprise.

La surveillance des appareils peut être automatisée, vous donnant des alertes lorsque des conditions de risque se produisent, telles que le jailbreak ou l’installation de logiciels non autorisés. Il est possible d’afficher un inventaire complet des appareils sur votre réseau dans le tableau de bord. Les détails incluent la capacité de stockage disponible, une liste des applications installées et le numéro de série de l’appareil.

Chaque appareil peut recevoir un code d’accès de manière centralisée, et il est possible d’utiliser l’authentification à deux facteurs avec Jamf Now. Vous pouvez activer un mode perdu, qui verrouillera l’appareil et le fera vous signaler sa position. Vous pouvez également effacer les appareils à distance.

Le package Jamf Now ne comprend pas de système de messagerie sécurisé. Au lieu de cela, le plan permet aux utilisateurs de se connecter à Microsoft Exchange, Google Mail, Yahoo! Mail et tout système IMAP ou POP. Si vous utilisez un serveur de messagerie local, les communications entre celui-ci et les appareils mobiles seront protégées par le cryptage Jamf Now.

Aucun système MAM n’est inclus avec Jamf Now. Au lieu de cela, il s’appuie sur Programme d’achat en volume Apple, qui vous permet d’acheter des licences en bloc pour les applications et de les distribuer à votre communauté d’utilisateurs. Vérifiez les mises à jour du système d’exploitation et déployez-les sur des appareils individuels, ou mettez à jour tous les appareils gérés en masse.

Limitez les appareils à une seule application ou à une suite restreinte d’applications. Cette stratégie est souhaitable dans les magasins où les smartphones et les tablettes sont nécessaires pour les fonctions de catalogue, de CRM et de facturation, mais pas pour les autres applications générales, telles que les navigateurs ou les e-mails..

Jamf Now est un système intéressant et le service gratuit pour trois appareils est très tentant pour les commerçants uniques, les partenariats et les startups avec un budget serré. La limitation du service aux seuls appareils iOS peut rendre cette option trop limitée pour votre entreprise.

10. SimplySecure

SimplySecure est un MDM basé sur le cloud capable de gérer les appareils mobiles iOS et Android et le stockage portable. Le service global est appelé Système de gestion SimplySecure et il peut couvrir les ordinateurs de bureau, les ordinateurs portables, les appareils mobiles et le stockage USB dans ces différentes catégories de prix. Payez simplement pour chaque appareil que vous souhaitez gérer. Cependant, le service est facturé sur une base annuelle, pas par mois. Si vous voulez un prix mensuel, vous devez rechercher un revendeur Simply Secure et acheter le service à partir de là.

Le tableau de bord du service est accessible via un navigateur Web. Configurez vos appareils mobiles à distance et en masse, en appliquant différentes stratégies à des groupes d’appareils. Les appareils perdus peuvent être effacés à distance et les appareils affichant une activité suspecte peuvent être mis en quarantaine.

Le service comprend le suivi des appareils et vous pouvez appliquer une protection par mot de passe pour ajouter une couche de sécurité supplémentaire en cas d’erreur. Vous pouvez modifier ces mots de passe à distance pour créer un verrouillage instantané en cas de problème.

Toutes les communications au sein du réseau de votre entreprise sont protégées par cryptage. Bien que l’accès direct aux applications via le cloud ne soit pas couvert par cette protection, vous pouvez acheminer l’accès via le serveur de votre entreprise pour appliquer la couche de sécurité à l’accès aux applications et aux données. Le cryptage peut également être appliqué aux données stockées sur l’appareil.

Il s’agit d’une option légère pour les petites entreprises et la livraison par le cloud vous n’avez pas besoin de gérer un grand réseau ou d’employer un administrateur système pour utiliser ce service. La possibilité d’inclure une mémoire USB dans la couverture est unique et applique un chiffrement que seuls vous et vos employés pouvez déchiffrer. Ceci est une excellente solution au problème de la perte de données confidentielles avec un périphérique de mémoire USB perdu.

Sélection d’un système de gestion des appareils mobiles

De nombreux systèmes MDM envahissent le marché et la recherche du bon peut prendre du temps. Cette liste vous offre une gamme d’options qui répondent à une variété de types et de tailles d’entreprise.

Votre première tâche consiste à affiner votre recherche en vérifiant vos besoins de base par rapport aux descriptions des fournisseurs de cette liste. Par exemple, les fournisseurs en tête de liste sont mieux adaptés aux grandes ou moyennes entreprises qui emploient un administrateur système à temps plein ou une équipe de support informatique. Jamf Now et Simply Secure ont été créés pour répondre aux petites entreprises.

Cherchez les offres gratuites dans cette liste. Même si vous êtes une petite entreprise, vous pourrez peut-être obtenir gratuitement l’un des systèmes MDM d’entreprise. Un exemple de ceci est la version gratuite de ManageEngine pour les petites entreprises. Une autre option que les petites entreprises devraient explorer est le système MDM en ligne gratuit de Miradore.

Découvrez également les autres outils de gestion d’infrastructure proposés par chacun de ces fournisseurs. Si vous recherchez une suite complète de logiciels de gestion, vous pouvez constater que la compatibilité et l’interopérabilité d’un MDM avec d’autres outils système utiles peuvent vous orienter dans sa direction..

Si vous êtes heureux de payer pour un système de gestion d’appareils mobiles, assurez-vous de profiter des essais gratuits offerts par de nombreux services de cette liste. Essayez quelques-uns des services afin de pouvoir décider lequel vous aimez utiliser. Il se peut que votre choix final de logiciel de gestion des appareils mobiles se résume à celui que vous aimez le look de. Ce n’est pas un mauvais critère de sélection, car peu importe à quel point les fonctionnalités d’un MDM sont complètes si vous ne comprenez pas comment l’utiliser. Si vous trouvez que tous ses outils prennent trop de temps, vous n’utiliserez pas pleinement ce système et vous auriez gaspillé votre argent.

Lectures complémentaires

Guides de mise en réseau Comparitech

- Top 10 de la gestion des serveurs & outils de suivi pour 2023

- Top 10 des outils de surveillance LAN pour 2023

- Le guide définitif du DHCP

- Le guide définitif de SNMP

- Comment créer votre propre serveur de stockage cloud à une fraction du coût

- Les meilleurs analyseurs et collecteurs NetFlow gratuits pour Windows

- 6 des meilleurs scanners de vulnérabilité de réseau gratuits et comment les utiliser

- 8 meilleurs renifleurs de paquets et analyseurs de réseau pour 2023

- Meilleurs logiciels et outils gratuits de surveillance de la bande passante pour analyser l’utilisation du trafic réseau

Autres informations sur la gestion des appareils mobiles

- Webopedia: Qu’est-ce que la gestion des appareils mobiles?

- Techopedia: Gestion des appareils mobiles (MDM)

- Wikipedia: Gestion des appareils mobiles

Image: la pile de la famille iOS par Blake Patterson via Flickr. Sous licence CC CC-SA 2.0

La gestion des appareils mobiles est un sujet important pour les entreprises qui utilisent des appareils sans fil. Les risques de sécurité liés aux communications, aux virus et au contrôle daccès doivent être pris en compte pour intégrer en toute sécurité des appareils mobiles dans le réseau de lentreprise. Les outils MDM sont essentiels pour gérer efficacement les appareils mobiles tels que les smartphones, les tablettes, les appareils de point de vente et les lecteurs de codes-barres. Nous avons sélectionné les 10 meilleurs outils MDM pour vous aider à choisir la solution la plus adaptée à vos besoins.