Active Directory es el elemento clave en los métodos de autenticación para usuarios en sistemas Microsoft. También gestiona la validación de computadoras y dispositivos conectados a una red y también se puede implementar como parte de un sistema de permisos de archivos.

Microsoft confía cada vez más en el sistema Active Directory para proporcionar administración de cuentas de usuario para una variedad de sus productos. Por ejemplo, AD es el núcleo de la metodología de autenticación de usuario para Exchange Server.

Entramos en muchos detalles sobre las herramientas que presentamos a continuación, pero si solo tiene tiempo para un resumen, aquí está nuestra lista de las cinco Las mejores herramientas para administrar los bosques y dominios de Active Directory:

- SolarWinds Access Rights Manager (PRUEBA GRATUITA) Supervisa implementaciones de AD para Windows, SharePoint, Exchange Server y Windows File Share.

- SolarWinds Admin Bundle para Active Directory (HERRAMIENTA GRATUITA) Tres herramientas gratuitas para ayudarlo a administrar los derechos de acceso en AD.

- ManageEngine ADManager Plus (PRUEBA GRATUITA) Un atractivo front-end para Active Directory que administrará los permisos para Office 365, G-Suite, Exchange y Skype, así como los derechos de acceso a la utilidad estándar de Windows.

- Monitoreo de Active Directory de Paessler con PRTG Una herramienta de monitoreo del sistema tres en uno que cubre redes, servidores y aplicaciones. Incluye un monitor AD para administrar la replicación AD.

- Diagramador de topología de Microsoft Active Directory Una buena herramienta gratuita que genera un diseño de su estructura AD para su interpretación a través de Visio.

Dominios, árboles y bosques.

El concepto de un dominio es comúnmente entendido por la comunidad de redes. Un sitio web es un dominio y se identifica en la World Wide Web por un nombre de dominio. Otro uso del término radica en el direccionamiento en una red donde todas las computadoras están dentro del mismo espacio de direcciones, o ‘alcance.’

En la terminología de Active Directory, un dominio es el área de una red cubierta por una única base de datos de autenticación. El almacén de esa base de datos se llama controlador de dominio.

Todos saben qué es un bosque en el mundo real: es un área cubierta por árboles. Entonces, ¿dónde están los árboles en Active Directory??

Se pueden vincular varios dominios en una estructura de árbol. Entonces, puedes tener un dominio principal con dominios secundarios vinculado a ella. Los dominios secundarios heredan el espacio de direcciones del elemento primario, por lo que el elemento secundario es un subdominio. La parte superior de la estructura de árbol es el dominio raíz. La relación de todo el grupo de padres e hijos forma el árbol. Un hijo de un dominio también puede ser el padre de otros dominios..

Entonces, piense en un grupo de dominios que comparten la misma dirección de dominio raíz que un árbol. Una vez que pueda ver los árboles, puede averiguar qué es el bosque: es una coleccion de arboles.

Distribución y replicación

El concepto de bosque se complica ligeramente por el hecho de que es una colección de árboles únicos. En redes grandes, es una práctica común replicar el controlador de dominio y tener varias copias en diferentes servidores alrededor del sistema, esto acelera el acceso.

Si opera una WAN multisitio, desea tener un sistema de acceso a la red común para toda la organización. La ubicación del controlador de dominio puede tener un grave impacto en el rendimiento, con usuarios en ubicaciones remotas que tienen que esperar más para iniciar sesión en la red. Tener copias del controlador de dominio localmente evita este problema.

Cuando tiene varias copias del mismo controlador de dominio en diferentes ubicaciones, no tiene un bosque.

El módulo de administración central de Active Directory necesita coordinar todas las copias para asegurarse de que todas las bases de datos sean exactamente iguales. Esto requiere un proceso de replicación. Aunque la base de datos de permisos de Active Directory se distribuye por la red, no es lo que se considera oficialmente como un ‘base de datos distribuida.”En una base de datos distribuida, la colección de registros se divide entre varios servidores. Por lo tanto, deberá visitar cada servidor para reunir la base de datos completa. Este no es el caso con Active Directory porque cada servidor (controlador de dominio) tiene una copia exacta y completa de la base de datos.

Beneficios de la replicación

Un controlador de dominio replicado tiene varios beneficios adicionales para la seguridad. Si un controlador de dominio se daña accidentalmente, puede reemplazar todos los registros originales copiando la base de datos desde otro sitio. Si un pirata informático obtiene las credenciales de uno de los usuarios en una red, puede intentar alterar los permisos en el controlador de dominio local para obtener altos privilegios o un mayor acceso a los recursos en la red. Esos cambios pueden revertirse una vez detectados.

La comparación constante en las bases de datos del controlador de dominio proporciona una medida de seguridad clave. El proceso de replicación también puede ayudarte cerrar una cuenta comprometida en todo el sistema Sin embargo, la restauración de una base de datos original y el despliegue de registros actualizados requieren barridos del sistema y comprobaciones de integridad muy regulares para que sea eficaz.

La administración de la replicación es una tarea clave para los administradores de red que operan Active Directory. El hecho de que puede haber muchos controladores de dominio local puede dar a los intrusos la oportunidad de escabullirse en un segmento de la red y robar o alterar datos antes de ser detectado y bloqueado. La coordinación entre copias de controladores de dominio pronto puede convertirse en una tarea muy complicada y que requiere mucho tiempo.. No puede llevarse a cabo manualmente dentro de un plazo razonable. Debe usar métodos automatizados para mantener verificaciones frecuentes en todos los controladores de dominio y actualizar todos los servidores cuando se realiza un cambio en los permisos que contienen.

Definiendo un bosque

Para tener un bosque, debes tener varios árboles de dominio. Este escenario podría existir si desea tener diferentes permisos para diferentes áreas de su red. Por lo tanto, es posible que tenga un dominio separado por sitio o que desee mantener los permisos para ciertos recursos o servicios en su red completamente separados del sistema de autenticación de red normal. Entonces, los dominios pueden superponerse geográficamente.

La red de su empresa puede contener muchos controladores de dominio y algunos de ellos contendrán la misma base de datos, mientras que otros tendrán permisos diferentes.

Imagine que su empresa ejecuta servicios para usuarios en su propia red y quiere mantener esos permisos separados de los recursos a los que accede el personal. Crearía dos dominios separados. Si también ejecuta Exchange Server para el sistema de correo electrónico de su empresa, tendrá otro dominio AD.

Si bien el sistema de correo electrónico del personal probablemente tendrá el mismo nombre de dominio que el sitio web, usted NO TIENE que mantener todos los dominios con la misma raíz de dominio en el mismo árbol. Por lo tanto, el sistema de correo electrónico puede tener un árbol de dominio único y la red del usuario puede tener un árbol de dominio único separado. Entonces, en este escenario, se trata de tres dominios separados, que forman un bosque.

Es posible que el dominio de Exchange solo tenga un controlador de dominio, porque el servidor real para el sistema de correo electrónico solo reside en una ubicación, por lo que solo necesita acceder a una base de datos de autenticación. Es posible que el dominio del usuario solo necesite estar en una ubicación: en el servidor de puerta de enlace. sin embargo, podría implementar una instancia del controlador de dominio de su personal para cada uno de los sitios de su empresa. Por lo tanto, puede tener siete controladores de dominio, cinco para el dominio del personal, uno para el dominio de usuario y uno para el dominio de correo electrónico..

Es posible que desee dividir la red interna en subsecciones por función de oficina, por lo que tendría una sección de cuentas y una sección de ventas sin interoperabilidad. Estos serían dos dominios secundarios del dominio del personal principal, formando un árbol.

Una razón para mantener la red del personal separada de la red del usuario es por seguridad. La necesidad de privacidad en el sistema interno puede incluso extenderse a crear un nombre de dominio separado para esa red de personal, que no necesita darse a conocer al público en general. Este movimiento fuerza la creación de un árbol separado porque no puede tener diferentes nombres de dominio incluidos en un árbol. Aunque el sistema de correo electrónico y el sistema de acceso de usuario solo tienen un dominio cada uno, también representan un árbol. Del mismo modo, si decidió crear un nuevo sitio web con un nombre de dominio diferente, esto no se pudo combinar en la administración del primer sitio porque tiene un nombre de dominio diferente.

Dividir el dominio del personal para crear dominios secundarios requiere más controladores de dominio. En lugar de solo un controlador de dominio por sitio para la red de personal, ahora tiene tres por sitio, lo que hace un total de 15 en cinco sitios.

Esos 15 controladores de dominio del personal deben ser replicados y coordinados con la relación de estructura de árbol entre los tres dominios originales preservados en cada uno de los cinco sitios. Cada uno de los otros dos controladores de dominio son distintos y no será parte de los procedimientos de replicación del dominio del personal. El sitio tiene tres árboles y un bosque..

Como puede ver en este ejemplo relativamente simple, la complejidad de administrar dominios, árboles y bosques puede volverse rápidamente inmanejable sin una herramienta de monitoreo integral.

Catálogo global

Aunque la separación de recursos en dominios, subdominios y árboles puede mejorar la seguridad, no elimina automáticamente la visibilidad de los recursos en una red. Un sistema llamado Catálogo global (GC) enumera todos los recursos en un bosque y se replica a cada controlador de dominio que es miembro de ese bosque.

El protocolo que sustenta GC se llama ‘jerarquía de confianza transitiva.”Esto significa que se supone que todos los elementos del sistema son de buena fe y no perjudiciales para la seguridad de la red en su conjunto. Por lo tanto, se puede confiar en los registros de autenticación ingresados en un dominio para otorgar acceso a un recurso que está registrado en otro dominio.

Los usuarios con permisos para recursos en un dominio no obtienen automáticamente acceso a todos los recursos, incluso dentro del mismo dominio. La función GC que hace que los recursos sean visibles para todo no significa que todos los usuarios puedan acceder a todos los recursos en todos los dominios del mismo bosque. Todo lo que GC enumera es el nombre de todos los objetos en el bosque. Los miembros de otros dominios no pueden consultar incluso los atributos de esos objetos en otros árboles y dominios..

Bosques múltiples

El bosque no es solo una descripción de todos los árboles ejecutados por el mismo grupo de administración, hay elementos comunes para todos los dominios que se mantienen a nivel de bosque. Estas características comunes se describen como ‘esquema.”El esquema contiene el diseño del bosque y todas las bases de datos del controlador de dominio dentro de él. Esto tiene un efecto unificador, que se expresa en el GC común que se replica a todos los controladores dentro del mismo bosque.

Hay algunos escenarios en los que es posible que deba mantener más de un bosque para tu negocio. Debido a GC, si hay recursos que desea mantener completamente en secreto de los miembros de los dominios, deberá crear un bosque separado para ellos..

Otra razón por la que puede necesitar configurar un bosque separado es si está instalando un software de administración de AD. Podría ser una buena idea crear una copia sandbox de su sistema AD para probar la configuración de su nuevo software antes de soltarlo en su sistema en vivo.

Si su empresa adquiere otro negocio que ya opera Active Directory en su red, se enfrentará a una serie de opciones. La forma en que su negocio trata con la nueva compañía determinará cómo opera la red de esa nueva división. Si el negocio de la nueva compañía será asumido por su organización y el nombre y la identidad de esa compañía serán retirados, entonces necesitará migrar todos los usuarios y recursos de la empresa adquirida a sus dominios, árboles y bosques existentes.

Si la empresa adquirida continuará comerciando con su nombre actual, entonces continuará con sus nombres de dominio actuales, que no puede integrarse en sus dominios y árboles existentes. Podrías portar los árboles de esta nueva división a tu bosque existente. Sin embargo, un método más simple es dejar la red adquirida como está y vincular los bosques. Es posible crear una autoridad de confianza transitiva entre dos bosques independientes. Esta acción debe realizarse manualmente y extenderá la accesibilidad y la visibilidad de los recursos para que, efectivamente, los dos bosques se fusionen en un nivel lógico. Aún puede mantener los dos bosques por separado y ese enlace de confianza se encargará de la accesibilidad mutua por usted.

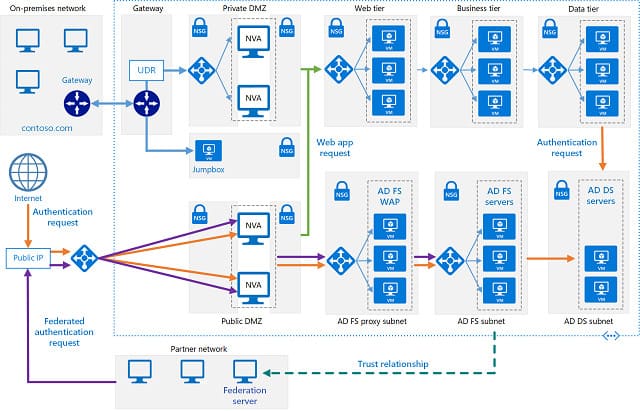

Servicios de federación de Active Directory

Active Directory ejecuta una serie de servicios que autenticar diferentes aspectos de su sistema o ayuda a la cohesión entre dominios. Un ejemplo de un servicio es el Servicios de certificados de Active Directory (AD CS) que controla los certificados de clave pública para los sistemas de cifrado, como Transport Layer Security. El servicio que es relevante para los dominios y el bosque es el Servicios de federación de Active Directory (AD FS).

AD FS es un sistema de inicio de sesión único, que extiende la autenticación de su red a servicios ejecutados por otras organizaciones. Ejemplos de sistemas que se pueden incluir en este servicio son las instalaciones de Google G-Suite y Office 365.

los sistema de inicio de sesión único intercambia tokens de autenticación entre su implementación de AD y el servicio remoto, por lo que una vez que los usuarios hayan iniciado sesión en su red, no necesitarán iniciar sesión nuevamente en el servicio remoto SSO participante.

Administrar bosques y dominios de AD

Una estructura relativamente sencilla para Active Directory puede volverse rápidamente inmanejable una vez que comience a crear subdominios y bosques múltiples.

En general, es mejor errar para tener la menor cantidad de dominios posible. Si bien la separación de recursos en diferentes dominios y subdominios tiene beneficios de seguridad, la mayor complejidad de una arquitectura de múltiples instancias puede dificultar el seguimiento de intrusiones.

Si está comenzando una nueva implementación de Active Directory desde cero, se recomienda que comenzar con un dominio en un árbol, todo contenido por un bosque. Seleccione una herramienta de administración de AD para ayudarlo en la instalación. Una vez que se haya convertido en un experto en la administración de su dominio con la herramienta elegida, puede considerar dividir su dominio en subdominios y también agregar más árboles o incluso bosques.

Las mejores herramientas de administración de Active Directory

No intente obtenerlo administrando su sistema de autenticación sin ayudar a las herramientas. Te abrumarás muy rápidamente si intentas prescindir de herramientas especializadas. por suerte, muchas herramientas de administración y monitoreo de Active Directory son gratuitas, para que no tenga el problema de que el presupuesto le impida probar uno.

Hay muchas herramientas de AD en el mercado en este momento, por lo que terminará pasando mucho tiempo evaluando el software si intenta obtener una vista previa de todas ellas. Simplemente elegir la primera herramienta que aparece en la página de resultados de un motor de búsqueda también es un error. Para facilitar tu búsqueda, hemos compilado una lista de herramientas recomendadas para AD.

Relacionado: Puede leer más sobre estas opciones en las siguientes secciones de esta guía. Para obtener una lista más larga de software AD, consulte las 12 mejores herramientas y software de Active Directory.

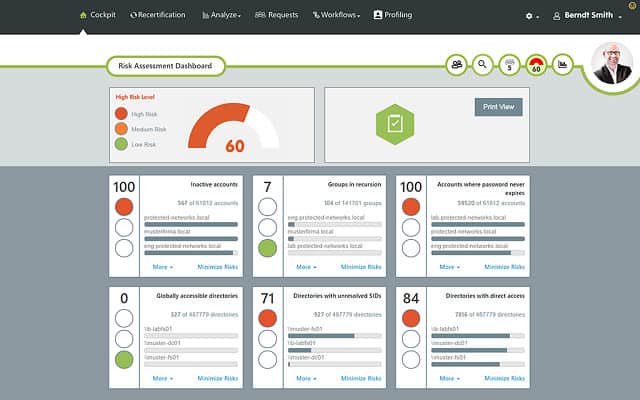

1. SolarWinds Access Rights Manager (PRUEBA GRATUITA)

los herramienta de primera línea para la gestión de AD es el Administrador de derechos de acceso de SolarWinds. Esta herramienta se instala en todas las versiones de Servidor de windows. Esta herramienta de administración de Active Directory puede supervisar implementaciones de AD que funcionan para SharePoint, Servidor de intercambio, y Windows File Share así como acceso general al sistema operativo.

Esta herramienta incluye mucha automatización que puede ayudarlo a completar tareas estándar con poco esfuerzo. Esta categoría de tareas incluye creación de usuarios y también hay un portal de autoservicio para permitir a los usuarios existentes cambiar sus propias contraseñas.

Access Rights Manager rastrea la actividad del usuario y el acceso a los recursos durante todo el día un sistema de registro. Esto le permite descubrir cualquier intrusión incluso si ocurre fuera del horario comercial o cuando está lejos de su escritorio.

La utilidad también tiene una función de análisis eso puede ayudarlo a decidir cómo optimizar su implementación de AD. Access Rights Manager resaltará las cuentas inactivas y lo ayudará a ordenar sus controladores de dominio eliminando las cuentas de usuario abandonadas..

Las herramientas de informes en Access Rights Manager se coordinan con los requisitos de los organismos de estándares de seguridad de datos, por lo que puede hacer cumplir las reglas y demostrar el cumplimiento a través de este asistente de AD.

Puede obtener una prueba gratuita de 30 días de Access Rights Manager. Una versión reducida de la herramienta está disponible de forma gratuita. Esto se llama el Analizador de permisos de SolarWinds para Active Directory.

SolarWinds Access Rights Manager: descargue una prueba GRATUITA de 30 días

SolarWinds Permissions Analyzer para Active DirectoryDescargue la herramienta 100% GRATIS

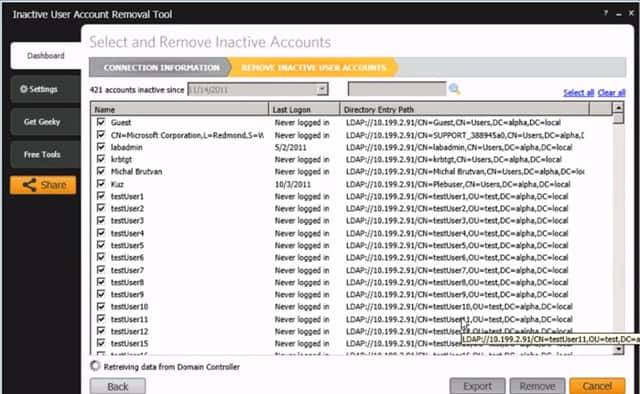

2. SolarWinds Admin Bundle para Active Directory (HERRAMIENTA GRATUITA)

SolarWinds produce otra opción de monitoreo de Active Directory con su Paquete de administración para Active Directory. Este paquete de herramientas incluye:

- Herramienta de eliminación de cuenta de usuario inactiva

- Herramienta de eliminación de cuenta de computadora inactiva

- Herramienta de importación de usuarios

La herramienta de importación de usuarios le brinda la capacidad de crear cuentas de usuario a granel de un archivo CSV. La utilidad de eliminación de cuenta de usuario inactiva te ayuda Identificar y cerrar cuentas de usuario no utilizadas. Con la herramienta de eliminación de cuenta de computadora inactiva, puede identificar registros de dispositivos difuntos en sus controladores de dominio de Active Directory. Esta herramienta gratuita paquete se ejecuta en Servidor de windows.

SolarWinds Admin Bundle para Active Directory Descargue el paquete de herramientas 100% GRATUITO

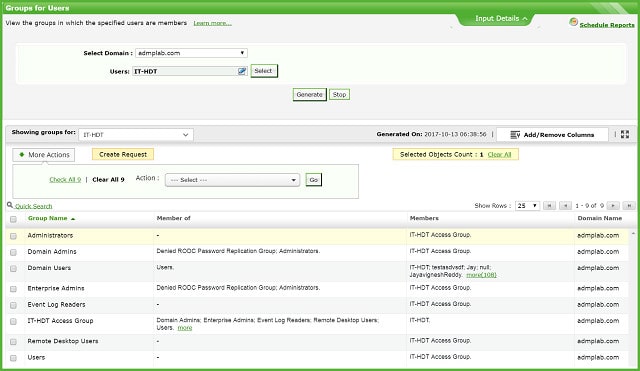

3. ManageEngine ADManager Plus (PRUEBA GRATUITA)

ManageEngine produce sistemas de monitoreo de recursos y esta herramienta integral de administración de AD está escrita según los altos estándares de la compañía. Puede administrar implementaciones de Active Directory para administrar permisos para Oficina 365, G-Suite, Intercambiar, y Skype así como sus derechos de acceso a la red.

ADManager Plus tiene una interfaz basada en web, por lo que puede ejecutarse en cualquier sistema operativo. Puede crear, editar y eliminar objetos de su controlador de dominio, incluidas acciones masivas. La herramienta monitorea el uso de la cuenta para que pueda detectar cuentas muertas y una serie de herramientas de administración de AD se pueden automatizar a través de la utilidad.

La función de auditoría e informes de ADManager Plus lo ayuda a demostrar el cumplimiento de SOX y HIPAA y otros estándares de seguridad de datos.

Este sistema está disponible en ediciones Standard y Professional. Puede obtener una prueba gratuita de 30 días de la herramienta. Si decide no comprar después de que finalice el período de prueba, el software sigue funcionando como una versión restringida y gratuita.

ManageEngine ADManager PlusDescargue una prueba GRATUITA de 30 días

4. Monitoreo de Active Directory de Paessler con PRTG (PRUEBA GRATUITA)

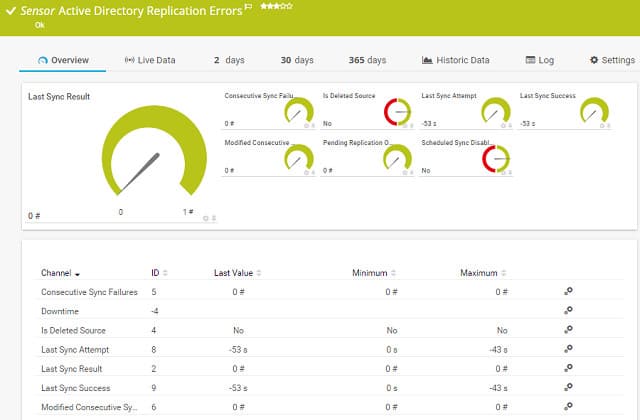

PRTG de Paessler es un conjunto de herramientas, cada una de las cuales se llama ‘sensor.”La utilidad incluye sensores de Active Directory que lo ayudan a monitorear su implementación de AD. PRTG se ejecuta en Servidor de windows y tu puedes úsalo gratis si solo activas 100 sensores. El precio de la herramienta paga depende de cuántos sensores active.

Los sensores AD en PRTG realizan un seguimiento del sistema de replicación de Active Directory. Esto garantiza que la base de datos completa se copie a todas las versiones de controlador de dominio que se encuentran en su red. La herramienta también registra la actividad del usuario para ayudarlo a detectar cuentas de usuario inactivas. Puede obtener una prueba gratuita de 30 días del sistema completo con sensores ilimitados.

Paessler Active Directory Monitoring PRTG Descargue una prueba GRATUITA de 30 días

5. Diagramador de topología de Microsoft Active Directory

Esta herramienta de mapeo de Microsoft es un asistente gratuito realmente útil cuando administra una implementación AD complicada. Crea un mapa en Visio eso muestra la relación entre todos sus dominios, árboles y bosques. Desafortunadamente, la última versión de Windows en la que se puede instalar es Windows 7 y la última versión de Servidor de windows que puede ejecutar la herramienta es Windows Server 2008 R2. También necesita tener instalado Visio para usar esta herramienta.

Gestión de Active Directory

Ahora que comprende los conceptos básicos de las configuraciones de Active Directory, debería considerar emplear una herramienta que lo ayude a administrar su implementación. Con suerte, nuestra guía lo ha puesto en el camino para ejecutar AD de manera más efectiva.

¿Utiliza alguna herramienta para administrar Active Directory? ¿Utiliza alguna de las herramientas de nuestra lista? Deja un mensaje en el Comentarios sección a continuación para compartir su experiencia con la comunidad.

Active Directory es un elemento clave en los métodos de autenticación para usuarios en sistemas Microsoft. Además, gestiona la validación de computadoras y dispositivos conectados a una red y se puede implementar como parte de un sistema de permisos de archivos. Microsoft confía cada vez más en el sistema Active Directory para proporcionar administración de cuentas de usuario para una variedad de sus productos. Es importante destacar que existen herramientas para administrar los bosques y dominios de Active Directory, como SolarWinds Access Rights Manager, SolarWinds Admin Bundle para Active Directory, ManageEngine ADManager Plus, Monitoreo de Active Directory de Paessler con PRTG y Diagramador de topología de Microsoft Active Directory. Estas herramientas son muy útiles para la gestión de Active Directory y para garantizar la seguridad de la red. En resumen, Active Directory es una herramienta esencial para la gestión de usuarios y dispositivos en sistemas Microsoft y su correcta administración es fundamental para garantizar la seguridad de la red.