Tous les tableaux fournis dans les feuilles de triche sont également présentés dans les tableaux ci-dessous qui sont faciles à copier et coller.

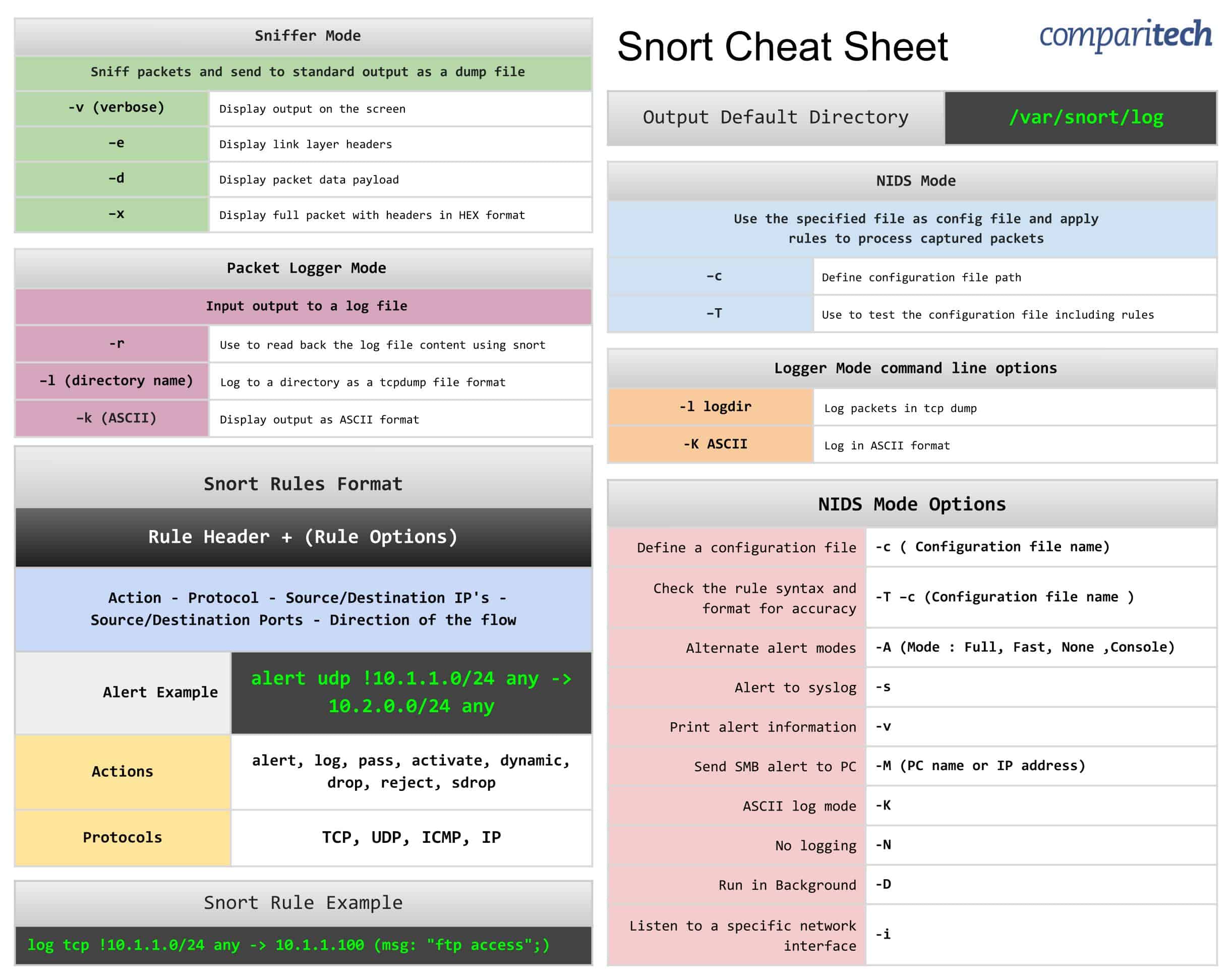

le Snort Cheat Sheet couvre:

- Mode renifleur, mode enregistreur de paquets et fonctionnement en mode NIDS

- Format des règles Snort

- Options de ligne de commande du mode enregistreur

- Options du mode NIDS

- Exemples d’alerte et de règle

Voir ou télécharger l’image JPG de la feuille de triche

Faites un clic droit sur l’image ci-dessous pour enregistrer le fichier JPG (2443 largeur x 1937 hauteur en pixels), ou cliquez ici pour l’ouvrir dans un nouvel onglet de navigateur. Une fois que l’image s’ouvre dans une nouvelle fenêtre, vous devrez peut-être cliquer sur l’image pour zoomer et afficher le jpeg en taille réelle.

Voir ou télécharger le fichier PDF de la feuille de triche

Téléchargez le fichier PDF de la feuille de triche ici. Lorsqu’il s’ouvre dans un nouvel onglet de navigateur, faites simplement un clic droit sur le PDF et accédez au menu de téléchargement.

Ce qui est inclus dans cette feuille de triche

Les catégories et éléments suivants ont été inclus dans la feuille de triche:

Mode renifleur

| Renifler les paquets et envoyer à la sortie standard sous forme de fichier de vidage | |

| -v (verbeux) | Afficher la sortie sur l’écran |

| –E | Afficher les en-têtes des couches de liaison |

| -ré | Afficher la charge utile des données par paquet |

| -X | Afficher le paquet complet avec en-têtes au format HEX |

Mode enregistreur de paquets

| Sortie d’entrée dans un fichier journal | |

| -r | Utilisez pour lire le contenu du fichier journal à l’aide de snort |

| –L (nom du répertoire) | Connectez-vous à un répertoire au format de fichier tcpdump |

| –K (ASCII) | Afficher la sortie au format ASCII |

Mode NIDS

| Utilisez le fichier spécifié comme fichier de configuration et appliquez règles pour traiter les paquets capturés | |

| –C | Définir le chemin du fichier de configuration |

| –T | Utilisez pour tester le fichier de configuration, y compris les règles |

Format des règles Snort

| En-tête de règle + (Options de règle) | |

| Action – Protocole – IP source / destination – Ports source / destination – Direction du flux | |

| Exemple d’alerte | alert udp! 10.1.1.0/24 any -> 10.2.0.0/24 tout |

| Actions | alerte, journal, passer, activer, dynamique, déposer, rejeter, sdrop |

| Protocoles | TCP, UDP, ICMP, IP |

Options de ligne de commande du mode enregistreur

| -l logdir | Paquets de journal dans le vidage TCP |

| -K ASCII | Connectez-vous au format ASCII |

Options du mode NIDS

| Définissez un fichier de configuration | -c (nom du fichier de configuration) |

| Vérifiez la syntaxe et le format de la règle pour la précision | -T –c (nom du fichier de configuration) |

| Modes d’alerte alternatifs | -A (mode: complet, rapide, aucun, console) |

| Alerte à syslog | -s |

| Imprimer les informations d’alerte | -v |

| Envoyer une alerte SMB au PC | -M (nom du PC ou adresse IP) |

| Mode journal ASCII | -K |

| Pas de journalisation | -N |

| De fonctionner en arrière-plan | -ré |

| Écoutez une interface réseau spécifique | -je |

Exemple de règle Snort

| Exemple de règle Snort | log tcp! 10.1.1.0/24 any -> 10.1.1.100 (msg: "accès ftp";) |

Répertoire par défaut de sortie

| Répertoire par défaut de sortie | / var / snort / log |

tomated Language Translation model is unable to determine the appropriate language for this text. Please provide more context or specify the language.