¿Qué es un sistema de detección de intrusiones (IDS)?

Un sistema de detección de intrusos (IDS) monitorea el tráfico de red en busca de actividad inusual o sospechosa y envía una alerta al administrador.

La detección de actividad anómala e informarla al administrador de la red es la función principal, sin embargo, algunas herramientas IDS pueden tomar medidas basadas en reglas cuando se detecta actividad maliciosa, por ejemplo, bloqueando cierto tráfico.

Entramos en detalle en cada una de las herramientas a continuación, pero en caso de que tenga poco tiempo, aquí hay una lista resumida de Los 12 mejores sistemas y herramientas de detección de intrusiones:

- SolarWinds Security Event Manager (PRUEBA GRATUITA) Combina las funciones HIDS y NIDS para brindarle un sistema completo de Información de seguridad y gestión de eventos (SIEM).

- Bufido Proporcionado por Cisco Systems y de uso gratuito, un sistema líder de detección de intrusiones basado en la red.

- OSSEC Excelente sistema de detección de intrusos basado en host que es de uso gratuito.

- ManageEngine EventLog Analyzer Un analizador de archivos de registro que busca evidencia de intrusión.

- Suricata Sistema de detección de intrusos basado en la red que opera en la capa de aplicación para una mayor visibilidad..

- Hermano Monitor de red y sistema de prevención de intrusiones basado en la red..

- Sagan Herramienta de análisis de registro que puede integrar informes generados en datos de snort, por lo que es un HIDS con un poco de NIDS.

- Cebolla de seguridad Herramienta de monitoreo y seguridad de red compuesta de elementos extraídos de otras herramientas gratuitas.

- AYUDANTE El entorno avanzado de detección de intrusiones es un HIDS para Unix, Linux y Mac OS

- OpenWIPS-NG NIDS inalámbrico y sistema de prevención de intrusos de los fabricantes de Aircrack-NG.

- Samhain Sistema sencillo de detección de intrusiones basado en host para Unix, Linux y Mac OS.

- Fail2Ban Sistema ligero de detección de intrusiones basado en host para Unix, Linux y Mac OS.

Tipos de sistemas de detección de intrusiones

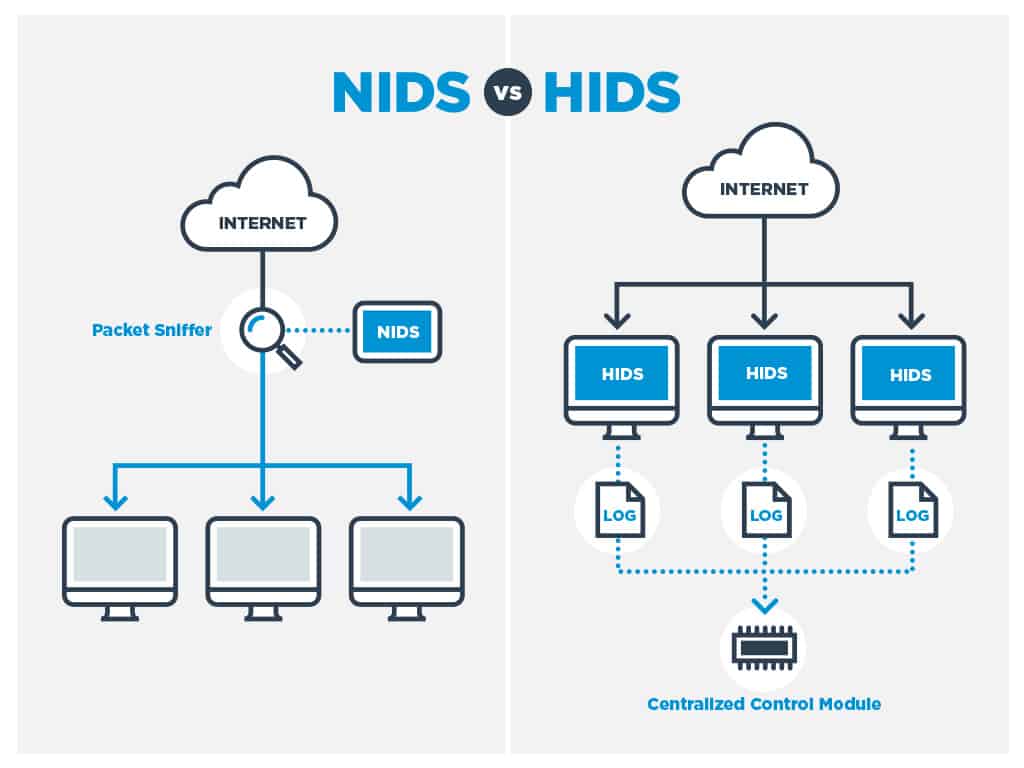

Existen dos tipos principales de sistemas de detección de intrusos (ambos se explican con más detalle más adelante en esta guía):

- Detección de intrusos basada en el host (HIDS) – este sistema examinará eventos en una computadora en su red en lugar del tráfico que pasa por el sistema.

- Detección de intrusos basada en red (NIDS) – este sistema examinará el tráfico en su red.

Las herramientas y sistemas de detección de intrusos en la red ahora son esenciales para la seguridad de la red. por suerte, Estos sistemas son muy fáciles de usar y la mayoría de los mejores IDS del mercado son gratuitos.. En esta revisión, leerá acerca de los diez mejores sistemas de detección de intrusos que puede instalar ahora para comenzar a proteger su red de ataques. Cubrimos herramientas para Windows, Linux y Mac.

Sistemas de detección de intrusiones de host (HIDS)

Detección de intrusos basada en host, también conocido como sistemas de detección de intrusos del host o IDS basados en host, examine los eventos en una computadora en su red en lugar del tráfico que pasa por el sistema. Este tipo de sistema de detección de intrusos se abrevia a HIDS y opera principalmente mirando datos en archivos de administración en la computadora que protege. Esos archivos incluyen archivos de registro y archivos de configuración..

Un HIDS hará una copia de seguridad de sus archivos de configuración para que pueda restaurar la configuración si un virus malévolo afloja la seguridad de su sistema al cambiar la configuración de la computadora. Otro elemento clave del que desea protegerse es el acceso a la raíz en plataformas tipo Unix o las alteraciones del registro en los sistemas Windows. Un HIDS no podrá bloquear estos cambios, pero debería ser capaz de alertarlo si se produce dicho acceso..

Cada host que monitorea HIDS debe tener algún software instalado. Puede hacer que su HIDS monitoree una computadora. sin embargo, es más típico instalar HIDS en cada dispositivo de su red. Esto se debe a que no desea pasar por alto los cambios de configuración en ningún equipo. Naturalmente, si tiene más de un host HIDS en su red, no querrá tener que iniciar sesión en cada uno para recibir comentarios. Entonces, un sistema HIDS distribuido debe incluir un módulo de control centralizado. Busque un sistema que encripte las comunicaciones entre los agentes host y el monitor central..

Sistemas de detección de intrusiones en red (NIDS)

La detección de intrusos basada en la red, también conocida como sistema de detección de intrusos de red o IDS de red, examina el tráfico en su red. Como tal, un típico NIDS tiene que incluir un rastreador de paquetes para recopilar tráfico de red para el análisis.

El motor de análisis de un NIDS generalmente se basa en reglas y puede modificarse agregando sus propias reglas. Con muchos NIDS, el proveedor del sistema, o la comunidad de usuarios, pondrá a su disposición las reglas y usted podrá importarlas en su implementación. Una vez que se familiarice con la sintaxis de reglas de su NIDS elegido, podrá crear sus propias reglas.

Encadenamiento de vuelta a la recolección de tráfico, no desea volcar todo su tráfico en archivos o ejecutar todo el lote a través de un tablero porque no podrías analizar todos esos datos. Por lo tanto, las reglas que impulsan el análisis en un NIDS también crean una captura selectiva de datos. Por ejemplo, si tiene una regla para un tipo de tráfico HTTP preocupante, su NIDS solo debe recoger y almacenar paquetes HTTP que muestren esas características.

Por lo general, se instala un NIDS en una pieza de hardware dedicada. Las soluciones empresariales de pago de alta gama vienen como un kit de red con el software precargado en él. sin embargo, no tiene que pagar mucho dinero por el hardware especializado. Un NIDS requiere un módulo de sensor para recoger el tráfico, por lo que puede cargarlo en un analizador de LAN, o puede elegir asignar una computadora para ejecutar la tarea. Sin embargo, asegúrese de que el equipo que elija para la tarea tenga suficiente velocidad de reloj para no ralentizar su red.

HIDS o NIDS?

La respuesta corta es ambas. Un NIDS le dará mucho más poder de monitoreo que un HIDS. Puede interceptar ataques cuando ocurren con un NIDS, mientras que un HIDS solo nota que algo está mal una vez que un archivo o una configuración en un dispositivo ya ha cambiado. Sin embargo, el hecho de que los HIDS no tengan tanta actividad como los NIDS no significa que sean menos importantes.

El hecho de que el NIDS se instale generalmente en un equipo independiente significa que no arrastra los procesadores de sus servidores. sin embargo, la actividad de HIDS no es tan agresiva como la de NIDS. Un demonio liviano en la computadora puede cumplir una función HIDS y no debe quemar demasiada CPU. Ninguno de los sistemas genera tráfico de red adicional.

Métodos de detección: IDS basados en firmas o en anomalías

Ya sea que esté buscando un sistema de detección de intrusiones de host o un sistema de detección de intrusiones en la red, todos los IDS usan dos modos de operación: algunos solo pueden usar uno u otro, pero la mayoría usa ambos.

- IDS basados en firmas

- IDS basados en anomalías

IDS basados en firmas

los método basado en firma examina las sumas de verificación y la autenticación de mensajes. Métodos de detección basados en firmas. puede ser aplicado tanto por NIDS como por HIDS. Un HIDS examinará los archivos de registro y configuración para cualquier reescritura inesperada, mientras que un NIDS analizará las sumas de verificación en los paquetes y la integridad de autenticación de mensajes de sistemas como SHA1.

El NIDS puede incluir una base de datos de firmas que contienen paquetes conocidos como fuentes de actividades maliciosas. Afortunadamente, los hackers no se sientan en sus computadoras escribiendo como furia para descifrar una contraseña o acceder al usuario root. En cambio, utilizan procedimientos automatizados proporcionados por herramientas de hackers conocidas. Estas herramientas tienden a generar las mismas firmas de tráfico cada vez porque los programas de computadora repiten las mismas instrucciones una y otra vez en lugar de introducir variaciones aleatorias.

IDS basados en anomalías

Detección basada en anomalías busca patrones de actividades inesperados o inusuales. Esta categoría también puede implementarse tanto en sistemas de detección de intrusos basados en host como en red. En el caso de HIDS, una anomalía podría repetirse intentos fallidos de inicio de sesión, o actividad inusual en los puertos de un dispositivo que significa escaneo de puertos.

En el caso de NIDS, el enfoque de anomalía requiere establecer una línea de base de comportamiento para crear una situación estándar contra la cual se puedan comparar los patrones de tráfico en curso. Se considera aceptable un rango de patrones de tráfico, y cuando el tráfico actual en tiempo real se mueve fuera de ese rango, se genera una alerta de anomalía.

Elegir un método IDS

Los NIDS sofisticados pueden crear un registro de comportamiento estándar y ajustar sus límites a medida que avanza su vida útil. En general, tanto el análisis de firma como el de anomalías son mucho más simples de operar y más fáciles de configurar con el software HIDS que con NIDS.

Los métodos basados en firmas son mucho más rápidos que la detección basada en anomalías. Un motor de anomalías completamente completo toca las metodologías de IA y puede costar mucho dinero desarrollarlo. Sin embargo, los métodos basados en firmas se reducen a la comparación de valores. Ciertamente, en el caso de HIDS, la coincidencia de patrones con versiones de archivos puede ser una tarea muy sencilla que cualquiera podría realizar utilizando utilidades de línea de comandos con expresiones regulares. Por lo tanto, no cuestan tanto desarrollar y es más probable que se implementen en sistemas de detección de intrusos gratuitos.

Un sistema integral de detección de intrusos necesita métodos basados en firmas y procedimientos basados en anomalías..

Defiende la red con un IPS

Ahora tenemos que considerar sistemas de prevención de intrusiones (IPS). El software IPS y los IDS son ramas de la misma tecnología porque no se puede prevenir sin detección. Otra forma de expresar la diferencia entre estas dos ramas de las herramientas de intrusión es llamarlas pasivas o activas. Un sistema directo de monitoreo y alerta de intrusiones a veces se denomina IDS “pasivos”. Un sistema que no solo detecta una intrusión sino que toma medidas para remediar cualquier daño y bloquear una mayor actividad de intrusión de una fuente detectada, también se conoce como IDS “reactivos”.

IDS reactivos, o IPS, generalmente no implementan soluciones directamente. En cambio, interactúan con firewalls y aplicaciones ajustando la configuración. Un HIDS reactivo puede interactuar con varios asistentes de red para restaurar la configuración en un dispositivo, como SNMP o un administrador de configuración instalado. Los ataques al usuario raíz, o al usuario administrador en Windows, generalmente no se tratan automáticamente, ya que el bloqueo de un usuario administrador o el cambio de la contraseña del sistema provocarían el bloqueo del administrador del sistema fuera de la red y los servidores..

Muchos usuarios de IDS informan una avalancha de falsos positivos cuando instalan por primera vez sus sistemas de defensa. Como los IPS implementan automáticamente la estrategia de defensa en la detección de una condición de alerta. Los IPS calibrados incorrectamente pueden causar estragos y detener su actividad de red legítima..

Para minimizar la interrupción de la red que puede ser causada por falsos positivos, debe introducir su sistema de detección y prevención de intrusiones por etapas. Los disparadores se pueden adaptar y puede combinar condiciones de advertencia para crear alertas personalizadas. La declaración de acciones que deben realizarse en la detección de amenazas se denomina política. La interacción de los procedimientos de detección y prevención de intrusos con los firewalls debe ajustarse particularmente para evitar que los usuarios genuinos de su empresa se vean bloqueados por políticas demasiado estrictas..

Sistemas de detección de intrusiones por tipo y sistema operativo

Los productores de software IDS se centran en sistemas operativos tipo Unix. Algunos producen su código de acuerdo con el estándar POSIX. En todos estos casos, eso significa que Windows está excluido. Como Los sistemas operativos Mac OS de Mac OS X y macOS están basados en Unix, Estos sistemas operativos están mucho mejor atendidos en el mundo IDS que en otras categorías de software. La siguiente tabla explica qué IDS están basados en el host, cuáles están basados en la red y en qué sistemas operativos se pueden instalar cada uno.

Puede leer algunas reseñas que afirman que Security Onion se puede ejecutar en Windows. Puede hacerlo si primero instala una máquina virtual y la ejecuta. Sin embargo, para las definiciones de esta tabla, solo contamos el software como compatible con un sistema operativo si puede instalarse directamente.

Las mejores herramientas de detección de intrusiones & Software

| Administrador de eventos de seguridad de SolarWinds (PRUEBA GRATIS) | Ambos | No | No | si | No |

| Bufido | NIDS | si | si | si | No |

| OSSEC | HIDS | si | si | si | si |

| ManageEngine EventLog Analyzer | HIDS | si | si | si | si |

| Suricata | NIDS | si | si | si | si |

| Hermano | NIDS | si | si | No | si |

| Sagan | Ambos | si | si | No | si |

| Cebolla de seguridad | Ambos | No | si | No | No |

| AYUDANTE | HIDS | si | si | No | si |

| Abra WIPS-NG | NIDS | No | si | No | No |

| Samhain | HIDS | si | si | No | si |

| Fail2Ban | HIDS | si | si | No | si |

Sistemas de detección de intrusiones para Unix

Para reexpresar la información de la tabla anterior en una lista específica de Unix, aquí están los HIDS y NIDS que puede usar en la plataforma Unix.

Sistemas de detección de intrusos del host:

- OSSEC

- Analizador EventLog

- Sagan

- AYUDANTE

- Samhain

- Fail2Ban

Sistemas de detección de intrusos en la red:

- Bufido

- Hermano

- Suricata

- Sagan

Sistemas de detección de intrusiones para Linux

Aquí hay una lista de los sistemas de detección de intrusos del host y los sistemas de intrusión de red que puede ejecutar en la plataforma Linux.

Sistemas de detección de intrusos del host:

- OSSEC

- Analizador EventLog

- Sagan

- Cebolla de seguridad

- AYUDANTE

- Samhain

- Fail2Ban

Sistemas de detección de intrusos en la red:

- Bufido

- Hermano

- Suricata

- Sagan

- Cebolla de seguridad

- Abra WIPS-NG

Sistemas de detección de intrusiones para Windows

A pesar de la popularidad de Windows Server, los desarrolladores de sistemas de detección de intrusos no parecen estar muy interesados en producir software para el sistema operativo Windows. Aquí están los pocos IDS que se ejecutan en Windows.

Sistemas de detección de intrusos del host:

- Administrador de eventos de seguridad de SolarWinds

- OSSEC

- Analizador EventLog

Sistemas de detección de intrusos en la red:

- Administrador de eventos de seguridad de SolarWinds

- Bufido

- Suricata

Sistemas de detección de intrusiones para Mac OS

Los propietarios de Mac se benefician del hecho de que Mac OS X y macOS están basados en Unix y, por lo tanto, hay muchas más opciones de sistema de detección de intrusos para los propietarios de Mac que aquellos que tienen computadoras con el sistema operativo Windows.

Sistemas de detección de intrusos del host:

- OSSEC

- Analizador EventLog

- Sagan

- AYUDANTE

- Samhain

- Fail2Ban

Sistemas de detección de intrusos en la red:

- Hermano

- Suricata

- Sagan

Los mejores sistemas y herramientas de detección de intrusos

Ahora ha visto un resumen rápido de los sistemas de detección de intrusos basados en host y los sistemas de detección de intrusos basados en red por sistema operativo, en esta lista, profundizamos en los detalles de cada uno de los mejores IDS.

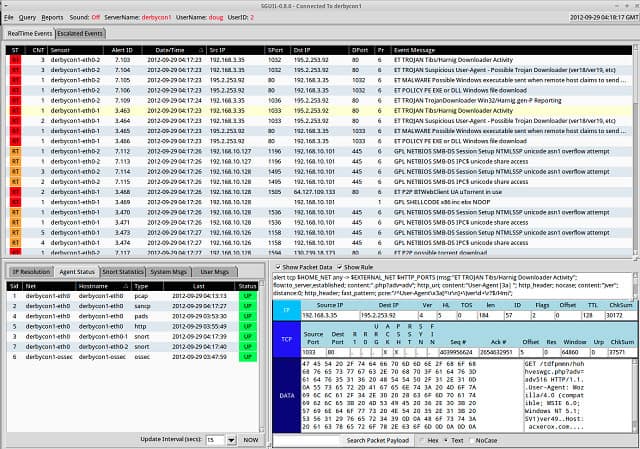

1. SolarWinds Security Event Manager (PRUEBA GRATUITA)

El administrador de eventos de seguridad de SolarWinds (SEM) se ejecuta en Servidor de windows, pero puede registrar mensajes generados por Unix, Linux, y Mac OS computadoras y Ventanas PC.

Como administrador de registros, este es un sistema de detección de intrusiones basado en el host porque está relacionado con la administración de archivos en el sistema. Sin embargo, también gestiona los datos recopilados por Snort, lo que lo hace parte de un sistema de detección de intrusos basado en la red..

Snort es un sniffer de paquetes ampliamente utilizado creado por Cisco Systems (ver más abajo). Tiene un formato de datos específico, que otros productores de herramientas IDS integran en sus productos. Este es el caso con SolarWinds Security Event Manager. Detección de intrusos en la red Los sistemas examinan los datos de tráfico a medida que circulan por la red. Para implementar las capacidades NIDS del Security Event Manager, necesitaría use Snort como herramienta de captura de paquetes y canalizar los datos capturados a través del Administrador de eventos de seguridad para su análisis. Aunque LEM actúa como una herramienta HIDS cuando se trata de la creación e integridad de archivos de registro, es capaz de recibir datos de red en tiempo real a través de Snort, que es una actividad de NIDS.

El producto SolarWinds también puede actuar como un sistema de prevención de intrusiones porque puede desencadenar acciones en la detección de intrusiones. El paquete se envía con más de 700 reglas de correlación de eventos, lo que le permite detectar actividades sospechosas e implementar automáticamente actividades de remediación. Estas acciones se llaman Respuestas activas.

Estas respuestas activas incluyen:

- Alertas de incidentes a través de SNMP, mensajes en pantalla o correo electrónico

- Aislamiento del dispositivo USB

- Suspensión de cuenta de usuario o expulsión de usuario

- Bloqueo de direcciones IP

- Procesos de matanza

- Sistema apagado o reinicio

- Servicio apagado

- Servicio de activación

Las capacidades de procesamiento de mensajes de Snort del Security Event Manager lo convierten en un servicio muy completo. Seguridad de la red herramienta. Actividad maliciosa se puede cerrar casi instantáneamente gracias a la capacidad de la herramienta para combinar datos de Snort con otros eventos en el sistema. El riesgo de interrumpir el servicio a través de la detección de falsos positivos se reduce considerablemente gracias a las reglas de correlación de eventos finamente ajustadas. Puedes acceder a esto Seguridad de la red sistema en un Prueba gratuita de 30 días.

SELECCIÓN DEL EDITOR

Herramienta esencial para mejorar la seguridad, responder a eventos y lograr el cumplimiento.

Descargar: Descargar 30 días de prueba GRATUITA

Sitio oficial: https://www.solarwinds.com/security-event-manager

OS: Ventanas

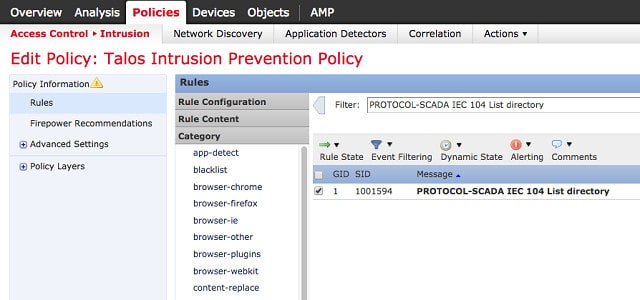

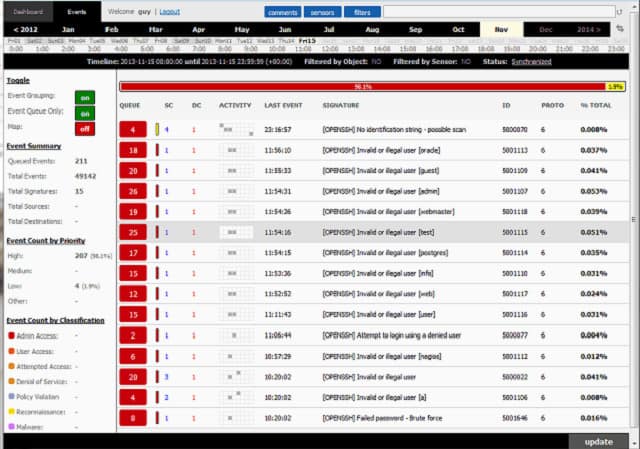

2. Resoplar

Snort es el líder de la industria en NIDS, pero todavía es de uso gratuito. Este es uno de los pocos IDS que se pueden instalar en Windows. Fue creado por Cisco. El sistema puede ejecutarse en tres modos diferentes y puede implementar estrategias de defensa, por lo que es un sistema de prevención de intrusos, así como un sistema de detección de intrusos.

Los tres modos de Snort son:

- Modo sniffer

- Registrador de paquetes

- Detección de intrusiones

Puede usar snort solo como un sniffer de paquetes sin activar sus capacidades de detección de intrusos. En este modo, obtiene una lectura en vivo de los paquetes que pasan por la red. En el modo de registro de paquetes, esos detalles del paquete se escriben en un archivo.

Cuando accede a las funciones de detección de intrusos de Snort, invoca un módulo de análisis que aplica un conjunto de reglas al tráfico a medida que pasa. Estas reglas se denominan “políticas básicas” y, si no sabe qué reglas necesita, puede descargarlas del sitio web de Snort. Sin embargo, una vez que tenga confianza en las metodologías de Snort, es posible escribir su propio. Hay una gran base comunitaria para este IDS y están muy activos en línea en las páginas de la comunidad del sitio web de Snort. Puede obtener consejos y ayuda de otros usuarios y también descargar reglas que los usuarios experimentados de Snort han desarrollado.

Las reglas detectarán eventos como escaneos de puertos furtivos, ataques de desbordamiento de búfer, ataques CGI, sondas SMB y huellas digitales del sistema operativo. Los métodos de detección dependen de las reglas específicas que se utilizan e incluyen ambos métodos basados en firmas y sistemas basados en anomalías.

La fama de Snort ha atraído seguidores en la industria de desarrolladores de software. Una serie de aplicaciones que otras casas de software han creado pueden realizar un análisis más profundo de los datos recopilados por Snort. Éstos incluyen Snorby, BASE, Squil, y Anaval. Esas aplicaciones complementarias lo ayudan a compensar el hecho de que la interfaz para Snort no es muy fácil de usar.

3. OSSEC

OSSEC significa Seguridad HIDS de código abierto. Es los principales HIDS disponibles y es completamente gratuito. Como sistema de detección de intrusiones basado en host, el programa se enfoca en los archivos de registro en la computadora donde lo instala. Supervisa las firmas de suma de comprobación de todos sus archivos de registro para detectar posibles interferencias.. En Windows, mantendrá pestañas sobre cualquier alteración en el registro. En sistemas tipo Unix, supervisará cualquier intento de acceder a la cuenta raíz.. Aunque OSSEC es un proyecto de código abierto, en realidad es propiedad de Trend Micro, un destacado productor de software de seguridad..

La aplicación de monitoreo principal puede cubrir una computadora o varios hosts, consolidando los datos en una consola. Aunque hay un agente de Windows que permite monitorear las computadoras con Windows, la aplicación principal solo se puede instalar en un sistema similar a Unix, lo que significa Unix, Linux o Mac OS. Hay una interfaz para OSSEC para el programa principal, pero se instala por separado y ya no es compatible.. Los usuarios habituales de OSSEC han descubierto otras aplicaciones que funcionan bien como interfaz para la herramienta de recopilación de datos: incluyen Splunk, Kibana y Graylog.

Los archivos de registro cubiertos por OSSEC incluyen FTP, correo y datos del servidor web. También supervisa los registros de eventos del sistema operativo, los registros y tablas de firewall y antivirus, y los registros de tráfico. El comportamiento de OSSEC está controlado por las políticas que instala en él.. Estos pueden adquirirse como complementos de la gran comunidad de usuarios que está activa para este producto. Una política define una condición de alerta. Esas alertas pueden mostrarse en la consola o enviarse como notificaciones por correo electrónico. Trend Micro ofrece soporte para OSSEC por una tarifa.

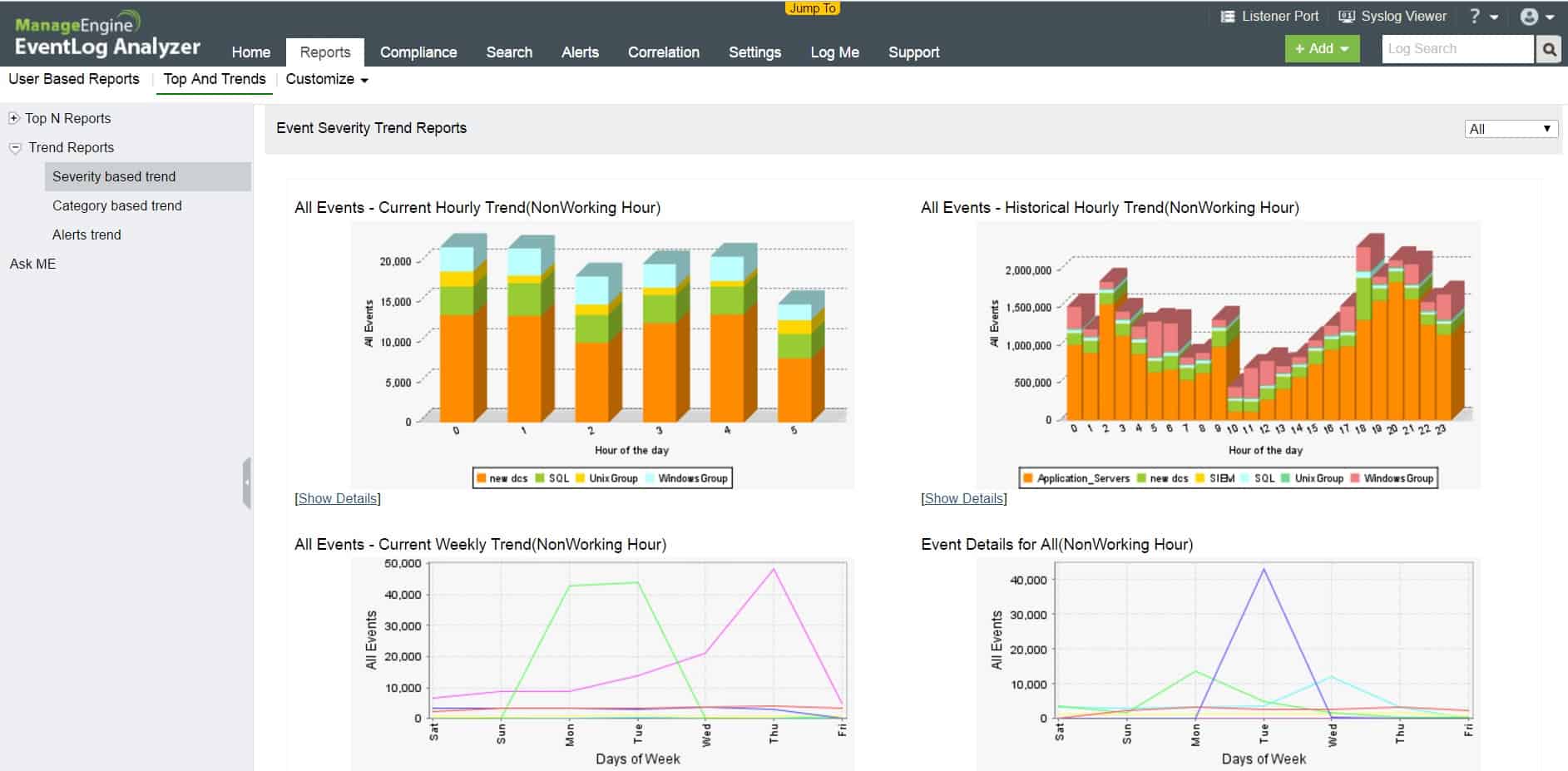

4. ManageEngine EventLog Analyzer

ManageEngine es un productor líder de soluciones de gestión y monitoreo de infraestructura de TI.. Analizador EventLog es parte de los productos de seguridad de la compañía. Esto es un HIDS que se enfoca en administrar y analizar archivos de registro generados por aplicaciones estándar y sistemas operativos. La herramienta se instala en Servidor de windows o Linux. Recopila datos de esos sistemas operativos y también de Mac OS, IBM AIX, HP UX, y Solaris sistemas. Los registros de los sistemas Windows incluyen fuentes de Windows Server Windows Vista y superior y el servidor DHCP de Windows.

Además de los sistemas operativos, el servicio reúne y consolida registros de Microsoft SQL Server y Oráculo bases de datos También puede canalizar alertas de varios sistemas antivirus, incluidos Microsoft Antimalware, ESET, Sophos, Norton, Kaspersky, FireEye, Malwarebytes, McAfee, y Symantec. Recopilará registros de servidores web, firewalls, hipervisores, enrutadores, conmutadores y escáneres de vulnerabilidades..

EventLog Analyzer recopila mensajes de registro y funciona como un servidor de archivos de registro, organizando los mensajes en archivos y directorios por fuente y fecha del mensaje. Las advertencias urgentes también se envían al panel de control de EventLog Analyzer y se pueden enviar a Sistemas de mesa de ayuda como entradas para provocar la atención inmediata de los técnicos. La decisión sobre qué eventos constituyen una posible violación de la seguridad es impulsada por un módulo de inteligencia de amenazas que está integrado en el paquete.

El servicio incluye búsquedas automáticas de registros y correlación de eventos para compilar informes de seguridad regulares. Entre esos informes se encuentra un formato de Monitoreo y auditoría de usuarios privilegiados (PUMA) y una variedad de formatos necesarios para demostrar el cumplimiento de PCI DSS, FISMA, ISO 27001, GLBA, HIPAA, SOX, y GDPR.

ManageEngine EventLog Analyzer está disponible en tres ediciones. El primero de estos es Gratis. Sin embargo, la edición gratuita se limita a monitorear los mensajes de registro de cinco fuentes, lo que no es realmente suficiente para cualquier negocio moderno más allá de las empresas muy pequeñas. Las dos ediciones pagas son Prima y Repartido. El plan distribuido es significativamente más caro que el plan Premium. El sistema Premium debería ser suficiente para la mayoría de las empresas de un solo sitio, mientras que la versión distribuida cubrirá múltiples sitios y un número ilimitado de fuentes de registro. Puede probar el sistema con una prueba gratuita de 30 días que tiene un límite de 2,000 fuentes de mensajes de registro.

5. Suricata

Suricata es probablemente la principal alternativa a Snort. Suricata tiene una ventaja clave sobre Snort, que es que recopila datos en la capa de aplicación. Esto supera la ceguera que Snort tiene para las firmas divididas en varios paquetes TCP. Suricata espera hasta que todos los datos en los paquetes se ensamblen antes de mover la información al análisis.

Aunque el sistema funciona en la capa de aplicación, puede monitorear la actividad del protocolo en niveles más bajos, como IP, TLS, ICMP, TCP y UDP. Examina el tráfico en tiempo real para diferentes aplicaciones de red, incluidos FTP, HTTP y SMB. El monitor no solo mira la estructura de paquetes. Puede examinar los certificados TLS y centrarse en las solicitudes HTTP y las llamadas DNS. Una función de extracción de archivos le permite examinar y aislar archivos sospechosos con características de infección de virus.

Suricata es compatible con Snort y puede usar las mismas reglas VRT escritas para ese líder NIDS. Esas herramientas de terceros, como Snorby, BASE, Squil, y Anaval que se integran con Snort también pueden ir a Suricata. Por lo tanto, acceder a la comunidad Snort para obtener consejos y reglas gratuitas puede ser un gran beneficio para los usuarios de Suricata. Un módulo de secuencias de comandos incorporado le permite combinar reglas y obtener un perfil de detección más preciso que Snort puede proporcionarle. Suricata utiliza métodos basados en firmas y anomalías..

Suricata tiene una arquitectura de procesamiento inteligente que permite la aceleración de hardware mediante el uso de muchos procesadores diferentes para la actividad simultánea de múltiples subprocesos. Incluso puede ejecutarse parcialmente en su tarjeta gráfica. Esta distribución de tareas evita que la carga se ejerza sobre un solo host. Eso es bueno porque un problema con este NIDS es que es bastante pesado en el procesamiento. Suricata tiene un panel de control muy elegante que incorpora gráficos para facilitar mucho el análisis y el reconocimiento de problemas. A pesar de este aspecto frontal costoso, Suricata es gratis.

6. Bro

Bro es un NIDS gratis eso va más allá de la detección de intrusos y también puede proporcionarle otras funciones de monitoreo de red. La comunidad de usuarios de Bro incluye muchas instituciones de investigación académica y científica..

La función de detección de intrusos Bro se cumple en dos fases: registro y análisis de tráfico. Como con Suricata, Bro tiene una gran ventaja sobre Snort en que su análisis opera en la capa de aplicación. Esto le brinda visibilidad a través de los paquetes para obtener un análisis más amplio de la actividad del protocolo de red..

El módulo de análisis de Bro tiene dos elementos que funcionan en el análisis de firmas y la detección de anomalías. La primera de estas herramientas de análisis es la Motor de eventos Bro. Esto rastrea eventos desencadenantes, como una nueva conexión TCP o una solicitud HTTP. Cada evento se registra, por lo que esta parte del sistema es neutral en cuanto a políticas: solo proporciona una lista de eventos en los que el análisis puede revelar la repetición de acciones o actividades sospechosamente diversas generadas por la misma cuenta de usuario.

La extracción de los datos de ese evento es realizada por guiones de política. Una condición de alerta provocará una acción, entonces Bro es un sistema de prevención de intrusiones así como un analizador de tráfico de red. Los scripts de política se pueden personalizar, pero generalmente se ejecutan a lo largo de un marco estándar que implica la coincidencia de firmas, la detección de anomalías y el análisis de conexión.

Puede rastrear la actividad HTTP, DNS y FTP con Bro y también monitorear el tráfico SNMP, le permite verificar los cambios en la configuración del dispositivo y las condiciones de captura SNMP. Cada política es un conjunto de reglas y no está limitado al número de políticas activas o las capas de pila de protocolos que puede examinar. En los niveles inferiores, puede estar atento a los ataques de inundación sincronizada DDoS y detectar el escaneo de puertos.

Bro se puede instalar en Unix, Linux y Mac OS.

7. Sagan

Sagan es un sistema de detección de intrusiones basado en host, así que esta es una alternativa a OSSEC y también es libre de usar. A pesar de ser un HIDS, el programa es compatible con los datos recopilados por Snort, que es un sistema NIDS. Esta compatibilidad también se extiende a las otras herramientas que se pueden usar junto con Snort, como Snorby, BASE, Squil, y Anaval. Las fuentes de datos de Bro y Suricata también pueden alimentar a Sagan. Esta herramienta se puede instalar en Unix, Linux y Mac OS. Aunque no puede ejecutar Sagan en Windows, puede alimentar registros de eventos de Windows en él.

Estrictamente hablando, Sagan es una herramienta de análisis de registro. El elemento que le falta para convertirlo en un NIDS independiente es un módulo sniffer de paquetes. Sin embargo, en el lado positivo, esto significa que Sagan no requiere hardware dedicado y tiene la flexibilidad de analizar tanto los registros de host como los datos de tráfico de la red. Esta herramienta tendría que ser un compañero de otros sistemas de recopilación de datos para crear un sistema completo de detección de intrusos..

Algunas características interesantes de Sagan incluyen un localizador de IP, que le permite ver la ubicación geográfica de las direcciones IP que se detectan como actividades sospechosas Esto le permitirá agregar las acciones de las direcciones IP que parecen estar funcionando en conjunto para formar un ataque. Sagan puede distribuir su procesamiento en varios dispositivos, aligerando la carga en la CPU de su servidor de claves.

Este sistema incluye ejecución de script, lo que significa que generará alertas y realizará acciones en la detección de escenarios de intrusión. Puede interactuar con tablas de firewall para implementar prohibiciones de IP en caso de actividad sospechosa de una fuente específica. Entonces, este es un sistema de prevención de intrusiones. El módulo de análisis funciona con metodologías de detección de firma y anomalía..

Sagan no figura en la lista de los mejores IDS de todos porque realmente no califica como IDS, ya que es un analizador de archivos de registro. Sin embargo, su HIDS con un toque de concepto NIDS lo convierte en una propuesta interesante como componente de herramienta de análisis IDS híbrido.

8. Cebolla de seguridad

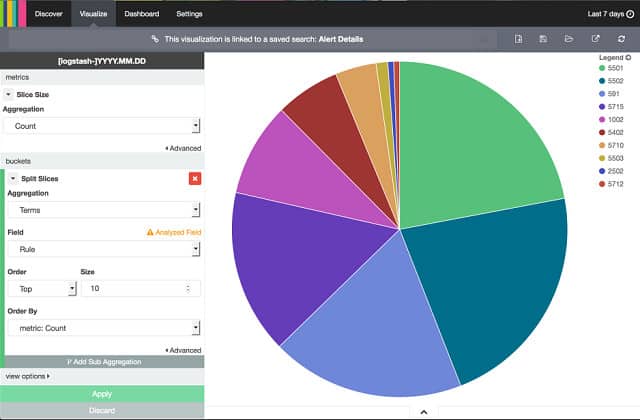

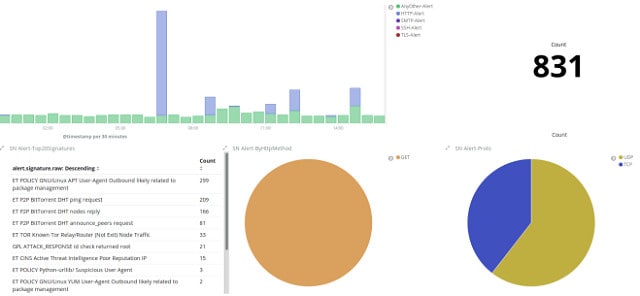

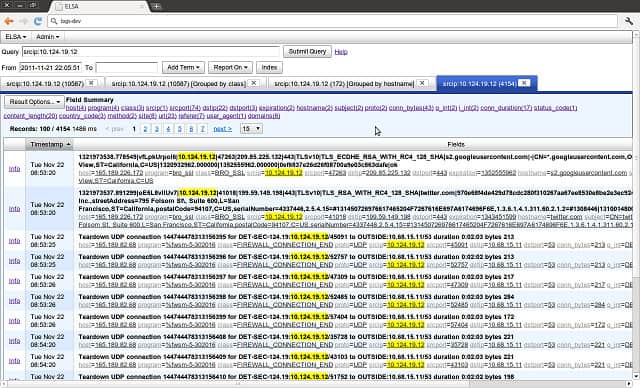

Para una combinación de soluciones IDS, puede intentar el sistema gratuito de seguridad de cebolla. La mayoría de las herramientas de IDS en esta lista son proyectos de código abierto. Eso significa que cualquiera puede descargar el código fuente y cambiarlo. Eso es exactamente lo que hizo el desarrollador de Security Onion. Tomó elementos del código fuente de Bufido, Suricata, OSSEC, y Hermano y los cosí para hacer esto híbrido NIDS / HIDS basado en Linux gratis. Security Onion está escrito para ejecutarse en Ubuntu y también integra elementos de sistemas front-end y herramientas de análisis que incluyen Snorby, Sguil, Chirriante, Kibana, ELSA, Xplico, y NetworkMiner.

Aunque Security Onion se clasifica como NIDS, también incluye funciones HIDS. Supervisará sus archivos de registro y configuración para detectar actividades sospechosas y verificará en las sumas de verificación de esos archivos cualquier cambio inesperado. Una desventaja del enfoque integral de Security Onion para la supervisión de la red es su complejidad. Tiene varias estructuras operativas diferentes y no hay realmente suficiente material de aprendizaje en línea o incluido para ayudar al administrador de la red a familiarizarse con todas las capacidades de la herramienta..

El análisis de red es realizado por un analizador de paquetes, que puede mostrar datos de paso en una pantalla y también escribir en un archivo. El motor de análisis de Security Onion es donde las cosas se complican porque hay tantas herramientas diferentes con diferentes procedimientos operativos que puede terminar ignorando la mayoría de ellas.. La interfaz de Kibana proporciona el panel de control para Security Onion e incluye algunos buenos gráficos y tablas para facilitar el reconocimiento de estado.

Tanto las reglas de alerta basadas en firmas como las basadas en anomalías se incluyen en este sistema. Obtiene información sobre el estado del dispositivo, así como los patrones de tráfico. Todo esto realmente podría tener algo de automatización de acción, de la que carece Security Onion.

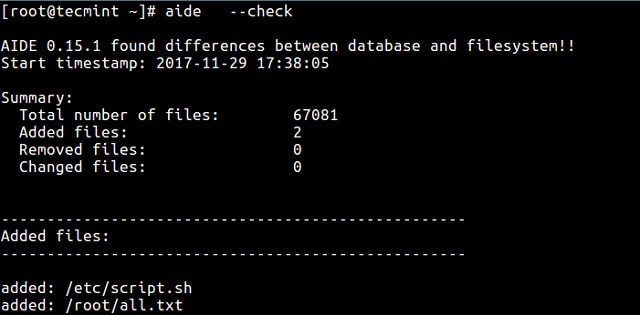

9. AIDE

El “Entorno de detección de intrusiones avanzado” es mucho para escribir, por lo que los desarrolladores de este IDS decidieron abreviar su nombre a AIDE. Esto es un HIDS gratis que se centra en la detección de rootkits y las comparaciones de firmas de archivos para sistemas operativos Unix y similares a Unix, por lo que también funcionará en Mac OS y Linux.

Si ha considerado Tripwire, sería mejor mirar AIDE en su lugar, porque este es un reemplazo gratuito para esa práctica herramienta. Tripwire tiene una versión gratuita, pero muchas de las funciones clave que la mayoría de las personas necesitan de un IDS solo están disponibles con Tripwire pagado, por lo que obtienes mucha más funcionalidad gratis con AIDE.

El sistema compila una base de datos de datos administrativos de los archivos de configuración cuando se instala por primera vez. Ese crea una línea de base y luego cualquier cambio en las configuraciones puede revertirse cada vez que se detectan cambios en la configuración del sistema. La herramienta incluye métodos de monitoreo de firma y anomalías.. Las verificaciones del sistema se emiten a pedido y no se ejecutan continuamente, lo cual es un poco deficiente con este HIDS. Sin embargo, como esta es una función de línea de comando, puede programarla para que se ejecute periódicamente con un método operativo, como cron. Si desea datos casi en tiempo real, puede programarlos para que se ejecuten con mucha frecuencia.

AIDE es realmente solo una herramienta de comparación de datos y no incluye ningún lenguaje de scripting, tendría que confiar en sus habilidades de scripting de shell para obtener funciones de búsqueda de datos e implementación de reglas en este HIDS. Quizás AIDE debería considerarse más como una herramienta de gestión de configuración que como un sistema de detección de intrusos.

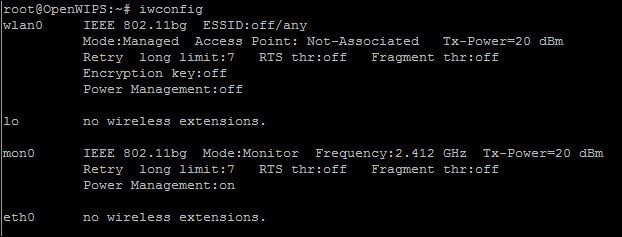

10. Abra WIPS-NG

Si has oído hablar de Aircrack-NG, entonces puedes ser un poco cauteloso con esto IDS basados en red porque fue desarrollado por el mismo emprendedor. Aircrack-NG es un rastreador de paquetes de red inalámbrica y un descifrador de contraseñas que se ha convertido en parte del kit de herramientas de cada hacker de red wifi.

En WIPS-NG vemos un caso de cazador furtivo convertido en guardabosques. Este software gratuito está diseñado para defender redes inalámbricas. Aunque Aircrack-NG puede ejecutarse en una variedad de sistemas operativos, Open WIPS-NG solo se ejecuta en Linux. El nombre “WIPS” significa “sistema inalámbrico de prevención de intrusiones”, por lo que este NIDS detecta y bloquea la intrusión.

El sistema incluye tres elementos:

- Sensor

- Servidor

- Interfaz

Hay planes para permitir una instalación WIPS-NG para monitorear múltiples sensores. sin embargo, por el momento, cada instalación solo puede incluir un sensor. Eso no debería ser un gran problema porque puedes lograr múltiples tareas con un solo sensor. El sensor es un rastreador de paquetes, que también tiene la capacidad de manipular transmisiones inalámbricas a medio flujo. Entonces el sensor actúa como el transceptor del sistema.

La información recopilada por el sensor se reenvía al servidor, que es donde ocurre la magia.. El conjunto de programas del servidor contiene el motor de análisis que detectará los patrones de intrusión.. Las políticas de intervención para bloquear las intrusiones detectadas también se producen en el servidor. Las acciones necesarias para proteger la red se envían como instrucciones al sensor..

El módulo de interfaz del sistema es un tablero que muestra eventos y alertas al administrador del sistema. Aquí también es donde los ajustes pueden modificarse y las acciones defensivas pueden ajustarse o anularse.

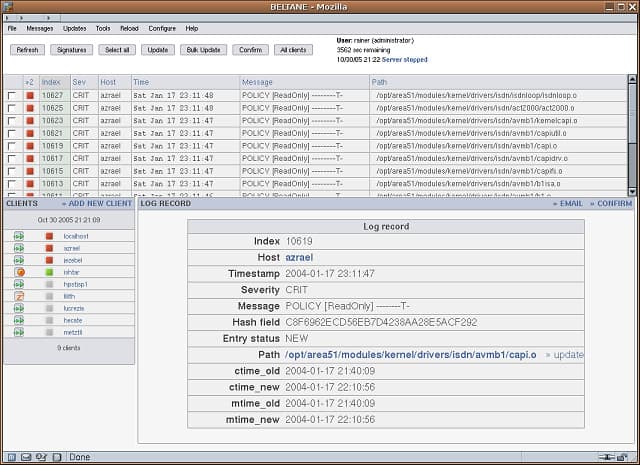

11. Samhain

Samhain, producido por Samhain Design Labs en Alemania, es Un sistema de detección de intrusos basado en host que es de uso gratuito. Se puede ejecutar en una sola computadora o en muchos hosts, ofreciendo una recopilación centralizada de datos sobre los eventos detectados por los agentes que se ejecutan en cada máquina.

Las tareas realizadas por cada agente incluyen la verificación de integridad de archivos, la supervisión de archivos de registro y la supervisión de puertos. Los procesos buscan virus rootkit, SUID falsos (derechos de acceso de usuario) y procesos ocultos.. El sistema aplica cifrado a las comunicaciones entre agentes y un controlador central en implementaciones de múltiples hosts. Las conexiones para la entrega de datos del archivo de registro incluyen requisitos de autenticación, que evitan que los intrusos secuestren o reemplacen el proceso de monitoreo.

Los datos recopilados por Samhain permiten el análisis de actividades en la red y resaltarán señales de advertencia de intrusión. sin embargo, no bloqueará la intrusión ni eliminará los procesos corruptos. Deberá mantener copias de seguridad de sus archivos de configuración e identidades de usuario para resolver los problemas que revela el monitor Samhain.

Un problema con la intrusión de hackers y virus es que el intruso tomará medidas para esconderse. Esto incluye matar los procesos de monitoreo. Samhain despliega una tecnología sigilosa para mantener sus procesos ocultos, evitando así que intrusos manipulen o maten los IDS. Este método de sigilo se llama “esteganografía”.

Los archivos de registro centrales y las copias de seguridad de la configuración están firmados con una clave PGP para evitar la manipulación por intrusos.

Samhain es un sistema de código abierto que se puede descargar de forma gratuita. Fue diseñado siguiendo las pautas POSIX para que sea compatible con Unix, Linux y Mac OS. El monitor central agregará datos de sistemas operativos dispares..

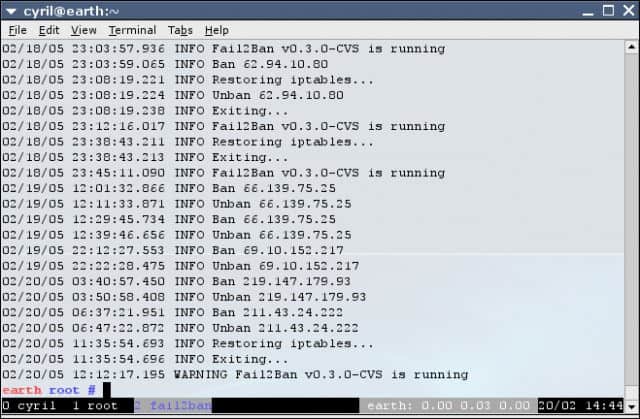

12. Fail2Ban

Fail2Ban es un sistema de detección de intrusiones gratuito basado en host que se centra en detectar eventos preocupantes registrados en archivos de registro, como intentos de inicio de sesión fallidos excesivos. El sistema establece bloques en las direcciones IP que muestran un comportamiento sospechoso.. Estas prohibiciones generalmente solo duran unos minutos, pero eso puede ser suficiente para interrumpir un escenario de descifrado de contraseña de fuerza bruta automatizado estándar. Esta política también puede ser efectiva contra ataques DoS. La duración real de la prohibición de la dirección IP puede ser ajustada por un administrador.

Fail2Ban es en realidad un Sistema de Prevención de Intrusión porque puede actuar cuando se detecta actividad sospechosa y no solo registra y resalta una posible intrusión.

Por lo tanto, el administrador del sistema debe tener cuidado con las políticas de acceso al configurar el software porque Una estrategia de prevención demasiado estricta podría bloquear fácilmente a los usuarios de buena fe.. Un problema con Fail2Ban es que se enfoca en acciones repetidas desde una dirección. Esto no le da la capacidad de hacer frente a campañas de descifrado de contraseñas distribuidas o ataques DDoS.

Fail2Ban está escrito en Python y puede escribir en tablas del sistema para bloquear direcciones sospechosas. Estos bloqueos automáticos se producen en Netfilter, iptables, reglas de firewall PF y la tabla hosts.deny de TCP Wrapper.

El alcance del sistema de monitoreo de ataques está definido por una serie de filtros que instruye al IPS sobre qué servicios monitorear. Estos incluyen Postfix, Apache, Courier Mail Server, Lighttpd, sshd, vsftpd y qmail. Cada filtro se combina con una acción a realizar en caso de que se detecte una condición de alerta. La combinación de un filtro y una acción se denomina “cárcel”.

Este sistema está escrito en el estándar POSIX, por lo que puede instalarse en los sistemas operativos Unix, Linux y Mac OS.

Cómo seleccionar un IDS

El requisito de hardware de los sistemas de detección de intrusos basados en red puede posponerlo y empujarlo hacia un sistema basado en host, que es mucho más fácil de poner en funcionamiento. Sin embargo, no pase por alto el hecho de que no necesita hardware especializado para estos sistemas, solo un host dedicado.

En verdad, debería buscar obtener un HIDS y un NIDS para su red. Esto se debe a que debe vigilar los cambios de configuración y el acceso a la raíz en sus computadoras, así como observar actividades inusuales en los flujos de tráfico en su red.

La buena noticia es que todos los sistemas de nuestra lista son gratuitos o tienen pruebas gratuitas, por lo que puede probar algunos de ellos. El aspecto de la comunidad de usuarios de estos sistemas puede atraerlo hacia uno en particular si ya tiene un colega que tenga experiencia con él.. La capacidad de obtener consejos de otros administradores de red es un atractivo definitivo para estos sistemas. y los hace aún más atractivos que las soluciones de pago con soporte profesional de la mesa de ayuda.

Si su empresa se encuentra en un sector que requiere el cumplimiento de los estándares de seguridad, como un PCI, entonces realmente necesitará un IDS en su lugar. también, Si mantiene información personal sobre miembros del público, sus procedimientos de protección de datos deben estar a la altura para evitar que su empresa sea demandada por fuga de datos.

Aunque probablemente tome todo su día de trabajo solo para mantenerse al tanto de la bandeja de entrada de su administrador de red, no posponga la decisión de instalar un sistema de detección de intrusos. Con suerte, esta guía le ha dado un empujón en la dirección correcta. Si tiene alguna recomendación sobre su IDS favorito y si tiene experiencia con alguno de los sistemas mencionados en esta guía, deje una nota en la sección de comentarios a continuación y comparta sus opiniones con la comunidad.

Otras lecturas

Guías de redes de Comparitech

- Las 10 mejores herramientas de monitoreo de LAN para 2023

- La guía definitiva de DHCP

- La guía definitiva de SNMP

- La guía definitiva para la gestión de dispositivos móviles (MDM) en 2023

- La guía definitiva de BYOD en 2023

- Top 10 de gestión de servidores & herramientas de monitoreo para 2023

- Los mejores analizadores y recopiladores gratuitos de NetFlow para Windows

- 6 de los mejores escáneres de vulnerabilidad de red gratuitos y cómo usarlos

- Los 8 mejores rastreadores de paquetes y analizadores de red para 2023

- El mejor software y herramientas de monitoreo de ancho de banda gratis para analizar el uso del tráfico de red

Otra información sobre monitoreo de red

- Wikipedia: sistema de detección de intrusiones

- Objetivo tecnológico: sistema de detección de intrusiones (IDS)

- CSO: ¿Qué es un sistema de detección de intrusos??

- Lifewire: Introducción a los sistemas de detección de intrusos.

- YouTube: sistemas de detección de intrusiones

ción de intrusiones, incluyendo tanto HIDS como NIDS, y cómo elegir el método adecuado para su red. También se mencionan las mejores herramientas de detección de intrusiones para diferentes sistemas operativos, como Unix, Linux, Windows y Mac OS. Es importante tener en cuenta que la detección de intrusos es solo una parte de la seguridad de la red y se recomienda utilizar un sistema de prevención de intrusiones (IPS) para bloquear el tráfico malicioso. En general, la seguridad de la red es un tema crítico y es importante estar al tanto de las últimas herramientas y técnicas para proteger su red contra posibles amenazas.