Qué es la información de seguridad y la gestión de eventos (SIEM)?

SIEM es sinónimo de información de seguridad y gestión de eventos. Los productos SIEM proporcionan análisis en tiempo real de alertas de seguridad generadas por aplicaciones y hardware de red..

Cubrimos cada producto en detalle a continuación, pero en caso de que tenga poco tiempo, aquí hay un resumen de nuestra lista de las mejores herramientas SIEM:

- SolarWinds Security Event Manager (PRUEBA GRATUITA) Interfaz atractiva con muchos frentes de visualización de datos gráficos, una herramienta SIEM potente y completa que se ejecuta en Windows Server.

- ManageEngine EventLog Analyzer (PRUEBA GRATUITA) Una herramienta SIEM que administra, protege y extrae archivos de registro. Este sistema se instala en Windows, Windows Server y Linux.

- Splunk Enterprise Security Esta herramienta para Windows y Linux es líder mundial porque combina el análisis de red con la administración de registros junto con una excelente herramienta de análisis.

- OSSEC El sistema de seguridad HIDS de código abierto que es de uso gratuito y actúa como un servicio de gestión de información de seguridad.

- Plataforma de inteligencia de seguridad LogRhythm La tecnología de punta basada en inteligencia artificial respalda esta herramienta de análisis de tráfico y registro para Windows y Linux.

- Gestión de seguridad unificada de AlienVault Gran valor SIEM que se ejecuta en Mac OS y Windows.

- RSA NetWitness Extremadamente integral y adaptado a las grandes organizaciones, pero demasiado para las pequeñas y medianas empresas. Se ejecuta en Windows.

- IBM QRadar Herramienta SIEM líder en el mercado que se ejecuta en entornos Windows.

- McAfee Enterprise Security Manager Herramienta SIEM popular que se ejecuta a través de sus registros de Active Directory para confirmar la seguridad del sistema. Se ejecuta en Mac OS y Windows.

A medida que más empresas operan en línea, es cada vez más importante incorporar herramientas de seguridad cibernética y detección de amenazas para evitar el tiempo de inactividad. Desafortunadamente, muchos ciberatacantes sin escrúpulos están activos en la web, esperando a atacar sistemas vulnerables. Los productos de información de seguridad y gestión de eventos (SIEM) se han convertido en una parte central de la identificación y el tratamiento de los ciberataques.

Este término es una especie de paraguas para los paquetes de software de seguridad que van desde sistemas de gestión de registros a la gestión de registros / eventos de seguridad, gestión de información de seguridad y correlación de eventos de seguridad. La mayoría de las veces, estas características se combinan para una protección de 360 grados.

Si bien un sistema SIEM no es infalible, es uno de los indicadores clave de que una organización tiene una política de ciberseguridad claramente definida. Nueve de cada diez veces, los ataques cibernéticos no tienen ninguna información clara a nivel de superficie. Para detectar amenazas, es más efectivo usar los archivos de registro. Las capacidades superiores de gestión de registros de los SIEM los han convertido en un centro central de transparencia de la red..

La mayoría de los programas de seguridad operan en una microescala, abordando amenazas más pequeñas pero perdiendo la imagen más grande de las amenazas cibernéticas. Un sistema de detección de intrusiones (IDS) por sí solo rara vez puede hacer más que monitorear paquetes y direcciones IP. Del mismo modo, sus registros de servicio solo muestran sesiones de usuario y cambios de configuración. SIEM combina estos sistemas y otros similares para proporcionar una visión general completa de cualquier incidente de seguridad a través del monitoreo en tiempo real y el análisis de registros de eventos..

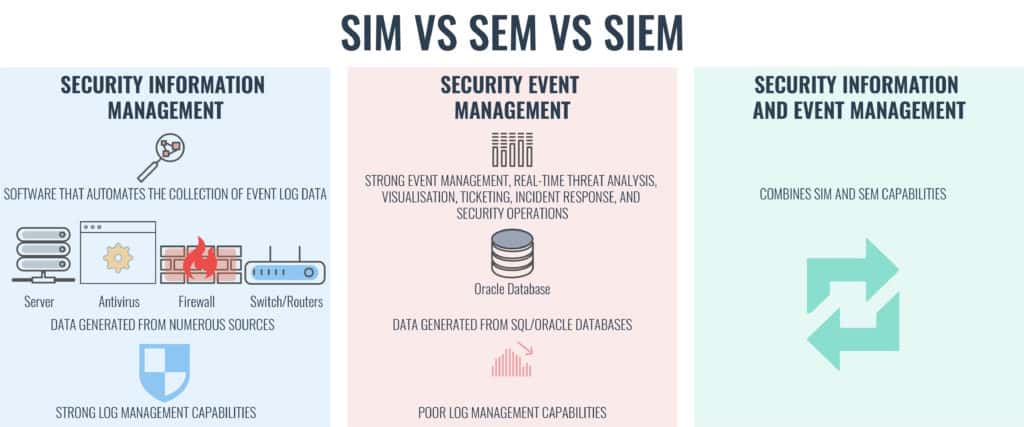

¿Qué es la gestión de la información de seguridad (SIM)??

La gestión de la información de seguridad (SIM) es la recopilación, monitoreo y análisis de datos relacionados con la seguridad de los registros de la computadora. También se conoce como gestión de registros.

¿Qué es la gestión de eventos de seguridad (SEM)??

La gestión de eventos de seguridad (SEM) es la práctica de la gestión de eventos de red que incluye análisis de amenazas en tiempo real, visualización y respuesta a incidentes..

SIEM vs SIM vs SEM: ¿cuál es la diferencia??

SIEM, SIM y SEM a menudo se usan indistintamente, pero hay algunas diferencias clave.

| Visión general | Recopilación y análisis de datos relacionados con la seguridad de los registros de la computadora. | Análisis de amenazas en tiempo real, visualización y respuesta a incidentes.. | SIEM, como su nombre lo indica, combina capacidades SIM y SEM. |

| Caracteristicas | Fácil de implementar, fuertes capacidades de gestión de registros. | Más complejo de implementar, superior en monitoreo en tiempo real. | Más complext para implementar, funcionalidad completa. |

| Herramientas de ejemplo | OSSIM | NetIQ Sentinel | Registro de SolarWinds & Administrador de evento |

Capacidades SIEM

Las capacidades básicas de SIEM son las siguientes:

- Colección de registro

- Normalización: recopilar registros y normalizarlos en un formato estándar)

- Notificaciones y Alertas – Notificar al usuario cuando se identifican amenazas de seguridad

- Detección de incidentes de seguridad

- Flujo de trabajo de respuesta a amenazas – Flujo de trabajo para manejar eventos de seguridad pasados

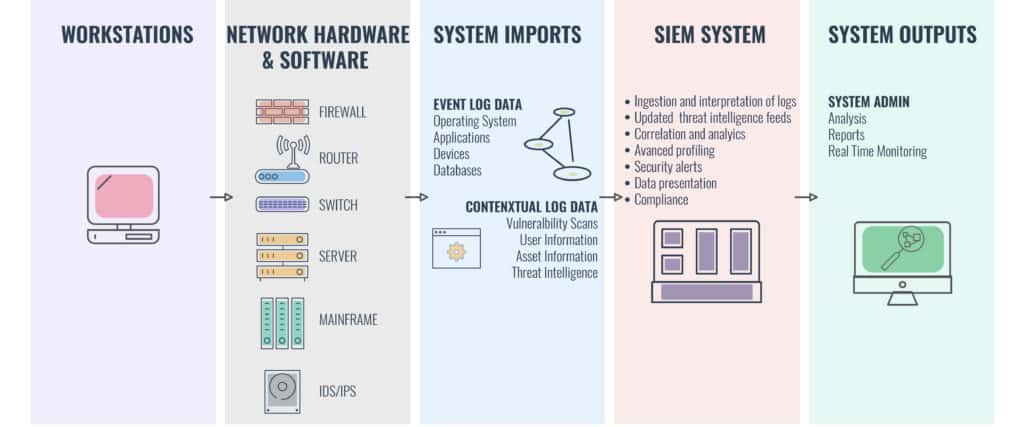

SIEM registra datos de la red interna de herramientas de los usuarios e identifica posibles problemas y ataques. El sistema opera bajo un modelo estadístico para analizar entradas de registro. SIEM distribuye agentes de recolección y recupera datos de la red, dispositivos, servidores y firewalls..

Toda esta información se pasa a una consola de administración donde se puede analizar para abordar las amenazas emergentes. No es raro que los sistemas SIEM avanzados utilicen respuestas automatizadas, análisis de comportamiento de entidades y orquestación de seguridad. Esto garantiza que las vulnerabilidades entre las herramientas de ciberseguridad puedan ser monitoreadas y abordadas por la tecnología SIEM.

Una vez que la información necesaria llega a la consola de administración, es analizada por un analista de datos que puede proporcionar comentarios sobre el proceso general. Esto es importante porque la retroalimentación ayuda a educar al sistema SIEM en términos de aprendizaje automático y aumentar su familiaridad con el entorno..

Una vez que el sistema de software SIEM identifica una amenaza, se comunica con otros sistemas de seguridad en el dispositivo para detener la actividad no deseada. La naturaleza colaborativa de los sistemas SIEM los convierte en una solución popular a escala empresarial. Sin embargo, el aumento de las amenazas cibernéticas generalizadas ha hecho que muchas pequeñas y medianas empresas también consideren los méritos de un sistema SIEM.

Este cambio ha sido relativamente reciente debido a los costos sustanciales de la adopción de SIEM. No solo debe pagar una cantidad considerable por el sistema mismo; necesita asignar uno o dos miembros del personal para supervisarlo. Como resultado, las organizaciones más pequeñas han estado menos entusiasmadas con la adopción de SIEM. Pero eso ha comenzado a cambiar a medida que las PYME pueden subcontratar a proveedores de servicios gestionados.

¿Por qué es importante el SIEM??

SIEM se ha convertido en un componente central de seguridad de las organizaciones modernas. La razón principal es que cada usuario o rastreador deja un rastro virtual en los datos de registro de una red. Los sistemas SIEM están diseñados para usar estos datos de registro con el fin de generar información sobre ataques y eventos pasados. Un sistema SIEM no solo identifica que ha ocurrido un ataque, sino que también le permite ver cómo y por qué sucedió.

A medida que las organizaciones actualizan y mejoran las infraestructuras de TI cada vez más complejas, SIEM se ha vuelto aún más importante en los últimos años. Contrariamente a la creencia popular, los firewalls y los paquetes antivirus no son suficientes para proteger una red en su totalidad. Los ataques de día cero aún pueden penetrar las defensas de un sistema incluso con estas medidas de seguridad establecidas.

SIEM aborda este problema detectando la actividad de ataque y evaluándolo contra el comportamiento pasado en la red. Un sistema SIEM tiene la capacidad de distinguir entre el uso legítimo y un ataque malicioso. Esto ayuda a aumentar la protección contra incidentes de un sistema y evitar daños a los sistemas y la propiedad virtual.

El uso de SIEM también ayuda a las empresas a cumplir con una variedad de regulaciones de administración cibernética de la industria. La gestión de registros es el método estándar de la industria para auditar la actividad en una red de TI. Los sistemas SIEM proporcionan la mejor manera de cumplir con este requisito regulatorio y brindan transparencia sobre los registros para generar información clara y mejoras.

Las herramientas esenciales de SIEM

No todos los sistemas SIEM están construidos de la misma manera. Como resultado, no existe una solución única para todos. Una solución SIEM adecuada para una empresa puede estar incompleta para otra. En esta sección, desglosamos las características principales necesarias para un sistema SIEM.

Gestión de datos de registro

Como se mencionó anteriormente, la administración de datos de registro es un componente central de cualquier sistema SIEM a escala empresarial. Un sistema SIEM necesita agrupar datos de registro de una variedad de fuentes diferentes, cada uno con su propia forma de categorizar y registrar datos. Cuando busque un sistema SIEM, desea uno que tenga la capacidad de normalizar los datos de manera efectiva (es posible que necesite un programa de terceros si su sistema SIEM no administra bien los datos de registro dispares).

Una vez que los datos se normalizan, se cuantifican y se comparan con los datos registrados previamente. El sistema SIEM puede reconocer patrones de comportamiento malicioso y generar notificaciones para alertar al usuario para que tome medidas. Luego, un analista puede buscar estos datos y definir nuevos criterios para futuras alertas. Esto ayuda a desarrollar las defensas del sistema contra nuevas amenazas..

Informes de cumplimiento

En términos de conveniencia y requisitos reglamentarios, es muy importante contar con un SIEM con amplias funciones de informes de cumplimiento. En general, la mayoría de los sistemas SIEM tienen algún tipo de sistema de generación de informes a bordo que lo ayudará a cumplir con sus requisitos de cumplimiento.

La fuente de requisitos de los estándares que debe cumplir será una influencia importante en el sistema SIEM que instale. Si sus estándares de seguridad están dictados por los contratos de los clientes, no tiene mucho margen de maniobra sobre el sistema SIEM que elija; si no es compatible con el estándar requerido, entonces no será uno al que esté acostumbrado. Es posible que deba demostrar el cumplimiento de PCI DSS, FISMA, FERPA, HIPAA, SOX, ISO, NCUA, GLBA, NERC CIP, GPG13, DISA STIG o uno de muchos otros estándares de la industria.

Inteligencia de amenazas

Si ocurre una violación o ataque, puede generar un informe que detalla cómo sucedió ampliamente. Luego puede usar estos datos para refinar los procesos internos y realizar ajustes en la infraestructura de su red para asegurarse de que no vuelva a suceder. Esto utiliza la tecnología SIEM mantiene su infraestructura de red en evolución para hacer frente a nuevas amenazas.

Condiciones de alerta de ajuste fino

Tener la capacidad de establecer los criterios para futuras alertas de seguridad es esencial para mantener un sistema SIEM efectivo a través de la inteligencia de amenazas. La refinación de alertas es la forma principal de mantener actualizado su sistema SIEM contra nuevas amenazas. Cada día surgen ciberataques innovadores, por lo que usar un sistema diseñado para agregar nuevas alertas de seguridad evita que te quedes atrás.

También debe asegurarse de encontrar una plataforma de software SIEM que pueda limitar la cantidad de alertas de seguridad que recibe. Si está inundado de alertas, su equipo no podrá abordar los problemas de seguridad de manera oportuna. Sin las alertas de ajuste de precisión, estará sujeto a una selección de eventos desde cortafuegos hasta registros de intrusión..

Tablero

Un sistema SIEM extenso no es bueno si tiene un panel de control deficiente detrás de él. Tener un tablero con una interfaz de usuario simple hace que sea mucho más fácil identificar amenazas. En la práctica, está buscando un tablero con visualización. De inmediato, esto le permite a su analista detectar si se producen anomalías en la pantalla. Idealmente, desea un sistema SIEM que se pueda configurar para mostrar datos de eventos específicos.

Las mejores herramientas SIEM

Cuando se trata de comprar una solución SIEM, el mercado tiene muchas opciones. Desde compañías más grandes como IBM, Intel y HE, hasta SolarWinds y Manage Engine, hay una solución para casi todos los tamaños y estilos de compañía. Incluso hay opciones gratuitas de código abierto, aunque los proyectos de código abierto generalmente tienen un presupuesto de desarrollo muy bajo, lo que significa que estas opciones probablemente no sean las mejores..

Antes de elegir una herramienta SIEM, es importante evaluar sus objetivos. Por ejemplo, si está buscando una herramienta SIEM para cumplir con los requisitos reglamentarios, la generación de informes será una de sus principales prioridades.

Por otro lado, si desea utilizar un sistema SIEM para mantenerse protegido contra ataques emergentes, necesita uno con una normalización de alto funcionamiento y amplias instalaciones de notificación definidas por el usuario. A continuación echamos un vistazo a algunas de las mejores herramientas SIEM del mercado..

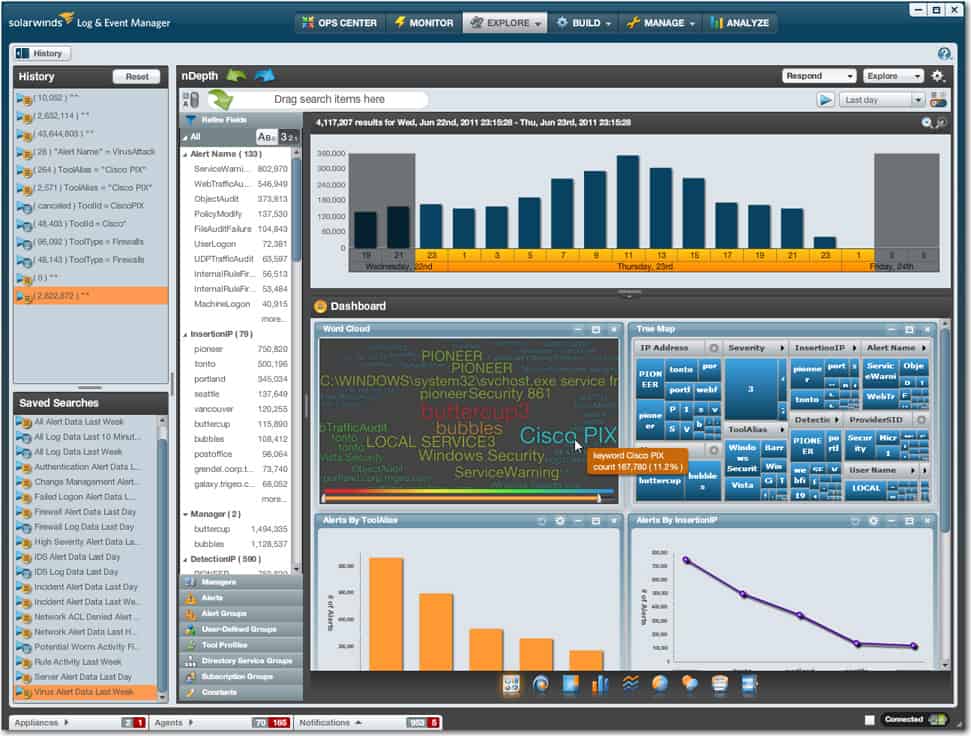

1. SolarWinds Security Event Manager (PRUEBA GRATUITA)

Sistema operativo: Ventanas

En términos de herramientas SIEM de nivel de entrada, Administrador de eventos de seguridad de SolarWinds (SEM) es una de las ofertas más competitivas del mercado. El SEM incorpora todas las características principales que esperaría de un sistema SIEM, con amplias funciones de administración de registros e informes. La respuesta detallada a incidentes en tiempo real de SolarWinds la convierte en una gran herramienta para aquellos que buscan explotar los registros de eventos de Windows para administrar activamente su infraestructura de red contra amenazas futuras.

Una de las mejores cosas del SEM es su diseño de tablero detallado e intuitivo. La simplicidad de las herramientas de visualización hace que sea fácil para el usuario identificar cualquier anomalía. Como bono de bienvenida, la compañía ofrece soporte las 24 horas, los 7 días de la semana, por lo que puede contactarlos para obtener asesoramiento si se encuentra con un error.

SELECCIÓN DEL EDITOR

Una de las herramientas SIEM más competitivas del mercado con una amplia gama de funciones de gestión de registros. La respuesta a incidentes en tiempo real facilita la administración activa de su infraestructura y el panel de control detallado e intuitivo hace que este sea uno de los más fáciles de usar en el mercado. Con soporte 24/7, esta es una opción clara para SIEM.

Descargar: Prueba GRATUITA de 30 días totalmente funcional en SolarWinds.com

Sitio oficial: https://www.solarwinds.com/security-event-manager/

OS: Ventanas

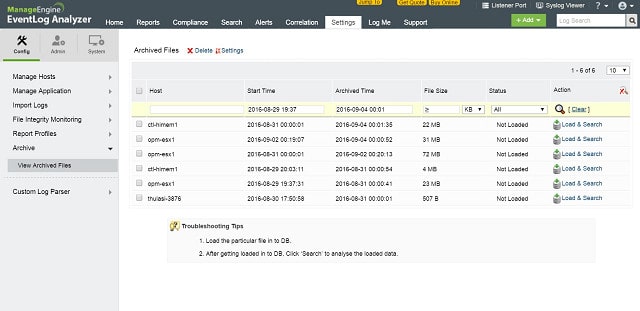

2. ManageEngine EventLog Analyzer (PRUEBA GRATUITA)

Sistema operativo: Windows y Linux

los ManageEngine EventLog Analyzer es una herramienta SIEM porque se enfoca en administrar registros y obtener información de seguridad y rendimiento de ellos.

La herramienta puede recopilar el registro de eventos de Windows y los mensajes de Syslog. Luego organizará estos mensajes en archivos, girando a nuevos archivos donde sea apropiado y almacenar esos archivos en directorios con nombres significativos para facilitar el acceso. EventLog Analyzer luego protege esos archivos de la manipulación.

Sin embargo, el sistema ManageEngine es más que un servidor de registro. Tiene funciones analíticas que le informará sobre el acceso no autorizado a los recursos de la empresa. La herramienta también evaluará el rendimiento de aplicaciones y servicios clave, como servidores web, bases de datos, servidores DHCP y colas de impresión..

Los módulos de auditoría e informes de EventLog Analyzer son muy útiles para demostrar el cumplimiento de los estándares de protección de datos. El motor de informes incluye formatos para cumplir con PCI DSS, FISMA, GLBA, SOX, HIPAA, y ISO 27001.

ManageEngine ha producido tres ediciones de EventLog Analyzer, incluida una versión gratuita, que recopila registros de hasta cinco fuentes. ManageEngine ofrece una prueba gratuita de 30 días de la Edición Premium. Una versión basada en la red, llamada Edición Distribuida, también está disponible para una prueba gratuita de 30 días..

ManageEngine EventLog AnalyzerDescargue una prueba GRATUITA de 30 días

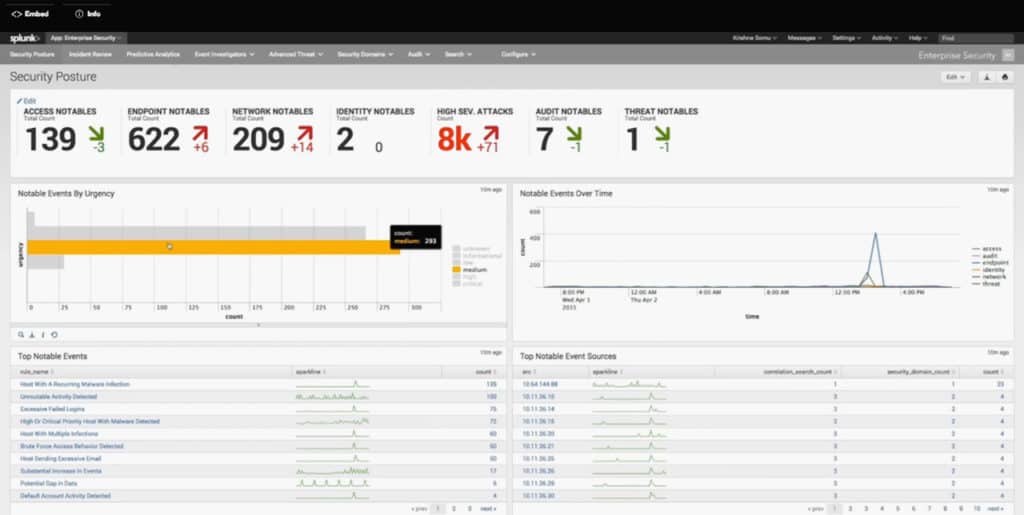

3. Seguridad empresarial de Splunk

Sistema operativo: Windows y Linux

Splunk es una de las soluciones de gestión SIEM más populares del mundo. Lo que lo distingue de la competencia es que ha incorporado análisis en el corazón de su SIEM. La red y los datos de la máquina se pueden monitorear en tiempo real a medida que el sistema busca posibles vulnerabilidades. La función Notables de Enterprise Security muestra alertas que el usuario puede refinar.

En términos de responder a las amenazas de seguridad, la interfaz de usuario es increíblemente simple. Al realizar una revisión de incidentes, el usuario puede comenzar con una descripción general básica antes de hacer clic para obtener anotaciones detalladas sobre el evento pasado. Del mismo modo, el investigador de activos hace un buen trabajo al marcar acciones maliciosas y prevenir daños futuros. Debe ponerse en contacto con el proveedor para obtener una cotización para que quede claro que esta es una plataforma diseñada teniendo en cuenta a las organizaciones más grandes.

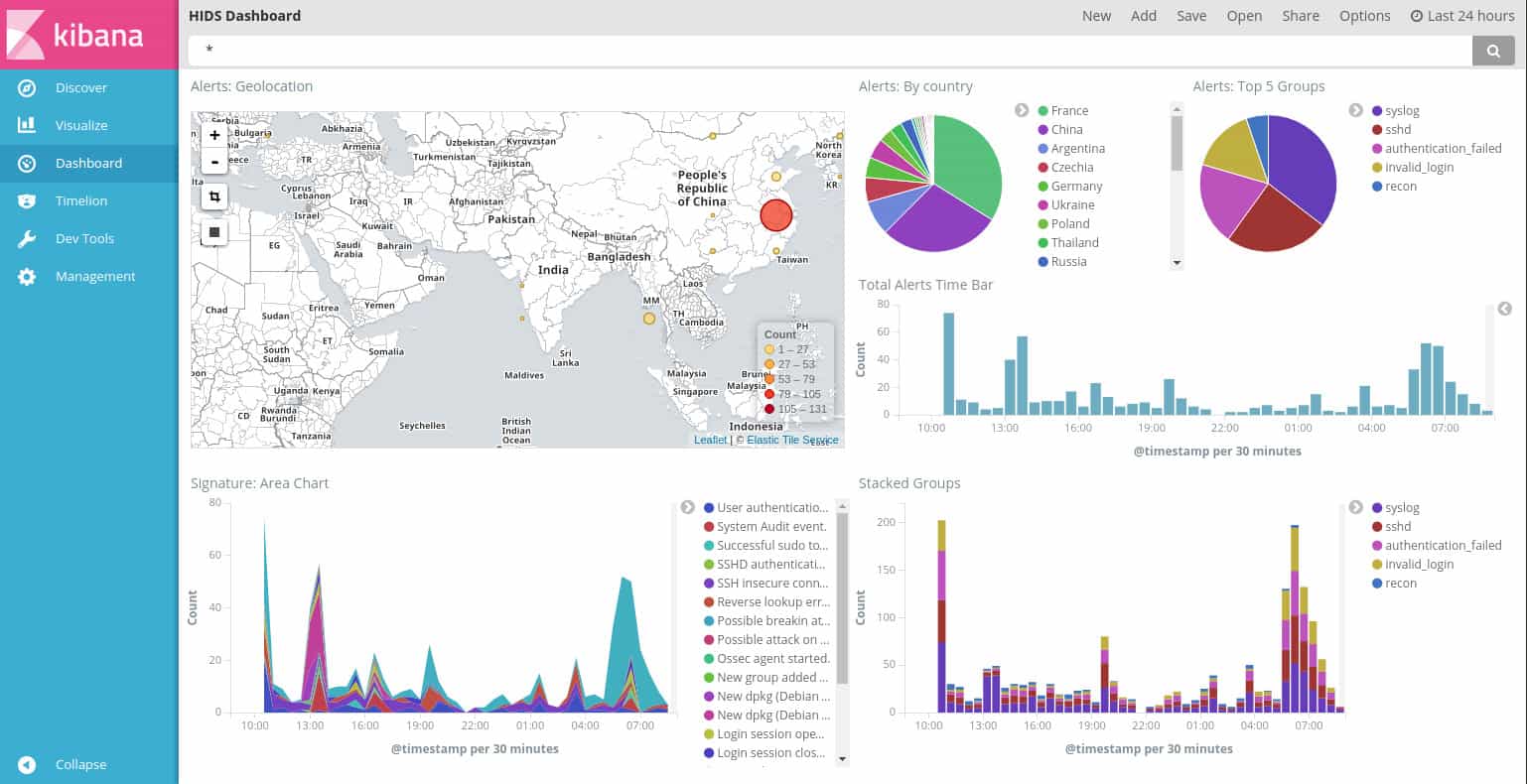

4. OSSEC

Sistema operativo: Windows, Linux, Unix y Mac

OSSEC es el principal sistema de prevención de intrusiones basado en el host (HIDS). OSSEC no solo es un HIDS muy bueno, sino que es de uso gratuito. Los métodos HIDS son intercambiables con los servicios realizados por los sistemas SIM, por lo que OSSEC también se ajusta a la definición de una herramienta SIEM.

El software se centra en la información disponible en los archivos de registro para buscar evidencia de intrusión. Además de leer los archivos de registro, el software monitorea las sumas de verificación de archivos para detectar la manipulación. Los hackers saben que los archivos de registro pueden revelar su presencia en un sistema y rastrear sus actividades, por lo que muchos malware de intrusión avanzada alterarán los archivos de registro para eliminar esa evidencia.

Como software gratuito, no hay ninguna razón para no instalar OSSEC en muchos lugares de la red. La herramienta solo examina los archivos de registro residentes en su host. Los programadores del software saben que diferentes sistemas operativos tienen diferentes sistemas de registro. Por lo tanto, OSSEC examinará los registros de eventos y los intentos de acceso al registro en los registros de Windows y Syslog y los intentos de acceso raíz en dispositivos Linux, Unix y Mac OS. Las funciones superiores en el software le permiten comunicarse a través de una red y consolidar los registros de registro identificados en una ubicación en un almacén de registros SIM central.

Aunque OSSEC es de uso gratuito, es propiedad de una operación comercial: Trend Micro. El front-end para el sistema se puede descargar como un programa separado y no es muy bueno. La mayoría de los usuarios de OSSEC envían sus datos a Graylog o Kibana como front-end y como motor de análisis..

El comportamiento de OSSEC está dictado por “políticas”, que son firmas de actividad para buscar en los archivos de registro. Estas políticas están disponibles de forma gratuita en el foro de la comunidad de usuarios. Las empresas que prefieren usar solo software totalmente compatible pueden suscribirse a un paquete de soporte de Trend Micro.

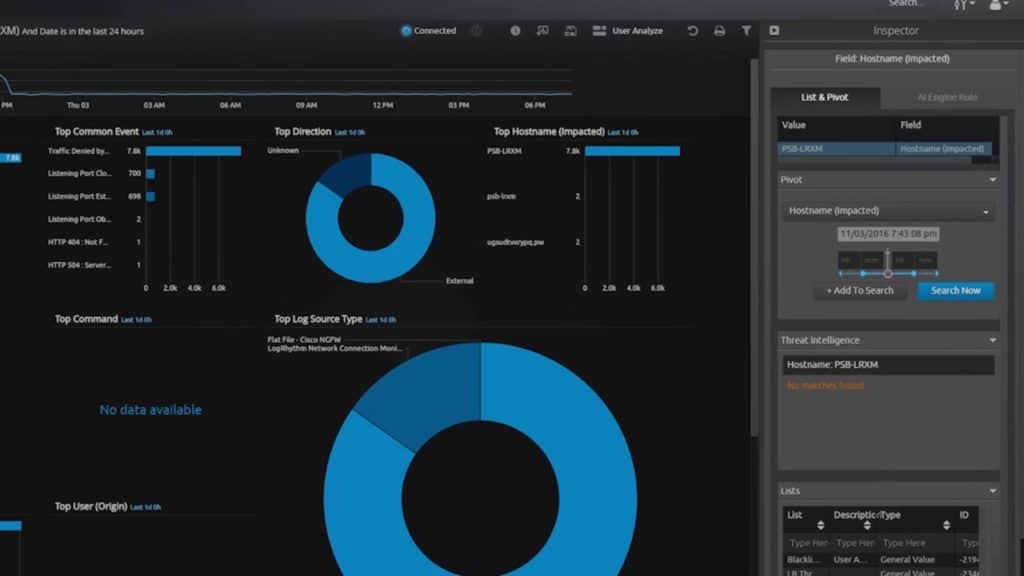

5. Plataforma de inteligencia de seguridad LogRhythm

Sistema operativo: Windows y Linux

LogRhythm Durante mucho tiempo se han establecido como pioneros dentro del sector de soluciones SIEM. Desde el análisis de comportamiento hasta la correlación de registros y la inteligencia artificial, esta plataforma lo tiene todo. El sistema es compatible con una amplia gama de dispositivos y tipos de registro. En términos de configuración, la mayor parte de la actividad se gestiona a través del Administrador de implementación. Por ejemplo, puede usar el Asistente de host de Windows para examinar los registros de Windows.

Esto hace que sea mucho más fácil reducir lo que está sucediendo en su red. Al principio, la interfaz de usuario tiene una curva de aprendizaje, pero el extenso manual de instrucciones ayuda. La guinda del pastel es que el manual de instrucciones realmente proporciona hipervínculos a varias funciones para ayudarlo en su viaje. El precio de esta plataforma la convierte en una buena opción para las organizaciones medianas que buscan implementar nuevas medidas de seguridad..

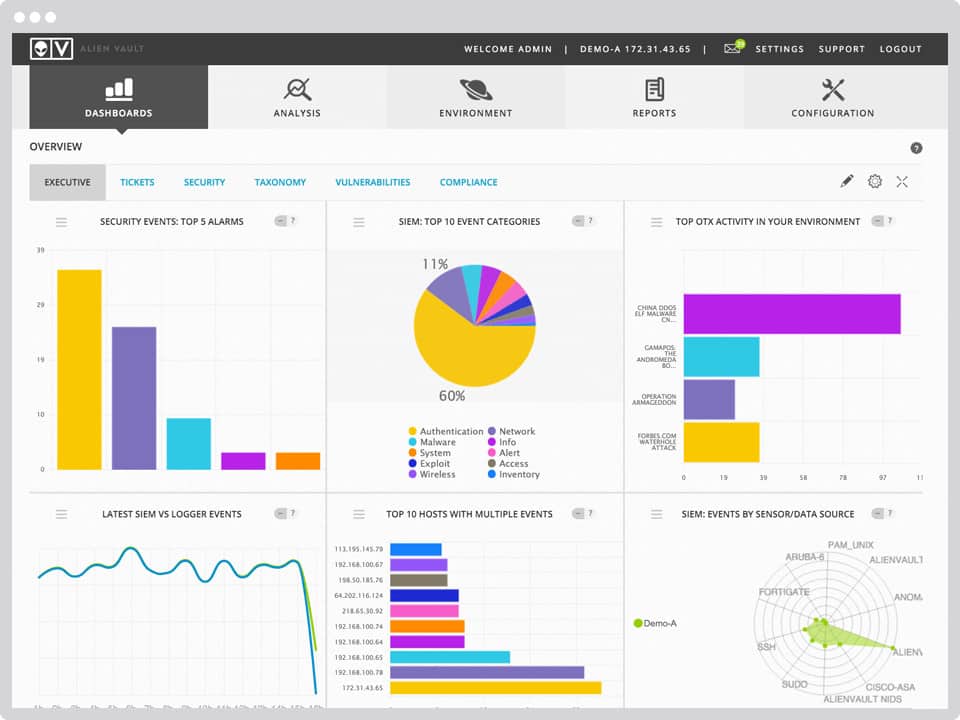

6. Gestión de seguridad unificada de AlienVault

Sistema operativo: Windows y Mac

Como una de las soluciones SIEM con precios más competitivos en esta lista, AlienVault Es una oferta muy atractiva. En esencia, este es un producto SIEM tradicional con detección de intrusos incorporada, monitoreo de comportamiento y evaluación de vulnerabilidad. AlienVault tiene el análisis integrado que esperaría para una plataforma de esta escala.

Uno de los aspectos más exclusivos de la plataforma de AlienVault es el Open Threat Exchange (OTX). El OTX es un portal web que permite a los usuarios cargar “indicadores de compromiso” (COI) para ayudar a otros usuarios a identificar amenazas. Este es un gran recurso en términos de conocimiento general y amenazas. El bajo precio de este sistema SIEM lo hace ideal para pequeñas y medianas empresas que buscan mejorar su infraestructura de seguridad..

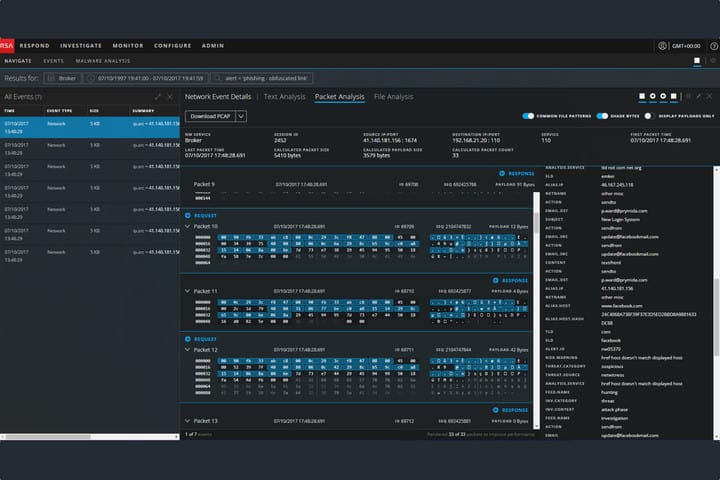

7. RSA NetWitness

Sistema operativo: Red Hat Enterprise Linux

RSA NetWitness es una de las opciones de SIEM más intermedias disponibles en el mercado. Si está buscando una solución de análisis de red completa, no busque más que RSA Netwitness. Para organizaciones más grandes, esta es una de las herramientas más extensas disponibles en el mercado. Sin embargo, si está buscando un producto que sea fácil de usar, es posible que desee buscar en otro lado.

Desafortunadamente, la configuración inicial puede llevar bastante tiempo en comparación con otros productos en esta lista. Dicho esto, la documentación completa del usuario lo ayudará a través del proceso de configuración. Las guías de instalación no ayudan con todo, pero proporcionan información suficiente para unir las piezas..

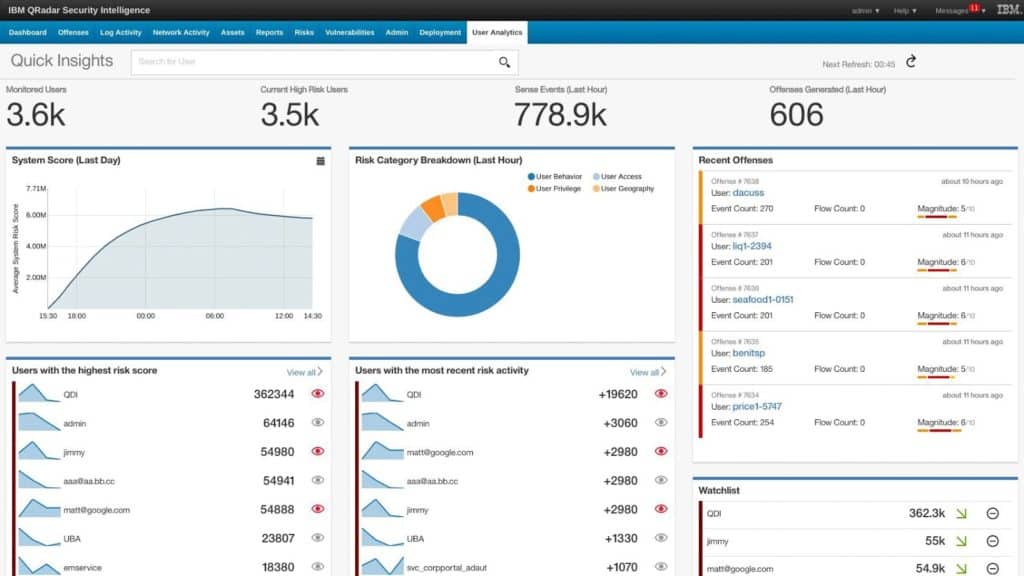

8. IBM QRadar

Sistema operativo: Red Hat Enteprise Linux

En los últimos años, la respuesta de IBM a SIEM se ha establecido como uno de los mejores productos del mercado. La plataforma ofrece un conjunto de funciones de gestión de registros, análisis, recopilación de datos y detección de intrusos para ayudar a mantener su infraestructura de red en funcionamiento. Toda la gestión de registros pasa por una herramienta: QRadar Log Manager. Cuando se trata de análisis, QRadar es una solución casi completa.

El sistema tiene análisis de modelado de riesgos que pueden simular posibles ataques. Esto se puede usar para monitorear una variedad de entornos físicos y virtuales en su red. IBM QRadar es una de las ofertas más completas de esta lista y es una excelente opción si está buscando una solución SIEM versátil. La diversa funcionalidad de este sistema SIEM estándar de la industria lo ha convertido en el estándar de la industria para muchas organizaciones más grandes.

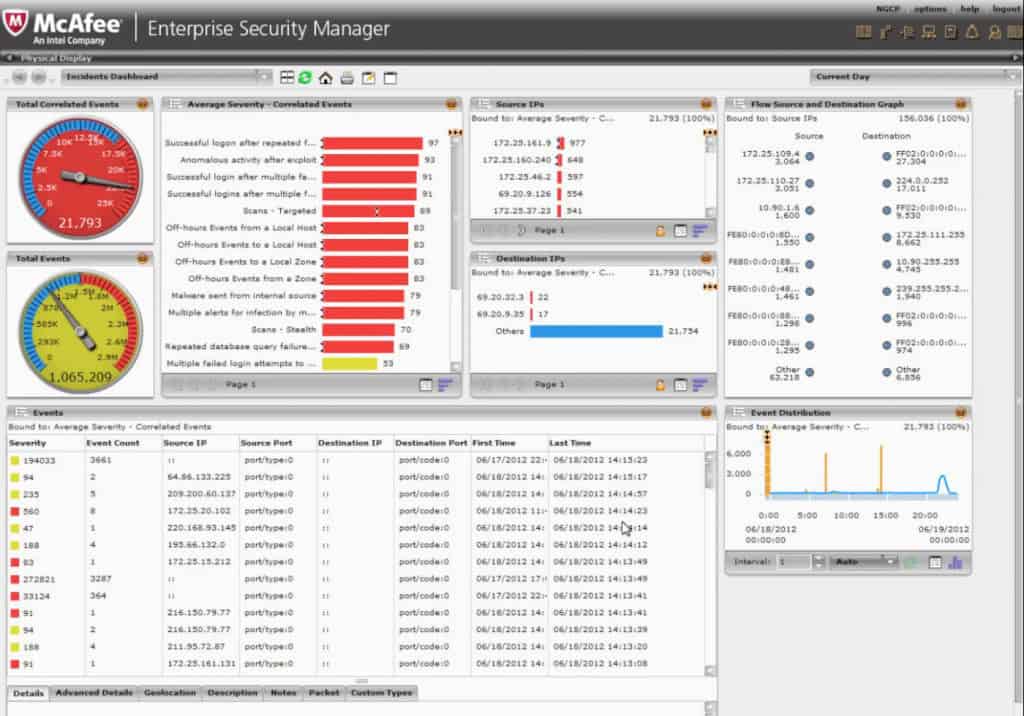

9. McAfee Enterprise Security Manager

Sistema operativo: Windows y Mac

McAfee Enterprise Security Manager está considerada como una de las mejores plataformas SIEM en términos de análisis. El usuario puede recopilar una variedad de registros en una amplia gama de dispositivos a través del sistema Active Directory. En términos de normalización, el motor de correlación de McAfee compila fuentes de datos dispares con facilidad. Esto hace que sea mucho más fácil detectar cuándo ocurre un evento de seguridad.

En términos de soporte, los usuarios tienen acceso tanto al Soporte técnico de McAfee Enterprise como al Soporte técnico de McAfee Business. El usuario puede elegir que un administrador de cuentas de soporte visite su sitio dos veces al año si así lo desea. La plataforma de McAfee está dirigida a empresas medianas que buscan una solución completa de gestión de eventos de seguridad..

Implementando SIEM

No importa qué herramienta SIEM elija incorporar a su negocio, es importante adoptar una solución SIEM lentamente. No hay una forma rápida de implementar un sistema SIEM. El mejor método para integrar una plataforma SIEM en su entorno de TI es incorporarla gradualmente. Esto significa adoptar cualquier solución pieza por pieza. Debe intentar tener funciones de monitoreo en tiempo real y análisis de registros.

Hacerlo le brinda la capacidad de evaluar su entorno de TI y ajustar el proceso de adopción. La implementación gradual de un sistema SIEM lo ayudará a detectar si se está dejando abierto a ataques maliciosos. Lo más importante es asegurarse de tener una visión clara de los objetivos que desea cumplir cuando usa un sistema SIEM.

A lo largo de esta guía, verá una variedad de diferentes proveedores de SIEM que ofrecen productos finales muy diferentes. Si desea encontrar el servicio adecuado para usted, tómese el tiempo para investigar las opciones disponibles y encontrar una que se alinee con los objetivos de su organización. En las etapas iniciales, querrás prepararte para el peor de los casos.

Prepararse para el peor de los casos significa que está equipado para abordar incluso los ataques más duros. En última instancia, es mejor estar sobreprotegido contra los ciberataques que estar desprotegido. Una vez que haya elegido la herramienta que desea usar, comprométase a actualizar. Un sistema SIEM es tan bueno como sus actualizaciones. Si no puede mantener sus registros actualizados y refinar sus notificaciones, no estará preparado cuando surja una amenaza emergente.

es de SIEM incluyen la gestión de datos de registro, informes de cumplimiento y la inteligencia de amenazas. Además, las herramientas SIEM esenciales incluyen SolarWinds Security Event Manager, ManageEngine EventLog Analyzer, Splunk Enterprise Security, OSSEC, LogRhythm Security Intelligence Platform, AlienVault Unified Security Management, RSA NetWitness, IBM QRadar y McAfee Enterprise Security Manager. Implementar un sistema SIEM es crucial para proteger los sistemas de una organización contra ciberataques y garantizar una política de ciberseguridad claramente definida. En resumen, SIEM es una herramienta esencial para cualquier organización que busque proteger sus sistemas y datos en línea.