UN Plataforma de inteligencia de amenazas (TIP) pretende bloquear los atacantes repetidos e identificar los vectores de intrusión comunes. Esta tecnología emergente es un avance en los sistemas antivirus y firewall tradicionales. Un CONSEJO proteja su equipo de TI aplicando estrategias de aprendizaje basadas en IA.

En los últimos años han surgido varias tecnologías de reemplazo para mejorar la protección que brindan los sistemas de malware tradicionales. Los programas antimalware comparan el código de los nuevos programas que se ejecutan en una computadora con una base de datos de firmas de malware detectadas previamente.

Hay mucha más información sobre cada una de las herramientas a continuación, pero en caso de que solo tenga tiempo para echar un vistazo rápido, aquí está nuestra lista de las siete mejores plataformas de inteligencia de amenazas:

- SolarWinds Security Event Manager (PRUEBA GRATUITA) Utiliza una estrategia de detección de amenazas de análisis de archivos de registro combinada con una transmisión en vivo externa de alertas de amenazas.

- ManageEngine Log360 (PRUEBA GRATUITA) Busca amenazas en los datos del archivo de registro de Windows Server o Linux y agrega inteligencia de amenazas de tres fuentes.

- Monitor de amenazas SolarWinds (PRUEBA GRATUITA) Un servicio basado en la nube comercializado para MSP. Esta es una herramienta SIEM que permite a los MSP agregar monitoreo de seguridad a su lista de servicios.

- Atera (PRUEBA GRATUITA) Un monitor del sistema hecho para MSP que incluye auditoría de software y análisis de registros.

- Plataforma de seguridad FireEye Helix Combina una consola de detección de amenazas SIEM basada en la nube, métodos de aprendizaje de IA y una fuente de inteligencia de amenazas.

- Gestión de seguridad unificada de AlienVault Incluye detección de amenazas, respuesta de incidencia e intercambio de inteligencia de amenazas..

- SIEM de LogRhythm NextGen Incluye el monitoreo en vivo de los datos de tráfico y el análisis de registros de archivos de registro.

En el modelo antimalware tradicional, un laboratorio central de investigación investiga nuevas amenazas para derivar patrones que los identifiquen. Estas características de malware se distribuyen a todos los programas AV instalados que la compañía ha vendido a los clientes. El sistema local antimalware mantiene una base de datos de amenazas que contiene esta lista de firmas derivadas por el laboratorio central..

El modelo de base de datos de amenazas AV ya no es efectivo para proteger las computadoras. Esto se debe a que los equipos profesionales de hackers ahora participan en líneas de producción de malware con nuevas amenazas que aparecen diariamente. Como lleva tiempo para que los laboratorios de investigación noten un nuevo virus y luego identifiquen sus características, el tiempo de espera para las soluciones AV típicas ahora es demasiado largo para ofrecer una protección efectiva.

Descubriendo una amenaza

Una plataforma de inteligencia de amenazas aún incluye una base de datos de amenazas. Sin embargo, en lugar de depender de los usuarios que informan un comportamiento extraño a la sede del productor de AV, los nuevos sistemas de ciberseguridad tienen como objetivo contener todas las investigaciones y remedios contra amenazas en el equipo de cada cliente. En efecto, cada instalación TIP se convierte en un paquete compuesto de detección, análisis y resolución. Ya no es necesario actualizar la base de datos de amenazas desde un laboratorio central porque cada máquina realiza el trabajo del equipo investigador.

Este modelo distribuido de recopilación de datos AV es mucho más eficiente para combatir los ataques de “día cero”. El término “día cero” se refiere a nuevos virus que aún no han sido identificados por los principales laboratorios de AV en el mundo y contra los cuales, por el momento, no existe una defensa efectiva. Sin embargo, cada máquina no funciona sola. La información sobre nuevas amenazas descubiertas se comparte entre los usuarios de una marca específica de TIP.

El TIP utiliza procedimientos de detección localmente mientras sigue confiando en una base de datos de amenazas, que es aportada por análisis locales, así como descargas frecuentes de los laboratorios del proveedor de software. Esas descargas se derivan de los descubrimientos realizados por el mismo TIP que otros clientes instalan en otros sitios..

Seleccionar un CONSEJO

Aunque cada TIP utiliza un conjunto similar de estrategias para detectar eventos maliciosos, no todos los TIP son igualmente efectivos. Algunos productores se centran en un tipo específico de dispositivo y un sistema operativo específico. También pueden proporcionar sistemas de protección para otros tipos de dispositivos y sistemas operativos, pero sin el mismo nivel de éxito que lograron con su producto principal.

No es fácil detectar un buen TIP y los reclamos, las presunciones y la oscura jerga de la industria utilizada en los sitios web promocionales de sus productores hacen que la búsqueda del TIP correcto sea un ejercicio muy agotador. Afortunadamente, hemos hecho el trabajo por ti.

Las mejores plataformas de inteligencia de amenazas

Aquí hay descripciones más detalladas de cada uno de nuestros los siete mejores consejos recomendados.

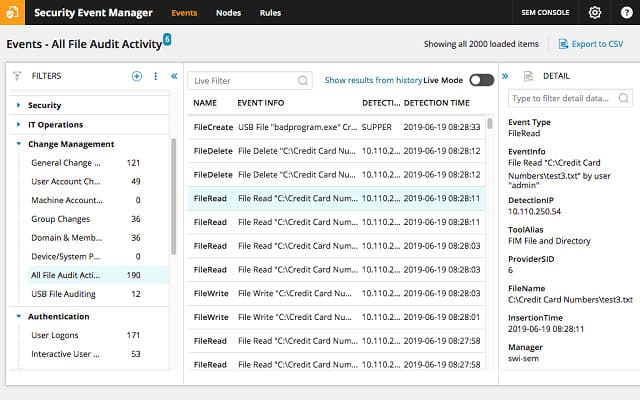

1. SolarWinds Security Event Manager (PRUEBA GRATUITA)

Administrador de eventos de seguridad (SEM) de SolarWinds combina seguimiento de eventos en su red con un feed de inteligencia de amenazas suministrado desde una fuente externa. Esta herramienta no solo detectará amenazas, sino que activará automáticamente respuestas para proteger su sistema.

En el corazón de esta solución de seguridad, encontrará una herramienta de análisis de registro. Esto monitorea la actividad de la red, busca eventos inusuales y también rastrea los cambios en archivos esenciales. El segundo elemento de este CONSEJO de SolarWinds es un marco de inteligencia de amenazas cibernéticas.

Security Event Manager funciona desde una base de datos de eventos sospechosos conocidos y detecta la red en busca de tales eventos. Algunas actividades sospechosas solo pueden detectarse combinando datos de fuentes separadas en su sistema. Este análisis solo se puede realizar a través del análisis de registro de eventos, por lo que no es una tarea en tiempo real.

Aunque SEM comienza con una base de datos de firmas de amenazas lista para usar, la herramienta ajustará y ampliará ese almacén de perfiles de amenazas mientras esté en servicio. Este proceso de aprendizaje reduce la molesta aparición de “falsos positivos,”Que puede hacer que algunos servicios de protección contra amenazas cierren actividades legítimas.

El analizador de registros en SEM recopila continuamente registros de registros de fuentes incompatibles y los reformatea en un diseño común neuronal. Esto permite que el analizador busque patrones de actividad en todo el sistema, independientemente de la configuración, el tipo de equipo o el sistema operativo.

Security Event Manager se instala en Servidor de windows y SolarWinds ofrece el sistema en un Prueba gratuita de 30 días. Este período de prueba le dará tiempo para probar las pantallas de configuración de reglas manuales que le permiten mejorar la base de datos de inteligencia de amenazas para reflejar con mayor precisión las actividades típicas de su sitio. También podrá darle al módulo de informes de cumplimiento una revisión completa para garantizar que el SEM satisfaga todas sus necesidades de informes.

SolarWinds Security Event Manager: descargue una prueba GRATUITA de 30 días

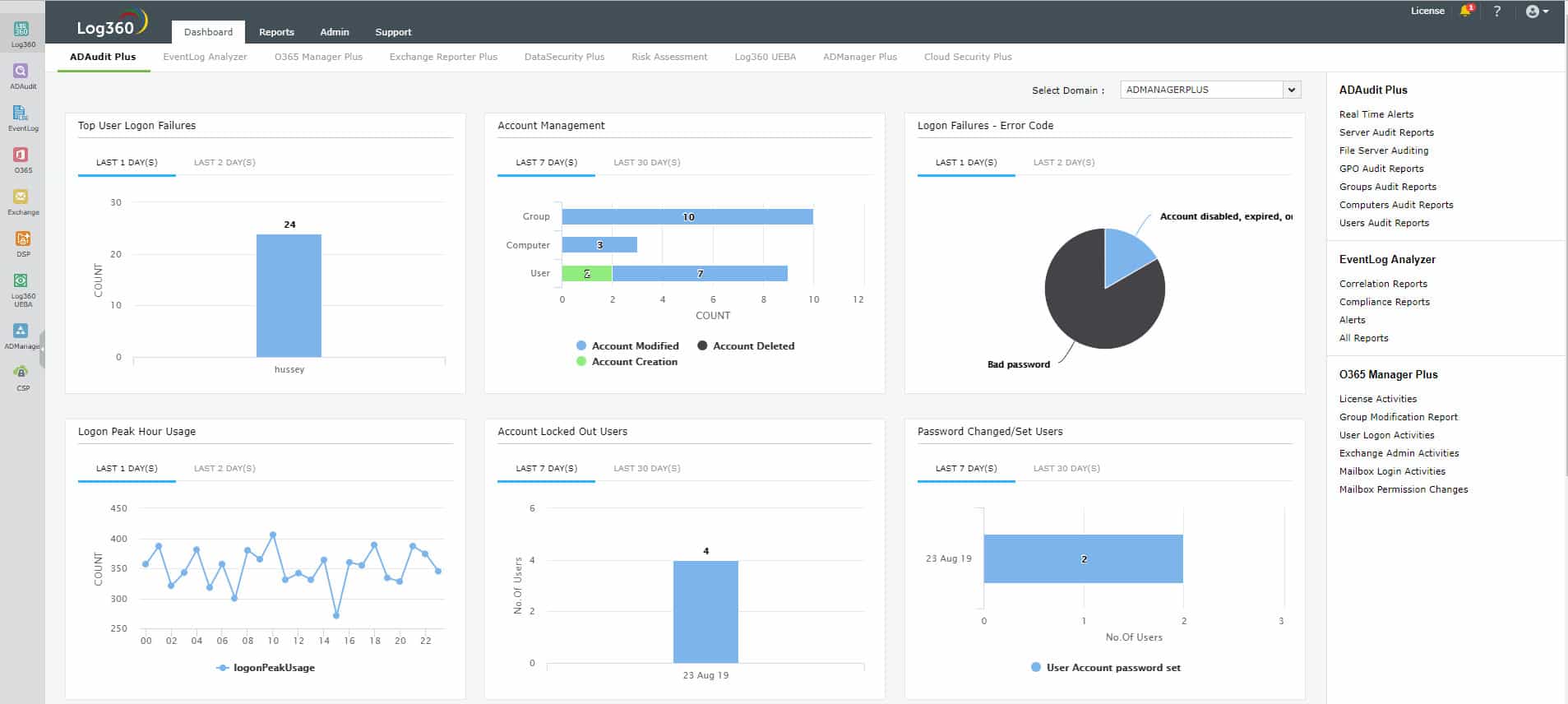

2. ManageEngine Log360 (PRUEBA GRATUITA)

ManageEngine Log360 es un TIP muy completo que investiga todas las posibles fuentes de datos de registro para reforzar la seguridad del sistema..

ManageEngine ya ofrece una gama de herramientas de análisis y gestión de registros. Sin embargo, la compañía decidió agruparlos en un módulo combinado que cubre todas las posibles fuentes de información del sistema basadas en archivos. TI también integra fuentes externas de información como STIX / TAXII-feeds basados en direcciones IP en la lista negra.

Además de controlar Registros de eventos, la herramienta integra la información residente en Directorio Activo. Esto ayuda al motor de detección de esta herramienta a verificar quién tiene los derechos para tener éxito en los recursos utilizados en las actividades que registran los mensajes de registro. La herramienta supervisa los cambios en Active Directory para garantizar que los intrusos no puedan otorgarse derechos de acceso..

El alcance de esta herramienta de seguridad se extiende a la web porque también recopila informes de auditoría de AWS, Azur, y Intercambio en línea.

Usted sabe que Exchange, Azure, los registros de eventos y Active Directory son todos productos de Microsoft. Sin embargo, Log360 no se limita a monitorear sistemas basados en Windows. También recopila mensajes de registro generados en Linux y Unix sistema, como los mensajes de Syslog. La herramienta examinará todos los mensajes de IIS y Apache Web Server y cubre los mensajes generados por Oráculo bases de datos.

El hardware de su red y los sistemas de seguridad perimetral también tienen información importante para compartir, por lo que Log360 escucha los mensajes de registro que surgen en firewalls, enrutadores y conmutadores. Si tiene instalados otros sistemas de detección y protección de intrusos, Log360 integrará sus hallazgos en sus resúmenes de inteligencia de amenazas.

Log360 no crea registros sobre registros, que podría terminar pasando por alto. El sistema crea alertas en tiempo real, para que su equipo sea notificado tan pronto como se detecte actividad sospechosa. Además del monitoreo, el paquete Log360 audita, resume e informa regularmente sobre la seguridad de todo su sistema de TI.

Puede instalar el software Log360 en Ventanas y Servidor de windows. ManageEngine ofrece una prueba gratuita de 30 días del Edición profesional Hay un Edición gratuita eso se limita a recopilar datos de registro de solo cinco fuentes. Si tienes diferentes requisitos puedes discutir precios para un paquete que se adapte a tus necesidades.

ManageEngine Log360Descargue una prueba GRATUITA de 30 días

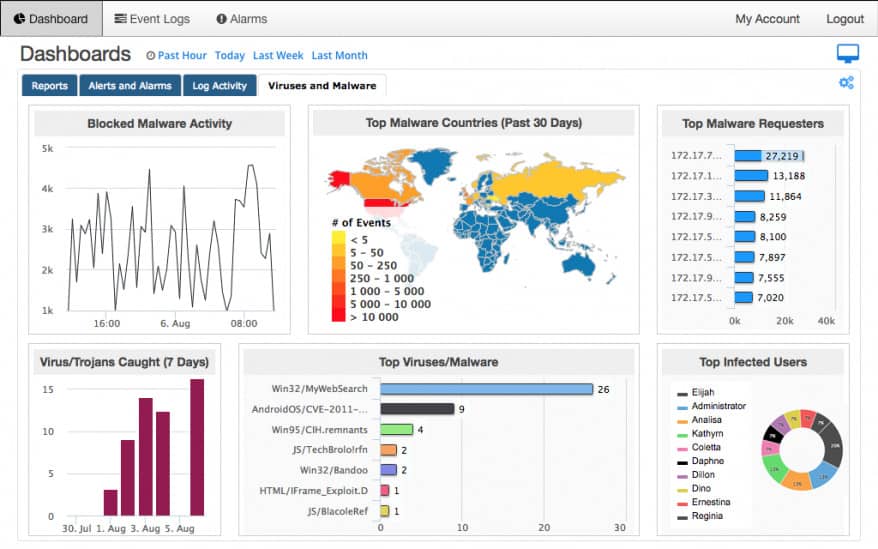

3. Monitor de amenazas SolarWinds MSP (PRUEBA GRATUITA)

los Monitor de amenazas es un producto de SolarWinds MSP que proporciona software y servicios para apoyar a los proveedores de servicios gestionados. Los MSP ofrecen regularmente servicios de administración de infraestructura de red y TI, por lo que la adición de monitoreo de seguridad es una extensión natural de las actividades regulares de dichos MSP.

Esto es un información de seguridad y gestión de eventos (SIEM) sistema. Un SIEM observa la actividad en vivo en el sistema monitoreado y también busca en los registros del sistema para detectar rastros de actividades maliciosas. El servicio puede monitorear los sistemas en el sitio de los clientes del MSP y también cualquier Azur o AWS servidor que utiliza el cliente.

Las ventajas del monitor SolarWinds Threat Intelligence radican en su capacidad para recopilar información de cada punto de la red y los dispositivos conectados a ella. Esto proporciona una vista más completa de los ataques que un único punto de recopilación. Las amenazas se identifican por patrones de comportamiento y también por referencia a la base de datos central de SolarWinds Threat Intelligence, que se actualiza constantemente. los base de datos de inteligencia de amenazas se compila a partir de registros de eventos que ocurren en todo el mundo. Por lo tanto, puede detectar de inmediato cuando los piratas informáticos lanzan ataques globales o prueban los mismos trucos contra muchas víctimas diferentes.

El operador de MSP puede ajustar los niveles de alarma del servicio. El tablero de instrumentos para el sistema incluye visualizaciones para eventos, tales como diales y gráficos, así como listas en vivo de cheques y eventos. El servicio se entrega desde la nube y también lo es Accedido a través de cualquier navegador web. SolarWinds Threat Intelligence es un servicio de suscripción, por lo que es completamente escalable y adecuado para su uso por parte de MSP de todos los tamaños. Puede probar el software en una prueba gratuita de 30 días.

SolarWinds Threat Monitor Inicie prueba gratuita de 30 días

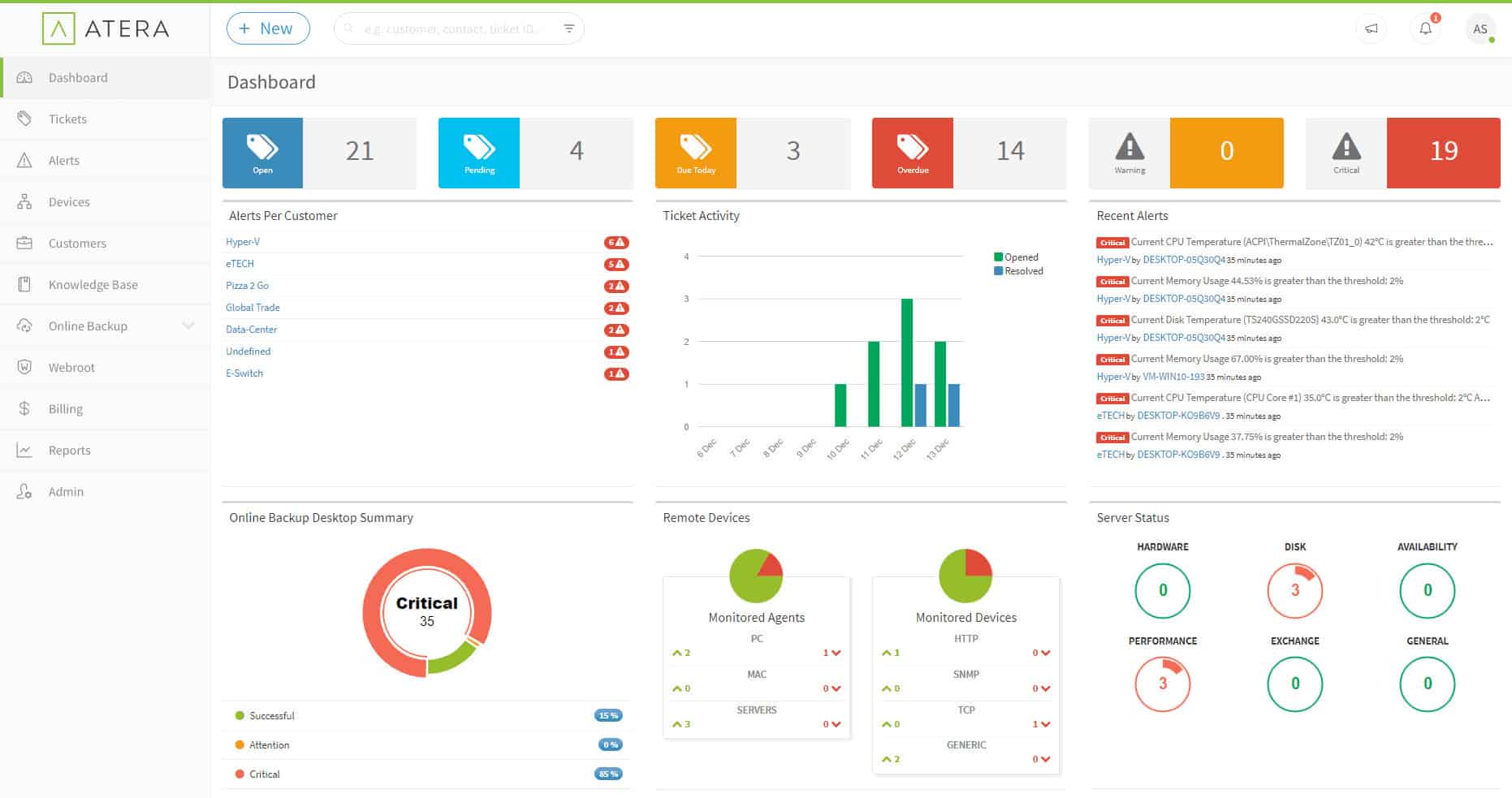

4. Atera (PRUEBA GRATUITA)

Atera es una plataforma de soporte creada para proveedores de servicios gestionados (MSP). Es entregado desde la nube, por lo tanto, el MSP no necesita instalar ningún software en sus instalaciones e incluso no necesita ejecutar ninguna infraestructura de TI importante. Todo lo que necesita es una computadora con conexión a Internet y un navegador web. Sin embargo, el sistema monitoreado necesita un software especial instalado. Esto es un programa de agente que recopila datos y se comunica con los servidores de Atera.

Al ser un servicio remoto, Atera puede monitorear cualquier instalación del cliente, incluso en la nube AWS y Azur servidores El servicio incluye un proceso de detección automática, que registra todos los equipos conectados a la red. Para puntos finales y servidores, el sistema de monitoreo escaneará todo el software, creando un inventario. Esta es una fuente esencial de información para la gestión de licencias de software y también es un servicio importante de protección contra amenazas. Una vez que se ha compilado el inventario de software, el operador puede verificar qué software no autorizado está instalado en cada dispositivo y luego eliminarlo.

los monitor del servidor comprueba los procesos como parte de sus tareas habituales y esto resaltará la ejecución de software malicioso. El operador puede acceder al servidor de forma remota y eliminar procesos no deseados..

Atera supervisa los controladores de derechos de acceso en el sitio del cliente, incluidos Directorio Activo. La herramienta Live Manager en el paquete Atera da acceso a Evento de Windows registra y proporciona una fuente de búsqueda de posibles infracciones de seguridad.

Un servicio de protección contra amenazas más contenido en el paquete de Atera es su administrador de parches. Esto actualiza automáticamente los sistemas operativos y el software de aplicación clave cuando estén disponibles. Este importante servicio asegura que cualquier recurso de explotación producido por los proveedores de software se instale lo más rápido posible.

Atera se cobra por suscripción con la tarifa establecida por técnico. Los compradores pueden elegir entre un plan de pago mensual o una tasa anual. El período de pago anual resulta más barato. Puedes acceder a un Prueba gratuita de 30 días poner a Atera a prueba.

Prueba gratuita de 30 días de AteraStart

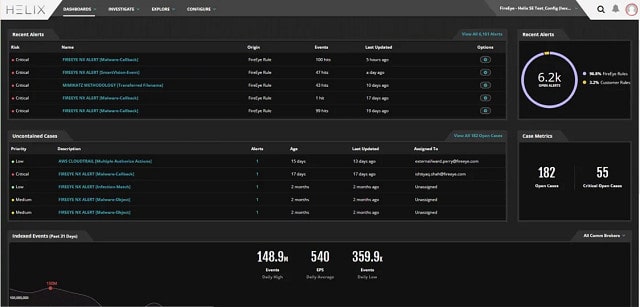

5. Plataforma de seguridad FireEye Helix

Plataforma de seguridad FireEye Helix es un sistema de protección combinado basado en la nube para redes y puntos finales. La herramienta incluye un enfoque SIEM que monitorea la actividad de la red y también administra y busca archivos de registro. los la inteligencia de amenazas se alimenta proporcionado por FireEyes completa esta solución multifacética al proporcionar una base de datos de amenazas actualizada para su sistema de monitoreo.

FireEyes es una importante empresa de ciberseguridad y utiliza su experiencia para proporcionar inteligencia sobre amenazas en un suscripción base. El formato y la profundidad de esa inteligencia dependen del plan seleccionado por el cliente. FireEyes ofrece advertencias en toda la industria sobre nuevos vectores de amenazas, que permiten a los administradores de infraestructura planificar la defensa. También ofrece una fuente de inteligencia de amenazas, que se traduce directamente en reglas de detección y resolución de amenazas en Helix Security Platform.

El paquete Helix también incluye “libros de jugadas,”, Que son flujos de trabajo automatizados que implementan la corrección de amenazas una vez que se ha detectado un problema. Estas soluciones a veces incluyen asesoramiento sobre prácticas seguras y acciones de limpieza, así como respuestas automáticas.

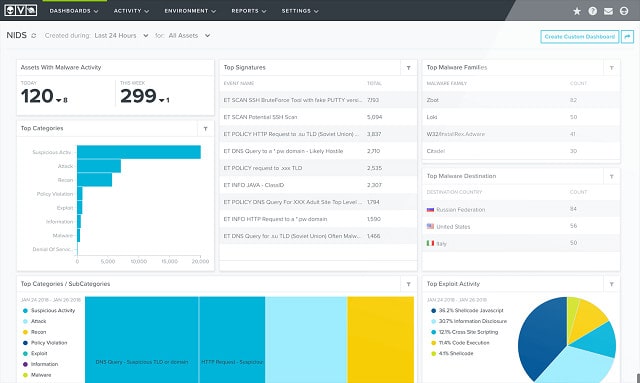

6. Gestión de seguridad unificada de AlienVault

Gestión de seguridad unificada de AlienVault (USM) es un producto de A&T Ciberseguridad, que adquirió la marca AlienVault en 2023. AlienVault USM evolucionó de un proyecto de código abierto llamado OSSIM, que significa “gestión de información de seguridad de código abierto”. OSSIM todavía está disponible de forma gratuita con AlienVault USM funcionando como un producto comercial.

OSSIM es en realidad un nombre inapropiado porque el sistema es un SIEM completo, que incluye monitoreo de análisis de mensajes de registro con examen de tráfico de red en tiempo real. AlienVault USM también incluye ambos elementos. AlienVault tiene una serie de características adicionales que no están disponibles en OSSIM, como la consolidación de registros, la gestión del almacenamiento de archivos de registro y el archivo. AlienVault USM es un servicio de suscripción basado en la nube eso viene con soporte completo por teléfono y correo electrónico, mientras que OSSIM está disponible para descargar y depende de los foros de la comunidad para recibir asistencia.

Un beneficio clave que está disponible para los usuarios de los productos de seguridad gratuitos y de pago es el acceso a Intercambio de amenazas abiertas (OTX). Esta es la plataforma de inteligencia de amenazas más grande del mundo proporcionada por el público. La información disponible en el OTX se puede descargar automáticamente en AlienVault USM para proporcionar una base de datos de amenazas actualizada. Esto proporciona las reglas de detección y los flujos de trabajo de resolución que necesita el SIEM. El acceso a OTX es gratuito para todos.

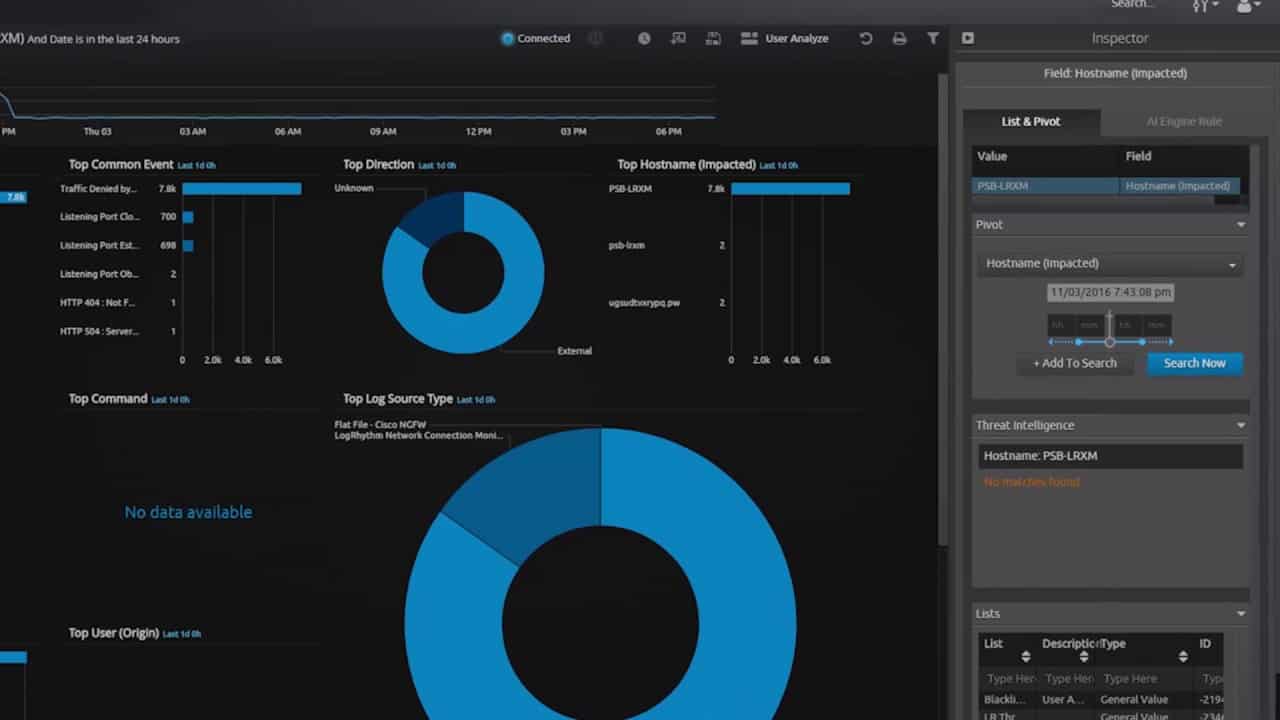

7. LogRhythm NextGen SIEM

Los términos LogRhythm son NextGen SIEM como un marco de administración de amenazas del ciclo de vida (TLM). La plataforma sirve dos productos LogRhythm, que son las gamas Enterprise y XM. Ambos productos están disponibles como dispositivo o como software. LogRhythm Enterprise está dirigido a organizaciones muy grandes, que LogRhythm XM sirve a pequeñas y medianas empresas..

SIEM significa Gestión de información de eventos de seguridad. Esta estrategia densa combina dos actividades, Administración de información de seguridad (SIM) y Administración de eventos de seguridad (SEM). SEM monitorea el tráfico en tiempo real, buscando patrones de ataque almacenados en una base de datos de amenazas. SIM también se refiere a la base de datos de amenazas, pero compara los eventos registrados en los archivos de registro con los patrones establecidos en las reglas de detección de amenazas..

El software para el NextGen SIEM se puede instalar en Ventanas, Linux, o Unix. También es posible mantener su sistema de gestión de amenazas completamente independiente de su hardware comprando el sistema como un dispositivo que se conecta a su red.

Elegir un CONSEJO

El sector de la ciberseguridad es muy vibrante en este momento. El crecimiento de las amenazas de intrusión que se suman al riesgo siempre presente de malware ha obligado a la industria a repensar por completo su enfoque de protección del sistema. Esta situación ha provocado que los principales productores AV inviertan grandes cantidades de dinero en técnicas innovadoras de IA y nuevas estrategias para combatir hackers y ciberterroristas.

Los nuevos jugadores en el mercado agregan presión adicional a la reputación de los proveedores de ciberseguridad establecidos y mantienen empujando los límites de la tecnología de ciberseguridad. Las plataformas de inteligencia de amenazas juegan un papel importante en la lucha por la ciberseguridad junto con los SIEM y los sistemas de prevención de intrusiones..

Aunque aparecen nuevos TIP todo el tiempo, estamos seguros de que las plataformas de inteligencia de amenazas recomendadas en nuestra lista se mantendrán a la cabeza del grupo. Esto se debe a que las compañías que los brindan tienen una larga experiencia en el campo y han demostrado que están preparadas para innovar para mantenerse a la vanguardia de las amenazas..

tral, ya que la plataforma de inteligencia de amenazas utiliza tecnología de aprendizaje automático para identificar patrones y comportamientos sospechosos en tiempo real. Esto permite una respuesta más rápida y efectiva a las amenazas cibernéticas.

Es importante proteger nuestros equipos de TI aplicando estrategias de aprendizaje basadas en IA, ya que los sistemas antivirus y firewall tradicionales ya no son suficientes para proteger nuestras computadoras de las amenazas cibernéticas. La UN Plataforma de inteligencia de amenazas (TIP) es un avance en la tecnología de ciberseguridad y puede ayudar a bloquear a los atacantes repetidos e identificar los vectores de intrusión comunes.

En cuanto a las mejores plataformas de inteligencia de amenazas, la lista proporcionada incluye opciones como SolarWinds Security Event Manager, ManageEngine Log360, Monitor de amenazas SolarWinds MSP, Atera, Plataforma de seguridad FireEye Helix, Gestión de seguridad unificada de AlienVault y LogRhythm NextGen SIEM. Cada una de estas herramientas tiene sus propias características y beneficios, por lo que es importante seleccionar la que mejor se adapte a nuestras necesidades y presupuesto.

En resumen, la tecnología de ciberseguridad está evolucionando constantemente y es importante mantenerse actualizado sobre las últimas herramientas y estrategias para proteger nuestros equipos de TI de las amenazas cibernéticas. La UN Plataforma de inteligencia de amenazas (TIP) y las mejores plataformas de inteligencia de amenazas mencionadas anteriormente son excelentes opciones para mejorar la protección de nuestros sistemas.