UN Troyano de acceso remoto (RAT) es un tipo de malware que permite que un hacker tome el control de su computadora. Las actividades de espionaje que el hacker puede llevar a cabo una vez que se instala RAT varían de explorando su sistema de archivos, viendo actividades en la pantalla, y cosecha de credenciales de inicio de sesión.

El pirata informático también podría estar usando su dirección de Internet como un frente para actividades ilegales, hacerse pasar por usted y atacar otras computadoras. Los virus descargados a través de la RAT infectarán otras computadoras, al tiempo que causarán daños a su sistema al borrar o cifrar el software esencial.

Entramos en muchos detalles sobre cada una de las herramientas de detección de intrusos y ejemplos de RAT a continuación, pero si no tiene tiempo para leer el artículo completo, aquí está nuestro Lista de las mejores herramientas de detección de intrusos para el software RAT:

- SolarWinds Security Event Manager (PRUEBA GRATUITA) va más allá de la detección de RAT con tareas de reparación automatizadas que lo ayudan a bloquear las actividades de RAT

- Bufido incondicional de la industria en NIDS lanzado por primera vez por Cisco

- OSSEC HIDS de código abierto ganando seguidores para las capacidades de recopilación de datos

- Hermano NIDS gratis para Unix, Linux y Mac OS

- Suricata supervisa la actividad del protocolo IP, TLS, TCP y UDP

- Sagan No es un IDS independiente, bueno para automatizar scripts

- Cebolla de seguridad amalgama de código abierto de otras herramientas de código abierto en esta lista

- AYUDANTE se especializa en la detección de rootkits y comparaciones de firmas de archivos

- OpenWIPS-NG preferido para el rastreo inalámbrico de paquetes

- Samhain ideal para configurar alertas, pero sin capacidades reales de resolución de problemas

Herramientas de software RAT y APT

Las RAT son herramientas que generalmente se usan en un tipo sigiloso de ataque de piratas informáticos, que se denomina Amenaza Persistente Avanzada, o APTO. Este tipo de intrusión no se centra en dañar la información o atacar rápidamente las computadoras para obtener datos. En lugar, Los APT consisten en visitas regulares a su red que pueden durar años.. Las RAT también se pueden utilizar para redirigir el tráfico a través de la red de su empresa para enmascarar actividades ilegales. Algunos grupos de hackers, predominantemente en China, incluso han creado una red de hackers que atraviesa las redes corporativas del mundo y alquilan el acceso a esta carretera de cibercrimen a otros piratas informáticos. Esto se llama “VPN de terracota“Y es facilitado por las RAT.

Primeras invasiones

Las RAT han existido en silencio durante más de una década. Se descubrió que la tecnología desempeñó un papel en el saqueo extenso de la tecnología estadounidense por parte de piratas informáticos chinos en 2003. El Pentágono lanzó una investigación, llamada Titán lluvia, que descubrió el robo de datos de contratistas de defensa de EE. UU., con datos de desarrollo y pruebas clasificadas transferidos a ubicaciones en China.

Usted puede recordar el cierre de la red eléctrica de la costa este de los Estados Unidos de 2003 y 2008. Estos también se remontan a China y también fueron facilitados por las RAT. En resumen, un hacker que puede obtener una RAT en un sistema puede activar todo el software que los usuarios de esas computadoras tienen a su disposición..

Guerra híbrida

Un hacker con una RAT puede comandar centrales eléctricas, redes telefónicas, instalaciones nucleares o gasoductos. Las RAT no solo representan un riesgo de seguridad corporativo, sino que también pueden permitir que las naciones beligerantes paralicen a un país enemigo.

Los usuarios originales de las RAT para espionaje industrial y sabotaje eran hackers chinos. A través de los años, Rusia ha llegado a apreciar el poder de las RAT y los ha integrado en su arsenal militar. Las APT ahora son oficialmente parte de la estrategia ofensiva rusa que se conoce como “guerra híbrida.”

Cuando Rusia se apoderó del territorio de Georgia en 2008, empleó ataques DDoS para bloquear los servicios de Internet y las APT utilizando RAT para reunir inteligencia, controlar e interrumpir el hardware militar georgiano y las utilidades esenciales. El uso de RAT por parte de Rusia para desestabilizar a Ucrania y los Estados Bálticos continúa hasta nuestros días..

Rusia emplea grupos de hackers semioficiales, como APT28. Otro grupo de hackers, conocido como APT15 es utilizado regularmente por el gobierno chino. Los nombres de estos grupos explican su estrategia principal, la “amenaza persistente avanzada”, que es facilitada por las RAT.

El aumento de las tensiones arancelarias comerciales en 2023 ha visto un nuevo impulso en la actividad de los hackers chinos, particularmente el grupo semi-militar APT15. Los problemas entre los EE. UU. Y Corea del Norte que han estado retumbando desde 2015 también han provocado un aumento en la actividad de APT asistida por RAT que se origina en Corea del Norte.

Entonces, mientras los piratas informáticos de todo el mundo usan RAT para espiar a las empresas y robar sus datos y dinero, el problema de la RAT ahora se ha convertido en un problema de seguridad nacional para muchos países, particularmente los EE. UU. Hemos incluido algunos ejemplos de herramientas RAT a continuación..

Defensa contra el software troyano de acceso remoto

Los sistemas antivirus no funcionan muy bien contra las RAT. A menudo, la infección de una computadora o red no se detecta durante años. Los métodos de ofuscación utilizados por los programas paralelos para ocultar los procedimientos RAT los hacen muy difíciles de detectar. Los módulos de persistencia que usan técnicas de rootkit significan que es muy difícil deshacerse de las RAT. A veces, la única solución para eliminar una RAT de la computadora es eliminar todo el software y reinstalar el sistema operativo..

Los sistemas de prevención RAT son raros porque el software RAT solo se puede identificar una vez que está funcionando en su sistema. La mejor manera de manejar el problema de RAT es usar un sistema de detección de intrusos. Comparitech tiene una guía sobre sistemas de detección de intrusos, que le brinda una explicación completa de cómo funcionan estos sistemas y un resumen de las herramientas recomendadas.

Las mejores herramientas de detección de software RAT

Aquí revisamos Las mejores herramientas de detección de software RAT:

1. SolarWinds Security Event Manager (PRUEBA GRATUITA)

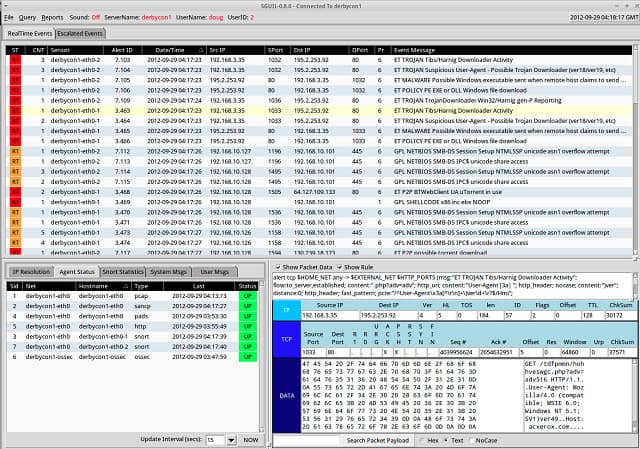

Los sistemas de detección de intrusos son herramientas importantes para bloquear la intrusión de software que pueden evadir la detección por parte de las utilidades de antivirus y firewall. los Administrador de eventos de seguridad de SolarWinds es un sistema de detección de intrusiones basado en el host. Sin embargo, hay una sección de la herramienta que funciona como un sistema de detección de intrusiones basado en la red. Este es el Snort Log Analyzer. Puede leer más sobre Snort a continuación, sin embargo, debe saber aquí que es un sniffer de paquetes ampliamente utilizado. Al emplear Snort como recopilador de datos para alimentar el Analizador de registros de Snort, obtiene el análisis de datos en vivo e histórico del Administrador de eventos de seguridad.

Esta capacidad dual le brinda un servicio completo de información de seguridad y gestión de eventos (SIEM). Esto significa que puede ver los eventos capturados por Snort en vivo y también examinar las firmas de intrusión de paquetes cruzados identificadas a través de registros de archivos de registro.

Security Event Manager va más allá de la detección de RAT porque incluye tareas de reparación automatizadas que lo ayudan a bloquear las actividades de RAT. La herramienta cumple con una gama de estándares de seguridad de datos, que incluyen PCI DSS, HIPAA, SOX, y DISA STIG.

SolarWinds Security Event Manager se puede instalar en Windows Server. La utilidad no es gratuita, pero puede obtenerla en un Prueba gratuita de 30 días.

SolarWinds Security Event Manager: descargue una prueba GRATUITA de 30 días

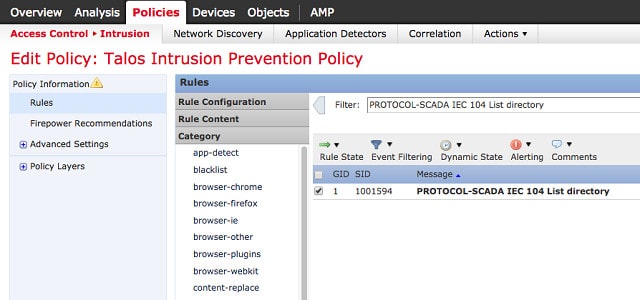

2. Resoplar

Snort es de uso gratuito y es el líder de la industria en NIDS, el cual es un Sistema de detección de intrusiones en la red. Este sistema fue creado por Cisco Systems y se puede instalar en Ventanas, Linux, y Unix. Snort puede implementar estrategias de defensa, lo que lo convierte en un Sistema de Prevención de Intrusión. Tiene tres opciones de modos:

- Modo sniffer: un sniffer de paquetes en vivo

- Registrador de paquetes: registra paquetes en un archivo

- Detección de intrusiones: incluye un módulo de análisis

Se aplica el modo IDS de Snort “políticas de base“A los datos. Estas son reglas de alerta que proporcionan la detección de intrusos. Las políticas se pueden adquirir de forma gratuita desde el sitio web de Snort, procedente de la comunidad de usuarios, o puede escribir la suya propia. Los eventos sospechosos que Snort puede resaltar incluyen escaneo de puertos furtivos, ataques de desbordamiento de búfer, Ataques CGI, Sondas SMB, y Huella digital del sistema operativo. Snort es capaz de ambos métodos de detección basados en firmas y sistemas basados en anomalías.

El front-end de Snort no es muy bueno y la mayoría de los usuarios conectan datos de Snort a mejores consolas y herramientas de análisis, como Snorby, BASE, Squil, y Anaval.

3. OSSEC

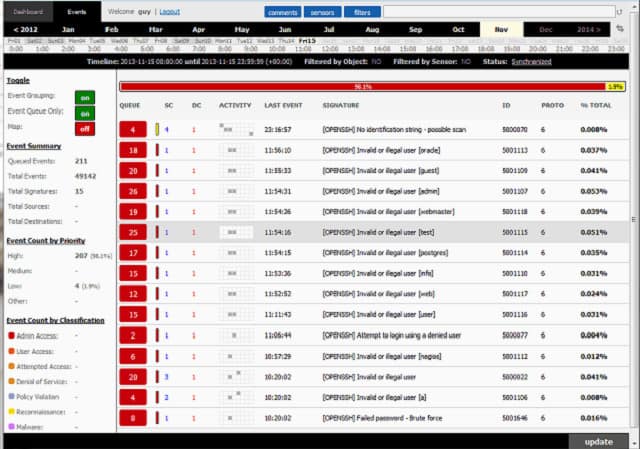

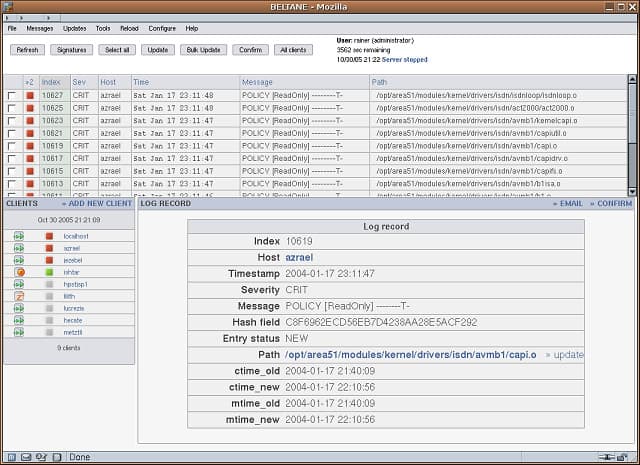

OSSEC son las siglas de Open Source HIDS Security. UN HIDS es un Sistema de detección de intrusiones de host, cuales examina eventos en las computadoras en una red en lugar de tratar de detectar anomalías en el tráfico de la red, Que es que sistemas de detección de intrusos en la red hacer. OSSEC es el líder actual de HIDS y se puede instalar en Unix, Linux y Mac OS sistemas operativos. Aunque no puede ejecutarse en computadoras con Windows, puede aceptar datos de ellas. OSSEC examina los registros de eventos para buscar actividades RAT. Este software es un proyecto de código abierto propiedad de la firma de seguridad cibernética., Trend Micro.

Esta es una herramienta de recopilación de datos, que no tiene un front-end muy fácil de usar. En general, la parte frontal de este sistema es suministrada por otras herramientas, como Splunk, Kibana, o Graylog. El motor de detección de OSSEC se basa en políticas, que son condiciones de alerta que pueden surgir en los datos. Puede adquirir paquetes de políticas previamente escritos de otros usuarios de OSSEC quienes hacen que sus paquetes estén disponibles de forma gratuita en el foro de la comunidad de usuarios de OSSEC. También puedes escribir tus propias políticas.

4. Bro

Bro es un NIDS gratis que se puede instalar en Unix, Linux, y Mac OS. Este es un sistema de monitoreo de red que incluye métodos de detección de intrusos. El IDS recopila datos de paquetes en un archivo para su posterior análisis. Los NIDS que operan con datos en vivo pierden ciertos identificadores de intrusión porque los hackers a veces dividen la mensajería RAT en múltiples paquetes. Por lo tanto, Las capas de aplicaciones NIDS, como Bro, tienen mejores capacidades de detección porque aplican análisis a través de paquetes. Bro usa ambos análisis basado en firmas y detección basada en anomalías.

los Bro Event Engine “Escucha” los eventos desencadenantes, como una nueva conexión TCP o una solicitud HTTP, y los registra. Guiones de políticas luego busque en esos registros para buscar patrones de comportamiento, como actividad anómala e ilógica realizada por una cuenta de usuario. Bro rastreará la actividad HTTP, DNS y FTP. También recopila notificaciones SNMP y se puede utilizar para detectar cambios en la configuración del dispositivo y mensajes de captura SNMP.

5. Suricata

Suricata es un NIDS que se puede instalar en Ventanas, Linux, Mac OS, y Unix. Esto es un sistema de pago eso aplica análisis de la capa de aplicación, entonces detectará las firmas que se distribuyen entre los paquetes. Monitores Suricata IP, TLS, TCP, y UDP actividad de protocolo y se centra en aplicaciones de red clave, como FTP, HTTP, ICMP, y SMB. También puede examinar TLS certificados y centrarse en HTTP solicitudes y DNS llamadas. También hay una instalación de extracción de archivos que permite el análisis de archivos infectados por virus.

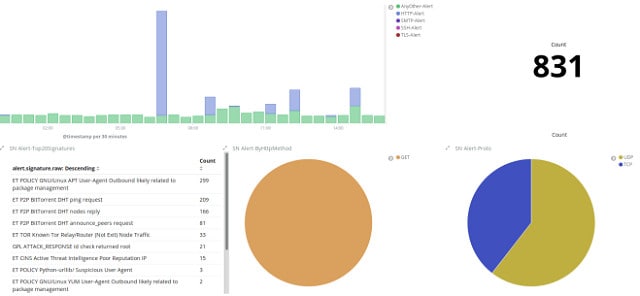

Suricata tiene un módulo de secuencias de comandos incorporado que le permite combinar reglas y obtener un perfil de detección más preciso. Este IDS utiliza métodos de detección basados tanto en firmas como en anomalías. Archivos de reglas VRT escritos para Bufido También se puede importar a Surcata porque este IDS es compatible con la plataforma Snort. Esto también significa que Snorby, BASE, Squil, y Anaval puede servir como front end a Suricata. Sin embargo, la GUI de Suricata es muy sofisticada e incluye representaciones gráficas de datos, por lo que es posible que no necesite usar ninguna otra herramienta para ver y analizar datos..

6. Sagan

Sagan es un sistema de detección de intrusos gratuito basado en host que se puede instalar en Unix, Linux, y Mac OS. No puedes ejecutar Sagan en Windows pero puedes alimentar registros de eventos de Windows en él. Datos recopilados por Bufido, Suricata, o Hermano se puede importar a Sagan, lo que le da a la herramienta de análisis de datos de esta utilidad NIDS perspectiva, así como su nativa HIDS capacidades. Sagan también es compatible con otros sistemas de tipo Snort, como Snorby, BASE, Squil, y Anaval, que podría proporcionar un front end para el análisis de datos.

Sagan es una herramienta de análisis de registro y debe usarse junto con otros sistemas de recopilación de datos para crear un sistema completo de detección de intrusos. La utilidad incluye un Localizador de IP, para que pueda rastrear las fuentes de actividades sospechosas hasta una ubicación. También puede agrupar las actividades de direcciones IP sospechosas para identificar ataques en equipo o distribuidos. El módulo de análisis funciona con metodologías de detección de firma y anomalía.

Sagan puede ejecutar automáticamente scripts para bloquear la red cuando detecta eventos específicos. Realiza estas tareas de prevención. a través de la interacción con tablas de firewall. Entonces, este es un sistema de prevención de intrusiones.

7. Cebolla de seguridad

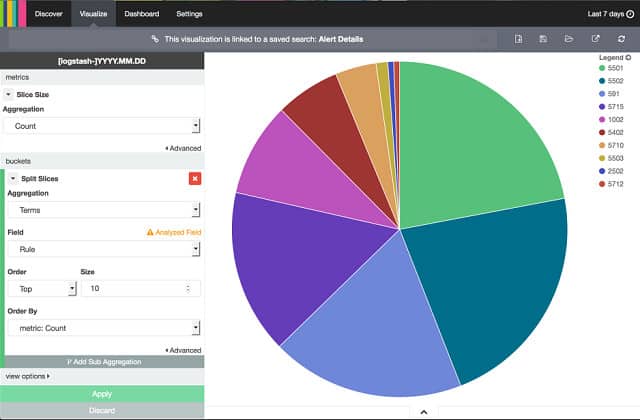

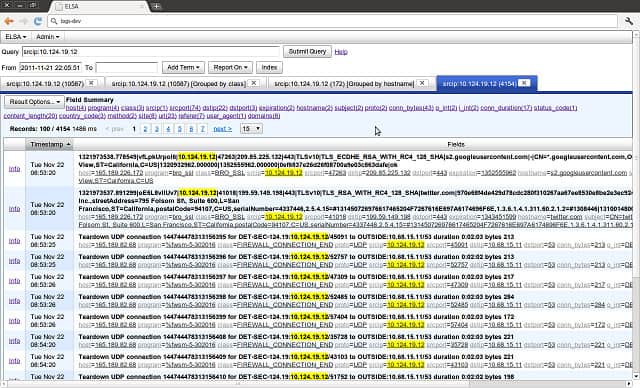

Security Onion fue desarrollado al unir el código para Bufido, Suricata, OSSEC, Hermano, Snorby, Sguil, Chirriante, Kibana, ELSA, Xplico, y NetworkMiner, que son todos los proyectos de código abierto. Esta herramienta es un NIDS gratuitos basados en Linux que incluye HIDS funcionalidad Fue escrito para ejecutarse específicamente en Ubuntu.

El análisis basado en el host verifica los cambios de archivos y El análisis de red se realiza mediante un sniffer de paquetes, que puede mostrar datos de paso en una pantalla y también escribir en un archivo. El motor de análisis de Security Onion es complicado porque combina los procedimientos de tantas herramientas diferentes. Incluye monitoreo del estado del dispositivo, así como análisis de tráfico. Existen reglas de alerta basadas tanto en firmas como en anomalías incluido en este sistema. La interfaz de Kibana proporciona el panel de control de Security Onion e incluye gráficos y tablas para facilitar el análisis de datos.

8. AYUDA

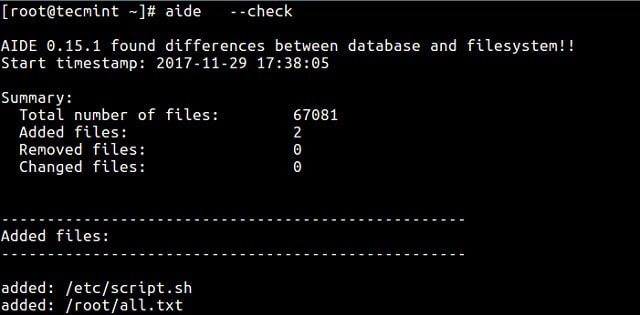

AIDE significa “Entorno avanzado de detección de intrusiones.” Esto es un HIDS gratis eso corre Mac OS, Unix, y Linux. Este IDS se centra en detección de rootkit y comparaciones de firma de archivo. El módulo de recopilación de datos se completa una base de datos de características que se obtienen de los archivos de registro. Esta base de datos es una instantánea del estado del sistema y cualquier cambio en la configuración del dispositivo activa alertas. Esos cambios pueden cancelarse por referencia a la base de datos o la base de datos puede actualizarse para reflejar alteraciones de configuración autorizadas.

Las comprobaciones del sistema se realizan bajo demanda y no de forma continua, pero se puede programar como un trabajo cron. La base de reglas de AIDE utiliza métodos de monitoreo basados tanto en firmas como en anomalías.

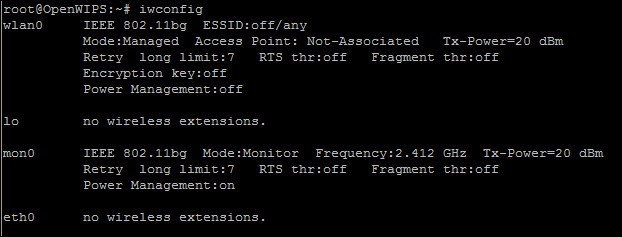

9. OpenWIPS-NG

OpenWIPS-NG proviene de los desarrolladores de Aircrack-NG. De hecho, integra Aircrack-NG como su sniffer de paquetes inalámbrico. Aircrack-NG es una herramienta de hackers muy conocida, por lo que esta asociación puede hacerte un poco cauteloso. WIPS significa “Sistema inalámbrico de prevención de intrusiones“Y se ejecuta en Linux. Esto es una utilidad gratuita eso incluye tres elementos:

- Sensor: el rastreador de paquetes

- Servidor – base de datos de análisis y almacenamiento de datos

- Interfaz: interfaz de usuario.

El sensor es también un transmisor, para que pueda implementar acciones de prevención de intrusiones y paralizar transmisiones no deseadas. los el servidor realiza el análisis y también lanza políticas de intervención para bloquear las intrusiones detectadas. los el módulo de interfaz muestra eventos y alertas al administrador de sistemas. Aquí también es donde los ajustes pueden modificarse y las acciones defensivas pueden ajustarse o anularse.

10. Samhain

Samhain, producido por Samhain Design Labs en Alemania, es un sistema de detección de intrusos gratuito basado en host que se instala en Unix, Linux, y Mac OS. Utiliza agentes que se ejecutan en diferentes puntos de la red, que informan a un módulo de análisis central. Cada agente realiza comprobación de integridad de archivo, monitoreo de archivo de registro, y monitoreo de puertos. Los procesos buscan virus rootkit, SUID rebeldes (derechos de acceso del usuario), y procesos ocultos.

La comunicación de red entre los agentes y la consola es protegido por encriptación. Las conexiones para la entrega de datos del archivo de registro incluyen requisitos de autenticación, que evitar que intrusos secuestren o reemplacen el proceso de monitoreo.

Samhain resaltará las señales de advertencia de intrusión, pero no tiene ningún proceso de resolución. Deberá mantener copias de seguridad de sus archivos de configuración e identidades de usuario para tomar medidas para resolver los problemas que revela el monitor Samhain. Samhain mantiene sus procesos ocultos por la tecnología sigilosa, llamado “esteganografía“Para evitar que intrusos manipulen o maten los IDS. Los archivos de registro centrales y las copias de seguridad de configuración se firman con una clave PGP para evitar la manipulación por intrusos.

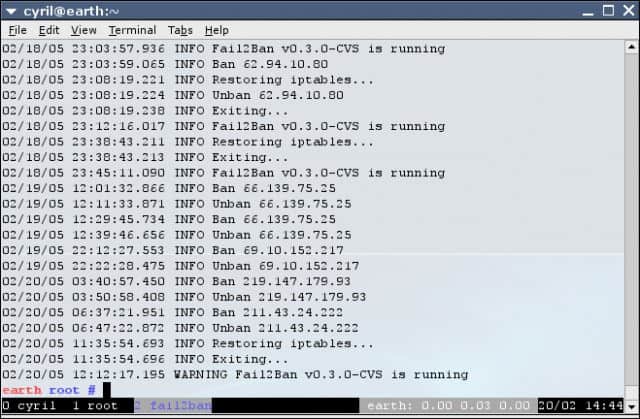

11. Fail2Ban

Fail2Ban es un sistema gratuito de prevención de intrusiones basado en host eso corre Unix, Linux, y Mac OS X. El IDS analiza los archivos de registro y impone prohibiciones a las direcciones IP que muestran comportamientos sospechosos. Los bloqueos automáticos se producen en las reglas de firewall de Netfilter / IPtables o PF y en la tabla hosts.deny de TCP Wrapper. Estos bloques generalmente solo duran unos minutos, pero eso puede ser suficiente para interrumpir un escenario automatizado estándar de descifrado de contraseña de fuerza bruta. Las situaciones de alerta incluyen intentos de inicio de sesión fallidos excesivos. Un problema con Fail2Ban es que se enfoca en acciones repetidas desde una dirección. Esto no le da la capacidad de hacer frente a campañas de descifrado de contraseñas distribuidas o ataques DDoS.

El alcance de monitoreo del sistema está definido por una serie de “filtros.”Estos instruyen al IPS sobre qué servicios monitorear. Éstos incluyen Postfix, Apache, Courier Mail Server, Lighttpd, sshd, vsftpd y qmail. Cada filtro se combina con una acción a realizar en caso de que se detecte una condición de alerta. La combinación de un filtro y una acción se denomina “cárcel.”

Programas y ejemplos de RAT

Existen varios sistemas de acceso remoto que podrían tener aplicaciones legítimas, pero que se conocen como herramientas que son utilizado principalmente por piratas informáticos como parte de un troyano; estas se clasifican como troyanos de acceso remoto. Los detalles de las RAT más conocidas se explican a continuación..

Orificio trasero

Orificio trasero, que también se conoce como BO es una rata de fabricación estadounidense que ha existido desde 1998. Este es el abuelo de las RAT y ha sido refinado y adaptado por otros grupos de hackers para producir nuevos sistemas RAT. El sistema original explotó una debilidad en Windows 98. Las versiones posteriores que se ejecutaron en los sistemas operativos Windows más nuevos fueron Orificio trasero 2000 y Orificio profundo de la espalda.

Esta RAT puede ocultarse dentro del sistema operativo, lo que inicialmente dificulta su detección. Sin embargo, hoy en día, La mayoría de los sistemas antivirus tienen los archivos ejecutables Back Orifice y el comportamiento de oclusión registrado en sus bases de datos. como firmas a tener en cuenta. Una buena característica de este software es que tiene una consola fácil de usar que el intruso puede usar para navegar por el sistema infectado. El elemento remoto se puede deslizar en una computadora de destino a través de un troyano. Una vez instalado, este programa de servidor se comunica con la consola del cliente mediante procedimientos de red estándar. Se sabe que el Orificio trasero usa el número de puerto 21337.

Bestia

La Bestia RAT ataca los sistemas Windows desde Windows 95 hasta Windows 10. Utiliza la misma arquitectura cliente-servidor que Back Orifice fue pionera con la parte del servidor del sistema que es el malware que se instala subrepticiamente en la computadora de destino. Una vez que el elemento del servidor está operativo, el hacker puede acceder a la computadora víctima a voluntad a través del programa cliente. El cliente se conecta a la computadora de destino en el número de puerto 6666. El servidor también puede abrir conexiones de regreso al cliente y que usa el número de puerto 9999. Bestia fue escrita en 2002 y todavía se usa ampliamente.

Bifrost

Este troyano comienza su infección con la instalación de un programa generador de servidores. Inicialmente, este programa solo se pone en contacto con un servidor de Comando y Control y espera instrucciones. El troyano infecta los sistemas Windows de Windows 95 a Windows 10. Sin embargo, sus capacidades se reducen en las versiones de Windows XP y posteriores..

Una vez que se activa, el generador de servidores configurará un programa de servidor en la computadora de destino. Esto permite al pirata informático, utilizando un programa cliente correspondiente, obtener acceso a la computadora infectada y ejecutar comandos a voluntad. El software del servidor se almacena en C: \ Windows \ Bifrost \ server.exe o C: \ Archivos de programa \ Bifrost \ server.exe. Este directorio y archivo están escondidos y entonces algunos sistemas antivirus no pueden detectar Bifrost.

El generador de servidores no finaliza sus operaciones una vez que se ha creado el servidor. En cambio, opera como un sistema de persistencia y recreará el servidor en una ubicación diferente y con un nombre diferente si la instalación original del servidor se detecta y se elimina. El generador de servidores también emplea métodos de rootkit para enmascarar los procesos del servidor y hace que el sistema de intrusión operativo sea muy difícil de detectar.

Desde Windows Vista, todas las capacidades destructivas de Bifrost se han ralentizado porque Muchos de los servicios que utiliza el malware requieren privilegios del sistema. Sin embargo, si se engaña a un usuario para que instale el generador de servidores disfrazado con privilegios de sistema, el sistema Bifrost puede volverse completamente operativo y será muy difícil de eliminar..

Relacionado: Los mejores programas gratuitos de eliminación, detección y escáner de rootkit

Sombras negras

Blackshades es una herramienta de hackeo fuera de la clavija que fue vendido a los piratas informáticos por sus desarrolladores por $ 40 por pop. El FBI estimó que sus productores ganaron un total de $ 340,000 vendiendo este software. Los desarrolladores fueron cerrados y arrestados en 2012 y una segunda ola de arrestos en 2014 capturó a más de 100 usuarios de Blackshades. Sin embargo, todavía hay copias del sistema Blackshades en circulación y todavía está en uso activo.. Blackshades se dirige a Microsoft Windows de Windows 95 a Windows 10.

El kit de herramientas incluye métodos de infección, como código malicioso para incrustar en sitios web que desencadenan rutinas de instalación. Otros elementos propagan la RAT enviando enlaces a páginas web infectadas. Estos son enviados a los contactos de redes sociales de un usuario infectado.

El malware permite a un hacker obtener acceso al sistema de archivos de la computadora de destino y descargar y ejecutar archivos. Los usos del programa incluyen funciones de botnet que hacen que la computadora objetivo inicie ataques de denegación de servicio. La computadora infectada también se puede usar como un servidor proxy para enrutar el tráfico de piratas informáticos y Proporcionar cobertura de identidad para otras actividades de hackers.

El kit de herramientas Blackshades es muy fácil de usar y permite que aquellos que carecen de habilidades técnicas se conviertan en hackers. El sistema también se puede usar para crear ataques de ransomware. Un segundo programa de ofuscación vendido junto con Blackshades mantiene el programa oculto, le permite relanzar cuando se mata y evade la detección por software antivirus.

Entre los ataques y eventos que se han rastreado hasta Blackshades están una campaña de disrupción de 2012 dirigida a las fuerzas de oposición sirias.

Ver también: estadísticas y hechos del Ransomware 2023-2023

El manual de eliminación de Ransomware: Cómo lidiar con las cepas comunes de ransomware

DarkComet

Hacker francés Jean-Pierre Lesueur desarrolló DarkComet en 2008, pero el sistema no proliferó realmente hasta 2012. Este es otro sistema de hackers que se dirige al sistema operativo Windows desde Windows 95 hasta Windows 10. Tiene una interfaz muy fácil de usar y permite a aquellos sin habilidades técnicas realizar ataques de piratas informáticos.

El software permite espiar a través del registro de teclas, la captura de pantalla y cosecha de contraseñas. El hacker controlador también puede operar las funciones de potencia de una computadora remota, permitiendo que una computadora se encienda o apague de forma remota. Las funciones de red de una computadora infectada también se pueden aprovechar para usar la computadora como un servidor proxy para canalizar el tráfico y enmascarar la identidad del hacker durante redadas en otras computadoras.

DarkComet llamó la atención de la comunidad de ciberseguridad en 2012 cuando se descubrió que una unidad de hackers africanos estaba usando el sistema para atacar al gobierno y al ejército de los EE. UU.. Al mismo tiempo, se lanzaron ataques DarkComet originarios de África contra jugadores en línea..

Lesueur abandonó el proyecto en 2014 cuando se descubrió que DarkComet estaba en uso por el gobierno sirio para espiar a sus ciudadanos. La población general había optado por emplear VPN y aplicaciones de chat seguras para bloquear la vigilancia del gobierno, por lo que las funciones de spyware de DarkComet permitió al gobierno sirio eludir esas medidas de seguridad.

Espejismo

Mirage es la clave RAT utilizada por el grupo de hackers chinos patrocinado por el estado conocido como APT15. Después de una campaña de espionaje muy activa de 2009 a 2015, APT15 de repente se quedó en silencio. Mirage estaba en uso por el grupo desde 2012. La detección de una variante de Mirage en 2023 señaló que el grupo había vuelto a la acción. Esta nueva RAT, conocida como MirageFox se usó para espiar a contratistas del gobierno del Reino Unido y se descubrió en marzo de 2023. Mirage y MirageFox cada uno actuar como agente en la computadora infectada. La parte troyana de la suite de intrusión sondea una dirección de comando y control para obtener instrucciones. Esas instrucciones se implementan en la computadora de la víctima.

El Mirage RAT original se usó para ataques contra una compañía petrolera en Filipinas, el ejército taiwanés, una compañía energética canadiense, y otros objetivos en Brasil, Israel, Nigeria y Egipto. Mirage y MirageFox llegan a los sistemas de destino a través de phishing de lanza campañas Estos generalmente están dirigidos a los ejecutivos de una empresa víctima. El troyano se entrega incrustado en un PDF. Abrir el PDF hace que los scripts se ejecuten e instalan el RAT. La primera acción de la RAT es informar al sistema de Comando y Control con una auditoría de las capacidades del sistema infectado.. Esta información incluye la velocidad de la CPU, la capacidad y la utilización de la memoria, el nombre del sistema y el nombre de usuario.

El informe inicial del sistema hace que parezca que los diseñadores de Mirage hicieron la RAT para robar recursos del sistema en lugar de acceder a los datos del sistema de destino.. No hay un ataque típico de Mirage porque parece que cada intrusión se adapta a objetivos específicos. La instalación de RAT puede presagiarse mediante una campaña de investigación y verificaciones del sistema. Por ejemplo, el ataque de 2023 contra el contratista militar británico NCC obtuvo acceso al sistema a través del servicio VPN autorizado de la compañía.

El hecho de que cada ataque sea altamente dirigido significa que una infección de Mirage conlleva muchos gastos. Este alto costo muestra que Los ataques de espejismo generalmente solo apuntan a objetivos de alto valor que el gobierno chino desea socavar o de los cuales robar tecnología.

Amenazas de troyanos de acceso remoto

A pesar de que mucha actividad de RAT parece estar dirigida por el gobierno, la existencia de kits de herramientas RAT hace intrusión de red, una tarea que cualquiera puede realizar. Por lo tanto, la actividad de RAT y APT no se limitará a los ataques contra las empresas militares o de alta tecnología..

Las RAT se combinan con otro malware para mantenerse escondidos, Lo que significa que Instalar software antivirus en sus computadoras no es suficiente para evitar que los hackers controlen su sistema con estos métodos. Investigar sistema de deteccion de intrusos para derrotar esta estrategia de hackers.

¿Ha experimentado una intrusión en la red que resultó en daños o pérdida de datos? ¿Ha implementado una estrategia de prevención de intrusiones para evitar el problema RAT? Deje un mensaje en la sección de Comentarios a continuación para compartir sus experiencias..

instalado, lo que les permite espiar y controlar la computadora a su antojo. Es importante tener en cuenta que las RAT son una amenaza real y que pueden causar daños significativos a su sistema y a su privacidad. Por lo tanto, es esencial contar con herramientas de detección de intrusos confiables para protegerse contra estas amenazas. La lista proporcionada en este artículo es una excelente guía para encontrar la mejor herramienta de detección de RAT para su sistema. Recuerde siempre mantener su software actualizado y estar atento a cualquier actividad sospechosa en su computadora.