El software moderno de monitoreo de red incluye herramientas sofisticadas, como representaciones gráficas y herramientas analíticas. Sin embargo, habrá momentos en los que necesitará volver a las técnicas de análisis de elementos básicos para capturar paquetes a medida que viajan por la red. La duplicación de puertos es una técnica de captura de paquetes.

La captura de paquetes requiere un elemento de hardware, que se denomina TAP (punto de acceso de prueba) Afortunadamente, ya tiene hardware que canaliza todo el tráfico de su red: conmutadores y concentradores. Puede aprovechar las capacidades de estos dispositivos para eliminar la necesidad de comprar un sensor en línea separado o un divisor de tráfico. La técnica de usar su equipo de red para capturar tráfico se llama “puerto espejo.”Esta guía le dará toda la información que necesita para implementar la duplicación de puertos en su red.

>>> Salte a la lista de herramientas de monitoreo recomendadas a continuación<<<

Cambiar el procesamiento del tráfico

Una red muy pequeña solo tendría un conmutador o concentrador. Sin embargo, no se necesita mucho crecimiento en la red para crear un requisito para otro conmutador. Cuando tiene varios conmutadores en su red, mueven el tráfico sin necesidad de canalizar todos los paquetes a través de un punto central.

Esta configuración descentralizada significa que no puede seleccionar un solo conmutador en la red para la recopilación de datos si desea muestra de tráfico de todos sus datos. Esto se debe a que los otros conmutadores en su red intercambiarán tráfico entre ellos que no necesita canalizarse a través del dispositivo elegido. Sin embargo, este problema también surgiría si elige implementar un GRIFO como herramienta de captura de paquetes.

Al capturar el tráfico de la red, debe decidir si los paquetes que pasan un punto pueden cumplir sus requisitos o si necesita ver todo el comportamiento del tráfico de la red en toda la red de una vez.

En realidad, es más probable que deba mirar el tráfico por enlace. En tal escenario, probablemente intente ver por qué un enlace en su red está sobrecargado y qué tipos de tráfico puede redirigir o estrangular para resolver el problema.

Aunque es posible que quieras ver todo el tráfico de red, capturarlo todo a la vez pronto se convierte en un objetivo demasiado ambicioso. Si pudiera capturar todos los paquetes de red, se vería abrumado por todos los datos recopilados.

Para evaluar adecuadamente el rendimiento de su red, de todos modos va a clasificar todo el tráfico por dispositivo de red, por lo que es mejor utilizar la duplicación de puertos dispositivo por dispositivo. Otras herramientas son más adecuadas para brindarle una visibilidad completa de la red. En estos casos, sería mejor usar NetFlow para muestrear datos de varios puntos de red simultáneamente. Necesitaría una herramienta sofisticada de análisis de tráfico de red para agregar y resumir todos los datos de tráfico.

Acerca de la duplicación de puertos

La duplicación de puertos ofrece un método para duplicar el tráfico de red y dirigir la copia hacia un almacén de datos. En un divisor, usa un dispositivo que duplica todo el tráfico con una copia continuando a sus destinos previstos y la otra mostrando en una pantalla o yendo a un archivo. Con la duplicación de puertos, utiliza exactamente la misma técnica, pero altera la configuración de su conmutador para crear una función de duplicación de datos, eliminando así la necesidad de instalar un dispositivo físico separado.

Esencialmente, una instrucción de duplicación de puertos le dice al conmutador que envíe una copia del tráfico a un puerto específico. La metodología incluye una gama de opciones que le permiten elegir tráfico específico originando o viajando a direcciones dadas, o eligiendo copiar todo el tráfico. Una vez que el conmutador ha dividido el tráfico requerido, todo lo que tiene que hacer es recopilar los paquetes que se envían al puerto designado como punto de entrega de datos.

Interruptores y hubs

UN enlace, o “salto,”En una red es la conexión entre dos dispositivos. El enlace podría ser el último tramo que conecta un punto final, o puede ser entre dos dispositivos de red. Siempre habrá un dispositivo de red en al menos un extremo del enlace. Para el tráfico dentro de una red, ese dispositivo será cambiar o un cubo.

Un concentrador transmite todo el tráfico que recibe en una de sus conexiones a todos los demás. No presta atención a la dirección de destino en los paquetes entrantes. Un interruptor es más selectivo porque examina los encabezados de paquetes y reenvía cada uno al puerto que ha enumerado para esa dirección. El cable conectado a ese puerto de destino podría no conducir al punto final identificado por esa dirección. Si hay otro dispositivo de red entre ese conmutador y el punto final, el cable que recibe los datos en movimiento conducirá a ese dispositivo intermedio, que, a su vez, lo reenviará.

Afortunadamente, para la captura de paquetes, los conmutadores y los concentradores no forjan enlaces físicos temporales entre los puertos de origen y destino en una conexión. En lugar, el dispositivo recoge los datos entrantes. Entonces crea una copia exacta de esos datos y lo aplica al puerto de destino. En el caso de los hubs, esta acción crea duplicación. Por ejemplo, si un concentrador recibe un paquete en uno de sus diez puertos, enviará ese mismo paquete a todos sus otros nueve puertos.

Entonces, un paquete se convierte en nueve copias. Un conmutador hace exactamente lo mismo con los paquetes que están marcados para transmitir. El tráfico que viaja a un destino solo se copia en el puerto que el conmutador ha enumerado para esa dirección. Por lo tanto, sigue habiendo solo una instancia de esos datos a medida que sale del conmutador.

La duplicación de paquetes realizada por conmutadores y enrutadores es exactamente la misma que el trabajo realizado por un divisor de tráfico.

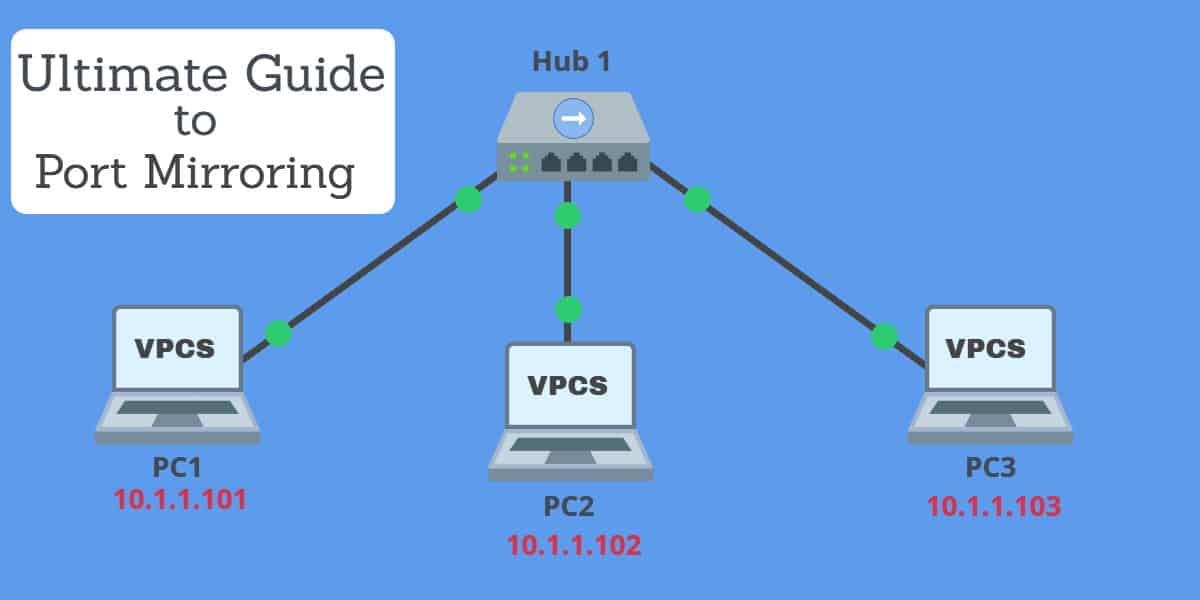

Puerto espejo con un hub

Como puede ver en las descripciones de cómo funcionan los conmutadores y concentradores, un centro duplica automáticamente todo el tráfico que recibe. Por lo tanto, si solo tiene concentradores en su red, es muy fácil obtener una copia de todo el tráfico que circula por ella. El concentrador envía todo el tráfico a todos los puntos finales. Si ese tráfico tiene que viajar a través de otros dispositivos de red para llegar a algunos de los puntos finales de la red, eso no bloqueará el tráfico que llega a esos puntos finales si los dispositivos intermedios también son centros.

Como su propia computadora está conectada a uno de los concentradores de la red, todo el tráfico de la red se enviará automáticamente a su computadora sin tener que alterar la configuración del concentrador. Sin embargo, su computadora no leerá todo ese tráfico.

El firmware de la tarjeta de red de su computadora tiene un identificador codificado: esta es la Dirección MAC, Lo que significa “controlador de acceso a medios.”La tarjeta de red solo reaccionará a los mensajes que lleguen y tengan esa dirección MAC. Todos los demás serán ignorados. Piense en la tarjeta de red como un portero en un club privado. Cualquier persona que llegue tiene que dar una contraseña para poder ingresar; aquellos sin la contraseña se bloquean de entrar. La dirección MAC es esa contraseña.

Si desea ver todo el tráfico en una red que está completamente equipada con concentradores, todo lo que tiene que hacer es decirle a la tarjeta de red que elimine el requisito de su propia dirección MAC. En terminología de red, esta configuración se llama “modo promiscuo.”

Los puristas argumentarán que poner su tarjeta de red en modo promiscuo no es “duplicación de puertos”, porque su tarjeta de red no está duplicando paquetes. Dicen que la tarjeta simplemente está eliminando el requisito de su dirección MAC para reconocer los paquetes que llegan y reenviarlos a las aplicaciones en su computadora.

En realidad, “duplicación de puertos en un concentrador” es un concepto redundante porque el concentrador duplica todos los paquetes de forma predeterminada. En general, el término “duplicación de puertos” solo se aplica a los conmutadores.

Puerto espejo con un interruptor

Cuando un conmutador recibe un paquete, hace referencia a la dirección de destino en el encabezado del datagrama. Luego hace una copia del paquete y envía esa nueva versión al número de puerto que ha asociado con esa dirección MAC.

En operaciones estándar, que se denomina “unicast,”Solo se hace una copia de un mensaje entrante y se envía solo en un puerto. Los conmutadores son capaces de duplicar el tráfico., sin embargo. Por ejemplo, cuando el conmutador recibe un mensaje de difusión, realiza el mismo número de copias que su número de puertos activos y envía una copia en cada uno de esos puertos. Los interruptores también tienen “multicast“, Que requieren que creen un número limitado de copias.

Como todos los conmutadores están programados con la capacidad de manejar mensajes de difusión y multidifusión, la tarea de duplicar paquetes no presenta un problema a su hardware. Conceptualmente, hacer que su switch realice la duplicación de paquetes requiere muy pocas tareas:

- Se le indica al conmutador que haga una copia de todo el tráfico..

- El conmutador envía todo el tráfico a su destino previsto..

- El conmutador envía una copia de todo el tráfico a un puerto designado.

- Recoges todo el tráfico en el puerto designado.

Hacer que todos los paquetes se dupliquen viajando a través de un switch es un trabajo muy simple y no consume mucho esfuerzo de procesamiento adicional por parte del dispositivo. Si desea examinar los paquetes que viajan a través de un conmutador específico, solo necesita decirle que duplique todo ese tráfico y enviarlo a un puerto y también decirle a asocie la dirección MAC de su computadora con ese número de puerto designado. Luego debe poner la tarjeta de red de su computadora en modo promiscuo para asegurarse de que captará todo el tráfico y no solo aquellos datagramas con su dirección MAC..

Duplicar todo el tráfico de red

La solución anterior es una versión simplificada de lo que realmente sucede en un conmutador cuando realiza la duplicación de puertos. En realidad, la tarea es un poco más complicada. Por ejemplo, sería inconveniente tener que conectar su computadora directamente con un cable a un interruptor para recoger todo su tráfico. En los viejos tiempos, ese era un requisito de los analizadores de LAN, y una conexión específica de ubicación sigue siendo una característica clave de los TAP de red.

Gracias a la tecnología de enrutamiento, la duplicación de puertos moderna es más sofisticada. Puede examinar el tráfico que pasa por cualquier interruptor en cualquier parte del mundo, siempre y cuando ese interruptor sea accesible desde su ubicación, ya sea a través de la red o por Internet. No necesita conectar físicamente su computadora a ese interruptor. Al viajar por Internet, la duplicación de puertos se vuelve un poco más complicada porque los datagramas necesitan un paquete adicional en la capa de red de Internet. Para esta guía, solo trataremos la duplicación de puertos desde una red.

La mayoría de los conmutadores tienen la capacidad de entregar paquetes capturados a través de una red, viajando a través de otros dispositivos de red. Cada fabricante de conmutadores produce su propio firmware para sus conmutadores y el menú de la consola de administración es diferente para cada uno. A los fines de esta guía, nos centraremos en los métodos utilizados por Cisco Systems para hacer que la duplicación de puertos esté disponible en sus conmutadores de red.

Acerca de los conmutadores Cisco SPAN

La función de duplicación de puertos del conmutador Cisco se llama LAPSO. Esto significa Analizador de puertos conmutados. SPAN le brinda todas las capacidades para capturar paquetes en cualquier conmutador Cisco, esté o no conectado directamente a ese conmutador. Sin embargo, debe tener un puerto libre en un conmutador que pueda convertirse en el punto de recolección de paquetes duplicados.

En terminología SPAN, un “Puerto de origen“Es un puerto desde el que se duplica el tráfico. Los “Puerto de destino“Es la dirección del puerto al que se envían los paquetes duplicados para su recopilación. Tenga mucho cuidado de recordar estos términos distintivos porque se verá tentado a referirse a su terminología de red tradicional que está buscando paquetes que se ejecutan desde un puerto de origen a un puerto de destino.

El sistema SPAN puede monitorear uno o varios puertos. También es posible identificar la dirección del tráfico en ese puerto, proporcionándole solo entradas, solo salidas o ambas. Sin embargo, si está examinando varios puertos a la vez, todos deben tener la misma dirección de flujo de tráfico monitoreada.

No puede especificar los puertos desde y hacia los que capturar (es decir, solo obtener el tráfico que llega a un puerto específico que sale de un puerto específico). Si esta es la funcionalidad que busca, elegir el puerto de entrada y capturar todos los paquetes recibidos allí. A continuación, puede filtrar todo el tráfico, excepto el que deja en el puerto de interés transmitido una vez que tenga todos los datos en su software de análisis.

En una sesión, puede monitorear puertos o monitorear VLAN – no puedes cubrir ambos tipos de puertos a la vez.

Modos de Cisco SPAN

Cisco SPAN le permite capturar paquetes a través de tres modos:

- SPAN local: Monitoree el tráfico en un conmutador al que esté conectado directamente.

- SPAN remoto (RSPAN): Monitoree el tráfico en un puerto remoto, pero envíe los paquetes capturados a un puerto en su conmutador local para su recolección.

- SPAN remoto encapsulado (ERSPAN): El mismo proceso que RSPAN, excepto que la transferencia de paquetes reflejados a su conmutador local se realiza mediante encapsulación GRE.

La opción RSPAN no está disponible en los conmutadores Express 500/520, 5500/5000, 3500 XL, 2940, 2948G-L3 y 2900XL.

Disponibilidad de Cisco SPAN

SPAN está disponible en todos los siguientes modelos de conmutadores Cisco:

Serie Catalyst Express 500/520

- Catalizador de la serie 1900

- Catalyst 2900XL Series

- Catalyst 2940 Series

- Catalizador 2948G-L2, 2948G-GE-TX, 2980G-A

- Catalyst 2950 Series

- Catalyst 2955 Series

- Catalyst 2960 Series

- Catalyst 2970 Series

- Catalyst 3500 XL Series

- Catalyst 3550 Series

- Catalyst 3560 / 3560E / 3650X Series

- Catalizador 3750 / 3750E / 3750X Series

- Catalyst 3750 Metro Series

- Catalizador 4500/4000 Series

- Catalyst 4900 Series

- Catalyst 5500/5000 Series

- Catalyst 6500/6000 Series

Desafortunadamente, el conjunto de comandos no es el mismo en todos los conmutadores. Esto se debe principalmente a que la compañía tiene un firmware especializado para algunos de sus dispositivos Catalyst, que se llama CatOS. Otros conmutadores Cisco utilizan un sistema operativo llamado IOS, que no es lo mismo que el sistema operativo iOS utilizado por los dispositivos Apple.

Algunos conmutadores Cisco no tienen capacidades nativas de duplicación de puertos, pero hay una utilidad gratuita que puede usar en estas circunstancias, sobre la que leerá en breve..

Configurar SPAN en conmutadores IOS

Para los modelos de conmutador con el firmware IOS, debe acceder al sistema operativo del dispositivo y emitir un comando para especificar el puerto SPAN y el puerto a monitorear. Esta tarea se implementa mediante dos líneas de comandos. Uno necesita especifique la fuente, lo que significa el puerto que tendrá su tráfico replicado y el otro da el número de puerto al que está conectado el sniffer – esta es la línea de destino.

supervisar fuente de sesión [interfaz | remoto | vlan] [rx | tx | ambos]

supervisar la interfaz de destino de la sesión

Una vez que haya terminado de definir el espejo, debe presionar CTRL-Z para finalizar la definición de configuración.

El número de sesión simplemente le permite crear varios monitores diferentes ejecutándose simultáneamente. Si utiliza el mismo número de sesión en un comando posterior, cancelará el rastreo original y lo reemplazará con la nueva especificación. Los rangos de puertos están definidos por un guión (“-“) y una secuencia de puertos está separada por comas (“,”).

El último elemento en la línea de comando para el puerto de origen (el puerto a monitorear) es la especificación de si el conmutador debe replicar los paquetes transmitidos desde cualquier puerto, o ambos.

Configurar SPAN en conmutadores CatOS

Las gamas Catalyst más recientes se envían con un sistema operativo más nuevo, llamado CatOS, en lugar del antiguo sistema operativo IOS. Los comandos utilizados para configurar la duplicación SPAN en estos conmutadores son un poco diferentes. Con este sistema operativo, puede crear reflejos con solo un comando en lugar de dos.

establecer intervalo [rx | tx | ambos]

[inpkts]

[aprendizaje]

[multidifusión]

[filtro]

[crear]

Los puertos de origen están definidos por el primer elemento en este comando, que es el “src_mod / src_ports“Parte. Un segundo identificador de puerto en el comando se lee automáticamente como el puerto de destino, es decir, el puerto al que está conectado el sniffer de paquetes. Los “rx | tx | ambos“Elemento le dice al conmutador que replique los paquetes transmitidos desde cualquier puerto, o ambos.

También hay un comando set span para desactivar la duplicación:

establecer span deshabilitar [dest_mod / dest_port | all]

Configure SPAN en los switches Catalyst Express 500 y Catalyst Express 520

Si tiene un switch Catalyst Express 500 o Catalyst Express 520, no ingrese la configuración de SPAN en el sistema operativo. Para comunicarse con el conmutador y modificar su configuración, debe instalar Cisco Network Assistant (CNA) Este software de administración de red es gratuito y se ejecuta en el entorno de Windows. Siga estos pasos para activar SPAN en el conmutador.

- Inicie sesión en el conmutador a través de la interfaz CNA.

- Selecciona el Smartports opción en el CNA menú. Esto mostrará un gráfico que representa la matriz de puertos del conmutador.

- Haga clic en el puerto al que desea conectar el sniffer de paquetes y seleccione el Modificar opción. Aparecerá una ventana emergente..

- Seleccione Diagnósticos en el Papel enumere y seleccione el puerto que controlará su tráfico desde Fuente la lista desplegable. Si desea monitorear específicamente una VLAN, selecciónela desde VLAN de entrada lista. Si no tiene la intención de observar el tráfico de una VLAN, deje este valor en su valor predeterminado. Haga clic en Okay para guardar la configuración.

- Haga clic en Okay y entonces Aplicar en el Smartports pantalla.

Un problema con el método CNA es que el software solo se ejecuta en versiones de Windows hasta Windows 7.

Procesamiento de paquetes capturados

La duplicación de puertos configurada en su conmutador no almacenará ni analizará los paquetes capturados. Puedes usar cualquier software de análisis de red para procesar los paquetes que se envían a su dispositivo.

Una cuestión clave que tendrá que reconocer cuando capture paquetes es que tendrá que lidiar con una gran cantidad de datos. Un volcado de texto sin procesar del tráfico de red que pasa es casi imposible de atravesar sin un visor de datos guiado. Esta es la categoría más baja de herramienta de acceso a datos que debe considerar. Una utilidad de análisis de tráfico completa sería aún mejor.

Puedes ver una lista completa de herramientas de análisis de tráfico de red recomendadas en el artículo, los 9 mejores analizadores de paquetes / rastreadores de paquetes para 2023. Para mayor comodidad, las dos herramientas principales en esa revisión se resumen a continuación.

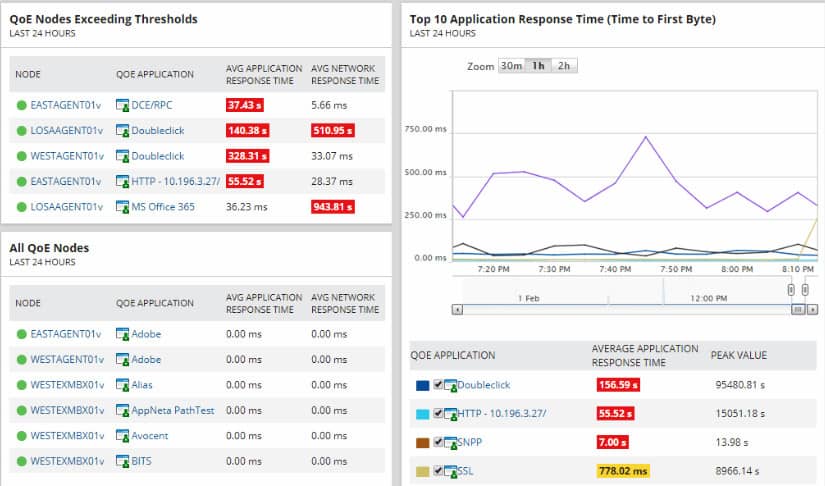

Herramienta de inspección y análisis de paquetes profundos de SolarWinds (PRUEBA GRATIS)

SolarWinds produce un amplio catálogo de herramientas de gestión y monitoreo de redes. Para el análisis de salida de duplicación de puertos, debe considerar el Paquete profundo y análisis herramienta para ser tu mejor opción. Esto es parte del Network Performance Monitor de la compañía, que es su producto central..

Esta herramienta puede interpretar datos obtenidos de una amplia gama de herramientas de recolección de paquetes y le permitirá ver dónde ocurren las sobretensiones. Debe observar las aplicaciones que generan la mayor parte de la demanda en su red para construir estrategias para mejorar el rendimiento. Esta herramienta de análisis respalda esas investigaciones..

Network Performance Monitor es una herramienta de primera línea y no es gratuita. Sin embargo, puede obtener una prueba gratuita de 30 días. Recuerde que la captura de paquetes no es realmente una opción factible para monitorear todo el tráfico en toda su red. Para esas situaciones, sería mejor usar el SolarWinds NetFlow Traffic Analyzer. Esto emplea Cisco NetFlow funcionalidad para muestrear el tráfico de la red. También es capaz de comunicarse con Juniper Networks equipo a través del J-Flow estándar de muestreo de paquetes, con Huawei dispositivos, utilizando NetStream, y también puede usar el fabricante independiente sFlow y IPFIX sistemas de análisis de tráfico. También puede obtener NetFlow Traffic Analyzer en una prueba gratuita de 30 días.

El Monitor de rendimiento de red y el Analizador de tráfico NetFlow son una buena combinación para el análisis de red porque le brindan una perspectiva general y las herramientas para examinar el tráfico de paquetes que se ejecuta a través de dispositivos individuales. SolarWinds ofrece estas dos herramientas juntas como el Paquete de analizador de ancho de banda de red, que también puede obtener en una prueba gratuita de 30 días.

SolarWinds Deep Packet Inspection and Analysis Descargue una prueba GRATUITA de 30 días

Herramienta de captura de paquetes Paessler

Paessler PRTG es una herramienta de monitoreo de red que se compone de muchos sensores individuales. Una de estas herramientas es un sensor de captura de paquetes. Este sensor no viene con un TAP físico; en su lugar, se basa en los datos suministrados en una secuencia de sus conmutadores. Esta herramienta ofrece excelentes visualizaciones de datos tanto para datos en vivo como para paquetes leídos desde el almacenamiento de archivos.

Lo mejor de PRTG es que puede ofrecerle diferentes capas de visibilidad desde la misma herramienta. También incluye sensores que muestrean datos de red, capturando solo encabezados de paquetes de diferentes ubicaciones en la red. Tú también puedes reducir la cantidad de datos que el monitor debe procesar especificando el muestreo.

Además del sensor de detección de paquetes, PRTG incluye los siguientes sistemas de muestreo de tráfico:

- Un sensor NetFlow

- Un sensor de flujo

- Un sensor de flujo J

Con este sistema, puede usar los sensores NetFlow, sFlow y J-Flow para obtener una visión general de toda su red y luego ir al sniffer de paquetes para enfocarse en los flujos típicos en un dispositivo. Una vez que haya aislado un conmutador sobrecargado, puede dirigirse a los puertos específicos que tienen demasiado tráfico y observar los tipos de tráfico que lo abruman. Con esta información, puede implementar medidas de conformación del tráfico o elegir agregar más infraestructura para redirigir los puntos de tráfico pesado y distribuir la carga..

El sensor sniffer de paquetes solo procesa los encabezados de los datagramas de tráfico que viajan por la red. Esta estrategia reduce la cantidad de procesamiento necesaria para agregar métricas de flujo y acelera enormemente el análisis.

Problemas de duplicación de puertos

La captura y el almacenamiento completos de paquetes pueden ocasionarle problemas con la confidencialidad de los datos. Aunque la mayor parte del tráfico que pasa por su red estará encriptada, si está destinada a sitios externos, no todo el tráfico interno estará encriptado. A menos que su organización haya decidido implementar seguridad adicional para los correos electrónicos, el tráfico de correo alrededor de su red no se cifrará de manera predeterminada.

Como técnica alternativa de análisis de tráfico, podría considerar usar NetFlow. Este es un sistema de mensajería que está habilitado en todos los dispositivos Cisco y reenviará solo los encabezados de los paquetes a un monitor central. Puede leer sobre los monitores de red que recopilan datos de NetFlow en el artículo 10 Mejores analizadores y recolectores de NetFlow gratuitos y premium.

Una vez que tenga la información a su alcance sobre todas las capacidades de monitoreo de tráfico de sus conmutadores Cisco, estará en una mejor posición para decidir qué método de captura de paquetes usar.

Elegir la estrategia de análisis de red correcta

Con suerte, esta guía te ha hecho consciente de los problemas que rodean la duplicación de puertos. Aunque hay momentos en los que realmente no puede evitar bajar al nivel de paquete para evaluar adecuadamente el tráfico de su red, debe reducir su investigación con otras herramientas antes de organizar una captura de paquetes como tarea.

La duplicación de puertos tiene sus problemas: rompe la confidencialidad de los datos y puede generar grandes cantidades de datos. Explore métodos para información de tráfico agregada como su primera línea de investigación y llegue a la duplicación de puertos una vez que haya identificado enlaces con problemas. Una vez que configure la duplicación de puertos en sus conmutadores, asegúrese de canalizar todos los datos en una herramienta de análisis para que pueda hacer un uso adecuado de toda la información que generará esta estrategia.

Esta guía es muy útil para aquellos que necesitan implementar la duplicación de puertos en su red. Es importante tener en cuenta que, aunque el software moderno de monitoreo de red incluye herramientas sofisticadas, como representaciones gráficas y herramientas analíticas, a veces es necesario volver a las técnicas de análisis de elementos básicos para capturar paquetes a medida que viajan por la red. La duplicación de puertos es una técnica de captura de paquetes que se puede implementar utilizando el hardware existente en la red, como conmutadores y concentradores. La técnica de usar su equipo de red para capturar tráfico se llama “puerto espejo”. Esta guía proporciona información detallada sobre cómo implementar la duplicación de puertos en su red, incluyendo cómo configurar SPAN en conmutadores IOS y CatOS. También se discuten las herramientas de inspección y análisis de paquetes profundos de SolarWinds y la herramienta de captura de paquetes Paessler. En general, esta guía es una excelente referencia para aquellos que necesitan implementar la duplicación de puertos en su red y elegir la estrategia de análisis de red correcta.