¿Qué es Nmap??

Nmap (o “mapeador de red“) Es una de las herramientas de descubrimiento de redes gratuitas más populares del mercado. Durante la última década, más o menos, el programa se ha convertido en un programa central para los administradores de redes que buscan mapear sus redes y realizar inventarios extensos de redes. Permite al usuario encontrar hosts en vivo en su red, así como buscar puertos abiertos y sistemas operativos. En esta guía, aprenderá cómo instalar y usar Nmap.

Nmap se ejecuta centrado alrededor de una línea de comando similar al símbolo del sistema de Windows, pero hay una interfaz GUI disponible para usuarios más experimentados. Al usar Nmap, el usuario simplemente ingresa comandos y ejecuta scripts a través de la interfaz basada en texto. Pueden navegar a través de firewalls, enrutadores, filtros IP y otros sistemas. En esencia, Nmap fue diseñado para redes a escala empresarial y puede escanear a través de miles de dispositivos conectados.

Algunos de los usos principales de Nmap incluyen escaneo de puertos, barridos de ping, Detección del sistema operativo, y detección de versión. El programa funciona mediante el uso de paquetes IP para identificar los hosts disponibles en una red, así como los servicios y sistemas operativos que ejecutan. Nmap está disponible en muchos sistemas operativos diferentes, desde Linux hasta Free BSD y Gentoo. Nmap también tiene una comunidad de soporte al usuario extremadamente activa y vibrante. En este artículo, desglosamos los fundamentos de Nmap para ayudarlo a comenzar a ejecutar.

Análisis de red y análisis de paquetes con Nmap

Los analizadores de red como Nmap son esenciales para la seguridad de la red por varias razones. Ellos pueden identificar atacantes y prueba de vulnerabilidades dentro de una red. Cuando se trata de ciberseguridad, cuanto más sepa sobre su tráfico de paquetes, mejor preparado estará para un ataque. El escaneo activo de su red es la única forma de asegurarse de estar preparado para posibles ataques.

Como analizador de red o sniffer de paquetes, Nmap es extremadamente versátil. Por ejemplo, permite al usuario escanear cualquier IP activa en su red. Si detecta una IP que no ha visto antes, puede ejecutar un escaneo de IP para identificar si es un servicio legítimo o un ataque externo.

Nmap es el analizador de red de acceso para muchos administradores porque ofrece una amplia gama de funciones de forma gratuita.

Casos de uso de Nmap

Por ejemplo, puede usar Nmap para:

- Identifique hosts en vivo en su red

- Identifique puertos abiertos en su red

- Identifique el sistema operativo de servicios en su red.

- Abordar vulnerabilidades en su infraestructura de red

Cómo instalar Nmap

Ver también: Hoja de trucos de Nmap

Antes de ver cómo usar NMap, veremos cómo instalarlo. Los usuarios de Windows, Linux y MacOS pueden descargar Nmap aquí.

Instalar Nmap en Windows

Use el autoinstalador de Windows (denominado nmap-setup.exe) y luego siga las instrucciones en pantalla.

Instalar Nmap en Linux

En Linux, las cosas son un poco más complicadas ya que puedes elegir entre una instalación de código fuente o varios paquetes binarios. Instalar Nmap en Linux le permite crear sus propios comandos y ejecutar scripts personalizados. Para probar si tiene nmap instalado para Ubuntu, ejecute el nmap –version mando. Si recibe un mensaje que indica que nmap no está instalado actualmente, escriba sudo apt-get install nmap en el símbolo del sistema y haga clic en enter.

Instalar Nmap en Mac

En Mac, nmap ofrece un instalador dedicado. Para instalar en Mac, haga doble clic en el archivo nmap-.dmg y abra un archivo llamado nmap-mpkg. Al abrir esto comenzará el proceso de instalación. Si usa OS X 10.8 o posterior, es posible que sus preferencias de seguridad lo bloqueen porque nmap se considera un “desarrollador no identificado”. Para evitar esto, simplemente haga clic derecho en el archivo .mpkg y seleccione Abierto.

Cómo ejecutar un escaneo de ping

Uno de los conceptos básicos de la administración de red es tomarse el tiempo para identificar hosts activos en su red. En Nmap, esto se logra mediante el uso de un escaneo de ping. Un escaneo de ping (también conocido como descubrimiento de IP en un comando de subred) permite al usuario identificar si las direcciones IP están en línea. También se puede utilizar como método de descubrimiento de host. Los escaneos de ping ARP son una de las mejores formas de detectar hosts dentro de redes LAN.

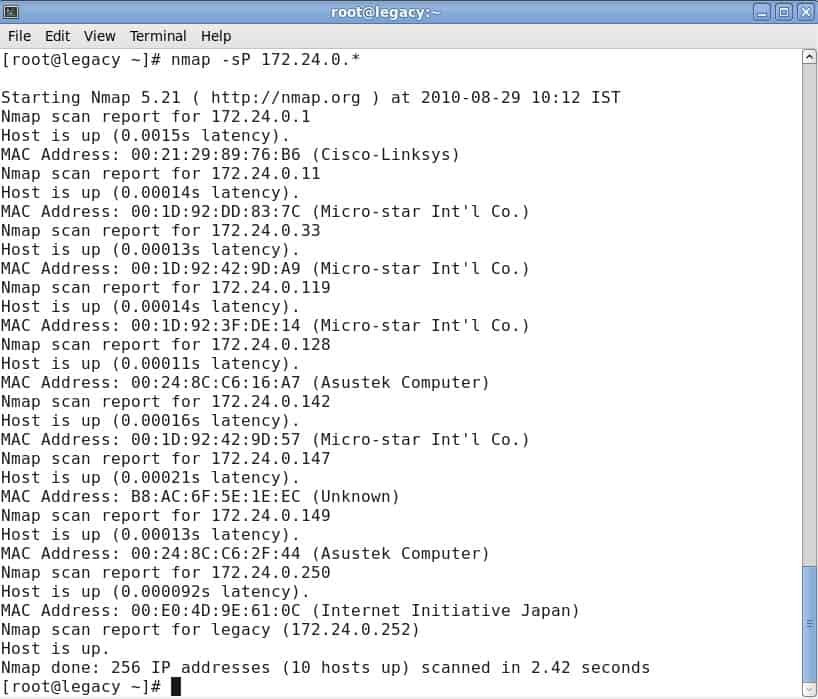

Para ejecutar un escaneo de ping ARP, escriba el siguiente comando en la línea de comando:

# nmap -sp 192.100.1.1/24

Esto devolverá una lista de hosts que respondieron a sus solicitudes de ping junto con un número total de direcciones IP al final. A continuación se muestra un ejemplo:

Es importante tener en cuenta que esta búsqueda no envía ningún paquete a los hosts enumerados. Sin embargo, Nmap ejecuta una resolución de DNS inverso en los hosts enumerados para identificar sus nombres.

Técnicas de escaneo de puertos

Cuando se trata de escaneo de puertos, puede usar una variedad de técnicas diferentes en Nmap. Estos son los principales:

- Escaneo sS TCP SYN

- Escaneo de conexión TCP sT

- Escaneos UDP UDP

- SY SCTP INIT exploración

- sN TCP NULL

Los usuarios más nuevos intentarán resolver la mayoría de los problemas con los escaneos SYN, pero a medida que su conocimiento se desarrolle, también podrán incorporar algunas de estas otras técnicas. Es importante tener en cuenta que solo puede usar un método de escaneo de puertos a la vez (aunque puede combinar un escaneo SCTP y TCP juntos).

TCP SYN Scan

sS TCP SYN Scan

los TCP SYN Scan es una de las técnicas de escaneo de puertos más rápidas a su disposición en Nmap. Puede escanear miles de puertos por segundo en cualquier red que no esté protegida por un firewall.

Tambien es Una buena técnica de escaneo en términos de privacidad porque no completa las conexiones TCP que llaman la atención sobre su actividad. Funciona enviando un paquete SYN y luego esperando una respuesta. Un acuse de recibo indica un puerto abierto, mientras que ninguna respuesta denota un puerto filtrado. Un RST o restablecimiento identifica los puertos que no escuchan.

TCP Connect Scan

sT TCP Connect Scan

UN TCP Connect Scan es la principal exploración TCP alternativa cuando el usuario no puede ejecutar una exploración SYN. En la exploración de conexión TCP, el usuario emite una llamada al sistema de conexión para establecer una conexión con la red. En lugar de leer las respuestas de los paquetes, Nmap utiliza esta llamada para obtener información sobre cada intento de conexión. Una de las mayores desventajas de un escaneo de conexión TCP es que toma más tiempo apuntar a puertos abiertos que un escaneo SYN.

Escaneo UDP

sU UDP Scan

Si desea ejecutar el escaneo de puertos en un servicio UDP, entonces Escaneos UDP son tu mejor curso de acción. UDP se puede usar para escanear puertos como DNS, SNMP y DHCP en su red. Estos son particularmente importantes porque son un área que los atacantes suelen explotar. Al ejecutar un escaneo UDP, también puede ejecutar un escaneo SYN simultáneamente. Cuando ejecuta un escaneo UDP, está enviando un paquete UDP a cada puerto de destino. En la mayoría de los casos, está enviando un paquete vacío (además de puertos como 53 y 161). Si no recibe una respuesta después de que se transmiten los paquetes, el puerto se clasifica como abierto.

SCTP INIT escaneo de puertos

SY SCTP INIT Escaneo

los SCTP INIT escaneo de puertos cubre los servicios SS7 y SIGTRAN y ofrece una combinación de protocolos TCP y UDP. Al igual que el escaneo Syn, el escaneo SCTP INIT es increíblemente rápido, capaz de escanear miles de puertos cada segundo. También es una buena opción si desea mantener la privacidad porque no completa el proceso SCTP. Este escaneo funciona enviando un fragmento INIT y esperando una respuesta del objetivo. Una respuesta con otro fragmento INIT-ACK identifica un puerto abierto, mientras que un fragmento ABORT indica un puerto que no escucha. El puerto se marcará como filtro si no se recibe respuesta después de múltiples retransmisiones.

Escaneo TCP NULL

Escaneo nN TCP NULL

UN Escaneo TCP NULL es una de las técnicas de escaneo más astutas a tu disposición. Esto funciona explotando una escapatoria en el TCP RFC que denota puertos abiertos y cerrados. Esencialmente, cualquier paquete que no contenga bits SYN, RST o ACK generará una respuesta con un RST devuelto si el puerto está cerrado y no responderá si el puerto está abierto. La mayor ventaja de un escaneo TCP NULL es que puede navegar por los filtros del enrutador y los firewalls. Aunque estas son una buena opción para el sigilo, sin embargo, aún pueden detectarse mediante sistemas de detección de intrusos (IDS).

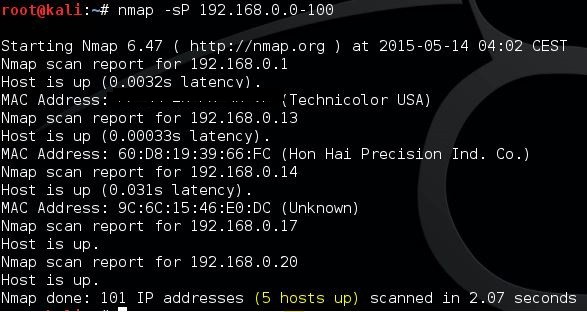

Escaneo de host

Si desea identificar hosts activos en una red, entonces la exploración de host es la mejor manera de hacerlo. Una exploración de host se utiliza para enviar paquetes de solicitud ARP a todos los sistemas dentro de una red. Enviará una solicitud ARP a una IP específica dentro de un rango de IP y luego el host activo responderá con un paquete ARP enviando su dirección MAC con un mensaje de “host está activo”. Recibirá este mensaje de todos los hosts activos. Para ejecutar un análisis de host, ingrese:

nmap -sP

Esto abrirá una pantalla que muestra lo siguiente:

Identificar nombres de host

Uno de los comandos más simples y útiles que puede usar es el comando -sL, que le dice a nmap que ejecute una consulta DNS en la IP que elija. Al usar este método, puede encontrar nombres de host para una IP sin enviar un solo paquete al host. Por ejemplo, ingrese el siguiente comando:

nmap -sL 192.100.0.0/24

Esto devuelve una lista de nombres relacionados con las IP escaneadas, lo que puede ser increíblemente útil para identificar para qué sirven ciertas direcciones IP (¡siempre que tengan un nombre relacionado!).

Escaneo del sistema operativo

Otra de las funciones útiles de Nmap es la detección del sistema operativo. Para detectar el sistema operativo de un dispositivo, Nmap envía paquetes TCP y UDP a un puerto y analiza su respuesta. Nmap ejecuta una variedad de pruebas desde el muestreo TCP ISN hasta el muestreo de ID de IP y lo compara con su base de datos interna de 2,600 sistemas operativos. Si encuentra una coincidencia o huella digital, proporciona un resumen que consta del nombre del proveedor, el sistema operativo y la versión.

Para detectar el sistema operativo de un host, ingrese el siguiente comando:

nmap -O 192.168.5.102

Es importante tener en cuenta que necesita un puerto abierto y uno cerrado para usar el comando –O.

Detección de versión

La detección de versión es el nombre dado a un comando que le permite averiguar qué versión de software está ejecutando una computadora. Lo que lo distingue de la mayoría de los otros escaneos es que el puerto no es el foco de su búsqueda. En cambio, intenta detectar qué software ejecuta una computadora utilizando la información proporcionada por un puerto abierto. Puede usar la detección de versiones escribiendo el comando -sV y seleccionando su IP de elección, por ejemplo:

#nmap -sV 192.168.1.1

Verbosidad creciente

Al ejecutar cualquier escaneo a través de Nmap, es posible que necesite más información. Ingresar el comando detallado -v le proporcionará detalles adicionales sobre lo que está haciendo Nmap. Nueve niveles de verbosidad están disponibles en Nmap, de -4 a 4:

- Nivel 4 – No proporciona salida (por ejemplo, no verá los paquetes de respuesta)

- Nivel 3 – Similar a -4 pero también le proporciona mensajes de error para mostrarle si un comando Nmap ha fallado

- Nivel 2 – Hace lo anterior pero también tiene advertencias y mensajes de error adicionales

- Nivel 1 – Muestra información de tiempo de ejecución como versión, hora de inicio y estadísticas

- Nivel 0 – El nivel de detalle predeterminado que muestra los paquetes enviados y recibidos, así como otra información

- Nivel 1 – Igual que el nivel 0, pero también proporciona detalles sobre los detalles del protocolo, las banderas y el tiempo..

- Nivel 2 – Muestra información más extensa sobre paquetes enviados y recibidos

- Nivel 3 – Mostrar la transferencia sin procesar completa del paquete enviado y recibido

- Nivel 4 – Igual que el nivel 3 con más información.

Aumentar la verbosidad es excelente para encontrar formas de optimizar sus escaneos. Aumenta la cantidad de información a la que tiene acceso y se proporciona más información para realizar mejoras específicas en su infraestructura de red.

Motor de secuencias de comandos Nmap

Si desea sacar el máximo provecho de Nmap, necesitará usar el motor de secuencias de comandos de Nmap (NSE). El NSE permite a los usuarios escribir scripts en Lua para que puedan automatizar varias tareas de red. Se pueden crear varias categorías de script diferentes con el NSE. Estos son:

- auth – secuencias de comandos que funcionan con u omiten las credenciales de autenticación en un sistema de destino (como x11-access).

- transmitir – secuencias de comandos que normalmente se utilizan para descubrir hosts transmitiendo en la red local

- bruto – secuencias de comandos que utilizan la fuerza bruta para obtener acceso a un servidor remoto (por ejemplo, http-brute)

- defecto – secuencias de comandos configuradas de forma predeterminada en Nmap en función de la velocidad, la utilidad, la verbosidad, la fiabilidad, la intrusión y la privacidad

- descubrimiento – scripts que buscan registros públicos, servicios de directorio y dispositivos habilitados para SNMP

- dos – scripts que pueden causar denegación de servicio. Se puede usar para probar o atacar servicios.

- explotar – scripts diseñados para explotar vulnerabilidades de red (por ejemplo, http-shellshock

- externo – secuencias de comandos que envían datos a bases de datos externas como whois-ip

- fuzzer – scripts que envían campos aleatorios dentro de paquetes

- intruso – secuencias de comandos que corren el riesgo de bloquear el sistema de destino y que otros administradores lo interpreten como malintencionado

- malware – scripts utilizados para probar si un sistema ha sido infectado por malware

- seguro – secuencias de comandos que no se consideran intrusivas, diseñadas para explotar las lagunas o los servicios bloqueados

- versión – se usa bajo la función de detección de versión pero no se puede seleccionar explícitamente

- vuln – secuencias de comandos diseñadas para verificar vulnerabilidades e informarlas al usuario

Al principio, la NSE puede ser bastante complicada para entenderlo, pero después de la curva de aprendizaje inicial, es mucho más fácil navegar.

Por ejemplo, ingresar el comando -sC le permitirá usar los scripts comunes nativos de la plataforma. Si desea ejecutar sus propios scripts, puede usar la opción –script en su lugar. Es importante recordar que cualquier script que ejecute podría dañar su sistema, por lo tanto, verifique todo antes de decidir ejecutar los scripts..

Nmap GUI Tools

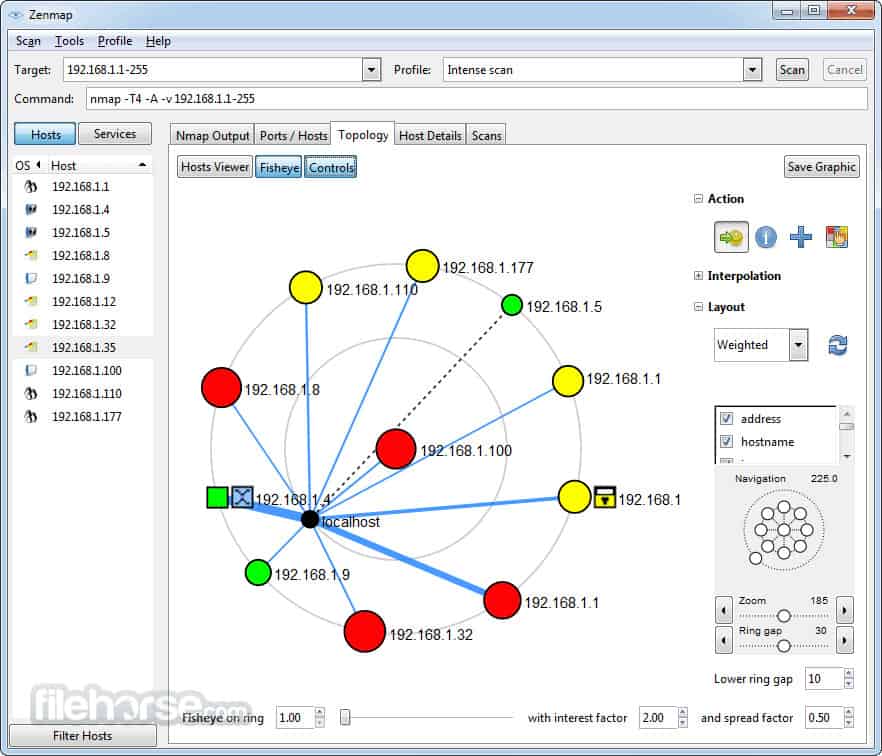

Zenmap

Como alternativa a la interfaz de línea de comandos, NMap también ofrece una GUI llamada Zenmap. En Zenmap puede crear y ejecutar comandos y escaneos. La GUI es mucho más fácil de usar que la interfaz de línea de comandos, por lo que es ideal para los usuarios más nuevos. La GUI también puede mostrar comparaciones gráficas de los resultados de las pruebas de servicio, por ejemplo:

Si desea escribir sus propios comandos y scripts, entonces la GUI está lejos de ser ideal y es mejor quedarse con Nmap y la interfaz de línea de comandos.

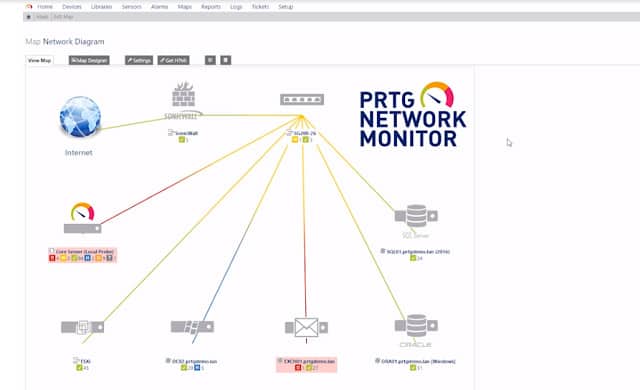

Paessler PRTG Network Monitor

Paessler PRTG Network Monitor usa el Protocolo Simple de Manejo de Red (SNMP) para ubicar todos los dispositivos en su red. Una vez que se descubre cada pieza de equipo, se registra en un inventario. El inventario forma la base del Mapa de red PRTG. Puede reorganizar el mapa manualmente si lo desea y también puede especificar diseños personalizados. Los mapas no se limitan a mostrar los dispositivos en un sitio. Puede mostrar todos los dispositivos en una WAN e incluso trazar todos los sitios de la compañía en un mapa real del mundo. Los servicios en la nube también están incluidos en el mapa de red.

La función de descubrimiento de red de PRTG se ejecuta continuamente. Por lo tanto, si agrega, mueve o elimina un dispositivo, ese cambio se mostrará automáticamente en el mapa y el inventario del equipo también se actualizará.

Cada dispositivo en el mapa está etiquetado con su dirección IP. Alternativamente, puede elegir tener dispositivos identificados por sus direcciones MAC o sus nombres de host. Cada icono de dispositivo en el mapa es un enlace a una ventana de detalles, que brinda información sobre ese equipo. Puede cambiar la visualización del mapa de red para limitarlo a dispositivos de un tipo particular, o simplemente mostrar una sección de la red.

Paessler PRTG es un sistema unificado de monitoreo de infraestructura. También hará un seguimiento de sus servidores y las aplicaciones que se ejecutan en ellos. Hay módulos especiales para monitorear sitios web y el monitor también puede cubrir virtualizaciones y redes wifi.

Paessler PRTG está disponible como un servicio en línea con un agente colector local instalado en su sistema. Alternativamente, puede elegir instalar el software en las instalaciones. El sistema PRTG se ejecuta en computadoras con Windows, pero puede comunicarse con dispositivos que ejecutan otros sistemas operativos. PRTG está disponible para descargar en una prueba gratuita de 30 días.

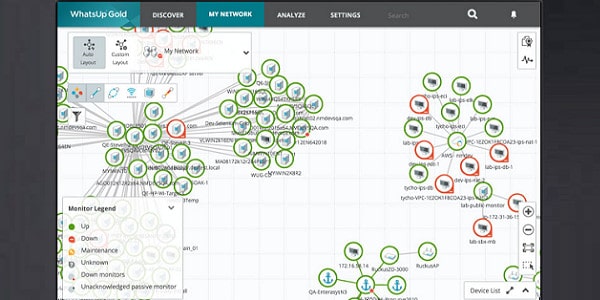

WhatsUp Gold

WhatsUp Gold tiene una función de detección automática, que cubre entornos cableados, inalámbricos y virtuales. El software para esta herramienta de monitoreo de infraestructura se instala en Windows Server 2008 R2, 2012, 2012 R2 y 2016. La primera ejecución de la utilidad iniciará las rutinas de descubrimiento de red. Estos registran todos los dispositivos de Capa 2 y Capa 3 (conmutadores y enrutadores) en su red y los registran en un registro. El proceso de descubrimiento también genera un mapa de red.. El sistema de registro sigue funcionando constantemente, por lo que cualquier cambio en la red se reflejará en el mapa. Los servicios basados en la nube que utiliza su empresa también se incluyen en el mapa y puede cubrir varios sitios para trazar su WAN en un mapa.

El proceso de descubrimiento de WhatsUp Gold utiliza rutinas Ping y SNMP. El tipo de dispositivos también está registrado. Esto ayuda al monitor a ajustar los procesos en consecuencia para cada tipo de equipo. Una ventana emergente de detalles adjunta a cada ícono en el mapa le mostrará detalles sobre ese equipo.

Los estados de los dispositivos en la red se controlan con SNMP. El mapa muestra el estado de cada dispositivo con color: verde para bien, amarillo para advertencia y rojo para mal. Entonces, puedes ver de un vistazo cómo están funcionando todos esos equipos. El estado del enlace de red también se resalta con color: verde para bien, amarillo para advertencia y rojo para congestionado.

Puede obtener un complemento de Análisis de tráfico de red para WhatsUp Gold para obtener una inteligencia más profunda sobre el rendimiento de su red. Esto le brinda mayores capacidades de solución de problemas a través de la información sobre el rendimiento de la red, tanto por enlace como de extremo a extremo. Una herramienta de planificación de capacidad lo ayuda a predecir la demanda y ampliar los recursos donde sea necesario.

Alternativas a Nmap

Aunque los usuarios habituales de Nmap lo juran, la herramienta tiene sus limitaciones. Los recién llegados a la administración de redes han aprendido a esperar una interfaz GUI de sus herramientas favoritas y mejores representaciones gráficas de los problemas de rendimiento de la red. La adaptación en el mapa de Nmap (ver más abajo) ayuda mucho a abordar estas necesidades.

Si no desea utilizar una utilidad de línea de comandos, hay alternativas a Nmap que puede consultar. SolarWinds, que es uno de los principales productores mundiales de herramientas de administración de redes, incluso ofrece un escáner de puertos gratuito. Las funciones analíticas de Nmap no son tan buenas y es posible que te encuentres investigando otras herramientas para explorar aún más el estado y el rendimiento de tu red..

Nmap: una herramienta esencial de administración de red

En última instancia, si está buscando una herramienta que le permita apuntar a sistemas dentro de su red y navegar por firewalls, entonces Nmap es la herramienta para usted. Aunque no es tan glamoroso como algunas de las otras herramientas de análisis de red en el mercado, sigue siendo una parte central de la mayoría de los kits de herramientas de los administradores de TI. Los escaneos de ping y escaneos de puertos son solo la punta del iceberg cuando se habla de lo que esta plataforma es capaz de hacer..

Si desea obtener más información sobre Nmap, un amplio sitio web de la comunidad está lleno de guías e información para ayudarlo a aprovechar al máximo su experiencia. Puede acceder a la documentación de Nmap en el sitio de la herramienta. Una vez que supere la curva de aprendizaje, no solo tendrá más transparencia en su red, sino que podrá proteger sus sistemas contra futuras amenazas. Simplemente comienza aprendiendo lo básico y te irá bien con NMap.

odo está instalado correctamente, simplemente abra una terminal y escriba “nmap” para ver si se ejecuta el programa. Instalar Nmap en Mac En Mac, puede descargar Nmap desde el sitio web oficial o usar Homebrew para instalarlo. Una vez que se descarga, simplemente abra la terminal y escriba “nmap” para asegurarse de que se haya instalado correctamente. Cómo ejecutar un escaneo de ping Para ejecutar un escaneo de ping, simplemente escriba “nmap -sn [dirección IP]” en la línea de comando. Esto enviará paquetes de ping a la dirección IP especificada y mostrará una lista de hosts en vivo en la red. Técnicas de escaneo de puertos Hay varias técnicas de escaneo de puertos que se pueden utilizar con Nmap, incluyendo TCP SYN Scan, TCP Connect Scan, Escaneo UDP, SCTP INIT escaneo de puertos y Escaneo TCP NULL. Cada técnica tiene sus propias ventajas y desventajas, y es importante elegir la técnica adecuada para el trabajo en cuestión. Escaneo de host Nmap también puede ser utilizado para escanear hosts individuales en una red. Simplemente escriba “nmap [dirección IP]” en la línea de comando para ejecutar un escaneo de host. Identificar nombres de host Nmap también puede identificar nombres de host en una red. Simplemente escriba “nmap -sL [dirección IP]” en la línea de comando para ejecutar un escaneo de nombres de host. Escaneo del sistema operativo Nmap puede identificar el sistema operativo de un host en una red. Simplemente escriba “nmap -O [dirección IP]” en la línea de comando para ejecutar un escaneo del sistema operativo. Detección de versión Nmap también puede detectar la versión de los servicios que se ejecutan en un host en una red. Simplemente escriba “nmap -sV [dirección IP]” en la línea de comando para ejecutar un escaneo de detección de versión. Verbosidad creciente Nmap también tiene una opción de verbosidad creciente que permite al usuario ver más detalles sobre los resultados del escaneo.