Los puertos pueden ofrecer a los piratas informáticos un acceso a su computadora o cualquier dispositivo de red. Un puerto no es un conector físico real; Es un sistema de direccionamiento lógico. A veces se usa un número de puerto junto con la dirección IP para identificar una computadora, pero la mayoría de los puertos están reservados para servicios. Un servicio es un programa conocido que admite otros programas..

¿Apurado? Aquí está nuestra lista de 10 inspectores de puertos gratuitos:

- SolarWinds Free Port Scanner (DESCARGA GRATUITA) – Una herramienta gratuita que se ejecuta en Windows.

- Paessler Port Monitoring con PRTG – Un monitor de rango de puertos que forma parte de un sistema de monitoreo de infraestructura más amplio. Se ejecuta en Windows Server.

- Zenmap – Una herramienta gratuita de monitoreo de seguridad de red para Windows, Linux, BSD Unix y Mac OS.

- PortCheckers – Una herramienta gratuita de escaneo de puertos en línea.

- Escáner de puerto abierto – Un escáner de puertos gratuito del sitio web de Web Tool Hub.

- Comprobador de puerto de red de huellas digitales IP – Una utilidad gratuita de escaneo de puertos en línea.

- Free Port Scanner 3.5 – Un escáner de puertos descargable gratuito que verifica los puertos TCP y se ejecuta en Windows.

- Port Checker 1.0 – Una utilidad de escaneo de puertos gratuita que se ejecuta en Windows.

- ¿Cuál es mi escáner de puertos IP? – ¿Un escáner de puertos en línea gratuito ofrecido por WhatismyIP? sitio web.

- TCPView – Un monitor de proceso gratuito que identifica la actividad del puerto. Se instala en Windows.

- Spiceworks IP Scanner– Una consola basada en la nube con un agente in situ que se instala en Windows, Mac OS y Ubuntu y Debian Linux.

El puerto en sí no es la debilidad.. El servicio que utiliza el puerto es lo que les da a los piratas informáticos. La forma más segura de mantener su red segura es cerrar los puertos que no están en uso. Eso detiene los peligros de un proceso malicioso deshonesto de obtener acceso a la información del usuario haciéndose pasar por un servicio.

Es una práctica común para los piratas informáticos escanear puertos, verificando cada uno de los números de puerto utilizados por los servicios para ver cuáles aceptan conexiones. Puede probar la vulnerabilidad del puerto usted mismo utilizando un verificador de puerto.

Una solución a la vulnerabilidad del puerto es protegerlos con su firewall. Si un puerto está bloqueado por un firewall, los extraños no pueden acceder a él, tantos comprobadores de puertos útiles son herramientas en línea. Si un comprobador de puertos o un escáner de puertos en un sitio web no puede ver los puertos en su computadora, entonces el firewall los protege bien.

Los mejores escáneres de puertos gratuitos

Aquí está nuestra lista de los mejores inspectores de puertos gratuitos:

| Solarwinds Free Port Scanner (DESCARGA GRATUITA) | No | si | No | No |

| Paessler PRTG (PRUEBA GRATUITA) | No | si | No | No |

| Zenmap | si | si | si | No |

| Inspectores portuarios | No | No | No | si |

| Escáner de puerto abierto | No | No | No | si |

| IP Fingerprints Network Port Checker | No | No | No | si |

| Free Port Scanner 3.5 | No | si | No | No |

| Port Checker 1.0 | No | si | No | No |

| ¿Cuál es mi escáner de puertos IP? | No | No | No | si |

| TCPView | No | si | No | No |

| Spiceworks IP Scanner | si | si | si | si |

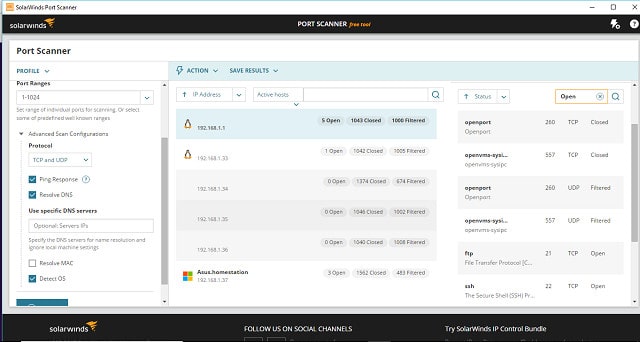

1. SolarWinds Free Port Scanner (DESCARGA GRATUITA)

SolarWinds es líder en la industria del software de red y esto herramienta gratuita de la compañía es un gran hallazgo. Port Scanner está dirigido a empresas de todos los tamaños. Se puede ejecutar a través de una interfaz gráfica o desde la línea de comandos. sin embargo, el SolarWinds Free Port Scanner solo está disponible para Windows.

Cuando se abra la aplicación, escaneará su red para detectar todo el alcance de su dirección IP y verá ese rango en el campo de rango de escaneo IP. Puede iniciar un escaneo en todos los dispositivos de su red, o cambiar la configuración del rango para obtener un escaneo de solo una sección de la red o solo un dispositivo. La configuración de búsqueda para números de puerto también tiene un valor predeterminado. Este valor predeterminado limita la búsqueda a puertos conocidos, pero puede anular esta configuración e ingresar su propio rango de números de puerto. También puede ingresar una lista de números de puerto no consecutivos.

La configuración avanzada para una búsqueda le permite enfocarse solo en la actividad TCP o UDP o verificar ambos protocolos. También puede agregar una verificación de ping y resolución de DNS a una búsqueda. El escaneo también puede incluir un resultado de identificación del sistema operativo.

Los resultados de una exploración enumerarán todas las direcciones posibles dentro del alcance. Esto terminará con una lista muy larga, así que puede especificar mostrar solo resultados para hosts activos. Esta lista abreviada muestra el número de puertos abiertos, cerrados y filtrados en cada dispositivo activo. Un puerto filtrado es aquel que está bloqueado por un firewall y que el escáner no puede examinar..

Al hacer clic en el registro de un dispositivo, se abre un panel de detalles del puerto. Esto enumerará todos los puertos en el rango de escaneo; la mayoría de ellos estarán cerrados. Puede acortar esta larga lista filtrando los resultados para mostrar solo los puertos que están abiertos. Los resultados se pueden exportar a formato CSV, XML o Excel.

MÁS INFORMACIÓN SOBRE EL SITIO OFICIAL DE SOLARWINDS:

www.solarwinds.com/free-port-scanner/

SolarWinds Free Port ScannerDescargue la edición GRATUITA en SolarWinds.com

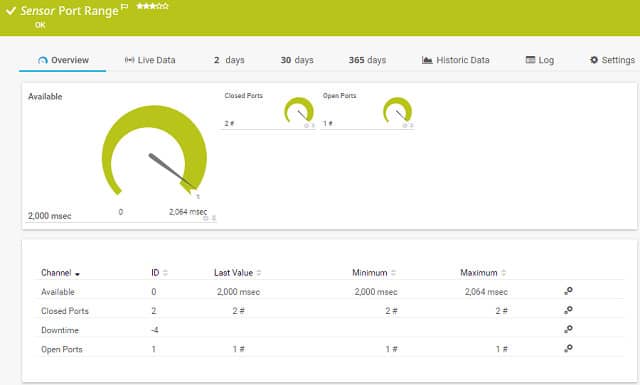

2. Monitoreo de puertos Paessler con PRTG

Paessler PRTG es un monitor de infraestructura que cubre dispositivos de red, enlaces de red, servidores y aplicaciones. El sistema PRTG es implementado por sensores. Un sensor detecta un atributo específico del rendimiento del sistema o cubre un atributo de hardware particular.

El monitor incluye dos tipos de sensores de puerto que vigilarán la actividad del puerto por usted. Estos son los Sensor de puerto y el sensor de rango de puerto.

El sensor de puerto se asigna a un número de puerto dado en un dispositivo. Intentará conectarse a ese puerto y luego informará si el puerto está abierto o cerrado y cuánto tiempo se tardó en atender la solicitud de conexión. Este sensor solo monitorea los puertos TCP. Puede elegir si operar o no el sensor con Transport Layer Security. Incluyendo TLS le dará un informe más preciso sobre la experiencia de las conexiones seguras al acceder a ese puerto.

Como su nombre lo indica, el sensor de rango de puertos interactúa con un rango dado de números de puerto. Esto también se ocupa solo de las conexiones TCP y no verifica las operaciones UDP a los puertos en sus dispositivos. Los números de puerto que desea verificar no tienen que ser contiguos porque puede optar por enviar una lista de números de puerto en lugar de un rango. Las acciones de este sensor son muy similares a las del sensor de puerto.. Accederá a cada número de puerto en secuencia e informe si ese puerto está abierto o cerrado y cuánto tiempo le tomó al dispositivo aceptar una conexión en ese puerto. Este sensor no te da la opción de conectarte con TLS.

Paessler PRTG tiene un precio por la cantidad de sensores que desea monitorear. El sistema es gratuito para hasta 100 sensores. Si utiliza el sensor de puerto, deberá crear una nueva instancia de sensor para cada combinación de dirección IP / puerto. Por lo tanto, utilizará su asignación de sensores muy rápidamente porque cada instancia cuenta como un sensor separado para fines de fijación de precios. Puede obtener una prueba gratuita de 30 días con sensores ilimitados para evaluar el software. Paessler PRTG se instala en Windows, o puede acceder a él en línea como un servicio basado en la nube.

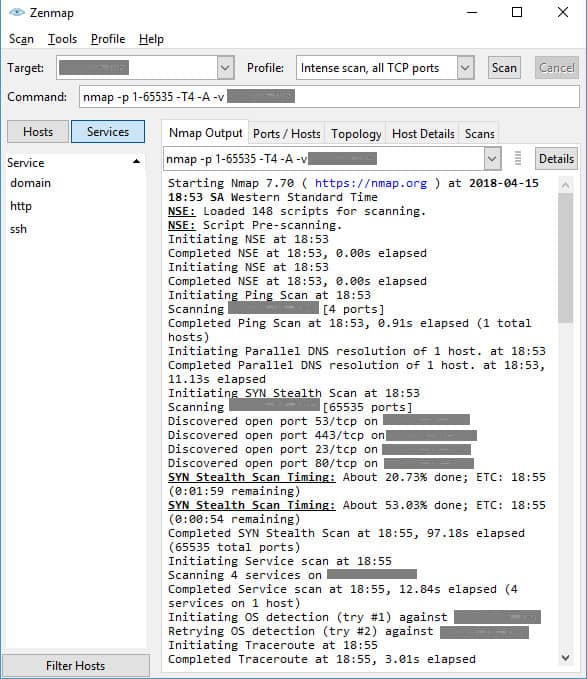

3. Zenmap

Nmap es un herramienta gratuita de prueba de red y auditoría de seguridad. Zenmap es una interfaz fácil de usar para Nmap. Puede verificar muchos factores diferentes sobre su computadora y otras computadoras conectadas a la misma red con Nmap, no solo puertos y servicios.

Se puede instalar en Windows, Linux, BSD Unix y Mac OS.

El diseño de la interfaz no es muy sofisticado, pero el sistema hace bien su trabajo y le ofrece una variedad de pruebas para probar. La utilidad escaneará todos los puertos en todas las computadoras conectadas a su red o en su enrutador. Las pruebas de seguimiento solo se realizan en los puertos abiertos que Nmap descubre.

La prueba estándar utiliza ping y una verificación preliminar del sistema antes de buscar puertos abiertos. Sin embargo, hay una alternativa sin ping. Puede realizar un escaneo completo, escanear todos los puertos TCP o escanear todos los puertos UDP. Un escaneo intenso utiliza una metodología SYN Stealth. Estos tipos de escaneos no se registran como intentos de conexión porque el puerto nunca completa una secuencia de conexión. Un escaneo intenso puede llevar mucho tiempo: más de una hora y media para un dispositivo.

Zenmap le brinda muchos tipos de información diferentes para investigar y funciona para un solo enrutador o computadora, por lo que no es solo para administradores de red.

4. PortCheckers

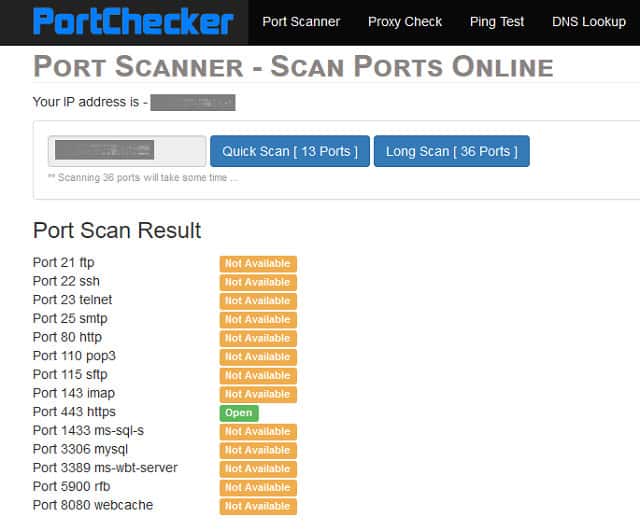

los Port Scanner página de la Sitio web de Port Checkers le ofrece una prueba en línea de los puertos en su computadora. No se verifican todos los puertos. El servicio examinará 36 de los puertos conocidos para ver si son accesibles desde Internet y si se está ejecutando un servicio en cada uno de ellos. Un escaneo más corto verificará solo 13 de esos puertos.

Los servicios que comprueba el escáner de puertos incluyen datos FTP y canal de control (puertos 20 y 21) y también puertos TFTP y SFTP. Los puertos para los protocolos de red SNMP, DHCP y DNS se comprueban, al igual que los servicios de comunicación y seguridad como HTTPS, HTTP, SMTP, POP3, POP3 SSL, IMAP SSL, SSH y Telnet.

Los resultados del escaneo se muestran en una tabla en la página web. En muchos casos, es necesario mantener abiertos estos puertos esenciales. Sin embargo, en otros casos, podrá cerrarlos con su firewall. Ejemplos de servicios que quizás no use son los protocolos SMTP, POP3 e IMAP. Estos son protocolos de correo electrónico y solo se aplican si ejecuta un agente de correo electrónico en su computadora. Si solo usa el correo web, no necesita ejecutar estos servicios.

Ahi esta sin cargo para usar el Port Checkers Port Scanner.

5. Abra el escáner de puertos

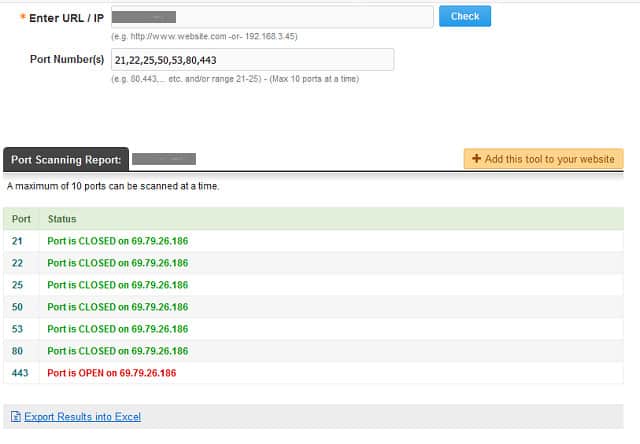

los Escáner de puerto abierto está disponible en Web Tool Hub sitio web. Este comprobador de puertos en línea gratuito le permite elegir qué puertos escanear. Debe ingresar su dirección IP y luego enumerar los puertos que desea verificar. Cada ejecución del escáner solo puede hacer frente a 10 puertos a la vez.

Los resultados de la exploración se muestran en una tabla con el estado de cada puerto y su servicio regular al lado. Aunque puede ser laborioso escribir el número de puerto, puede ingresar rangos, por ejemplo, “21-29”. Los resultados regresan muy rápidamente y puede exportarlos a un archivo CSV.

Obtener un informe completo de todos los puertos de su computadora llevaría mucho tiempo, sin embargo, debido a que la lista de asignación de puertos de la IANA sube al número 65.535.

Web Tools Hub incluye una larga lista de herramientas útiles para actividades en línea. Estos incluyen un Comprobador de ubicación de IP, un comprobador de backlinks, un Servicio de búsqueda de WHOIS, y un Prueba de ping.

6. IP Fingerprints Network Port Checker

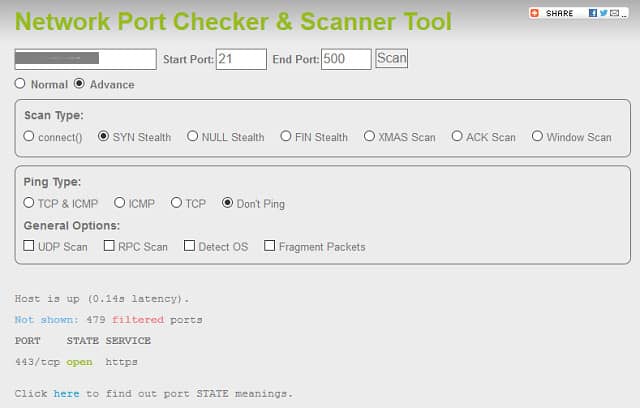

los Huellas dactilares IP El sitio web es otra fuente de herramientas útiles en línea y estas incluyen un Comprobador de puertos de red y escáner. En esto herramienta gratuita en línea, Usted ingresa una dirección IP y un rango de puertos para verificar. Esto sería mucho más útil para atravesar todos los puertos de su computadora porque no hay límite en la cantidad de puertos que puede escanear de una vez. Sin embargo, el texto del sitio web advierte que un rango de número de puerto que exceda 500 tomará mucho tiempo, y un rango grande comenzará una búsqueda que puede nunca terminar. Entonces, aún necesitará ejecutar su análisis completo en segmentos.

A pesar de esta advertencia, realicé una búsqueda en los puertos del 21 al 500. Los resultados volvieron en menos de un minuto. Desafortunadamente, el sistema solo informó sobre uno de los cuatro puertos abiertos que Nmap detectó. Sin embargo, eso puede deberse a que IP Fingerprints funciona desde Internet y Nmap funciona en la computadora, detrás del firewall.

Este escáner afirma poder ver alrededor de los firewalls. los Normal el escaneo verificará qué puertos son visibles desde el mundo exterior y cuáles están cubiertos por el firewall. Avanzado las opciones de escaneo de puertos le dan la opción de lanzar un conectar() prueba de comando o una SYN Stealth prueba. Los métodos SYN y connect () son particularmente interesantes porque estas son las vías que a los piratas informáticos les gusta utilizar para detectar servicios. El sitio web afirma que estos pueden sortear un firewall. El método SYN es una estrategia favorita para Ataques DDoS.

Otras herramientas útiles en el sitio IP Fingerprints incluyen un herramienta de geolocalización y un QUIEN ES instalaciones.

7. Free Port Scanner 3.5

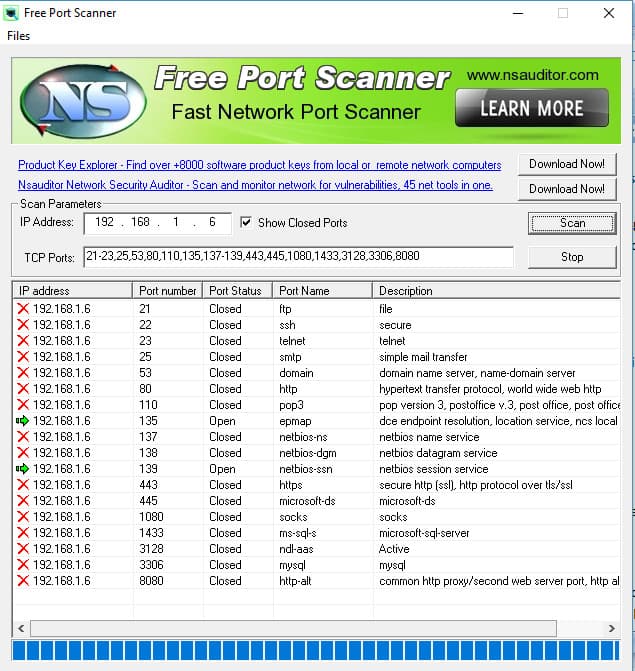

Necesitas descargar un programa para ejecutar Free Port Scanner 3.5. Está disponible en Major Geeks y se ejecuta en Windows. Los creadores de este programa., Nsasoft, no mencione la utilidad en su propio sitio web, por lo que el único lugar donde puede obtenerla es a través de sitios de descarga de software de terceros. El archivo que descarga es un instalador y también creará un icono para la herramienta en su escritorio.

Esta utilidad le permite escanear rangos de puertos, para que pueda ver la lista completa de números de puerto en una ejecución si tiene tiempo libre. La interfaz detecta su dirección IP cuando se inicia y también se proporciona de forma predeterminada una lista seleccionada de puertos para mirar. La exploración tarda mucho tiempo en realizarse si solicita una amplia gama de números de puerto. También es muy lento si desea probar los puertos en otro dispositivo, como su enrutador wifi. Entonces, si alguna vez quisiste escanear todos los puertos en tu enrutador, probablemente debas dejar el programa ejecutándose todo el día. Si se conecta a Internet a través de un enrutador wifi, debe ingresar la dirección IP de su red para escanear su computadora. Puede escanear los puertos en su enrutador dando a Free Port Scanner la dirección IP pública que lo identifica en Internet.

Puede optar por mostrar los puertos cerrados y los abiertos. No hay documentación con la herramienta, por lo que no hay forma de saber qué método de prueba utiliza la utilidad. Free Port Scanner 3.5 solo prueba los puertos TCP.

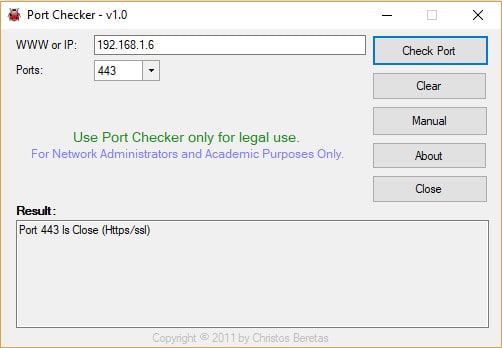

8. Port Checker 1.0

los Port Checker 1.0 El programa se puede descargar desde Softpedia. Debe tener cuidado con la descarga de utilidades gratuitas porque a veces se pueden usar como frente para un troyano. Softpedia verifica todo el código de los programas que pone en su sitio, para que pueda estar seguro de que no está descargando un virus.

Esta herramienta gratuita se ejecuta en Ventanas. No hay un archivo instalador para esta herramienta: solo descarga un archivo zip con el ejecutable. Extraiga el programa y haga doble clic en el archivo para ejecutarlo. El programa es muy pequeño e incluso se puede almacenar y ejecutar desde una memoria USB.

La interfaz es muy básica y fácil de usar.. Simplemente ingrese una dirección IP y seleccione un número de puerto de una lista desplegable. Un inconveniente es que no puede escanear ningún puerto que desee, solo aquellos en la lista, y no es posible ingresar rangos de números de puerto. Si tiene un enrutador wifi, ingrese la dirección IP de su red para verificar los puertos en su computadora y su dirección IP de Internet para obtener un informe sobre el puerto del enrutador.

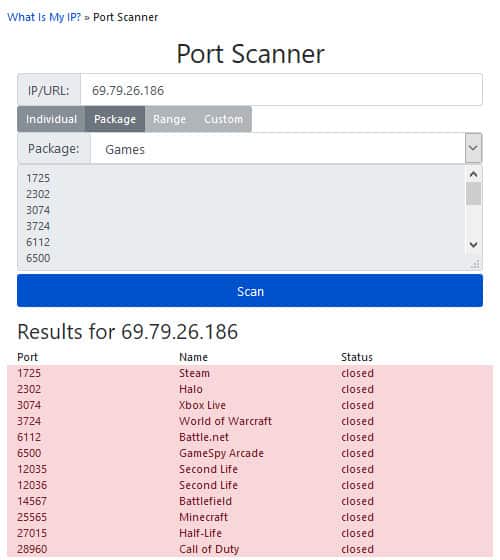

9. ¿Cuál es mi IP? Port Scanner

¿Cuál es mi IP? es un servicio web muy popular para descubrir su dirección IP. El sitio web tiene una serie de otras herramientas, incluido un escáner de puertos.

Esta comprobador de puerto en línea gratuito Tiene una serie de características útiles. En primer lugar, es rápido: los resultados para múltiples números de puerto vuelven en segundos. Puede ingresar rangos de números de puerto y crear listas personalizadas, aunque esas dos funciones solo están disponibles para los miembros que pagan en el sitio.

My IP ha creado una utilidad gratuita muy agradable que le brinda la oportunidad de verificar una sola dirección IP, pero tiene una opción única que nadie más en el mercado parece haber pensado. Ofrece escaneos sobre temas de puertos y servicios.. Esto se llama un “paquete”. Por ejemplo, puede elegir el Juegos paquete y luego la prueba incluirá puertos utilizados por las principales plataformas de juegos en línea. Otras opciones de paquete incluyen Básico, que comprueba los puertos para cosas como correo electrónico y FTP; Web, que incluye HTTP, HTTPS y FTP (nuevamente); y Malicioso, que analiza los puertos conocidos por haber sido utilizados por malware y hackers.

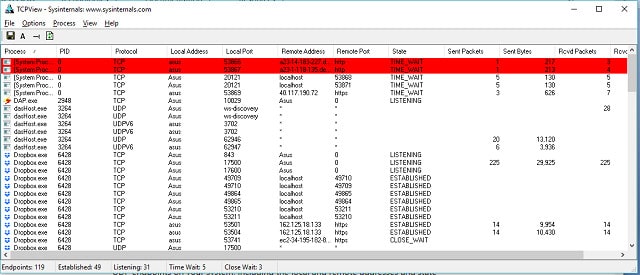

10. TCPView

TCPView está disponible como un programa gratuito para descargar en Ventanas. Este escáner de puertos tiene una perspectiva diferente de todos los otros programas en esta lista. En lugar de mirar los puertos y luego verificar si un servicio está activo en cada uno, este sistema analiza todos los procesos que se ejecutan en la computadora, enumera los asociados con los puertos y el número de puerto. Este enfoque le brinda muchos más detalles que el escaneo externo. Por ejemplo, los otros escáneres no notaron puertos por encima del rango “conocido” incluso a través de algunos de los escáneres que afirmaban estar revisando todos los puertos.

TCPView incluye procesos que escuchan en los puertos y la pantalla se actualiza cada segundo. Puede reducir la velocidad de esta instantánea y alargar el intervalo a 2 segundos o 5 segundos. Cuando se encuentran nuevos procesos, entran en la lista en un registro de color verde. Los procesos que finalizan permanecen brevemente en la lista con un registro de color rojo. Los procesos con estados cambiados son de color amarillo.

La pantalla también muestra la cantidad de paquetes y la cantidad de bytes de datos enviados y recibidos en cada puerto. A pesar de su nombre, TCPView también cubre puertos UDP.

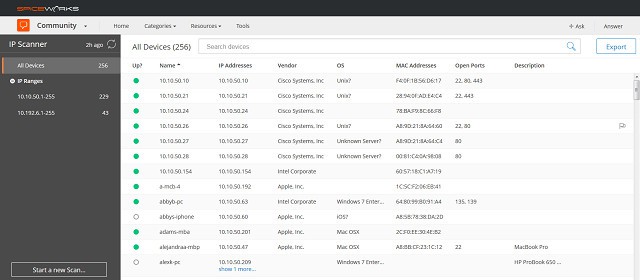

11. Spiceworks IP Scanner

Spiceworks IP Scanner tiene dos elementos. El panel de la herramienta está en línea, pero necesitas instalar un pequeño programa de monitoreo en tu computadora para que funcione.

El agente en su computadora envía los datos recopilados al servidor de la nube. Todas las comunicaciones entre el agente y el servidor están encriptadas y debe registrarse y crear una cuenta de usuario para iniciar sesión y ver los resultados de su análisis.

El programa instalado se ejecutará en Ubuntu y Debian Linux y también en Windows y Mac OS. los herramienta de red gratuita le brinda mucha información sobre todas las computadoras en su red, o solo sobre su computadora si no tiene una red. Todas las herramientas de Spiceworks son gratuitas, pero cuentan con publicidad..

Una vez que haya instalado el programa y creado su cuenta, inicie sesión en el tablero a través de un navegador. No se puede acceder al sistema a través de un navegador Safari. El escáner de IP buscará en su red y descubrirá todos los dispositivos conectados a ella.. Para cada dispositivo, informará la dirección MAC, verá la dirección IP, el nombre de host, el fabricante, el sistema operativo y una lista de puertos abiertos.

Si no tiene una red, puede preferir utilizar el Escáner y el Probador de puertos de Spiceworks. Esto es un herramienta gratuita en línea y se puede acceder desde cualquier sistema operativo sin tener que instalar software. El escáner de puertos verifica el estado de varios puertos en la computadora para los cuales ingresa la dirección IP.

En línea o instalado?

Como puede ver en nuestra lista de escáneres de puertos recomendados, la mitad de ellos no necesitan instalarse en su computadora porque están disponibles en sitios web. Esta es una buena estrategia porque la posición del escáner fuera de su sistema le brinda una visión adecuada de lo que los piratas informáticos y el mundo exterior pueden ver sobre su red, ya sea una red doméstica o un servicio comercial.

Cambiar a un escáner de puertos basado en computadora también puede ayudar porque le muestra los muchos procesos que se escuchan en los puertos de la computadora. Como puede ver en los ejemplos de salida del corrector que se muestran arriba, las comprobaciones remotas encuentran menos servicios en los puertos que los que los escáneres informáticos pueden detectar. Esto muestra que su firewall está trabajando para enmascarar las debilidades de seguridad de los servicios que se ejecutan en su computadora. Por lo tanto, probablemente sea mejor usar uno de cada uno de estos tipos de sistemas, tanto en línea como instalados.

Más comprobadores de puertos en línea gratuitos

Algunos otros comprobadores de puertos en línea gratuitos que puedes probar son:

- Portchecker.io

- Puedes verme

- Obtienes señal

- Ping.eu Port Check

- Pentest Tools TCP Port Scan con Nmap

- T1 Shopper Online Port Scan

Estos servicios en línea son muy fáciles de usar. Son ideales para pequeñas empresas que no pueden pagar consultores o servicios externos para controlar su seguridad desde fuera de la red..

Más sobre puertos

Si eres nuevo en la tecnología de redes, un poco de experiencia en puertos debería ayudarte. Los puertos son direcciones y un gran número de ellos tiene propósitos específicos que especialistas en redes experimentados pueden recordar la parte superior de sus cabezas.

La asignación de números de puerto a servicios específicos es un estándar global operado por la Autoridad de Números Asignados de Internet, que también se conoce como IANA. Esta organización también es responsable de distribuir las direcciones IP y evitar la duplicación. Puede consultar el registro IANA de números de puerto en su sitio web.

La larga lista de números de puerto se divide en tres secciones. Los primeros 1024 puertos (números 0 a 1023) se llaman “puertos bien conocidos“Porque los servicios de larga duración que todos usan, como HTTP e IMAP, tienen sus números de puerto dentro de este rango. No todos los números en esta sección están en uso. Un servicio utilizado por muchas aplicaciones diferentes, como FTP o el servicio de nombres de dominio (DNS), estará en el rango conocido de números de puertos.

El siguiente rango de número de puerto va de 1024 a 49151. Estos son los puertos registrados. A las aplicaciones propietarias se les asignará un número de puerto en el rango registrado. Por ejemplo, a la plataforma de juego en línea de Steam se le asigna el número de puerto 1725.

Todos los números de puerto de 49152 hasta 65535 están disponibles para que los use cualquier programador. Estos se llaman “privado“O”efímero“Puertos. A menudo, un servicio escuchará en un puerto conocido, pero luego cambiará a un puerto privado mediante un acuerdo con el cliente de conexión. Esto permite que el demonio que escucha en ese puerto conocido esté disponible para otras conexiones mientras la primera transacción está en curso..

Por lo tanto, aunque un servicio en particular opera en un puerto específico, también puede hacer arreglos para ejecutarse en otro puerto en el rango de número de puerto efímero.

El intercambio de datos a través de una red puede seguir un sistema basado en conexión, llamado TCP (el Protocolo de control de transmisión) o un modelo sin conexión, llamado UDP (el Protocolo de datagramas de usuario). La mayoría de los escaneos usan el sistema TCP porque UDP no tiene control de conexión y, por lo tanto, no espera acuses de recibo ni mensajes de error. Esas respuestas del servidor hacen posible el escaneo de puertos.

Lista de puertos más utilizados

Algunos de los puertos más utilizados se enumeran en la tabla a continuación junto con el servicio al que atienden.

| 20 | Canal de datos FTP (Protocolo de transferencia de archivos) |

| 21 | Canal de control FTP (Protocolo de transferencia de archivos) |

| 22 | SSH (Shell seguro) |

| 23 | Telnet |

| 25 | SMTP (Protocolo simple de transferencia de correo) |

| 37 | Protocolo de tiempo |

| 43 | QUIEN ES |

| 53 | DNS (Sistema de nombres de dominio) |

| 69 | TFTP (Protocolo trivial de transferencia de archivos) |

| 79 | Protocolo de dedo |

| 80 | HTTP (Protocolo de transferencia de hipertexto) |

| 88 | Kerberos |

| 109 | POP2 (Protocolo de la oficina de correos v 2) |

| 110 | POP3 (Protocolo de oficina de correos v 3) |

| 115 | SFTP (Protocolo seguro de transferencia de archivos) |

| 123 | NTP (Protocolo de tiempo de red) |

| 143 | IMAP (Protocolo de acceso a mensajes de Internet) |

| 161 | SNMP (Protocolo simple de administración de red) |

| 162 | Captura SNMP (Protocolo simple de administración de red) |

| 179 | BGP (Protocolo de puerta de enlace fronterizo) |

| 194 | IRC (Internet Relay Chat) |

| 443 | HTTPS (protocolo de transferencia de hipertexto seguro) |

| 464 | Kerberos restablecer contraseña |

| 465 | SMTPS (Protocolo simple de transferencia de correo sobre SSL) |

| 514 | Sylog |

| 530 | RPC (llamada a procedimiento remoto) |

| 543 | Inicio de sesión en Kerberos |

| 544 | kshell (shell remoto de Kerberos) |

| 554 | RTSP (Protocolo de control de flujo en tiempo real) |

| 993 | IMAPS (Protocolo de acceso a mensajes de Internet sobre SSL) |

| 995 | POP3S (Protocolo de oficina de correos 3 sobre SSL) |

Puertos abiertos y cerrados, bloqueados y desbloqueados

Un “abierto“Puerto no es lo mismo que un”desbloqueado“Puerto y un”cerrado“Puerto no es lo mismo que un”obstruido” Puerto. Un puerto abierto simplemente tiene un proceso asociado. Estos procesos son parte de un servicio. Se les llama “demonios“Y se ejecutan continuamente en un bucle muy pequeño para verificar si un paquete dirigido a un puerto específico ha llegado a la computadora. Por eso es importante que los números de puerto sean universalmente conocidos. los puertos bien conocidos significa que cualquiera que escriba su propia versión de un servicio en particular, como un programa FTP, solo tiene que verificar si los paquetes llegan para el número de puerto de ese servicio.

El programa solo saldrá del bucle y continuará por las líneas de código cuando llegue un mensaje con el número de puerto correcto. Entonces, si un puerto está abierto, eso significa que hay un demonio que verifica ese número de puerto una y otra vez. Para cerrar un puerto, simplemente detenga ese proceso. UN “puerto cerrado“Solo significa que no hay un programa repetitivo en bucle esperando que ese número de puerto aparezca en un paquete.

UN “puerto bloqueado“Puede estar abierto o puede estar cerrado. El bloqueo lo realiza un firewall. Si hay un demonio ejecutándose y esperando un número de puerto en particular, esperará para siempre si el firewall se niega a permitir paquetes dirigidos a ese número de puerto en particular. En ese ejemplo, el puerto está abierto, pero bloqueado. A desbloquear ese puerto, tendrías que ajustar las reglas de tu firewall para permitir el tráfico dirigido con ese número de puerto.

Si el proceso que espera un mensaje con un número de puerto específico está en una computadora detrás de un enrutador, es posible que deba indicarle que dirija el tráfico hacia ese puerto. Este proceso se llama “reenvío de puertos”.

Tipos de escaneos de puertos

Comprobadores de puertos básicos

Un escaneo de puerto estándar envía un conectar() comando a cada número de puerto a su vez. Este comando solo funciona con Puertos TCP. Si una respuesta a una solicitud para conectarse a un número de puerto recibe una respuesta, el escáner registra que el puerto esta abierto, lo que significa que hay un demonio escuchando.

Si un hacker quiere intentar ingresar a su computadora, no tiene sentido enviar sus intentos de intrusión a un número de puerto que no recibe respuesta de un demonio. Solo seria una perdida de tiempo.

Los hackers pueden favorecer números de puerto particulares. Algunos virus tienen un puerto específico escrito en ellos, y las compañías antivirus los han aprendido. En esos casos, el software de firewall se actualiza y el éxito del virus llega a su fin. El hacker intentará encontrar un puerto diferente y reescribir el virus. Entonces el virus probablemente obtendrá un nombre diferente de la comunidad antivirus.

Recuerda que con muchos servicios, la conexión inicial tiene lugar en un puerto conocido y luego se transfiere a un número de puerto efímero. Como los virus son procesos automáticos, cada uno tendrá su puerto efímero favorito. Entonces, si descubres que uno de los puertos privados está abierto, esto podría ser una indicación de que su computadora ya está infectada.

Una luz estroboscópica

Cuando un escaneo solo se enfoca en un rango de números de puerto en lugar de todos los 65536, esa búsqueda se llama “luz estroboscópica.”Hacer escaneos regulares de todos los puertos puede generar una alarma, por lo que limitar el escaneo a un pequeño número de puertos puede mantener el escaneo bajo el radar. Cada solicitud de conexión se registra, así que una repentina explosión de solicitudes de conexión muestra que algo malo está sucediendo. Las redes que ejecutan sistemas de prevención de intrusiones bloquearán automáticamente toda actividad de una dirección IP particular si se detecta el escaneo de puertos.

Escaneo sigiloso

Un método sigiloso que utilizan algunos piratas informáticos para evitar ser bloqueados es realizar el escaneo muy lentamente durante varios días. Los escaneos sigilosos tienden a ser luces estroboscópicas porque limitar la cantidad de solicitudes de conexión solo a los puertos que conoce el hacker es una buena apuesta que reduce el tiempo que puede llevar un escaneo lento.

Una solicitud de conexión incompleta o solicitudes de conexión distribuidas en varios paquetes son otros métodos sigilosos.

Escaneo SYN

El proceso de conexión consta de tres mensajes. El cliente envía un SYN mensaje y el servidor devuelve un SYN-ACK. El cliente responde a la SYN-ACK con un ACK. Este proceso de tres fases es muy útil para los piratas informáticos y un Inundación SYN se usa comúnmente como un ataque de denegación de servicio. Esto se debe a que el servidor esperará un corto período de tiempo para que vuelva un ACK. Ese breve período de espera, combinado con una gran cantidad de SYN, puede crear un retraso suficiente para que las solicitudes genuinas se agoten antes de ser atendidas.

Una inundación SYN registraría una alarma en una computadora. sin embargo, solo un SYN en cada puerto ni siquiera se registra. Esto se debe a que la mayoría de los sistemas solo se registran correctamente, pero posteriormente se solicitan conexiones inactivas que se componen del proceso SYN / SYN-ACK / ACK llevado a cabo por el comando TCP connect ().

Entonces, el escaneo SYN envía un mensaje SYN. Si recibe un SYN-ACK, sabe que el puerto está abierto. Si no vuelve SYN-ACK, sabe que el puerto está cerrado. En ambos casos, nunca envía un mensaje ACK.

Escaneo de paquetes fragmentados

Algunos sistemas de detección de intrusos y firewalls pueden ser engañados por escaneos de paquetes fragmentados. Esto es porque muchos de esos sistemas operan en la capa de transporte, buscando “firmas” o patrones de comportamiento en los paquetes entrantes. Trabajar a nivel de transporte significa que las reglas de detección de un firewall o IDS no reconocerían una solicitud fragmentada.

sin embargo, la solicitud dividida está unida por TCP al preparar mensajes para pasar a la aplicación. Entonces, las partes de la solicitud pasan porque no se ven en el firewall como una solicitud de conexión. sin embargo, para cuando la solicitud llega al demonio, es una solicitud de conexión totalmente reconocible.

Algunos firewalls en el mercado examinarán los paquetes en su forma reconstituida. En esos casos, esta técnica de fragmentación de paquetes es eliminada. Sin embargo, el almacenamiento en búfer y el orden de los paquetes por parte del firewall es raro porque esas acciones ralentizan la red.

Escaneo nulo

Un escaneo NULL es una forma de probar los puertos UDP. De hecho, es casi la única forma de verificar los puertos UDP porque todo el propósito de UDP es que el protocolo nunca devuelve ninguna respuesta. sin embargo, enviando un UDP “datagrama” vacío puede o no obtener una respuesta de error del proceso de escucha. Es mucho más probable que provocar un mensaje de otro protocolo si ese puerto está cerrado. Esto es el protocolo ICMP, que tiene la capacidad de enviar un “puerto inalcanzable“Mensaje.

La misma técnica se puede utilizar para probar los puertos TCP con un “segmento” TCP vacío., cualquier mensaje NULL que no reciba una respuesta de “puerto inalcanzable” indica que el puerto está abierto. Sin embargo, el software de monitoreo de red y los administradores del sistema han sabido este truco y la mayoría de los sistemas de red ahora limitan los mensajes ICMP de “puerto inalcanzable” a un cierto número por día, o simplemente envíe uno cada norteth respuesta. Por lo tanto, la falta de una respuesta no siempre significa que un puerto esté abierto, y este método de escaneo se ha vuelto poco confiable.

Escaneo de Navidad

Un segmento TCP contiene una sección abreviada de bits que se establecen en 1 para indicar ciertas condiciones de las solicitudes de conexión. En una exploración TCP NULL, todos esos bits se establecen en cero, lo que no le dice nada al servidor. En un Escaneo de Navidad, todos esos bits se envían a 1, que es gobbledygook porque algunos bits son mutuamente excluyentes.

El escaneo XMAS debería provocar un mensaje de error desde un puerto abierto y silencio desde un puerto cerrado. sin embargo, este tipo de escaneo no siempre produce resultados correctos porque puede haberse enviado un mensaje de error pero se perdió en el camino. también, diferentes sistemas operativos tienen diferentes políticas en respuesta a la exploración XMAS, así que estos paquetes no siempre devuelven mensajes de error incluso si el puerto está abierto.

Escaneo FIN

Un escaneo FIN es similar al escaneo NULL y al escaneo XMAS porque Está diseñado para ser intencionalmente incorrecto y provocar un mensaje de error. Un mensaje FIN TCP cierra una conexión, por lo que si se envía a un puerto en el que no existe conexión, es claramente un error.

Una peculiaridad de este tipo de mensaje es que es manejado por el sistema operativo y no por el demonio en el puerto. La convención es que si se envía un mensaje FIN a un puerto abierto al que no hay conexión, el demonio lo ignora, y no envía respuesta sin embargo, Si se envía un mensaje FIN a un puerto cerrado, el sistema operativo devolverá un mensaje RST. Ninguna respuesta a un FIN significa que el puerto está abierto y un RST significa que el puerto está cerrado.

Exploración ACK

Este es otro técnica de solicitud malformada eso provoca una respuesta RST del sistema operativo en nombre de los puertos cerrados y el silencio de los puertos abiertos. Recordará que el mensaje ACK es la última etapa del proceso SYN / SYN-ACK / ACK para establecer una conexión según las reglas TCP. Entonces, un ACK que llega antes que un SYN no tiene sentido y un puerto abierto lo ignorará.

Problemas de escaneo de puertos

Encontrará algunas otras configuraciones en los verificadores de puerto que son características adicionales en lugar de técnicas de escaneo. Estos incluyen Ping, Traceroute, verificaciones RPC, huellas digitales del sistema operativo y verificaciones de resolución DNS.

Estas son buenas características y indican que los productores de ese verificador de puertos están tratando de crear un analizador de tráfico de red en lugar de un simple escáner de puertos.

Asignación de puertos, reenvío de puertos, activación de puertos

La asignación de puertos es una función de enrutadores que practican Traducción de Direcciones de Red (NAT) NAT permite que varias computadoras en una red utilicen la misma dirección IP pública en Internet. La puerta de enlace de red identifica cada computadora en la red por un número de puerto, que se agrega al final de las direcciones IP en los mensajes salientes. Cuando llega una respuesta a ese número de puerto, la puerta de enlace sabe para qué computadora está destinado el mensaje.

La asignación de puertos es una forma de NAT, que se llama traducción de la dirección del puerto (PALMADITA). Esto permite que las computadoras en la red envíen solicitudes con un número de puerto al final de la dirección de origen. La puerta de enlace reemplaza ese número de puerto con un sustituto que representa la dirección de red de la computadora de origen y el número de puerto en la solicitud original. El mapeo de puertos también se llama reenvío de puertos.

Puerto de activación permite que una computadora en una red asigne un número de puerto adicional en la puerta de enlace NAT para sí mismo. Un ejemplo de esto es la activación de puertos necesaria para Internet Relay Chat (IRC). Cuando una computadora en la red contacta a un host remoto para una sesión de IRC, tiene que enviar la solicitud a un número de puerto específico, el host se volverá a conectar a un número de puerto diferente (113) para su verificación. Entonces, cuando se sale la solicitud original, el remitente notifica a su puerta de enlace que desea recibir el tráfico entrante en el puerto 113. Cuando la puerta de enlace recibe un mensaje a ese número de puerto, lo reenvía a la computadora de la red, conservando el número de puerto 113 en el encabezado Este acceso solo está activo por un período corto.

Opciones de comprobador de puertos

A veces, se necesita un ladrón para atrapar a un ladrón, así que pensar como un hacker y emplear técnicas de piratería de “sombrero blanco” ayudarlo a mantener su computadora y su red seguras. Pruebe un comprobador de puertos gratuito para tener una idea de los servicios que podrían proporcionar puntos de entrada para hackers. Recuerde probar tanto un programa instalado como un servicio en línea para obtener una descripción completa de sus actividades portuarias.

Otras lecturas

Guías de redes de Comparitech

- Las mejores herramientas de detección de intrusos en la red

- Los 8 mejores rastreadores de paquetes y analizadores de red para 2023

- El mejor software y herramientas de monitoreo de ancho de banda gratis para analizar el uso del tráfico de red

- Las 10 mejores herramientas de monitoreo de LAN para 2023

- La guía definitiva de DHCP

- La guía definitiva de SNMP

- La guía definitiva para la gestión de dispositivos móviles (MDM) en 2023

- La guía definitiva de BYOD en 2023

- Top 10 de gestión del servidor & herramientas de monitoreo para 2023

- Los mejores analizadores y recopiladores gratuitos de NetFlow para Windows

- 6 de los mejores escáneres de vulnerabilidad de red gratuitos y cómo usarlos

Otra información sobre monitoreo de red

- Wikipedia: Port Scanner

- Objetivo tecnológico: escaneo de puertos

- Lifewire: Introducción al escaneo de puertos

Imagen: LEGO Advent Calendar Day 9 de Jay Reed a través de Flickr. Licenciado bajo CC BY-SA 2.0

los puertos son una de las principales vulnerabilidades en la seguridad de la red. Los piratas informáticos pueden acceder a su computadora o cualquier dispositivo de red a través de los puertos. Es importante cerrar los puertos que no están en uso para evitar que los piratas informáticos obtengan acceso a la información del usuario. Hay muchos inspectores de puertos gratuitos disponibles en línea, como SolarWinds Free Port Scanner, Paessler Port Monitoring con PRTG, Zenmap, PortCheckers, Open Port Scanner, IP Fingerprints Network Port Checker, Free Port Scanner 3.5, Port Checker 1.0, ¿Cuál es mi IP? Port Scanner, TCPView y Spiceworks IP Scanner. Estas herramientas pueden ayudar a identificar los puertos vulnerables y protegerlos con un firewall. Es importante comprender los diferentes tipos de escaneos de puertos y cómo funcionan para proteger su red de posibles ataques.