El análisis profundo de paquetes es una metodología de red que es particularmente útil en firewalls. El uso de la inspección profunda de paquetes ha aumentado en los últimos años porque puede usarse como parte de sistemas de detección de intrusos (IDS) y sistemas de prevención de intrusiones (IPS).

Los firewalls tradicionalmente bloquean el acceso a una red. Los filtros en los firewalls también pueden bloquear el acceso a una lista de sitios web al inspeccionar la dirección IP de destino contenida en el encabezado del paquete.

Entramos en profundidad en cada una de las herramientas más abajo, pero en caso de que no tenga tiempo para leer el artículo completo, aquí está nuestra lista de Las mejores herramientas de análisis e inspección de paquetes profundos:

- SolarWinds Network Performance Monitor (PRUEBA GRATUITA) – Esta herramienta de monitoreo de red incluye una inspección profunda de paquetes para identificar las aplicaciones y puntos finales de origen y destino en el tráfico de red.

- Paessler Packet Sniffing con PRTG (PRUEBA GRATUITA) – El sistema PRTG es una herramienta de monitoreo de infraestructura e incluye un sensor de paquetes.

- OpManager – Este es un monitor de rendimiento de red que puede capturar paquetes para análisis fuera de línea. La herramienta se ejecuta en Windows y Linux..

- nDPI – Esta herramienta inspecciona los paquetes en la capa de aplicación, lo que significa que necesita almacenar el tráfico para la inspección.

- Netifyd – Una adaptación de nDPI que captura paquetes para inspección por otros servicios.

- AppNeta – Un sistema de monitoreo de red basado en la nube que incluye análisis de tráfico fuera de línea.

- NetFort LANGuardian – Una herramienta de análisis de seguridad de red que usa DPI y se ejecuta en Linux.

SPI Vs DPI

Los avances en las puertas de enlace que examinan el encabezado IP son “con estado“Cortafuegos. Ellos emplean Inspección de paquetes con estado (SPI) Esta metodología examina los encabezados TCP o UDP, que están incluidos dentro del paquete IP. La inspección de paquetes con estado también se conoce como inspección de paquetes poco profunda. Inspección profunda de paquetes (DPI) mira la carga útil de datos del paquete.

SPI examina los paquetes individuales a medida que son procesados por la puerta de enlace, y descarta selectivamente las solicitudes salientes o los paquetes de datos entrantes que no cumplen con la política de seguridad de la red. La parte “con estado” del nombre se refiere a los datos de conexión. El firewall registra la información del encabezado relacionada con la conexión TCP, que le permite seguir una secuencia de paquetes. El tipo de datos de encabezado con estado que recopila el firewall incluye el número de secuencia de paquetes.

Un servidor de seguridad con estado generalmente almacena esta información de conexión en la memoria, lo que le permite seleccionar flujos de paquetes relacionados a medida que pasan a través de la interfaz. Los datos de conexión se mantienen en una tabla dinámica. Una vez que se cierra una conexión, esa información se borra de la tabla para liberar memoria. Es más probable que el firewall con estado bloquee las conexiones mientras están en progreso. La inspección de paquetes con estado solo se enfoca en datos en vivo.

DPI recolecta paquetes para ser examinados como un grupo, por lo que el tráfico regular continúa en camino mientras se recolectan copias para su análisis. Esta es la razón por la cual DPI se conoce a menudo como “análisis profundo de paquetes.”DPI tarda más en producir información procesable que SPI.

Beneficios de la inspección y análisis profundos de paquetes

Los sistemas de detección de intrusos buscan “firmas” en el tráfico de datos para identificar actividades irregulares. Un truco que usan los hackers para sortear estos sistemas de detección de firmas es dividir paquetes en segmentos más pequeños. Esto difunde los patrones que busca el análisis de paquetes poco profundos, por lo que ningún paquete contiene esa firma y el ataque pasa. El análisis DPI vuelve a ensamblar flujos de paquetes de la misma fuente, para que las firmas de ataque se puedan detectar incluso cuando se extienden sobre varios paquetes entrantes.

Cuando el análisis DPI forma parte de un sistema de prevención de intrusiones, los resultados del análisis continuo generan y aplican acciones para defender automáticamente el sistema. Dicha acción puede incluir el bloqueo de todos los paquetes que llegan desde una dirección IP de origen particular o incluso un rango de direcciones.

Detección de ataque

La colección de paquetes permite que DPI identifique los tipos de ataques que el análisis con estado no detectaría. Ejemplos de estos son El uso irregular de las utilidades de red estándar, como Potencia Shell o WMI, y sobrecargas de volumen dirigido, como ataques de desbordamiento de búfer. El uso de utilidades regulares del sistema en infecciones de virus u operaciones de spyware significa que no se puede hacer cumplir la prohibición de las aplicaciones que los hackers saben que utilizan. Esto se debe a que esas utilidades del sistema son esenciales para la entrega de aplicaciones y servicios a usuarios legítimos. Por lo tanto, la inspección profunda de paquetes y el análisis intervienen para examinar el uso de patrones de uso de esos servicios del sistema y selectivamente elimina el tráfico que muestra un comportamiento sospechoso. Por lo tanto, la actividad maliciosa se puede identificar a pesar de que inicialmente parece ser tráfico legítimo.

Prevención de fuga de datos

La prevención de fuga de datos es otro uso para el análisis profundo de paquetes. Esto toma un lista blanca Acercarse. La compañía puede establecer una política de que a nadie se le debe permitir copiar datos en una tarjeta de memoria o enviar archivos adjuntos de correo electrónico. Pero hay instancias legítimas donde tales acciones son necesarias. En este caso, se notificaría al DPI para permitir lo que de otro modo se trataría como una actividad no autorizada. A ese usuario no se le debe permitir enviar ningún archivo, por lo que la función DPI mantiene actividades de monitoreo para bloquear transferencias de archivos que no sean el archivo adjunto autorizado.

Las mejores herramientas de inspección y análisis de paquetes profundos

Los sofisticados sistemas de monitoreo de red ahora incluyen rutinas de análisis de paquetes profundos. Por lo tanto, puede obtener este servicio como parte de su software de administración de red general. Algunos proveedores de software producen software de defensa de red que incorpora un análisis profundo de paquetes..

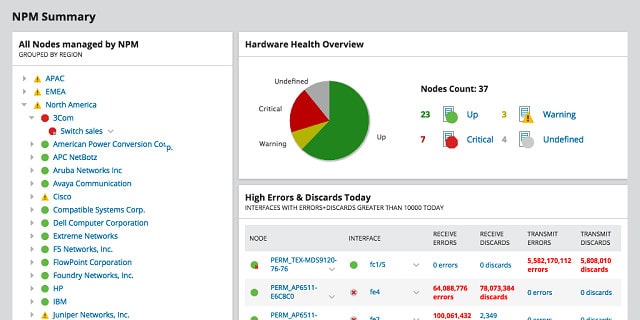

1. Monitor de rendimiento de red de SolarWinds (PRUEBA GRATUITA)

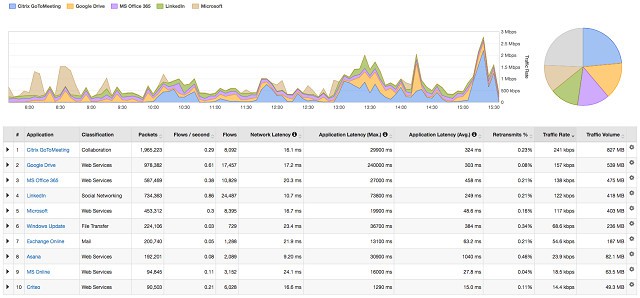

los SolarWinds Deep Packet Inspection and Analysis con NPM usos Una variedad de técnicas para monitorear y administrar el tráfico de red. El elemento principal usa el SNMP sistema de mensajería nativo del firmware del equipo de red. Sin embargo, las secciones de análisis del monitor usan inspección profunda de paquetes (DPI) como parte de los servicios de visibilidad de comportamiento de red de la herramienta.

El propósito de DPI en la herramienta SolarWinds satisface dos objetivos de los administradores de red. El primero es Identificar los tipos de tráfico que utilizan la mayoría de los recursos del sistema.. La carga excesiva en la red dificulta el entorno de trabajo para todos y es importante averiguar exactamente dónde se origina toda esa demanda. DPI proporciona estos datos, y una vez que se han identificado los acumuladores de recursos, es más fácil para el administrador de la red decidir qué hacer al respecto.

La inspección profunda de paquetes también proporciona funciones de seguridad del Monitor de rendimiento de red. Las técnicas de DPI identificarán usuarios específicos y aplicaciones que causan sobretensiones en el tráfico y muestran un comportamiento errático. Esos picos en la demanda podrían ser causados por ataques de piratas informáticos, sin embargo, también podrían ser causados por requisitos comerciales, como el procesamiento de la cuenta de fin de mes. DPI le permite ver si esas sobretensiones son generadas por actividades comerciales legítimas. El comportamiento irregular puede ser bloqueado.

El seguimiento de usuarios puede resaltar una actividad inusual. Por ejemplo, una cuenta de usuario podría verse comprometida, lo que llevaría a ese usuario a acceder a servicios que no se relacionan con sus actividades habituales. Los inicios de sesión desde ubicaciones físicas dispares en períodos cortos también pueden identificar una cuenta de usuario que se ha visto comprometida.

El empleo del análisis profundo de paquetes por parte de SolarWinds en el Monitor de rendimiento de red muestra Esta técnica no solo es útil para los especialistas en seguridad. SolarWinds incluye un análisis profundo de paquetes para la detección de intrusos, pero también utiliza el sistema para ayudar a dar forma al tráfico regular y examinar las categorías de aplicaciones que sobrecargan el sistema. El uso de DPI para apoyar actividades comerciales legítimas señala el camino a seguir para todos los sistemas de monitoreo de red. Los sofisticados métodos de DPI ahora se están convirtiendo en la corriente principal y se convertirá en una parte central de todos los sistemas de monitoreo de tráfico de red en el futuro.

El Monitor de rendimiento de la red no es gratuito. El precio de este sistema comienza en $ 2,955. Sin embargo, puedes obtener una prueba gratuita por 30 días. SolarWinds Network Performance Monitor solo se puede instalar en Servidor de windows sistemas operativos.

SolarWinds Network Performance Monitor: descargue una prueba GRATUITA de 30 días

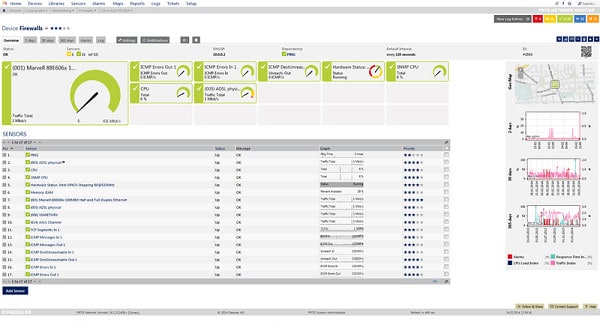

2. Detección de paquetes de Paessler con PRTG (PRUEBA GRATUITA)

Paquete Paessler olfateando con PRTG es una herramienta integral de monitoreo de red que incluye DPI en sus procedimientos de recopilación de datos. El sniffer de paquetes de PRTG analiza tipos de tráfico específicos para monitorear el uso de recursos y la actividad irregular. El monitor informa sobre esos tipos de tráfico y su rendimiento incluyendo tráfico web, actividad del servidor de correo, y transferencias de archivos. Estos controles pueden ser muy útiles para imponer políticas de seguridad de correo y datos, y le permitirán detectar sobretensiones en el tráfico que podrían ser indicios de intrusión o ataques cibernéticos..

Si está particularmente interesado en usar análisis profundo de paquetes para seguridad, entonces la información que obtendrás DHCP, DNS, y ICMP el tráfico debería ser de particular utilidad para usted.

La página del sensor de paquetes en el panel de PRTG presenta diales y gráficos para ayudarlo a entender rápidamente los datos de tráfico.

Paessler PRTG se puede instalar en Ventanas y ahí está una versión gratuita para redes pequeñas. Esto cubrirá 100 sensores en su red. Un sensor es un punto de monitoreo en una red, como un puerto o una condición como espacio libre en disco. Puede descargar el software por un prueba gratis aquí.

Paessler Packet Sniffing con PRTGDescargue PRUEBA GRATUITA de 30 días

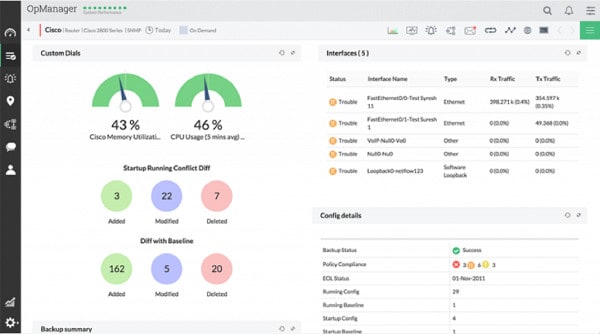

3. ManageEngine OpManager

OpManager de ManageEngine es otro de los sistemas de monitoreo de red líderes en el mercado hoy Este monitor utiliza métodos SNMP para el monitoreo continuo de la red y el seguimiento del estado del dispositivo.. Las funciones de inspección profunda de paquetes de OpManager agregan administración de tráfico al sistema.

Como es de esperar con DPI, el análisis se realiza sin conexión. Los paquetes bajo examen se escriben primero en un archivo PCAP. Estos archivos proporcionan la fuente de información para el análisis..

Las funciones de análisis profundo de paquetes de OpManager tienen como objetivo descubrir razones del bajo rendimiento de la red en lugar de detectar intrusiones. Dos métricas emergen del análisis: tiempos de respuesta de red y tiempos de respuesta de la aplicación. El administrador puede detectar qué aplicaciones funcionan mal y puede requerir más recursos que las funciones de red estándar. A continuación, puede decidir si desea aumentar los recursos para atender aplicaciones hambrientas, investigar alternativas más eficientes o restringir el ancho de banda disponible para esa aplicación a fin de brindar a los servicios de red más importantes mejores tiempos de respuesta.

Los datos que surgen del ejercicio de análisis profundo de paquetes se pueden generar en informes. Estos te permiten liderar discusiones con las partes interesadas sobre si se debe gastar el presupuesto para expandir la infraestructura o si las aplicaciones hiperactivas se deben frenar o archivar.

OpManager es disponible de forma gratuita para monitorear diez nodos o menos en una red. Los sistemas más grandes que eso tienen que usar el OpManager pago. La consola de monitoreo OpManager se puede instalar en Ventanas y Linux sistemas operativos.

4. nDPI

–

OpenDPI es un proyecto de código abierto de herramientas de análisis profundo de paquetes. Un proyecto de código abierto permite a cualquiera ver el código fuente de una aplicación. Eso asegura a los usuarios que no hay trucos ocultos o dañar los procedimientos de malware enterrados en su interior. nDPI de Ntop se basa en el código OpenDPI y amplía su funcionalidad. El código fuente para nDPI también está disponible.

Este modelo de código abierto le brinda la opción de instalarlo tal cual o modificar el sistema para satisfacer las necesidades de su negocio. La modificación del código fuente abierto es muy común y muchas personas que crean mejoras para tales sistemas también ponen a disposición de la comunidad esas nuevas funciones. En algunos casos, la organización que administra el código fuente aceptará esos cambios en la versión principal. Ntop mantiene nDPI separado del OpenDPI original, entonces tienes dos opciones de código abierto.

nDPI opera en el Capa de aplicación. Eso significa que unifica los paquetes antes de examinar su contenido. Los encabezados de los paquetes le dicen al motor de análisis qué protocolo está usando la transmisión y a qué puerto vino y a dónde se dirigió el tráfico. Esa información identifica cualquier desajuste entre las aplicaciones que envían datos en las redes y los puertos que cada una usa, en oposición a los puertos que la aplicación debería usar para el protocolo que sigue..

El sistema nDPI puede identificar paquetes encriptados mirando el certificado de seguridad SSL que especificaba la clave de cifrado para la transmisión. Esta es una visión inteligente y evita las dificultades que el cifrado presenta al análisis profundo de paquetes.

El software nDPI se puede instalar en Ventanas, Linux, y Mac OS. El módulo DPI admite otros productos Ntop como nProbe y Ntop-NG. nProbe es un sistema de monitoreo de tráfico que recopila NetFlow mensajes NetFlow es un estándar de señalización utilizado por Cisco Systems por sus productos de equipos de red. Este sistema está disponible por una pequeña tarifa. y sigue funcionando Linux y Ventanas. Ntop-NG es un analizador de tráfico para redes. Este es un sistema de monitoreo de red alternativo que emplea SNMP mensajes Ntop-NG está disponible para Ventanas, Unix, Linux, y Mac OS. Está disponible en tres versiones, una de las cuales, la edición de la comunidad es gratuita.

5. Netifyd

A pesar de ser un tenedor de OpenDPI, nDPI se está convirtiendo en un estándar por sí solo y es la base para una serie de otras adaptaciones. Netifyd es uno de estos. Esto hace que Netifyd y la adaptación de una adaptación de OpenDPI. Como sus antepasados, Netifyd es un producto de código abierto y puede ver el código que compone el programa, compilarlo y usarlo. Alternativamente, puede adaptar el código usted mismo y terminar con una adaptación de una adaptación de una adaptación de OpenDPI.

Netifyd capturará paquetes, pero no incluye funciones de análisis para interpretar datos o tomar medidas para dar forma al tráfico o bloquear protocolos. Debería importar los datos de Netifyd a otra aplicación para esas funciones.

Este sistema está disponible en las páginas de la comunidad de Egloo sitio web. El producto principal de Egloo es el monitor de red Netify que se basa en Netifyd pero tiene muchas más funciones y funciones. no es gratis. Esta herramienta le ofrece las capacidades de visualización y clasificación necesarias para comprender adecuadamente la información que surge de la inspección profunda de paquetes. El paquete inicial de Netify tiene un precio de $ 25 por sitio por mes. Esa edición te permite monitorear data de hasta 25 dispositivos y el servicio almacenará sus datos durante dos días. Los paquetes más altos le brindan un horizonte de tiempo más largo para los datos históricos.

6. AppNeta

AppNeta es un sistema de monitoreo de red basado en la nube. Está especialmente dirigido a empresas que operan WAN y extienden sus capacidades a la nube.. El software utiliza una metodología de análisis de tráfico de red patentada llamada TruPath, que es un poco como Traceroute con informes de rendimiento adicionales.

Después de que TruPath recopila información, el sistema agrega los detalles del tráfico obtenidos mediante la inspección profunda de paquetes. El módulo DPI funciona para segmentar las métricas de tráfico por aplicación.. Como AppNeta está dirigido a empresas que usan Internet intensamente para todo el tráfico de la empresa. Conduce todo inspección de paquetes fuera del sitio, reduciendo la tensión que los procedimientos de informes excesivos pueden poner en las redes.

La información que recopila el módulo DPI es enviado al centro de datos en la nube. El motor de análisis está alojado de forma remota y no en ninguno de sus equipos. Esto hace que el paneles e informes disponibles desde cualquier ubicación, no solo en tu cuartel general. La neutralidad de ubicación de esta configuración hace que el panel de control del sistema esté disponible desde cualquier lugar de la web.. Los datos se almacenan en los servidores de AppNeta durante 90 días., lo que le brinda una amplia oportunidad para analizar tendencias y planificar la capacidad. La demanda de aplicaciones cubre tanto los servicios en la nube a los que accede su empresa como los servicios en línea que su empresa brinda a otros.

La presentación de AppNeta se centra en Supervisar el rendimiento de entrega para aplicaciones. Incluye alertas sobre volúmenes de tráfico por aplicación. Esas advertencias de tráfico podrían actuar como un monitor de seguridad porque los aumentos repentinos en el tráfico pueden indicar un ataque. La utilidad incluye análisis de actividad del usuario., lo que sería útil para rastrear actividades sospechosas e identificar cuentas comprometidas. Sin embargo, AppNeta no se posiciona como una herramienta de seguridad.

AppNeta cubre toda la comunicación entre sus sitios y su centro de datos con cifrado. El paquete no utiliza herramientas de análisis de datos y la empresa le recomienda que utilice una herramienta de terceros, como Wireshark.

Este sistema de monitoreo no es gratuito.. El servicio tiene un precio de $ 199 por aplicación por ubicación. Puedes solicitar una prueba gratis del sistema, pero la compañía no ofrece esto por un período de tiempo fijo. Puede negociar un período de prueba con un representante de ventas a pedido..

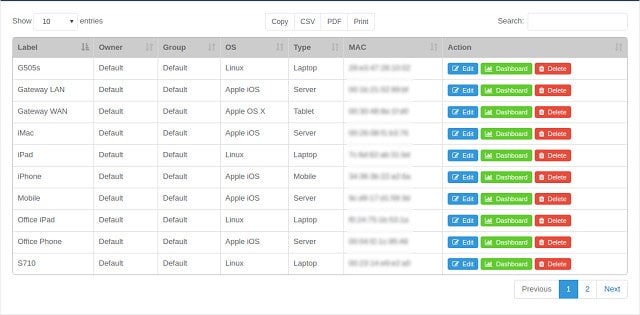

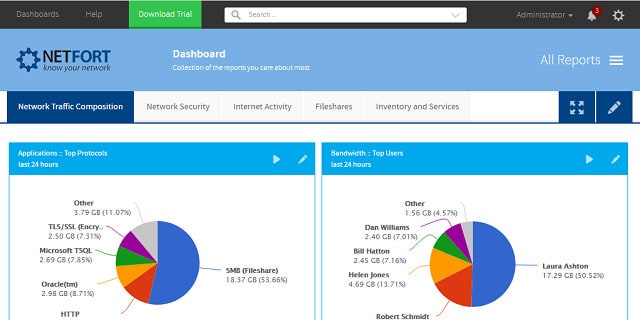

7. NetFort LANGuardian

LANGuardian utiliza inspección profunda de paquetes principalmente como herramienta de seguridad. El sistema aísla las aplicaciones codiciosas de recursos y examina el tráfico de protocolo en su red que utiliza el mayor ancho de banda.

El panel de control para el sistema ofrece datos resumidos desde los cuales puede profundizar para extraer la información disponible hasta la actividad del usuario. El software LANGuardian se ejecuta en Linux. Viene incluido su propia interfaz de Linux, entonces también puede ser ejecutar máquinas virtuales incluido Microsoft Hyper-V. Sin embargo, no se ejecutará directamente en Windows. Si desea utilizar LANGuardian en una computadora con Windows, deberá instalar VMWare Player o VirtualBox y ejecutar el software a través de esa interfaz.

El sistema LANGuardian incluye cuatro elementos:

- Un motor de recogida

- Un motor de análisis

- Una base de datos de tráfico

- Un motor de informes

Como la mayoría de los sistemas DPI, no puedes analizar datos en vivo. Aquí es donde la base de datos es útil. La información recopilada por el agente de recopilación se inserta en una base de datos.. Los datos recopilados pueden ser ordenados y manipulados por el motor analítico.. Esto le da al sistema una perspectiva a nivel de aplicación en el tráfico de red y permite al analizador rastrear patrones de tráfico a través de paquetes. Sin embargo, esos registros pueden ensamblarse muy rápidamente y agregarse en tiempo real, por lo que es posible obtener vistas casi en vivo del tráfico de su red.

El software debe instalarse en una computadora de su red, y esa computadora debe tener una conexión directa a su interruptor central. Esto le da al agente de recopilación el poder de copiar todo el tráfico que se ejecuta en su red. Ese colector se convierte en el sensor primario y crea una relación uno a uno entre el interruptor central y la consola de monitoreo. Obviamente, esta arquitectura evitaría que el sistema LANGuardian se implemente en redes distribuidas y, en particular, no funcionaría con WAN. En estos escenarios, LANGuardian implementa sensores remotos ese control remoto desde los otros conmutadores principales de su organización para centralizar el análisis de datos.

El sistema no es gratis. Sin embargo, puedes obtener un Prueba gratuita de 30 días de LANGuardian.

Cómo elegir DPI y software de análisis

La inspección y el análisis profundo de paquetes no tienen que ser realizados por una herramienta independiente. Puede obtener la funcionalidad DPI integrada en muchos de los principales sistemas de monitoreo de red de la industria. Si tiene una red pequeña y no desea pagar los sistemas de administración de red, entonces mire las versiones gratuitas de esos monitores de red de renombre. Si solo desea un sistema separado para realizar un análisis profundo de paquetes y no desea que esas tareas interfieran con su monitoreo regular, encontrará algunas herramientas muy adecuadas en nuestra lista.

Tenga cuidado al instalar herramientas de análisis de paquetes profundos porque extraen los datos que se transportan a través de su red. La inspección profunda de paquetes puede comprometer la privacidad de los datos intercambiados en su organización. Debieras consulte con el asesor legal de su empresa primero antes de instalar cualquier herramienta de red que le permita capturar datos a medida que cruza la red. La privacidad de los datos y el control de acceso podrían verse comprometidos al dar acceso al personal del administrador de la red. En algunos casos, la empresa debe comprometerse a limitar el acceso a la información personal de los miembros del público en posesión de los activos de la empresa. Entonces, asegúrese de no incumplir esas obligaciones instalando herramientas DPI.

La capacidad de verificar el tráfico a nivel de paquete es ciertamente útil cuando se encuentran con problemas de rendimiento de la red. El análisis profundo de paquetes va un paso más allá y lee el contenido de cada paquete. Debe asegurarse a sí mismo y a su junta directiva de que realmente necesita ese nivel de información para proteger la red antes de instalar sistemas DPI.

¿Utiliza actualmente técnicas de inspección profunda de paquetes para mantener su red funcionando bien? ¿Ha encontrado problemas legales sobre el tema de la privacidad de los datos al usar herramientas DPI? Deje que la comunidad aprenda de su experiencia dejando un mensaje en la sección de comentarios a continuación..

Imagen: Raspberry Pi Modelo B en el caso de PiHouse, operativo por Tim Walker a través de Flickr. Licenciado bajo CC BY-SA 2.0 (modificado: texto adicional agregado)

onsidera una metodología de análisis de paquetes más profunda que SPI. DPI es particularmente útil en la detección de intrusiones y la prevención de fugas de datos, ya que puede examinar la carga útil de datos del paquete y detectar patrones sospechosos. En cuanto a las herramientas de análisis e inspección de paquetes profundos, hay varias opciones disponibles, como SolarWinds Network Performance Monitor, Paessler Packet Sniffing con PRTG, OpManager, nDPI, Netifyd, AppNeta y NetFort LANGuardian. Al elegir entre SPI y DPI, es importante considerar las necesidades específicas de seguridad de su red y las capacidades de su firewall. En general, DPI es más adecuado para redes que requieren una mayor seguridad y detección de intrusiones.