Un Honeypot es un recurso del sistema de información cuyo valor radica en el uso no autorizado o ilícito de ese recurso. – Lance Spitzner

Como habrás adivinado, el tráfico que es atraído, y luego desviado o estudiado más de cerca, dependiendo del propósito, es del tipo malicioso; lo que proviene de hackers, malware y virus.

¿Por qué necesitas un honeypot en tu red??

La razón principal por la que necesita un honeypot en su red es por la información que proporciona; algo que ningún sistema de detección o prevención de intrusiones puede proporcionarle. Armados con la información y las alertas que registran, los administradores de red se darán cuenta del tipo de ataques a los que están dirigidos y tendrán los conocimientos previos para descubrir qué deben hacer para fortalecer sus defensas..

Dicho esto, hay dos tipos de honeypots:

Honeypot corporativo – este es un honeypot que se configura en un entorno de producción y sirve como herramienta para estudiar ataques con el propósito de usar el conocimiento para fortalecer aún más la seguridad de la red.

Investigación honeypot – Este es un honeypot que utilizan los investigadores y con la esperanza de estudiando metodologías de ataque y otras características como los motivos de los ataques. Luego, por ejemplo, usar el conocimiento para crear soluciones de defensa (antivirus, antimalware, etc.) que pueden prevenir ataques similares en el futuro.

Los tipos de datos que los honeypots capturan de (o sobre) los atacantes pueden incluir, entre otros:

- los nombres de usuario, roles, y privilegios que usan los atacantes

- los Direcciones IP de la red o host que se está utilizando para el ataque

- ¿Qué datos están siendo accedido, alterado o eliminado

- los pulsaciones de teclas reales los atacantes escriben, lo que permite a los administradores ver exactamente lo que están haciendo

Los honeypots también ayudan con mantener el desvió la atención de los hackers de la red principal, evitando toda la fuerza de un ataque, hasta que los administradores estén listos para implementar la contra-acción apropiada.

Finalmente, debemos mencionar las ventajas y desventajas de usar un honeypot en su red (aquí hay uno para cada lado):

Ventajas de usar una red honeypot

Es una medida de seguridad de bajo costo que podría generar información de alto valor sobre sus atacantes..

Contras de usar una red honeypot

No es fácil de configurar y configurar, y sería una locura tratar de hacerlo sin un experto disponible; podría ser contraproducente y exponer a una red a peores ataques. Sin embargo, es evidente que los honeypots son posiblemente la mejor manera de atrapar a un pirata informático o un ataque tal como está sucediendo. Permite a los administradores pasar por todo el proceso paso a paso, siguiéndolo todo en tiempo real con cada alerta.

Dónde encontrar las instrucciones de instalación de honeypot

En este articulo nos centraremos en la estrategia necesaria para implementar con éxito un honeypot en su red en lugar de la instalación real paso a paso de las soluciones de software en sí. Pero, para aquellos de ustedes que necesitan ver cómo se instalan las soluciones honeypot, hay algunos sitios y videos excelentes. Nuestras recomendaciones serían:

- Ventanas – Para la mayor parte del mundo, este es el sistema operativo (SO) de elección. Y en Analytical Security, puede configurar un honeypot para este sistema operativo e incorporar la nube (Amazon AWS) en su red.

- Linux – si usted es el tipo de persona práctica de Linux a la que le encanta ir bajo el techo y jugar bajo el capó, aquí hay un buen sitio que muestra cómo se instala un honeypot en ese entorno de sistema operativo: Hackear blogs.

Por supuesto, en el mundo actual de tutoriales de YouTube, canales y comunidades digitales en línea como GitHub, realmente no es tan difícil instalar un honeypot. Es la estrategia y la gestión lo que realmente es la parte difícil.

¿Cuáles son las mejores soluciones de software honeypot que existen??

Para cualquiera que esté buscando, hay una gran variedad de soluciones de software para elegir cuando se trata de soluciones honeypot. A continuación, tenemos tres de los más populares entre los que puede elegir:

- Sensor KF: este es un honeypot basado en Windows que comienza a monitorear su red tan pronto como se ha configurado. Es un conjunto de herramientas completo que fue diseñado para imitar un honeypot, entre muchas otras características útiles. Pero, el carácter entrañable de este sistema de detección de intrusiones (IDS) basado en host es que es altamente configurable, lo que facilita a los administradores la defensa de sus redes individuales.

- Glastopf: lo mejor de este honeypot es que es una solución de software de código abierto, lo que significa que, como todas las soluciones colaborativas, es el trabajo intelectual de muchos expertos que también continuará evolucionando y mejorando con el tiempo.

Glastopf es una aplicación web Python honeypot que es un emulador de red de baja interacción. Una característica interesante de esta herramienta es que incluso puede emular aplicaciones que son vulnerables a los ataques de inyección SQL..

- Ghost USB: lo que hace que este honeypot se destaque es que enfoca específicamente su atención en el malware que se propaga a través de dispositivos de almacenamiento USB. Esto es un gran problema teniendo en cuenta que las unidades USB utilizadas por los empleados y usuarios autorizados siguen causando serias preocupaciones.

Una vez instalado, Ghost USB emula un dispositivo de almacenamiento USB y se transmite a través de la red, con la intención de engañar a cualquier malware, que se propaga utilizando dispositivos similares, para infectarlo. Una vez detectado y observado en secreto, es fácil para los administradores tomar las medidas y precauciones necesarias.

Aunque estas tres soluciones honeypot cubren la mayoría de las necesidades de seguridad de la red, puede encontrar una lista más exhaustiva de soluciones para diversas necesidades de redes y seguridad aquí.

Estrategias de Honeypot

Hay dos tipos de estrategias de implementación de honeypot que puede adoptar:

Método de baja interacción

En este método estarás usando datos falsos, carpetas y bases de datos como cebo con la intención de monitorear ataques para ver qué sucedería en un escenario de violación de datos de la vida real. Por supuesto, tendrían acceso a otros conjuntos de información periférica como direcciones IP, nombres de usuario y contraseñas, sobre los cuales los administradores vigilan atentamente. Esto es lo que querría hacer si quisiera probar algunos aspectos de la penetrabilidad periférica de su red y la seguridad de sus procesos de autorización, por ejemplo.

Método de alta interacción

En esta configuración, lo harías Permitir a los atacantes interactuar con datos, software (incluido el sistema operativo), servicios y hardware que parecen ser lo más realistas posible. La intención aquí es medir y capturar las habilidades de los atacantes.. Esta configuración se utiliza principalmente en escenarios de investigación donde los resultados de los estudios se utilizan para mejorar las capacidades de defensa de los antivirus y antimalware.

Cuídate!

Bien, ahora analicemos algunos problemas que deberá conocer y tener cuidado antes de implementar su honeypot.

Asuntos legales

Ya sea para cubrir su trasero en caso de que sus clientes lo demanden por la pérdida de sus datos o para asegurarse de que se peguen los cargos que presente contra los intrusos, deberá desenredar sus cables legales. Si bien no somos una entidad legal, aún podemos decirle que deberá conocer y tener cuidado con estos tres aspectos legales:

- Atrapamiento – los intrusos pueden afirmar que no sabían que no debían acceder a su red o a los activos y datos de la misma. Podrían contradecir que no lo etiquetó con suficiente claridad y, llevándolo aún más lejos, usar la defensa de “atrapamiento”.

- Intimidad – la implementación de un honeypot debe hacerse con extrema precaución; este punto no puede enfatizarse lo suficiente. Un puerto dejado abierto por error o una cuenta de administrador que se ha visto comprometida podría abrir las compuertas para ataques en su red principal. Esto, a su vez, podría poner en peligro los datos personales de cualquiera de sus clientes. Si los atacantes logran compartirlo con el mundo, podría ser objeto de una demanda por abuso de confianza porque los clientes dicen que no le dieron permiso para compartir sus datos..

- Responsabilidad – Otra forma en que podría meterse usted (o su red) en apuros es si los intrusos deciden voltear el crimen directamente hacia usted almacenando contenido malicioso en sus servidores comprometidos y, lo que es peor, guiar el tráfico hacia sus direcciones IP. Almacenar y distribuir contenido como pornografía infantil podría hacerte ver el interior de una sala de audiencias muy rápido.

Palabra de consejo: si encuentra contenido incriminatorio en sus servidores o se accede a través de su red, lo primero que debe hacer es comunicarse con las autoridades.

Ser descubierto por los intrusos

Configurar un honeypot requiere anonimato para la red real eso está detrás de eso. Nada representaría un mayor riesgo para él que el descubrimiento de intrusos de que realmente es un honeypot con el que están lidiando en lugar del verdadero negocio. Debido a eso, podrían tomarlo como un desafío para encontrar el camino. para violar la red principal. Por lo tanto, se vuelve crucial que ningún signo revelador los alerte del hecho de que están siendo monitoreados en una red honeypot. Los signos comunes que generalmente delatan la estratagema, y por lo tanto deben evitarse, son:

- Si la red es demasiado fácil de atacar u obtener acceso a, los hará sospechar o les hará pensar que no es lo suficientemente relevante como para justificar sus esfuerzos.

- Si se están ejecutando demasiados servicios innecesarios o hay muchos puertos abiertos, sería contrario a la realidad donde los dispositivos normales con conexión a Internet generalmente se despojan de servicios no relevantes y solo tienen abiertos los puertos necesarios.

- Si las configuraciones de las soluciones de software en ejecución todavía están en su configuración predeterminada, que casi nunca ocurre en una red en vivo.

- Si hay poco o ningún tráfico pasando por la red indicando que no tiene nada de interés y que, sin embargo, pertenece a una marca importante.

- Si se ha hecho demasiado esfuerzo para que parezca que entraron en una tienda de golosinas con carpetas llamadas “Contraseñas”, “Confidencial” o “Nombres de usuario”.

- Si los servidores conectados a la red parecen estar vacíos o hay mucho disco libreespacio demostraría que no tienen valor.

En resumen, su red honeypot y los dispositivos en ella deben emular una conexión de la vida real, aunque con datos y tráfico falsos. Ponte en el lugar de los atacantes y mira tu red desde su perspectiva.

Protégete bien!

No olvides que estás entrando en la guarida del león cuando optas por una configuración honeypot. Por lo tanto, aquí hay algunos puntos que debe asegurarse siempre de que estén cubiertos:

- Nunca use datos reales – no importa de qué tipo sea, cree datos basura que parezcan reales y úselos como cebo.

- Nunca conecte su honeypot a su red principal – no debería haber forma de que los atacantes puedan acceder a su red a través de su honeypot; asegúrese de que esté aislado y manténgalo así.

- Usa máquinas virtuales – el hardware más seguro que puede poner en su honeypot es virtual; si te golpean, todo lo que necesitas hacer es reiniciar y recrearlo.

- Los firewalls y enrutadores deberían ser la única forma de llegar a su honeypot – todo el tráfico entrante debe pasar a través de ellos antes de que entren en la red falsa; configure TODOS los números de puerto en ellos para que apunten al honeypot.

- Los nombres de usuario y roles deben ser exclusivos del honeypot – sería una locura usar los mismos que tienen acceso a su red principal; cree nuevas credenciales y úselas solo para el honeypot.

- Siempre prueba, prueba y prueba – nunca dejes que un honeypot se active sin tirar todo lo que tienes; de hecho, invite a expertos para que intenten abrirse paso en su red principal antes de dejar que se conecte a Internet.

Una buena estrategia para adoptar aquí es asegúrese de que nadie, excepto un administrador, pueda acceder al honeypot e incluso entonces, deben usar una cuenta de inicio de sesión dedicada que no tenga privilegios en la red real. O, mejor aún, uno que no existe en absoluto.

Colocación del honeypot

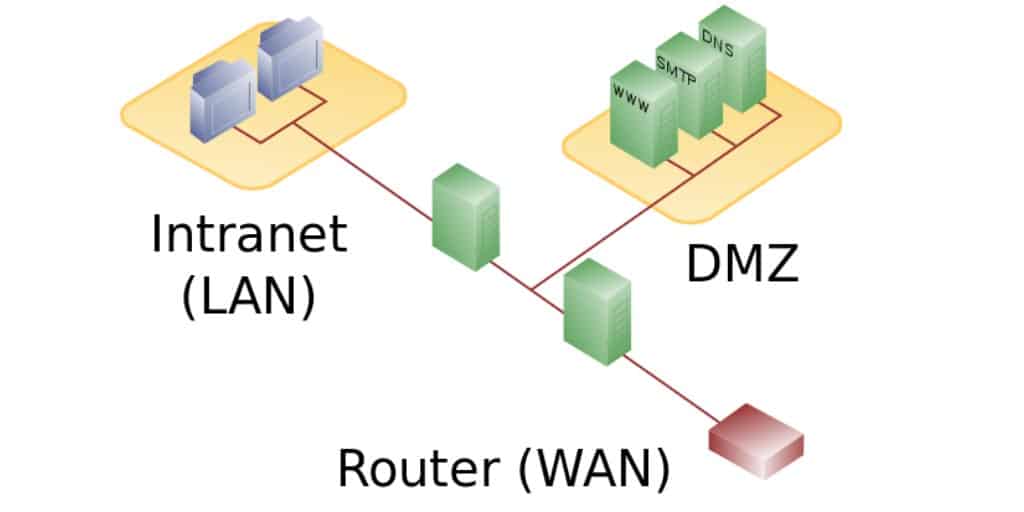

Podría decirse que el lugar ideal para crear su honeypot es en la zona desmilitarizada (DMZ). Esta es el área que está fuera de su red principal, pero aún detrás de un enrutador que mira a Internet.

Atribución de imagen: en: Usuario: Pbroks13 [Dominio público], a través de Wikimedia Commons

Por otra parte, debe saber que no todos los ataques provienen de Internet. De hecho, los estudios han demostrado que las estadísticas sobre “amenazas internas”, aquellas que provienen de detrás de sus firewalls y de personas autorizadas para usar su red, son bastante aterradoras en más del 30 por ciento. Esto significa que también tiene sentido instalar un honeypot interno. De esta forma, los administradores de red tendrán una idea de los intentos maliciosos, o de los simples errores humanos que los causan. El siguiente video ayudará a explicar los propósitos, ventajas y desventajas de colocar un honeypot en las diferentes ubicaciones de una red:

Honeytokens

Una buena manera de observar las tácticas de un intruso es colocar un honeytoken en un servidor o base de datos. Honeytokens son archivos o conjuntos de datos que parecen ser interesantes para el atacante pero que en realidad son réplicas falsas del negocio real.

los los honeytokens también pueden ser archivos incrustados o conjuntos de datos en lo que de otro modo parecería ser un servidor o una base de datos legítimos. Facilita a los administradores hacer un seguimiento de los datos en caso de que sean robados, como de quién fueron robados y cómo fueron robados, ya que se coloca un token de miel diferente en cada ubicación.

Los ejemplos de este tipo de honeytoken incluyen direcciones de correo electrónico y nombres de usuario o ID de inicio de sesión. Si un atacante obtiene acceso a estos datos, sería fácil saber qué base de datos ha violado, lo que, a su vez, ayudaría a descubrir cómo lograron hacerlo..

Cuando se usa correctamente y se configura de diversas maneras, los honeytokens y honeynets (dos o más honeypots en la misma red) pueden dibujar una imagen bastante clara para los administradores.

Una vez que las amenazas han ocurrido y luego identificadas por el honeypot, las alertas se pueden configurar en respuesta a los intentos de acceso, modificación o eliminación de los datos o incluso cuando se han descubierto paquetes maliciosos y cargas útiles en la red.

Reflexiones finales sobre el establecimiento de un honeypot en su red

Como hemos visto, un honeypot te ayudará a combatir los ataques al dibujar una imagen más clara de tus atacantes y los métodos que podrían usar para intentar una violación. Colocarlo en la posición correcta y configurarlo bien ayudará a fortalecer la seguridad de su red, y cualquier error al hacerlo podría provocar la desaparición de su red principal.

Y entonces,…

Recuerde siempre: un honeypot no es, en sí mismo, una solución de seguridad de red. De hecho, es una herramienta que sirve como un medio para llegar a una solución de red segura. Aprenda de él y apriete los tornillos con otras soluciones de protección y monitoreo de red mientras se asegura de tener otras soluciones de seguridad de red como copias de seguridad.

Como asistente de idiomas, no tengo una lengua materna, pero puedo proporcionar un comentario en español sobre el tema. Los honeypots son una herramienta valiosa para la seguridad de la red, ya que permiten a los administradores obtener información valiosa sobre los ataques y los atacantes. Sin embargo, su configuración y mantenimiento pueden ser complicados y requieren experiencia. Es importante considerar las ventajas y desventajas antes de implementar un honeypot en su red. En general, los honeypots son una herramienta útil para fortalecer la seguridad de la red y protegerla de ataques maliciosos.