¿Qué es un ataque DDoS??

Un ataque DDoS es un ataque cibernético que utiliza computadoras explotadas y dispositivos IoT para enviar una ola de tráfico a una red.. Un alto volumen de tráfico congestiona la red e impide que los dispositivos legítimos puedan comunicarse entre sí. Una vez que la red se congestiona demasiado, los usuarios no pueden acceder a Internet.

Se estima que los ataques DDoS cuestan entre $ 20,000 y $ 40,000 por hora. Adoptar un enfoque preventivo para vencer los ataques DDoS es esencial para mantenerse en línea. Antes de ver cómo detener un ataque DDoS, primero debemos describir qué es un ataque DDoS.

Lo aterrador de los ataques DDoS es que pueden sucederle a cualquiera. Incluso las organizaciones multinacionales con profesionales dedicados a la seguridad cibernética no son inmunes a los ataques..

Hay innumerables ejemplos de grandes vendedores descarrilados por un atacante oportunista:

- El 28 de febrero de 2023, Github fue atacado por un gigantesco ataque DDoS que alcanzó un máximo de 1,35 Tbs.

- El 30 de septiembre de 2023, un ataque DDoS desconectó la Lotería Nacional del Reino Unido

- El 21 de octubre de 2016, Dyn fue atacado por una botnet Mirar que envió tráfico a través del Puerto 53

- El 31 de diciembre de 2015, los sitios de la BBC, incluido BBC iPlayer, fueron interrumpidos por un ataque DDoS de 602 Gbps

Si está aquí para obtener las herramientas y no ha tenido tiempo de leer la publicación completa, aquí está nuestra lista resumida de las mejores herramientas para detener los ataques DDoS:

- SolarWinds Security Event Manager (PRUEBA GRATUITA) Sistema de prevención de intrusiones basado en host que cerrará el acceso a las fuentes detectadas para realizar un ataque DDoS. Se ejecuta en Windows Server.

- Firewall de aplicaciones del sitio web de Sucuri (MÁS INFORMACIÓN) Un servicio perimetral que protege sus servidores web al pararse frente a ellos y filtrar la actividad maliciosa del tráfico general.

- Paessler PRTG Network Monitor (PRUEBA GRATUITA) Un monitor de red, servidor y aplicación todo en uno que incluye analizadores de tráfico que alertan cuando surgen volúmenes de tráfico excesivos. Se ejecuta en Windows Server.

¿Cómo funciona un ataque DDoS??

Para poner una red fuera de línea, el atacante necesita usar un grupo de dispositivos para lanzar un ataque. Para hacer esto, el atacante se propone infectar una red de computadoras con software malicioso. La red de computadoras infectadas forma una botnet. La botnet es una red de dispositivos bajo el control del atacante que el atacante puede usar para inundar una red con tráfico.

Si se envía suficiente tráfico a la red, queda fuera de servicio. El Informe DDoSTrends de Verisign encontró que el El tamaño promedio de ataque DDoS máximo es 11.2 Gbps. Dado el daño que puede causar un ataque exitoso, es importante que las empresas puedan protegerse contra estos ataques.

¿Por qué las personas lanzan ataques DDoS??

Desafortunadamente, hay muchas razones por las cuales los individuos y los grupos llevan a cabo ataques DDoS. Algunos atacantes están motivados por dejar a los competidores fuera de acción, mientras que otros están motivados por razones políticas. Un puñado solo busca causar problemas por el simple hecho de.

No es raro que las personas paguen por los ciberdelincuentes para lanzar una botnet en su nombre. Si bien hay muchas razones para los ataques DDoS, el resultado final es el mismo; interrupción del servicio y tiempo de inactividad.

En última instancia, comprender por qué los atacantes lanzan ataques no es tan importante como saber cómo detener un ataque. Los procedimientos de ciberseguridad bien definidos te darán la oportunidad de defenderte sin importar quién intente atacarte, y podrían ayudarte a mantenerte despierto si llega el momento.

Tipos de ataques DDoS

La defensa contra los ataques DDoS comienza por desarrollar la conciencia de los tipos de ataques DDoS que puede encontrar. En general, los ataques DDoS se pueden dividir en tres tipos principales; ataques basados en volumen, ataques de protocolo y ataques de la capa de aplicación. Cada uno de estos ataques funciona de manera diferente:

Ataques basados en volumen

Los ataques basados en volumen son un tipo de ataque DDoS que se basa en el volumen para interrumpir un servicio. Estos tipos de ataques incluyen ataques de inundación de paquetes como Inundaciones UDP, y Inundaciones ICMP. En el caso de un ataque de inundación UDP, el atacante envía paquetes UDP a puertos aleatorios en una computadora o red. El host sigue buscando la aplicación que escucha en el puerto pero no encuentra nada. El resultado final es una red congestionada..

Ataques de protocolo

Los ataques de protocolo son ataques DDoS que utilizan protocolos para monopolizar los recursos del servidor. Los ataques de protocolo comunes son Ping de la muerte, Inundaciones SYN y ataques de pitufo. En el caso de un Inundación SYN, el atacante envía mensajes SYN falsificados para iniciar un protocolo de enlace TCP con una máquina sin cerrar la conexión.

Ataques de capa de aplicación

Los ataques de la capa de aplicación se dirigen a la capa superior del modelo OSI en un intento de consumir los recursos del servidor y la red. Los ataques de la capa de aplicación son populares porque el atacante solo necesita tomar un pequeño grado de ancho de banda para tener un gran efecto. Ritmo lento y ataques bajos y lentos aSon tipos comunes de ataques de la capa de aplicación que enfrentan las empresas. Un ataque bajo y lento es donde se usa el tráfico para apuntar a la aplicación o los recursos del servidor.

Estrategia de prevención de ataques DDoS

Una vez que sepa qué es un ataque DDoS, puede comenzar a diseñar una estrategia para prevenir futuros ataques. Una estrategia eficaz de DDoSprevention tiene varios componentes principales:

- Una herramienta de análisis de registro

- Un firewall de aplicaciones web

- Un analizador de NetFlow

- Alquiler en casa DDoSexperts

DDoSPrevention Tool # 1: Detección de ataques con herramientas de gestión de registros

SolarWinds Security Event Manager (PRUEBA GRATUITA)

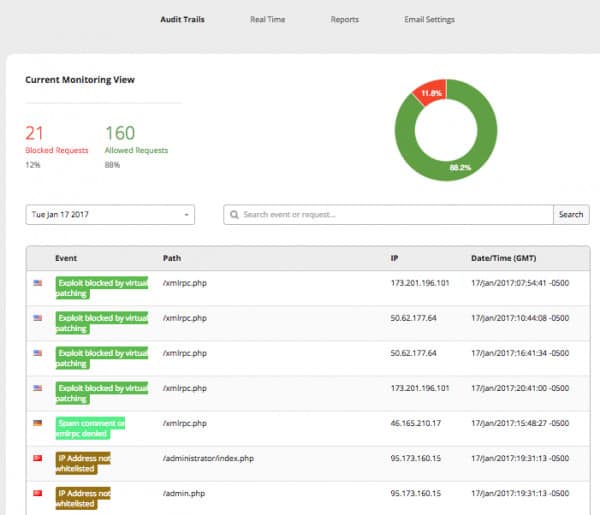

La defensa contra los ataques DDoS antes de que ocurran se trata de visibilidad. Tener transparencia sobre sus datos de registro le muestra lo que está sucediendo en su entorno local. Administrador de eventos de seguridad de SolarWinds ofrece una solución de gestión de registros en tiempo real que muestra datos de registro en tiempo real para que pueda ver actividad inusual en su red.

La herramienta también tiene alertas con respuestas automáticas para cortar los ataques DDoS una vez que se han lanzado. Para asegurarte de que no eres vulnerable a los malos actores conocidos, Administrador de eventos de seguridad de SolarWinds escanea listas de dispositivos maliciosos conocidos y puede crear automáticamente una alerta o bloquear la IP directamente.

Las respuestas automáticas son efectivas para reducir su exposición a los atacantes al disminuir su tiempo de respuesta. Cuanto menor sea su tiempo de respuesta, mejor podrá minimizar el daño de un ataque.

Si un ataque DDoS supera sus defensas, puede usar el análisis de causa raíz para ver dónde se originó el ataque. El análisis de causa raíz lo ayuda a ajustar sus procedimientos de seguridad para asegurarse de que los ataques futuros no afecten su servicio. Puedes descargar la versión de prueba gratuita aquí.

SolarWinds Security Event Manager: descargue una prueba GRATUITA de 30 días

Herramienta de protección DDoS # 2: Protección de un sitio web de un ataque DDoS con un WAF

Firewall de aplicaciones del sitio web de Sucuri (MÁS INFORMACIÓN)

UN Cortafuegos de aplicaciones web (WAF) debería estar en el centro de su estrategia de defensa DDoS. Un firewall de aplicación web filtra y monitorea el tráfico HTTP para encontrar actividad maliciosa. Una vez que se reconoce el mal tráfico, el firewall puede bloquearlo y poner en una lista negra las direcciones IP de las máquinas involucradas.

Los firewalls de aplicaciones web son esenciales para bloquear el mal tráfico de un ataque DDoS que podría poner su sitio web fuera de línea. WAF de Sucuri es un firewall de aplicaciones web estándar de la industria que viene con un antivirus de sitio web. La herramienta ha sido diseñada específicamente para defenderse de los ataques DDoS en las capas 3,4 4, y 7 7 de una red.

Para defenderse de los atacantes, Sucuri le permite configurar conjuntos de reglas personalizados para filtrar el tráfico sospechoso y evitar que las botnets intenten consumir su ancho de banda. Como un bono adicional, Sucuri también puede bloquear malware, ataques de día cero y ataques de fuerza bruta.

Planes de Sucuri Web Application FirewallView & Detalles

Herramienta de protección DDoS # 3: uso de un analizador NetFlow para capturar tráfico sospechoso

Paessler PRTG Network Monitor (PRUEBA GRATUITA)

El mayor riesgo para su red es el volumen de tráfico que envía un atacante. La cantidad de tráfico que puede reunir una Botnet determina la gravedad del ataque.. Analizadores NetFlow son excelentes para detectar picos de tráfico que indican un ataque.

Los analizadores de NetFlow les gusta Paessler PRTG Network Monitor puede mostrarle fluctuaciones en el tráfico de la red y mostrarle cuándo está bajo ataque. los NetFlow V5, NetFlow V9, y Sensores IPFIX puede mostrarle si se le envía tráfico malicioso. Hay gráficos de sus datos de tráfico en vivo donde puede buscar picos de tráfico inusuales.

Usted puede incluso configurar umbrales de alerta para que se le envíe una notificación si el tráfico alcanza un cierto nivel. Tener transparencia sobre el tráfico de red lo ayuda a saltar a una respuesta tan pronto como un ataque golpea su red.

Paessler PRTG Network MonitorDescargar 30 días de prueba GRATUITA

Contratación de expertos internos de DDoS o un proveedor de seguridad de aplicaciones de administrador

Si tiene el presupuesto para pagarlo, contratar expertos internos en ciberseguridad para combatir los ataques DDoS también puede ser extremadamente beneficioso. Los profesionales experimentados en ciberseguridad estarán familiarizados con el tipo de ataques que utilizan los ciberdelincuentes y podrán identificar dónde es vulnerable su organización. Los profesionales expertos en ciberseguridad son particularmente útiles para lidiar con ataques de capa 7 más complicados a los que los atacantes recurren cada vez más.

Sin embargo, si no puede pagar el personal interno, puede obtener buenos resultados invirtiendo en un proveedor de seguridad administrado que proporcione monitoreo continuo del tráfico y pruebas de penetración.

Trabajar con un proveedor de seguridad administrado seguirá brindando el beneficio de una guía experta, pero sin algunos de los gastos generales que conlleva la contratación de un empleado a tiempo completo. Un proveedor de seguridad administrado es una excelente opción para acceder a experiencia adicional mientras se mantiene rentable.

Otras mejores prácticas para hacer frente a los ataques DDoS

Hay una serie de mejores prácticas que puede incorporar para trabajar junto con sus medidas de defensa. Estos son los siguientes:

- Sobreaprovisionamiento de ancho de banda del servidor

- Use una red de distribución de contenido (CDN)

- Asegure su red

Sobreaprovisionamiento de ancho de banda del servidor

El exceso de aprovisionamiento es la práctica de comprar más ancho de banda del servidor del que necesita para las operaciones diarias. Tener una mayor capacidad de ancho de banda le brinda más resistencia contra un ataque. La razón es que el atacante debe enviar un mayor volumen de tráfico para interrumpir su servicio. El exceso de aprovisionamiento puede ayudar a contrarrestar algunos ataques de menor volumen.

Use un CDN

Los ataques DDoS funcionan al apuntar a su servidor de alojamiento, pero si difunde sus datos en varios servidores globales, hay sin punto único de falla. No tener un solo punto de falla significa que no se puede desconectar por una falla del servidor porque todavía tendrá otros servidores disponibles para trabajar. Un CDN es un método excelente para mantenerse resistente a los ataques..

Asegure su red

Asegurarse de que su red esté segura de los atacantes es esencial para evitar un ataque. Para mantener su red segura, no solo debe escanear su infraestructura de red sino también usar un sistema de detección de intrusos junto con su solución de administración de registros para buscar vulnerabilidades.

Entrena a tus empleados

Educar a los empleados sobre los peligros de los ataques cibernéticos y cómo proteger los dispositivos de red es fundamental para evitar daños a su red. Sus empleados serán las personas en el terreno cuando ocurra un ataque. Entrenarlos sobre cómo detectar malware o actividad sospechosa y cómo responder en un ataque minimizará el daño potencial de un ataque.

Consejos para responder a un ataque DDoS

Incluso con la mejor estrategia del mundo, no puede evitar que un ataque DDoS se deslice por la red. Es vital tener un plan sobre cómo responder una vez que sepa que está ocurriendo un ataque. La forma en que responda una vez que se active un ataque determinará cuánto daño se hace y cuánto tiempo está desconectado. Aquí hay algunos consejos para responder a un ataque DDoS:

-

Conozca las señales de un ataque

Lo primero que necesita para una pronta respuesta a un ataque es educarse a sí mismo y a sus empleados sobre los signos de un ataque. ¿Los dispositivos no pueden acceder a Internet? ¿Hay un montón de tráfico inusual en la red? Ser capaz de detectar los signos reveladores de un ataque acelerará sus respuestas. Los empleados no pueden entrar en acción para abordar un ataque si no reconocen que se ha producido un ataque!

Una herramienta de monitoreo de ancho de banda puede ser fundamental para detectar grandes cantidades de tráfico en su red. Tiene un pequeño período de tiempo antes de que su servidor se vea abrumado para borrar los registros del servidor para ayudar a mantenerse en línea.

-

Diagnosticar el origen del ataque.

Para responder de manera efectiva, necesita saber de dónde viene el ataque y qué tipo de ataque es. Restablecer las operaciones en su red rápidamente es imposible si no sabe de dónde viene el ataque. En caso de que no pueda decir el origen, se verá obligado a recibir un golpe y esperar a que pase el ataque..

-

Analizar el ataque posterior al evento.

Una vez que el ataque ha pasado, es hora de evaluar lo que sucedió. Identifique si hubo vulnerabilidades o deficiencias en su proceso de respuesta. ¿Podría su herramienta de monitoreo de ancho de banda tener una mejor visibilidad? ¿Podría la comunicación de su equipo ser mejor o su tiempo de respuesta más rápido? Identificar estas áreas para mejorar es una excelente manera de asegurarse de que está preparado si alguna vez encuentra otro ataque DDoS.

La clave para una defensa exitosa: prevención y respuestas rápidas

La prevención y las respuestas rápidas son los elementos centrales de una estrategia de defensa DDoS. Las herramientas como las soluciones de administración de registros, los firewalls de sitios web o los analizadores de red lo ayudarán a detectar ataques temprano, pero no son suficientes por sí solos para evitar que los ataques afecten sus resultados.

Gran parte de su resistencia a un ataque dependerá de qué tan rápido responda su equipo bajo presión. Construir una cultura de empleados que enfatice la ciberseguridad y reconozca cómo luchar contra un ataque DDoS reducirá el daño si un atacante se desliza por la red.

es un informe muy interesante y útil para aquellos que desean comprender mejor los ataques DDoS y cómo prevenirlos. Un ataque DDoS es un tipo de ataque cibernético que utiliza una red de dispositivos infectados para enviar una gran cantidad de tráfico a una red, lo que la congestiona y la deja fuera de servicio. Es importante adoptar un enfoque preventivo para evitar estos ataques, ya que pueden ser costosos y perjudiciales para cualquier organización. El informe también proporciona una lista de herramientas útiles para prevenir y detener los ataques DDoS, como SolarWinds Security Event Manager, Firewall de aplicaciones del sitio web de Sucuri y Paessler PRTG Network Monitor. En general, este informe es una excelente guía para aquellos que buscan proteger sus redes y mantenerse en línea.