¿Qué son los sistemas de detección de intrusos de red / NIDS??

NIDS es el acrónimo de sistema de detección de intrusos en la red. Los NIDS detectan comportamientos nefastos en una red como piratería, escaneo de puertos y denegación de servicio.

Aquí está nuestra lista de los 9 mejores herramientas de NIDS (Sistemas de detección de intrusiones en red):

- Administrador de eventos de seguridad de SolarWinds (PRUEBA GRATIS)

- Bufido

- Hermano

- Suricata

- IBM QRadar

- Cebolla de seguridad

- Abra WIPS-NG

- Sagan

- Splunk

El propósito de los NIDS

Los sistemas de detección de intrusos buscan patrones en la actividad de la red para identificar actividades maliciosas. La necesidad de esta categoría de sistema de seguridad surgió debido a cambios en los métodos de piratas informáticos como reacción a estrategias exitosas anteriores para bloquear actividades maliciosas.

Los cortafuegos se han vuelto muy efectivos para bloquear los intentos de conexión entrante. El software antivirus ha identificado con éxito infecciones transmitidas a través de memorias USB, discos de datos y archivos adjuntos de correo electrónico. Con los métodos maliciosos tradicionales bloqueados, los piratas informáticos recurrieron a estrategias de ataque como los ataques de denegación de servicio distribuida (DDoS). Los servicios perimetrales ahora hacen que esos vectores de ataque sean menos amenazantes.

Hoy, la amenaza persistente avanzada (APT) Es el mayor desafío para los administradores de red. Estas estrategias de ataque incluso ahora son utilizadas por los gobiernos nacionales como parte de la guerra híbrida. En un escenario APT, un grupo de piratas informáticos obtiene acceso a una red corporativa y utiliza los recursos de la empresa para sus propios fines, así como para obtener acceso a los datos de la empresa para la venta..

La recopilación de datos personales en las bases de datos de la empresa se ha convertido en un negocio rentable, gracias a las agencias de datos.. Esa información también se puede usar con fines maliciosos y también puede retroalimentar las estrategias de acceso a través de doxing. La información disponible en las bases de datos de clientes, proveedores y empleados de la empresa son recursos útiles para las campañas de caza de ballenas y pesca submarina. Los estafadores han utilizado estos métodos de manera efectiva para engañar a los empleados de la empresa para que transfieran dinero o revelen secretos personalmente. Estos métodos pueden ser acostumbrado a chantajear a los trabajadores de la empresa actuar contra los intereses de sus empleadores.

Empleados descontentos También presentan problemas para la seguridad de los datos corporativos. Un trabajador solitario con acceso a la red y a la base de datos puede causar estragos al usar cuentas autorizadas para causar daños o robar datos.

Entonces, la seguridad de la red ahora debe abarcar métodos que van mucho más allá de bloquear el acceso no autorizado y evitando la instalación de software malicioso. Los sistemas de detección de intrusos basados en la red ofrecen una protección muy efectiva contra toda actividad oculta de intrusos, actividad de empleados maliciosos y estafadores que se disfrazan.

Diferencia entre NIDS y SIEM

Cuando busque nuevos sistemas de seguridad para su red, encontrará el término SIEM. Quizás se pregunte si esto significa lo mismo que NIDS.

Existe una gran superposición entre las definiciones de SIEM y NIDS. SIEM significa Información de seguridad y gestión de eventos. El campo de SIEM es una combinación de dos categorías preexistentes de software de protección. Existen Gestión de la información de seguridad (SIM) y Gestión de eventos de seguridad (SEM).

El campo de SEM es muy similar al de NIDS. Security Event Management es una categoría de SIEM que se enfoca en examinar el tráfico de red en vivo. Esto es exactamente lo mismo que la especialización de los sistemas de detección de intrusos basados en la red..

NIDS o HIDS

Los sistemas de detección de intrusos basados en la red son parte de una categoría más amplia, que son los sistemas de detección de intrusos. El otro tipo de IDS es un sistema de detección de intrusos basado en host o HIDS. Los sistemas de detección de intrusiones basados en el host son aproximadamente equivalentes al elemento de gestión de información de seguridad de SIEM.

Mientras los sistemas de detección de intrusos basados en la red miran datos en vivo, los sistemas de detección de intrusos basados en host examinan los archivos de registro en el sistema. El beneficio de los NIDS es que estos sistemas son inmediatos. Al observar el tráfico de la red a medida que sucede, pueden tomar medidas rápidamente. Sin embargo, muchas actividades de intrusos solo se pueden detectar en una serie de acciones. Incluso es posible que los hackers dividan comandos maliciosos entre paquetes de datos. Como NIDS funciona a nivel de paquete, es menos capaz de detectar estrategias de intrusión que se extienden a través de paquetes.

HIDS examina los datos de eventos una vez que se han almacenado en registros. Escribir registros en archivos de registro crea demoras en las respuestas. Sin embargo, esta estrategia permite que las herramientas analíticas detecten acciones que tienen lugar en varios puntos de una red simultáneamente. Por ejemplo, si se usa la misma cuenta de usuario para iniciar sesión en la red desde ubicaciones geográficas dispersas y el empleado asignado a esa cuenta está estacionado en ninguno de esos lugares, entonces claramente la cuenta ha sido comprometida.

Los intrusos saben que los archivos de registro pueden exponer sus actividades, por lo que eliminar los registros de registro es una estrategia defensiva utilizada por los piratas informáticos. La protección de los archivos de registro es, por lo tanto, un elemento importante de un sistema HIDS.

Tanto NIDS como HIDS tienen beneficios. NIDS produce resultados rápidos. Sin embargo, estos sistemas deben aprender del tráfico normal de una red para evitar que informen “falsos positivos.”Particularmente en las primeras semanas de operación en una red, las herramientas de NIDS tienden a detectar en exceso la intrusión y crear una avalancha de advertencias que demuestran resaltar la actividad regular. Por un lado, no desea filtrar las advertencias y arriesgarse a perder la actividad del intruso. Sin embargo, por otro lado, un NIDS demasiado sensible puede probar la paciencia de un equipo de administración de red..

HIDS da una respuesta más lenta pero puede dar Una imagen más precisa de la actividad de intrusos porque puede analizar registros de eventos de una amplia gama de fuentes de registro. Debe adoptar el enfoque SIEM e implementar un NIDS y un HIDS para proteger su red.

Métodos de detección de NIDS

Los NIDS usan dos métodos básicos de detección:

- Detección basada en anomalías

- Detección basada en firma

Las estrategias basadas en firmas surgieron de los métodos de detección utilizados por el software antivirus. El programa de escaneo busca patrones en el tráfico de red, incluidos secuencias de bytes y tipos de paquetes típicos que se usan regularmente para ataques.

Un enfoque basado en anomalías compara el tráfico de red actual con la actividad típica. Por lo tanto, esta estrategia requiere una fase de aprendizaje que establece un patrón de actividad normal. Un ejemplo de este tipo de detección sería la cantidad de intentos fallidos de inicio de sesión. Es posible que se espere que un usuario humano obtenga una contraseña incorrecta varias veces, pero un intento de intrusión programado por fuerza bruta utilizaría muchas combinaciones de contraseña que se desplazan a través de una secuencia rápida. Ese es un ejemplo muy simple. En el campo, los patrones de actividad que busca un enfoque basado en anomalías pueden ser combinaciones de actividades muy complicadas..

Detección de intrusiones y prevención de intrusiones

Detectar intrusiones es el primer paso para mantener su red segura. El siguiente paso es hacer algo para bloquear al intruso. En una red pequeña, podría implementar una intervención manual, actualizar las tablas de firewall para bloquear las direcciones IP de intrusos y suspender las cuentas de usuario comprometidas. Sin embargo, en una red grande y en sistemas que necesitan estar activos durante todo el día, realmente necesita pasar por la corrección de amenazas con flujos de trabajo automatizados. La intervención automática para abordar la actividad de intrusos es la diferencia definitoria entre los sistemas de detección de intrusos y sistemas de prevención de intrusos (IPS).

El ajuste fino de las reglas de detección y las políticas de corrección es vital en las estrategias de IPS porque una regla de detección demasiado sensible puede bloquear usuarios genuinos y apagar su sistema.

NIDS recomendados

Esta guía se centra en NIDS en lugar de herramientas HIDS o software IPS. Sorprendentemente, muchos de los principales NIDS son de uso gratuito y otras herramientas principales ofrecen períodos de prueba gratuitos.

1. SolarWinds Security Event Manager (PRUEBA GRATIS)

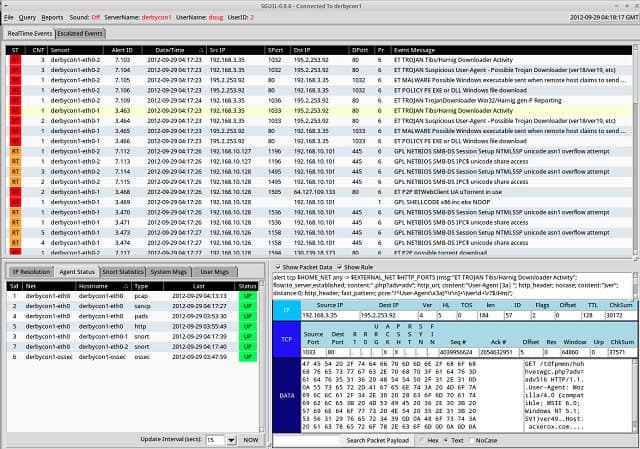

los Administrador de eventos de seguridad de SolarWinds es principalmente un paquete HIDS, pero puedes usar funciones NIDS con esta herramienta también. La herramienta se puede utilizar como una utilidad analítica para procesar los datos recopilados por Snort. Puedes leer más sobre Snort a continuación. Snort puede capturar datos de tráfico que puede ver a través del 1. Administrador de eventos.

La combinación de NIDS y HIDS hace de esta una herramienta de seguridad realmente poderosa. La sección NIDS del Administrador de eventos de seguridad incluye una base de reglas, llamada reglas de correlación de eventos, eso detectará anomalías de actividad que indican una intrusión. La herramienta se puede configurar para implementar automáticamente flujos de trabajo en la detección de una advertencia de intrusión. Estas acciones se llaman Respuestas activas. Las acciones que puede iniciar automáticamente en la detección de una anomalía incluyen: detener o iniciar procesos y servicios, suspensión de cuentas de usuario, bloqueo de direcciones IP y envío de notificaciones por correo electrónico, Mensaje SNMP, o Registro de pantalla. Las respuestas activas convierten al SolarWinds Security Event Manager en un Sistema de Prevención de Intrusión.

Este es el IDS de primera línea disponible en el mercado hoy y no es gratuito. El software solo se ejecutará en Servidor de windows sistema operativo, pero puede recopilar datos de Linux, Unix, y Mac OS tanto como Ventanas. Puede obtener SolarWinds Security Event Manager en un Prueba gratuita de 30 días.

SolarWinds Security Event Manager: descargue una prueba GRATUITA de 30 días

2. Resoplar

Snort, propiedad de Cisco Systems, es un proyecto de código abierto y es libre de usar. Esto es los principales NIDS hoy y muchas otras herramientas de análisis de red se han escrito para usar su salida. El software se puede instalar en Ventanas, Linux, y Unix.

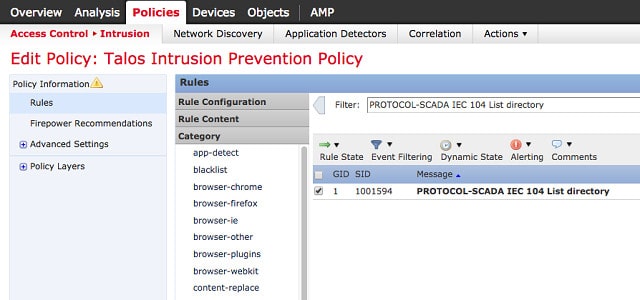

En realidad, se trata de un sistema sniffer de paquetes que recopilará copias del tráfico de la red para su análisis. Sin embargo, la herramienta tiene otros modos, y uno de ellos es la detección de intrusos. Cuando está en modo de detección de intrusos, Snort aplica “políticas de base,”Que es la base de la regla de detección de la herramienta.

Las políticas básicas hacen que Snort sea flexible, ampliable y adaptable. Debe ajustar las políticas para adaptarlas a las actividades típicas de su red y reducir las incidencias de “falsos positivos.”Puede escribir sus propias políticas básicas, pero no es necesario porque puede descargar un paquete del sitio web de Snort. Hay una comunidad de usuarios muy grande para Snort y esos usuarios se comunican a través de un foro. Los usuarios expertos ponen sus propios consejos y mejoras a disposición de otros de forma gratuita. También puede obtener más políticas básicas de la comunidad de forma gratuita. Como hay tantas personas que usan Snort, siempre hay nuevas ideas y nuevas políticas básicas que puedes encontrar en los foros..

3. Bro

Bro es un NIDS, como Snort, sin embargo, tiene una gran ventaja sobre el sistema Snort: esta herramienta funciona en Capa de aplicación. Esta NIDS gratis es ampliamente preferido por las comunidades científicas y académicas.

Esto es a la vez un sistema basado en firma y también usa métodos de detección basados en anomalías. Es capaz de detectar patrones de nivel de bits que indican actividad maliciosa a través de paquetes.

El proceso de detección se maneja en dos fases. El primero de ellos es administrado por el Bro Event Engine. Como los datos se evalúan a un nivel superior al del paquete, el análisis no puede realizarse instantáneamente. Tiene que haber un nivel de almacenamiento en búfer para que se puedan evaluar juntos suficientes paquetes. Entonces, Bro es un poco más lento que un NIDS de nivel de paquete típico, pero aún identifica actividad maliciosa más rápido que un HIDS. Los datos recopilados son evaluados por guiones de política, cual es la segunda fase del proceso de detección.

Es posible configurar acciones de remediación para ser activado automáticamente por un script de política. Esto convierte a Bro en un sistema de prevención de intrusiones. El software se puede instalar en Unix, Linux, y Mac OS.

4. Suricata

entonces un NIDS que opera en la capa de aplicación, dándole visibilidad de múltiples paquetes. Esto es un herramienta gratuita que tiene capacidades muy similares a las de Bro. Aunque estos sistemas de detección basados en firmas funcionan a nivel de aplicación, todavía tienen acceso a los detalles del paquete, lo que permite que el programa de procesamiento obtenga información a nivel de protocolo fuera de los encabezados de paquetes. Esto incluye encriptación de datos, Capa de transporte y Capa de internet datos.

entonces un NIDS que opera en la capa de aplicación, dándole visibilidad de múltiples paquetes. Esto es un herramienta gratuita que tiene capacidades muy similares a las de Bro. Aunque estos sistemas de detección basados en firmas funcionan a nivel de aplicación, todavía tienen acceso a los detalles del paquete, lo que permite que el programa de procesamiento obtenga información a nivel de protocolo fuera de los encabezados de paquetes. Esto incluye encriptación de datos, Capa de transporte y Capa de internet datos.

Este IDS también emplea métodos de detección basados en anomalías. Además de los paquetes de datos, Suricata puede examinar certificados TLS, solicitudes HTTP y transacciones DNS. La herramienta también puede extraer segmentos de archivos a nivel de bits para la detección de virus.

Suricata es una de las muchas herramientas que son compatibles con el Estructura de datos Snort. Es capaz de implementar políticas base de Snort. Un gran beneficio adicional de esta compatibilidad es que la comunidad Snort también puede darle consejos sobre trucos para usar con Suricata. Otras herramientas compatibles con Snort también pueden integrarse con Suricata. Éstos incluyen Snorby, Anaval, BASE, y Squil.

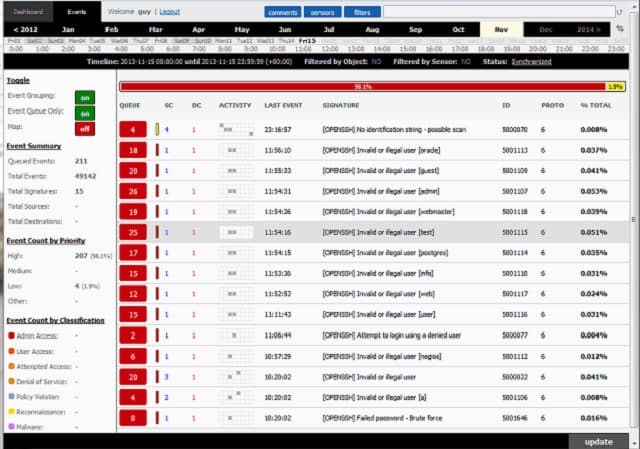

5. IBM QRadar

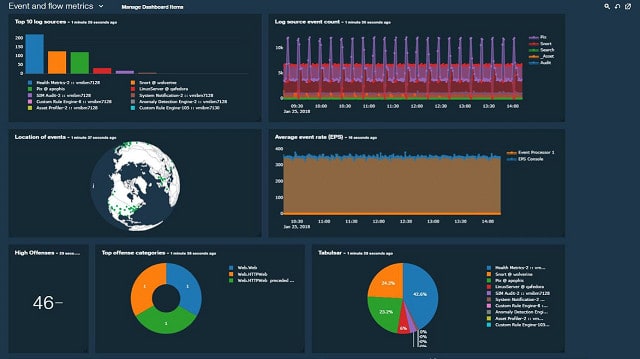

Esta herramienta IBM SIEM no es gratuita, pero puede obtener una prueba gratuita de 14 días. Esto es un servicio basado en la nube, para que se pueda acceder desde cualquier lugar. El sistema cubre todos los aspectos de la detección de intrusos, incluidas las actividades centradas en el registro de un HIDS así como el examen de datos de tráfico en vivo, lo que también lo convierte en un NIDS. La infraestructura de red que QRadar puede monitorear se extiende a los servicios en la nube. Las políticas de detección que destacan la posible intrusión están integradas en el paquete.

Una característica muy buena de esta herramienta es un utilidad de modelado de ataques eso le ayuda a probar su sistema en busca de vulnerabilidades. IBM QRadar emplea IA para facilitar la detección de intrusiones basada en anomalías y tiene un panel muy completo que integra datos y visualizaciones de eventos. Si no desea utilizar el servicio en la nube, puede optar por una versión local que se ejecute en Ventanas.

6. Cebolla de seguridad

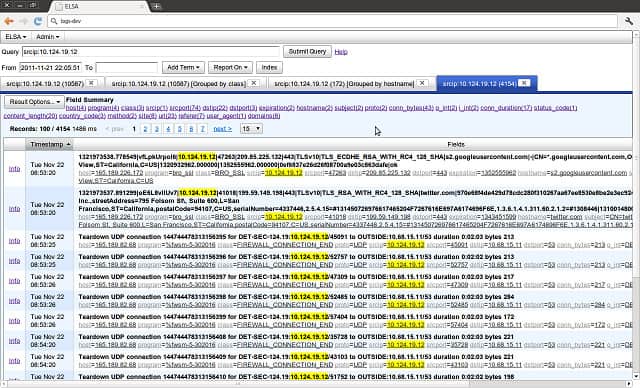

Si desea que se ejecute un IDS Linux, el gratis El paquete NIDS / HIDS de Security Onion es una muy buena opción. Este es un proyecto de código abierto y es apoyado por la comunidad. El software para esta herramienta se ejecuta en Ubuntu y fue extraído de otras utilidades de análisis de red. Algunas de las otras herramientas enumeradas en esta guía están integradas en el paquete de Security Onion: Bufido, Hermano, y Suricata. La funcionalidad HIDS es proporcionada por OSSEC y el front end es el Kibana sistema. Otras herramientas de monitoreo de red conocidas que se incluyen en Security Onion incluyen ELSA, NetworkMiner, Snorby, Chirriante, Squil, y Xplico.

La utilidad incluye una amplia gama de herramientas de análisis y utiliza técnicas basadas en firmas y anomalías. Aunque la reutilización de las herramientas existentes significa que Security Onion se beneficia de la reputación establecida de sus componentes, las actualizaciones de los elementos del paquete pueden ser complicadas.

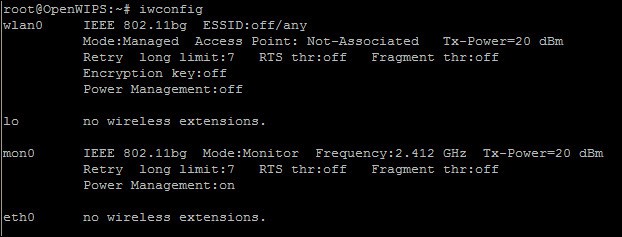

7. Abra WIPS-NG

Open WIPS-NG es un fuente abierta proyecto que lo ayuda a monitorear redes inalámbricas. La herramienta se puede usar como una herramienta sencilla sniffer de paquetes wifi o como un sistema de detección de intrusos. La utilidad fue desarrollada por el mismo equipo que creó Aircrack-NG – Una herramienta de intrusión de red muy famosa utilizada por hackers. Entonces, mientras usa Open WIPS-NG para defender su red, los piratas informáticos que detecte estarán cosechando sus señales inalámbricas con su paquete hermano.

Esto es una herramienta gratis que se instala en Linux. El paquete de software incluye tres componentes. Estos son un sensor, un servidor y una interfaz. Open WIPS-NG ofrece una serie de herramientas de remediación, por lo que el sensor actúa como su interfaz para el transceptor inalámbrico tanto para recopilar datos como para enviar comandos.

8. Sagan

Sagan es un HIDS. Sin embargo, con la adición de una fuente de datos de Bufido, También puede actuar como un NIDS. Alternativamente, puedes usar Hermano o Suricata para recopilar datos en vivo para Sagan. Esta herramienta gratuita se puede instalar en Unix y sistemas operativos tipo Unix, lo que significa que se ejecutará en Linux y Mac OS, pero no en Windows Sin embargo, puede procesar mensajes de registro de eventos de Windows. La herramienta también es compatible con Anaval, BASE, Snorby, y Squil.

Los extras útiles integrados en Sagan incluyen procesamiento distribuido y un Geolocalizador de direcciones IP. Esta es una buena idea porque los piratas informáticos a menudo usan un rango de direcciones IP para ataques de intrusión, pero pasan por alto el hecho de que la ubicación común de esas direcciones cuenta una historia. Sagan puede ejecutar scripts para automatizar la corrección de ataques, que incluye la capacidad de interactuar con otras utilidades como tablas de firewall y servicios de directorio. Estas habilidades lo hacen un Sistema de Prevención de Intrusión.

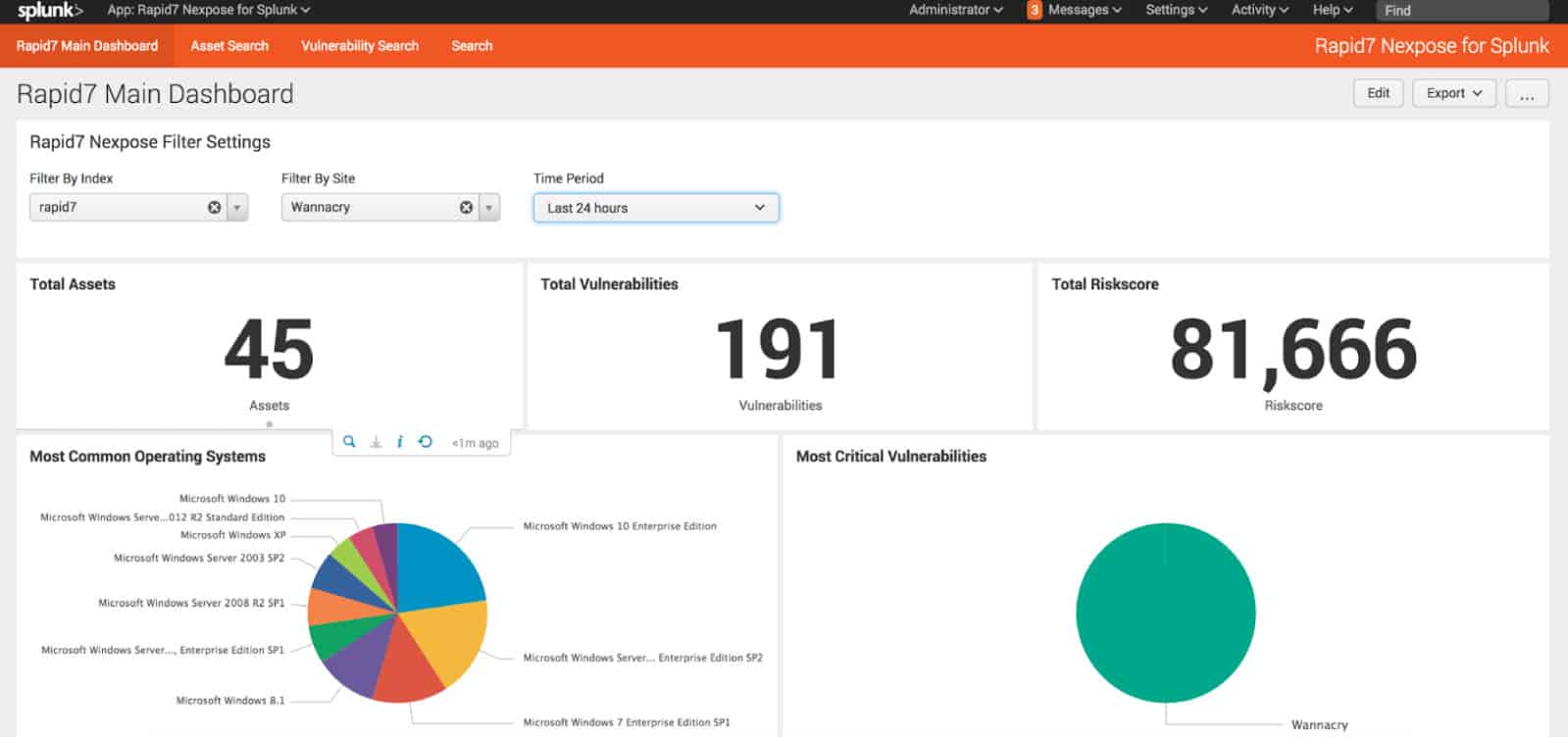

9. Splunk

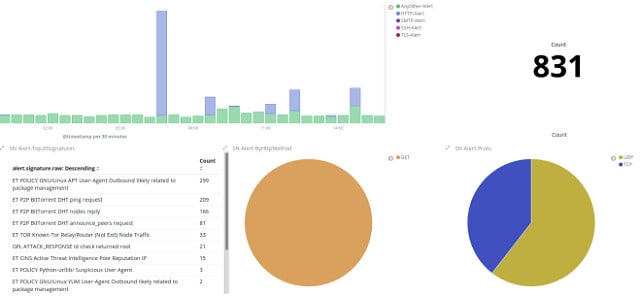

Splunk es un popular analizador de tráfico de red que también tiene capacidades NIDS y HIDS. La herramienta se puede instalar en Ventanas y en Linux. La utilidad está disponible en tres ediciones. Estos son Splunk Free, Splunk Light, Splunk Enterprise y Splunk Cloud. Puedes obtener una prueba de 15 días a la versión de la herramienta basada en la nube y una prueba gratuita de 60 días de Splunk Enterprise. Splunk Light está disponible en una prueba gratuita de 30 días. Todas estas versiones incluyen capacidades de recolección de datos y detección de anomalías..

Las características de seguridad de Splunk se pueden mejorar con un complemento, llamado Splunk Enterprise Security. Esto está disponible en una prueba gratuita de 7 días. Esta herramienta mejora la precisión de la detección de anomalías y reduce la incidencia de falsos positivos mediante el uso de IA. El alcance de las alertas se puede ajustar mediante el nivel de gravedad de la advertencia para evitar que su equipo de administración del sistema se vea afectado por un módulo de informes excesivamente entusiasta..

Splunk integra la referencia del archivo de registro para permitirle obtener una perspectiva histórica de los eventos. Puede detectar patrones en los ataques y la actividad de intrusión observando la frecuencia de la actividad maliciosa a lo largo del tiempo.

Implementando NIDS

Los riesgos que amenazan la seguridad de su red ahora son tan completos que usted realmente no tengo la opción de implementar o no sistemas de detección de intrusos basados en la red. Son esenciales. Afortunadamente, puede elegir qué herramienta NIDS instala.

En este momento hay muchas herramientas de NIDS en el mercado y la mayoría de ellas son muy efectivas. sin embargo, probablemente no tengas tiempo suficiente para investigarlos a todos. Es por eso que armamos esta guía. Puede limitar su búsqueda a las mejores herramientas de NIDS, que incluimos en nuestra lista.

Todas las herramientas en la lista son de uso gratuito o están disponibles como ofertas de prueba gratuitas. Podrás llevar un par de ellos a su ritmo. Simplemente reduzca aún más la lista según el sistema operativo y luego evalúe cuál de las características de la lista corta coincide con el tamaño de su red y sus necesidades de seguridad.

¿Utiliza una herramienta NIDS? ¿Cuál elegiste instalar? ¿También has probado una herramienta HIDS? ¿Cómo compararías las dos estrategias alternativas? Deja un mensaje en el Comentarios sección a continuación y comparta su experiencia con la comunidad.

Imagen: Hacker Cyber Crime de Pixabay. Dominio publico.

stellano es un acrónimo de Sistema de Detección de Intrusos en la Red. Ambos sistemas tienen como objetivo detectar actividades maliciosas en la red, pero difieren en su enfoque. Mientras que NIDS se enfoca en la detección de intrusiones en la red, SIEM se enfoca en la gestión de eventos de seguridad y la correlación de datos de diferentes fuentes para detectar patrones y amenazas. En resumen, NIDS es una herramienta específica para la detección de intrusiones en la red, mientras que SIEM es una solución más amplia para la gestión de eventos de seguridad.