Todos los días, los investigadores de seguridad y los piratas informáticos descubren nuevas vulnerabilidades, aumentando las decenas de miles de agujeros conocidos en aplicaciones, servicios, sistemas operativos y firmware..

Un escáner de vulnerabilidades proporciona asistencia automatizada para rastrear vulnerabilidades conocidas y detectar su exposición a ellas..

Entramos en los detalles de cada una de las herramientas que aparecen en esta publicación, pero Si tiene poco tiempo, aquí está nuestra lista de los mejores escáneres de vulnerabilidad de red:

- SolarWinds Network Configuration Manager (PRUEBA GRATUITA) – Gratis durante 30 días sin obligación de pasar a la versión paga, este es un administrador de configuración muy completo que analiza la configuración del dispositivo que crea vulnerabilidades.

- ManageEngine Vulnerability Manager Plus (PRUEBA GRATUITA) – Tanto las versiones gratuitas como de pago para entornos Windows y Windows Server incluyen escaneo de vulnerabilidades y mitigación automatizada.

- Paessler Network Vulnerability Monitoring con PRTG (PRUEBA GRATUITA) – Parte del sistema de monitoreo de recursos PRTG, esta herramienta revisa los registros y monitorea los patrones de tráfico, así como protege los puertos y el uso de recursos. Es de uso gratuito para hasta 100 sensores.

- OpenVAS – Open Vulnerability Assessment System es un administrador de vulnerabilidades gratuito para Linux al que se puede acceder en Windows a través de una VM.

- Microsoft Baseline Security Analyzer (MBSA) – Herramienta gratuita y fácil de usar que comprueba las vulnerabilidades de los productos de Microsoft.

- Retina Network Scanner Community Edition – Libre para escanear hasta 256 direcciones IP, este sistema se basa en una base de datos central de debilidades conocidas.

- Edición comunitaria de Nexpose – Gratis para escaneos de hasta 32 direcciones IP, esta herramienta descubre y registra sus dispositivos conectados a la red, destacando cualquier vulnerabilidad conocida en cada.

- Kaspersky Software Updater – Una utilidad gratuita para Windows que instalará las actualizaciones disponibles para cualquiera de sus programas, no solo para los productos Kaspersky.

¿Quién necesita un escáner de vulnerabilidades de red??

Cualquier red más allá de la oficina más pequeña tiene una superficie de ataque demasiado grande y compleja para el monitoreo puramente manual. Incluso si solo es responsable de unos pocos hosts y dispositivos, necesita asistencia automatizada para rastrear de manera eficiente y exhaustiva la creciente lista de vulnerabilidades conocidas y asegurarse de que su red no esté expuesta.

Hoy en día, la mayoría de los sistemas operativos proporcionan actualizaciones de software automatizadas. Para una organización pequeña, eso puede ser suficiente. ¿Pero cuánto de su software instalado cubre eso? ¿Y qué hay de los servicios mal configurados o software no autorizado que ha aparecido en su red??

El adagio “piratearse primero” sugiere que cualquier host o dispositivo expuesto a Internet debe ser probado por penetración, y el principio de “defensa en profundidad” dice que incluso los hosts y dispositivos “internos” deben ser auditados regularmente.

Un escáner de vulnerabilidades proporciona asistencia automatizada con esto. Al igual que muchas herramientas de administración de red, un escáner de vulnerabilidades tiene usos legítimos e ilegítimos. Puede ser útil para el administrador del sistema, desarrollador, investigador de seguridad, probador de penetración o pirata informático. Se puede usar para evaluar la exposición con el fin de asegurar su red, o para buscar exploits viables que permitan entrar en ella.

¿Cómo funciona un escáner de vulnerabilidad de red??

Un escáner de vulnerabilidades se basa en una base de datos de vulnerabilidades conocidas y pruebas automatizadas para ellos. Un escáner limitado solo se dirigirá a un único host o conjunto de hosts que ejecutan una única plataforma de sistema operativo. Un escáner completo escanea una amplia gama de dispositivos y hosts en una o más redes, identifica el tipo de dispositivo y el sistema operativo, y busca vulnerabilidades relevantes con menor o mayor intrusión.

Un escaneo puede ser puramente basado en la red, realizado desde Internet más amplio (escaneo externo) o desde dentro de su intranet local (escaneo interno) Puede ser un inspección profunda eso es posible cuando el escáner ha recibido credenciales para autenticarse como un usuario legítimo del host o dispositivo.

Gestión de vulnerabilidades

El escaneo de vulnerabilidades es solo una parte del proceso de gestión de vulnerabilidades. Una vez que el escáner descubre una vulnerabilidad, debe informarse, verificarse (¿es un falso positivo?), Priorizarse y clasificarse por riesgo e impacto, remediarse y monitorearse para evitar la regresión.

Su organización necesita un proceso, más o menos formal, para abordar las vulnerabilidades. Un proceso de gestión de vulnerabilidades incluye escaneos programados, orientación de priorización, gestión de cambios para versiones de software y garantía de procesos. La mayoría de los escáneres de vulnerabilidades pueden ser parte de una solución completa de gestión de vulnerabilidades, por lo que las organizaciones más grandes deben mirar ese contexto al seleccionar un escáner.

Muchas vulnerabilidades pueden abordarse mediante parches, pero no todas. Un análisis de costo / beneficio debe ser parte del proceso porque no todas las vulnerabilidades son riesgos en todos los entornos, y puede haber razones comerciales por las que no puede instalar un parche determinado. Por lo tanto, es útil cuando la guía de remediación de la herramienta incluye medios alternativos (por ejemplo, deshabilitar un servicio o bloquear un puerto a través del firewall).

Características a considerar

Al elegir un escáner de vulnerabilidad, hay muchas características para evaluar.

- ¿El escáner está basado en la red, realiza el descubrimiento de host / dispositivo y la creación de perfiles de destino?

- ¿Cuál es el rango de activos que puede escanear: hosts, dispositivos de red, servidores web, entornos de máquinas virtuales, dispositivos móviles, bases de datos? ¿Se ajusta eso a las necesidades de su organización??

- ¿Es su base de datos de vulnerabilidades completa y una buena combinación para las plataformas de su red? ¿La base de datos recibe automáticamente una fuente regular de actualizaciones??

- ¿Es el escáner preciso en su entorno? ¿Te inunda con resultados poco informativos de bajo nivel? ¿Cuál es la incidencia de falsos positivos y falsos negativos? (Un falso positivo implica un esfuerzo inútil para investigar, y un falso negativo significa un riesgo no detectado).

- ¿Es el escáner confiable y escalable??

- ¿Son las pruebas del escáner innecesariamente intrusivas? ¿El escaneo afecta a los hosts / dispositivos, lo que ralentiza el rendimiento y potencialmente bloquea los dispositivos mal configurados?

- ¿Puedes configurar escaneos programados y alertas automáticas??

- ¿Proporciona políticas enlatadas (por ejemplo, para regímenes de cumplimiento particulares)? ¿Puedes definir tus propias políticas??

- ¿Los resultados del escaneo son fáciles de entender? ¿Se puede ordenar y filtrar? ¿Puedes visualizar las tendencias a lo largo del tiempo? ¿Proporciona una guía útil sobre la priorización??

- ¿Ayuda con la remediación? ¿Son claras las instrucciones? ¿Qué tal remediación automatizada a través de secuencias de comandos? ¿Proporciona o se integra con servicios de actualización de software automatizados para instalar paquetes de servicio y parches??

- ¿Cuál es el rango de informes enlatados que proporciona y cuál es su calidad? ¿Proporciona los informes de cumplimiento que necesita? ¿Puede definir fácilmente sus propios formatos de informe??

Advertencias

El escáner de vulnerabilidades es solo una fuente de información y no es un sustituto de contar con personal capacitado..

Al igual que muchas herramientas de administración de red dirigidas a empresas, un escáner de vulnerabilidades de alta gama tiende a ser costoso. Están disponibles buenas opciones sin costo, pero muchas tienen un tamaño limitado de la red que manejarán, y todas conllevan el costo de pagar al personal para aprender la herramienta, instalarla y configurarla, e interpretar sus resultados. Por lo tanto, debe evaluar si pagar por más automatización y soporte puede ser más barato a largo plazo.

Instalar un escáner puede ser complejo, y es probable que el escáner trabaje inicialmente durante unas horas para buscar actualizaciones en su base de datos de vulnerabilidades y preprocesarlas. Además, dependiendo del número de hosts y la profundidad del escaneo seleccionado, un escaneo determinado también puede tomar horas.

Los mejores escáneres de vulnerabilidades de red

Al seleccionar las herramientas que compondrían esta lista, nuestras consideraciones principales incluían la confiabilidad y la reputación de la industria del proveedor de software, su capacidad para mantener su producto actualizado y actualizado, características únicas, facilidad de configuración y uso, y opciones de escalabilidad.

1. SolarWinds Network Configuration Manager (PRUEBA GRATUITA)

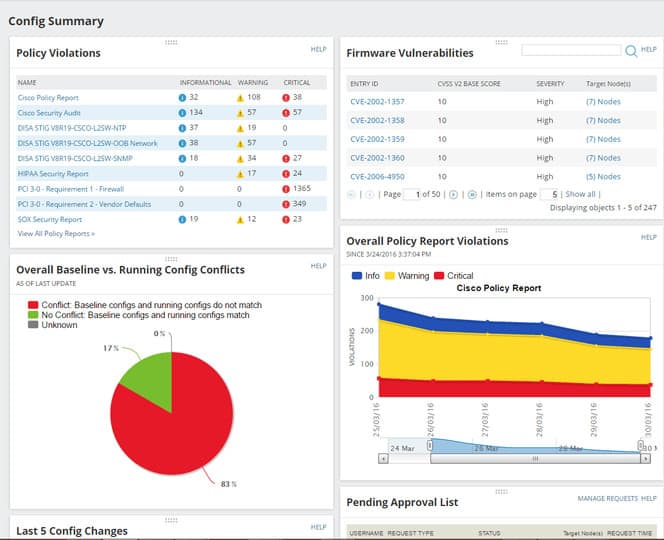

Administrador de configuración de red de SolarWinds (NCM) es un valor atípico en nuestra lista; solo es gratuito durante un período de evaluación y cubre un subconjunto particular (pero importante) de vulnerabilidades. NCM maneja tanto el escaneo como la gestión de vulnerabilidades para el dominio de las vulnerabilidades que surgen del enrutador y la configuración incorrecta del conmutador. Se enfoca en la remediación, el monitoreo de cambios inesperados y la auditoría de cumplimiento. NCM solo es gratuito durante una prueba completamente funcional de 30 días.

NCM busca vulnerabilidades en las configuraciones del dispositivo de seguridad adaptable de Cisco (ASA) y dispositivos basados en el sistema operativo Internetwork (IOS®).

SolarWinds NCM.

SolarWinds NCM.

Para las vulnerabilidades debidas a errores de configuración, proporciona la capacidad de ejecutar scripts de corrección automáticamente al detectar una infracción e implementar automáticamente actualizaciones de configuración estandarizadas en cientos de dispositivos..

Para abordar los cambios no autorizados, incluidas las regresiones, proporciona monitoreo y alerta de cambios de configuración. Puede auditar continuamente enrutadores y conmutadores para verificar su cumplimiento. Realiza informes de cumplimiento listos para usar del Instituto Nacional de Estándares y Tecnología (NIST®), la Ley Federal de Administración de Seguridad de la Información (FISMA) y la Guía de Implementación Técnica de Seguridad (STIG) de la Agencia de Sistemas de Información de Defensa (DISA®).

Para la prueba, una instalación ligera puede instalar y usar SQL Server Express, pero la base de datos está limitada a 10 gigabytes.

SELECCIÓN DEL EDITOR

Más completo que las otras herramientas en la lista, NCM tiene opciones avanzadas para crear y monitorear las políticas de configuración y los problemas que surgen de ellos (los problemas surgen más comúnmente cuando se cambian las configuraciones). Además de eso, ofrece exploración de vulnerabilidades, así como la capacidad de ejecutar scripts de corrección automáticamente para problemas de configuración y desplegar configuraciones estandarizadas a cientos de clientes. Nuestra elección, ya que es la herramienta más completa listada.

Descargar: 30 días de prueba GRATUITA en SolarWinds.com

Sitio oficial: www.solarwinds.com/network-vulnerability-scanner/

OS: Servidor de windows

2. ManageEngine Vulnerability Manager Plus (PRUEBA GRATUITA)

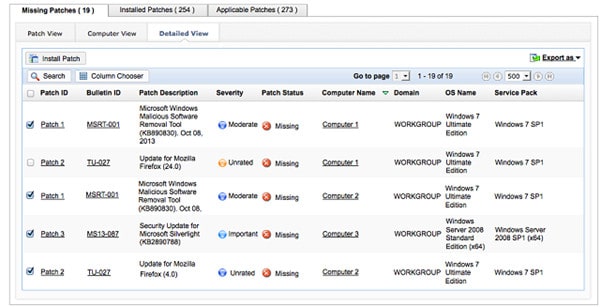

ManageEngine produce una amplia gama de herramientas de gestión de infraestructura de TI y Vulnerability Manager Plus es el competidor de la compañía en el mercado de protección de sistemas. La lista completa de características de esta herramienta solo está disponible para la versión paga de la utilidad, que está diseñada para grandes LAN y redes de sitios múltiples. La versión gratuita es adecuada para pequeñas y medianas empresas y protegerá hasta 25 dispositivos..

La versión gratuita le ofrece un análisis de vulnerabilidades programado y bajo demanda que detectará problemas con su red interna. La tecnología avanzada implementada en el escáner puede detectar comportamientos anómalos. Esta estrategia es más efectiva para identificar vulnerabilidades de día cero que los sistemas convencionales de detección basados en reglas basados en reglas de detección. También obtiene acciones de mitigación de amenazas integradas en la edición gratuita de Vulnerability Manager Plus.

Las amenazas del sistema pueden estar en una seguridad de configuración débil o en software desactualizado. Vulnerability Manager Plus incluye la gestión de la configuración y Manejo de parches funciones que cierran estas debilidades. El análisis de vulnerabilidades resaltará los dispositivos mal configurados y le permitirá implementar políticas de configuración estándar. El escaneo también verifica las versiones de software y le permite automatizar las instalaciones de parches. Tiene la opción de qué parches implementar, lo que le permite omitir versiones en los casos en que las personalizaciones esenciales podrían perderse a través de actualizaciones de software automatizadas. Estas capacidades de configuración y monitoreo de software se extienden a servidores web y firewalls.

El escáner identificará el software riesgoso instalado en su equipo y eliminará automáticamente las instalaciones no autorizadas o no recomendadas..

Los administradores del sistema obtienen herramientas especiales en un tablero que les permite ampliar las capacidades básicas del administrador de vulnerabilidades. Estos se extienden a la integración de autenticación de Active Directory y procedimientos especiales para equipos invitados / BYOD y dispositivos móviles. Las utilidades disponibles en el tablero se pueden adaptar de acuerdo con la función de administrador, lo que permite a los gerentes de equipo limitar las funciones disponibles para técnicos individuales.

Las poderosas acciones disponibles a través del tablero incluyen Wake-on-LAN y capacidades de apagado, que pueden configurarse como procesos de mitigación automatizados o ordenarse manualmente. Los informes de gestión y el registro de auditoría del sistema se incluyen en el paquete Vulnerability Manager Plus.

La edición gratuita del paquete incluye casi todas las capacidades de las dos versiones pagas, que se llaman ediciones Professional y Enterprise. Puede obtener una prueba gratuita de 30 días de cualquiera de las dos versiones pagas si el inventario de su dispositivo es demasiado grande para calificar para el uso de la versión gratuita.

ManageEngine Vulnerability Manager PlusDescargar prueba gratuita de 30 días

3. Monitoreo de vulnerabilidad de red de Paessler con PRTG (PRUEBA GRATIS)

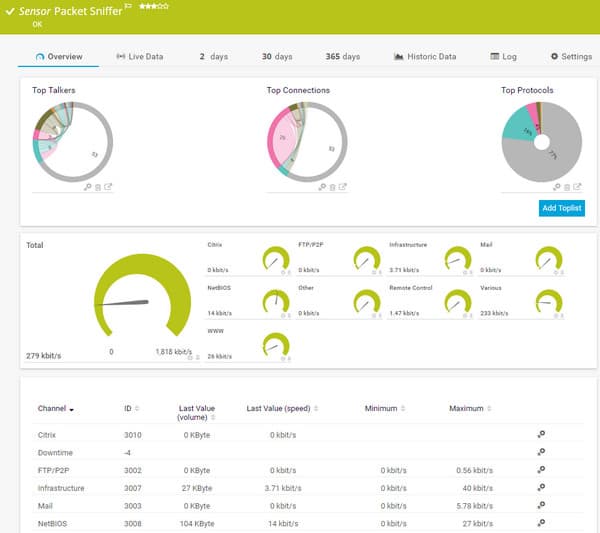

El producto de monitoreo del sistema Paessler se llama PRTG. Es una herramienta de monitoreo de infraestructura unificada que cubre redes, servidores y aplicaciones. PRTG es un conjunto de herramientas y cada una de esas utilidades se llama “sensor”. El paquete tiene una serie de sensores que protegen su negocio contra ataques a la red.

Cualquier evaluación de seguridad debe comenzar con una verificación de toda su infraestructura existente. PRTG descubre y supervisa todos sus dispositivos de red en busca de cambios de estado y condiciones de alerta. El monitoreo del tráfico de red proporcionado por PRTG también puede resaltar actividades inusuales que podrían indicar una intrusión.

Se puede usar un sensor de detección de paquetes para una inspección profunda de paquetes, que le brinda datos sobre la actividad del protocolo en su tráfico. Esto se puede identificar por número de puerto o fuente de tráfico o destino, entre otros identificadores.

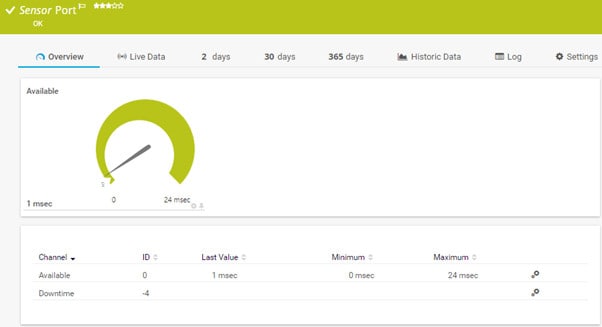

Pantalla de salida del sensor sniffer de paquetes PRTG.

Pantalla de salida del sensor sniffer de paquetes PRTG.

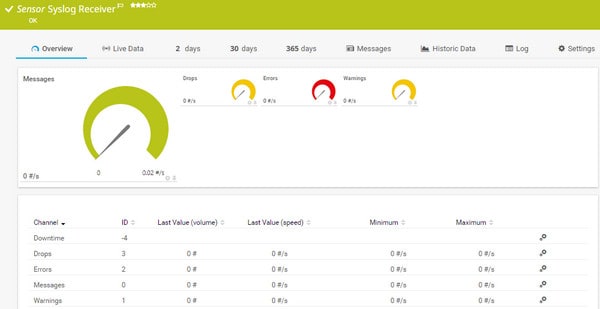

El módulo Receptor Syslog en Paessler PRTG demostrará más funciones de escaneo de seguridad para su estrategia de defensa del sistema. El ataque a la red deja un rastro de papel y la recopilación de mensajes de registro de eventos de Syslog y Windows es el primer paso en su estrategia de análisis de vulnerabilidad.

Pantalla del receptor PRTG Syslog

Pantalla del receptor PRTG Syslog

PRTG es un sistema de monitoreo puro, por lo que no incluye ninguna función activa de administración y resolución, como la administración de parches o la administración de configuración. Sin embargo, sí incluye algunas características adicionales de evaluación de seguridad, como su utilidad de escaneo y monitoreo de puertos.

Pantalla de monitor de puerto PRTG

Pantalla de monitor de puerto PRTG

Cualquier factor monitoreado por PRTG puede usarse como una fuente para el sistema de alerta de la herramienta. Factores como el volumen del mensaje de registro, la gravedad del mensaje de registro, los datos de captura SNMP y la actividad del puerto se pueden incluir en alertas personalizadas.

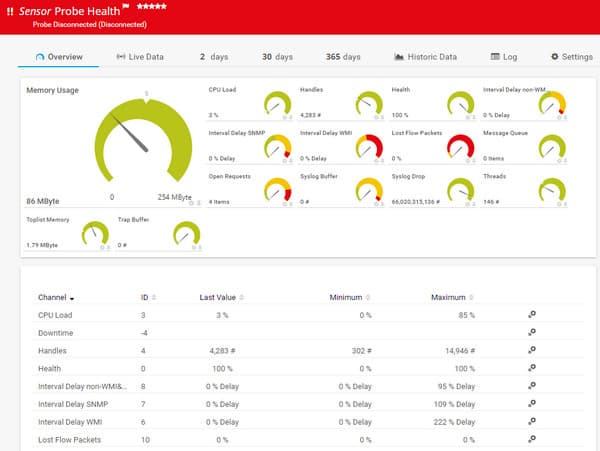

Alertas que aparecen en la pantalla Probe Health de PRTG

Alertas que aparecen en la pantalla Probe Health de PRTG

Paessler establece bandas de carga para PRTG que se basan en la cantidad de sensores que se activan. Cada cliente recibe la entrega del sistema PRTG completo, pero con todos sus sensores inactivos. Personaliza su propia implementación activando los sensores deseados. Puede usar PRTG de forma gratuita de forma permanente si solo activa hasta 100 sensores. Puedes conseguir un Prueba gratuita de 30 días de PRTG con sensores ilimitados para comprobar sus características de protección de red. Se beneficia de un soporte completo para el usuario, actualizaciones del sistema y parches de seguridad incluso mientras se encuentra en el período de prueba gratuito..

Paessler Network Vulnerability Monitoring con PRTGDescargue una prueba GRATUITA de 30 días

4. OpenVAS

los Sistema de evaluación de vulnerabilidad abierta, OpenVAS es un sistema integral de escaneo de vulnerabilidades de código abierto y gestión de vulnerabilidades. Es gratuito y sus componentes son software libre, la mayoría con licencia bajo la GNU GPL. Se deshizo del reconocido (y costoso) escáner de vulnerabilidades Nessus cuando Nessus se convirtió en un producto patentado. OpenVAS también forma parte de la solución de gestión de vulnerabilidades de Greenbone Network..

OpenVAS utiliza una fuente comunitaria actualizada automáticamente de las Pruebas de vulnerabilidad de red (NVT), más de 50,000 y en crecimiento. El producto económico de Greenbone proporciona una fuente comercial alternativa de pruebas de vulnerabilidad que se actualiza más regularmente y tiene garantías de servicio, junto con soporte.

OpenVAS está disponible como paquetes en múltiples distribuciones de Linux, en forma de código fuente y como un dispositivo virtual que se puede cargar en una VM en Windows. También es parte de Kali Linux.

OpenVAS tiene una GUI basada en web, el asistente de seguridad de Greenbone, una GUI basada en Qt, el escritorio de seguridad de Greenbone y una CLI.

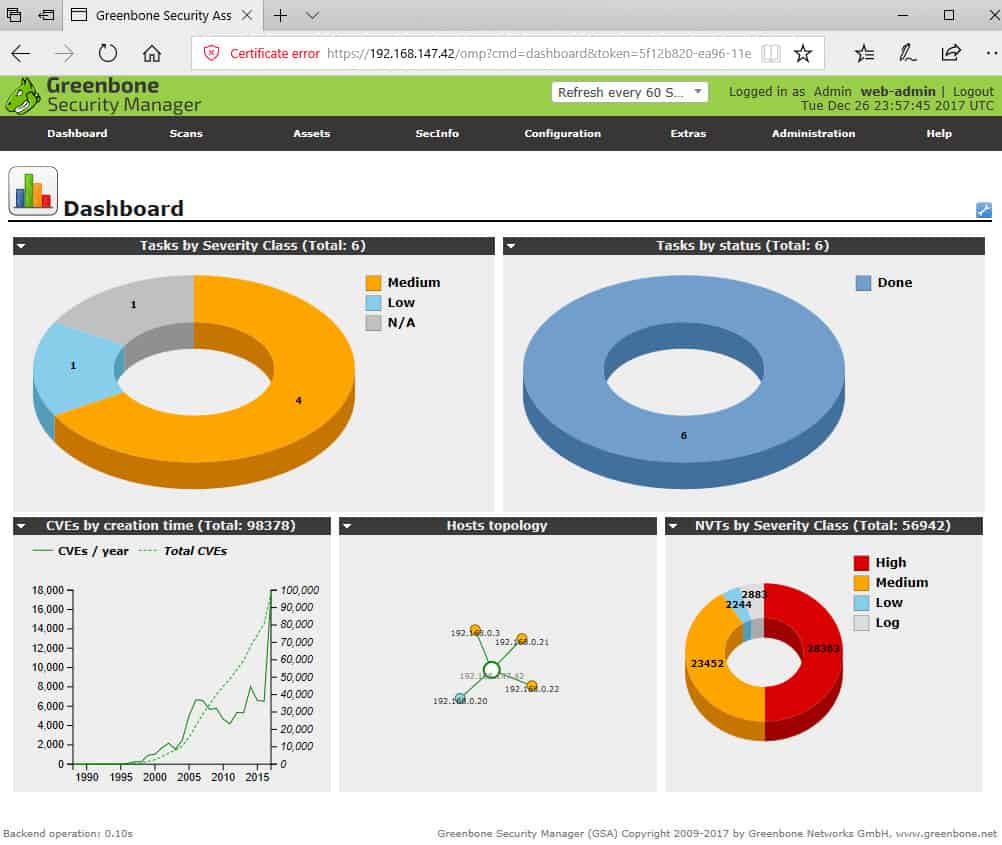

Panel de control de la GUI web de OpenVAS.

Panel de control de la GUI web de OpenVAS.

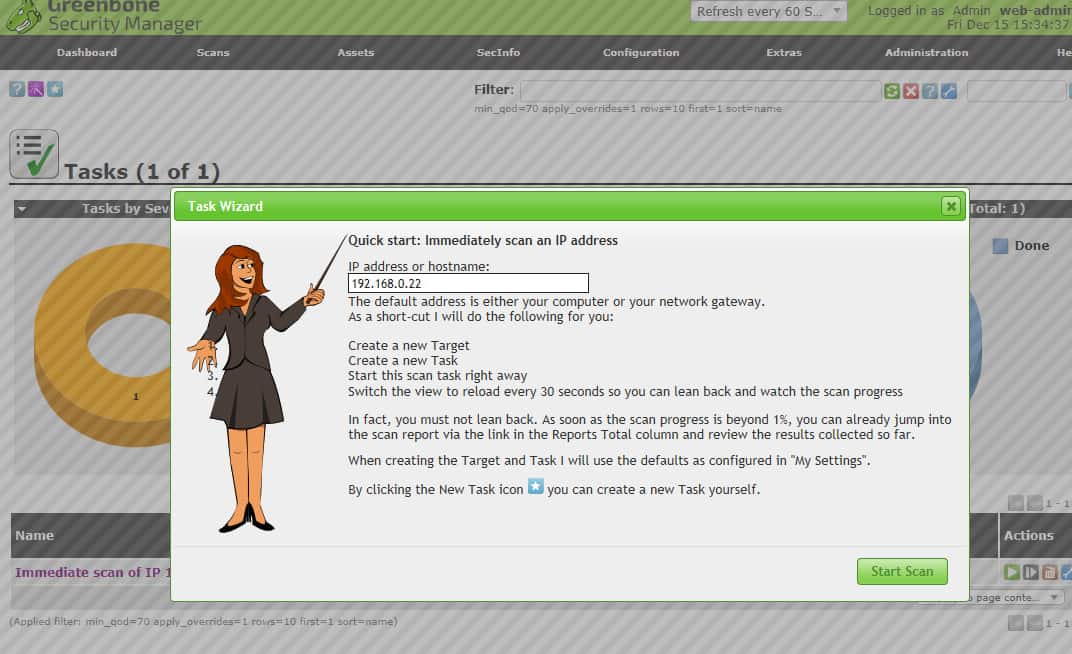

Una vez que haya iniciado sesión en la GUI basada en la web, puede ejecutar su primer escaneo a través del elemento del menú Escaneos: Escaneos > Tareas. luego en el Tareas página usa el Asistente de tareas botón cerca de la esquina superior izquierda.

Asistente de tareas OpenVAS.

Asistente de tareas OpenVAS.

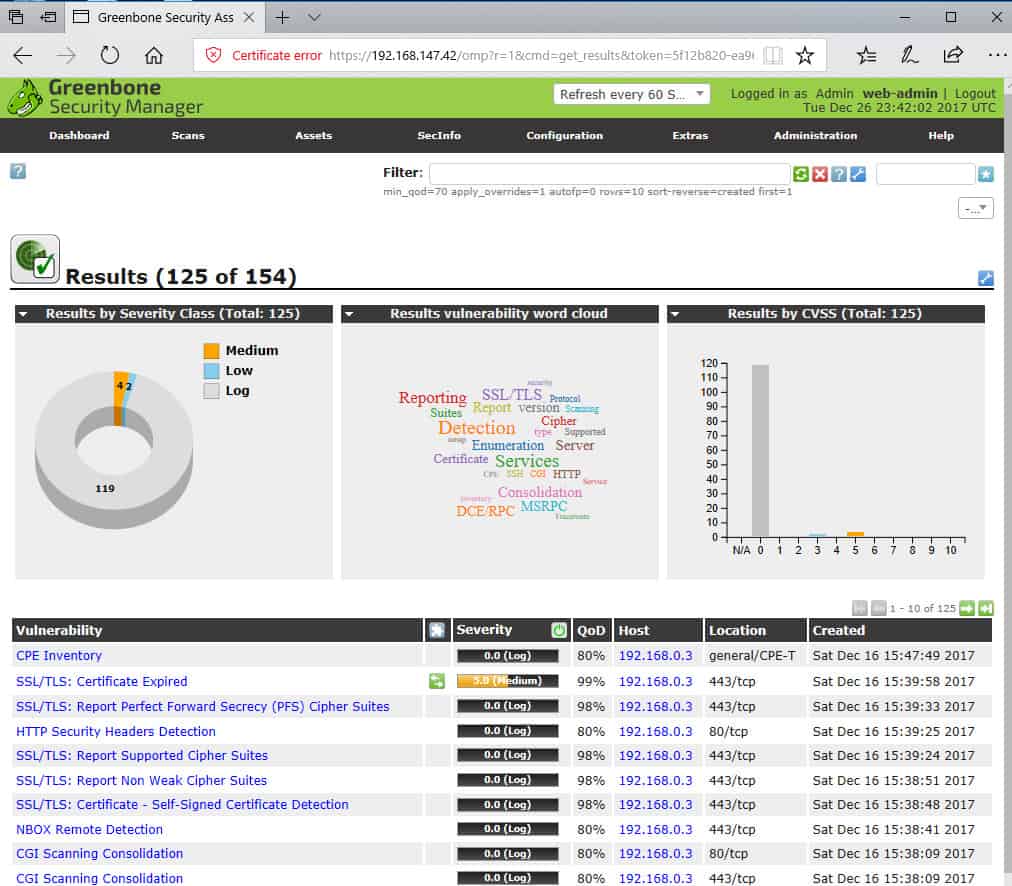

Cuando ejecuta una tarea de escaneo, el Escaneos > Resultados página enumera las vulnerabilidades encontradas.

La página de resultados de OpenVAS resume las vulnerabilidades encontradas.

La página de resultados de OpenVAS resume las vulnerabilidades encontradas.

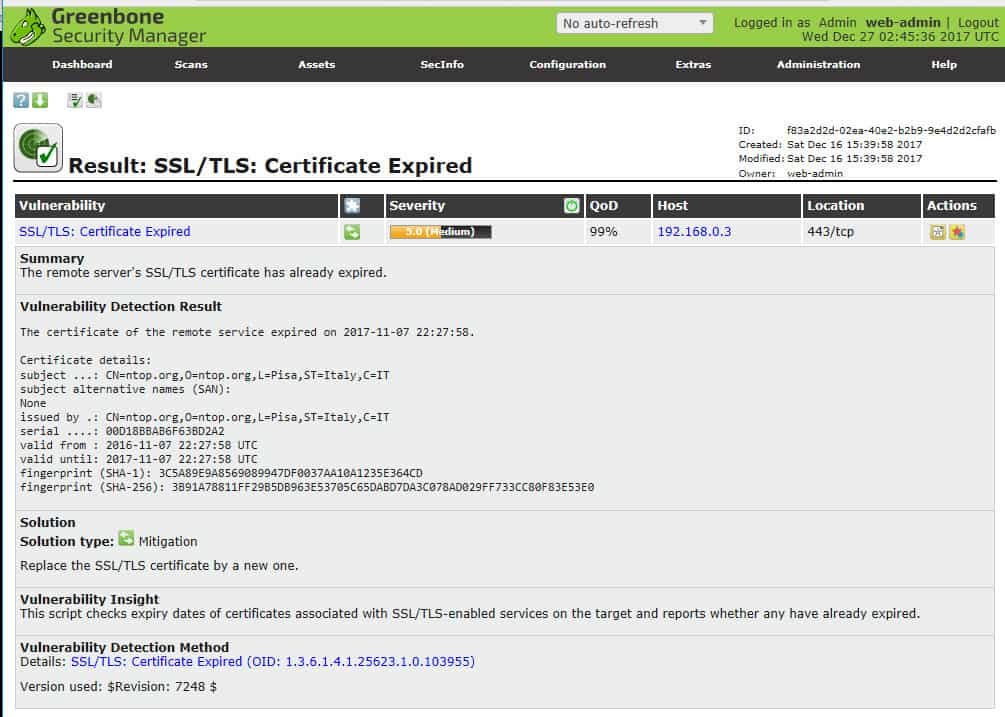

Puede profundizar en una vulnerabilidad particular para obtener una explicación y una ayuda de corrección.

Detalles sobre una vulnerabilidad particular.

Detalles sobre una vulnerabilidad particular.

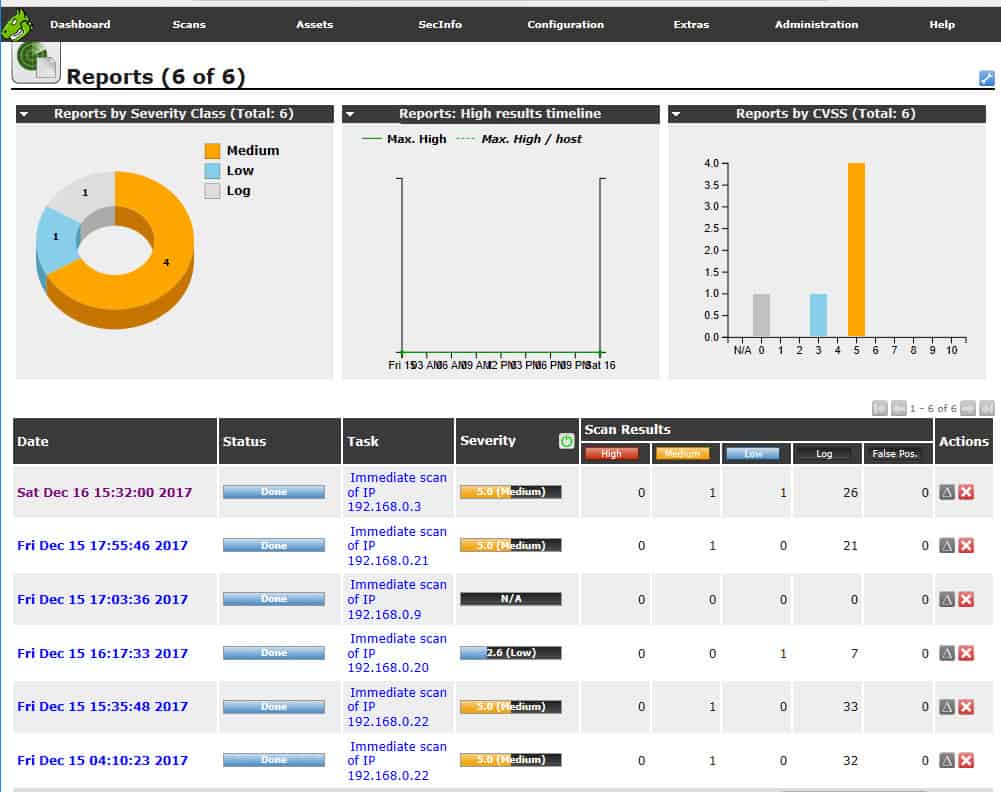

Los informes se pueden exportar en varios formatos, y los informes delta se pueden generar para ver las tendencias.

Informes OpenVAS.

Informes OpenVAS.

Alternativas a OpenVAS

Instalar y usar OpenVAS tiene una curva de aprendizaje significativa. Aunque es gratuito, OpenVAS no es simplemente un escáner de vulnerabilidades, sino una plataforma completa de gestión de vulnerabilidades de código abierto. La curva de aprendizaje empinada es una de las principales razones. muchos administradores de red buscan alternativas a OpenVAS, particularmente aquellos que prefieren un enfoque menos práctico mientras requieren la solidez de una herramienta competente. Es por eso que OpenVAS ocupa el tercer lugar en nuestra lista después de las ofertas de SolarWinds y Paessler.

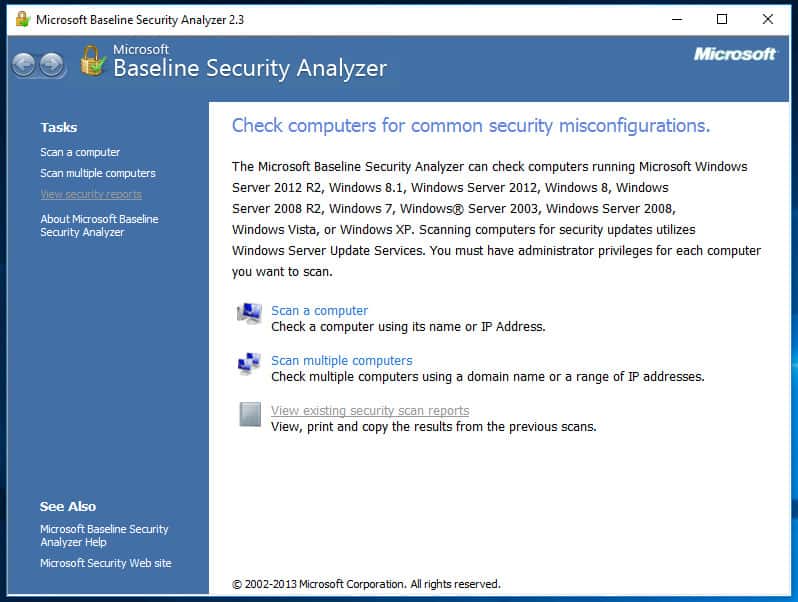

5. Microsoft Baseline Security Analyzer

Microsoft Baseline Security Analyzer (MBSA) es un elemento básico antiguo, un escáner de vulnerabilidades en el host restringido al dominio de vulnerabilidades en los productos de Microsoft. Se está demorando mucho pero sigue siendo útil para las pequeñas empresas que ejecutan principalmente Windows.

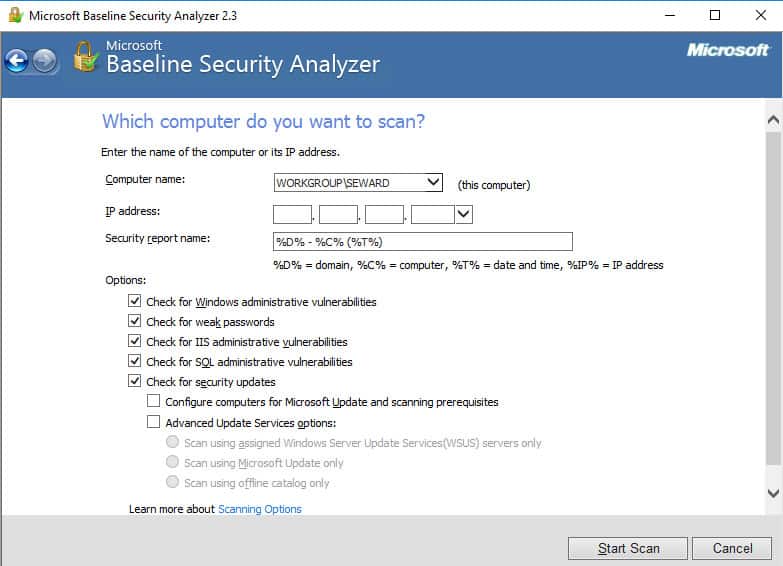

MBSA es una herramienta sencilla que solo escanea máquinas Windows en busca de problemas específicos de Microsoft y vulnerabilidades básicas y configuraciones incorrectas. MBSA puede escanear el host local, un dominio o un rango de direcciones IP.

MBSA puede escanear una o varias computadoras con Windows.

MBSA puede escanear una o varias computadoras con Windows.

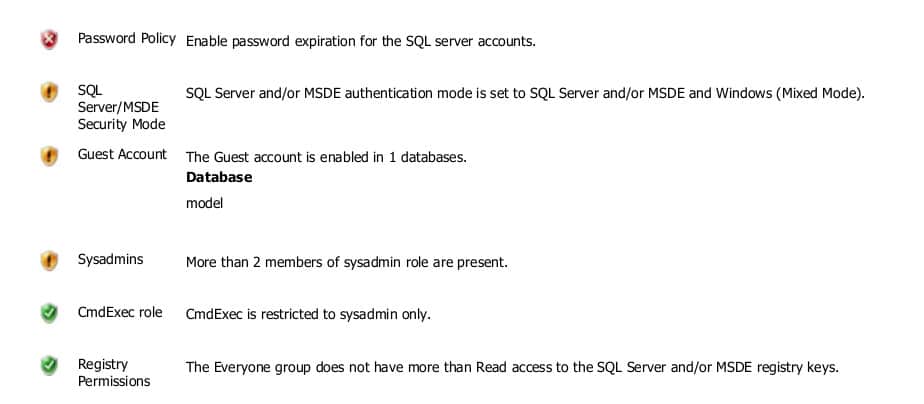

MBSA busca paquetes de servicios faltantes o actualizaciones de seguridad. También analiza problemas administrativos en Windows, Firewall de Windows, IIS, SQL Server y aplicaciones de Office.

MBSA busca actualizaciones faltantes y problemas administrativos simples.

MBSA busca actualizaciones faltantes y problemas administrativos simples.

MBSA genera un informe para cada host analizado, con problemas etiquetados por prioridad.

Informe de vulnerabilidades en productos y servicios de Microsoft como SQL Server.

Informe de vulnerabilidades en productos y servicios de Microsoft como SQL Server.

MBSA aún no se ha actualizado para Windows 10, pero la versión 2.3 funciona en gran medida. Se requieren algunos ajustes para limpiar los falsos positivos y corregir las comprobaciones que no se pueden completar. Por ejemplo, dará una queja falsamente positiva acerca de que Windows Update no está habilitado.

MBSA no trata las vulnerabilidades que no son de Microsoft o las vulnerabilidades complejas, pero es fácil de usar y sigue siendo útil para pequeñas tiendas orientadas a Microsoft.

6. Retina Network Scanner Community Edition

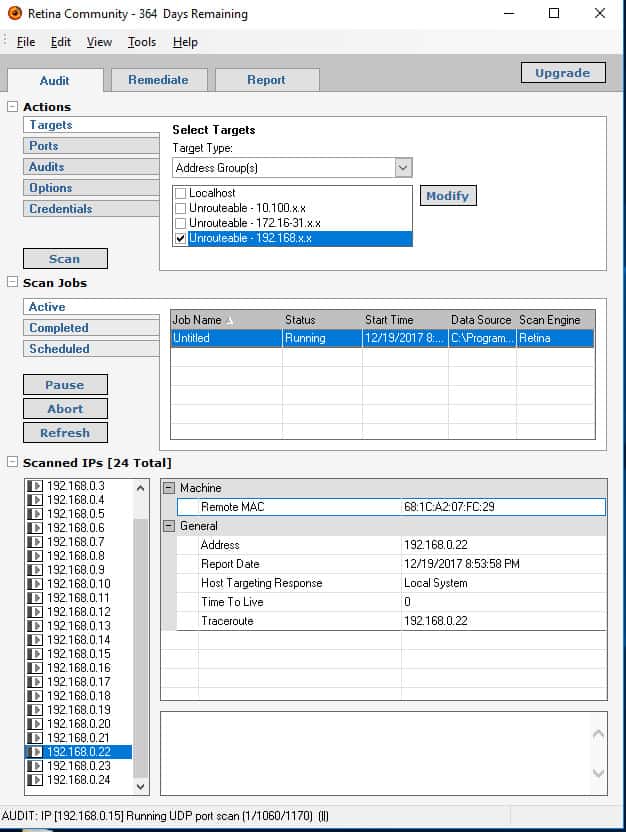

Retina Network Security Scanner Edición comunitaria (RNSS) es un completo escáner de vulnerabilidades y se puede combinar con un sistema de gestión de vulnerabilidades de ciclo de vida completo de costo. RNSS es gratuito para escaneos de hasta 256 direcciones IP. Fue desarrollado por eEye, que ahora forma parte de BeyondTrust.

La extensa base de datos de vulnerabilidades del escáner Retina se actualiza automáticamente e identifica vulnerabilidades de red, problemas de configuración y parches faltantes, cubriendo una gama de sistemas operativos, dispositivos, entornos virtuales y aplicaciones..

La instalación es sencilla y la interfaz de usuario es intuitiva..

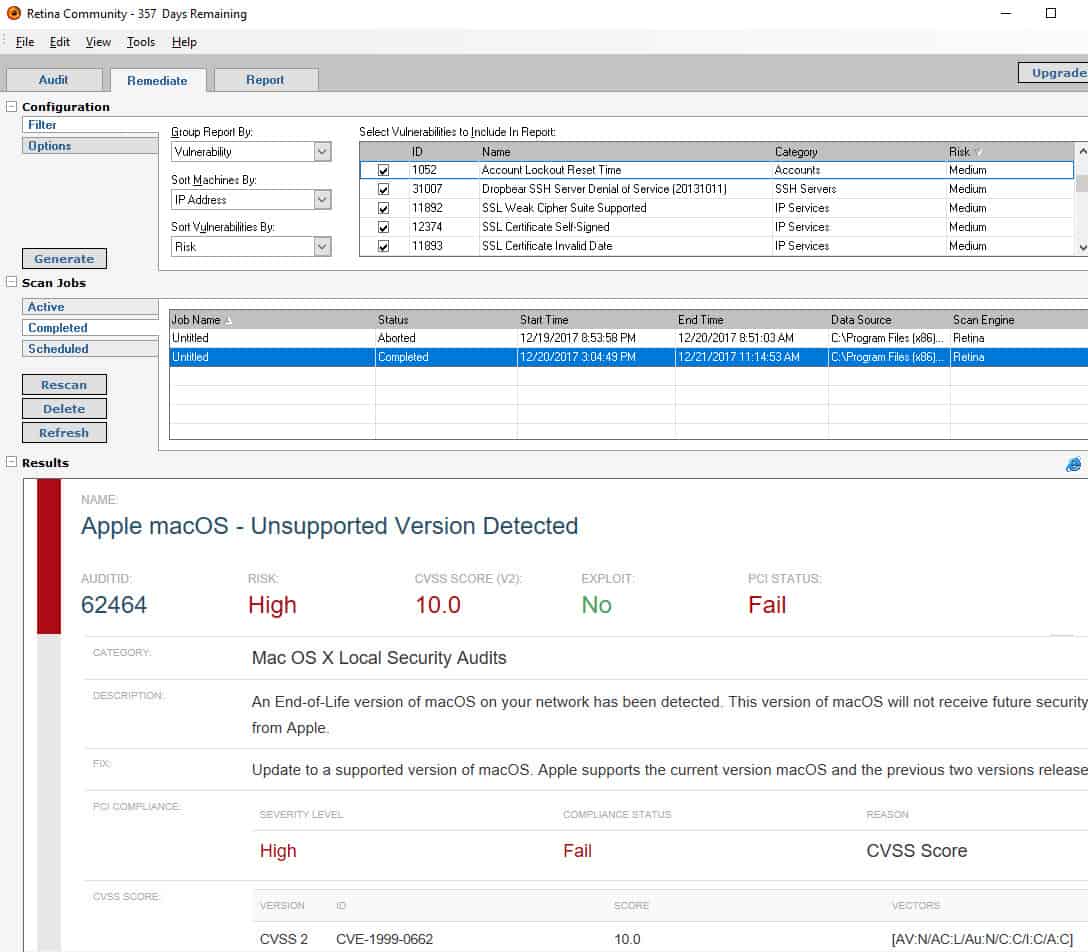

Interfaz de usuario Retina.

Interfaz de usuario Retina.

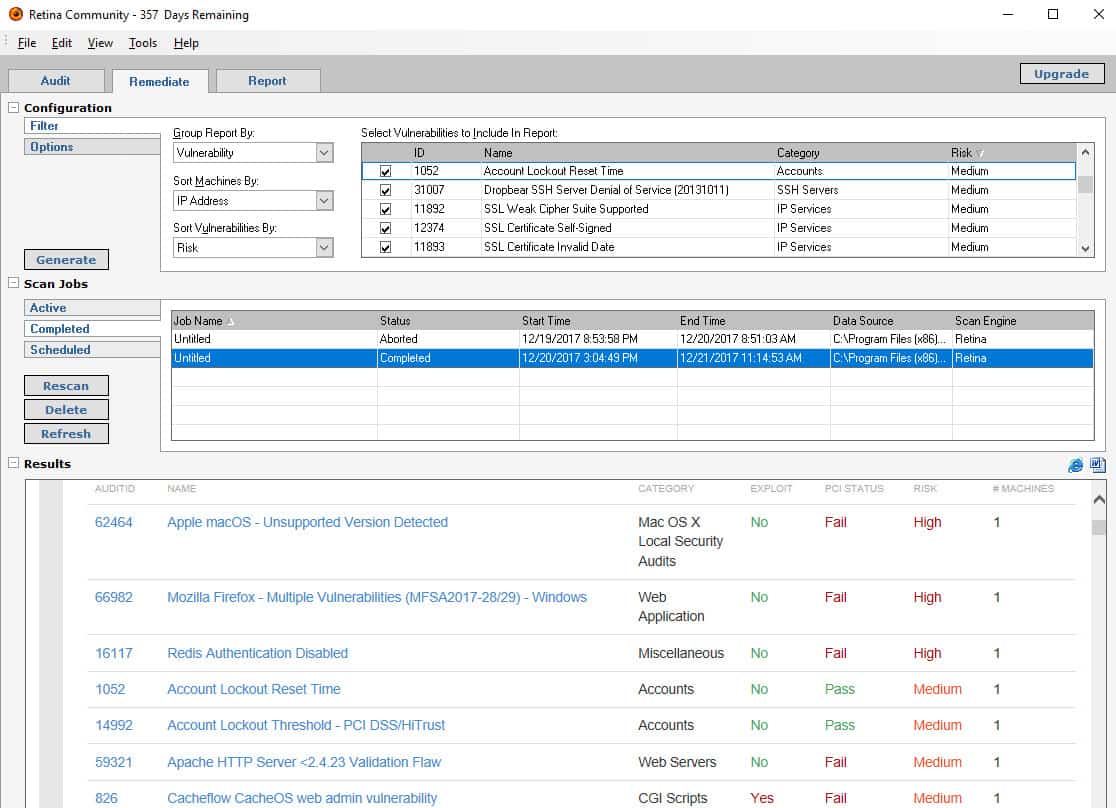

Una vez que se ha ejecutado un escaneo a través de Auditoría pestaña, puede inspeccionar las vulnerabilidades en el Remediar lengüeta.

La pestaña Retina Remediate enumera las vulnerabilidades encontradas.

La pestaña Retina Remediate enumera las vulnerabilidades encontradas.

Las vulnerabilidades se pueden ordenar y filtrar, y puede profundizar en vulnerabilidades individuales.

Profundizando en una vulnerabilidad para orientación.

Profundizando en una vulnerabilidad para orientación.

Puede generar varios tipos de informes para acceder a los resultados del análisis fuera de la herramienta.

Inicio del informe de escaneo de Retina en PDF.

Inicio del informe de escaneo de Retina en PDF.

Retina Network Security Scanner es el motor de escaneo de Retina CS Enterprise Vulnerability Management, una solución completa de evaluación y corrección de vulnerabilidad que puede realizar escaneos programados, alertas, seguimiento de tendencias históricas, cumplimiento de configuración, administración de parches e informes de cumplimiento.

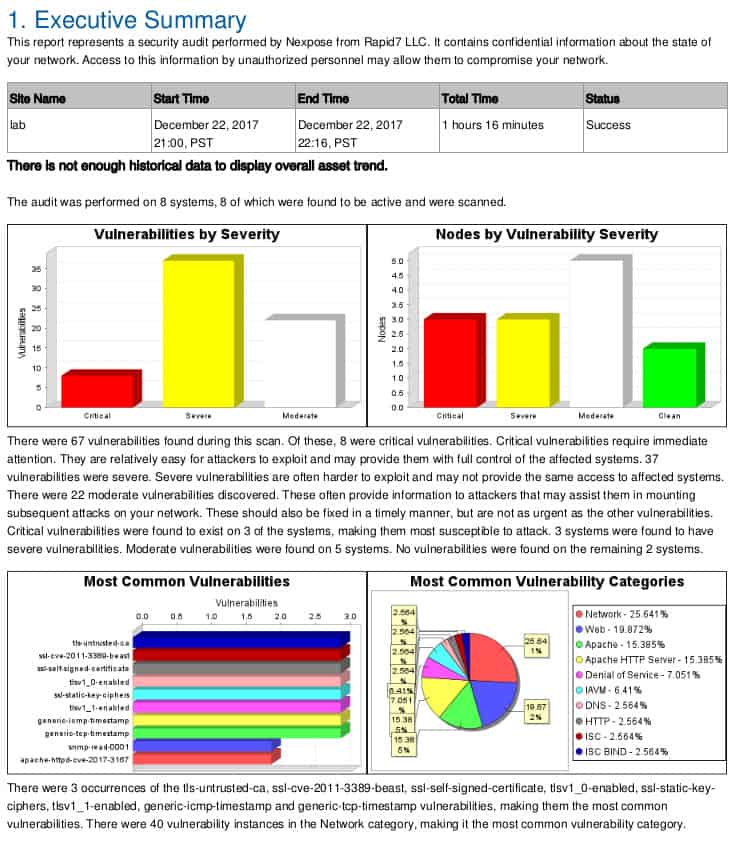

7. Edición de la comunidad Nexpose

Nexpose Community Edition es un completo escáner de vulnerabilidades de Rapid7, los propietarios del marco de explotación Metasploit. La versión gratuita de Nexpose está limitada a 32 direcciones IP a la vez, y debe volver a aplicar después de un año.

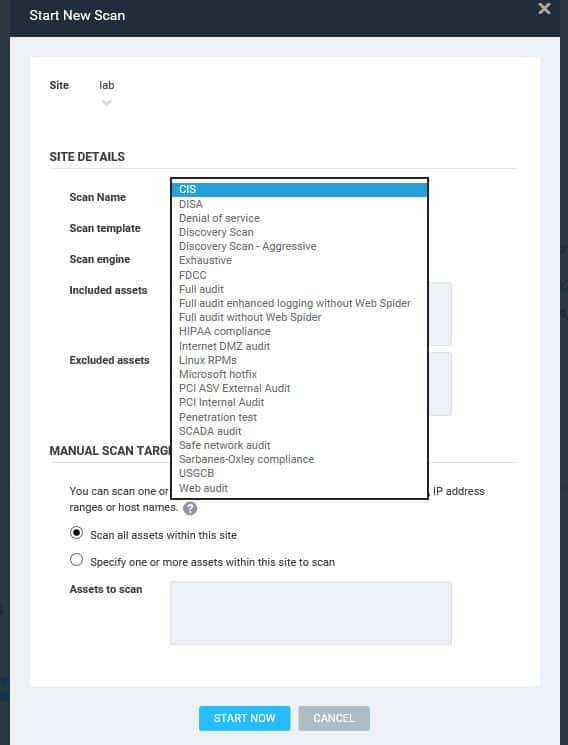

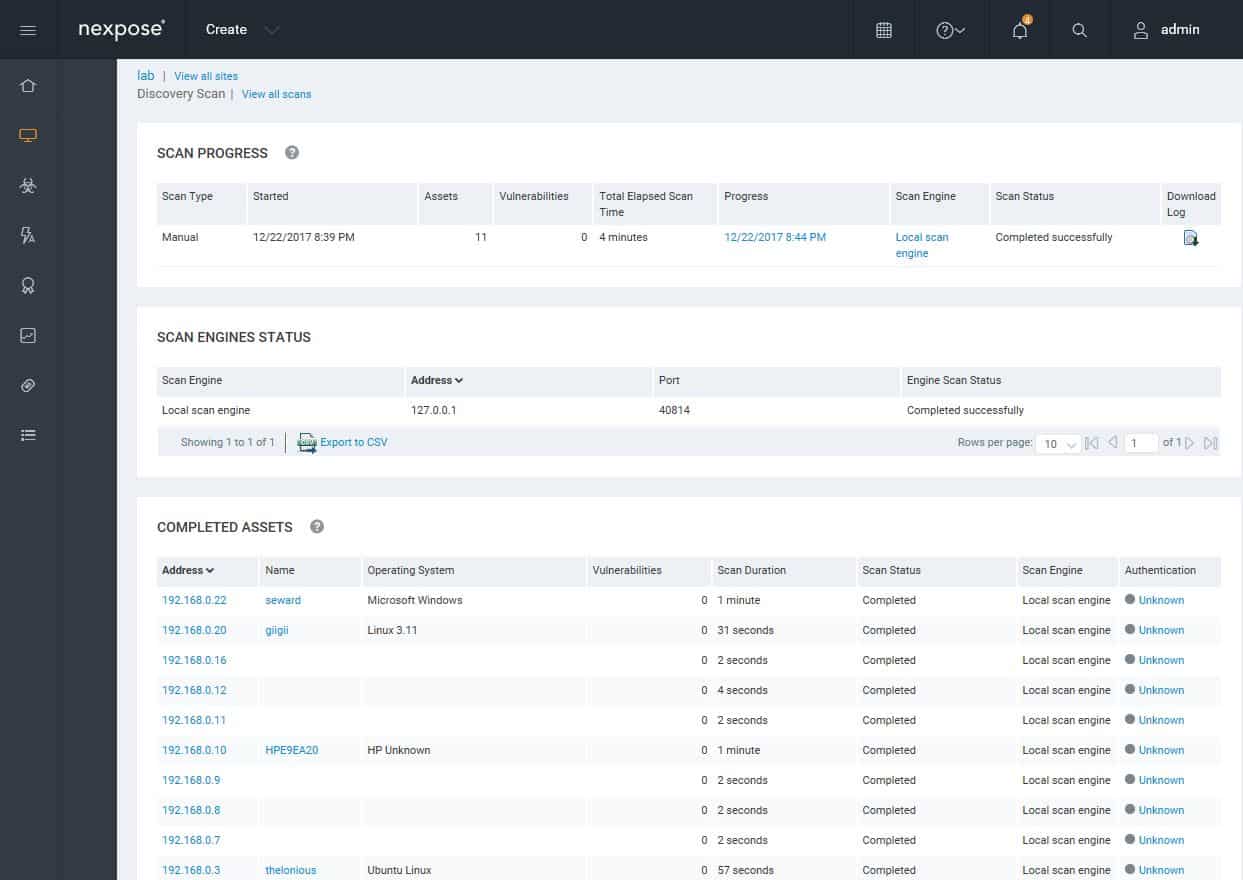

Nexpose se ejecuta en dispositivos Windows, Linux y VM. Escanea redes, sistemas operativos, aplicaciones web, bases de datos y entornos virtuales. Nexpose se puede combinar con el sistema de gestión de vulnerabilidades InsightVM de Rapid7 para una solución integral de ciclo de vida de gestión de vulnerabilidades.

Community Edition viene con una versión de prueba de la consola basada en web de Rapid7. La ayuda en línea, detrás del icono “?”, Es su activo más útil al comenzar.

En la GUI web, usted define uno o más “sitios”, redes de interés, por ejemplo, al proporcionar un rango de direcciones CIDR. Luego puede elegir entre una de varias plantillas de escaneo predefinidas.

La GUI web de Nexpose tiene múltiples plantillas de escaneo predefinidas.

La GUI web de Nexpose tiene múltiples plantillas de escaneo predefinidas.

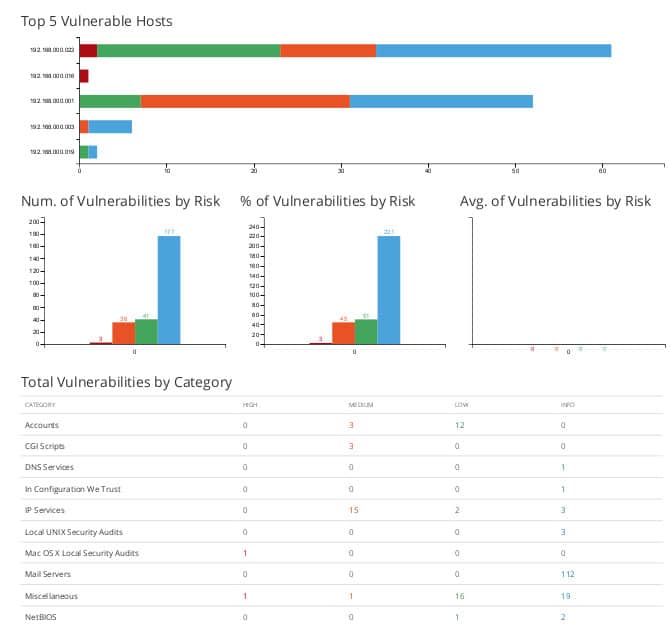

UN Exploración de descubrimiento identifica todos los dispositivos y hosts en el rango de direcciones especificado.

Nexpose Discovery Scan encuentra activos en la red.

Nexpose Discovery Scan encuentra activos en la red.

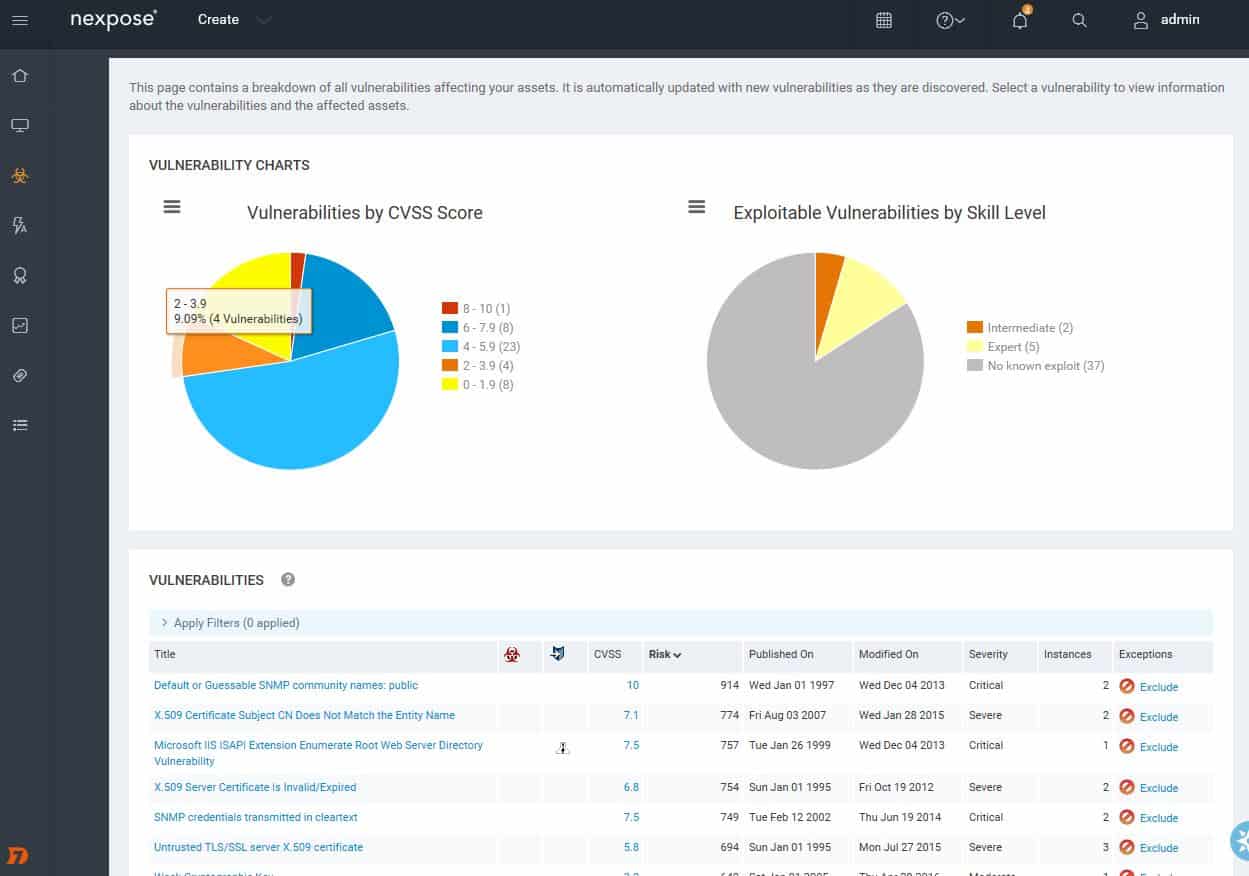

Después de eso, ejecutando un Registro mejorado de auditoría completa sin Web Spider le brinda una buena visión inicial de las vulnerabilidades en su sitio.

Análisis de vulnerabilidades encontradas.

Análisis de vulnerabilidades encontradas.

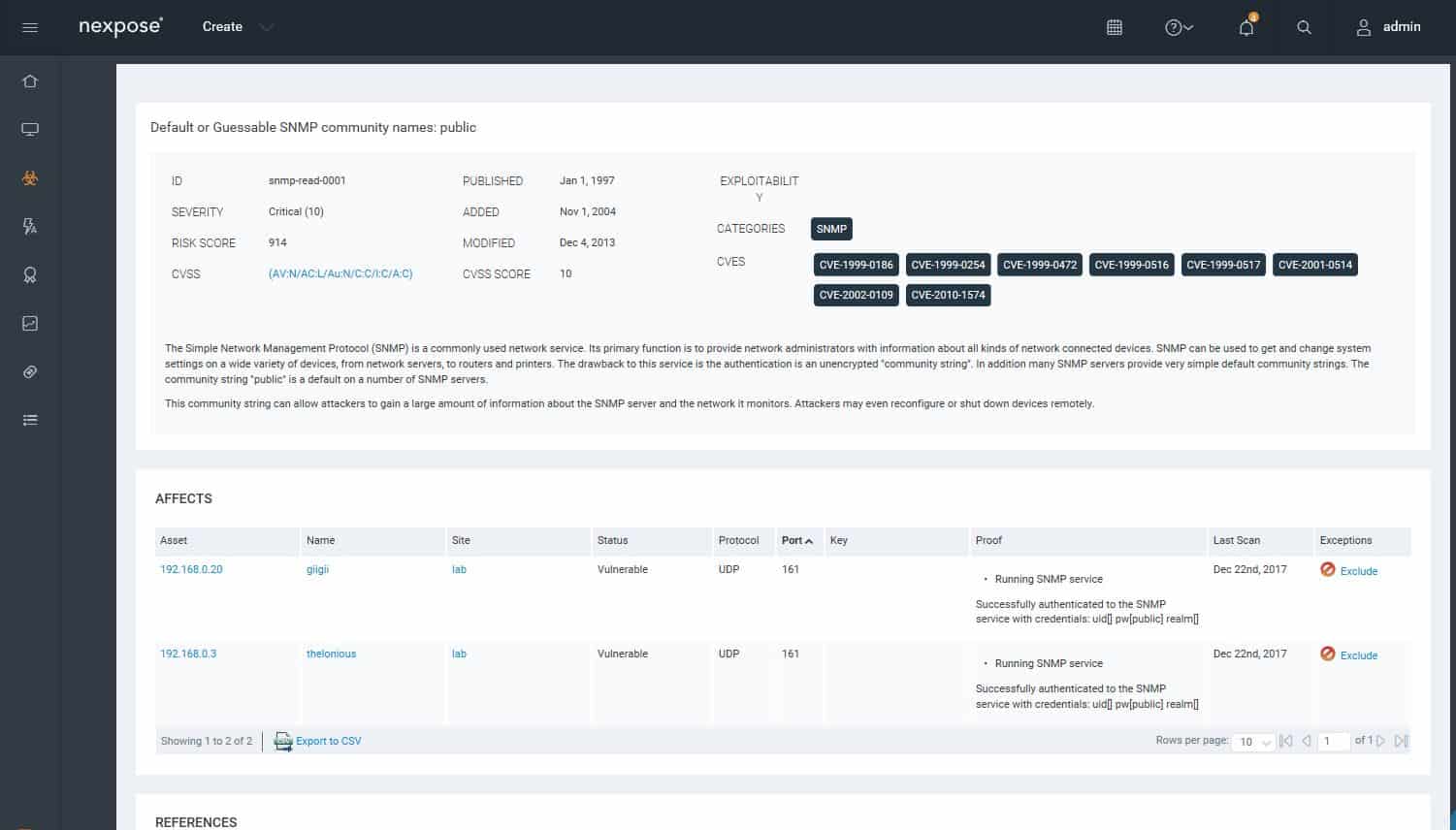

Puede profundizar para encontrar detalles de vulnerabilidades.

Profundizando en detalles sobre una vulnerabilidad.

Profundizando en detalles sobre una vulnerabilidad.

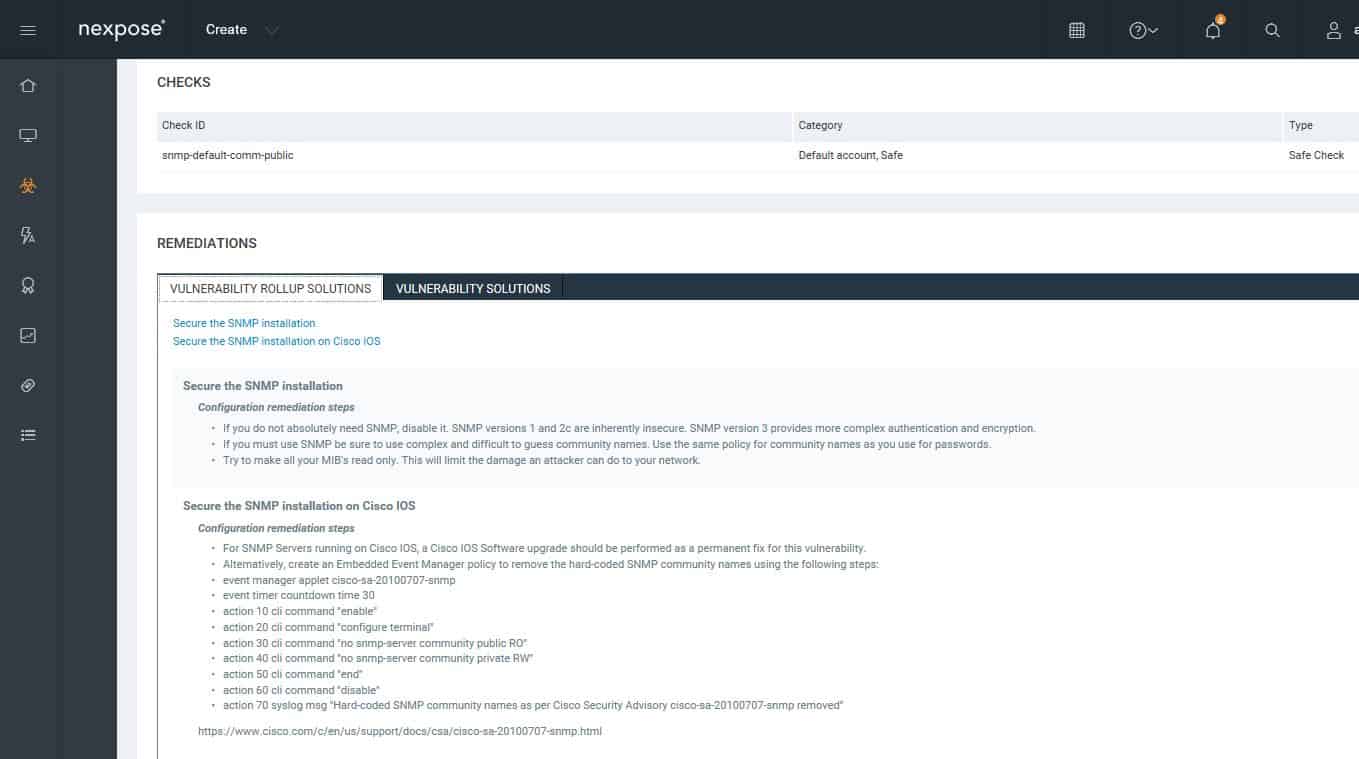

Puede ver el estado de las vulnerabilidades de un host o dispositivo en particular. Cada vulnerabilidad incluye una guía para remediar.

Orientación para remediar.

Orientación para remediar.

La consola web proporciona múltiples informes predefinidos..

El informe de Nexpose analiza las vulnerabilidades encontradas.

El informe de Nexpose analiza las vulnerabilidades encontradas.

También puede configurar análisis programados, habilitar políticas de cumplimiento y realizar un seguimiento del historial de exposición del sitio a vulnerabilidades.

8. Actualizador de software Kaspersky

Una gran falla de seguridad en su red es en realidad la condición de las computadoras conectadas a ella. Las empresas de software buscan constantemente debilidades de seguridad en sus productos y producen actualizaciones para que los clientes existentes las instalen a fin de cerrar las lagunas de seguridad.

Estas debilidades no son el resultado de negligencia cuando el software fue escrito originalmente. Surgen porque los piratas informáticos buscan constantemente nuevas formas de usar las funciones de software para violar la seguridad.

Hacer un seguimiento de la existencia de nuevas actualizaciones puede llevar mucho tiempo, por lo que un programa que escanea su computadora y mantiene una lista de actualizaciones disponibles le ahorrará mucho tiempo.

Kaspersky Labs es un productor líder de antivirus y ha puesto a disposición del usuario de Windows el Actualizador de software gratuito. La herramienta no solo monitorea los productos de Kaspersky, sino que se refiere a una gran biblioteca de notificaciones de actualización en poder de Kaspersky.

Después de descargar la herramienta gratuita del sitio de Kaspersky, la utilidad se instalará sola. El proceso de instalación también crea un icono de acceso directo en su escritorio.

Cuando abre la herramienta, todo lo que tiene que hacer es hacer clic en un botón en la pantalla de bienvenida.

La pantalla de apertura del Actualizador de software

La pantalla de apertura del Actualizador de software

Antes de escanear su computadora, la herramienta verifica con el servidor de Kaspersky para obtener la última lista de actualizaciones disponibles. Una vez finalizado el análisis, si todo está bien, recibirá el mensaje de que no hay actualizaciones disponibles. Si se encuentra software desactualizado, el Actualizador de software los incluirá en una pantalla de resultados similar a la siguiente.

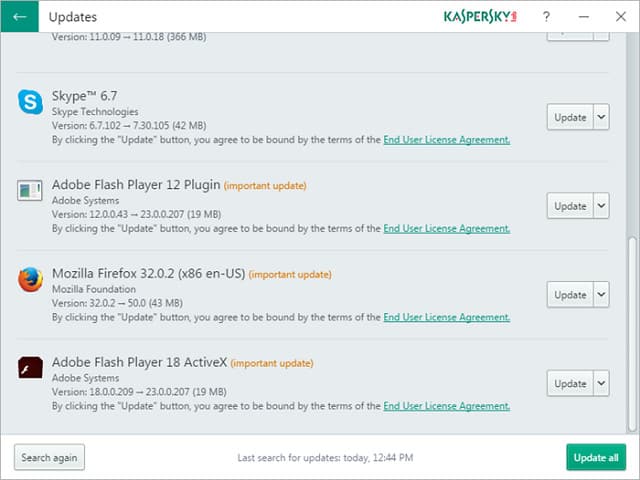

Lista de actualizaciones disponibles

Lista de actualizaciones disponibles

Puede elegir qué software desea actualizar o puede seleccionar actualizar todas las aplicaciones enumeradas. Cualquiera que elija, la herramienta actualizará el software sin ninguna otra intervención por su parte.

4 escáneres más de vulnerabilidad de red

Si los seis mejores escáneres de red de nuestra lista no se ajustan a sus necesidades, podría considerar una de estas alternativas, que están “rebosando” de los líderes.

Tripwire Enterprise

El paquete Tripwire Enterprise de comprobaciones de vulnerabilidades de seguridad no es gratuito, pero puede probar una demostración. Sin embargo, puede obtenerlo en una prueba gratuita. Este servicio no solo escanea su red en busca de anomalías a pedido, sino que se ejecuta en tiempo real, alertándolo sobre cualquier cambio de configuración o datos en su red y aplicando el control de cambios.

Qualys FreeScan

Qualys FreeScan es un servicio en línea que examina un servidor o una red en busca de debilidades de seguridad. Identificará el software de su servidor y verificará que estén actualizados con los últimos parches. El escaneo también buscará infección o actividad de intrusos. Este servicio no es gratuito para siempre, después de 10 escaneos tienes que pagar.

ImmuniWeb

High-Tech Bridge ofrece una gama de servicios de escaneo de vulnerabilidades de red bajo la marca ImmuniWeb. Este es un sistema basado en inteligencia artificial muy sofisticado que se puede utilizar como un servicio único o contratado en un SLA para monitoreo continuo, consultoría y asesoramiento. Esta solución es muy costosa, pero puede solicitar una prueba gratuita.

Netsparker

Netsparker está disponible como una aplicación local o como un servicio en la nube. Esta es una opción muy costosa, que es la razón principal por la que no aparece en la lista principal de esta guía. El escáner de vulnerabilidades está dirigido a servidores web y autentica las actividades de todas las aplicaciones que funcionan para admitir una empresa basada en web.

Conclusión

El escaneo de vulnerabilidades, y de hecho, la gestión de vulnerabilidades, es un aspecto de la protección de su red. Los escáneres solo pueden detectar vulnerabilidades que ya tienen implementadas pruebas. También necesita desarrollar un sentido de los comportamientos normales de su red, a través de herramientas de análisis y monitoreo de ancho de banda, particularmente herramientas que le permiten especificar alertas automáticas. Cuando detecta una anomalía y debe investigar, los analizadores de red y los rastreadores de paquetes son herramientas clave. Y hay muchos otros tipos de herramientas de seguridad para el administrador de la red..

El escaneo de vulnerabilidades es una herramienta importante para ayudar a defender su red. Hay múltiples opciones gratuitas para probar; el adecuado para su organización se basa en sus necesidades, financiación y experiencia, o en su disposición a aprender.

sistemas internos deben ser monitoreados constantemente para detectar vulnerabilidades y prevenir ataques. Por lo tanto, cualquier organización que tenga una red, ya sea pequeña o grande, necesita un escáner de vulnerabilidades de red para garantizar la seguridad de su red y proteger sus datos.

¿Cómo funciona un escáner de vulnerabilidad de red?

Un escáner de vulnerabilidad de red es una herramienta que escanea su red en busca de vulnerabilidades conocidas en aplicaciones, servicios, sistemas operativos y firmware. Utiliza una base de datos central de debilidades conocidas para comparar la configuración de su red con las vulnerabilidades conocidas y detectar cualquier exposición a ellas. Los escáneres de vulnerabilidades de red también pueden realizar pruebas de penetración para detectar vulnerabilidades que no están en la base de datos central.

Gestión de vulnerabilidades

La gestión de vulnerabilidades es el proceso de identificar, evaluar, priorizar y mitigar las vulnerabilidades en su red. Un escáner de vulnerabilidades de red es una herramienta importante en la gestión de vulnerabilidades, ya que ayuda a identificar y evaluar las vulnerabilidades en su red. También puede ayudar a priorizar las vulnerabilidades en función de su gravedad y proporcionar soluciones para mitigarlas.

Características a considerar

Al elegir un escáner de vulnerabilidades de red, hay varias características a considerar, como la facilidad de uso, la precisión del escaneo, la capacidad de personalización, la integración con otras herramientas de seguridad y el soporte técnico. También es importante considerar el costo y si hay una versión gratuita disponible.

Advertencias

Es importante tener en cuenta que un escáner de vulnerabilidades de red no es una solución completa para la seguridad de su red. Debe ser utilizado en conjunto con otras herramientas y prácticas de seguridad, como firewalls, antivirus, autenticación de usuarios y políticas de seguridad. Además, un escáner de vulnerabilidades de red solo puede detectar vulnerabilidades conocidas y no puede detectar vulnerabilidades desconocidas o ataques avanzados.

Los mejores escáneres de vulnerabilidades de red

Hay varios