Con el analizador de seguridad de Microsoft mostrando su antigüedad, es hora de una alternativa. La seguridad en estos días es una batalla constante entre parches rápidos y personas malintencionadas que intentan encontrar vulnerabilidades y vulnerabilidades en el software. No es una hipérbole decir que tan pronto como se repara el último agujero de seguridad, los piratas informáticos encuentran el siguiente casi inmediatamente después.. Estos riesgos de seguridad se han convertido en la principal amenaza para las empresas, tanto grandes como pequeñas..

En el resto de esta publicación, detallamos cada una de las herramientas que hemos seleccionado, pero en caso de que no haya tenido tiempo de leer todo el artículo, aquí hay una lista resumida de mejores alternativas a Microsoft Baseline Security Analyzer:

- Herramientas de seguridad de red de SolarWinds con el conjunto de herramientas del ingeniero (PRUEBA GRATUITA) – El conjunto de herramientas del ingeniero SolarWinds incluye un administrador de eventos de seguridad, un administrador de parches y un rastreador de dispositivos de usuario para ayudarlo a reforzar la seguridad del sistema.

- PRTG Network Monitor (PRUEBA GRATUITA) – Este paquete de herramientas de monitoreo de redes, servidores y aplicaciones incluye una serie de sensores que lo ayudarán a reforzar la seguridad del sistema.

- OpenVAS – Un sistema de detección de vulnerabilidades de código abierto y gratuito.

- Nessus – La versión original de OpenVA, este escáner de vulnerabilidades está disponible en línea o para instalación local.

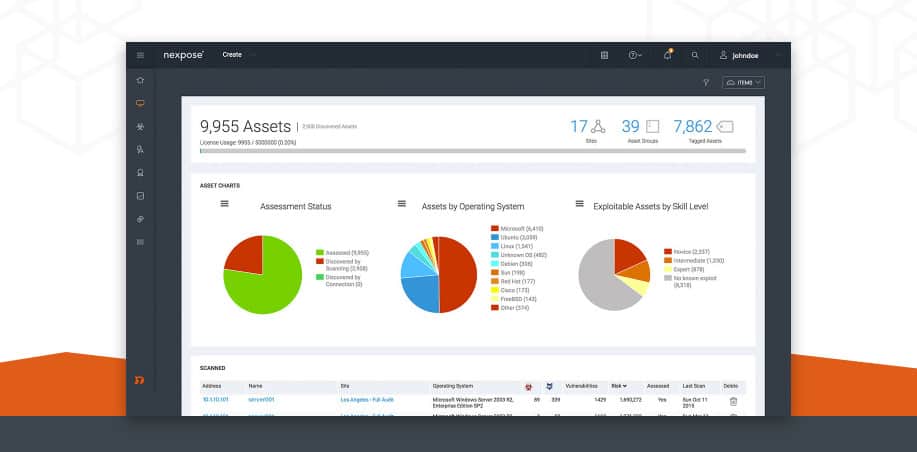

- Nexpose – Esta herramienta se integra con Metasploit para brindarle un barrido integral de vulnerabilidades.

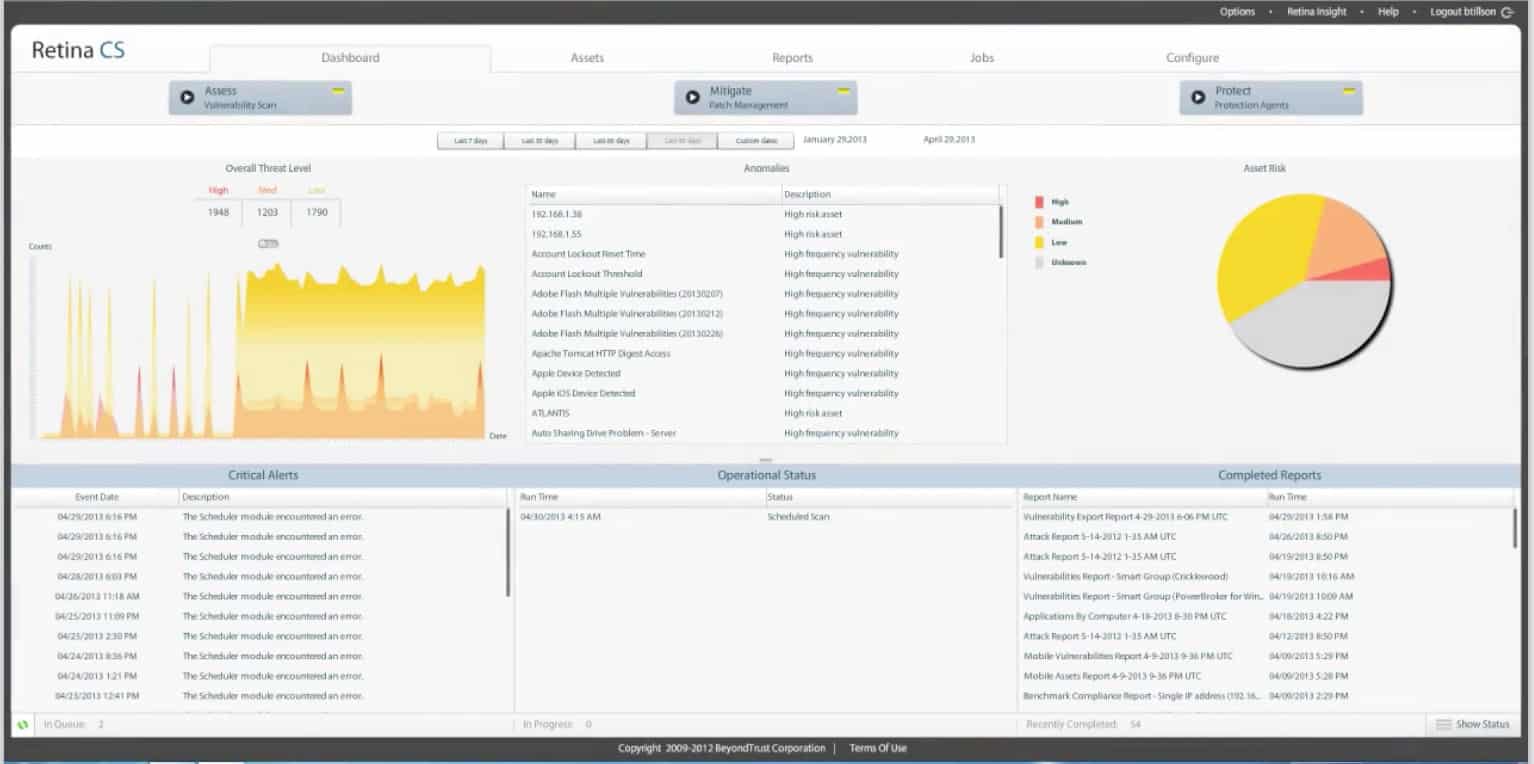

- Retina CS – Este analizador de vulnerabilidades incluye configuración personalizada de activos y rastreadores potenciales de riesgo.

En el transcurso del año pasado, se han descubierto innumerables exploits tanto a nivel de software como de hardware. Algunas de estas infracciones son tan graves que podrían provocar la pérdida completa de todos los datos seguros de los hosts infectados. Esto no es solo una preocupación para las pequeñas y medianas empresas que pueden tener una seguridad más ligera que las grandes empresas.

Cualquier persona puede ser objetivo independientemente del tamaño. Macy ha pirateado los datos en línea del cliente en 2023. Un socio de soporte externo resultó en el robo de la información de la tarjeta de crédito de los clientes de Sears, Kmart y Delta Airlines, una violación que afectó a un número no revelado de personas. Panera Bread, Adidas, Under Armour, La larga lista de infracciones que tienen lugar solo en 2023 cubre todos los sectores de negocios en todo el mundo.

Algunas estimaciones colocan infracciones de InfoSec como resultado de pobre parcheo y comprobaciones de vulnerabilidad de rutina tan alto como el 80% de todas las infracciones. En el papel, parchear vulnerabilidades parece una tarea simple, pero cuando el recuento de parches individuales para cualquier negocio puede llegar a miles, el problema se vuelve evidente. Administrar manualmente vulnerabilidades de software, hardware y configuración es una tarea casi imposible que inevitablemente fallará.

Ingrese al MBSA

Incluso la configuración de seguridad más básica incluirá esta sencilla herramienta desarrollada por Microsoft para garantizar que los productos de Microsoft se actualicen y brinden una seguridad sólida contra las vulnerabilidades de software más recientes. Disponible durante más de una década en una gama de productos de Microsoft, Microsoft Baseline Security Analyzer puede escanear rápidamente los hosts de Microsoft en una red y ayudar a parchear una gama de productos de Microsoft con las últimas versiones de seguridad para mitigar la posibilidad de una violación.

Desafortunadamente, esta herramienta es extremadamente limitada y solo evaluará el estado del software de Microsoft. La mayoría de las organizaciones ejecutarán herramientas desarrolladas por una variedad de desarrolladores, y depender únicamente de MBSA para la evaluación de vulnerabilidad es similar a diseñar la alfombra roja para los posibles piratas informáticos.

Todo, desde bases de datos SQL hasta conmutadores configurados incorrectamente, puede ser el método de entrada preferido para aquellos que buscan robar datos o impactar negativamente en una red determinada. El alcance limitado de MBSA kit de herramientas proporciona protección cero contra demasiados puntos de entrada potenciales.

La necesidad de una solución de vulnerabilidad más robusta

A medida que una red crece en tamaño, rápidamente se hace evidente que las soluciones manuales van a caer a escala. Si bien no hay sustituto para el personal capacitado y conocedor, complementar al personal con herramientas adicionales para ayudar a detectar vulnerabilidades potenciales ayuda en gran medida a una premisa más segura.

Los escáneres de vulnerabilidad vienen en una amplia gama de funciones, especificaciones y objetivos de diseño. Algunos pueden presentar escaneos de configuración detallados destinados a detectar debilidades en las configuraciones de dispositivos que pueden explotarse para obtener acceso a una red. Otros pueden echar un vistazo a las vulnerabilidades de software conocidas, detectar posibles secuencias de inyección SQL o identificar versiones de software que tienen ventanas de seguridad conocidas. La inteligencia de amenazas en tiempo real es cada vez más importante como herramienta para la detección y prevención de intrusiones.

Lo que su organización necesita variará de empresa a empresa. Ciertos sectores requerirán la máxima cantidad absoluta de seguridad de la información. Cada conmutador, enrutador y punto final de la red necesitará cerrar todas las puertas posibles, incluso a expensas de la posibilidad de uso. Un buen ejemplo de esto es cualquier organización que se ocupe de información financiera, o de empresas de investigación y diseño que exijan el máximo secreto y seguridad..

Cada vez que se necesite la “máxima seguridad”, habrá una especie de compensación en la usabilidad de la red.. Cuanto más fácil sea para las personas dentro de la organización acceder a la información, el potencial de intrusión será mayor.

Muchos escáneres de vulnerabilidades calificarán las vulnerabilidades identificadas en una escala. Si bien esto difiere de un software a otro, la idea es la misma. A cada vulnerabilidad se le asigna un rango para ayudar a los administradores a determinar qué fallas deben cerrarse y qué fallas pueden dejarse abiertas.. Cerrar casi todos los agujeros en una red es casi imposible, e incluso si fuera posible, la usabilidad severamente obstaculizada de la red probablemente no valga la “seguridad perfecta”.

Las mejores alternativas a Microsoft Baseline Security Analyzer

Al seleccionar las herramientas que presentamos en este artículo, consideramos algunos de los siguientes criterios:

- Facilidad de instalación, integración y uso.

- Reputación de proveedores en la industria.

- El software se mantiene y actualiza continuamente.

- Extensa literatura de instalación y soporte, ayuda y disponibilidad del personal

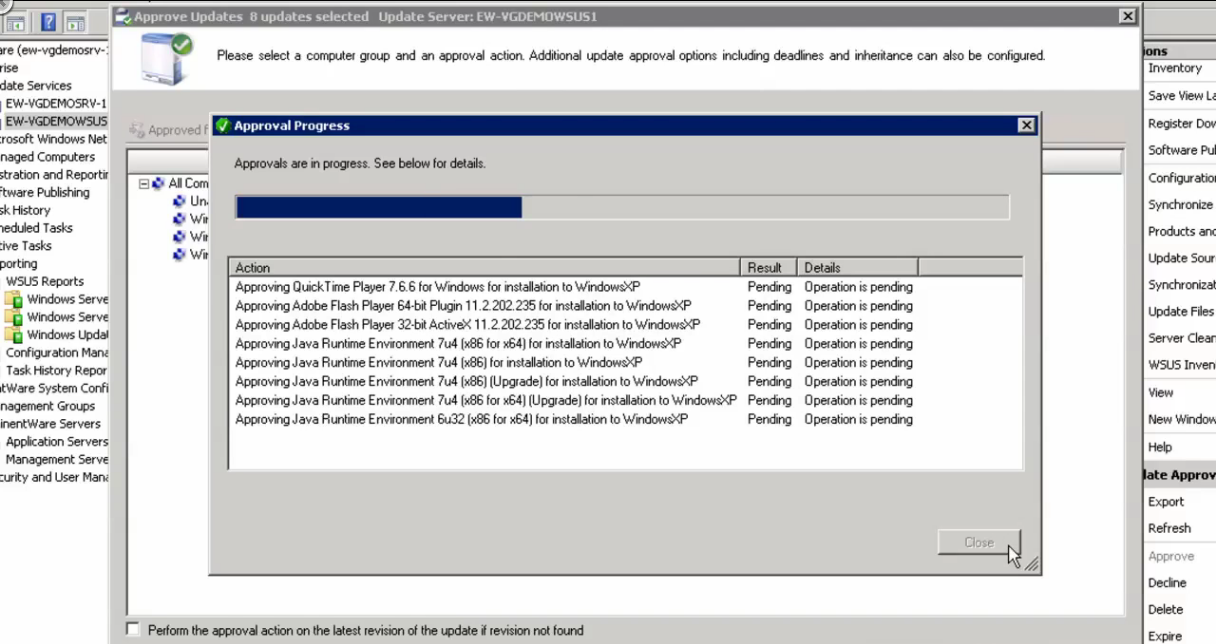

1. Herramientas de seguridad de red de SolarWinds con el conjunto de herramientas del ingeniero (PRUEBA GRATUITA)

Una combinación de herramientas diseñadas por SolarWinds para proporcionar una solución integral de redes, cada uno de los productos de SolarWinds tiene un enfoque específico que, cuando se usa junto con otras herramientas de SolarWinds, brinda un enfoque global y coherente para la administración de redes en general..

Administrador de eventos de seguridad proporciona informes de cumplimiento y ayuda a garantizar que las redes reciban una corrección rápida y una correlación de eventos en tiempo real. Security Event Manager, una ventanilla única para el monitoreo detallado de eventos que se destaca en la identificación de posibles amenazas de seguridad, ofrece una búsqueda avanzada y análisis forense para evaluar el impacto de los incidentes de seguridad.

Administrador de parches está diseñado específicamente para ser una solución integral de administración de parches para dispositivos de red conectados, apuntalando posibles vulnerabilidades causadas por software desactualizado. Usados en conjunto con Network Configuration Manager, estos dos programas pueden proporcionar la función de un escáner de vulnerabilidad tradicional, detectando activos que necesitan actualizaciones e identificando errores de configuración que podrían conducir a una intrusión.

Por último, SolarWinds User Device Tracker proporciona una capa adicional de seguridad a través de un cuidadoso seguimiento e identificación de activos.

Cuando se usan juntos, estos productos brindan una poderosa solución de administración y seguridad de red. Incluso cuando se toman individualmente se destacan en sus funciones prescritas. Puede descargar el conjunto de herramientas del ingeniero en una prueba gratuita de 14 días.

Conjunto de herramientas de ingeniería de SolarWindsDescargue 14 días de prueba GRATUITA en SolarWinds.com

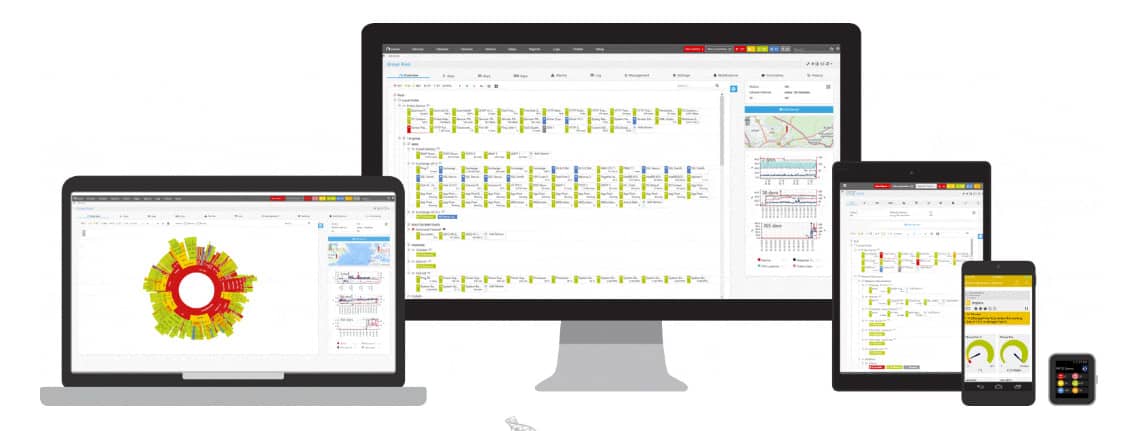

2. Monitor de red Paessler PRTG (PRUEBA GRATUITA)

Otra solución de administración de red con opciones de características de seguridad, PRTG tiene una visión única tanto de precios como de implementación. PRTG monitorea las redes “por sensor”, con cada componente de un activo dado que representa un solo sensor. Monitorear el puerto en un switch para detectar tráfico, por ejemplo, sería un solo sensor. El precio de PRTG se basa en la cantidad total de sensores implementados, lo que brinda una escala flexible para aquellos que usan PRTG.

Estos sensores pueden proporcionar una variedad de funciones y, cuando se implementan en las ubicaciones correctas, pueden proporcionar a los administradores una solución para varias áreas de red diferentes. Los sensores se pueden implementar en un activo determinado que realiza un seguimiento de las actualizaciones de la aplicación, por ejemplo, para garantizar un estado de parche actualizado en el activo.

Estos sensores también se pueden implementar en puertos de red para monitorear el tráfico. El software puede rastrear activamente el tráfico inusual o el comportamiento del sistema e informarlo al administrador del sistema, lo que ayuda a detener las intrusiones en sus pistas..

Esta impresionante flexibilidad convierte a PRTG en una buena solución para las pequeñas y medianas empresas que desean un servicio de vulnerabilidad de red versátil que haga más que solo buscar agujeros en la red.. PRTG Network Monitor está disponible en una prueba gratuita de 30 días.

Paessler PRTG Network MonitorDescargue 30 días de prueba GRATUITA en Paessler.com

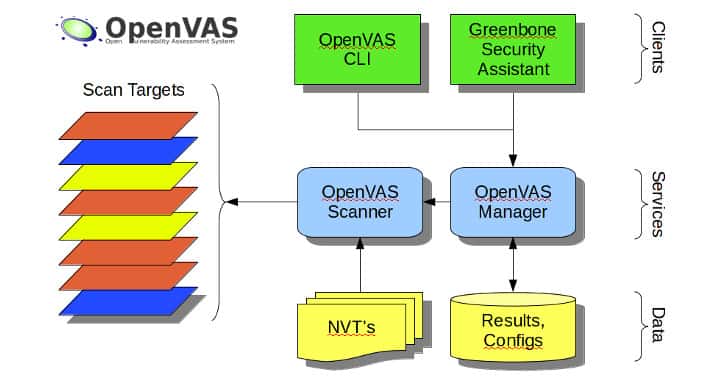

3. OpenVAS

OpenVAS, una de las principales aplicaciones de escaneo de vulnerabilidades de código abierto actualmente disponible, tiene un sólido historial de detección de vulnerabilidades que pasa por mejoras constantes y pruebas comunitarias. Como proyecto de código abierto, el código fuente está disponible gratuitamente y los administradores ambiciosos pueden ajustarlo para satisfacer sus necesidades..

Como es común con otros softwares de código abierto, la naturaleza gratuita del producto significa que falta el soporte oficial del producto. Hay algo de una curva de aprendizaje cuando se usa OpenVAS, y sacar el máximo provecho del software requerirá algo de tiempo para aprender cómo funciona. Existe una amplia base de conocimientos y un importante apoyo de la comunidad que puede ayudar a los nuevos usuarios a personalizar los perfiles de escaneo para satisfacer sus necesidades y garantizar un alto grado de identificación de vulnerabilidad y reducir la cantidad de falsos positivos. Incluso con este soporte de la comunidad, la falta de capacitación oficial o soporte del producto puede ser un inconveniente frustrante para algunos usuarios.

Dicho esto, OpenVAS tiene un buen historial como escáner de vulnerabilidades, y varias organizaciones lo utilizan como su principal medio para proteger sus redes..

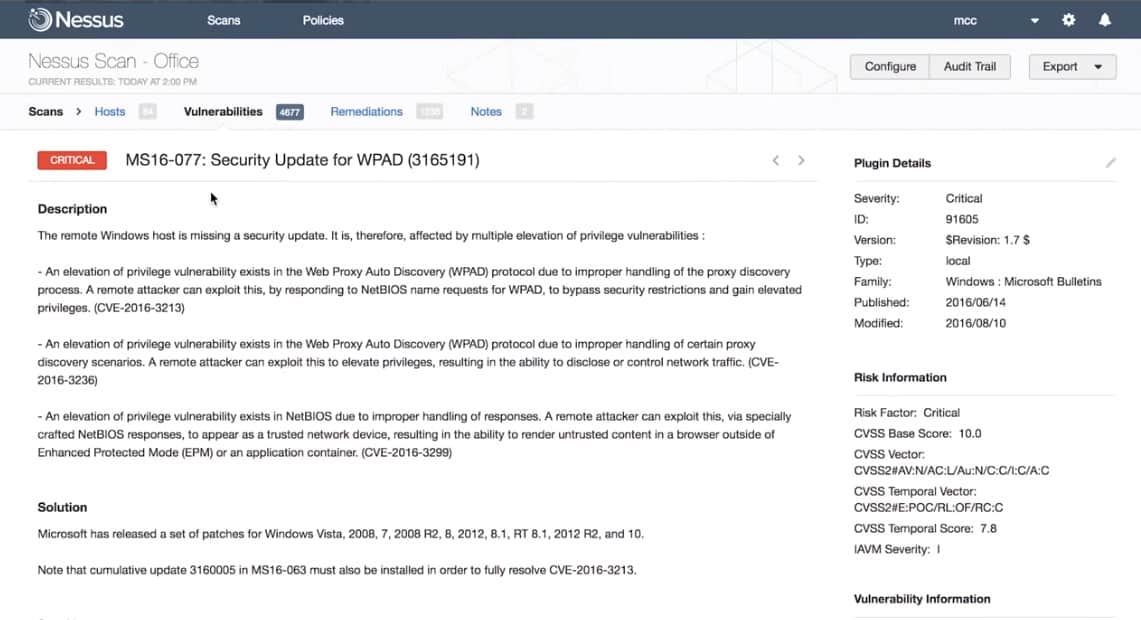

4. Nessus

Desarrollado por Tenable y la base de código original para OpenVAS, Nessus es otro software con un largo historial de identificación de vulnerabilidades. Ofrece un fuerte soporte de producto y muchas de las fortalezas de su primo OpenVAS.

Nessus presenta escaneo de red activo y pasivo y puede usarse para escanear activos en la nube y locales. Tiene una larga lista de perfiles de escaneo estándar y, al mismo tiempo, ofrece una amplia gama de personalización en las reglas de escaneo. La priorización de vulnerabilidades brinda a los administradores la información que necesitan para evaluar rápidamente los riesgos de seguridad y tomar las medidas adecuadas para solucionarlos..

El modelo de licencia de Nessus es flexible y permite la implementación basada en activos en lugar de IP individuales. Tenable ofrece una solución de escaneo SaaS basada en la nube y una implementación de software en las instalaciones, lo que brinda a los administradores opciones de implementación bienvenidas. La personalización adicional en el tablero del software le da a Nessus la flexibilidad de adaptarse a donde sea necesario.

Para aquellos a quienes les gustan las funciones que se encuentran en OpenVAS, pero buscan una solución más profesionalmente complementada con soporte completo del producto, Nessus de Tenable ofrece una opción atractiva.

5. Nexpose

Nexpose es un escáner de vulnerabilidades desarrollado por Rapid7, los creadores del marco Metasploit. El principal punto de venta del software es su capacidad de integrarse fácilmente con Metasploit para pruebas de vulnerabilidad reales y en vivo dentro de un marco cerrado. Esto brinda a los usuarios de Nexpose una forma poderosa de probar con precisión sus sistemas para la exposición al riesgo y ayuda a identificar soluciones rápidas a posibles exploits.

Nexpose presenta su propio sistema de calificación de riesgo contextualizado destinado a brindar a los administradores una forma rápida de evaluar los niveles de riesgo de las vulnerabilidades identificadas. Estos puntajes contextualizados brindan prioridades de riesgo para los problemas identificados y ayudan a los usuarios a abordar las deficiencias que requieren atención inmediata.

El monitoreo en vivo y activo combinado con informes detallados de remediación brinda una breve lista de pasos accionables para reforzar la seguridad de la red. A diferencia de algunos programas que simplemente enumeran las vulnerabilidades y sus riesgos asociados, Nexpose proporciona de manera inteligente una lista de los pasos reales que los administradores pueden tomar para proteger sus sistemas..

El enfoque exclusivo de Nexpose sobre los informes de remediación y la fácil integración con Metasploit hacen de Nexpose una opción flexible tanto para profesionales de seguridad nuevos como experimentados..

6. Retina CS

Diseñado por BeyondTrust, Retina CS afirma ser el único software de gestión de vulnerabilidades diseñado “desde cero” con el análisis de vulnerabilidad contextual en mente. La sencilla herramienta de descubrimiento de redes de Retina puede identificar todo, desde activos de red tradicionales hasta dispositivos IoT e infraestructura en la nube.

La configuración de activos personalizada y el potencial de riesgo permiten a los usuarios ayudar a Retina CS a determinar sus propias prioridades de seguridad sensibles al contexto. El análisis de amenazas en estos activos proporciona pasos de remediación reales y un posible retorno. La gestión integrada de parches y el escaneo de vulnerabilidades le da a Retina CS el conjunto de herramientas que necesita para proteger las redes.

Diseñado para escalar todo el camino hasta el nivel empresarial, Retina CS presenta implementaciones SaaS basadas en la nube y en el sitio. También presenta cumplimiento de configuración para ayudar a garantizar que las grandes organizaciones cumplan con los estándares de cumplimiento.

Una herramienta poderosa diseñada con el negocio empresarial en mente, Retina CS es una buena opción para grandes organizaciones que necesitan análisis de seguridad contextualizados.

Hacer que tus herramientas funcionen

El más importante, y muy a menudo descuidado, interviene buena auditoria de seguridad es el configuración adecuada de perfiles de escaneo y pruebas de vulnerabilidad enfocadas. Es suficiente para garantizar su propia sección dedicada en este artículo como un recordatorio para los administradores.. Escáneres de vulnerabilidad y el software de seguridad a menudo vendrá con sus propios perfiles de escaneo predeterminados o preestablecidos diseñados como soluciones de escaneo genéricas que se pueden usar “listas para usar”. La personalización de estas reglas de escaneo es fundamental para una auditoría adecuada de cualquier red o plataforma.. Del mismo modo, hacer sus propias pruebas cerradas sobre las vulnerabilidades en sí mismas puede ayudarlo a comprender mejor qué vulnerabilidades necesitan atención inmediata..

Elegir el software correcto

Decidir qué escáner de vulnerabilidad utilizar puede depender de una variedad de factores:

Tipo de negocio: Como se indicó anteriormente, las necesidades de seguridad variarán de una empresa a otra. Evalúe cuáles son sus objetivos de seguridad en función de la estructura, los sectores y el tamaño de su organización. Además, aborde si alguna sucursal específica de la organización necesita mayor seguridad sobre otras sucursales.

Identificar activos: Tome nota de cuántos activos necesitan ser monitoreados y evaluados para detectar vulnerabilidades, sus ubicaciones, sus funciones individuales y la importancia para la operación general. Ciertas aplicaciones están más orientadas a activos específicos. Es importante tomar nota de ambos hardware y activos de software, ya que cada uno puede tener sus propias preocupaciones o riesgos de seguridad específicos. Los activos de cara al público, como un servidor web, son más vulnerables a ataques de explotación que los sistemas de oficina bien protegidos..

Identificar la seguridad existente: Comprender las prácticas e implementaciones de seguridad que ya existen es obviamente un paso crítico para agregar una nueva capa de controles de seguridad. Si ya tiene una solución de seguridad sólida de un determinado proveedor, por ejemplo, puede ser prudente utilizar soluciones que se integren bien con su seguridad existente.

Evaluar el riesgo de seguridad y el nivel de seguridad deseado: Algunas organizaciones necesitarán inherentemente un mayor nivel de seguridad que otras. Es más probable que sean blanco de intrusiones maliciosas o, naturalmente, tengan una mayor visibilidad pública. Evaluar tanto el riesgo potencial de ser objetivo como el nivel de seguridad deseado será un factor decisivo en qué tipo de software de vulnerabilidad implementar.

Una vez que haya evaluado lo que su organización necesitará en una solución de seguridad, es hora de comenzar a investigar las posibles opciones. La lista presentada aquí brindará una breve descripción de las soluciones confiables en la industria de seguridad de la información, pero hacer su propia investigación en profundidad es fundamental al seleccionar la solución correcta. Incluso un software bien revisado con elogios críticos de múltiples fuentes puede no ser el adecuado para su organización. El uso de la lista de verificación anterior combinada con una mirada cuidadosa a cada opción de software potencial le dará las herramientas que necesita para elegir el software correcto.

a, el analizador de seguridad de Microsoft ha sido una herramienta útil para muchas empresas. Sin embargo, con su antigüedad cada vez más evidente, es hora de buscar alternativas más robustas y actualizadas. La seguridad en línea es una batalla constante y las empresas necesitan herramientas que puedan mantenerse al día con las últimas amenazas y vulnerabilidades. Las herramientas de seguridad de red de SolarWinds, PRTG Network Monitor, OpenVAS, Nessus, Nexpose y Retina CS son algunas de las mejores alternativas a Microsoft Baseline Security Analyzer. Es importante recordar que cualquier empresa, independientemente de su tamaño, puede ser objetivo de ataques cibernéticos y es crucial tener una solución de vulnerabilidad sólida en su lugar. La gestión manual de vulnerabilidades es una tarea casi imposible, por lo que elegir la herramienta de seguridad adecuada es esencial para proteger los datos y la información de la empresa.