¿Qué es la protección de punto final??

Endpoint Protection es una solución de seguridad que aborda problemas de seguridad de endpoint, asegurando y protegiendo endpoints contra ataques de día cero, ataques y fuga de datos inadvertida como resultado de un error humano.

Entramos en muchos detalles sobre cada una de las herramientas que hicieron esta lista, pero si no tiene tiempo para leer hasta el final, aquí está nuestra lista de 10 mejores soluciones de protección de punto final:

- Monitor de amenazas SolarWinds (PRUEBA GRATUITA) Una solución combinada de punto final y protección de red.

- Bitdefender Gravity Zone Endpoint Security Protección para dispositivos que se pueden combinar con protección de red..

- Sophos Intercept X Endpoint Un sistema de seguridad basado en IA.

- ESET Endpoint Security Protección de punto final que incluye herramientas de protección de red.

- Trend Micro Apex One Una mezcla de técnicas de protección tradicionales e innovadoras..

- Symantec Endpoint Detection and Response Protección contra intrusos y malware de vanguardia

- Panda Endpoint Protection Protección para computadoras en red, administradas desde la nube.

- CounterTack GoSecure ESL Protección de punto final predictiva basada en IA.

- Malwarebytes Endpoint Protection Protección basada en la nube para computadoras en una red.

- Cylance Protect Protección contra amenazas de IA para puntos finales.

Por qué protección de punto final?

Tan pronto como los productores de antivirus producen una solución para un malware, los hackers descubren otra estrategia de ataque. Los nuevos virus, para los cuales aún no se ha creado un antídoto, se denominan ataques de “día cero”. Los piratas informáticos pueden continuar causando daños a las computadoras de las empresas y al público en general al mantener en funcionamiento una tubería de producción de virus.

Sabiendo que siempre habrá otro virus En el horizonte, las compañías de ciberseguridad han elegido un nuevo enfoque. En lugar de tratar de identificar virus individuales y trabajar en bloques para ellos, las empresas ahora se centran en detectar comportamientos anómalos y bloquear servicios clave en computadoras y dispositivos computarizados para evitar la manipulación..

Esta nueva estrategia es más amplia que el enfoque antivirus o antimalware de una aplicación para defender una computadora. Muchos ya no incluye una base de datos de virus, lo cual, según algunas definiciones de la industria, significa que no califican para la etiqueta “antivirus”. Una nueva palabra de moda que emerge en el campo es la tecnología de “reemplazo”. Estas nuevas suites de ciberseguridad reemplazan los sistemas antivirus por completo con una nueva línea de base basada en AI y sistemas de detección de desviaciones.

El término general aplicado a todos los esfuerzos de ciberseguridad para proteger un dispositivo conectado a una red, en oposición a la red en sí, es “protección de punto final.”Esta revisión analizará a los líderes en el campo de la protección de puntos finales y cómo cada uno de esos proveedores de ciberseguridad aborda la tarea de proteger los dispositivos de los usuarios.

No existe un único formato de solución para la tecnología de reemplazo. La característica definitoria de la protección de punto final es que se basa en el dispositivo al que accede el usuario. En algunos casos, esa solución se entrega desde una fuente externa, pero su prioridad es proteger dispositivos individuales, no un sistema completo de dispositivos conectados a la red.

Los cortafuegos no se consideran parte de la protección de punto final. Esto se debe a que están diseñados para proteger las redes. En muchas implementaciones domésticas, los firewalls se ejecutan en una computadora y operan para proteger solo una computadora. Sin embargo, los firewalls están diseñados para bloquear el tráfico, mientras que la protección de punto final analiza los procesos que se ejecutan en una computadora.

Existen algunos tipos de estrategias de ciberseguridad que se incluyen tanto en la protección de la red como en las categorías de protección de punto final. Un ejemplo de esto es la ciberdefensa que se enfoca en analizar mensajes de archivos de registro para detectar actividad maliciosa; esa estrategia se puede aplicar tanto a la protección de la red como de los puntos finales.

Los mejores sistemas de protección de punto final

Si bien los ataques a dispositivos de propiedad privada son motivo de gran preocupación, el enfoque principal de la industria de la seguridad cibernética son las soluciones para defender a las empresas. Los compradores corporativos necesitan protección para todos sus equipos, incluidas las redes y los puntos finales. Por lo tanto, muchos sistemas de protección de puntos finales forman parte de un conjunto de programas que cubren toda la infraestructura tecnológica. En esta guía, detallaremos solo aquellos módulos que protegen los puntos finales.

Puede leer más sobre estas opciones en las siguientes secciones.

1. Monitor de amenazas SolarWinds (PRUEBA GRATUITA)

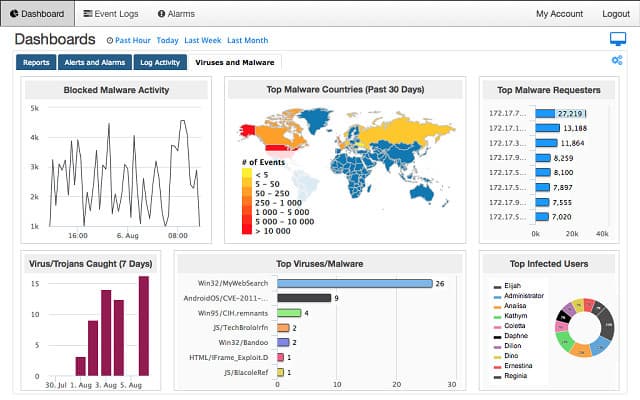

los Monitor de amenazas SolarWinds es un buen ejemplo de la evolución en la seguridad del punto final a un conjunto completo de protección contra ataques. Esto es parte de un servicio general de seguridad del sistema, que se administra desde la nube. La herramienta utiliza análisis de registros y métodos de protección derivados de SIEM (Información del sistema y gestión de eventos).

El módulo principal de Threat Monitor examina los archivos de registro para detectar señales de advertencia. Casi todas las acciones que tienen lugar en su computadora y en su red generan un mensaje de registro. Estos mensajes de registro no se recopilan automáticamente. Muchas empresas simplemente ignoran esta increíble fuente de información del sistema que resaltará el actividad anómala causado por programas maliciosos o acceso no autorizado.

El Monitor de amenazas no es solo seguridad de punto final porque también cubre redes. El servicio reúne todos esos mensajes de eventos y los almacena en archivos para su análisis. La herramienta es un Sistema de protección contra intrusiones (IPS) que puede generar signos estándar de que algo no está bien en su sistema. La protección tradicional contra malware le advertirá sobre procesos peligrosos. El IPS va un paso más allá de solo bloquear procesos o eliminar una pieza de software porque también puede bloquear usuarios malintencionados.

SolarWinds produce una gama de herramientas de seguridad del sistema. Dentro de este grupo de productos hay una alternativa al Monitor de amenazas, que es el Administrador de eventos de seguridad. Esta herramienta tiene una funcionalidad muy similar al Monitor de amenazas. También se beneficiaría del Patch Manager. Mantener su software actualizado es una tarea de seguridad importante porque las casas de software producen regularmente actualizaciones de sus productos con el fin de cerrar las hazañas de hackers recientemente descubiertas. Patch Manager crea un registro de todo su software y monitorea las actualizaciones para estos. Implementará automáticamente las actualizaciones por usted..

Todos los productos SolarWinds están disponibles en pruebas y demostraciones. Puede obtener una prueba gratuita de 14 días del Threat Monitor.

SELECCIÓN DEL EDITOR

Monitoree las amenazas de seguridad en tiempo real y responda e informe desde ubicaciones remotas. La interfaz es simple pero potente, fácil de implementar y totalmente escalable.

Descargar: Monitor de amenazas SolarWinds

Sitio oficial: SolarWinds.com

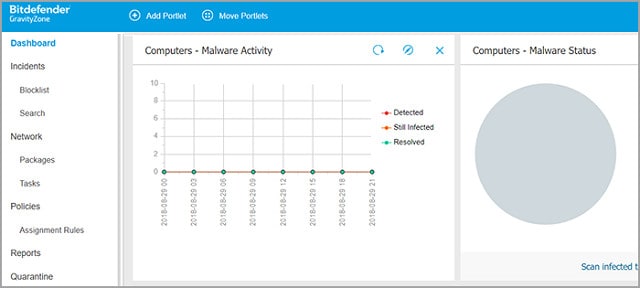

2. Seguridad comercial de Bitdefender Gravity Zone

Bitdefender ha sido un productor de antivirus (AV) desde comenzó en 2001. Más recientemente, la compañía ha cambiado sus sistemas de defensa del modelo antivirus tradicional a paquetes integrales de defensa del sistema. La compañía produce sistemas de defensa de red, así como protección de punto final..

GravityZone incluye una base de datos de detección de firmas, que es similar al método tradicional de mirar a través de una lista de características de virus. Otra similitud con el rendimiento AV tradicional es que GravityZone finaliza los procesos de virus y elimina el programa. GravityZone agrega procedimientos de detección de intrusos a esa capa de acciones AV.

La herramienta supervisa los intentos de acceso al dispositivo y bloquea las fuentes de comunicación que muestran intenciones maliciosas. También rastrea actividades regulares en el dispositivo para establecer una línea de base de comportamiento típico. La actividad anómala que se desvía de esa línea de base provoca medidas de defensa. Las medidas incluyen el seguimiento de la aparente actividad de explotación que caracteriza “Día cero“Ataques.

Además de la resolución de amenazas, la suite de seguridad fortalecerá las defensas de su dispositivo. Este módulo de la suite incluye un administrador de parches para instalar automáticamente actualizaciones al software. También encripta todos sus discos para que los intrusos no puedan leer los datos. El paquete también incluye protección contra amenazas web, comprobaciones de USB y monitores de aplicaciones. El paquete también incluye un firewall.

Bitdefender ofrece una prueba gratuita de GravityZone.

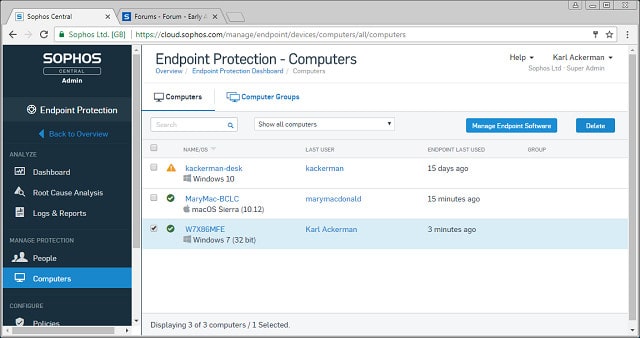

3. Sophos Intercept X

Sophos es uno de los principales implementadores de métodos de IA en la industria de la ciberseguridad. Interceptar X utiliza aprendizaje automático para establecer una línea base de actividad regular en un dispositivo y luego genera alertas cuando detecta eventos que no se ajustan a los patrones de trabajo regulares. Ese elemento del sistema de seguridad detecta malware e intrusiones maliciosas. Un segundo elemento automatiza las respuestas a los problemas detectados.

Otros elementos en el paquete Intercept X se enfocan en tipos de amenazas específicas. Por ejemplo, CryptoGuard es un sistema de bloqueo de ransomware. Otras herramientas en el paquete evitan que el malware se filtre en su dispositivo a través de un navegador. Este sistema bloquea los métodos utilizados por malware sin archivos, que se filtra a una computadora desde páginas web infectadas. Otra herramienta comprueba las descargas en busca de virus y bloquea las descargas para que no se completen si se detecta un virus en el archivo a medida que se descarga. Del mismo modo, el software escanea todos los directorios en busca de malware y también verificará las memorias USB cuando estén conectadas.

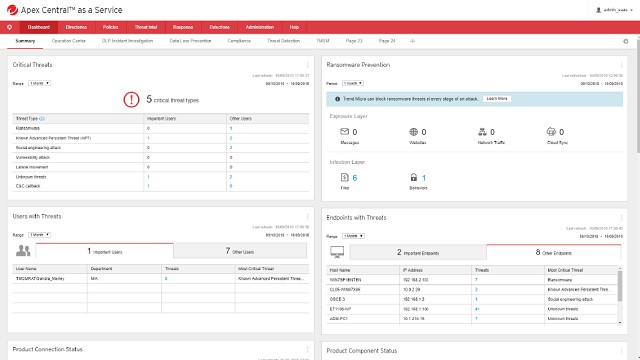

4. Trend Micro Apex One

Trend Micro es un destacado productor audiovisual que se ha cruzado a soluciones de protección de punto final más sofisticadas. Apex One es una mezcla de lo antiguo y lo nuevo. Todavía tiene un sistema antimalware tradicional en su corazón, pero esa base de datos de amenazas enumera vulnerabilidades del sistema en lugar de firmas de virus. Apex One ha agregado monitoreo de comportamiento para mejorar defensas contra ataques de día cero.

los caza de amenazas El elemento de este paquete es un sistema de detección de intrusos basado en host con acciones de defensa automatizadas. La herramienta identificará procesos maliciosos. Mata ese programa y aísla el programa que lo inició. La compañía llama a esto “parche virtual”. Suspenderá las capacidades del programa problemático hasta que haya un parche disponible para cerrar el exploit. Automáticamente, ese proceso elimina el malware, porque esos programas maliciosos nunca recibirán una actualización para eliminar el comportamiento problemático.

Apex One ofrece defensa contra cryptomining, ransomware y malware sin archivos así como los troyanos y virus tradicionales. Este es un servicio basado en la nube, pero necesitará instalar un agente en su computadora para que pueda monitorear el sistema. Esto se ejecuta en Windows y Windows Server.

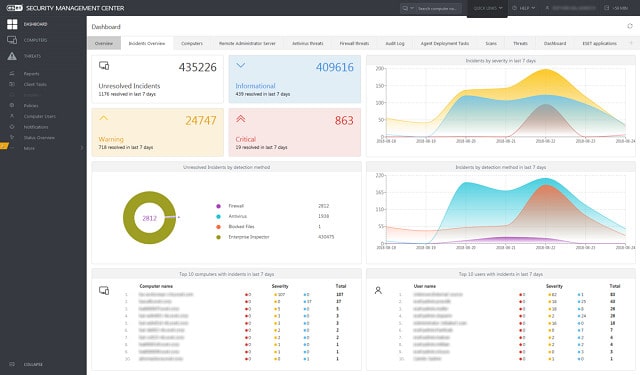

5. ESET Endpoint Security

ESET Endpoint Security protege las computadoras de su empresa de actividades maliciosas que podrían ingresar a través de su red. También bloquea la conexión de cualquier software malicioso a su red. Esto se denomina un “firewall de dos vías” y es la segunda línea de defensa. La primera línea de defensa es un Sistema de prevención de intrusiones basado en host (HIPS) que monitorea los mensajes de eventos en los archivos de registro en sus computadoras.

los Caderas La metodología busca patrones de comportamiento malicioso. Las respuestas a cualquier descubrimiento se pueden automatizar para que el daño no continúe durante los momentos en que el tablero del sistema de seguridad está desatendido. Algunas de las acciones que busca el sistema de detección son mensajes de botnet que generan Ataques DDoS en otras computadoras y ransomware.

Este servicio de seguridad se ejecuta en el sitio y se puede instalar en Windows y Linux. Una versión basada en la nube está disponible. ESET también produce software de protección contra ataques a la red..

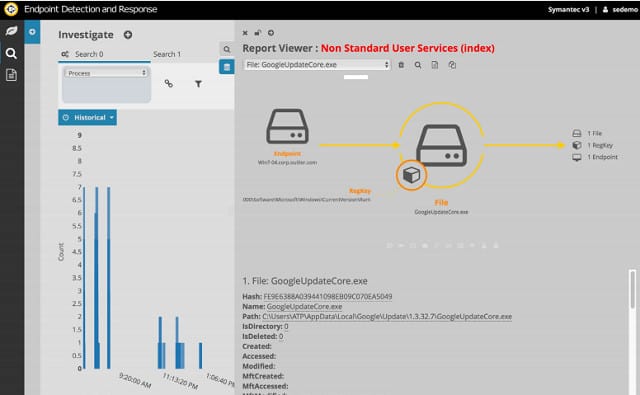

6. Detección y respuesta de Symantec Endpoint

La detección y respuesta de punto final de Symantec emplea Métodos de IA para rastrear la actividad maliciosa, esto se llama “búsqueda de amenazas”. El sistema está disponible como un módulo de software, como un dispositivo y como un servicio basado en la nube. Si opta por la versión de la nube, aún debe instalar el software del agente en su sitio. Esto se ejecuta en Windows y Windows Server. El software local se ejecuta en Windows, Windows Server, Mac OS y Linux. Endpoint Protection and Response es una actualización del servicio básico de Symantec Endpoint Protection.

El sistema implementa procedimientos SIEM para verificar eventos preocupantes escritos en archivos de registro. También establece un patrón de comportamiento normal en el dispositivo y genera una alerta cuando los procesos en la computadora se desvían de este registro. los cazador de amenazas También continuamente analiza la memoria en busca de actividad maliciosa Mantiene un registro de todos los patrones de actividad para el análisis a largo plazo. Además de generar alertas, el sistema también puede activar acciones automatizadas para cerrar procesos maliciosos tan pronto como se detecten. Puede obtener el sistema de detección y respuesta de punto final en una prueba gratuita.

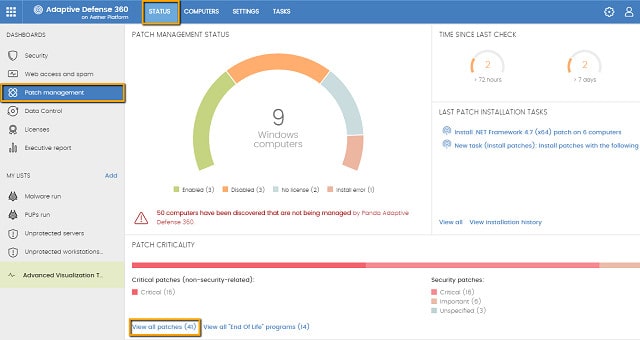

7. Panda Endpoint Protection

Endpoint Protection de Panda Security centraliza la protección de todas las computadoras conectadas a su red. Es decir, puede ver todos los eventos de seguridad en todas las computadoras de su red en una sola consola, que se proporciona desde la nube. La protección opera en computadoras de escritorio, computadoras portátiles, dispositivos móviles y servidores; esos puntos finales protegidos pueden ejecutar Windows, Windows Server, Mac OS, Linux o Android. La compañía llama a esto “inteligencia colectiva”.

El sistema verificará los estados de los periféricos y los dispositivos conectados directamente. Establece una línea de base de política y luego elimina automáticamente los procesos que no se ajustan al perfil.

8. CounterTack GoSecure ESL

GoSecure es la principal marca de inicio de ciberseguridad, CounterTack. ESL significa Endpoint Security Lifestyle. Este es un monitor de vulnerabilidad y no incluye ningún módulo antivirus. Sin embargo, supervisará cualquier sistema AV de terceros que se ejecute en sus puntos finales conectados a la red..

Las características de esta herramienta incluyen descubrimiento de activos, administración de parches, monitoreo AV, administración de configuración y evaluación de vulnerabilidad.

La premisa de esta herramienta es que solo necesita mantener su sistema ajustado con todo el software actualizado para protegerse contra el malware. Este servicio se entrega desde la nube.

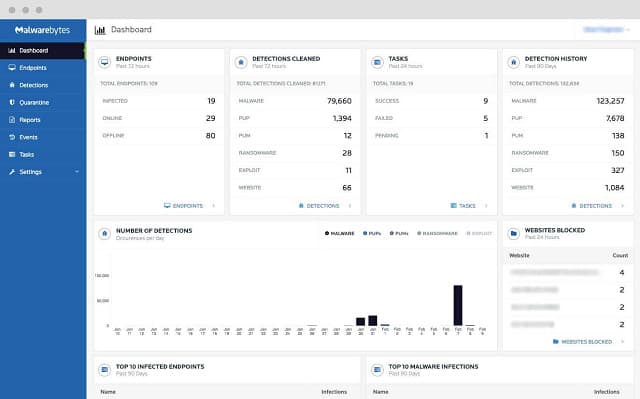

9. Malwarebytes Endpoint Protection

El sistema de seguridad Malwarebytes protegerá los puntos finales que ejecutan Windows y Mac OS. Este es un sistema basado en la nube, por lo que necesitará acceso a su red a través de su firewall.

El sistema remoto se comunica con un agente instalado en uno de sus servidores. El agente busca en las computadoras de su sistema para leer listas de procesos activos, actividad de registro. Luego, controla cualquier actividad inusual que no se ajuste a este patrón de comportamiento normal. El sistema de detección de malware también se basa en el método AV tradicional de una base de datos de amenazas que almacena el comportamiento característico de virus conocidos.

Las respuestas a las amenazas detectadas se lanzan automáticamente. La protección se extiende al bloqueo de la actividad de la botnet y la negativa a permitir que los navegadores carguen páginas web infectadas.

Malwarebytes ofrece una prueba gratuita de Endpoint Protection.

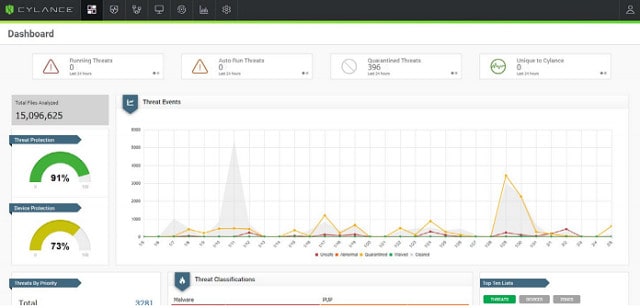

10. Cylance Protect

Cylance Protect es un sistema de protección de punto final basado en AI que elimina la necesidad de un base de datos de amenazas. Puede elegir instalar el software Cylance Protect en su propio servidor o acceder a él como un servicio basado en la nube con un programa de agente instalado en uno de sus sitios.

El servicio monitorea las operaciones de archivos en sus computadoras, bloqueando la instalación de programas maliciosos. También escaneará la memoria para actividad no autorizada, que bloqueará las operaciones de malware sin archivos. Con todo, la estrategia Cylance está diseñada para prevenir ataques de día cero al evitar la necesidad de análisis de malware y distribución de respuesta a amenazas.

La reparación de amenazas ocurre de inmediato. Esto toma la forma de bloquear el tráfico entrante desde una dirección sospechosa, arrancar intrusos y matar procesos maliciosos.

Protección de punto final en contexto

Como usuario de negocios, administrará muchos puntos finales dentro de sus oficinas y también computadoras remotas propiedad de freelancers de teletrabajo y empleados a domicilio. Una red abierta que incluye dispositivos remotos y propiedad del usuario es vulnerable a un mayor riesgo que una LAN de oficina contenida.

La protección del punto final es ciertamente necesaria. Sin embargo, esta no debería ser su única línea de defensa contra malware e intrusos. Debe considerar su infraestructura de TI en su conjunto al implementar medidas de seguridad y asegurarse de que su red esté protegida por una seguridad sólida, así como al introducir protección de punto final.

era centralizada, como una nube, mientras que en otros casos, la solución se instala directamente en el dispositivo. En cualquier caso, la protección de punto final es esencial para garantizar la seguridad de los dispositivos y la información que contienen. Los ataques cibernéticos son cada vez más sofisticados y peligrosos, y la protección de punto final es una herramienta vital para combatirlos. Es importante que las empresas y los usuarios individuales tomen medidas para proteger sus dispositivos y datos, y la protección de punto final es una parte clave de esa estrategia.