Puede pensar que ya sabe acerca de los sistemas de detección de brechas. Sistemas de detección de intrusos (IDS) y sistemas de prevención de intrusiones (IPS) han existido por algún tiempo ahora. Sin embargo, si esto es lo que estaba pensando cuando lee los sistemas de detección de brechas, está mirando en la dirección equivocada. Los dos no son lo mismo.

Mientras que los sistemas de detección de intrusos intentan evitar intrusiones en la red por parte de terceros, los sistemas de detección de brechas buscan actividad de software malicioso en la red. La detección de incumplimiento es un término nuevo para un viejo problema. La diferencia entre BDS y un firewall es que la detección de brechas opera dentro de la red, mientras que los firewalls son herramientas límite que intentan bloquear el malware en el punto de entrada..

¿No hay tiempo para leer todos los detalles en este momento? Aquí está Nuestra lista de los diez mejores sistemas de detección de brechas:

- Violación Un evaluador de riesgos basado en la nube y un escáner de violación del sistema de UpGuard.

- Crowdstrike Falcon Prevent Una plataforma de protección de punto final basada en la nube que se denomina un sistema antivirus de generación neta.

- Detector de descubrimiento profundo de Trend Micro Un dispositivo de hardware de protección contra amenazas altamente calificado que incluye monitoreo constante de puertos y protocolos más seguimiento de eventos de software.

- Monitoreo de actividad de datos Imperva Protege los datos en bases de datos y archivos, en las instalaciones y en la nube..

- FortiSandbox Un sistema de detección de amenazas avanzado proactivo que está disponible como dispositivo, como máquina virtual o como servicio basado en la nube.

- Change Tracker Detecta alteraciones no autorizadas en un sistema que podrían corresponder a una alteración esperada que forma parte de un proceso de gestión de cambios.

- InsiderSecurity Un monitor de protección contra amenazas con sede en Singapur. Disponible desde la nube o para instalación local.

- HackWatchman Un BDS de Activereach que crea un dispositivo fantasma que actúa como un honeypot para atraer a los intrusos que ingresan a la red.

- Lastline Defender Herramienta de protección contra infracciones para sistemas de correo electrónico, redes, recursos en la nube y dispositivos IoT.

- SpyCloud Bloquea las cuentas de usuario del sistema y destaca especialmente las cuentas abandonadas pero en vivo.

La definición de BDS se parece mucho a un sistema antivirus. Es. Sin embargo, un programa antivirus verifica en una sola computadora malware conocido pero un BDS observa la actividad en una red y en todo un sistema de TI. Un BDS se puede implementar como software o como dispositivo de hardware..

Las amenazas de seguridad detectadas por BDS tienen un comportamiento un poco más amplio que las actividades detectadas por un sistema antimalware típico. El software malicioso que busca el BDS podría ser parte de un conjunto de software de ataque, lanzado manualmente por un intruso.

Cada ejecución individual del programa puede parecer compatible con las actividades normales de la empresa. Puede ser la ejecución de software legítimo que ya reside en su sistema. BDS no solo analiza cada proceso individual sino que detecta combinaciones de programas que podrían combinarse con fines maliciosos.

Los diez mejores sistemas de detección de brechas

La definición de BDS es nueva, por lo que todavía no hay muchos proveedores para este tipo de sistema..

Puede leer más sobre cada una de estas herramientas en las siguientes secciones.

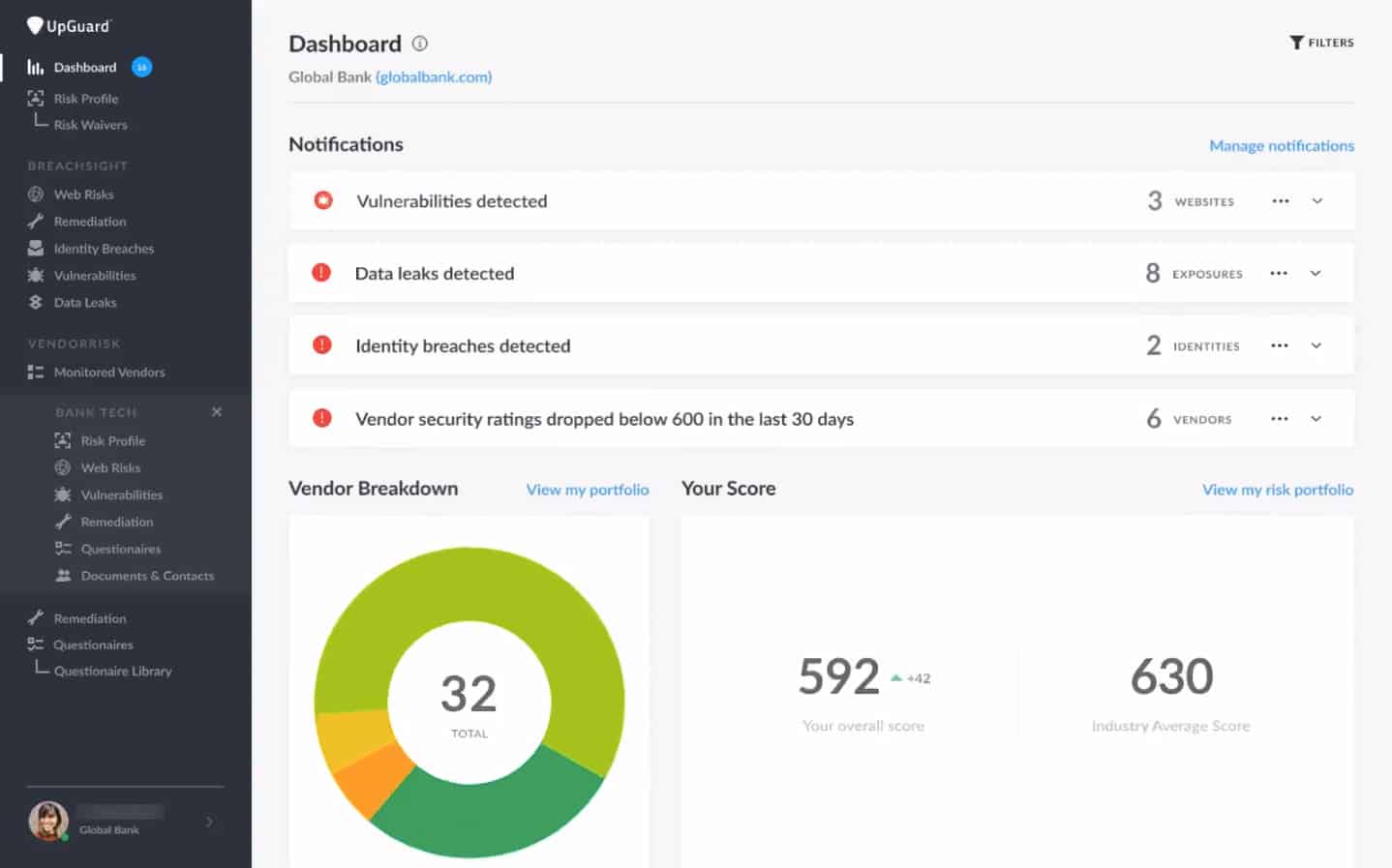

1. UpGuard BreachSight

BreachSight es un sistema de violación de datos muy competente de UpGuard, que produce una gama de productos de seguridad que son ideales para los minoristas en línea.

El sistema BreachSight tiene una consola de administración atractiva a la que se puede acceder en línea. Todo el sistema se entrega desde la nube para que no tenga que preocuparse por el espacio del servidor para alojar el sistema de ciberseguridad..

El sistema de seguridad aborda la protección de datos desde dos ángulos:

- Vulnerabilidad de fuga de datos

- Divulgación de credenciales

El escáner de vulnerabilidades se ejecuta continuamente. Alerta al administrador de datos de cualquier intento sospechoso de acceso a datos. También destacará las debilidades de seguridad del sistema que deben cerrarse. El escáner busca procesos en ejecución y escanea el código de los programas, buscando intenciones maliciosas..

BreachSight puede detectar cuándo se han revelado las credenciales de los empleados. El protector de credenciales verifica la actividad inesperada y alerta al administrador de sistemas de la compañía para revocar las credenciales sospechosas de estar comprometidas.

El sistema BreachSight incluye scripts de corrección automatizados. Todos los pasos están completamente documentados. Los registros de detección y reparación de violaciones forman un archivo valioso, que necesitará para demostrar el cumplimiento de los estándares de seguridad de protección de datos.

El paquete de medidas de detección de brechas incluye acceso a expertos en ciberseguridad en las oficinas de UpGuard. Estos consultores guiarán a su equipo de administración del sistema para interpretar los datos generados por la aplicación. Ese registro de eventos de incumplimiento incluso puede identificar a las partes responsables del incumplimiento, lo que permite a su empresa demandar por la recuperación de pérdidas o, al menos, hacer que las autoridades traten con el autor..

Este es un excelente sistema de detección de brechas, pero deberá comprobarlo usted mismo antes para comprender cómo encajará en su estrategia de protección de datos. Puede obtener una demostración gratuita del sistema en el sitio web de UpGuard.

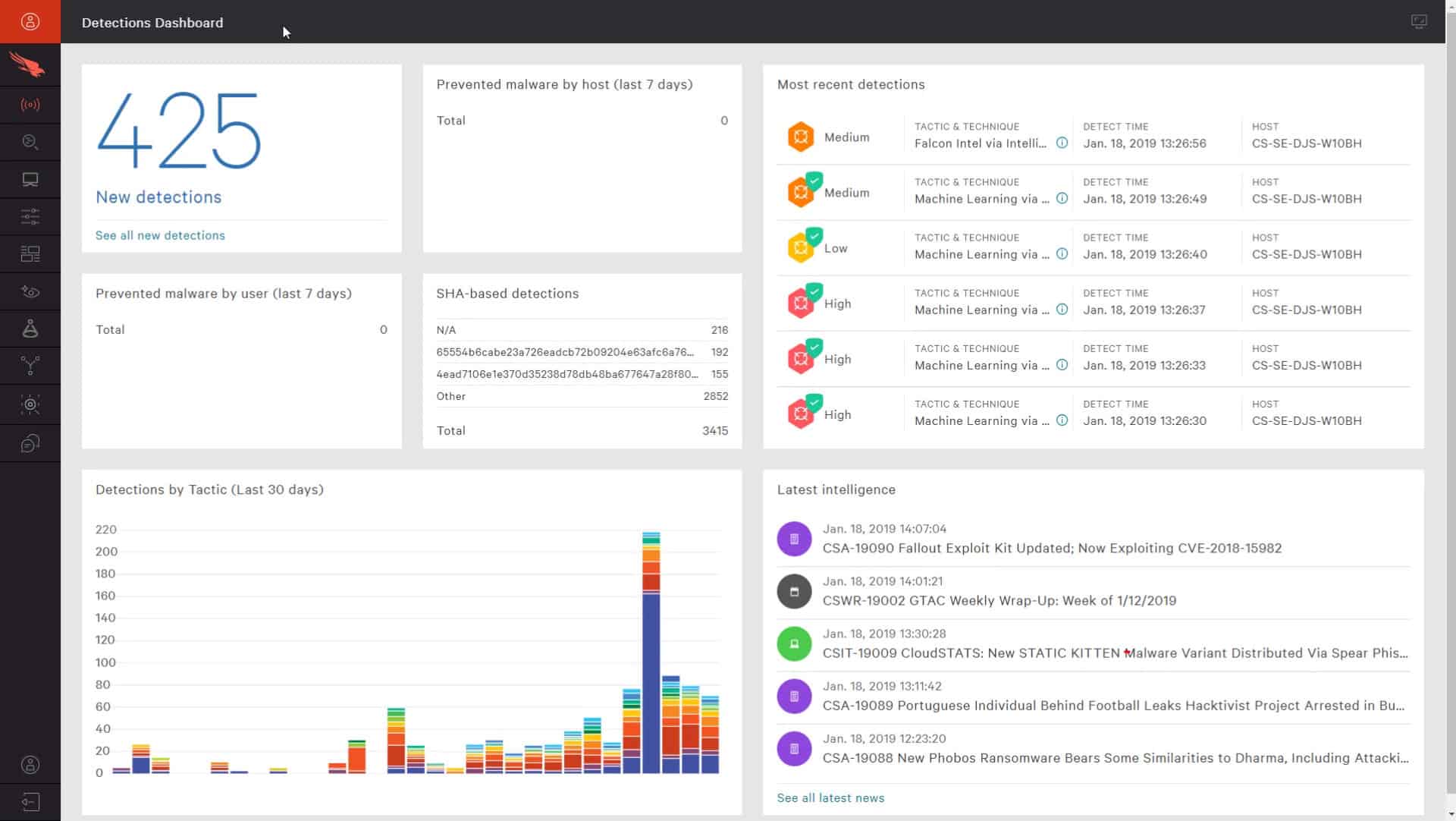

2. Crowdstrike Falcon Prevent

Falcon Prevent de Crowdstrike es una gama de paquetes en cuatro niveles de servicio: Pro, Enterprise, Premium y Complete.

Crowdstrike comercializa la gama Falcon Prevent como un “antivirus de próxima generación”. El término es exacto, pero Falcon va mucho más allá que un simple escáner de software malicioso. Es un sistema de detección de brechas. Falcon no solo busca malware conocido. Tiene sistemas de detección que pueden detectar software que realiza acciones inesperadas incluso si ese programa no ha sido detectado y marcado previamente como malware. También es capaz de detectar combinaciones de software autorizado y válido que podría indicar intrusión cuando se ejecuta en una secuencia específica.

La filosofía detrás de todo sistema de detección de brechas no es evitar que el software malicioso ingrese a la red; se supone que los servicios de borde deben hacer eso. El propósito de estos sistemas es atrapar malware que logra esquivar firewalls y controles de acceso.

Falcon Evita los retiros de la red hasta sus puntos finales. No debe abandonar los firewalls y los controles de acceso, pero debe usar Falcon como alternativa en caso de que esos sistemas fallen.

Aunque este es un servicio basado en la nube, su protección no se rompe si Internet se desconecta. El software Falcon Prevent incluye agentes in situ que no se interrumpen cuando no pueden alcanzar el controlador en los servidores de Crowdstrike.

El sistema incluye acciones de protección automatizadas y pistas de auditoría para ayudar a los usuarios a comprender un vector de ataque concertado y repetido. El seguimiento de auditoría también es una buena fuente de evidencia de cumplimiento de estándares de protección de datos.

Crowdstrike ofrece una prueba gratuita de 15 días del sistema Falcon Prevent para que pueda ponerlo a prueba y decidir su idoneidad para la estrategia de defensa de datos de su empresa.

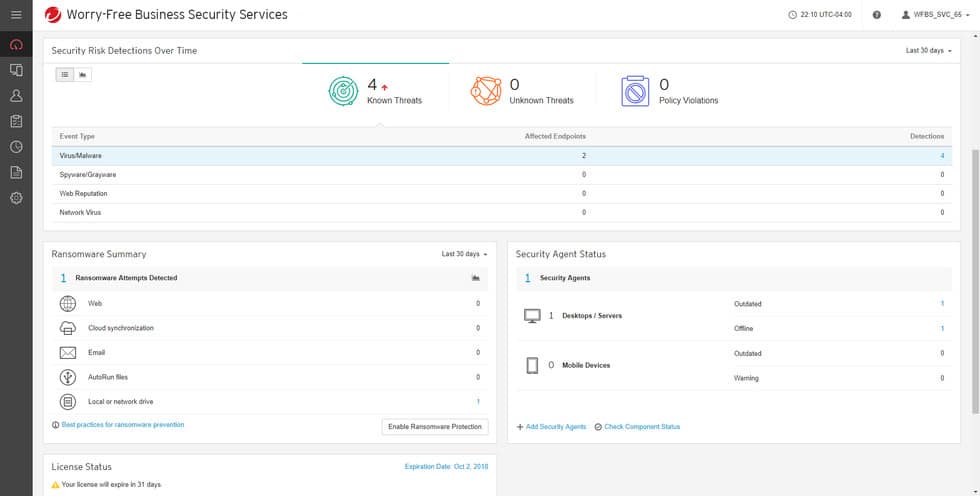

3. Trend Micro Deep Discovery Inspector

Trend Micro es una importante marca antivirus. Todos los proveedores de AV actualmente están avanzando para proporcionar servicios de ciberseguridad más completos. Trend Micro ha desarrollado un sistema de detección de brechas que lo ayudará a adelantarse a la competencia..

Este es un dispositivo que se conecta a su red, como lo haría con un firewall. No reemplace sus servicios de protección de límites con Deep Discovery Inspector porque la atención de este dispositivo se dirige a la actividad dentro de la red.

La fortaleza de esta herramienta radica en su capacidad para captar las interacciones entre el software troyano y sus controladores externos..

Una característica muy distintiva de los ataques que los sistemas de detección de brechas están diseñados para bloquear es que el software aparentemente no relacionado se manipula para trabajar en conjunto con fines maliciosos. Deep Discovery Inspector tiene como objetivo detectar la fuerza de control que ordena que el software legítimo contribuya a las violaciones de datos.

Este sistema funciona a nivel de red y busca combinaciones sospechosas de eventos. Cubre puntos finales, aplicaciones web y de correo electrónico y tráfico de red para crear perfiles de análisis de amenazas. No utiliza la táctica AV tradicional de referencia a una base de datos característica de malware. Por lo tanto, es capaz de detectar ataques de “día cero”. Llega a las aplicaciones, incluidos los servidores web y de correo electrónico para buscar estrategias de ataque antes de que tengan la oportunidad de alcanzar objetivos.

Este es un innovador sistema de detección de brechas de una de las operaciones de ciberseguridad líderes en el mundo..

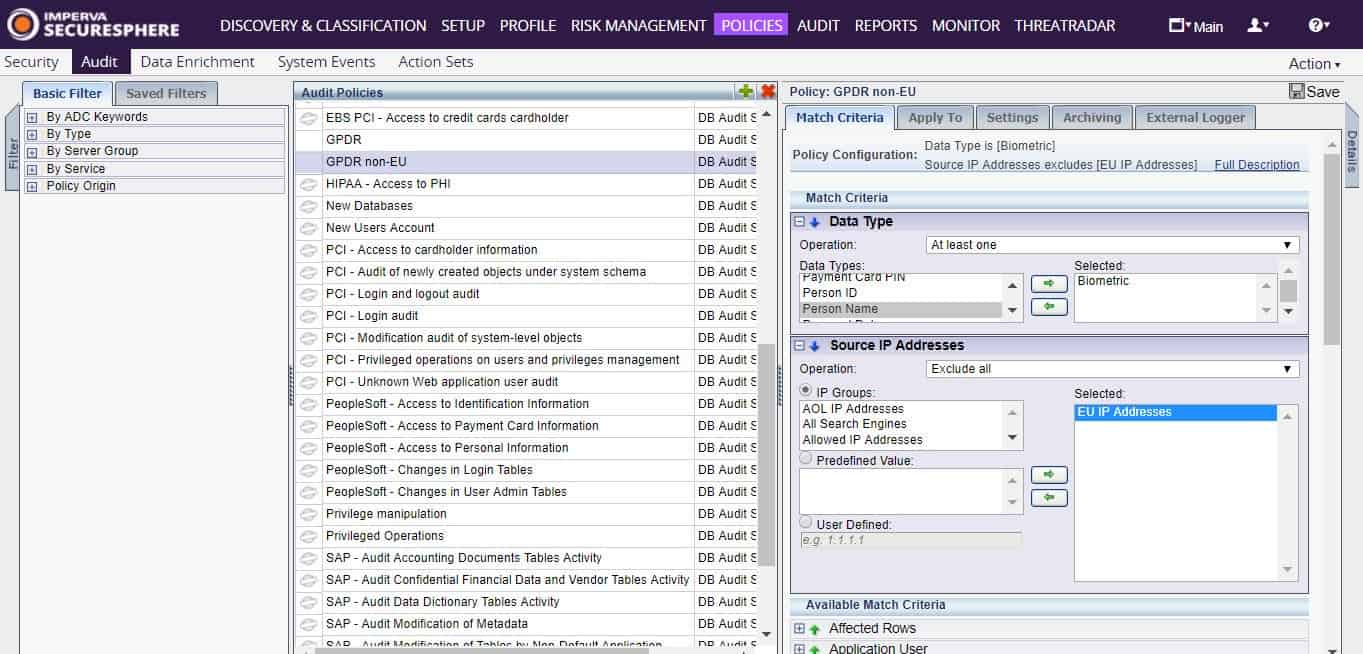

4. Monitoreo de actividad de datos Imperva

El monitoreo de la actividad de datos cubre todo tipo de almacenamiento de datos desde bases de datos a archivos y este conjunto de medidas de seguridad del sistema los cubre a todos..

Imperva destaca la importancia de la capacidad de su servicio para demostrar el cumplimiento de los estándares de seguridad de datos. Como administrador de sistemas, tiene dos prioridades de protección de datos: protección de datos y prueba de que ha hecho todo lo posible para proteger esos datos. La prueba es importante si necesita demostrar el cumplimiento de los estándares de seguridad de datos para ganar nuevos negocios y mantener su empresa rentable.

El sistema monitorea eventos relacionados con almacenes de datos e informes sobre actividades sospechosas en vivo en la pantalla de la consola. El monitor obtiene transmisiones en vivo de Imperva Data Risk Analytics para actualizar continuamente su corrección de los vectores de ataque..

Imperva Data Activity Monitoring está disponible como software local o como un servicio basado en la nube. La empresa no ofrece una versión de prueba gratuita, pero puede obtener una demostración del sistema para evaluar si cumple o no con las necesidades de seguridad de datos de su empresa..

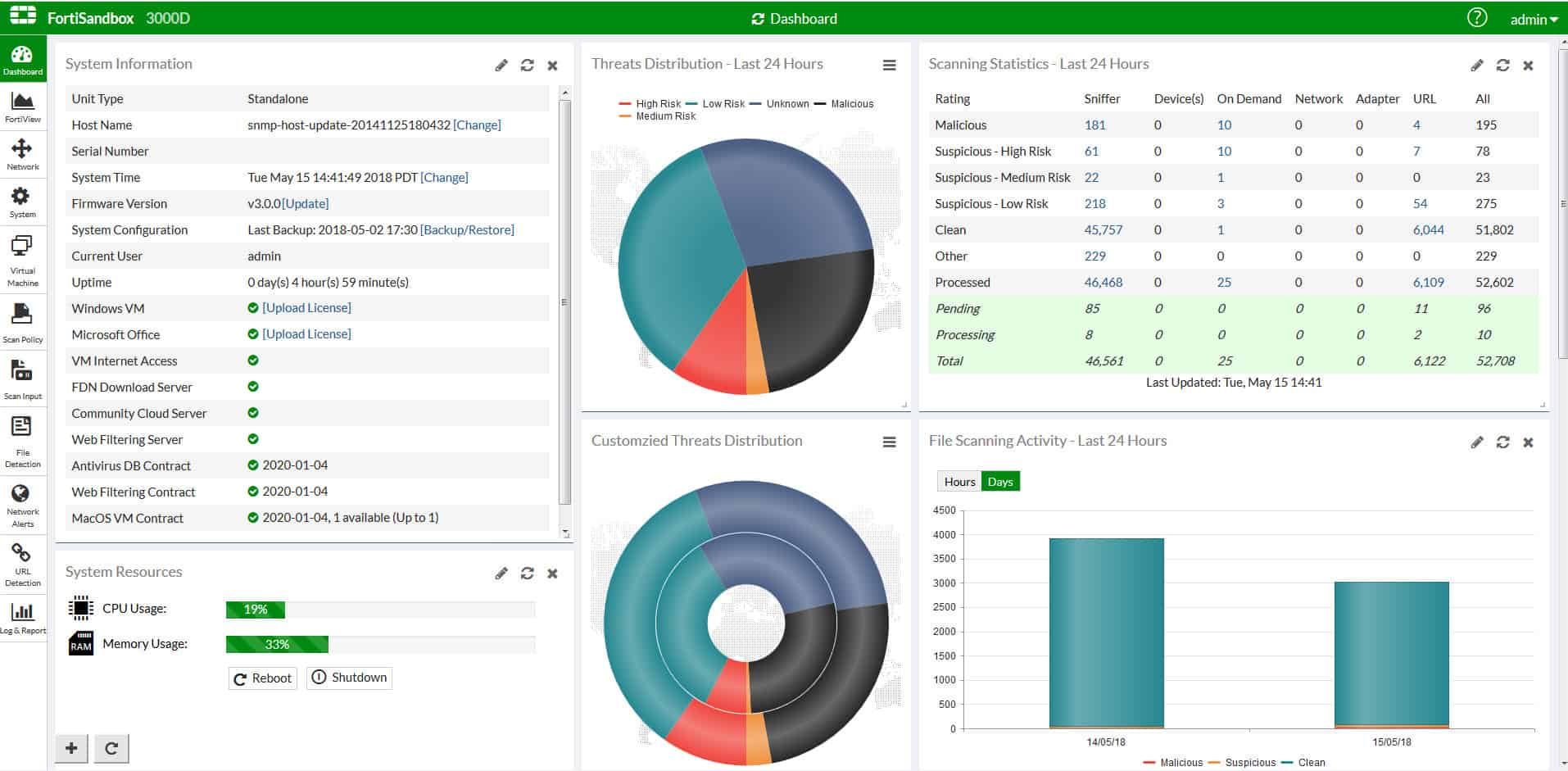

5. Fortinet FortiSandbox

Fortinet se especializa en seguridad de red contra amenazas entrantes a Internet. FortiSandbox está disponible como dispositivo, como software local ejecutado en una máquina virtual o como un servicio de suscripción basado en la nube.

Los sistemas de detección de brechas comienzan con el supuesto de que la seguridad del acceso a la red puede ser derrotada. La estrategia FortiSandbox implica aislar el nuevo software y monitorear su reacción con los recursos y servicios de la red. Este es un enfoque de cuarentena que permite que el software funcione completamente pero establece puntos de guardado para permitir la reversión completa del sistema.

FortiSandbox interactúa con todos los niveles en sus redes, desde firewalls y puertas de enlace hasta puntos finales. El paquete incluye servicios de mitigación y detección de amenazas. Este es el equivalente de software de “Confiar pero verificar”. Fortinet ofrece una demostración gratuita de FortiSandbox.

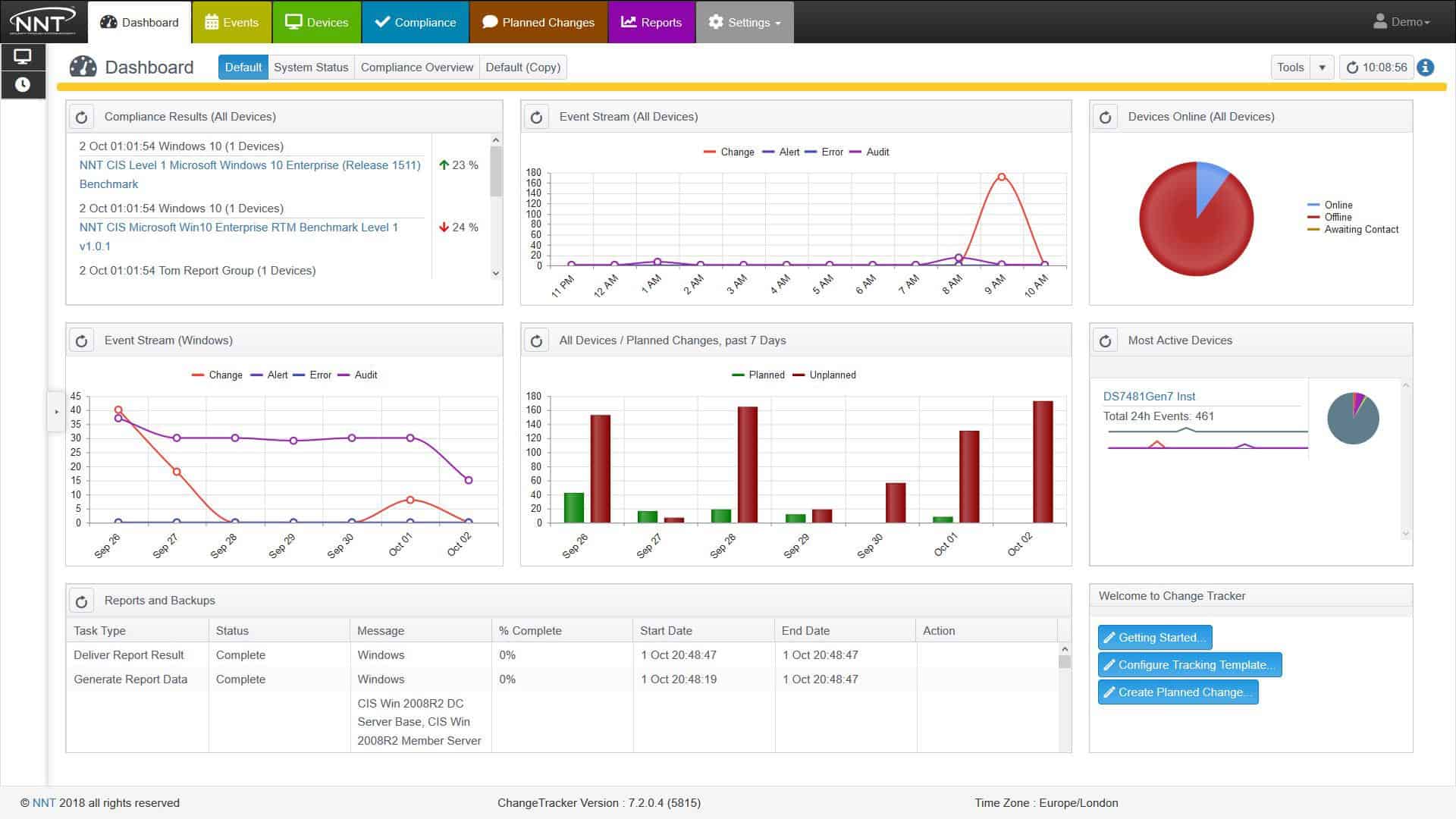

6. NNT Change Tracker

La última versión de Change Tracker se llama Ben7 R2. 7 7. Esta herramienta se ocupa particularmente de las vulnerabilidades que se pueden incluir en los procesos de cambio del sistema. La herramienta está diseñada para hacer cumplir las demandas de los estándares de gestión del sistema de TI, especialmente ITIL.

Los proyectos de mejora siempre se llevan a cabo con una actitud positiva. El cambio del sistema es solo para mejor. Sin embargo, mientras el equipo está trabajando hacia un nuevo y brillante futuro, otros podrían tener intenciones maliciosas y usar el proyecto de actualización como una cortina de humo para una oportunidad de intrusión.

Change Tracker vigila las vulnerabilidades que pueden surgir durante un proyecto de desarrollo. Mantiene el control de las configuraciones del dispositivo, mientras que la atención de todos se dirige al desarrollo. La herramienta analiza cambios de configuración no autorizados, genera una alerta cuando se detecta uno y vuelve automáticamente a las configuraciones autorizadas cuando se detecta cualquier cambio.

NNT ofrece una prueba gratuita de Change Tracker.

7. Seguridad interna

InsiderSecurity es un sistema de detección de brechas SaaS con sede en Singapur. El servicio es una combinación de software y experiencia humana porque la compañía ofrece un análisis experto real de los registros de eventos de amenazas que se generan en su red.

La plataforma ofrece detección rápida de brechas y remediación automatizada, así como análisis humanos en línea que brindan orientación de seguridad. Además de la detección de software no autorizado, este servicio supervisa las actividades de los usuarios autorizados para detectar ataques internos. Básicamente, cualquier ejecución de software en su sistema se examina para determinar su intención y el sistema de seguridad se encadena al creador de cualquier actividad maliciosa..

Este servicio en línea podría salvarlo de enjuiciamiento en caso de una violación del sistema. Puede ver cómo funciona solicitando una demostración.

8. Activereach HackWatchman

El sistema de detección de brechas ActiveReach se llama HackWatchman. Este es un servicio de detección de incumplimiento administrado, por lo que no tiene que sentarse frente al tablero todo el día. El personal de ActiveReach hace todo el trabajo de monitoreo por usted y le notifica si ocurre alguna violación..

Esta solución de protección es única. Identifica dispositivos de almacenamiento de datos cruciales y los imita. La idea es atraer a los piratas informáticos lejos de sus ubicaciones de almacenamiento de datos reales hacia la versión fantasma creada por HackWatchman.

El sistema HackWatchman incluye dispositivos físicos que se conectan al equipo monitoreado. Esto informa a los servidores ActiveReach donde los analistas revisan los registros de eventos tan pronto como llegan. Se necesita habilidad para erradicar los falsos positivos y detectar patrones de ataque. La estrategia Activereach ofrece tareas de detección de brechas a especialistas en ciberseguridad experimentados..

Aunque el uso de analistas humanos parece ser un paso atrás, supera el problema de los informes “falsos positivos” constantes que pueden afectar a un departamento de TI típico. Activereach ofrece una demostración gratuita del sistema HackWatchman.

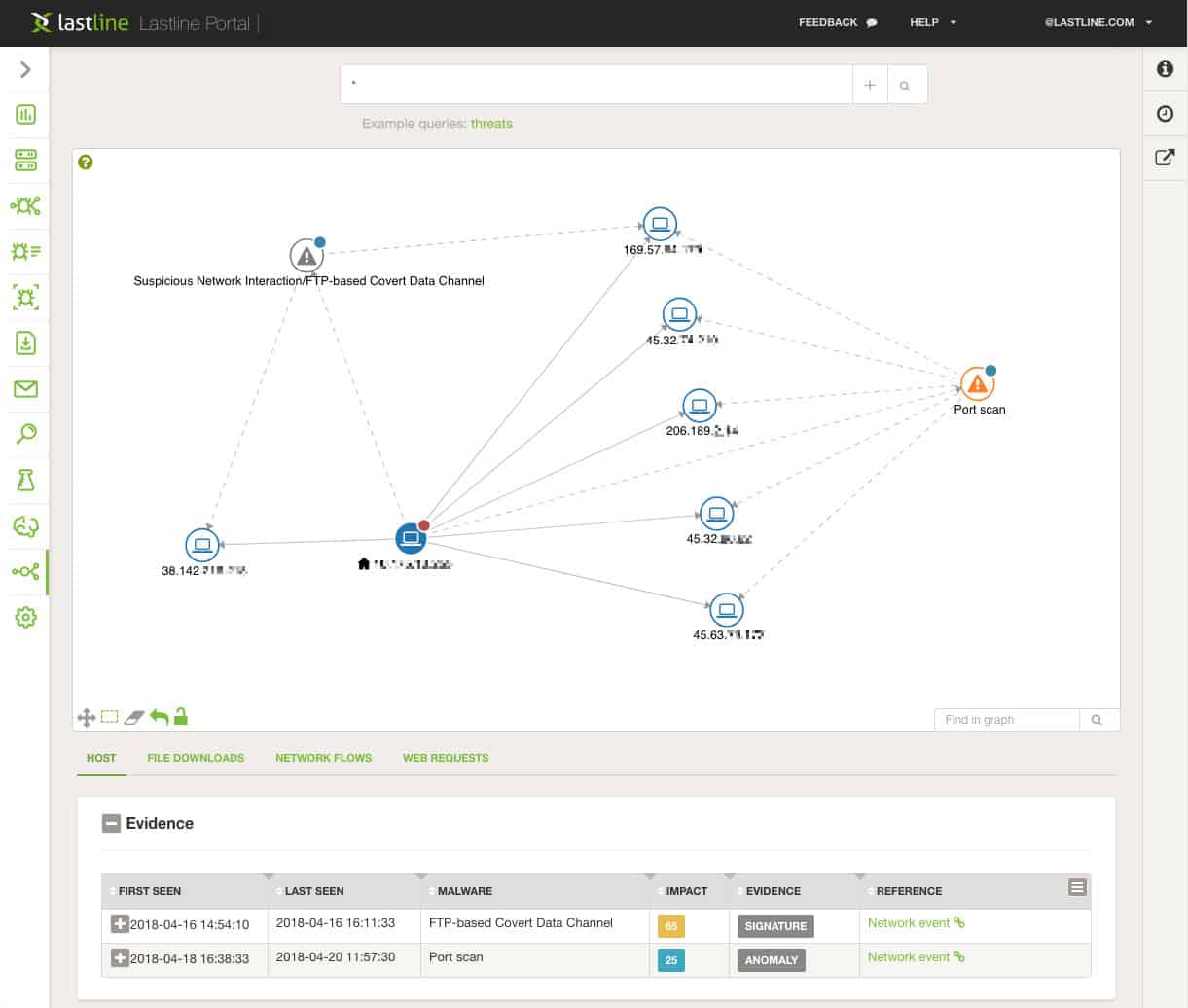

9. Lastline Defender

Lastline utiliza métodos de IA en el sistema Defender. A pesar de sus métodos automatizados de aprendizaje automático, Defender no es una solución estándar. La instalación comienza con una consulta. El siguiente paso es una propuesta que presenta una solución a medida..

La compañía tiene una gran cantidad de usuarios existentes en todo el mundo, cubriendo millones de cuentas de usuario. Los compradores defensores se encuentran dispersos en América del Norte, Europa, Asia y Australasia..

Defender está disponible en paquetes especializados que se centran en la red, los sistemas de correo electrónico, los recursos en la nube y los dispositivos IoT. El elemento AI del paquete ayuda a filtrar los falsos positivos, por lo que su equipo de administración del sistema no se verá abrumado por alertas irrelevantes o activadas falsamente.

Lastline ofrece una demostración de su software en su sitio web.

10. SpyCloud

SpyCloud se centra en la actividad de las cuentas autorizadas y se asegura de que no sean secuestradas. En estos días donde las estafas de phishing son frecuentes, es difícil para cualquier software de monitoreo bloquear actividades maliciosas. Si un usuario autorizado instala el software o si una cuenta de usuario válida inicia una serie de programas legítimos, es casi imposible para los sistemas AV tradicionales proteger su sistema.

SpyCloud evita el problema de decidir qué procesadores en ejecución son válidos y cuáles tienen intención maliciosa. En lugar de monitorear todos los eventos en la red, se enfoca en las actividades de la intención del usuario. Comprueba factores como la ubicación de inicio de sesión que coincide con la ubicación conocida del usuario y también detecta el acceso simultáneo inviable por la misma cuenta.

Protegiendo datos

La protección de datos es cada vez más difícil cada día. No puede confiar únicamente en un firewall y un antivirus tradicional para evitar la divulgación de datos o las infracciones del sistema.

En la actualidad, los piratas informáticos saben cómo engañar a los empleados para que den sus credenciales de inicio de sesión, por lo que no basta con mirar el acceso externo a su sistema para proteger los almacenes de datos de su empresa. Necesita un software de protección de datos más sofisticado, como un sistema de detección de brechas.

Hola, este artículo habla sobre los sistemas de detección de brechas y cómo difieren de los sistemas de detección de intrusos. Es importante entender que los BDS buscan actividad de software malicioso en la red, mientras que los firewalls intentan bloquear el malware en el punto de entrada. Además, se proporciona una lista de los diez mejores sistemas de detección de brechas, que incluyen herramientas como UpGuard BreachSight, Crowdstrike Falcon Prevent y Trend Micro Deep Discovery Inspector. Es importante proteger los datos en bases de datos y archivos, tanto en las instalaciones como en la nube, y estos sistemas pueden ayudar a detectar amenazas y prevenir violaciones de seguridad.