Captura de Pacotes ou PCAP (também conhecida como libpcap) é uma interface de programação de aplicativos (API) que captura dados de pacotes de rede ao vivo das camadas 2-7 do modelo OSI. Analisadores de rede como o Wireshark criam arquivos .pcap para coletar e registrar dados de pacotes de uma rede. O PCAP vem em vários formatos, incluindo Libpcap, WinPcap, e PCAPng.

Esses arquivos PCAP podem ser usados para exibir pacotes de rede TCP / IP e UDP. Se você deseja registrar o tráfego de rede, precisa criar um arquivo .pcap. Você pode criar um arquivo .pcap usando um analisador de rede ou uma ferramenta de detecção de pacotes como o Wireshark ou o tcpdump. Neste artigo, veremos o que é o PCAP e como ele funciona.

Por que preciso usar o PCAP?

O PCAP é um recurso valioso para análise de arquivos e para monitorar o tráfego da rede. As ferramentas de coleta de pacotes, como o Wireshark, permitem coletar o tráfego de rede e convertê-lo em um formato legível por humanos. Há muitas razões pelas quais o PCAP é usado para monitorar redes. Alguns dos mais comuns incluem o monitoramento do uso da largura de banda, a identificação de servidores DHCP não autorizados, a detecção de malware, a resolução de DNS e a resposta a incidentes..

Para administradores de rede e pesquisadores de segurança, a análise de arquivos em pacotes é uma boa maneira de detectar invasões de rede e outras atividades suspeitas. Por exemplo, se uma fonte estiver enviando à rede muito tráfego malicioso, você poderá identificá-lo no agente do software e tomar medidas para corrigir o ataque.

Como um Sniffer de pacotes funciona?

Para capturar arquivos PCAP, você precisa usar um sniffer de pacotes. Um farejador de pacotes captura pacotes e os apresenta de uma maneira fácil de entender. Ao usar um sniffer PCAP, a primeira coisa que você precisa fazer é identificar em qual interface você deseja sniffar. Se você estiver em um dispositivo Linux, estes podem ser eth0 ou wlan0. Você pode selecionar uma interface com o comando ifconfig.

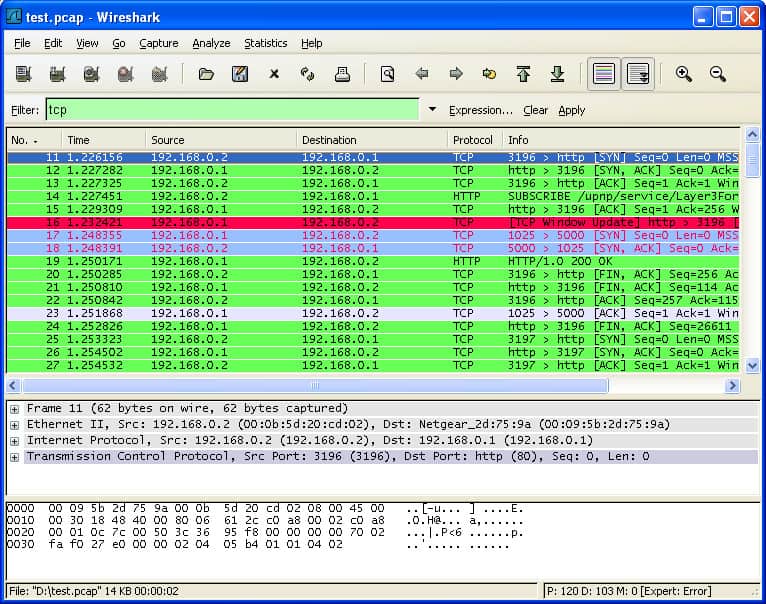

Depois de saber qual interface você deseja detectar, você pode escolher que tipo de tráfego deseja monitorar. Por exemplo, se você deseja monitorar apenas pacotes TCP / IP, pode criar regras para fazer isso. Muitas ferramentas oferecem filtros que permitem controlar o tráfego que você coleta.

Por exemplo, o Wireshark permite filtrar o tipo de tráfego que você vê com filtros de captura e exibição. Os filtros de captura permitem filtrar o tráfego capturado e os filtros de exibição permitem filtrar o tráfego que você vê. Por exemplo, você pode filtrar protocolos, fluxos ou hosts.

Depois de coletar o tráfego filtrado, você pode começar a procurar por problemas de desempenho. Para análises mais direcionadas, você também pode filtrar com base nas portas de origem e de destino para testar elementos de rede específicos. Todas as informações capturadas podem ser usadas para solucionar problemas de desempenho da rede.

Versões do PCAP

Como mencionado acima, existem muitos tipos diferentes de arquivos PCAP, incluindo:

- Libpcap

- WinPcap

- PCAPng

- Npcap

Cada versão possui seus próprios casos de uso e diferentes tipos de ferramentas de monitoramento de rede suportam diferentes formas de arquivos PCAP. Por exemplo, o Libpcap é uma biblioteca c / C ++ de código aberto, portátil, projetada para usuários de Linux e Mac OS. O Libpcap permite que os administradores capturem e filtrem pacotes. Ferramentas de detecção de pacotes como tcpdump usam o formato Libpcap.

Para usuários do Windows, existe o formato WinPcap. O WinPcap é outra biblioteca de captura de pacotes portátil projetada para dispositivos Windows. O WinpCap também pode capturar e filtrar pacotes coletados da rede. Ferramentas como Wireshark, Nmap, e Snort use o WinPCap para monitorar dispositivos, mas o próprio protocolo foi descontinuado.

O formato de arquivo de captura Pcapng ou .pcap de próxima geração é uma versão mais avançada do PCAP que vem como padrão no Wireshark. O Pcapng pode capturar e armazenar dados. O tipo de dados que o pcapng coleta inclui precisão estendida do carimbo de data e hora, comentários do usuário e estatísticas de captura para fornecer informações adicionais ao usuário.

Ferramentas como o Wireshark estão usando o PCAPng porque podem gravar mais informações que o PCAP. No entanto, o problema com o PCAPng é que ele não é compatível com tantas ferramentas quanto o PCAP.

O Npcap é uma biblioteca portátil de detecção de pacotes para Windows, produzida pelo Nmap, um dos fornecedores mais conhecidos de detecção de pacotes. A biblioteca é mais rápida e mais segura que o WinpCap. O Npcap suporta o Windows 10 e a injeção de captura de pacotes de loopback para que você possa enviar e cheirar pacotes de loopback. Npcap também é suportado pelo Wireshark.

Vantagens da captura de pacotes e PCAP

A maior vantagem da captura de pacotes é que ela concede visibilidade. Você pode usar dados de pacote para identificar a causa raiz dos problemas de rede. Você pode monitorar as fontes de tráfego e identificar os dados de uso de aplicativos e dispositivos. Os dados do PCAP fornecem as informações em tempo real necessárias para encontrar e resolver problemas de desempenho para manter a rede funcionando após um evento de segurança.

Por exemplo, você pode identificar onde um malware invadiu a rede rastreando o fluxo de tráfego malicioso e outras comunicações maliciosas. Sem o PCAP e uma ferramenta de captura de pacotes, seria mais difícil rastrear pacotes e gerenciar riscos de segurança.

Como um formato de arquivo simples, o PCAP tem a vantagem de ser compatível com praticamente qualquer programa de detecção de pacotes que você possa imaginar, com uma variedade de versões para Windows, Linux e Mac OS. A captura de pacotes pode ser implantada em praticamente qualquer ambiente.

Desvantagens da captura de pacotes e PCAP

Embora a captura de pacotes seja uma técnica valiosa de monitoramento, ela tem suas limitações. A análise de pacotes permite monitorar o tráfego de rede, mas não monitora tudo. Existem muitos ataques cibernéticos que não são lançados pelo tráfego de rede, portanto, você precisa ter outras medidas de segurança em vigor.

Por exemplo, alguns invasores usam USBs e outros ataques baseados em hardware. Como consequência, a análise de arquivos PCAP deve fazer parte da sua estratégia de segurança de rede, mas não deve ser sua única linha de defesa.

Outro obstáculo significativo à captura de pacotes é a criptografia. Muitos invasores cibernéticos usam comunicações criptografadas para lançar ataques a redes. A criptografia impede que o farejador de pacotes consiga acessar dados de tráfego e identificar ataques. Isso significa que ataques criptografados passarão para o radar se você estiver usando o PCAP.

Há também um problema com a localização do sniffer de pacotes. Se um farejador de pacotes for colocado na borda da rede, isso limitará a quantidade de visibilidade que um usuário possui. Por exemplo, o usuário pode não conseguir identificar o início de um ataque DDoS ou surto de malware. Além disso, mesmo se você estiver coletando dados no centro da rede, é importante garantir que você esteja coletando conversas inteiras, em vez de dados resumidos.

Ferramenta de análise de pacotes de código-fonte aberto: como o Wireshark usa arquivos PCAP?

O Wireshark é o analisador de tráfego mais popular do mundo. O Wireshark usa arquivos .pcap para registrar dados de pacotes extraídos de uma varredura de rede. Os dados do pacote são registrados em arquivos com a extensão .pcap e podem ser usados para encontrar problemas de desempenho e ataques cibernéticos na rede.

Em outras palavras, o arquivo PCAP cria um registro de dados de rede que você pode visualizar através do Wireshark. Você pode avaliar o status da rede e identificar se há algum problema de serviço ao qual precise responder..

É importante observar que o Wireshark não é a única ferramenta que pode abrir arquivos .pcap. Outras alternativas amplamente usadas incluem tcpdump e WinDump, ferramentas de monitoramento de rede que também usam o PCAP para levar uma lupa ao desempenho da rede.

Exemplo de ferramenta proprietária de análise de pacotes

Monitor de desempenho de rede SolarWinds (TESTE GRATUITO)

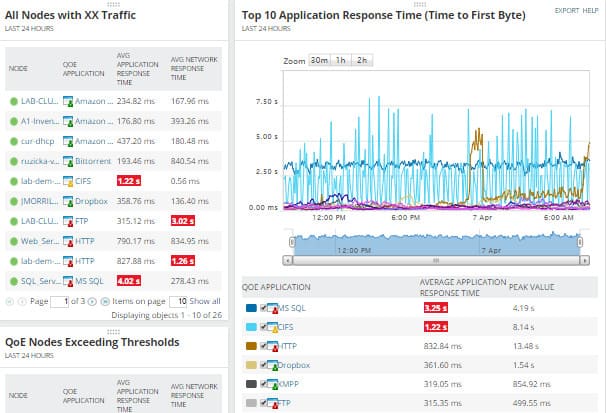

Monitor de desempenho de rede SolarWinds é um exemplo de uma ferramenta de monitoramento de rede que pode capturar dados PCAP. Você pode instalar o software em um dispositivo e, em seguida, monitorar os dados de pacotes retirados de toda a rede. Os dados do pacote permitirão medir o tempo de resposta da rede e diagnosticar ataques.

O usuário pode visualizar dados de pacote através do Painel Qualidade da Experiência, que inclui um resumo do desempenho da rede. As telas gráficas facilitam a identificação de picos no tráfego ou tráfego malicioso que podem indicar um ataque cibernético.

O layout do programa também permite ao usuário diferenciar aplicativos pela quantidade de tráfego que estão processando. Fatores como Tempo médio de resposta da rede, Tempo médio de resposta do aplicativo, Volume total de dados, e Nº total de transações ajude o usuário a acompanhar as alterações na rede à medida que elas ocorrem ao vivo. Há também uma avaliação gratuita de 30 dias disponível para download.

SolarWinds Network Performance MonitorDownload de 30 dias de teste GRATUITO

Análise de arquivo PCAP: capturando ataques no tráfego de rede

A detecção de pacotes é uma obrigação para qualquer organização que tenha uma rede. Os arquivos PCAP são um dos recursos que os administradores de rede podem usar para levar um microscópio para o desempenho e descobrir ataques. A captura de pacotes não apenas ajudará a chegar à parte inferior da causa raiz dos ataques, mas também a solucionar problemas de desempenho lento.

Ferramentas de captura de pacotes de código-fonte aberto, como o Wireshark e o tcpdump, fornecem aos administradores de rede as ferramentas para corrigir o fraco desempenho da rede sem gastar uma fortuna. Há também uma gama de ferramentas proprietárias para empresas que desejam uma experiência mais avançada de análise de pacotes.

Com o poder dos arquivos PCAP, um usuário pode efetuar login em um farejador de pacotes, coletar dados de tráfego e ver onde os recursos de rede são consumidos. O uso dos filtros certos também tornará muito mais fácil eliminar o ruído branco e aprimorar os dados mais significativos.

ap para capturar e analisar pacotes de rede. O WinPcap é uma versão do PCAP para usuários do Windows e é usado por muitas ferramentas de análise de rede, como o Wireshark. O PCAPng é uma versão mais recente do PCAP que oferece suporte a recursos avançados, como compressão e criptografia. O Npcap é uma versão do PCAP para usuários do Windows que oferece suporte a recursos avançados, como captura de loopback e suporte a VLAN. Vantagens da captura de pacotes e PCAP A captura de pacotes e o uso de arquivos PCAP têm muitas vantagens. Por exemplo, eles permitem que os administradores de rede monitorem o tráfego da rede em tempo real e identifiquem problemas de desempenho. Eles também permitem que os pesquisadores de segurança detectem invasões de rede e outras atividades suspeitas. Além disso, os arquivos PCAP podem ser usados para fins de treinamento e educação, permitindo que os usuários aprendam sobre protocolos de rede e como eles funcionam. Desvantagens da captura de pacotes e PCAP Embora a captura de pacotes e o uso de arquivos PCAP tenham muitas vantagens, também existem algumas desvantagens a serem consideradas. Por exemplo, a captura de pacotes pode consumir muitos recursos do sistema, o que pode afetar o desempenho da rede. Além disso, a captura de pacotes pode ser invasiva e violar a privacidade dos usuários da rede. Por fim, a análise de arquivos PCAP pode ser complexa e exigir habilidades técnicas avançadas. Ferramenta de análise de pacotes de código-fonte aberto: como o Wireshark usa arquivos PCAP? O Wireshark é uma ferramenta de análise de pacotes de código-fonte aberto que usa arquivos PCAP para capturar e analisar pacotes de rede. O Wireshark permite que os usuários visualizem o tráfego da rede em tempo real e analisem os pacotes capturados em detalhes