TCP / IP é um conjunto de padrões que gerencia conexões de rede. O grupo de definições contém muitos protocolos diferentes, mas o nome do conjunto vem de apenas dois deles: o protocolo de Controle de Transmissão e a protocolo de internet. Se você é novo no TCP / IP, o principal tópico que você encontrará com este sistema gira em torno do endereçamento.

O conceito por trás da criação desses padrões era criar um livro de regras comum para quem deseja criar software de rede. Os primeiros dias da rede foram dominados por sistemas proprietários. As grandes empresas usavam suas metodologias de rede para impedir que os clientes comprassem todos os seus equipamentos de uma fonte.

Regras comuns livremente disponíveis quebraram o monopólio das comunicações anteriormente realizada por algumas empresas.

Se você não tiver tempo para ler a postagem inteira e quiser apenas um resumo das ferramentas que recomendamos, aqui está nossa lista das 5 melhores ferramentas de TCP / IP:

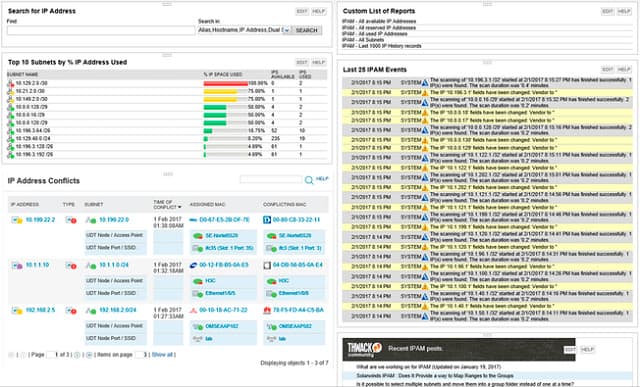

- Gerenciador de endereços IP da SolarWinds (TESTE GRATUITO). Um IPAM de pilha dupla que coordena com servidores DHCP e DNS. Executa no Windows Server.

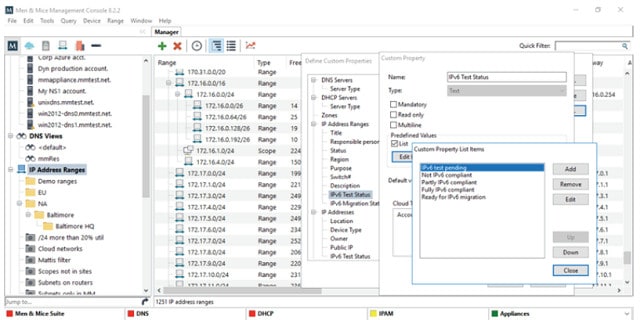

- Homens & Gerenciamento de Endereço IP de Ratos Ferramenta de transição gratuita de IPv4 para IPv6 ou um IPAM completo e pago.

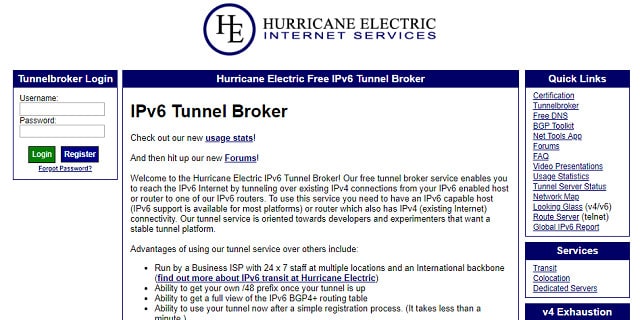

- Agente de Túnel IPv6 Proxy de encapsulamento IPv6 online gratuito.

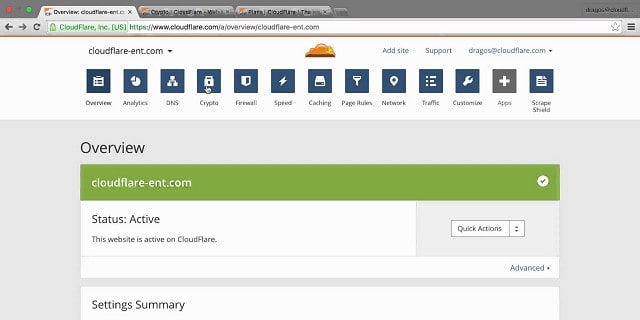

- Tradução Cloudflare IPv6 Conversão de endereço em um servidor de borda oferecido como parte dos serviços de proteção do sistema Cloudflare.

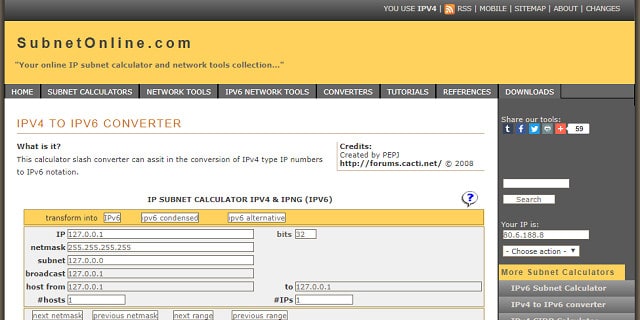

- Conversor SubnetOnline IPv4 para IPv6 Uma calculadora de endereços de sub-rede que pode fornecer conversões de endereços IPv4 para IPv6.

Conceitos de rede

Qualquer pessoa pode escrever um programa para enviar e receber dados em uma rede. No entanto, se esses dados estiverem sendo enviados para um destino remoto e os computadores correspondentes não estiverem sob o controle da mesma organização, surgem problemas de compatibilidade de software.

Por exemplo, uma empresa pode decidir criar seu próprio programa de transferência de dados e escrever regras que digam que a abertura de uma sessão começa com uma mensagem “XYZ”, que deve ser respondida com uma mensagem “ABC”. No entanto, o programa resultante poderá conectar-se apenas a outros sistemas executando o mesmo programa. Se outra empresa de software do mundo decidir escrever um programa de transferência de dados, não há garantia de que seu sistema use as mesmas regras de mensagens. Se outra empresa criar um programa de comunicação que inicie uma conexão com uma mensagem “PPF” e espere uma resposta “RRK”, esses dois sistemas de rede seriam incapazes de se comunicar.

Esta é uma descrição muito próxima do mundo das redes antes da existência do TCP / IP. O que piorou as coisas foi o fato de as empresas que produziram software de rede manterem secretas suas regras e convenções de mensagens. Os métodos operacionais de cada sistema de rede eram completamente incompatíveis. Essa estratégia fez sentido comercial quando todos os fornecedores de software de rede estavam competindo em um mercado geográfico limitado. No entanto, aqueles Os esforços corporativos para dominar o mercado impediram que a tecnologia de rede se espalhasse pelo mundo porque nenhuma empresa de rede era grande o suficiente para alcançar todos os países do mundo e estabelecer-se como o padrão universal. Essa falta de disponibilidade fez com que empresas de outras partes do mundo criassem seus próprios padrões, e a incompatibilidade do software de rede piorou..

Padrões não proprietários

O Protocolo da Internet foi criado por acadêmicos que não tinham motivações comerciais. Eles queriam mapear um formato comum que qualquer pessoa possa usar. Isso reduziu o poder das poucas empresas que dominavam a tecnologia de rede, principalmente IBM e Xerox.

Essas empresas resistiram à busca de padrões comuns para proteger seus monopólios. Eventualmente, as vantagens comerciais de um padrão comum tornaram-se claras e a oposição ao TCP / IP desapareceu. Padrões universais neutros permitiram que as empresas se concentrassem em um aspecto da rede, como a fabricação de roteadores ou a criação de software de monitoramento de rede.

Tentar criar um sistema de comunicação abrangente que cobrisse todos os aspectos da rede exigia tanto desenvolvimento e coordenação entre os departamentos que a criação de um novo produto era uma tarefa muito demorada e cara.. Os padrões universais significavam que as empresas de rede poderiam liberar cada elemento de um conjunto de redes individualmente e concorra para integrar esse produto a um ambiente de vários fornecedores. Essa estratégia de desenvolvimento envolvia muito menos risco.

Histórico TCP / IP

O TCP / IP começou a vida como o “Programa de Controle de Transmissão.”Muitas pessoas afirmam ter inventado a internet, mas muitas consideram Vint Cerf e Bob Khan os verdadeiros criadores. Cerf e Khan publicaram “Um programa para intercomunicação de rede de pacotes”Em maio de 1974. Este documento foi patrocinado pelo Departamento de Defesa dos EUA e publicado pelo Institute of Electrical and Electronic Engineers.

ARPANet

Desde o início, o conceito central do TCP / IP era disponibilizar publicamente o padrão embora seu financiamento indique que foi inicialmente visto como uma ferramenta militar. De fato, Vint Cerf, professor da Universidade de Stanford em 1974, juntou-se a Bob Khan na Agência de Projetos de Pesquisa Avançada de Defesa onde eles desenvolveram ainda mais o conceito de internet. A DARPA foi fundamental na criação da internet e já possuía um precursor do sistema chamado ARPANet. Cerf e Khan trabalharam em projetos ARPANet enquanto estudavam na universidade. O desenvolvimento do sistema ARPANet ajudou a fornecer muitas das tecnologias e procedimentos que Cerf e Khan eventualmente consolidaram no TCP / IP.

Jon Postel

O principal desenvolvimento que ocorreu no Programa de Controle de Transmissão é que ele foi dividido em vários protocolos diferentes. Outro fundador da tecnologia da Internet, Jon Postel, se envolveu durante o estágio de desenvolvimento e impôs o conceito de uma pilha de protocolos. O sistema de camadas dos protocolos TCP / IP é um dos seus pontos fortes e é um exemplo conceitual inicial de serviços de software.

Pilha de protocolo TCP / IP

Ao escrever uma especificação para um aplicativo que funcionará em uma rede, muitas considerações diferentes precisam ser apresentadas. A ideia de um protocolo é que ele defina um conjunto comum de regras. Muitas funções de troca de dados em uma rede são comuns a todos os aplicativos, como FTP, que transferem arquivos. No entanto, os procedimentos que configuram uma conexão são os mesmos do Telnet. Portanto, não faz sentido escrever nos padrões de FTP todas as estruturas de mensagens necessárias para configurar uma conexão. Funções comuns são definidas em protocolos separados e os novos sistemas que dependem dos serviços desses protocolos não precisam repetir a definição de funções de suporte. Esse conceito de protocolos de suporte levou à criação do conceito de pilha de protocolos.

Camadas mais baixas na pilha fornecem serviços para camadas mais altas. As funções das camadas inferiores devem ser específicas da tarefa e apresentar procedimentos universais que podem ser acessados pelas camadas superiores. Esta organização de tarefas reduz a necessidade de repetir as definições de tarefas explicadas nos protocolos da camada inferior.

Modelo de protocolo

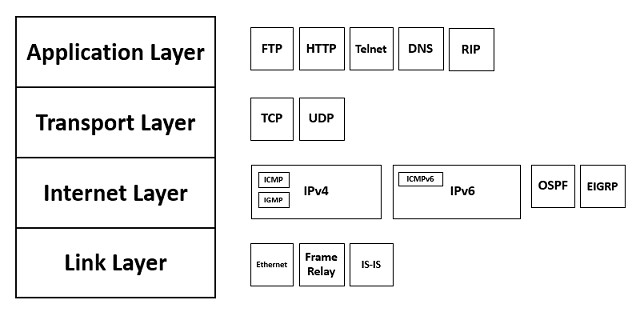

o Internet Protocol Suite, o nome oficial da pilha TCP / IP, consiste em quatro camadas.

o Camada de link na parte inferior da pilha prepara os dados a serem aplicados à rede. Acima disso é o Camada da Internet, que se preocupa em endereçar e rotear pacotes para que eles possam atravessar redes de interconexão para chegar a um local remoto em uma rede remota.

o Camada de transporte é responsável por gerenciar a transferência de dados. Essas tarefas incluem criptografia e segmentação de um arquivo grande em partes. O programa da camada de transporte de recebimento deve remontar o arquivo original. o Camada de aplicação não inclui apenas aplicativos que o usuário do computador pode acessar. Alguns aplicativos também são serviços para outros aplicativos. Esses aplicativos não precisam se preocupar com a maneira como os dados são transferidos, apenas com o envio e o recebimento.

Abstração de protocolo

O conceito de camadas introduz níveis de abstração. Isso significa que a tarefa de enviar um arquivo é um processo diferente para FTP do que para TCP, IP e PPP. Enquanto o FTP envia um arquivo, o TCP estabelece uma sessão com o computador receptor, divide o arquivo em pedaços, empacota cada segmento e o endereça a uma porta. O IP pega cada segmento TCP e adiciona informações de endereçamento e roteamento em um cabeçalho. O PPP endereçará cada pacote e o enviará para o dispositivo de rede conectado. Camadas mais altas podem reduzir os detalhes dos serviços fornecidos pelas camadas inferiores para um único nome de função, criando abstração.

Conceitos OSI

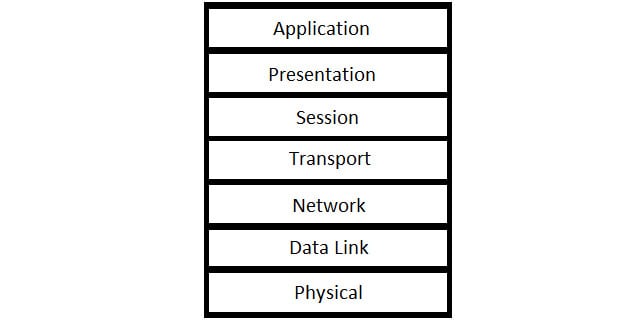

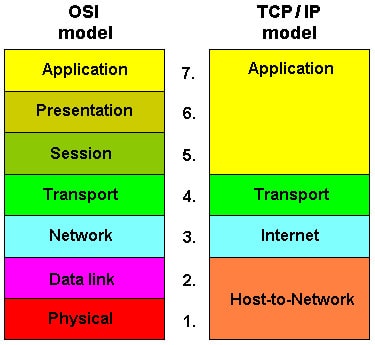

o Interconexão de sistemas abertos O modelo é uma pilha de protocolos alternativa para rede. OSI é mais recente que TCP / IP. Essa pilha contém muito mais camadas e, com mais precisão, define as tarefas executadas por muitos protocolos de camada TCP / IP. Por exemplo, a camada mais baixa da pilha OSI é a camada física. Isso lida com os aspectos de hardware de uma rede e também como a transmissão será realmente executada. Esses fatores incluem a fiação dos conectores e a tensão que representa um zero e um. A camada física não existe na pilha TCP / IP e, portanto, essas definições precisam ser incluídas nos requisitos para um protocolo de camada de link.

As camadas mais altas do OSI dividem as camadas TCP / IP em duas. A camada de link do TCP / IP é dividida no link de dados e nas camadas de rede do OSI. A Camada de Transporte do TCP / IP é representada pelas Camadas de Transporte e Sessão do OSI, e a Camada de Aplicação do TCP / IP é dividida nas Camadas de Apresentação e Aplicativo no OSI.

Embora a pilha OSI seja muito mais precisa e, por fim, mais útil que o Internet Protocol Suite, os protocolos predominantes para a Internet, IP, TCP e UDP são todos definidos em termos da pilha TCP / IP. OSI não é tão popular quanto um modelo conceitual. No entanto, a existência desses dois modelos cria alguma confusão sobre qual camada numérica um protocolo ou função opera em.

Geralmente, quando um desenvolvedor ou engenheiro fala sobre camadas em números, ele está se referindo à pilha OSI. Um exemplo dessa confusão é o Protocolo de encapsulamento da camada 2. Isso existe na camada de link TCP / IP. A camada de link é a camada inferior da pilha e, portanto, se receber um número, ela deve ser a camada 1. Portanto, o L2TP é um protocolo de camada 1 em termos de TCP / IP. No OSI, a camada física está acima da camada física. L2TP é um protocolo de camada 2 na terminologia OSI, e é aí que ele recebe seu nome.

Documentação TCP / IP

Embora essa primeira definição de TCP / IP tenha sido publicada pelo IEEE, a responsabilidade pelo gerenciamento da maioria dos protocolos de rede foi transferida para o Grupo de Trabalho em Engenharia da Internet.. O IETF foi criado por John Postel em 1986 e foi originalmente financiado pelo governo dos EUA. Desde 1993, é uma divisão da Internet Society, que é uma associação internacional sem fins lucrativos.

Pedidos de Comentários

O meio de publicação para protocolos de rede é chamado de “RFC.”Isso significa”pedido de comentários”E o nome indica que uma RFC descreve um protocolo que está em desenvolvimento. Contudo, os RFCs no banco de dados IETF são finais. Se os criadores de um protocolo desejam adaptá-lo, eles precisam escrevê-lo como um novo RFC..

Dado que as revisões se tornam novos documentos e não alterações aos RFCs originais, cada protocolo pode ter muitos RFCs. Em alguns casos, uma nova RFC é uma reescrita completa de um protocolo e, em outros, eles apenas descrevem alterações ou extensões; portanto, é necessário ler as RFCs anteriores nesse protocolo para obter uma imagem completa..

RFCs podem ser acessados gratuitamente. Eles não têm direitos autorais, portanto, você pode baixá-los e usá-los em seu projeto de desenvolvimento sem pagar uma taxa ao autor do protocolo. Aqui está uma lista das principais RFCs relacionadas à pilha TCP / IP.

Arquitetura da Internet

- RFC 1122

- RFC1349

- RFC3439

Evolução do TCP / IP

- RFC 675

- RFC 791

- RFC 1349

- RFC 1812

protocolo de internet

- RFC 1517

- RFC 1883

- RFC 1958

- RFC2460

- RFC 2474

- RFC 3927

- RFC 6864

- RFC 8200

TCP

- RFC 793

- RFC6093

- RFC6298

- RFC6528

UDP

- RFC 768

Protocolos da camada de link

O Programa de Controle de Transmissão foi dividido em dois protocolos colocados em diferentes camadas na pilha. Aqueles eram os protocolo de Controle de Transmissão na camada de transporte e no protocolo de internet na camada da Internet. A Camada da Internet transfere pacotes de dados do seu computador para outro dispositivo do outro lado do mundo. Mas é preciso muito trabalho apenas para ir do seu computador para o roteador, e isso não é motivo de preocupação com os protocolos da Internet. Assim, os designers de TCP / IP deslizaram em outra camada abaixo da Camada da Internet.

Isto é o Camada de link e está preocupado com as comunicações dentro de uma rede. No TCP / IP, qualquer coisa que envolva a obtenção de um pacote de um computador para um terminal na mesma rede é categorizada como uma tarefa da Camada de Link.

Muitos especialistas em rede têm um protocolo que consideram o padrão principal na camada de link. Isto é porque o amplo espectro de tarefas que o TCP / IP atribui à camada de link sustenta muitos cargos diferentes, como engenheiro de cabeamento de rede, administrador de rede e desenvolvedor de software. Indiscutivelmente, o sistema mais importante inserido na “Camada de Link” é Controle de Acesso à Mídia (MAC).

Controle de acesso de mídia

O MAC não tem nada a ver com os Apple Macs. A semelhança no nome entre o modelo padrão e o computador é uma completa coincidência. As tarefas envolvidas na transferência de dados são da responsabilidade do MAC. Na terminologia OSI, o MAC é uma subseção superior da camada de enlace de dados. A seção inferior dessa camada é preenchida por Controle de Link Lógico funções.

Embora a Força-Tarefa de Engenharia da Internet tenha sido criada para gerenciar todos os padrões de rede, o IEEE não estava disposto a renunciar ao controle dos padrões de camada inferior. então, quando chegamos à camada de link, muitas das definições de protocolo fazem parte da biblioteca do IEEE.

Na divisão do trabalho entre os protocolos da camada de link, o elemento MAC cuida do software que gerencia as transmissões nas redes. Assim, tarefas como endereçamento local, detecção de erros e prevenção de congestionamentos são todas responsabilidades do MAC.

Como administrador de rede, você entrará em contato com a abreviatura “MAC” muitas vezes ao dia. A parte mais visível do padrão MAC é a Endereço MAC. Este é realmente o número de sequência de uma placa de rede. Nenhum dispositivo pode se conectar a uma rede sem uma placa de rede, e todo equipamento habilitado para rede no mundo tem um endereço MAC. O IEEE controla a alocação de endereços MAC e garante que cada um seja único em todo o mundo. Quando você conecta um cabo de rede ao seu computador, naquele momento, o único identificador que possui é o endereço MAC..

Na camada de link, o endereço MAC é mais importante que o endereço IP. Sistemas que alocam endereços IP automaticamente a dispositivos operam suas comunicações iniciais usando o endereço MAC. O endereço MAC é impresso em todas as placas de rede e é incorporado ao seu firmware.

Protocolos e equipamentos

Você provavelmente possui uma variedade de equipamentos de rede em seu escritório. Você terá um roteador, mas provavelmente também terá um switch, e talvez uma ponte e / ou um repetidor também. Qual é a diferença entre estes?

A diferença entre um roteador, um comutador, uma ponte e um repetidor pode ser melhor esclarecida consultando a posição desse dispositivo em relação às pilhas TCP / IP e OSI.

Roteador

Um roteador envia seus dados pela Internet. Ele também lida com pontos de extremidade na sua rede local, mas apenas quando eles se comunicam além do domínio desse roteador. O roteador é o lar do Camada da Internet. Em termos OSI, é um Camada 3 dispositivo.

Interruptor

Um switch conecta todos os computadores da sua rede. Cada computador precisa apenas de um cabo que sai dele e esse cabo leva a um comutador. Muitos outros computadores no escritório também terão um cabo entrando no mesmo switch. Assim, uma mensagem é enviada do seu computador para outro computador no escritório através do switch. Um switch opera na camada de link. Na pilha OSI, está no Subnível Controle de Acesso à Mídia da Camada de Link de Dados. Isso torna um Camada 2 dispositivo.

Ponte

Uma ponte conecta um hub a outro. Você pode usar uma ponte para conectar uma LAN e uma rede sem fio juntas. Uma ponte é um comutador com apenas uma conexão. Às vezes, os switches são chamados de pontes de várias portas. Pontes não precisam de processadores muito complicados. Eles são apenas uma passagem, portanto são principalmente Camada física dispositivos. No entanto, por se envolverem em abordagens, eles também têm algumas Camada de link capacidades. Isso os torna (OSI) Camada 1 / Camada 2 dispositivos.

Repetidor

Um repetidor estende o alcance de um sinal. Nos cabos, o pulso elétrico se dissipa à distância e, no wifi, o sinal fica mais fraco à medida que viaja. Um repetidor também é conhecido como reforço. Nos cabos, aplica um novo impulso de eletricidade às transmissões e nas redes sem fio retransmite sinais. Um repetidor quase não precisa de software. É um dispositivo puramente físico, então ele realmente não tem nenhum envolvimento com os protocolos na pilha TCP / IP. No OSI, é um Camada física dispositivo, o que o torna Camada 1.

Endereçamento TCP / IP

A principal característica do Protocolo da Internet é seu padrão para endereçar dispositivos em redes. Como no sistema postal, dois terminais não podem ter o mesmo endereço. Se dois computadores se conectarem com o mesmo endereço, os roteadores do mundo não saberão qual deles é o destinatário pretendido de uma transmissão para esse endereço..

Os endereços precisam ser exclusivos apenas dentro de um espaço de endereço. Essa é uma grande vantagem para redes privadas, porque elas podem criar seu próprio pool de endereços e distribuir endereços, independentemente de esses endereços já estarem sendo usados em outras redes no mundo ou não..

Outro conceito a ter em mente ao lidar com endereços é que eles só precisam ser únicos em um momento. Isso significa que uma pessoa pode usar um endereço para se comunicar pela Internet e, quando fica offline, outra pessoa pode usar esse endereço. O fato de os endereços em redes privadas não precisarem ser únicos em todo o mundo e o conceito de exclusividade no momento ajudou a diminuir a taxa na qual os endereços IP foram alocados. Isso é uma coisa boa, porque o conjunto de endereços IPv4 disponíveis no mundo ficou seco.

IPv4

No momento em que o Protocolo da Internet estava em um estado viável, ele havia sido ajustado e reescrito até sua quarta versão. Este é o IPv4 e sua estrutura de endereços ainda está em operação hoje. É provável que todos os endereços IP em uso na sua rede sigam o formato IPv4.

Um endereço IPv4 é composto por quatro elementos. Cada elemento é um octeto, o que significa que é um número binário de 8 bits. Cada octeto é separado por um ponto (“.”). Para facilitar o uso, esses octetos geralmente são representados por números decimais. O número decimal mais alto que pode ser alcançado por um octeto é 255. Isso é 11111111 em binário. então, o endereço IP mais alto possível é 255.255.255.255, que é realmente 11111111.11111111.11111111.11111111 no binário subjacente. Esse método de seqüenciamento torna um número total de 4.294.967.296 endereços disponíveis. Cerca de 288 milhões desses endereços exclusivos disponíveis estão reservados.

A distribuição dos endereços IP disponíveis é controlada pela Internet Assigned Numbers Authority. o A IANA foi criada em 1988 por Jon Postel. Desde 1998, a IANA é uma divisão da Corporação na Internet de nomes e números atribuídos (ICANN), que é uma organização internacional sem fins lucrativos. A IANA distribui periodicamente intervalos de endereços para cada uma de suas divisões, conhecida como Registros Regionais da Internet. Cada um dos cinco RIRs cobre uma grande área do globo.

Endereçamento de rede privada

Dentro de uma rede privada, você não precisa se inscrever na IANA ou em suas divisões para obter endereços IP. Os endereços só precisam ser exclusivos em uma rede. Por convenção, as redes privadas empregam endereços dentro dos seguintes intervalos:

- 10.0.0.0 a 10.255.255.255 – 16.777 216 endereços disponíveis

- 172.16.0.0 a 172.31.255.255 – 1 048 576 endereços disponíveis

- 192.168.0.0 a 192.168.255.255 – 65 536 endereços disponíveis

As grandes redes podem ficar congestionadas graças ao grande número de dispositivos que tentam acessar o cabo físico. Por esta razão, é comum dividir redes em subseções. Essas sub-redes precisam de conjuntos de endereços exclusivos alocados a eles.

Essa divisão de escopo de endereço é chamada sub-rede e você pode ler mais sobre essa técnica de endereçamento em The Ultimate Guide to Subnetting.

IPv6

Quando os criadores do Protocolo da Internet estavam trabalhando em sua idéia na década de 1970, o plano era criar uma rede que pudesse ser acessada por qualquer pessoa no mundo. Contudo, Khan, Cerf e Postel nunca poderiam imaginar o quão extenso esse acesso se tornaria. Esse conjunto de mais de 4 bilhões de endereços parecia grande o suficiente para durar para sempre. Eles estavam errados.

No início dos anos 90, ficou claro que o pool de endereços IP não era grande o suficiente para atender à demanda para sempre. Em 1995, a IETF encomendou um estudo sobre um novo protocolo de endereços que forneceria endereços suficientes. Este projeto foi chamado IPv6.

O que aconteceu com o IPv5?

Nunca houve uma versão 5. do Protocolo da Internet. No entanto, houve uma Protocolo de fluxo da Internet, que foi escrito em 1979. Este foi um precursor do VoIP e pretendia-se ter um cabeçalho de pacote paralelo. A diferença entre o cabeçalho IPv4 e o cabeçalho de streaming foi indicada pelo número da versão no cabeçalho IP. No entanto, o Internet Stream Protocol foi abandonado e, portanto, você nunca encontrará um cabeçalho de pacote IPv5.

Formato de endereço IPv6

A solução mais simples para a exaustão do endereço IP foi adicionar apenas mais octetos ao endereço IP padrão. Esta é a estratégia que venceu. O endereço IPv6 inclui 16 octetos, em vez de quatro no endereço IPv4. Isso fornece o endereço um total de 128 bits e faz um pool de mais de 340 milhões de endereços. Um undecilhão é de um bilhão e um bilhão de bilhões e é escrito como aquele com 36 zeros depois.

O layout final do endereço IPv6 foi publicado em fevereiro de 2016 como RFC 4291. A definição foi revisada e estendida por RFCs posteriores..

Um recurso inteligente dos endereços IPv6 é que zeros à direita podem ser omitidos. Isso torna a compatibilidade com versões anteriores muito mais simples. Se o seu endereço IP atual for 192.168.1.100, você também terá o endereço IPv6 192.168.1.100.0.0.0.0.0.0.0.0.0.0.0.0.

Uma complicação está na notação para IPv6, que não é a mesma que para IPv4. O endereço IPv6 é dividido em seções de 2 octetos. Cada seção é escrita em hexadecimal e, portanto, contém quatro dígitos. Cada caractere no endereço representa um mordidela, que é de 4 bits, do número binário subjacente. A diferença final é que o separador mudou de um ponto (“.”) Para dois pontos (“:”). Portanto, para transformar um endereço IPv4 em um endereço IPv6, primeiro converta os números decimais do seu endereço em hexadecimal.

192.168.1.100

= C0.A8.01.64

Próximo, unir os segmentos 1 e 2 e os segmentos 3 e 4. Separe-os com dois pontos.

= C0A8: 0164

adicionar seis segmentos zero para compensar o tamanho de um endereço IPv6.

= C0A8: 0164: 0000: 0000: 0000: 0000: 0000: 0000

As alterações na notação não devem fazer nenhuma diferença no processamento de endereços IP, porque em computadores e hardware de rede, os endereços são vistos como uma longa cadeia de caracteres binários.. A notação de ponto e dois pontos e a conversão em decimal ou hexadecimal são apenas para fins de exibição.

Implementação de IPv6

O IPv6 está ativo agora. De fato, Endereços IPv6 estão disponíveis desde 2006. Os últimos endereços IPv4 foram distribuídos aos RIRs pela IANA em fevereiro de 2011 e a primeira autoridade regional a esgotar sua alocação foi o Centro de Informações da Ásia-Pacífico. Isso aconteceu em abril de 2011. Em vez de mudar de um sistema para outro, os dois sistemas de endereçamento estão funcionando paralelamente. Como explicado acima, um endereço IPv4 pode ser manipulado por equipamento compatível com IPv6, simplesmente preenchendo-o com zeros.

O problema é que nem todos os equipamentos da Internet são compatíveis com IPv6. Muitos roteadores domésticos não conseguem lidar com endereços IPv6 e a maioria dos ISPs não se preocupou em implementar o sistema. Os serviços que implementam serviços de pilha dupla para atender aos dois sistemas de endereço geralmente são mais lentos do que aqueles que ignoram completamente o IPv6.

Embora os especialistas sejam a favor da transição para o IPv6, redes comerciais parecem notavelmente relutantes em mudar. Isso pode acontecer porque exige tempo e o tempo tem um custo. As empresas parecem relutantes em alocar um orçamento para a transição para o IPv6 até que seja uma prioridade vital dos negócios. Os administradores de rede parecem não receber recompensas dos executivos por planejar com antecedência.

Portanto, se você é um administrador de rede com um CFO cerrado, você precisa ser inteligente com as ferramentas de administração de rede. Você pode percorrer sua transição IPv6 usando ferramentas gratuitas ou garantir que sua próxima compra de software de administração de grandes redes inclua um recurso para transição de endereço IP. Mais sobre isso mais tarde.

Protocolos da camada de transporte

O Protocolo da Internet é a estrela do TCP / IP porque deu seu nome à Internet, que é amada por todos. A camada de transporte foi criada para abrigar a co-estrela do TCP / IP, o protocolo de Controle de Transmissão. Lembrar O TCP / IP foi originalmente chamado de Programa de Controle de Transmissão. Então, o controle de transmissão estava na frente das mentes de Cerf e Khan quando eles criaram esse conjunto de protocolos.

A idéia original no plano TCP / IP era que os designers de software pudessem ter uma escolha. Eles poderiam estabelecer uma conexão com o TCP ou ignorar os procedimentos de conexão e enviar pacotes diretamente com o IP. A insistência de Postel em impor camadas de pilha significava que era necessário um processo de empacotamento para preparar fluxos para transferências diretas. Isso levou à criação do Protocolo de datagrama de usuário (UDP). UDP é a principal alternativa ao TCP. A falta de interesse neste protocolo é ilustrada pela pequena lista de RFCs que ele gerou. A definição original de UDP ainda é atual e nunca foi atualizada.

Então, vamos dar uma olhada nesses dois pilares da camada de transporte TCP / IP.

protocolo de Controle de Transmissão

O TCP configura uma conexão. Você pode pensar que qualquer transmissão envolve uma conexão, mas o verdadeiro significado do termo gera criando uma sessão e mantendo-a. Essa tarefa requer mensagens administrativas. então, O TCP cria um pouco de sobrecarga em todas as transações de rede.

A boa notícia é que os procedimentos do TCP não são diferentes para conexões a computadores remotos pela Internet do que para conexões entre dispositivos na mesma LAN. As três fases de uma sessão TCP são estabelecimento, gerenciamento e rescisão.

O TCP possui alguns pontos fracos que hackers e atacantes podem explorar. Um ataque típico de negação de serviço distribuído (DDoS) usa os procedimentos de estabelecimento de sessão do TCP, mas deixa o processo inacabado. Em um processo de criação de sessão TCP, o dispositivo inicial envia uma SYN pacote. O computador receptor responde com um SYN-ACK, e o iniciado termina a instalação com um ACK mensagem. Um ataque DDoS envia um SYN, mas não responde ao SYN-ACK com um ACK. Isso deixa o destinatário pendurado por um tempo, esperando. O receptor irá expirar, mas que alguns segundos de atraso vinculam o servidor e fazem com que uma enxurrada de mensagens SYN seja muito eficaz para bloquear o tráfego genuíno.

O serviço TCP é responsável por dividindo um fluxo ou um arquivo em segmentos. Ele coloca um quadro em torno de cada segmento, fornecendo um cabeçalho. O cabeçalho TCP não inclui o endereço IP ou um endereço MAC, mas tem outro nível de endereço: o número da porta. O cabeçalho inclui um número de porta de origem e destino. O número da porta é um identificador para o aplicativo em ambos os lados da conexão envolvido na troca de dados.

O cabeçalho também inclui um número de sequência. Isso se aplica a segmentos do mesmo corrente. O programa TCP receptor remonta o fluxo consultando o número de sequência. Se um segmento chegar fora de sequência, o receptor o retém e aguarda a parte que falta antes de concluir o fluxo.. Esse processo envolve armazenamento em buffer e pode causar atrasos nos dados transmitidos que chegam no aplicativo que o solicitou. Outro campo de cabeçalho é uma soma de verificação. Isso permite que o receptor detecte se o segmento chegou intacto.

Os dois programas TCP envolvidos na conexão criam um rescisão ordenada quando a transmissão terminar, conhecida como “degradação graciosa“.

Protocolo de datagrama do usuário

Enquanto a funcionalidade do TCP foi incluída no TCP / IP desde o início do sistema em 1974, a definição de UDP apareceu muito mais tarde em 1980.. O UDP é fornecido como uma alternativa ao TCP. A intenção original era ter uma rota lógica através do TCP para criar uma conexão e um caminho alternativo que fosse direto aos procedimentos de IP, interrompendo os processos de conexão. No entanto, essa estratégia teria exigido a inclusão de ramificações condicionais na definição do Protocolo da Internet, o que complicou desnecessariamente os requisitos desse protocolo.. O UDP foi fornecido para emular os recursos de criação de segmento do TCP sem incluir nenhum procedimento de conexão.

Enquanto a unidade de dados TCP é chamada de segmento, a versão UDP é chamada de datagrama. O UDP apenas envia uma mensagem e não verifica se a mensagem chegou ou não. A implementação de recebimento do UDP retira o cabeçalho do datagrama e o passa para o aplicativo.

O cabeçalho UDP é muito menor que o cabeçalho TCP. Ele contém apenas quatro campos, cada um com dois bytes de largura. Os quatro campos são número da porta de origem, número da porta de destino, comprimento e soma de verificação. O campo de soma de verificação oferece uma oportunidade para descartar pacotes danificados durante o transporte. Este campo é opcional e raramente é usado porque Não existe um mecanismo no UDP para solicitar o reenvio de um pacote perdido. Também não há mecanismo para sequenciar os dados para remontá-los novamente na ordem original. A carga útil de cada datagrama recebido é passada para o aplicativo de destino sem nenhum processamento.

A falta de procedimentos de conexão ou verificações de integridade de dados torna o UDP adequado para transações curtas de solicitação / resposta, como pesquisas de DNS e solicitações do Network Time Protocol.

O cabeçalho curto do datagrama UDP cria muito menos sobrecarga do que os cabeçalhos do TCP. Esse pequeno complemento administrativo pode ser reduzido ainda mais definindo o tamanho máximo do datagrama como muito maior que o tamanho máximo do pacote IP. Nesses casos, o datagrama UDP grande será dividido e transportado por vários pacotes IP. O cabeçalho UDP é incluído apenas no primeiro desses pacotes, deixando os pacotes restantes sem nenhuma sobrecarga do UDP..

Embora o UDP tenha uma total falta de procedimentos administrativos, é o mecanismo de transporte preferido para aplicações em tempo real, tal como streaming de vídeo ou voz interativa transmissões. Nessas situações, embora, O UDP não interage diretamente com o aplicativo. No caso de aplicativos de streaming de vídeo, o Protocolo de transmissão em tempo real, a Protocolo de Transporte em Tempo Real, e a Protocolo de controle em tempo real entre o UDP e o aplicativo para fornecer gerenciamento de conexão e funções de agrupamento de dados.

Os aplicativos de voz usam o Protocolo de Iniciação de Sessão, a Protocolo de transmissão de controle de fluxo, e a Protocolo de Transporte em Tempo Real sobrepor o UDP e fornecer as funções de gerenciamento de sessões ausentes.

Aplicativos TCP / IP

Os aplicativos definidos como protocolos no conjunto TCP / IP são não funções do usuário final, mas ferramentas e serviços de administração de rede. Alguns desses aplicativos, como o Protocolo de transferência de arquivos (FTP), definir programas que podem ser acessados diretamente pelo usuário.

Os protocolos residentes na camada de aplicativos incluem HTTP e HTTPS, que gerenciam a solicitação e a transferência de páginas da web. Os protocolos de gerenciamento de email IMAP (Internet Message Access Protocol), a Protocolo da agência postal (POP3), e a Protocolo SMTP (Simple Mail Transfer Protocol) também são categorizados como aplicativos TCP / IP.

Como administrador de rede, você estaria interessado no Aplicativos DNS, DHCP e SNMP. O Simple Network Management Protocol é um padrão de mensagens em rede universalmente implementado em equipamentos de rede. Muitas ferramentas de administração de rede empregam SNMP.

Sistema de Nomes de Domínio

O sistema de nomes de domínio (DNS) converte endereços da Web em endereços IP reais para acesso ao site pela Internet. O DNS é um serviço essencial em redes privadas. Ele trabalha em conjunto com o sistema DHCP e a coordenação fornecida por um IPAM (IP Address Manager) para formar o grupo de ferramentas de monitoramento de endereços de rede conhecido como DDI (DNS /DHCP /EuPAM).

Protocolo de configuração dinâmica de host

Apesar do fato de o conjunto de endereços IPv4 ter acabado em 2011, empresas e indivíduos ainda relutam em migrar para o IPv6. A introdução do IPv6 começou em 2006. Isso significa que cinco anos se passaram quando todos na indústria de redes estavam cientes do fim do endereçamento IPv4, mas ainda não fizeram nada para fazer a transição para o novo sistema..

Em 2016, o IPv6 passou 20 anos desde o início e 10 anos desde a implantação comercial, e menos de 10% dos navegadores do mundo podiam carregar sites por meio de um endereço IPv6.

A relutância em abandonar o IPv4 levou a estratégias para reduzir a exaustão de endereços. O principal método para maximizar o uso de conjuntos de endereços IP é fornecido pelo DHCP. Essa metodologia compartilha um conjunto de endereços entre um grupo maior de usuários. O fato de os endereços IP terem que ser únicos na Internet em um determinado momento permite que os ISPs aloquem endereços pela duração das sessões do usuário. Portanto, quando um cliente se desconecta da Internet, esse endereço fica imediatamente disponível para outro usuário.

O DHCP também se tornou amplamente utilizado em redes privadas porque cria um método automático de alocação de endereço IP e reduz as tarefas manuais que um administrador de rede deve executar para configurar todos os pontos de extremidade em uma rede grande.

Tradução do Endereço da Rede

Outro aplicativo TCP / IP, Tradução do Endereço da Rede, também ajudou a reduzir a demanda por endereços IPv4. Em vez de uma empresa alocar um endereço IP público para cada estação de trabalho, eles agora mantêm os endereços na rede privados.

O gateway NAT anexa números de porta a solicitações de saída que deixam a rede privada para viajar pela internet. Isso permite que grandes empresas executem todas as suas comunicações externas na Internet com apenas um endereço IP. Quando a resposta à solicitação chega, a presença do número da porta no cabeçalho permite que o gateway direcione os pacotes ao originador da solicitação na rede privada.

Gateways NAT não só ajuda a reduzir a demanda por endereços IPv4 mas eles também criar um firewall porque os hackers não conseguem adivinhar os endereços IP privados de cada terminal atrás do gateway. A proliferação de roteadores wifi para uso doméstico também ajuda a reduzir a demanda por endereços IPv4, porque eles usam NAT para representar todos os dispositivos na propriedade com um endereço IP público.

As melhores ferramentas de TCP / IP

O maior problema de TCP / IP no momento é a transição para endereços IPv6 na sua rede. Se é improvável que sua empresa lhe dê um orçamento específico para esta tarefa, será necessário procurar ferramentas de administração que tenham “pilha dupla”E recursos de planejamento de transição. Como alternativa, você pode optar por ferramentas gratuitas para ajudar na transição de todos os seus endereços de rede para o IPv6.

Felizmente, todos os principais provedores de servidores DHCP e DNS foram ciente da transição para o IPv6 por pelo menos uma década. Qualquer que seja o fornecedor do qual você obtenha o software do servidor, pode ter certeza de que ele é compatível com IPv6, portanto, não será necessário iniciar novamente com esses serviços.

Os principais equipamentos nos quais você precisa se concentrar ao fazer a transição para o IPv6 são seus monitores de rede e gerenciadores de endereços IP.

Você pode empregar três estratégias diferentes para fazer a ponte entre o endereçamento IPv4 e IPv6. Esses cinco pacotes de software oferecem a oportunidade de implementar a abordagem escolhida. Você pode ler sobre cada uma das estratégias na descrição das ferramentas abaixo.

1. Gerenciador de endereços IP da SolarWinds (TESTE GRATUITO)

O IP Address Manager produzido pela SolarWinds é um Solução DDI porque ele pode se comunicar com os servidores DHCP e DNS e organizar os endereços disponíveis nesses bancos de dados. No entanto, o IPAM não substitui os servidores DHCP ou DNS; portanto, você precisa verificar com seu fornecedor se pode mudar para o IPv6.

A SolarWinds transformou o IP Address Manager em um “pilha dupla”, O que significa que ele pode trabalhar com endereços IPv6 e também com IPv4. A ferramenta inclui recursos para ajudá-lo a migrar seu sistema de endereçamento de rede do IPv4 para o IPv6.

SolarWinds ‘”pilha IP duplaSistema faz cada nó na sua rede um potencial nó IPv6 / IPv4. Você apenas precisa definir a configuração para cada nó no seu painel. Um nó pode ser Somente IPv4, Somente IPv6, ou IPv4 e IPv6. Então, ao fazer a transição,

comece com nós IPv4. Defina todos eles para nós IPv6 / IPv6 e reconfigure os servidores DHCP e DNS para trabalhar com endereços IPv6. Uma vez que essa configuração tenha demonstrado funcionar efetivamente, basta desligar os recursos IPv4 para criar uma rede IPv6. A SolarWinds chama isso de “método de transição de pilha dupla.”

O IPAM inclui uma ferramenta de planejamento para fazer a transição para o IPv4. Você pode introduzir novos endereços sub-rede por sub-rede. O software lida com conflitos de endereço IP durante a transição. TOs escopos de sub-rede são diferentes dos disponíveis no IPv4, para que os recursos de sub-rede do SolarWinds IP Address Manager, que incluem uma calculadora de sub-rede, ajudem a acompanhar a migração.

Depois que seu novo sistema de endereçamento estiver instalado, você não precisará se preocupar com a compatibilidade entre os dois sistemas de endereçamento, porque toda a sua rede estará no formato IPv6. O Gerenciador de endereços IP procura continuamente na sua rede por endereços IP e os compara com as alocações registradas no seu servidor DHCP. Isso permite que o IPAM detectar endereços abandonados e devolva-os para a piscina. As verificações periódicas do sistema ajudam você detectar dispositivos não autorizados na rede, e você também pode verificar atividades irregulares que identificam invasores e vírus.

Você pode verificar o Gerenciador de endereços IP em um Avaliação gratuita de 30 dias. Só pode ser instalado em Windows Server.

"SolarWinds

"Baixar

"}" data-sheets-userformat ="{"2": 9444099,"3": [nulo, 0],"4": [nulo, 2,16777215],"11": 4,"12": 0,"14": [nulo, 2,1136076],"15":"arial, sem serifa","23": 2,"26": 400}"> SolarWinds IP Address ManagerDownload de 30 dias de teste GRATUITO no SolarWinds.com

2. Homens & Gerenciamento de Endereço IP de Ratos

Men and Mice produz software de gerenciamento de rede, incluindo um pacote DDI. Sua ferramenta de gerenciamento de endereços IP faz parte desse conjunto. A empresa oferece uma versão limitada do seu utilitário de Gerenciamento de Endereço IP para implementar uma migração de endereços IPv4 para IPv6. Esta versão de função reduzida é livre. Se você comprar o IPAM completo, os sistemas de migração serão incluídos. Homens & Os ratos também oferecem uma avaliação gratuita do seu pacote de software DDI.

A estratégia de migração de endereços descrita por Homens e Ratos introduz um campo extra no relatório de nós do IPAM que anota o status de cada dispositivo. Com isso, você pode registrar se um dispositivo é compatível com IPv6. Para os dispositivos compatíveis, que serão a maior parte do seu equipamento, observe se o dispositivo foi testado com um endereço IPv6 e quando está pronto para a transferência.

O painel inclui um complemento de fluxo de trabalho, que rastreia as alterações no formato do endereço de cada dispositivo. Em seguida, você pode alternar os dispositivos item por item ou por toda a sub-rede. A compatibilidade de todos os endereços em uma rede de transição intermediária é suportada pela arquitetura de pilha dupla no IPAM.

Uma versão gratuita do sistema de gerenciamento de endereços IP é uma ótima oportunidade. No entanto, como ele só será capaz de realizar a transição de endereços e não gerenciar totalmente o seu sistema de endereçamento IP, você terminará executando dois IPAMs em paralelo. Seria melhor usar a avaliação gratuita como uma avaliação paralela da introdução de um novo sistema de gerenciamento de endereços IP e realize a transição padrão de endereço durante esse teste. Se você está satisfeito com seu IPAM atual, experimente o Men & O sistema de ratos para migrar seus endereços seria um exercício demorado sem o benefício máximo da aquisição de novo software.

3. Agente de Túnel IPv6

O método de pilha dupla é apenas uma das três estratégias de transição possíveis para a transição de endereços IPv6. Outro método é chamado de “encapsulamento”. Nesse cenário, os pacotes endereçados em um método são encapsulados em pacotes seguindo o outro método de endereçamento. A direção mais provável para essa estratégia é colocar pacotes IPv6 dentro de pacotes IPv4.

O encapsulamento converte endereços IPv6 para que sua rede IPv4 possa lidar com eles. Quando os pacotes IPv6 encapsulados chegam ao dispositivo relevante, a estrutura de transporte é removida, para que o aplicativo solicitante possa processar o pacote IPv6 original.

O tunelamento é mais uma estratégia de atraso para adiar a transição e superar quaisquer preocupações de compatibilidade que você possa ter. O método de encapsulamento é descrito em um documento mantido pela IETF. Este é o RFC 4213: Mecanismos básicos de transição para hosts e roteadores IPv6. Com esse método, você pode manter sua rede totalmente IPv4 e se comunicar com recursos externos IPv4 da maneira padrão. Todos os endereços IPv6 são convertidos em IPv4 para que seu gateway de rede possa lidar com eles. A intenção é que você alterne as versões em algum momento, tornando sua rede totalmente IPv6 e encapsulando em qualquer endereço externo que ainda use IPv4.

Uma boa característica dessa metodologia é que ela pode ser implementada com um servidor proxy fornecido por terceiros, chamado broker de túnel. Agente de Túnel IPv6 e Furacão elétrico são dois desses serviços de conversão. As empresas possuem servidores proxy em muitas cidades dos EUA e do mundo. Esses corretores de túneis são totalmente gratuitos.

4. Tradução do Cloudflare IPv6

O terceiro método recomendado para a transição de IPv4 para IPv6 é a conversão de endereço. Muitos serviços em nuvem integram a tradução IPv6. Cloudflare é um exemplo disso. A empresa oferece principalmente proteção contra ataques DDoS. Ele atua como um front end para todas as suas mensagens recebidas. Quando você se inscreve no serviço Cloudflare, todas as entradas DNS no mundo relacionadas aos seus servidores são alteradas para apontar para um servidor Cloudflare. Cloudflare limpa conexões maliciosas e encaminha o tráfego genuíno para seus servidores.

A empresa Pseudo IPv4 A função é incluída gratuitamente em todos os seus planos de proteção. Ele converte endereços IPv6 em endereços IPv4 antes que eles cheguem ao seu gateway de rede. Essa é uma ótima solução se você tiver equipamentos mais antigos que não podem lidar com endereços IPv6. Isso deve ajudar a reduzir um pouco a vida útil de serviço antes que você precise comprar novos dispositivos de rede. Como todos os provedores de equipamentos de rede agora integram a arquitetura de pilha dupla como padrão, seus problemas de compatibilidade com IPv6 desaparecem à medida que você substitui o equipamento.

5. Conversor IPv4 on-line IPv4 para sub-rede

O servidor de tradução de endereços de rede é o local óbvio no local para conversão dinâmica de endereços. A maioria dos novos servidores NAT inclui recursos de conversão. No mundo do fabricante de equipamentos de rede, o processo de conversão de endereços entre IPv4 e IPv6 é chamado de “conversão de protocolo”.

Existe uma quarta opção, que é alterar manualmente todos os seus endereços. Essa é uma estratégia viável para pequenas redes. Se você usa o DHCP, pode definir um servidor DHCP de pilha dupla para usar o endereçamento IPv6. A mesma estratégia está disponível nos servidores DNS. Se você configurar seu IPAM para usar apenas IPv6, a presença do IPv4 na sua rede terminará.

A mudança no sistema de endereçamento terá um impacto na alocação de endereços de sub-rede. Você pode recalcular seus escopos de endereço de sub-rede. O conversor online de sub-rede IPv4 para IPv6 o ajudará nessa tarefa.

Com seus próprios endereços convertidos, você precisa confiar nas configurações de conversão do seu gateway NAT para adaptar o endereço IPv4 externo e integrá-los às suas operações..

Relevância de TCP / IP

Apesar de ser um dos sistemas de gerenciamento de rede mais antigos, o TCP / IP não está prestes a envelhecer. De fato, com o passar do tempo, O TCP / IP cresceu para maior destaque no campo. A capacidade de trocar redes privadas com a Internet confere ao TCP / IP uma vantagem e a tornou a solução mais atraente para sistemas de rede. Depois de entender como o TCP / IP funciona, você pode visualizar como todas as comunicações da sua empresa viajam e isso facilita muito a expansão dos serviços de rede ou a resolução de problemas..

Futuro TCP / IP

O único rival do TCP / IP era o OSI, e esse modelo se incorporou ao jargão da rede. Pode ser confuso que os números de camada OSI sejam usados habitualmente, mesmo quando se refere a equipamentos que funcionam de acordo com as regras TCP / IP. Essa é uma peculiaridade do setor que você aceitará e usará como um segundo idioma.

A exaustão do endereço IPv4 é uma perturbação estranha na trajetória da adoção do TCP / IP. Essa falha não forçou os gerentes de rede a mudar para outras metodologias. Em vez disso, a necessidade de aproveitar ao máximo o conjunto decrescente de endereços disponíveis gerou novas tecnologias e estratégias que maximizavam o uso de endereços IP. O grande problema criado pela falta de endereços levou ao sistema DHCP, IPAMs e gerenciamento de endereços IP mais eficaz. Tudo isso faz do TCP / IP um sistema de gerenciamento de rede muito mais atraente.

Utilização de TCP / IP

Muitos, muitos mais protocolos estão envolvidos no TCP / IP. No entanto, este guia se concentrou nas metodologias mais importantes que você precisa entender para gerenciar efetivamente uma rede.

Lembre-se disso um protocolo não é um software. É apenas um conjunto de regras que os desenvolvedores de software usam como base de uma especificação de programa. Os protocolos garantem compatibilidade universal e permitem que diferentes casas de software produzam produtos concorrentes que funcionam com outros softwares.

Você já converteu sua rede para IPv6? O novo sistema de endereçamento impactou a conectividade? Você usou o método de pilha dupla em um IPAM para cobrir os endereços IPv4 e IPv6 simultaneamente? Deixe-nos saber sua experiência deixando uma mensagem na seção Comentários abaixo.

Imagens: Rede Europeia da PXHere. Domínio público

Modelo TCP / IP de MichelBakni. Licenciado sob CC BY-SA 4.0

OSI e TCP por Marinanrtd2014. Licenciado sob CC BY-SA 4.0

TCP/IP es un conjunto de estándares que gestiona conexiones de red. Este grupo de definiciones contiene muchos protocolos diferentes, pero el nombre del conjunto proviene de solo dos de ellos: el protocolo de Control de Transmisión y el protocolo de internet. El concepto detrás de la creación de estos estándares era crear un libro de reglas común para aquellos que desean crear software de red. Los primeros días de la red fueron dominados por sistemas propietarios. Las grandes empresas usaban sus metodologías de red para evitar que los clientes compraran todos sus equipos de una fuente. Reglas comunes libremente disponibles rompieron el monopolio de las comunicaciones anteriormente realizadas por algunas empresas. En resumen, TCP/IP es una herramienta esencial para la gestión de redes y existen varias herramientas disponibles para su uso.