O software moderno de monitoramento de rede inclui ferramentas sofisticadas, como representações gráficas e ferramentas analíticas. No entanto, haverá momentos em que você precisará voltar às técnicas de análise de porcas e parafusos de captura de pacotes enquanto eles viajam pela rede. O espelhamento de porta é uma técnica de captura de pacotes.

A captura de pacotes requer um elemento de hardware, chamado de TAP (ponto de acesso de teste) Felizmente, você já possui um hardware que canaliza todo o tráfego da sua rede: switches e hubs. Você pode aproveitar os recursos desses dispositivos para eliminar a necessidade de comprar um sensor em linha ou um separador de tráfego separados. A técnica de usar seu equipamento de rede para capturar tráfego é chamada “espelhamento de porta.”Este guia fornece todas as informações necessárias para implementar o espelhamento de portas na sua rede.

>>> Vá para a lista de ferramentas de monitoramento recomendadas abaixo<<<

Alternar processamento de tráfego

Uma rede muito pequena teria apenas um switch ou hub. No entanto, não é preciso muito crescimento na rede para criar um requisito para outro comutador. Quando você tem vários comutadores em sua rede, eles movem o tráfego sem precisar canalizar todos os pacotes através de um ponto central.

Essa configuração descentralizada significa que você não pode selecionar apenas um comutador na rede para coleta de dados, se desejar amostra de tráfego de todos os seus dados. Isso ocorre porque os outros comutadores da sua rede trocam tráfego entre eles e não precisam ser canalizados pelo dispositivo escolhido. No entanto, esse problema também surgiria se você optar por implementar um TOQUE como uma ferramenta de captura de pacotes.

Ao capturar o tráfego de rede, você precisa decidir se seus requisitos podem ser atendidos pelos pacotes que passam em um ponto ou se precisa ver todo o comportamento do tráfego de rede em toda a rede de uma só vez.

Na realidade, é mais provável que você precise observar o tráfego por link. Nesse cenário, você provavelmente estará tentando entender por que um link da sua rede está sobrecarregado e quais tipos de tráfego você pode redirecionar ou acelerar para resolver o problema..

Embora você possa querer ver todo o tráfego de rede, capturar tudo de uma só vez logo se torna um objetivo ambicioso. Se você pudesse capturar todos os pacotes de rede, ficaria sobrecarregado com todos os dados coletados.

Para avaliar adequadamente o desempenho da sua rede, você categorizará todo o tráfego por dispositivo de rede, portanto, é melhor usar o espelhamento de porta, dispositivo a dispositivo. Outras ferramentas são mais adequadas para oferecer uma visibilidade completa da rede. Nesses casos, seria melhor usar o NetFlow para amostrar dados de vários pontos de rede simultaneamente. Você precisaria de uma sofisticada ferramenta de análise de tráfego de rede para agregar e resumir todos os dados de tráfego.

Sobre o espelhamento de porta

O espelhamento de porta oferece um método de duplicar o tráfego de rede e direcionar a cópia para um armazenamento de dados. Em um divisor, você usa um dispositivo que duplica todo o tráfego com uma cópia continuando nos destinos pretendidos e a outra exibida na tela ou indo para um arquivo. Com o espelhamento de porta, você usa exatamente a mesma técnica, mas altera as configurações do seu switch para criar uma função de duplicação de dados, eliminando a necessidade de instalar um dispositivo físico separado.

Essencialmente, uma instrução de espelhamento de porta informa ao switch para enviar uma cópia do tráfego para uma porta específica. A metodologia inclui uma variedade de opções, permitindo que você escolha tráfego específico originário de ou viajando para endereços determinados ou optar por copiar todo o tráfego. Depois que o switch divide o tráfego necessário, tudo o que você precisa fazer é coletar os pacotes enviados à porta designada como ponto de entrega de dados.

Interruptores e hubs

UMA ligação, ou “pulo,”Em uma rede é a conexão entre dois dispositivos. O link pode ser o último trecho que conecta um ponto final, ou pode ser entre dois dispositivos de rede. Sempre haverá um dispositivo de rede em pelo menos uma extremidade do link. Para o tráfego dentro de uma rede, esse dispositivo será um interruptor ou um cubo.

Um hub transmite todo o tráfego que recebe em uma de suas conexões para todos os outros. Ele não presta atenção ao endereço de destino nos pacotes recebidos. Um interruptor é mais seletivo porque examina cabeçalhos de pacotes e encaminha cada um para a porta que listou para esse endereço. O cabo conectado a essa porta de destino pode não levar ao terminal identificado por esse endereço. Se houver outro dispositivo de rede entre esse comutador e o terminal, o cabo que recebe os dados em movimento levará ao dispositivo intermediário, que, por sua vez, o encaminhará em.

Felizmente, para captura de pacotes, switches e hubs não forjam links físicos temporários entre as portas de origem e de destino em uma conexão. Em vez de, o dispositivo coleta os dados recebidos. Isso então cria uma cópia exata desses dados e aplica-o à porta de destino. No caso de hubs, esta ação cria duplicação. Por exemplo, se um hub receber um pacote em uma de suas dez portas, ele enviará o mesmo pacote em todas as outras nove portas.

Portanto, um pacote se torna nove cópias. Um switch faz exatamente a mesma coisa com pacotes marcados para transmissão. O tráfego que está viajando para um destino apenas é copiado na porta que o switch listou para esse endereço. Portanto, continua a haver apenas uma instância desses dados, à medida que eles saem do comutador.

A duplicação de pacotes executados por comutadores e roteadores é exatamente a mesma do trabalho realizado por um separador de tráfego.

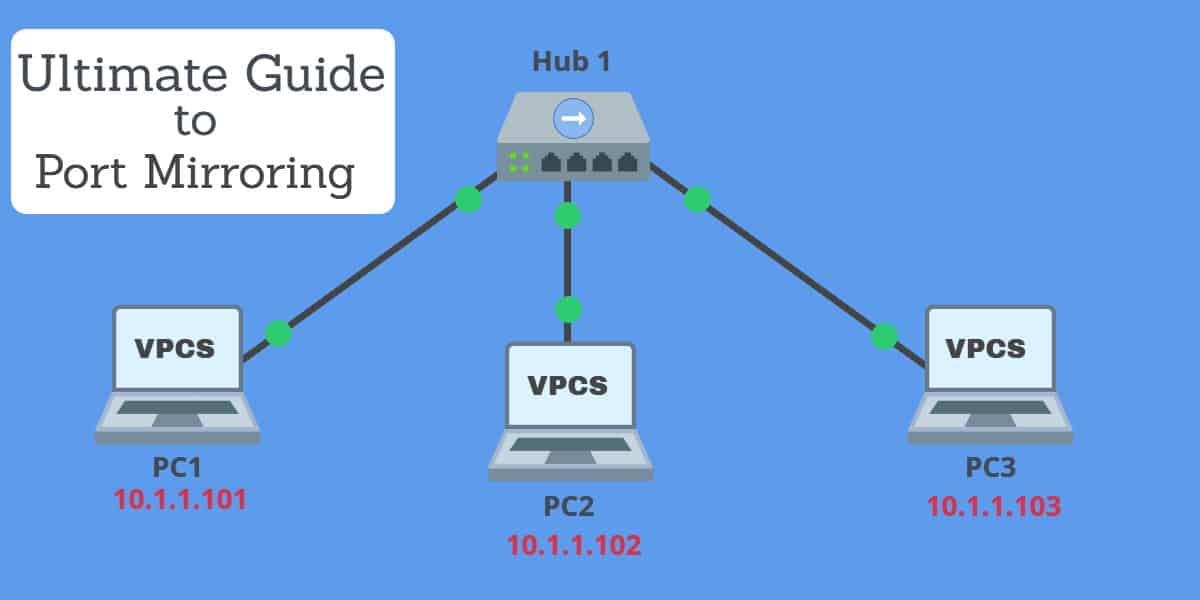

Espelhamento de porta com um hub

Como você pode ver nas descrições de como os switches e hubs funcionam, um hub duplica automaticamente todo o tráfego que recebe. Portanto, se você tiver apenas hubs na sua rede, é muito fácil obter uma cópia de todo o tráfego que circula nela. O hub envia todo o tráfego para todos os pontos de extremidade. Se esse tráfego precisar percorrer outros dispositivos de rede para alcançar alguns dos pontos de extremidade da rede, isso não impedirá o tráfego de chegar a esses pontos de extremidade se os dispositivos intermediários também forem hubs.

Como seu próprio computador está conectado a um dos hubs da rede, todo o tráfego na rede será enviado automaticamente para o seu computador sem precisar alterar as configurações do hub. Seu computador não lê todo esse tráfego, no entanto.

O firmware na placa de rede do seu computador possui um identificador embutido: este é o Endereço MAC, que significa “controlador de acesso à mídia.”A placa de rede reagirá apenas às mensagens que chegam com esse endereço MAC. Todos os outros serão ignorados. Pense na placa de rede como porteiro de um clube particular. Quem chega tem que fornecer uma senha para entrar; aqueles sem a senha são impedidos de entrar. O endereço MAC é essa senha.

Se você deseja ver todo o tráfego em uma rede totalmente equipada com hubs, basta instruir a placa de rede a eliminar o requisito de seu próprio endereço MAC. Na terminologia de rede, essa configuração é chamada “modo promíscuo.”

Os puristas argumentam que colocar sua placa de rede no modo promíscuo não é um “espelhamento de porta”, porque sua placa de rede não está duplicando pacotes. Eles dizem que o cartão está descartando o requisito para o seu endereço MAC, a fim de reconhecer os pacotes que estão chegando e encaminhá-los para os aplicativos no seu computador.

Na verdade, “espelhamento de porta em um hub” é um conceito redundante porque o hub duplica todos os pacotes por padrão. Geralmente, o termo “espelhamento de porta” é aplicado apenas aos comutadores.

Espelhamento de porta com um switch

Quando um switch recebe um pacote, ele faz referência ao endereço de destino no cabeçalho do datagrama. Em seguida, ele faz uma cópia do pacote e envia a nova versão para o número da porta que ele associou ao endereço MAC..

Nas operações padrão, denominadas “unicast,”Apenas uma cópia é feita de uma mensagem recebida e enviada apenas em uma porta. Os comutadores são capazes de duplicar o tráfego, Contudo. Por exemplo, quando o switch recebe uma mensagem de difusão, ele faz o mesmo número de cópias que sua contagem de portas ativas e envia uma cópia em cada uma dessas portas. Os comutadores também têm “multicast”, Que exigem que eles criem um número limitado de cópias.

Como todos os comutadores são programados com a capacidade de manipular mensagens de difusão e multicast, a tarefa de duplicar pacotes não apresenta um problema ao seu hardware. Conceitualmente, fazer com que seu comutador execute duplicação de pacotes requer muito poucas tarefas:

- O switch é instruído a fazer uma cópia de todo o tráfego.

- O switch envia todo o tráfego para o destino pretendido.

- O switch envia uma cópia de todo o tráfego para uma porta designada.

- Você coleta todo o tráfego na porta indicada.

A duplicação de todos os pacotes através de um switch é uma tarefa muito simples e não gasta muito esforço de processamento extra por parte do dispositivo. Se você deseja examinar os pacotes que viajam através de um switch específico, basta solicitar que ele duplique todo esse tráfego e enviá-lo para uma porta e também para associe o endereço MAC do seu computador ao número da porta designado. Você precisará colocar a placa de rede do computador no modo promíscuo para garantir que ele capte todo o tráfego e não apenas os datagramas com seu endereço MAC neles.

Duplicar todo o tráfego de rede

A solução acima é uma versão simplificada do que realmente acontece em um switch quando ele executa o espelhamento de porta. Na realidade, a tarefa é um pouco mais complicada. Por exemplo, seria inconveniente ter que conectar seu computador diretamente com um cabo a um comutador para captar todo o tráfego. Antigamente, isso era um requisito dos analisadores de LAN, e uma conexão específica de local ainda é um recurso essencial dos TAPs de rede.

Graças à tecnologia de roteamento, o espelhamento de porta moderno é mais sofisticado. Você pode examinar o tráfego que passa por qualquer switch em qualquer lugar do mundo, desde que esse comutador esteja acessível a partir da sua localização pela rede ou pela Internet. Você não precisa conectar fisicamente o computador a esse comutador. Ao viajar pela Internet, o espelhamento de portas fica um pouco mais complicado porque os datagramas precisam de empacotamento extra na camada de rede da Internet. Neste guia, trataremos apenas do espelhamento de portas de uma rede.

A maioria dos comutadores tem a capacidade de entregar pacotes capturados em uma rede, viajando por outros dispositivos de rede. Cada fabricante de switch produz seu próprio firmware para os switches e o menu do console de gerenciamento é diferente para cada um. Para os fins deste guia, focaremos nos métodos usados pelo Sistemas Cisco disponibilizar o espelhamento de porta em seus comutadores de rede.

Sobre os switches Cisco SPAN

O recurso de espelhamento de porta do switch Cisco é chamado PERÍODO. Isso significa Analisador de porta comutada. O SPAN oferece todos os recursos para capturar pacotes em qualquer switch Cisco, esteja você conectado diretamente ou não a esse switch. No entanto, você precisa ter uma porta sobressalente em um switch que possa se tornar o ponto de coleta de pacotes duplicados.

Na terminologia do SPAN, um “porta de origem”É uma porta da qual o tráfego está sendo duplicado. O “Porto de destino”É o endereço da porta para a qual os pacotes duplicados são enviados para coleta. Tenha muito cuidado em lembrar esses termos distintos, pois você será tentado a consultar a terminologia de rede tradicional de que está vendo pacotes executados de uma porta de origem para uma porta de destino.

O sistema SPAN pode monitorar uma porta ou várias portas. Também é possível identificar a direção do tráfego nessa porta, fornecendo apenas entrada, saída ou ambas. No entanto, se você estiver examinando várias portas de uma só vez, todas deverão ter a mesma direção de fluxo de tráfego monitorada.

Você não pode especificar as portas de e para capturar (ou seja, obter apenas o tráfego que chega a uma porta específica que sai de uma porta específica). Se esta é a funcionalidade que você está procurando, escolha a porta de entrada e capture todos os pacotes recebidos lá. Você pode filtrar todo o tráfego, exceto o que sai na porta de interesse transmitida, depois de ter todos os dados em seu software de análise.

Em uma sessão, você pode monitorar portas ou monitorar VLANs – você não pode cobrir os dois tipos de portas de uma só vez.

Modos Cisco SPAN

O Cisco SPAN permite capturar pacotes por três modos:

- SPAN local: Monitore o tráfego em um switch ao qual você está diretamente conectado.

- SPAN remoto (RSPAN): Monitore o tráfego em uma porta remota, mas envie os pacotes capturados para uma porta no switch local para coleta.

- SPAN Remoto Encapsulado (ERSPAN): O mesmo processo que o RSPAN, exceto que a transferência de pacotes espelhados para o switch local é realizada pelo encapsulamento GRE.

A opção RSPAN não está disponível nos comutadores Express 500/520, 5500/5000, 3500 XL, 2940, 2948G-L3 e 2900XL.

Disponibilidade do Cisco SPAN

O SPAN está disponível em todos os seguintes modelos de switch Cisco:

Catalyst Express série 500/520

- Catalyst 1900 Series

- Catalyst 2900XL Series

- Catalyst 2940 Series

- Catalisador 2948G-L2, 2948G-GE-TX, 2980G-A

- Catalyst 2950 Series

- Catalyst 2955 Series

- Catalyst 2960 Series

- Catalyst 2970 Series

- Catalyst 3500 XL Series

- Catalyst 3550 Series

- Catalyst 3560 / 3560E / 3650X Series

- Catalyst 3750 / 3750E / 3750X Series

- Catalyst 3750 Metro Series

- Catalyst 4500/4000 Series

- Catalyst 4900 Series

- Catalyst 5500/5000 Series

- Catalyst 6500/6000 Series

Infelizmente, o conjunto de comandos não é o mesmo em todas as opções. Isso ocorre principalmente porque a empresa possui um firmware especializado para alguns de seus dispositivos Catalyst, chamados CatOS. Outros comutadores Cisco usam um sistema operacional chamado IOS, que não é igual ao sistema operacional iOS usado pelos dispositivos Apple.

Alguns comutadores Cisco não possuem recursos de espelhamento de porta nativos, mas há um utilitário gratuito que você pode usar nessas circunstâncias, sobre o qual você lerá em breve.

Configurar o SPAN nos comutadores IOS

Para modelos de switch com o firmware IOS, é necessário acessar o sistema operacional do dispositivo e emitir um comando para especificar a porta SPAN e a porta a ser monitorada. Esta tarefa é implementada por duas linhas de comandos. É preciso especifique a fonte, o que significa a porta que terá seu tráfego replicado e a outra fornece o número da porta à qual o sniffer está conectado – esta é a linha de destino.

monitorar fonte de sessão [interface | remoto | vlan] [rx | tx ambos]

monitorar a interface de destino da sessão

Depois de terminar de definir o espelho, você precisa pressionar CTRL-Z para finalizar a definição de configuração.

O número da sessão apenas permite criar vários monitores diferentes sendo executados simultaneamente. Se você usar o mesmo número de sessão em um comando subsequente, cancelará o rastreio original e o substituirá pela nova especificação. Os intervalos de portas são definidos por um traço (“-“) e uma sequência de portas é separada por vírgulas (“,”).

O último elemento na linha de comando da porta de origem (a porta a ser monitorada) é a especificação de se o switch deve replicar pacotes transmitidos de qualquer porta, ou ambos.

Configurar o SPAN nos comutadores CatOS

Os intervalos Catalyst mais recentes são fornecidos com um sistema operacional mais novo, chamado CatOS, em vez do sistema operacional IOS mais antigo. Os comandos usados para configurar o espelhamento de SPAN nesses comutadores são um pouco diferentes. Com este sistema operacional, você cria espelhamento com apenas um comando em vez de dois.

definir extensão [rx | tx | both]

[entradas]

[Aprendendo ]

[multicast]

[filtro]

[crio]

As portas de origem são definidas pelo primeiro elemento neste comando, que é o “src_mod / src_portsParte. Um segundo identificador de porta no comando é lido automaticamente como a porta de destino – ou seja, a porta à qual o sniffer de pacotes está conectado. O “rx tx ambos“Diz ao switch para replicar os pacotes transmitidos de qualquer porta, ou ambos.

Há também um comando set span para desativar o espelhamento:

defina a extensão do intervalo [dest_mod / dest_port | all]

Configurar o SPAN nos switches Catalyst Express 500 e Catalyst Express 520

Se você possui um switch Catalyst Express 500 ou Catalyst Express 520, não insere as configurações de SPAN no sistema operacional. Para se comunicar com o switch e alterar suas configurações, é necessário instalar o Cisco Network Assistant (CNA) Este software de gerenciamento de rede é gratuito e é executado no ambiente Windows. Siga estas etapas para ativar o SPAN no comutador.

- Efetue login no switch através da interface CNA.

- Selecione os Smartports opção no CNA cardápio. Isso exibirá um gráfico representando a matriz de portas do switch.

- Clique na porta à qual você deseja conectar o sniffer de pacotes e selecione o Modificar opção. Isso abrirá uma janela pop-up.

- Selecione Diagnóstico no Função lista e selecione a porta que terá seu tráfego monitorado a partir do Fonte lista suspensa. Se você deseja monitorar especificamente uma VLAN, selecione-a no VLAN de entrada Lista. Se você não pretende apenas observar o tráfego de uma VLAN, deixe esse valor no padrão. Clique em Está bem para salvar as configurações.

- Clique em Está bem e depois Aplique no Smartports tela.

Um problema com o método CNA é que o software é executado apenas nas versões do Windows até Windows 7.

Processamento de pacotes capturados

O espelhamento de porta configurado no seu switch não armazena nem analisa os pacotes capturados. Você pode usar qualquer software de análise de rede para processar os pacotes enviados ao seu dispositivo.

Uma questão importante que você precisará reconhecer ao capturar pacotes é que precisará lidar com uma quantidade muito grande de dados. Um despejo de texto não processado do tráfego de rede é quase impossível de ser explorado sem um visualizador de dados guiado. Essa é a categoria mais baixa de ferramenta de acesso a dados que você deve considerar. Um utilitário completo de análise de tráfego seria ainda melhor.

Você pode ver uma lista abrangente de ferramentas de análise de tráfego de rede recomendadas no artigo, 9 Melhores Analisadores de Pacotes / Detector de Pacotes de 2023. Por conveniência, as duas principais ferramentas nessa revisão estão resumidas abaixo.

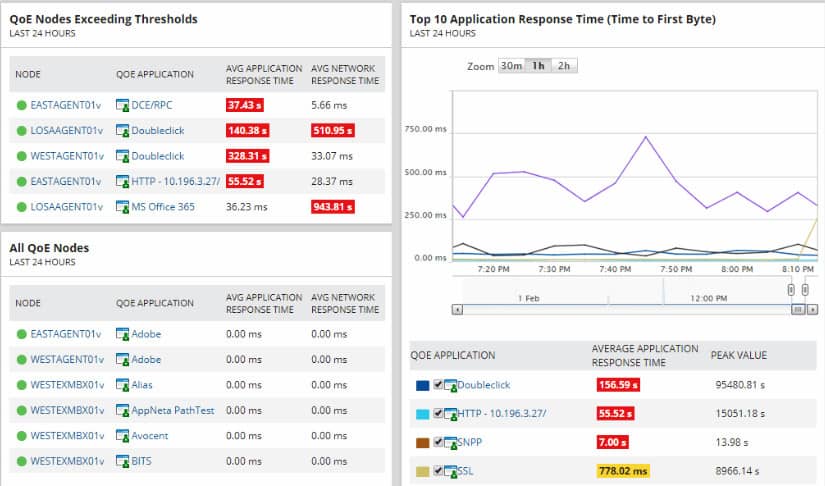

Ferramenta de inspeção e análise profunda de pacotes da SolarWinds (TESTE GRÁTIS)

O SolarWinds produz um grande catálogo de ferramentas de monitoramento e gerenciamento de rede. Para análise de saída de espelhamento de porta, considere a Análise e Pacote Profundo ferramenta para ser sua melhor opção. Isso faz parte do Network Performance Monitor da empresa, que é seu produto central.

Essa ferramenta é capaz de interpretar dados provenientes de uma ampla gama de ferramentas de coleta de pacotes e permitirá que você veja onde ocorrem picos de tráfego. Você precisa examinar os aplicativos que estão gerando a maior parte da demanda em sua rede para construir estratégias para melhorar o desempenho. Esta ferramenta de análise suporta essas investigações.

O Network Performance Monitor é uma ferramenta top de linha e não é gratuito. No entanto, você pode obter uma avaliação gratuita de 30 dias. Lembre-se de que a captura de pacotes não é realmente uma opção viável para monitorar todo o tráfego em toda a sua rede. Nessas situações, seria melhor usar o SolarWinds NetFlow Traffic Analyzer. Isso emprega Cisco NetFlow funcionalidade para amostrar o tráfego da rede. Também é capaz de se comunicar com Juniper Networks equipamento através do J-Flow padrão de amostragem de pacotes, com Huawei dispositivos, usando NetStream, e também pode usar o sistema independente do fabricante sFlow e IPFIX sistemas de análise de tráfego. Você também pode obter o NetFlow Traffic Analyzer em uma avaliação gratuita de 30 dias.

O Network Performance Monitor e o NetFlow Traffic Analyzer são uma boa combinação para análise de rede, pois oferecem uma perspectiva geral e as ferramentas para examinar o tráfego de pacotes em execução em dispositivos individuais. A SolarWinds oferece essas duas ferramentas juntas como o Network Bandwidth Analyzer Pack, que você também pode obter em uma avaliação gratuita de 30 dias.

Inspeção e análise profunda de pacotes da SolarWindsDownload de 30 dias de teste GRATUITO

Ferramenta de captura de pacotes Paessler

O Paessler PRTG é uma ferramenta de monitoramento de rede composta por muitos sensores individuais. Uma dessas ferramentas é uma sensor de captura de pacotes. Este sensor não vem com uma TAP física; em vez disso, conta com os dados fornecidos em um fluxo de seus comutadores. Essa ferramenta oferece ótimas visualizações de dados para dados ativos e para pacotes lidos no armazenamento de arquivos.

O melhor do PRTG é que ele pode oferecer diferentes camadas de visibilidade na mesma ferramenta. Ele também inclui sensores que provam dados da rede, capturando apenas cabeçalhos de pacotes de diferentes locais na rede. Você também pode reduzir a quantidade de dados que precisa ser processado pelo monitor, especificando a amostragem.

Além do sensor de detecção de pacotes, o PRTG inclui os seguintes sistemas de amostragem de tráfego:

- Um sensor NetFlow

- Um sensor sFlow

- Um sensor de fluxo J

Com esse sistema, você pode usar os sensores NetFlow, sFlow e J-Flow para obter uma visão geral de toda a sua rede e, em seguida, acessar o sniffer de pacotes para se concentrar nos fluxos típicos de um dispositivo. Depois de isolar um comutador sobrecarregado, você poderá acessar as portas específicas com muito tráfego e verificar os tipos de tráfego que o sobrecarregam. Com essas informações, você pode implementar medidas de modelagem de tráfego ou optar por adicionar mais infraestrutura para redirecionar pontos de tráfego pesado e espalhar a carga.

O sensor sniffer de pacotes processa apenas os cabeçalhos dos datagramas de tráfego que circulam pela rede. Essa estratégia reduz a quantidade de processamento necessária para agregar métricas de fluxo e acelera bastante a análise.

Problemas de espelhamento de porta

A captura e armazenamento completos de pacotes podem causar problemas com a confidencialidade dos dados. Embora a maior parte do tráfego que passa na sua rede seja criptografada, se for destinada a sites externos, nem todo o tráfego interno será criptografado. A menos que sua organização tenha decidido implementar segurança extra para e-mails, o tráfego de e-mails na sua rede não será criptografado por padrão.

Como uma técnica alternativa de análise de tráfego, você pode considerar o uso do NetFlow. Este é um sistema de mensagens habilitado em todos os dispositivos Cisco e encaminhará apenas os cabeçalhos dos pacotes para um monitor central. Você pode ler sobre os monitores de rede que coletam dados do NetFlow no artigo 10 Melhores Analisadores e Coletores NetFlow Gratuitos e Premium.

Depois de ter as informações ao seu alcance sobre todos os recursos de monitoramento de tráfego de seus comutadores Cisco, você estará em uma posição melhor para decidir qual método de captura de pacotes usar.

Escolhendo a estratégia de análise de rede correta

Felizmente, este guia o alertou para os problemas que envolvem o espelhamento de portas. Embora haja momentos em que você realmente não pode evitar chegar ao nível de pacotes para avaliar adequadamente o tráfego de rede, você deve afinar a sua pesquisa com outras ferramentas antes de organizar uma captura de pacotes como uma tarefa.

O espelhamento de porta tem seus problemas – quebra a confidencialidade dos dados e pode gerar grandes quantidades de dados. Explore métodos para informações de tráfego agregadas como sua primeira linha de investigação e acesse o espelhamento de portas depois de identificar os links com problemas. Depois de configurar o espelhamento de porta em seus comutadores, certifique-se de canalizar todos os dados em uma ferramenta de análise para que você possa fazer uso adequado de todas as informações que essa estratégia gerará.

O software moderno de monitoramento de rede é uma ferramenta essencial para garantir a segurança e o desempenho da rede. Com ferramentas sofisticadas, como representações gráficas e ferramentas analíticas, é possível monitorar a rede de forma eficiente. No entanto, em alguns casos, é necessário voltar às técnicas de análise de porcas e parafusos de captura de pacotes enquanto eles viajam pela rede. O espelhamento de porta é uma técnica de captura de pacotes que pode ser implementada usando o hardware existente, como switches e hubs. Este guia fornece todas as informações necessárias para implementar o espelhamento de portas na sua rede. É importante escolher a estratégia de análise de rede correta para garantir a eficiência e a segurança da rede. O espelhamento de porta oferece uma maneira eficiente de duplicar o tráfego de rede e direcionar a cópia para um armazenamento de dados. Com a ferramenta certa, é possível analisar e resumir todos os dados de tráfego para avaliar adequadamente o desempenho da rede.