O que é o Nmap?

Nmap (ou “mapeador de rede”) É uma das ferramentas de descoberta de rede gratuitas mais populares do mercado. Nos últimos dez anos, o programa surgiu como um programa central para administradores de rede que buscam mapear suas redes e realizar extensos inventários de rede. Ele permite que o usuário encontre hosts ativos em sua rede, além de procurar portas e sistemas operacionais abertos. Neste guia, você aprenderá como instalar e usar o Nmap.

O Nmap é executado centralizado em torno de uma linha de comando semelhante ao prompt de comando do Windows, mas uma interface GUI está disponível para usuários mais experientes. Ao usar o Nmap, o usuário simplesmente digita comandos e executa scripts por meio da interface orientada a texto. Eles podem navegar por firewalls, roteadores, filtros IP e outros sistemas. Na sua essência, o Nmap foi projetado para redes de escala corporativa e pode digitalizar milhares de dispositivos conectados.

Alguns dos principais usos do Nmap incluem varredura de porta, varreduras de ping, Detecção de SO, e detecção de versão. O programa funciona usando pacotes IP para identificar hosts disponíveis em uma rede, bem como quais serviços e sistemas operacionais eles executam. O Nmap está disponível em muitos sistemas operacionais diferentes, do Linux ao Free BSD e Gentoo. O Nmap também possui uma comunidade de suporte ao usuário extremamente ativa e vibrante. Neste artigo, detalhamos os fundamentos do Nmap para ajudá-lo a começar a correr.

Análise de rede e detecção de pacotes com o Nmap

Analisadores de rede como o Nmap são essenciais para a segurança da rede por vários motivos. Eles podem identificar atacantes e teste de vulnerabilidades dentro de uma rede. Quando se trata de segurança cibernética, quanto mais você souber sobre o tráfego de pacotes, mais preparado estará para um ataque. A verificação ativa da sua rede é a única maneira de garantir que você esteja preparado para possíveis ataques.

Como analisador de rede ou sniffer de pacotes, o Nmap é extremamente versátil. Por exemplo, permite ao usuário verificar qualquer IP ativo em sua rede. Se você encontrar um IP que nunca viu antes, poderá executar uma varredura de IP para identificar se é um serviço legítimo ou um ataque externo..

O Nmap é o analisador de rede essencial para muitos administradores, pois oferece uma ampla gama de funções gratuitamente.

Casos de uso do Nmap

Por exemplo, você pode usar o Nmap para:

- Identifique hosts ativos na sua rede

- Identifique portas abertas na sua rede

- Identifique o sistema operacional de serviços na sua rede

- Aborde vulnerabilidades na sua infraestrutura de rede

Como instalar o Nmap

Veja também: Folha de dicas do Nmap

Antes de começarmos a usar o NMap, veremos como instalá-lo. Usuários de Windows, Linux e MacOS podem baixar o Nmap aqui.

Instale o Nmap no Windows

Use o auto-instalador do Windows (conhecido como nmap-setup.exe) e siga as instruções na tela.

Instale o Nmap no Linux

No Linux, as coisas são um pouco mais complicadas, pois você pode escolher entre uma instalação de código-fonte ou vários pacotes binários. A instalação do Nmap no Linux permite criar seus próprios comandos e executar scripts personalizados. Para testar se você possui o nmap instalado para o Ubuntu, execute o nmap –version comando. Se você receber uma mensagem informando que o nmap não está instalado no momento, digite sudo apt-get install nmap no prompt de comando e clique em Enter.

Instale o Nmap no Mac

No Mac, O nmap oferece um instalador dedicado. Para instalar no Mac, clique duas vezes no arquivo nmap-.dmg e abra um arquivo chamado nmap-mpkg. Abrir isso iniciará o processo de instalação. Se você estiver usando o OS X 10.8 ou posterior, poderá estar bloqueado pelas suas preferências de segurança, porque o nmap é considerado um ‘desenvolvedor não identificado’. Para contornar isso, basta clicar com o botão direito do mouse no arquivo .mpkg e selecionar Aberto.

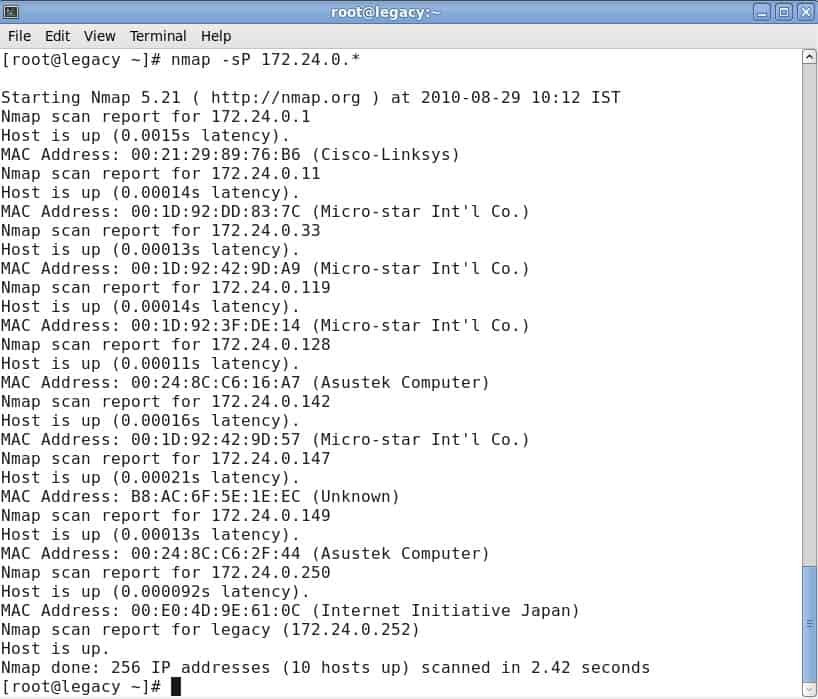

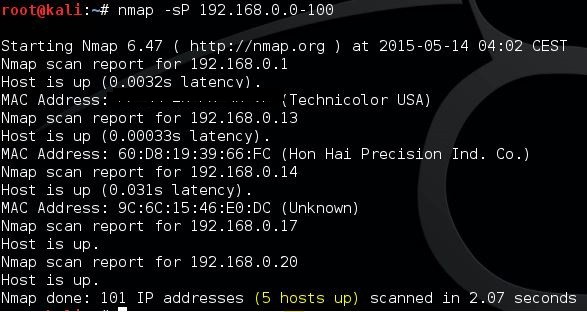

Como executar uma verificação de ping

Um dos princípios básicos da administração de rede é reservar um tempo para identificar hosts ativos na sua rede. No Nmap, isso é alcançado através do uso de uma verificação de ping. Uma verificação de ping (também chamada de IP de descoberta em um comando de sub-rede) permite ao usuário identificar se os endereços IP estão online. Também pode ser usado como um método de descoberta de host. As verificações de ping ARP são uma das melhores maneiras de detectar hosts nas redes LAN.

Para executar uma verificação de ping do ARP, digite o seguinte comando na linha de comando:

# nmap -sp 192.100.1.1/24

Isso retornará uma lista de hosts que responderam às suas solicitações de ping, juntamente com um número total de endereços IP no final. Um exemplo é mostrado abaixo:

É importante observar que essa pesquisa não envia pacotes para os hosts listados. No entanto, o Nmap executa uma resolução de DNS reverso nos hosts listados para identificar seus nomes.

Técnicas de digitalização de portas

Quando se trata de varredura de portas, você pode usar uma variedade de técnicas diferentes no Nmap. Estes são os principais:

- Varredura sS TCP SYN

- Varredura de conexão sT TCP

- varreduras sU UDP

- sY SCTP INIT scan

- sN TCP NULL

Os usuários mais novos tentarão resolver a maioria dos problemas com as verificações de SYN, mas à medida que seu conhecimento se desenvolver, você poderá incorporar algumas dessas outras técnicas também. É importante observar que você só pode usar um método de verificação de porta por vez (embora você possa combinar uma verificação SCTP e TCP).

Varredura TCP SYN

Varredura sS TCP SYN

o Varredura TCP SYN é uma das técnicas mais rápidas de digitalização de portas à sua disposição no Nmap. Você pode digitalizar milhares de portas por segundo em qualquer rede que não esteja protegida por um firewall.

Isso é também uma boa técnica de digitalização em termos de privacidade porque não conclui conexões TCP que chamam a atenção para sua atividade. Funciona enviando um pacote SYN e aguardando uma resposta. Uma confirmação indica uma porta aberta, enquanto nenhuma resposta indica uma porta filtrada. Um RST ou redefinição identifica portas que não atendem.

Varredura de conexão TCP

Digitalização sT TCP Connect

UMA Varredura de conexão TCP é a principal verificação alternativa do TCP quando o usuário não consegue executar uma verificação SYN. Na varredura de conexão TCP, o usuário emite uma chamada do sistema de conexão para estabelecer uma conexão com a rede. Em vez de ler as respostas dos pacotes, o Nmap usa essa chamada para obter informações sobre cada tentativa de conexão. Uma das maiores desvantagens de uma verificação de conexão TCP é que leva mais tempo para direcionar portas abertas do que uma verificação SYN.

Digitalização UDP

Digitalização UDP sU

Se você deseja executar a verificação de portas em um serviço UDP, Varreduras UDP são o seu melhor curso de ação. O UDP pode ser usado para verificar portas como DNS, SNMP e DHCP na sua rede. Estes são particularmente importantes porque são uma área que os invasores geralmente exploram. Ao executar uma verificação UDP, você também pode executar uma verificação SYN simultaneamente. Ao executar uma verificação UDP, você está enviando um pacote UDP para cada porta de destino. Na maioria dos casos, você está enviando um pacote vazio (além de portas como 53 e 161). Se você não receber uma resposta após a transmissão dos pacotes, a porta será classificada como aberta.

Varredura de porta SCTP INIT

sY SCTP INIT Scan

o Varredura de porta SCTP INIT abrange os serviços SS7 e SIGTRAN e oferece uma combinação dos protocolos TCP e UDP. Como a verificação Syn, a verificação SCTP INIT é incrivelmente rápida, capaz de verificar milhares de portas a cada segundo. Também é uma boa opção se você deseja manter a privacidade porque ela não conclui o processo SCTP. Essa verificação funciona enviando um pedaço INIT e aguardando uma resposta do destino. Uma resposta com outro pedaço INIT-ACK identifica uma porta aberta, enquanto um pedaço ABORT indica uma porta que não está escutando. A porta será marcada como filtro se nenhuma resposta for recebida após várias retransmissões.

Varredura nula TCP

sN TCP NULL Scan

UMA Varredura NULL TCP é uma das técnicas de digitalização mais astutas à sua disposição. Isso funciona explorando uma brecha no TCP RFC que indica portas abertas e fechadas. Essencialmente, qualquer pacote que não contenha bits SYN, RST ou ACK solicitará uma resposta com um RST retornado se a porta estiver fechada e nenhuma resposta se a porta estiver aberta. A maior vantagem de uma varredura TCP NULL é que você pode navegar pelos filtros e firewalls do roteador. Mesmo sendo uma boa opção para furtividade, eles ainda podem ser detectados por sistemas de detecção de intrusão (IDS).

Host Scanning

Se você deseja identificar hosts ativos em uma rede, a verificação do host é a melhor maneira de fazer isso. Uma verificação de host é usada para enviar pacotes de solicitação ARP para todos os sistemas em uma rede. Ele enviará uma solicitação ARP para um IP específico dentro de um intervalo de IPs e, em seguida, o host ativo responderá com um pacote ARP enviando seu endereço MAC com a mensagem ‘host está ativo’. Você receberá esta mensagem de todos os hosts ativos. Para executar uma verificação de host, digite:

nmap -sP

Isso exibirá uma tela mostrando o seguinte:

Identificar nomes de host

Um dos comandos mais simples e úteis que você pode usar é o comando -sL, que informa ao nmap para executar uma consulta DNS no seu IP de sua escolha. Usando esse método, você pode encontrar nomes de host para um IP sem enviar um único pacote ao host. Por exemplo, insira o seguinte comando:

nmap -sL 192.100.0.0/24

Isso retorna uma lista de nomes relacionados aos IPs verificados, o que pode ser incrivelmente útil para identificar para que servem determinados endereços IP (desde que eles tenham um nome relacionado!).

Digitalização do SO

Outra das funções úteis do Nmap é a detecção de SO. Para detectar o sistema operacional de um dispositivo, o Nmap envia pacotes TCP e UDP para uma porta e analisa sua resposta. O Nmap, em seguida, executa uma variedade de testes, desde a amostragem TCP ISN até a amostragem de IP ID, e compara-o ao banco de dados interno de 2.600 sistemas operacionais. Se encontrar uma correspondência ou impressão digital, fornece um resumo que consiste no nome, sistema operacional e versão do provedor.

Para detectar o sistema operacional de um host, digite o seguinte comando:

nmap -O 192.168.5.102

É importante observar que você precisa de uma porta aberta e outra fechada para usar o comando –O.

Detecção de versão

Detecção de versão é o nome dado a um comando que permite descobrir qual versão de software um computador está executando. O que o diferencia da maioria das outras verificações é que a porta não é o foco de sua pesquisa. Em vez disso, tenta detectar qual software um computador executa usando as informações fornecidas por uma porta aberta. Você pode usar a detecção de versão digitando o comando -sV e selecionando seu IP de escolha, por exemplo:

#nmap -sV 192.168.1.1

Aumentando a verbosidade

Ao executar qualquer varredura pelo Nmap, você pode precisar de mais informações. Digitar o comando detalhado -v fornecerá detalhes adicionais sobre o que o Nmap está fazendo. Nove níveis de verbosidade estão disponíveis no Nmap, de -4 a 4:

- Nível -4 – Não fornece saída (por exemplo, você não vê pacotes de resposta)

- Nível 3 – Semelhante a -4, mas também fornece mensagens de erro para mostrar se um comando do Nmap falhou

- Nível 2 – Executa o procedimento acima, mas também possui avisos e mensagens de erro adicionais

- Nível 1 – Mostra informações em tempo de execução, como versão, horário de início e estatísticas

- Nível 0 – O nível de verbosidade padrão que exibe pacotes enviados e recebidos, além de outras informações

- Nível 1 – Igual ao nível 0, mas também fornece detalhes sobre detalhes do protocolo, sinalizadores e tempo.

- Nível 2 – Mostra informações mais abrangentes sobre pacotes enviados e recebidos

- Nível 3 – Mostra a transferência bruta completa do pacote enviado e recebido

- Nível 4 – Igual ao nível 3, com mais informações

Aumentar a verbosidade é ótimo para encontrar maneiras de otimizar suas digitalizações. Você aumenta a quantidade de informações a que tem acesso e fornece mais informações para fazer melhorias direcionadas em sua infraestrutura de rede.

Mecanismo de script Nmap

Se você quiser tirar o máximo proveito do Nmap, precisará usar o Nmap Scripting Engine (NSE). O NSE permite que os usuários escrevam scripts em Lua para que possam automatizar várias tarefas de rede. É possível criar várias categorias de script diferentes com o NSE. Esses são:

- auth – scripts que funcionam com ou ignoram credenciais de autenticação em um sistema de destino (como acesso x11).

- transmissão – scripts normalmente usados para descobrir hosts transmitindo na rede local

- bruto – scripts que usam força bruta para obter acesso a um servidor remoto (por exemplo, http-brute)

- padrão – scripts definidos por padrão no Nmap com base na velocidade, utilidade, verbosidade, confiabilidade, intrusão e privacidade

- descoberta – scripts que pesquisam registros públicos, serviços de diretório e dispositivos habilitados para SNMP

- dos – scripts que podem causar negação de serviço. Pode ser usado para testar ou atacar serviços.

- explorar – scripts projetados para explorar vulnerabilidades de rede (por exemplo, http-shellshock

- externo – scripts que enviam dados para bancos de dados externos, como whois-ip

- fuzzer – scripts que enviam campos aleatórios dentro de pacotes

- intrusivo – scripts que correm o risco de travar o sistema alvo e serem interpretados como maliciosos por outros administradores

- malware – scripts usados para testar se um sistema foi infectado por malware

- seguro – scripts que não são considerados invasivos, projetados para explorar brechas ou serviços de falha

- versão – usado no recurso de detecção de versão, mas não pode ser selecionado explicitamente

- vuln – scripts projetados para verificar vulnerabilidades e relatá-las ao usuário

O NSE pode ser bastante complicado de entender primeiro, mas após a curva de aprendizado inicial, fica muito mais fácil navegar.

Por exemplo, inserir o comando -sC permitirá que você use os scripts comuns nativos da plataforma. Se você quiser executar seus próprios scripts, poderá usar a opção –script. É importante lembrar que todos os scripts que você executa podem danificar seu sistema; portanto, verifique tudo antes de decidir executar os scripts..

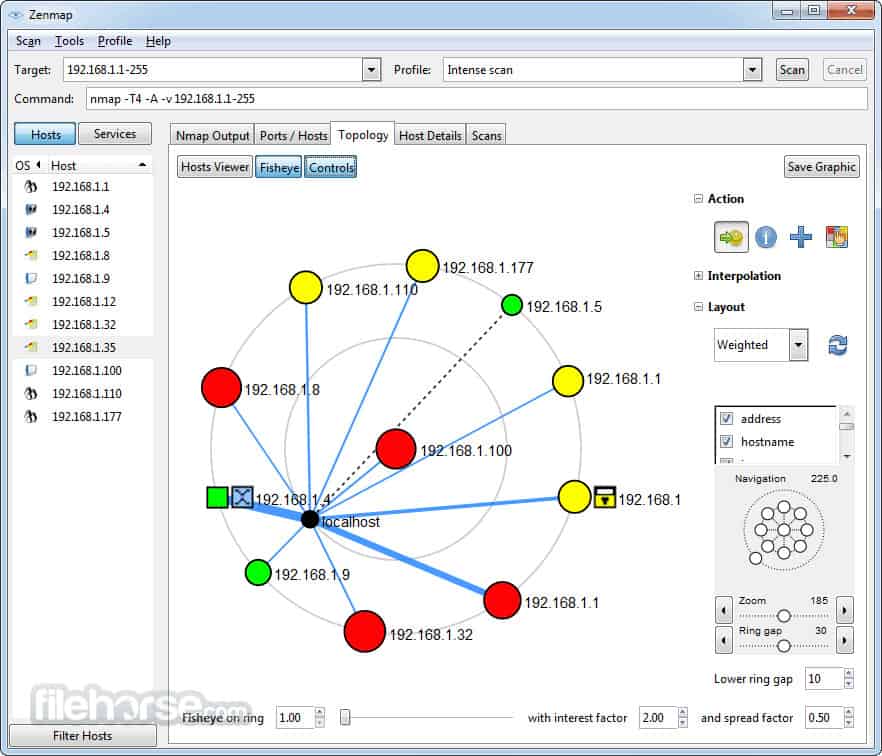

Ferramentas da GUI do Nmap

Zenmap

Como alternativa à interface da linha de comandos, o NMap também oferece uma GUI chamada Zenmap. No Zenmap, você pode criar e executar comandos e varreduras. A GUI é muito mais amigável que a interface da linha de comandos, tornando-a ideal para usuários mais novos. A GUI também pode mostrar comparações gráficas dos resultados dos testes de serviço, por exemplo:

Se você deseja escrever seus próprios comandos e scripts, a GUI está longe de ser ideal e é melhor seguir o Nmap e a interface da linha de comandos.

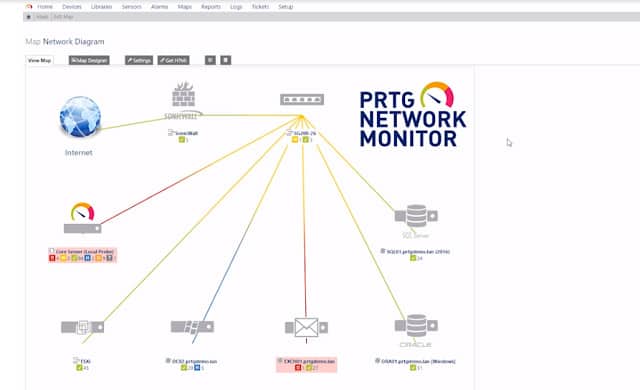

Monitor de rede Paessler PRTG

Monitor de rede Paessler PRTG usa o protocolo de gerenciamento de rede simples (SNMP) para localizar todos os dispositivos na sua rede. Depois que cada equipamento é descoberto, ele é registrado em um inventário. O inventário forma a base do mapa de rede do PRTG. Você pode reorganizar o mapa manualmente, se quiser, e também pode especificar layouts personalizados. Os mapas não se limitam à exibição dos dispositivos em um site. Ele pode mostrar todos os dispositivos em uma WAN e até plotar todos os sites da empresa em um mapa real do mundo. Os serviços em nuvem também estão incluídos no mapa da rede.

A função de descoberta de rede do PRTG é executada continuamente. Portanto, se você adicionar, mover ou remover um dispositivo, essa alteração será mostrada automaticamente no mapa e o inventário do equipamento também será atualizado.

Cada dispositivo no mapa é rotulado com seu endereço IP. Como alternativa, você pode optar por ter os dispositivos identificados por seus endereços MAC ou nomes de host. Cada ícone de dispositivo no mapa é um link para uma janela de detalhes, que fornece informações sobre essa peça de equipamento. Você pode alterar a exibição do mapa de rede para limitá-lo a dispositivos de um tipo específico ou apenas mostrar uma seção da rede.

Paessler PRTG é um sistema unificado de monitoramento de infraestrutura. Ele também acompanhará seus servidores e os aplicativos em execução neles. Existem módulos especiais para monitorar sites e o monitor também pode abranger virtualizações e redes wifi.

O Paessler PRTG está disponível como um serviço online com um agente coletor local instalado no seu sistema. Como alternativa, você pode optar por instalar o software no local. O sistema PRTG é executado em computadores Windows, mas é capaz de se comunicar com dispositivos executando outros sistemas operacionais. O PRTG está disponível para download em uma avaliação gratuita de 30 dias.

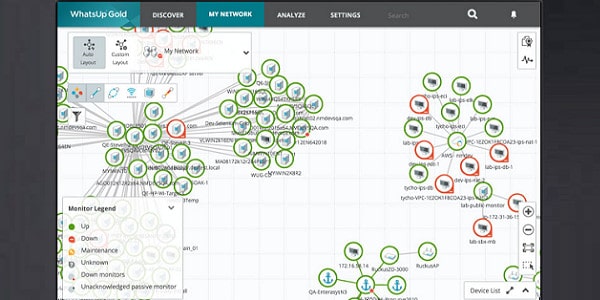

WhatsUp Gold

O WhatsUp Gold possui uma função de descoberta automática, que abrange ambientes com fio, sem fio e virtuais. O software dessa ferramenta de monitoramento de infraestrutura é instalado no Windows Server 2008 R2, 2012, 2012 R2 e 2016. A primeira execução do utilitário inicia as rotinas de descoberta de rede. Eles registram todos os dispositivos das camadas 2 e 3 (comutadores e roteadores) na sua rede e os registram em um registro. O processo de descoberta também gera um mapa de rede. O sistema de registro continua funcionando constantemente, para que quaisquer alterações na rede sejam refletidas no mapa. Os serviços baseados em nuvem que sua empresa usa também são incluídos no mapa e você pode cobrir vários sites para plotar sua WAN em um mapa.

O processo de descoberta do WhatsUp Gold usa rotinas Ping e SNMP. O tipo de dispositivos também é registrado. Isso ajuda o monitor a ajustar os processos de acordo com cada tipo de equipamento. Um pop-up de detalhes anexado a cada ícone no mapa mostra detalhes sobre essa peça de equipamento.

Os status dos dispositivos na rede são monitorados com SNMP. O mapa mostra a integridade de cada dispositivo com cores: verde para sempre, amarelo para aviso e vermelho para mal. então, você pode ver rapidamente como estão todas essas peças de equipamento. O status do link de rede também é destacado em cores: verde para bom, amarelo para aviso e vermelho para congestionado.

Você pode obter um complemento de Análise de tráfego de rede do WhatsUp Gold para obter informações mais detalhadas sobre o desempenho da sua rede. Isso oferece recursos de solução de problemas maiores por meio de insights sobre o desempenho da rede, por link e de ponta a ponta. Uma ferramenta de planejamento de capacidade ajuda a prever a demanda e expandir os recursos sempre que necessário.

Alternativas ao Nmap

Embora usuários regulares do Nmap jurem por ele, a ferramenta tem suas limitações. Os recém-chegados à administração de rede aprenderam a esperar uma interface GUI com suas ferramentas favoritas e melhores representações gráficas de problemas de desempenho de rede. A adaptação enmap do Nmap (veja abaixo) contribui bastante para atender a essas necessidades.

Se você não deseja usar um utilitário de linha de comando, existem alternativas ao Nmap que você pode conferir. A SolarWinds, um dos principais produtores mundiais de ferramentas de administração de rede, oferece até um scanner de porta gratuito. As funções analíticas do Nmap não são tão boas e você pode pesquisar outras ferramentas para explorar ainda mais os status e o desempenho da sua rede.

Nmap: uma ferramenta essencial de administração de rede

Por fim, se você está procurando uma ferramenta que permita segmentar sistemas na sua rede e navegar por firewalls, o Nmap é a ferramenta para você. Embora não seja tão glamourosa quanto algumas das outras ferramentas de análise de rede no mercado, continua sendo uma parte essencial dos kits de ferramentas da maioria dos administradores de TI. As verificações de ping e de porta são apenas a ponta do iceberg ao falar sobre o que essa plataforma é capaz.

Se você quiser saber mais sobre o Nmap, um extenso site da comunidade está cheio de guias e informações para ajudá-lo a aproveitar ao máximo sua experiência. Você pode acessar a documentação do Nmap no site da ferramenta. Depois de superar a curva de aprendizado, você não apenas terá mais transparência sobre sua rede, como poderá proteger seus sistemas contra ameaças futuras. Comece aprendendo o básico e você se sairá bem com o NMap.

ível instalar o Nmap no seu sistema Linux, abra o terminal e digite “sudo apt-get install nmap”. Isso instalará o Nmap e suas dependências. Instale o Nmap no Mac No Mac, você pode instalar o Nmap usando o Homebrew ou o MacPorts. Para instalar o Nmap usando o Homebrew, abra o terminal e digite “brew install nmap”. Para instalar o Nmap usando o MacPorts, abra o terminal e digite “sudo port install nmap”. Como executar uma verificação de ping Para executar uma verificação de ping usando o Nmap, abra o terminal e digite “nmap -sn [endereço IP]”. Isso enviará um pacote ICMP Echo Request para o endereço IP especificado e aguardará uma resposta. Se o host estiver ativo, o Nmap exibirá uma mensagem informando que o host está ativo. Técnicas de digitalização de portas Existem várias técnicas de digitalização de portas que podem ser usadas com o Nmap. Algumas das mais comuns incluem: Varredura TCP SYN: Esta técnica envia um pacote SYN para a porta de destino e aguarda uma resposta SYN-ACK. Se a porta estiver aberta, o Nmap enviará um pacote RST para fechar a conexão. Varredura de conexão TCP: Esta técnica envia um pacote SYN para a porta de destino e aguarda uma resposta SYN-ACK. Se a porta estiver aberta, o Nmap enviará um pacote ACK para confirmar a conexão. Digitalização UDP: Esta técnica envia um pacote UDP para a porta de destino e aguarda uma resposta. Se a porta estiver aberta, o Nmap receberá uma resposta. Varredura de porta SCTP INIT: Esta técnica envia um pacote INIT para a porta de destino e aguarda uma resposta INIT-ACK. Se a porta estiver aberta, o Nmap enviará um pacote ABORT para fechar a conexão. Varredura nula TCP: Esta técnica envia um pacote TCP sem flags para a porta de destino e aguarda uma resposta. Se a porta estiver aberta, o Nmap não receberá uma resposta. Host