Systèmes de détection d’intrusion (IDS) et Systèmes de prévention des intrusions (IPS) sont deux outils que les administrateurs réseau utilisent pour identifier les cyberattaques. Les outils IDS et IPS sont tous deux utilisés pour découvrir les menaces en ligne, mais il existe une différence distincte dans la façon dont ils fonctionnent et ce qu’ils font.

IDS vs IPS: Quelle est la différence?

En bref, une plate-forme IDS peut analyser le trafic réseau à la recherche de modèles et reconnaître les modèles d’attaques malveillantes. IPS combine la fonctionnalité d’analyse d’un IDS avec la possibilité d’intervenir et d’empêcher la livraison de paquets malveillants. Pour faire simple, les systèmes IDS détectent et les outils IPS empêchent.

Un programme IDS est un outil de diagnostic qui peut reconnaître les paquets malveillants et créer des notifications, mais il ne peut pas empêcher les paquets d’entrer sur le réseau. Un IPS est un outil de diagnostic et de réponse aux incidents qui peut non seulement signaler le mauvais trafic, mais également empêcher ce trafic d’interagir avec le réseau.

Qu’est-ce qu’un IDS et que fait-il??

L’IDS surveille le trafic réseau et envoie une alerte à l’utilisateur lorsqu’il identifie le trafic suspect. Après avoir reçu l’alerte, l’utilisateur peut prendre des mesures pour trouver la cause première et y remédier. Pour détecter le mauvais trafic, les solutions IDS se déclinent en deux variantes: a Système de détection d’intrusion réseau (NIDS) et un Système de détection d’intrusion hôte (HIDS).

Un NIDS surveille le trafic réseau pour détecter les menaces via des capteurs, qui sont placés sur tout le réseau. Un HIDS surveille le trafic sur l’appareil ou le système où il est installé. Ces deux formats utilisent deux méthodes principales de détection des menaces; basé sur la signature et basé sur une anomalie (nous les examinerons plus en détail ci-dessous).

Un IDS basé sur une signature utilise une liste de comportements d’attaque connus pour identifier de nouvelles attaques. Lorsque l’activité du réseau correspond ou ressemble à une attaque de la liste, l’utilisateur reçoit une notification.

L’approche basée sur les signatures est efficace mais elle a la limitation de ne reconnaître que les attaques qui correspondent à la base de données existante. Par conséquent, il ne parvient pas à détecter les attaques du premier jour.

Un IDS basé sur des anomalies utilise un modèle de base du comportement pour détecter une activité anormale sur le réseau. De nombreux fournisseurs utilisent AI et apprentissage automatique pour aider ces systèmes à détecter un comportement anormal. Ces systèmes sont extrêmement efficaces mais peuvent être sujets à de faux positifs selon le fournisseur chez qui vous achetez. Les principaux fournisseurs se concentrent sur le maintien d’un faible taux de faux positifs.

Qu’est-ce qu’un IPS? et que fait-il?

Un IPS (également connu sous le nom de système de prévention de détection d’intrusion ou IDPS) est une plate-forme logicielle qui analyse le contenu du trafic réseau pour détecter et répondre aux exploits. L’IPS se trouve derrière le pare-feu et utilise Détection d’une anomalie ou détection basée sur les signatures identifier les menaces du réseau.

Un IPS utilise une détection d’anomalies et une détection basée sur les signatures similaires à un IDS. Avec la détection basée sur les signatures, la plate-forme recherche les modèles qui indiquent des vulnérabilités ou des tentatives d’exploitation.

De même, la détection d’anomalies analyse le trafic réseau et identifie les anomalies de performances. Lorsque le système détecte une anomalie, il effectue un suivi avec une réponse automatisée.

Ces solutions sont également accompagnées de réponses automatisées telles que bloquer l’adresse de la source de trafic, suppression de paquets malveillants, et envoi d’alertes à l’utilisateur. Fondamentalement, une solution IPS n’est pas seulement un outil de diagnostic qui identifie les menaces mais une plate-forme qui peut également y répondre.

Méthodes de détection des menaces utilisées par IDS et IPS

Deux méthodes de détection couramment utilisées par les outils IDS et IPS sont la détection basée sur les signatures et la détection basée sur les anomalies. Les fournisseurs de sécurité combinent ces deux formes de méthodes de détection pour offrir une protection plus large contre les menaces en ligne. Dans cette section, nous allons examiner ces méthodes de détection plus en détail.

Détection basée sur les signatures

Les solutions IDS et IPS qui utilisent la détection basée sur la signature recherchent signatures d’attaque, activité, et code malicieux qui correspondent au profil des attaques connues. Les attaques sont détectées en examinant les modèles de données, les en-têtes de paquets, les adresses source et les destinations.

La détection basée sur les signatures est excellente pour identifier les attaques établies et moins sophistiquées. Cependant, la détection basée sur les signatures est inefficace pour détecter les attaques zero-day, qui ne correspondent pas aux autres signatures d’attaque établies.

Détection d’une anomalie

Pour détecter des menaces plus sophistiquées, les fournisseurs se sont tournés vers l’apprentissage automatique et l’intelligence artificielle (IA). Les outils IDS et IPS avec détection d’anomalies peuvent détecter organiquement les comportements malveillants dans les données plutôt que de se référer aux attaques passées.

Ces solutions peuvent détecter la nature malveillante de nouvelles attaques qu’elle n’a jamais vues auparavant. Les systèmes de détection d’anomalies varient considérablement d’un fournisseur à l’autre selon les techniques utilisées pour détecter les anomalies.

Pourquoi les solutions IDS et IPS sont-elles importantes?

Les solutions IDS et IPS sont importantes car elles peuvent identifier les cyberattaques qui peuvent endommager les ressources d’information d’une entreprise. Les conséquences d’une cyberattaque peuvent être dramatiques. Le coût moyen d’une attaque de malware sur une entreprise est de 2,4 millions de dollars. Les outils IS et IPS vous fournissent les moyens de détecter les cyberattaques.

IDS et IPS peuvent détecter les exploits de vulnérabilité, les attaques par déni de service (DOS) et les attaques par force brute que les cybercriminels utilisent pour mettre les organisations hors de combat. Par conséquent, chacun a sa place dans la stratégie de cybersécurité de la plupart des organisations.

Ce qui est mieux?

Le meilleur outil dépend principalement de vos besoins. Les solutions IDS et IPS excellent toutes les deux dans différents domaines, mais il existe un argument solide selon lequel IPS est une solution de cybersécurité beaucoup plus complète. De nombreuses entreprises remplacent les solutions IDS au profit des fonctionnalités automatisées fournies avec un IPS.

La raison pour laquelle de nombreuses entreprises passent à IPS est que les solutions IDS sont bonnes pour déclencher l’alarme lors d’une attaque, mais elles ne peuvent pas arrêter une attaque. Au lieu de cela, l’utilisateur doit corriger l’incident manuellement.

D’un autre côté, un IPS peut identifier et bloquer l’attaque en temps réel. L’utilisateur peut configurer des actions et des règles automatisées pour s’exécuter automatiquement lors d’un événement de sécurité. Par exemple, si une source envoie du trafic malveillant vers votre réseau, le programme peut bloquer l’adresse IP source incriminée ou réinitialiser la connexion pour contrecarrer l’attaque..

La détection des intrusions est très utile, mais leur prévention est souvent meilleure, ce qui donne aux solutions IPS un avantage distinct. Les réponses automatisées d’un FAI offrent un moyen plus efficace de gérer les menaces que la correction manuelle des événements de sécurité après avoir reçu une alerte.

Cependant, si vous souhaitez détecter des attaques, la focalisation visuelle d’un IDS sera probablement mieux adaptée. Le manque de fonctionnalités automatisées rend difficile la réponse aux événements en temps réel (même avec l’assistant d’un analyste de sécurité). Les capacités de réponse en temps réel d’un IPS en font une priorité pour les organisations qui souhaitent accélérer la résolution des incidents et rester en sécurité.

Exemple d’outil IDS

Bien que les solutions IDS soient les mêmes en principe, il existe une différence substantielle dans l’expérience de l’utilisateur final offerte entre les produits. Fondamentalement, le principal facteur de différenciation entre ces produits est le niveau de visibilité (qualité / profondeur des affichages visuels) et la configurabilité du système d’alertes. Dans cette section, nous allons voir un exemple d’outil IDS.

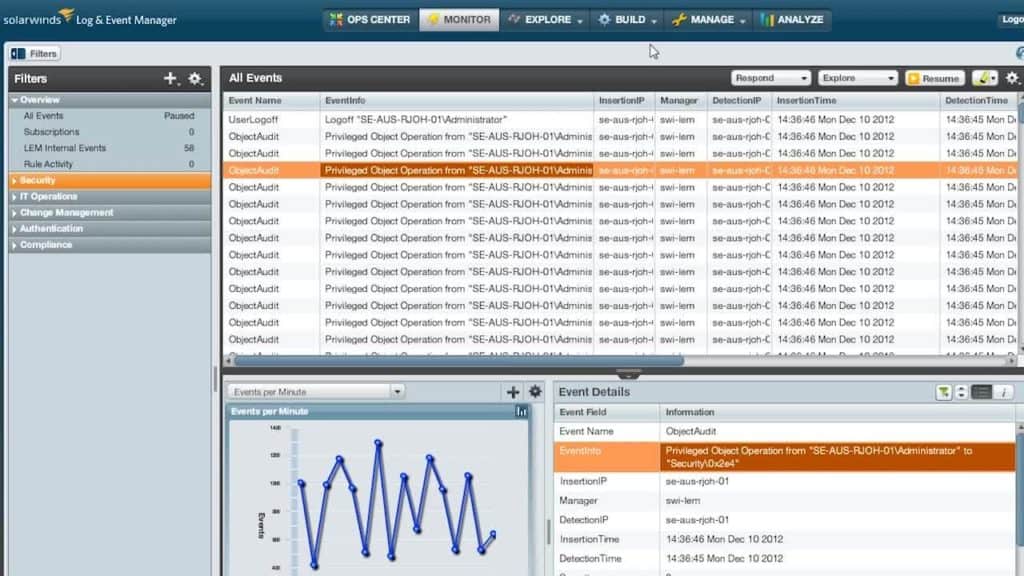

Détection d’intrusion avec SolarWinds Security Event Manager (ESSAI GRATUIT)

Gestionnaire d’événements de sécurité SolarWinds est une plate-forme logicielle de détection d’intrusions et une solution SIEM qui collecte de nombreuses données de NIDS pour identifier le trafic malveillant. Une fois que l’outil détecte une activité suspecte, il envoie une alerte à l’utilisateur. Les conditions d’alerte peuvent être gérées via le Règle section, où l’utilisateur configure quels événements ou activités déclencheront une alerte.

Une fois que le programme a analysé le réseau, vous pouvez utiliser les données capturées dans les rapports d’évaluation des risques pour informer votre politique de cybersécurité. Vous pouvez planifier ces rapports afin d’avoir des mises à jour périodiques pour montrer aux autres membres de votre équipe.

SolarWinds Security Event Manager se concentre sur la mise en évidence des événements de sécurité d’une manière que vous pouvez comprendre en temps réel. L’outil vous aidera à identifier les événements de sécurité qui ont déclenché les alertes afin que vous puissiez trouver une cause racine. Le logiciel est au prix de 3 540 $ (2 732 £) et il existe également un Essai gratuit de 30 jours version.

SolarWinds Security Event ManagerTéléchargez la version d’essai gratuite de 30 jours

Solutions IPS / Exemple d’outil IPS

Les solutions IPS varient également considérablement d’un fournisseur à l’autre. Les types de renseignements sur les menaces et les capacités de réponse automatisée dépendent de la qualité du fournisseur. Dans cette section, nous allons voir un exemple de solution IPS.

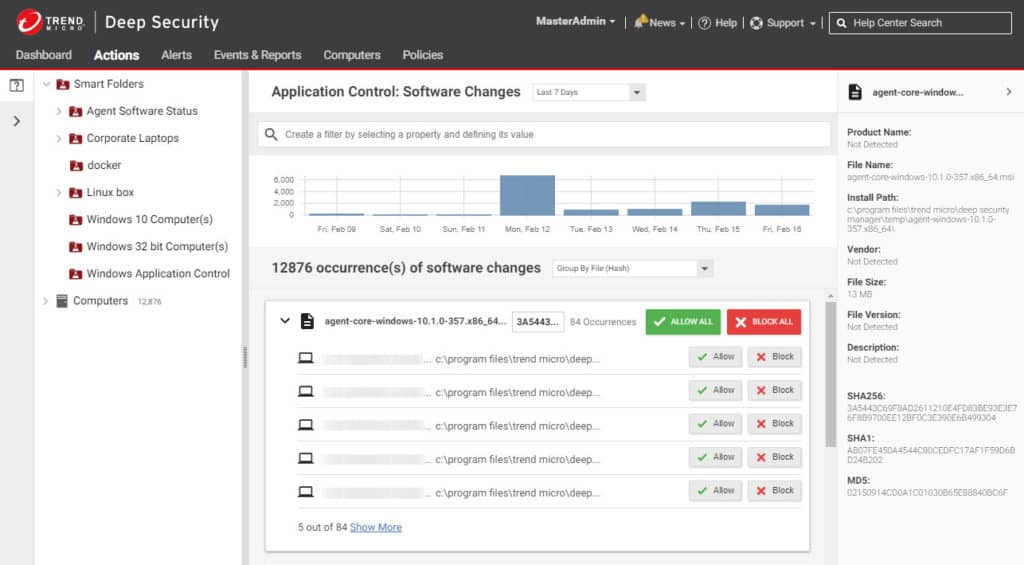

Prévention des intrusions avec Trend Micro

Trend Micro est une solution IPS qui peut détecter et corriger automatiquement les cyber-attaques en temps réel. Le logiciel utilise une inspection approfondie des paquets, une analyse avancée des logiciels malveillants, la réputation des URL et la réputation des menaces pour détecter et bloquer les attaques. Pour détecter davantage de menaces émergentes et d’attaques zero-day, Trend Micro utilise l’apprentissage automatique.

Contrairement à un IDS, la plate-forme ne se contente pas de découvrir les attaques mais répond en bloquant les exploits, avec une analyse sandbox et déploie des correctifs virtuels pour éliminer rapidement les vulnérabilités.

Trend Micro propose des configurations prêtes à l’emploi qui sont automatiquement mises à jour pour se protéger contre les dernières menaces. L’utilisateur peut également gérer les politiques de sécurité via le système de gestion de la sécurité.

Un logiciel IPS comme Trend Micro découvre non seulement les problèmes de sécurité, mais donne également aux utilisateurs les outils pour les résoudre. Vous pouvez trouver des informations sur les prix en demandant un devis à la société.

La question des configurations

Ce n’est pas parce que vous avez un nouvel IPS que vous êtes protégé contre les dernières menaces. Un problème unique partagé par les systèmes IDS et IPS est celui des configurations. Les configurations déterminent l’efficacité de ces outils. Ils doivent tous deux être correctement configurés et intégrés avec soin dans votre propre environnement de surveillance afin de ne pas rencontrer de problèmes tels que les faux positifs..

Si ces outils ne sont pas correctement configurés ou surveillés, votre politique de sécurité comportera des lacunes importantes. Par exemple, un IPS doit être configuré pour déchiffrer le trafic chiffré afin que vous puissiez intercepter les attaquants qui utilisent des communications chiffrées. De même, si vos paramètres d’alerte ne sont pas suffisamment spécifiques, vous serez inondé d’alertes faussement positives qui occulteront des problèmes de sécurité plus importants..

Pour être efficaces, les systèmes IDS et IPS doivent être gérés de manière cohérente par des employés formés. Ainsi, lors du déploiement d’une nouvelle solution, il est important de former les employés pour s’assurer qu’ils peuvent déployer des paramètres personnalisés. Aucune entreprise n’a exactement les mêmes facteurs de risque, il est donc important de créer des configurations personnalisées pour atténuer les facteurs de risque auxquels vous êtes exposé quotidiennement..

Comment choisir un IDS ou IPS

D’abord et avant tout, lorsque vous choisissez une solution IDS ou IPS, vous voulez considérer quels sont vos objectifs. Réfléchissez aux capacités dont vous avez besoin, aux actifs que vous souhaitez protéger et à la manière dont une nouvelle solution s’intégrerait à votre stratégie de cybersécurité plus large..

Ne commettez pas l’erreur de payer un supplément pour une solution IPS avancée si vous n’utilisez pas la plupart de ses fonctionnalités. Passer du temps à définir vos objectifs en premier vous aidera à produire une solution rentable et ciblée sur vos besoins.

Une partie importante de cette décision sera de choisir entre un IDS ou un IPS. Nous avons décrit les points forts de chacun ci-dessus, mais en fin de compte, le choix entre les deux devrait se résumer à savoir si vous voulez une solution de défense passive ou active.

Cela étant dit, le coût sera un problème urgent pour la plupart des entreprises. Pour gérer vos dépenses, définissez un budget pour le déploiement d’une nouvelle solution et tenez compte du coût de la formation des employés à son utilisation.

IDS et IPS: faites votre choix et restez en sécurité en ligne

Une stratégie de cybersécurité proactive est essentielle pour minimiser les points d’entrée sur votre réseau. Les solutions IPS et IDS vous permettent d’identifier les cyberattaques afin que vous puissiez réagir efficacement le moment venu. Un IPS est logique pour la plupart des organisations qui souhaitent simplifier et accélérer le processus de correction.

Cependant, ne vous laissez pas berner en pensant que les solutions IPS prendront soin de votre cybersécurité pour vous. Vous devrez toujours former les employés à l’utilisation d’une solution IPS pour vous assurer qu’ils savent comment configurer le logiciel et assurer le suivi après les événements de sécurité.

ction basée sur les signatures pour identifier les menaces et peut également bloquer ou limiter laccès à ces menaces. En dautres termes, un IPS est un outil de prévention des intrusions qui peut non seulement détecter les menaces, mais également les empêcher dentrer dans le réseau.

Les solutions IDS et IPS sont toutes deux importantes pour la sécurité en ligne. Les IDS sont utiles pour détecter les menaces et les IPS sont utiles pour empêcher les menaces dentrer dans le réseau. Les deux outils utilisent des méthodes de détection basées sur les signatures et les anomalies pour identifier les menaces. Il est important de choisir le bon outil en fonction des besoins de votre entreprise et de votre réseau. Les exemples doutils IDS et IPS mentionnés dans larticle peuvent être utiles pour aider à choisir le bon outil pour votre entreprise.