A análise profunda de pacotes é uma metodologia de rede particularmente útil em firewalls. O uso da inspeção profunda de pacotes aumentou nos últimos anos porque pode ser usado como parte de sistemas de detecção de intrusão (IDSs) e sistemas de prevenção de intrusões (IPSs).

Os firewalls tradicionalmente bloqueiam o acesso a uma rede. Os filtros nos firewalls também podem bloquear o acesso a uma lista de sites, inspecionando o endereço IP de destino contido no cabeçalho do pacote.

Nós aprofundamos cada uma das ferramentas mais abaixo, mas, caso você não tenha tempo para ler a matéria inteira, aqui está nossa lista de as melhores ferramentas de inspeção e análise profunda de pacotes:

- Monitor de desempenho de rede SolarWinds (TESTE GRATUITO) – Essa ferramenta de monitoramento de rede inclui inspeção profunda de pacotes para identificar os aplicativos e pontos de extremidade de origem e destino no tráfego de rede.

- Pacote Paessler farejando com PRTG (TESTE GRÁTIS) – O sistema PRTG é uma ferramenta de monitoramento de infraestrutura e inclui um sensor de pacotes.

- OpManager – Este é um monitor de desempenho de rede que pode capturar pacotes para análise offline. A ferramenta é executada no Windows e Linux.

- nDPI – Essa ferramenta inspeciona pacotes na camada do aplicativo, o que significa que você precisa armazenar em buffer o tráfego para inspeção.

- Netifyd – Uma adaptação do nDPI que captura pacotes para inspeção por outros serviços.

- AppNeta – Um sistema de monitoramento de rede baseado em nuvem que inclui análise de tráfego offline.

- NetFort LANGuardian – Uma ferramenta de análise de segurança de rede que usa DPI e roda no Linux.

SPI Vs DPI

Os avanços nos gateways que examinam o cabeçalho IP são “com estadoFirewalls. Eles empregam Inspeção de Pacotes com Estado (SPI) Essa metodologia examina os cabeçalhos TCP ou UDP, que estão incluídos no pacote IP. A inspeção de pacotes com estado também é conhecida como inspeção de pacotes rasa. Inspeção Profunda de Pacotes (DPI) analisa a carga útil de dados do pacote.

O SPI examina pacotes individuais à medida que são processados pelo gateway, e elimina seletivamente solicitações de saída ou pacotes de dados recebidos que não estão em conformidade com a política de segurança de rede. A parte “stateful” do nome refere-se a dados de conexão. O firewall registra as informações do cabeçalho relacionadas à conexão TCP, o que permite seguir um fluxo de pacotes. O tipo de dados de cabeçalho com estado que o firewall coleta inclui o número de sequência de pacotes.

Um firewall stateful normalmente armazena essas informações de conexão na memória, permitindo selecionar fluxos de pacotes relacionados à medida que eles passam pela interface. Os dados de conexão são mantidos em uma tabela dinâmica. Depois que uma conexão é fechada, essas informações são apagadas da tabela para liberar memória. É provável que o firewall com estado bloqueie conexões enquanto elas estão em andamento. A inspeção de pacotes com estado concentra-se apenas em dados ativos.

O DPI coleta pacotes para serem examinados como um grupo, para que o tráfego regular continue a caminho enquanto as cópias são coletadas para análise. É por isso que o DPI é frequentemente chamado de “análise profunda de pacotes.”O DPI leva mais tempo para produzir informações acionáveis que o SPI.

Benefícios da inspeção e análise profunda de pacotes

Os sistemas de detecção de intrusões procuram “assinaturas” no tráfego de dados para identificar atividades irregulares. Um truque que os hackers usam para contornar esses sistemas de detecção de assinaturas é: dividir pacotes em segmentos menores. Isso espalha os padrões que a análise superficial de pacotes procura, portanto, nenhum pacote único contém essa assinatura e o ataque passa. A análise de DPI remonta fluxos de pacotes da mesma fonte, para que as assinaturas de ataque possam ser detectadas, mesmo quando espalhadas por vários pacotes recebidos.

Quando a análise de DPI faz parte de um sistema de prevenção de intrusões, os resultados contínuos da análise geram e aplicam ações para defender automaticamente o sistema. Essa ação pode incluir o bloqueio de todos os pacotes que chegam de um endereço IP de origem específico ou mesmo de um intervalo de endereços.

Detecção de ataque

A coleta de pacotes permite que o DPI identifique os tipos de ataques que a análise de estado perderia. Exemplos destes são o uso irregular de utilitários de rede padrão, tal como Powershell ou WMI, e sobrecargas de volume direcionadas, tal como ataques de estouro de buffer. O uso de utilitários regulares do sistema em operações de infecção por vírus ou spyware significa que a proibição de aplicativos conhecidos por serem usados por hackers não pode ser imposta. Isso ocorre porque esses utilitários do sistema são essenciais para a entrega de aplicativos e serviços a usuários legítimos. Assim, a inspeção e análise aprofundada de pacotes entra em cena para examinar os padrões de uso desses serviços do sistema e seletivamente expulsa o tráfego que exibe comportamento suspeito. Assim, a atividade maliciosa pode ser identificada, embora pareça inicialmente tráfego legítimo.

Prevenção de vazamento de dados

A prevenção de vazamento de dados é outro uso para análise profunda de pacotes. Isso leva um lista de permissões abordagem. A empresa pode definir uma política de que ninguém deve copiar dados em um cartão de memória ou enviar anexos de email. Mas há casos legítimos em que tais ações são necessárias. Nesse caso, o DPI seria notificado para permitir o que seria tratado como uma atividade não autorizada. Esse usuário não deve enviar nenhum arquivo e, portanto, a função DPI mantém atividades de monitoramento para bloquear transferências de arquivos que não sejam o anexo autorizado.

As melhores ferramentas profundas de inspeção e análise de pacotes

Sistemas sofisticados de monitoramento de rede agora incluem rotinas de análise profunda de pacotes. Portanto, você pode obter esse recurso como parte do seu software geral de gerenciamento de rede. Alguns fornecedores de software produzem software de defesa de rede que incorpora análise profunda de pacotes.

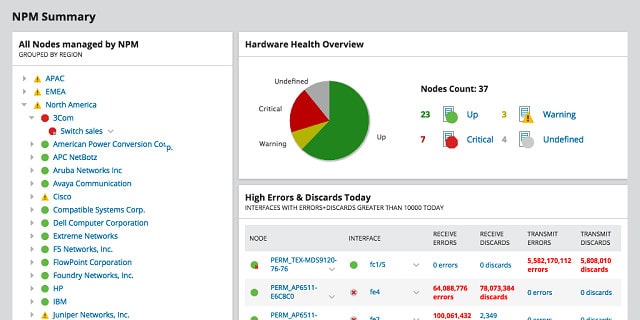

1. SolarWinds Network Performance Monitor (TESTE GRATUITO)

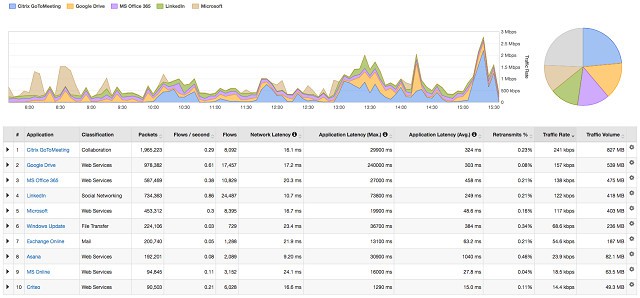

o Inspeção e análise profunda de pacotes da SolarWinds com NPM usa uma variedade de técnicas para monitorar e gerenciar o tráfego de rede. O elemento principal usa o SNMP sistema de mensagens nativo ao firmware do equipamento de rede. No entanto, as seções de análise do monitor usam inspeção profunda de pacotes (DPI) como parte dos serviços de visibilidade do comportamento da rede da ferramenta.

O objetivo do DPI na ferramenta SolarWinds atende a dois objetivos dos administradores de rede. O primeiro é identifique os tipos de tráfego que consomem a maioria dos recursos do sistema. Carga excessiva na rede dificulta o ambiente de trabalho para todos e é importante descobrir exatamente de onde toda essa demanda se origina. O DPI fornece esses dados e, uma vez identificados os usuários de recursos, é mais fácil para o administrador da rede decidir o que fazer com eles..

A inspeção profunda de pacotes também fornece funções de segurança do Network Performance Monitor. As técnicas de DPI identificarão usuários específicos e aplicativos que causam picos de tráfego e exibem comportamento irregular. Esses picos de demanda podem ser causados por ataques de hackers, no entanto, também podem ser causados por requisitos de negócios, como o processamento de contas no final do mês. O DPI permite ver se esses surtos são gerados por atividades comerciais legítimas. Comportamento irregular pode ser bloqueado.

O rastreamento do usuário pode destacar atividades incomuns. Por exemplo, uma conta de usuário pode ter sido comprometida, levando esse usuário a acessar serviços que não estão relacionados às suas atividades habituais. Logins de diferentes locais físicos em curtos períodos também podem identificar uma conta de usuário que foi comprometida.

O emprego da análise profunda de pacotes pela SolarWinds no Network Performance Monitor mostra essa técnica não é apenas útil para especialistas em segurança. O SolarWinds inclui análise profunda de pacotes para detecção de intrusão, mas também usa o sistema para ajudar a moldar o tráfego regular e examinar as categorias de aplicativos que sobrecarregam o sistema. O uso do DPI para apoiar atividades comerciais legítimas indica o caminho a seguir para todos os sistemas de monitoramento de rede. Os sofisticados métodos de DPI estão agora se tornando populares e se tornará parte central de todos os sistemas de monitoramento de tráfego de rede no futuro.

O Network Performance Monitor não é gratuito. O preço desse sistema começa em US $ 2.955. No entanto, você pode obter uma avaliação gratuita por 30 dias. O SolarWinds Network Performance Monitor pode ser instalado apenas em Windows Server sistemas operacionais.

SolarWinds Network Performance MonitorDownload de 30 dias de teste GRATUITO

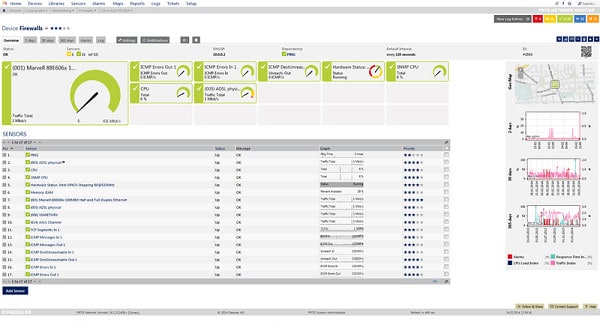

2. Pacote Paessler cheirando com PRTG (TESTE GRATUITO)

Pacote Paessler farejando com PRTG é uma ferramenta abrangente de monitoramento de rede que inclui DPI em seus procedimentos de coleta de dados. O sniffer de pacotes do PRTG analisa tipos de tráfego específicos para monitorar o uso de recursos e atividades irregulares. O monitor relata esses tipos de tráfego e sua taxa de transferência, incluindo tráfego na web, atividade do servidor de correio, e transferências de arquivos. Esses controles podem ser muito úteis para impor políticas de segurança de correio e dados e permitirão detectar picos de tráfego que podem ser indicações de invasões ou ataques cibernéticos.

Se você estiver particularmente interessado em usar análise profunda de pacotes para segurança, então as informações que você obterá DHCP, DNS, e ICMP o tráfego deve ser particularmente útil para você.

A página do sensor de pacote no painel do PRTG apresenta mostradores e gráficos para ajudá-lo a entender rapidamente os dados de tráfego.

O Paessler PRTG pode ser instalado em janelas e aqui está uma versão gratuita para pequenas redes. Isso cobrirá 100 sensores em sua rede. Um sensor é um ponto de monitoramento em uma rede, como uma porta ou uma condição como espaço livre em disco. Você pode baixar o software por um teste gratuito aqui.

Paessler Packet Sniffing with PRTGDownload de 30 dias GRATUITO

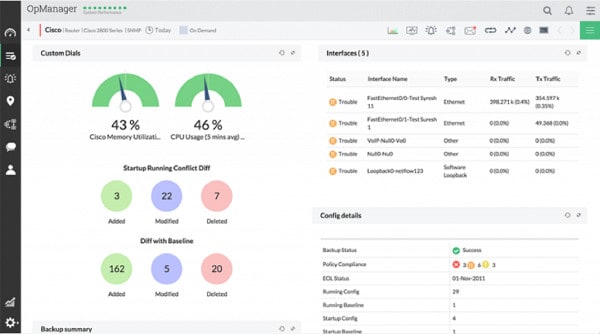

3. ManageEngine OpManager

O OpManager do ManageEngine é outro dos principais sistemas de monitoramento de rede no mercado hoje. Este monitor usa métodos SNMP para monitoramento contínuo da rede e rastreamento de status do dispositivo. As funções profundas de inspeção de pacotes do OpManager adicionam gerenciamento de tráfego para o sistema.

Como é de se esperar com o DPI, a análise é realizada offline. Os pacotes examinados são gravados primeiro em um arquivo PCAP. Esses arquivos fornecem as informações de origem para a análise.

As funções profundas de análise de pacotes do OpManager visam descobrir os motivos do fraco desempenho da rede, em vez de detectar invasões. Duas métricas emergem da análise: tempos de resposta da rede e tempos de resposta do aplicativo. O administrador pode identificar quais aplicativos apresentam desempenho ruim e podem exigir mais recursos do que as funções de rede padrão. Em seguida, você pode decidir se deseja aumentar os recursos para atender a aplicativos com fome, investigar alternativas mais eficientes ou restringir a largura de banda disponível para esse aplicativo, a fim de oferecer aos serviços de rede mais importantes melhores tempos de resposta.

Os dados que emergem do exercício de análise profunda de pacotes podem ser gerados em relatórios. Isso permite que você liderar discussões com as partes interessadas se o orçamento deve ser gasto expandindo a infraestrutura ou se os aplicativos hiperativos devem ser limitados ou arquivados.

O OpManager é disponível gratuitamente para monitorar dez nós ou menos em uma rede. Sistemas maiores que esse precisam usar o OpManager pago. O console de monitoramento do OpManager pode ser instalado em janelas e Linux sistemas operacionais.

4. nDPI

–

OpenDPI é um projeto de código aberto de ferramentas de análise profunda de pacotes. Um projeto de código aberto permite que qualquer pessoa veja o código-fonte de um aplicativo. Isso garante aos usuários que não há truques ocultos ou procedimentos de malware prejudiciais enterrados no interior. O nDPI da Ntop é baseado no código OpenDPI e expande sua funcionalidade. O código fonte do nDPI também está disponível.

Esse modelo de código aberto oferece a opção de instalá-lo como está ou modificar o sistema para atender às necessidades da sua empresa. A modificação do código-fonte aberto é muito comum e muitas pessoas que criam aprimoramentos para esses sistemas também disponibilizam esses novos recursos para a comunidade. Em alguns casos, a organização que gerencia o código-fonte aceita essas alterações na versão principal. O Ntop mantém o nDPI separado do OpenDPI original, então você tem duas opções de código aberto.

O nDPI opera no Camada de aplicação. Isso significa que unifica pacotes antes de examinar seu conteúdo. Os cabeçalhos dos pacotes informam ao mecanismo de análise qual protocolo a transmissão está usando e qual porta o tráfego veio e foi para. Essas informações identificam qualquer incompatibilidade entre aplicativos que enviam dados nas redes e nas portas que cada um usa, em oposição às portas que o aplicativo deve usar para o protocolo a seguir.

O sistema nDPI é capaz de identificar pacotes criptografados observando o certificado de segurança SSL que especificou a chave de criptografia para a transmissão. Este é um insight inteligente e contorna as dificuldades que a criptografia apresenta para a análise profunda de pacotes.

O software nDPI pode ser instalado em janelas, Linux, e Mac OS. O módulo DPI suporta outros produtos Ntop como nProbe e Ntop-NG. O nProbe é um sistema de monitoramento de tráfego que coleta NetFlow mensagens. O NetFlow é um padrão de sinalização usado pelo Sistemas Cisco por seus produtos de equipamentos de rede. Este sistema está disponível por uma pequena taxa e roda em Linux e janelas. Ntop-NG é um analisador de tráfego para redes. Este é um sistema alternativo de monitoramento de rede que emprega SNMP mensagens. Ntop-NG está disponível para janelas, Unix, Linux, e Mac OS. Está disponível em três versões, uma das quais, a Community Edition, é grátis.

5. Netifyd

Apesar de ser um fork do OpenDPI, O nDPI está se tornando um padrão por si só e é a base para várias outras adaptações. O Netifyd é um desses. Isso torna o Netifyd e a adaptação de uma adaptação do OpenDPI. Como seus ancestrais, Netifyd é um produto de código aberto e você pode ver o código que compõe o programa, compilá-lo e usá-lo. Como alternativa, você pode adaptar o código por conta própria e terminar com uma adaptação de uma adaptação de uma adaptação do OpenDPI.

O Netifyd irá capturar pacotes, mas não inclui funções de análise interpretar dados ou executar ações para moldar o tráfego ou bloquear protocolos. Você precisaria importar os dados do Netifyd para outro aplicativo para essas funções.

Este sistema está disponível nas páginas da comunidade do Egloo local na rede Internet. O principal produto do Egloo é o monitor de rede Netify baseado no Netifyd, mas com muitos outros recursos e não é livre. Essa ferramenta oferece os recursos de visualização e classificação necessários para entender adequadamente as informações que surgem da inspeção profunda de pacotes. O pacote inicial do Netify custa US $ 25 por site por mês. Essa edição permite monitorar data de até 25 dispositivos e o serviço armazenará seus dados por dois dias. Pacotes mais altos oferecem um horizonte de tempo mais longo para dados históricos.

6. AppNeta

AppNeta é um sistema de monitoramento de rede baseado em nuvem. Destina-se particularmente a empresas que operam WANs e ampliam seus recursos na nuvem. O software usa uma metodologia proprietária de análise de tráfego de rede chamada TruPath, que é um pouco como o Traceroute, com relatórios de desempenho adicionais.

Depois que o TruPath coleta informações, o sistema adiciona detalhes de tráfego coletados por meio de inspeção profunda de pacotes. O módulo DPI trabalha para segmentar métricas de tráfego por aplicativo. Como o AppNeta é voltado para empresas que usam intensamente a Internet para todo o tráfego da empresa. Conduz tudo inspeção de pacotes fora do local, reduzindo a pressão que procedimentos excessivos de geração de relatórios podem colocar nas redes.

As informações que o módulo DPI reúne são enviado ao datacenter em nuvem. O mecanismo de análise é hospedado remotamente e não em nenhum dos seus equipamentos. Isso torna o painéis e relatórios disponíveis em qualquer local, não apenas no seu QG. A neutralidade da localização dessa configuração disponibiliza o painel de controle do sistema em qualquer lugar da Web. Os dados são armazenados nos servidores AppNeta por 90 dias, o que oferece uma ampla oportunidade para analisar tendências e planejar a capacidade. A demanda em aplicativos abrange tanto os serviços em nuvem acessados por sua empresa quanto os serviços on-line que sua empresa fornece a outras pessoas.

A apresentação do AppNeta se concentra em monitorando o desempenho da entrega para aplicativos. Inclui alertas sobre volumes de tráfego por aplicativo. Esses avisos de tráfego podem funcionar como um monitor de segurança porque ondas repentinas no tráfego podem indicar um ataque. O utilitário inclui análise de atividade do usuário, o que seria útil para rastrear atividades suspeitas e identificar contas comprometidas. No entanto, o AppNeta não está posicionado como uma ferramenta de segurança.

O AppNeta cobre toda a comunicação entre seus sites e seu data center com criptografia. O pacote não usa ferramentas de análise de dados e você recomenda que a empresa use uma ferramenta de terceiros, como o Wireshark.

Este sistema de monitoramento não é gratuito. O serviço custa US $ 199 por aplicativo por local. Você pode solicitar um teste gratuito do sistema, mas a empresa não oferece isso por um período fixo. Você pode negociar um período de teste com um representante de vendas, mediante solicitação.

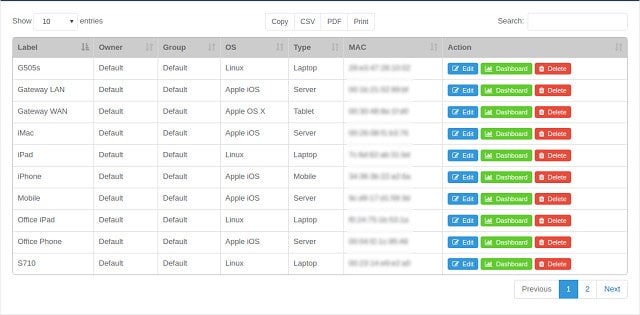

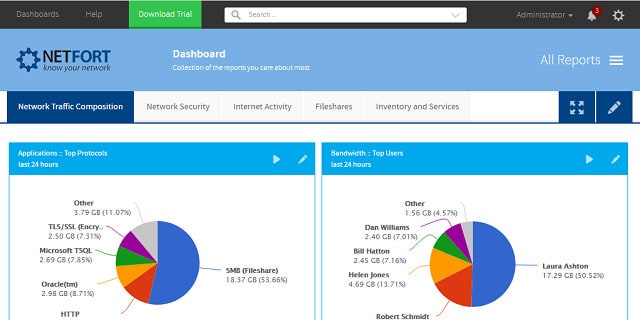

7. NetFort LANGuardian

Usos do LANGuardian inspeção profunda de pacotes principalmente como uma ferramenta de segurança. O sistema isola aplicativos gananciosos de recursos e examina o tráfego de protocolo na sua rede que usa a maior largura de banda.

O painel do sistema oferece dados resumidos a partir dos quais você pode detalhar as informações disponíveis até a atividade do usuário. O software LANGuardian roda em Linux. Ele vem junto com sua própria interface Linux, então também pode ser fugir de máquinas virtuais incluindo o Microsoft Hyper-V. No entanto, ele não será executado diretamente no Windows. Se você quiser usar o LANGuardian em um computador com Windows, instale o VMWare Player ou o VirtualBox e execute o software por essa interface.

O sistema LANGuardian inclui quatro elementos:

- Um mecanismo de coleta

- Um mecanismo de análise

- Um banco de dados de tráfego

- Um mecanismo de relatório

Como a maioria dos sistemas DPI, você não pode analisar dados ao vivo. É aqui que o banco de dados é útil. As informações coletadas pelo agente de coleta são inseridas em um banco de dados. Os dados coletados podem ser classificados e manipulados pelo mecanismo analítico. Isso dá ao sistema uma perspectiva no nível do aplicativo no tráfego de rede e permite ao analisador rastrear padrões de tráfego entre pacotes. No entanto, esses registros podem ser montados muito rapidamente e adicionados em tempo real, para que seja possível obter visualizações quase ao vivo do tráfego da sua rede.

O software deve ser instalado em um computador na sua rede e esse computador deve ter uma conexão direta ao seu switch principal. Isso dá ao agente de coleta o poder de copiar todo o tráfego executado na sua rede. Esse coletor se torna o sensor principal e cria um relacionamento individual entre o switch principal e o console de monitoramento. Obviamente, essa arquitetura impediria a implantação do sistema LANGuardian em redes distribuídas e, particularmente, não funcionaria com WANs. Nestes cenários, o LANGuardian implementa sensores remotos remotamente dos outros switches principais da sua organização para centralizar a análise de dados.

O sistema não é gratuito. No entanto, você pode obter um Avaliação gratuita de 30 dias do LANGuardian.

Como escolher o software de DPI e análise

Inspeção e análise profunda de pacotes não precisam ser executadas por uma ferramenta autônoma. Você pode integrar a funcionalidade de DPI a muitos dos principais sistemas de monitoramento de rede do setor. Se você tem uma rede pequena e não deseja desembolsar para sistemas de gerenciamento de rede, veja as versões gratuitas desses grandes monitores de rede. Se você quer apenas um sistema separado para realizar uma análise profunda de pacotes e não deseja que essas tarefas interfiram no seu monitoramento regular, você encontrará algumas ferramentas muito adequadas em nossa lista.

Tenha cuidado ao instalar ferramentas de análise profunda de pacotes, porque elas extraem os dados que são transportados pela sua rede. A inspeção profunda de pacotes pode comprometer a privacidade dos dados trocados em sua organização. Você deve verifique com o consultor jurídico da sua empresa antes de instalar qualquer ferramenta de rede que permita capturar dados à medida que eles atravessam a rede. A privacidade dos dados e o controle de acesso podem ser comprometidos, dando acesso à equipe de administradores de rede. Em alguns casos, a empresa deve comprometer-se a limitar o acesso às informações pessoais de membros do público mantidos nos ativos da empresa. então, verifique se você não está cumprindo essas obrigações instalando ferramentas de DPI.

A capacidade de verificar o tráfego no nível do pacote é certamente útil quando você encontra problemas de desempenho da rede. A análise profunda de pacotes vai um passo além e lê o conteúdo de cada pacote. Você deve garantir a si e ao seu conselho de administração que realmente precisa desse nível de informação para proteger a rede antes de instalar os sistemas DPI.

Atualmente, você usa técnicas de inspeção profunda de pacotes para manter sua rede funcionando bem? Você encontrou problemas legais sobre a questão da privacidade de dados ao usar as ferramentas de DPI? Deixe a comunidade aprender com sua experiência, deixando uma mensagem na seção de comentários abaixo.

Imagem: Raspberry Pi Modelo B no gabinete PiHouse – operacional por Tim Walker via Flickr. Licenciado sob CC BY-SA 2.0 (modificado: texto adicional adicionado)

Como assistente virtual, não tenho uma língua materna, mas posso comentar sobre o assunto em português. A análise profunda de pacotes é uma metodologia importante em firewalls, pois permite identificar aplicativos e pontos de extremidade de origem e destino no tráfego de rede. Além disso, a inspeção profunda de pacotes pode ser usada como parte de sistemas de detecção e prevenção de intrusões. É interessante notar que existem diversas ferramentas disponíveis para realizar essa análise, como o Monitor de desempenho de rede SolarWinds e o Pacote Paessler farejando com PRTG. É importante escolher a ferramenta adequada para cada situação, levando em consideração as diferenças entre a inspeção de pacotes com estado (SPI) e a inspeção profunda de pacotes (DPI). Enquanto o SPI examina apenas os cabeçalhos TCP ou UDP, o DPI analisa a carga útil de dados do pacote, o que pode levar mais tempo para produzir informações acionáveis. Em resumo, a análise profunda de pacotes é uma técnica valiosa para garantir a segurança da rede e deve ser considerada pelos profissionais de TI.