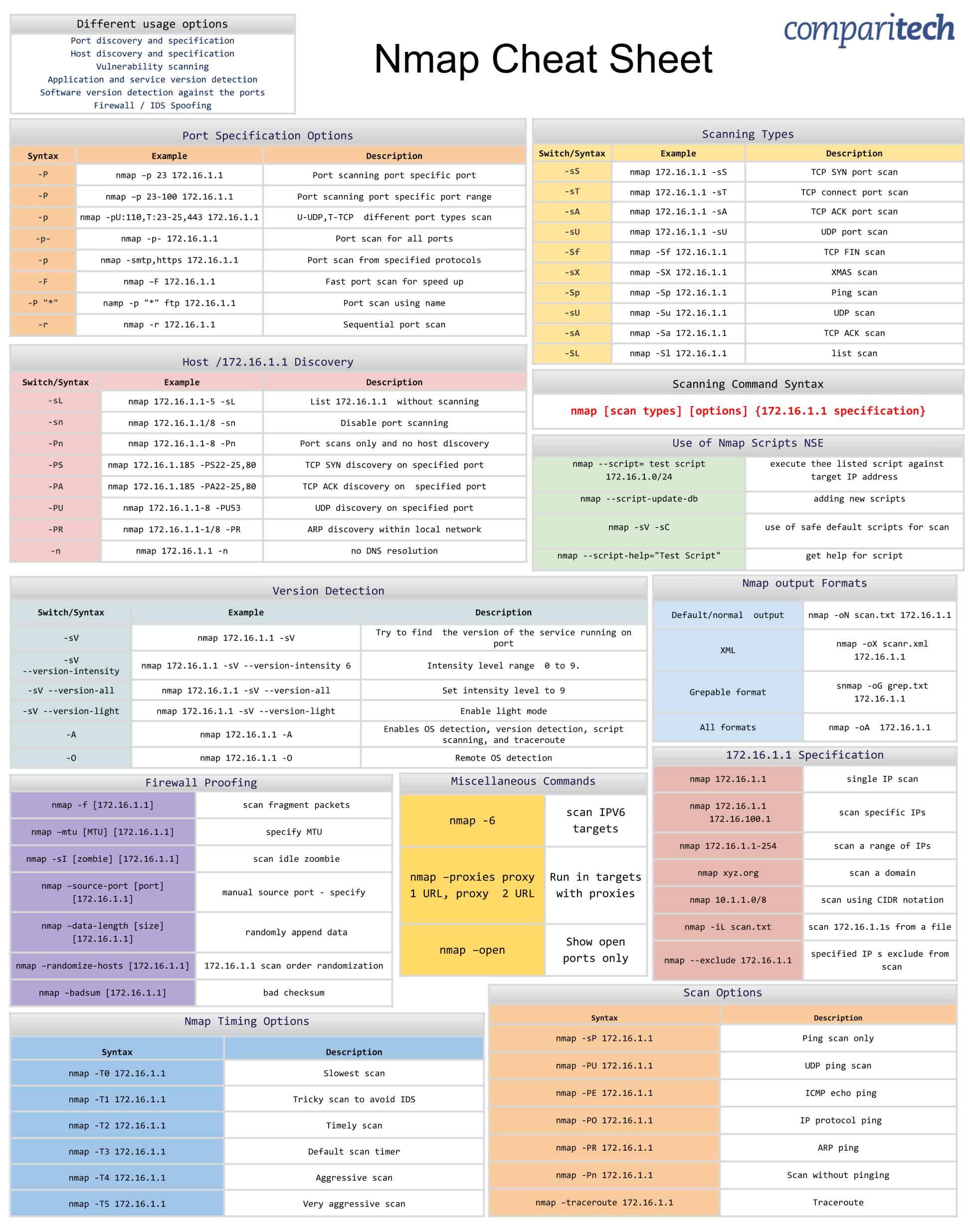

Todas as tabelas fornecidas nas folhas de dicas também são apresentadas nas tabelas abaixo, fáceis de copiar e colar.

A folha de dicas do Nmap abrange:

- Diferentes opções de uso do Nmap

- Sintaxe do comando de verificação

- Opções de especificação de porta

- Descoberta do host /172.16.1.1

- Tipos de digitalização

- Detecção de versão

- Especificação 172.16.1.1

- Uso de scripts NMAP NSE

- Prova de firewall

- Formatos de saída NMAP

- Opções de digitalização

- Opções de tempo NMAP

- Comandos diversos

Ver ou fazer o download da imagem JPG das folhas de dicas

Clique com o botão direito do mouse na imagem abaixo para salvar o arquivo JPG (largura de 1945 x altura de 2470 em pixels) ou clique aqui para abri-lo em uma nova guia do navegador. Depois que a imagem abrir em uma nova janela, você poderá clicar na imagem para aumentar o zoom e visualizar o JPEG em tamanho normal.

Exibir ou baixar o arquivo PDF da planilha de dicas

Você pode baixar o arquivo PDF das planilhas aqui. Se abrir em uma nova guia do navegador, basta clicar com o botão direito do mouse no PDF e navegar até a seleção de download.

O que está incluído na folha de dicas

As seguintes categorias e itens foram incluídos na folha de dicas:

Diferentes opções de uso do Nmap

| Descoberta e especificação de portas Descoberta e especificação de host Verificação de vulnerabilidades Detecção de versão de aplicativo e serviço Detecção de versão de software nas portas Falsificação de firewall / IDS |

Sintaxe do comando de verificação

| nmap [tipos de verificação] [opções] {especificação 172.16.1.1} |

Opções de especificação de porta

| Sintaxe | Exemplo | Descrição |

| -P | nmap –p 23 172.16.1.1 | Porta específica da porta |

| -P | nmap –p 23-100 172.16.1.1 | Intervalo de portas específico da porta de digitalização de porta |

| -p | nmap -pU: 110, T: 23-25.443 172.16.1.1 | Varredura de tipos de porta diferentes U-UDP, T-TCP |

| -p- | nmap -p- 172.16.1.1 | Verificação de portas para todas as portas |

| -p | nmap -smtp, https 172.16.1.1 | Verificação de porta a partir de protocolos especificados |

| -F | nmap –F 172.16.1.1 | Varredura rápida de portas para acelerar |

| -P "*" | namp -p "*" ftp 172.16.1.1 | Verificação de porta usando o nome |

| -r | nmap -r 172.16.1.1 | Varredura de porta sequencial |

Descoberta do host /172.16.1.1

| Alternar / Sintaxe | Exemplo | Descrição |

| -sL | nmap 172.16.1.1-5 -sL | Lista 172.16.1.1 sem varredura |

| -sn | nmap 172.16.1.1/8 -sn | Desativar verificação de porta |

| -Pn | nmap 172.16.1.1-8 -Pn | Somente varreduras de porta e nenhuma descoberta de host |

| -PS | nmap 172.16.1.185 -PS22-25,80 | Descoberta TCP SYN na porta especificada |

| -PA | nmap 172.16.1.185 -PA22-25,80 | Descoberta TCP ACK na porta especificada |

| -PU | nmap 172.16.1.1-8 -PU53 | Descoberta UDP na porta especificada |

| -PR | nmap 172.16.1.1-1 / 8 -PR | Descoberta do ARP na rede local |

| -n | nmap 172.16.1.1 -n | sem resolução de DNS |

Tipos de digitalização

| Alternar / Sintaxe | Exemplo | Descrição |

| -sS | nmap 172.16.1.1 -sS | Varredura de porta TCP SYN |

| -sT | nmap 172.16.1.1 -sT | Varredura de porta de conexão TCP |

| -sA | nmap 172.16.1.1 -sA | Varredura de porta TCP ACK |

| -sU | nmap 172.16.1.1 -sU | Verificação de porta UDP |

| -Sf | nmap -Sf 172.16.1.1 | Varredura FIN TCP |

| -sX | nmap -SX 172.16.1.1 | Varredura XMAS |

| -Sp | nmap -Sp 172.16.1.1 | Ping scan |

| -sU | nmap -Su 172.16.1.1 | Varredura UDP |

| -sA | nmap -Sa 172.16.1.1 | Varredura TCP ACK |

| -SL | nmap -Sl 172.16.1.1 | lista de varredura |

Detecção de versão

| Alternar / Sintaxe | Exemplo | Descrição |

| -sV | nmap 172.16.1.1 -sV | Tente encontrar a versão do serviço em execução na porta |

| -sV – intensidade da versão | nmap 172.16.1.1 -sV – intensidade de versão 6 | Nível de intensidade de 0 a 9. |

| -sV –version-all | nmap 172.16.1.1 -sV –version-all | Defina o nível de intensidade como 9 |

| -sV –version-light | nmap 172.16.1.1 -sV –version-light | Ativar modo de luz |

| -UMA | nmap 172.16.1.1 -A | Permite detecção de SO, detecção de versão, varredura de script e traceroute |

| -O | nmap 172.16.1.1 -O | Detecção remota de SO |

Especificação 172.16.1.1

| nmap 172.16.1.1 | varredura de IP único |

| nmap 172.16.1.1 172.16.100.1 | digitalizar IPs específicos |

| nmap 172.16.1.1-254 | digitalizar uma variedade de IPs |

| nmap xyz.org | digitalizar um domínio |

| nmap 10.1.1.0/8 | digitalize usando a notação CIDR |

| nmap -iL scan.txt | digitalize 172.16.1.1s de um arquivo |

| nmap –exclude 172.16.1.1 | IPs especificados excluídos da verificação |

Uso de scripts NMAP NSE

| nmap –script = script de teste 172.16.1.0/24 | executar script listado contra o endereço IP de destino |

| nmap –script-update-db | adicionando novos scripts |

| nmap -sV -sC | uso de scripts padrão seguros para verificação |

| nmap –script-help ="Script de teste" | obter ajuda para o script |

Prova de firewall

| nmap -f [172.16.1.1] | verificar pacotes de fragmentos |

| nmap –mtu [MTU] [172.16.1.1] | especificar MTU |

| nmap -sI [zumbi] [172.16.1.1] | digitalizar zoom ocioso |

| nmap –source-port [port] [172.16.1.1] | porta de origem manual – especifique |

| nmap –data-length [size] [172.16.1.1] | anexar dados aleatoriamente |

| nmap –randomize-hosts [172.16.1.1] | Randomização da ordem de verificação 172.16.1.1 |

| nmap –badsum [172.16.1.1] | soma de verificação ruim |

Formatos de saída NMAP

| Saída padrão / normal | nmap -oN scan.txt 172.16.1.1 |

| XML | nmap -oX scanr.xml 172.16.1.1 |

| Formato Grepable | snmap -oG grep.txt 172.16.1.1 |

| Todos os formatos | nmap -oA 172.16.1.1 |

Opções de digitalização

| Sintaxe | Descrição |

| nmap -sP 172.16.1.1 | Somente varredura de ping |

| nmap -PU 172.16.1.1 | Varredura de ping UDP |

| nmap -PE 172.16.1.1 | Ping de eco ICMP |

| nmap -PO 172.16.1.1 | Ping do protocolo IP |

| nmap -PR 172.16.1.1 | Ping ARP |

| nmap -Pn 172.16.1.1 | Digitalize sem executar ping |

| nmap –traceroute 172.16.1.1 | Traceroute |

Opções de tempo NMAP

| Sintaxe | Descrição |

| nmap -T0 172.16.1.1 | Digitalização mais lenta |

| nmap -T1 172.16.1.1 | Digitalização complicada para evitar IDS |

| nmap -T2 172.16.1.1 | Verificação oportuna |

| nmap -T3 172.16.1.1 | Temporizador de verificação padrão |

| nmap -T4 172.16.1.1 | Verificação agressiva |

| nmap -T5 172.16.1.1 | Varredura muito agressiva |

Comandos diversos

| nmap -6 | digitalizar alvos IPV6 |

| nmap –proxies URL do proxy 1, URL do proxy 2 | Executar em destinos com proxies |

| nmap –open | Mostrar apenas portas abertas |

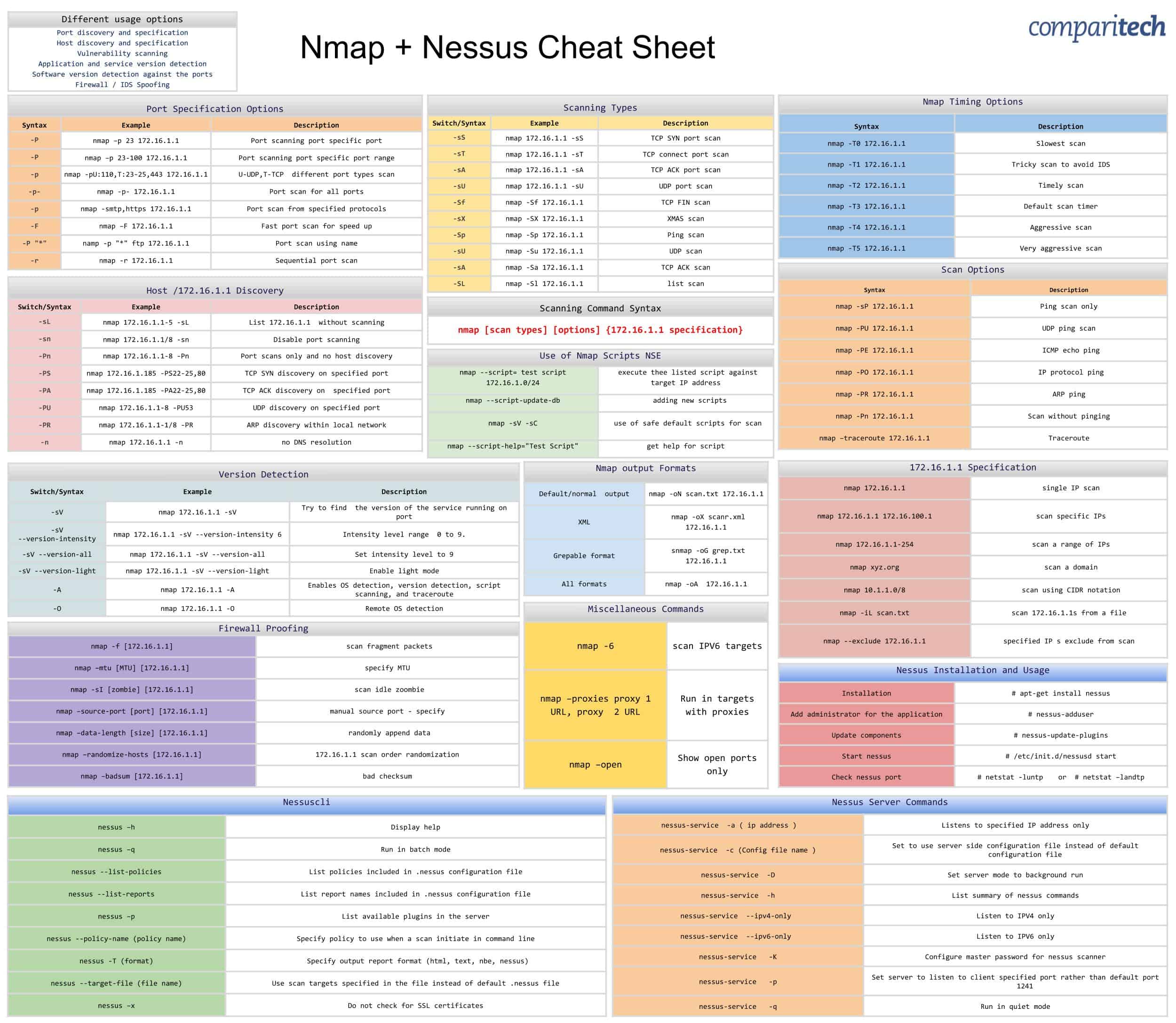

Folha de dicas do Nmap + Nessus

Se você também usar o Nessus com o Nmap, faça o download desta folha de dicas, uma vez que possui todas as tabelas incluídas na folha de dicas do Nmap, além de três tabelas extras do Nessus. Clique na imagem abaixo para abrir o JPG em uma nova janela onde é possível salvá-lo. Como alternativa, você pode baixar o arquivo PDF aqui.

Instalação e uso do Nessus

| Instalação | # apt-get install nessus |

| Adicionar administrador para o aplicativo | # nessus-adduser |

| Atualizar componentes | # nessus-update-plugins |

| Iniciar nessus | # /etc/init.d/nessusd start |

| Verifique a porta do nessus | # netstat -luntp ou # netstat –landtp |

Nessuscli

| nessus –h | Exibir ajuda |

| nessus –q | Executar no modo em lote |

| nessus –list-policy | Listar políticas incluídas no arquivo de configuração .nessus |

| nessus –list-reports | Listar nomes de relatório incluídos no arquivo de configuração .nessus |

| nessus –p | Listar plugins disponíveis no servidor |

| nessus –policy-name (nome da política) | Especifique a política a ser usada quando uma varredura iniciar na linha de comando |

| nessus -T (formato) | Especifique o formato do relatório de saída (html, text, nbe, nessus) |

| nessus –target-file (nome do arquivo) | Use os destinos de verificação especificados no arquivo em vez do arquivo .nessus padrão |

| nessus –x | Não verifique se há certificados SSL |

Comandos do servidor Nessus

| nessus-service -a (endereço IP) | Escuta apenas o endereço IP especificado |

| nessus-service -c (nome do arquivo de configuração) | Defina para usar o arquivo de configuração do servidor em vez do arquivo de configuração padrão |

| nessus-service -D | Defina o modo do servidor para execução em segundo plano |

| nessus-service -h | Listar resumo dos comandos nessus |

| nessus-service –ipv4-only | Ouça apenas IPV4 |

| nessus-service –ipv6-only | Ouça apenas IPV6 |

| nessus-service -K | Configurar senha mestra para o scanner nessus |

| nessus-service -p | Configure o servidor para escutar a porta especificada pelo cliente em vez da porta padrão 1241 |

| nessus-service -q | Executar no modo silencioso |

Todas as tabelas fornecidas nas folhas de dicas também são apresentadas nas tabelas abaixo, fáceis de copiar e colar. A folha de dicas do Nmap abrange: Diferentes opções de uso do Nmap Sintaxe do comando de verificação Opções de especificação de porta Descoberta do host /172.16.1.1 Tipos de digitalização Detecção de versão Especificação 172.16.1.1 Uso de scripts NMAP NSE Prova de firewall Formatos de saída NMAP Opções de digitalização Opções de tempo NMAP Comandos diversos. A folha de dicas do Nmap é uma ferramenta útil para quem trabalha com segurança da informação e deseja aprimorar seus conhecimentos em relação ao Nmap. Com ela, é possível ter acesso a diferentes opções de uso do Nmap, sintaxe do comando de verificação, opções de especificação de porta, descoberta do host, tipos de digitalização, detecção de versão, uso de scripts NMAP NSE, prova de firewall, formatos de saída NMAP, opções de digitalização, opções de tempo NMAP e comandos diversos. Além disso, as tabelas são apresentadas de forma clara e objetiva, facilitando a compreensão e o uso das informações.