UMA Trojan de acesso remoto (RAT) é um tipo de malware que permite que um hacker assuma o controle do seu computador. As atividades de espionagem que o hacker pode realizar após a instalação do RAT variam de explorando seu sistema de arquivos, assistindo atividades na tela, e colhendo credenciais de login.

O hacker também pode estar usando seu endereço de Internet como fachada para atividades ilegais, passando por você e atacando outros computadores. Os vírus baixados através do RAT infectam outros computadores, além de causar danos ao sistema, apagando ou criptografando o software essencial.

Entramos em muitos detalhes sobre cada uma das ferramentas de detecção de intrusão e exemplos de RAT abaixo, mas se você não tiver tempo para ler a matéria inteira, aqui está a nossa lista das melhores ferramentas de detecção de intrusão para o software RAT:

- Gerenciador de Eventos de Segurança SolarWinds (TESTE GRATUITO) vai além da detecção de RAT com tarefas de correção automatizadas que ajudam a bloquear atividades de RAT

- Snort robusto da indústria no NIDS, lançado pela Cisco

- OSSEC HIDS de código aberto ganhando seguidores para recursos de coleta de dados

- Mano NIDS gratuito para Unix, Linux e Mac OS

- Suricata monitora a atividade do protocolo IP, TLS, TCP e UDP

- Sagan Não é um IDS independente, bom para automatizar scripts

- Cebola de Segurança fusão de código aberto de outras ferramentas de código aberto nesta lista

- AIDE é especialista em detecção de rootkits e comparações de assinaturas de arquivos

- OpenWIPS-NG preferido para cheirar pacotes sem fio

- Samhain ótimo para definir alertas, mas sem recursos reais de solução de problemas

Ferramentas de software RAT e APTs

Os RATs são ferramentas que geralmente são usadas em um tipo furtivo de ataque de hacker, chamado de Ameaça persistente avançada, ou APT. Esse tipo de invasão não se concentra em danificar informações ou invadir computadores rapidamente para obter dados. Em vez de, Os APTs consistem em visitas regulares à sua rede que podem durar anos. Os RATs também podem ser usados para redirecionar o tráfego pela rede da empresa para mascarar atividades ilegais. Alguns grupos de hackers, predominantemente na China, criaram até uma rede hacker que percorre as redes corporativas do mundo e alugam acesso a essa estrada do crime cibernético a outros hackers. Isso é chamado de “VPN em terracota“E é facilitado pelos RATs.

Invasões precoces

Os RATs existem silenciosamente há mais de uma década. Descobriu-se que a tecnologia teve um papel importante nos saques da tecnologia americana por hackers chineses em 2003. O Pentágono lançou uma investigação, chamada Titan Rain, que descobriu roubo de dados de prestadores de serviços de defesa dos EUA, com dados de testes de desenvolvimento e classificados sendo transferidos para locais na China.

Você pode se lembrar as paradas da rede elétrica da costa leste dos EUA em 2003 e 2008. Estes também foram rastreados até a China e também foram facilitados pelos RATs. Em resumo, um hacker que pode obter um RAT em um sistema pode ativar todo o software que os usuários desses computadores têm à sua disposição.

Guerra híbrida

Um hacker com um RAT pode comandar centrais elétricas, redes telefônicas, instalações nucleares ou gasodutos. Os RATs não apenas representam um risco corporativo à segurança, mas também podem permitir que nações beligerantes aleijem um país inimigo.

Os usuários originais dos RATs para espionagem e sabotagem industrial eram hackers chineses. Ao longo dos anos, A Rússia chegou a apreciar o poder dos RATs e os integrou ao seu arsenal militar. Os APTs agora fazem parte oficialmente da estratégia de ofensas russa conhecida como “guerra híbrida.”

Quando a Rússia tomou o território da Geórgia em 2008, empregou ataques DDoS para bloquear serviços de Internet e APTs usando RATs para reunir inteligência, controlar e interromper o hardware militar georgiano e utilitários essenciais. O uso de RATs pela Rússia para desestabilizar a Ucrânia e os Estados Bálticos continua até hoje.

A Rússia emprega grupos semi-oficiais de hackers, como APT28. Outro grupo de hackers, conhecido como APT15 é usado regularmente pelo governo chinês. Os nomes desses grupos explicam sua principal estratégia, a “ameaça persistente avançada”, facilitada pelos RATs.

O aumento das tensões de tarifas comerciais em 2023 viu um novo surto na atividade de hackers chineses, particularmente o grupo semi-militar APT15. Os problemas entre os EUA e a Coréia do Norte que surgem desde 2015 também causaram um aumento na atividade de APT assistida por RAT originária da Coréia do Norte.

Por enquanto hackers de todo o mundo usam RATs para espionar empresas e roubar seus dados e dinheiro, o problema do RAT tornou-se um problema de segurança nacional para muitos países, principalmente os EUA. Incluímos alguns exemplos de ferramentas RAT abaixo.

Defesa contra o software Trojan de acesso remoto

Os sistemas antivírus não se saem muito bem contra os RATs. Muitas vezes, a infecção de um computador ou rede não é detectada por anos. Os métodos de ofuscação usados por programas paralelos para ocultar os procedimentos do RAT os tornam muito difíceis de detectar. Os módulos de persistência que usam técnicas de rootkit significam que é muito difícil livrar-se dos RATs. Às vezes, a única solução para livrar seu computador de um RAT é acabar com todo o seu software e reinstalar o sistema operacional.

Os sistemas de prevenção RAT são raros porque o software RAT só pode ser identificado quando estiver operando no seu sistema. A melhor maneira de gerenciar o problema do RAT é: use um sistema de detecção de intrusão. A Comparitech tem um guia sobre sistemas de detecção de intrusão, que fornece uma explicação completa de como esses sistemas funcionam e um resumo das ferramentas recomendadas.

As melhores ferramentas de detecção de software RAT

Aqui revisamos as melhores ferramentas de detecção de software RAT:

1. SolarWinds Security Event Manager (TESTE GRATUITO)

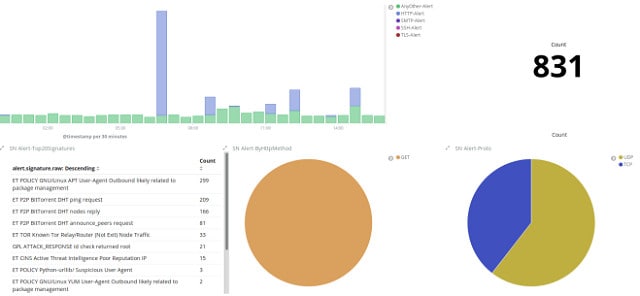

Os sistemas de detecção de invasão são ferramentas importantes para bloquear a invasão de software que podem evitar a detecção por utilitários de antivírus e firewall. o Gerenciador de Eventos de Segurança SolarWinds é um sistema de detecção de intrusões baseado em host. No entanto, há uma seção da ferramenta que funciona como um sistema de detecção de intrusões baseado em rede. Este é o Snort Log Analyzer. Você pode ler mais sobre o Snort abaixo, no entanto, deve saber aqui que é um sniffer de pacotes amplamente usado. Ao empregar o Snort como um coletor de dados para alimentar o Snort Log Analyzer, você obtém análises de dados ao vivo e históricos do Security Event Manager.

Esse recurso duplo oferece um serviço completo de Informações de segurança e gerenciamento de eventos (SIEM). Isso significa que você pode assistir a eventos capturados pelo Snort ao vivo e também examinar assinaturas de intrusão de pacotes cruzados identificadas por meio de registros de arquivos de log.

O Security Event Manager vai além da detecção do RAT porque inclui tarefas de correção automatizadas que ajudam a bloquear as atividades do RAT. A ferramenta é compatível com diversos padrões de segurança de dados, incluindo PCI DSS, HIPAA, SOX, e DISA STIG.

O SolarWinds Security Event Manager pode ser instalado no Windows Server. O utilitário não é gratuito, mas você pode obtê-lo em um Avaliação gratuita de 30 dias.

SolarWinds Security Event ManagerBaixe a avaliação GRATUITA de 30 dias

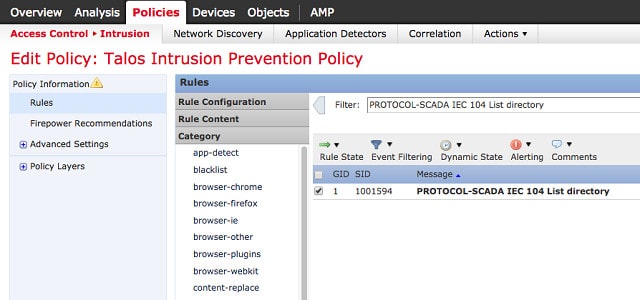

2. Bufar

O Snort é de uso gratuito e é o líder do setor em NIDS, que é um Sistema de detecção de intrusão de rede. Este sistema foi criado por Sistemas Cisco e pode ser instalado em janelas, Linux, e Unix. O Snort pode implementar estratégias de defesa, o que o torna um sistema de prevenção de intrusões. Possui três opções de modos:

- Sniffer mode – um sniffer de pacote ativo

- Logger de pacotes – registra pacotes em um arquivo

- Detecção de intrusão – inclui um módulo de análise

O modo IDS do Snort aplica “políticas de base”Para os dados. Estas são regras de alerta que fornecem a detecção de intrusões. As políticas podem ser adquiridas gratuitamente no site da Snort, proveniente da comunidade de usuários ou você pode escrever sua própria. Eventos suspeitos que o Snort pode destacar incluem verificação de porta furtiva, ataques de estouro de buffer, Ataques de CGI, Sondas SMB, e Impressão digital do SO. Snort é capaz de ambos métodos de detecção baseados em assinatura e sistemas baseados em anomalias.

O front-end do Snort não é muito bom e a maioria dos usuários faz interface de dados do Snort para melhores consoles e ferramentas de análise, como Snorby, BASE, Squil, e Anaval.

3. OSSEC

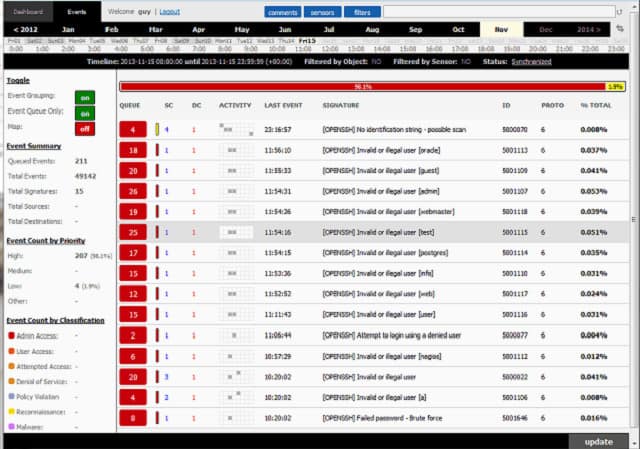

OSSEC significa Open Source HIDS Security. UMA HIDS é um Sistema de detecção de intrusão de host, qual examina eventos nos computadores em uma rede ao invés de tentar detectar anomalias no tráfego da rede, qual é o que sistemas de detecção de intrusão de rede Faz. O OSSEC é o atual líder do HIDS e pode ser instalado em Unix, Linux e Mac OS sistemas operacionais. Embora não possa ser executado em computadores Windows, pode aceitar dados deles. O OSSEC examina os logs de eventos para procurar atividades do RAT. Este software é um projeto de código aberto que pertence à empresa de segurança cibernética, Trend Micro.

Esta é uma ferramenta de coleta de dados, que não possui um front-end muito fácil de usar. Geralmente, o front end deste sistema é fornecido por outras ferramentas, como Splunk, Kibana, ou Graylog. O mecanismo de detecção do OSSEC é baseado em políticas, que são condições de alerta que podem surgir nos dados. Você pode adquirir pacotes de políticas pré-escritos de outros usuários do OSSEC que disponibilizam seus pacotes gratuitamente no fórum da comunidade de usuários OSSEC. Você também pode escrever suas próprias políticas.

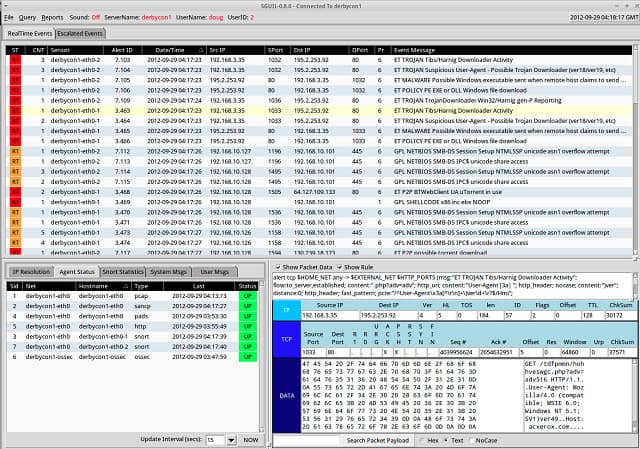

4. Bro

Bro é um NIDS grátis que pode ser instalado em Unix, Linux, e Mac OS. Este é um sistema de monitoramento de rede que inclui métodos de detecção de intrusão. O IDS coleta dados de pacote em um arquivo para análise posterior. Os NIDS que operam com dados ao vivo perdem certos identificadores de intrusão porque os hackers às vezes dividem as mensagens RAT em vários pacotes. Portanto, camadas de aplicativos NIDS, como Bro, têm melhores recursos de detecção porque eles aplicam a análise entre pacotes. Bro usa ambos análise baseada em assinatura e detecção baseada em anomalias.

o Bro Event Engine “Escuta” para acionar eventos, como uma nova conexão TCP ou uma solicitação HTTP e os registra. Scripts de política em seguida, pesquise nesses logs para procurar padrões de comportamento, como atividades anômalas e ilógicas executadas por uma conta de usuário. Bro rastreará atividades HTTP, DNS e FTP. Ele também coleta notificações SNMP e pode ser usado para detectar alterações na configuração do dispositivo e mensagens de interceptação SNMP.

5. Suricata

Suricata é a NIDS que pode ser instalado em janelas, Linux, Mac OS, e Unix. Isto é um sistema pago isso se aplica análise da camada de aplicação, para detectar assinaturas espalhadas por pacotes. Monitores Suricata IP, TLS, TCP, e UDP atividade de protocolo e se concentra nos principais aplicativos de rede, como FTP, HTTP, ICMP, e SMB. Também pode examinar TLS certificados e foco em HTTP pedidos e DNS chamadas. Há também um recurso de extração de arquivos que permite a análise de arquivos infectados por vírus.

O Suricata possui um módulo de script embutido que permite que você combinar regras e obtenha um perfil de detecção mais preciso. Este IDS usa métodos de detecção baseados em assinaturas e baseados em anomalias. Arquivos de regras VRT escritos para Snort também pode ser importado para o Surcata porque esse IDS é compatível com a plataforma Snort. Isso também significa que Snorby, BASE, Squil, e Anaval pode servir como front-ends para Suricata. No entanto, a GUI da Suricata é muito sofisticada e inclui representações gráficas de dados, portanto, talvez você não precise usar nenhuma outra ferramenta para visualizar e analisar dados..

6. Sagan

Sagan é um sistema de detecção de intrusão gratuito baseado em host que pode ser instalado em Unix, Linux, e Mac OS. Você não pode executar o Sagan no Windows, mas pode alimentar logs de eventos do Windows nele. Dados coletados por Snort, Suricata, ou Mano pode ser importado para o Sagan, que fornece à ferramenta analítica de dados deste utilitário um NIDS perspectiva, bem como sua nativa HIDS capacidades. O Sagan também é compatível com outros sistemas do tipo Snort, como Snorby, BASE, Squil, e Anaval, o que poderia fornecer um front end para análise de dados.

Sagan é uma ferramenta de análise de log e precisa ser usado em conjunto com outros sistemas de coleta de dados para criar um sistema completo de detecção de intrusões. O utilitário inclui um Localizador IP, para que você possa rastrear as fontes de atividades suspeitas em um local. Também pode agrupar as atividades de endereços IP suspeitos para identificar ataques de equipe ou distribuídos. O módulo de análise trabalha com metodologias de detecção de assinaturas e de anomalias.

Sagan can executar scripts automaticamente para bloquear a rede quando detecta eventos específicos. Ele executa essas tarefas de prevenção através da interação com tabelas de firewall. Então, este é um sistema de prevenção de intrusões.

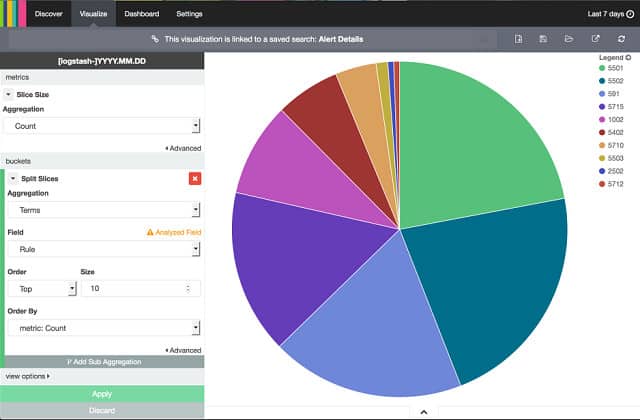

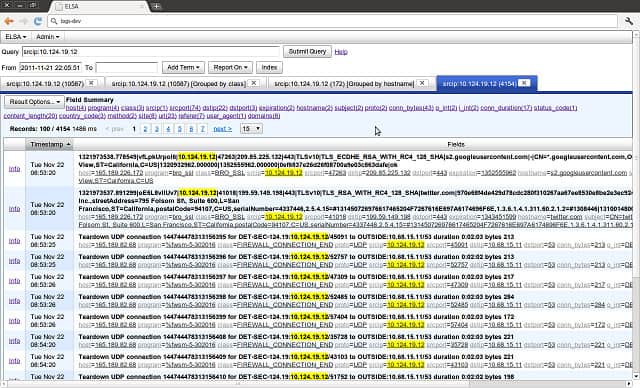

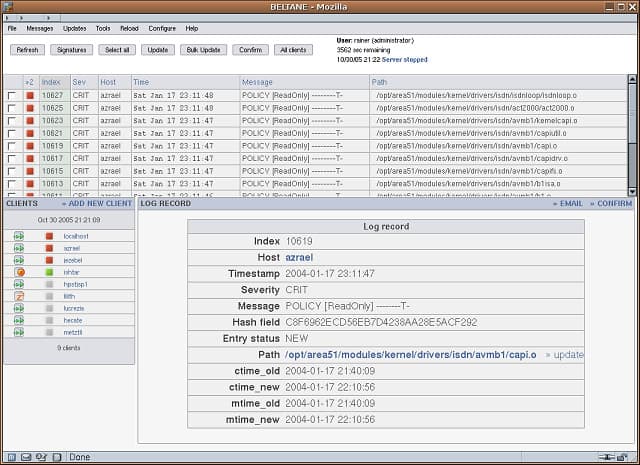

7. Cebola de Segurança

O Security Onion foi desenvolvido juntando o código para Snort, Suricata, OSSEC, Mano, Snorby, Sguil, Squert, Kibana, ELSA, Xplico, e NetworkMiner, que são todos projetos de código aberto. Esta ferramenta é uma NIDS grátis baseados em Linux que inclui HIDS funcionalidade. Foi escrito para rodar especificamente em Ubuntu.

A análise baseada em host verifica alterações de arquivos e análise de rede é conduzida por um farejador de pacotes, que pode exibir dados passantes em uma tela e também gravar em um arquivo. O mecanismo de análise do Security Onion é complicado porque combina os procedimentos de muitas ferramentas diferentes. Inclui monitoramento de status do dispositivo, bem como análise de tráfego. tem regras de alerta com base em assinatura e em anomalia incluído neste sistema. A interface de Kibana fornece o painel para o Security Onion e inclui gráficos e tabelas para facilitar a análise de dados.

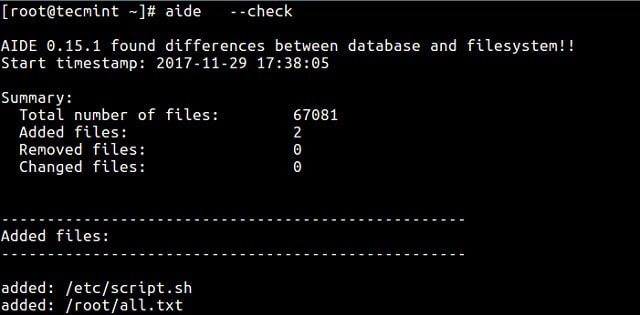

8. AIDE

AIDE significa “Ambiente avançado de detecção de intrusões.” Isto é HIDS grátis que roda em Mac OS, Unix, e Linux. Este IDS se concentra em detecção de rootkit e comparações de assinatura de arquivo. O módulo de coleta de dados preenche um banco de dados de características coletados dos arquivos de log. Este banco de dados é um instantâneo de status do sistema e quaisquer alterações nos alertas do acionador de configuração do dispositivo. Essas alterações podem ser canceladas por referência ao banco de dados ou o banco de dados pode ser atualizado para refletir alterações de configuração autorizadas.

As verificações do sistema são realizadas sob demanda e não continuamente, mas pode ser agendado como um trabalho cronológico. A base de regras do AIDE usa métodos de monitoramento baseados em assinaturas e baseados em anomalias.

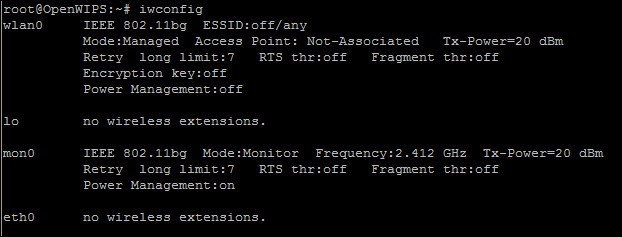

9. OpenWIPS-NG

O OpenWIPS-NG vem dos desenvolvedores do Aircrack-NG. De fato, integra o Aircrack-NG como seu sniffer de pacotes sem fio. O Aircrack-NG é uma ferramenta hacker bem conhecida, portanto, essa associação pode deixá-lo um pouco cauteloso. WIPS significa “Sistema de prevenção de intrusões sem fio” e isso roda no Linux. Isto é um utilitário gratuito isso inclui três elementos:

- Sensor – o farejador de pacotes

- Servidor – base de regra de armazenamento e análise de dados

- Interface – front end voltado para o usuário.

O sensor também é um transmissor, então pode implementar ações de prevenção de intrusões e prejudicar transmissões indesejadas. o servidor realiza análise e também lança políticas de intervenção para bloquear intrusões detectadas. o módulo de interface exibe eventos e alertas ao administrador de sistemas. É também aqui que as configurações podem ser aprimoradas e as ações defensivas podem ser ajustadas ou substituídas.

10. Samhain

O Samhain, produzido pela Samhain Design Labs na Alemanha, é um sistema de detecção de intrusão gratuito baseado em host que instala em Unix, Linux, e Mac OS. Ele usa agentes em execução em pontos diferentes da rede, que relatam de volta a um módulo de análise central. Cada agente executa verificação de integridade do arquivo, monitoramento de arquivo de log, e monitoramento de porta. Os processos procuram vírus rootkit, SUIDs desonestos (direitos de acesso do usuário) e processos ocultos.

A comunicação de rede entre agentes e o console é protegido por criptografia. As conexões para entrega de dados do arquivo de log incluem requisitos de autenticação, que impedir que invasores sequestrem ou substituam o processo de monitoramento.

O Samhain destacará sinais de alerta de invasão, mas não possui processos de resolução. Você precisará manter backups de seus arquivos de configuração e identidades do usuário para tomar medidas para resolver os problemas que o monitor Samhain revela. Samhain mantém seus processos ocultos pela tecnologia furtiva, chamado “esteganografia“Para impedir que invasores manipulem ou matem o IDS. Arquivos de log central e backups de configuração são assinados com uma chave PGP para impedir a violação por intrusos.

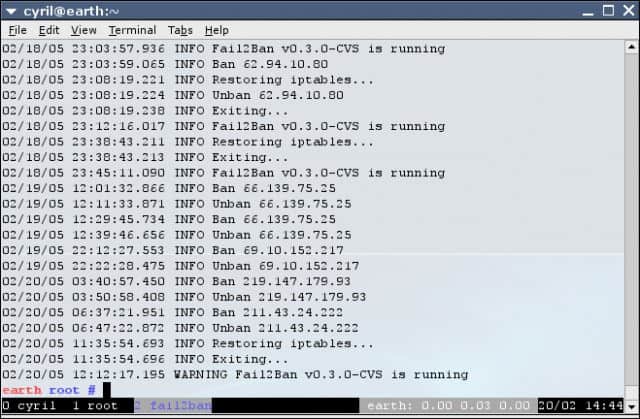

11. Fail2Ban

Fail2Ban é um sistema gratuito de prevenção de intrusões baseado em host que roda em Unix, Linux, e Mac OS X. O IDS analisa arquivos de log e impõe proibições em endereços IP que exibem comportamento suspeito. Os bloqueios automáticos ocorrem nas regras de firewall Netfilter / IPtables ou PF e na tabela hosts.deny do TCP Wrapper. Esses blocos geralmente duram apenas alguns minutos, mas isso pode ser suficiente para interromper um cenário automatizado padrão de quebra de senha de força bruta. As situações de alerta incluem tentativas com falha excessivas de login. Um problema com o Fail2Ban é que ele se concentra em ações repetidas de um endereço. Isso não permite lidar com campanhas de quebra de senha distribuída ou ataques DDoS.

O escopo de monitoramento do sistema é definido por uma série de “filtros.”Eles instruem o IPS sobre quais serviços monitorar. Esses incluem Postfix, Apache, Servidor de Correio Courier, Lighttpd, sshd, vsftpd e qmail. Cada filtro é combinado com uma ação a ser executada no caso de uma condição de alerta ser detectada. A combinação de um filtro e uma ação é chamada de “cadeia.”

Programas e exemplos RAT

Existem vários sistemas de acesso remoto que podem ter aplicativos legítimos, mas são bem conhecidos como ferramentas usado principalmente por hackers como parte de um Trojan; estes são categorizados como Trojans de acesso remoto. Os detalhes dos RATs mais conhecidos são explicados abaixo.

Orifício traseiro

Orifício traseiro, também conhecido como BO, é um RAT de fabricação americana existe desde 1998. Este é o avô dos RATs e tem sido refinado e adaptado por outros grupos de hackers para produzir sistemas RAT mais novos. O sistema original explorava uma fraqueza no Windows 98. Versões posteriores executadas em sistemas operacionais Windows mais recentes eram Voltar Orifício 2000 e Orifício Profundo.

Esse RAT é capaz de se esconder dentro do sistema operacional, o que inicialmente dificulta a detecção. No entanto, hoje em dia, a maioria dos sistemas antivírus possui os arquivos executáveis do Back Orifice e o comportamento de oclusão registrados em seus bancos de dados como assinaturas a serem observadas. Uma boa característica deste software é que ele possui um console fácil de usar que o invasor pode usar para navegar pelo sistema infectado. O elemento remoto pode ser colocado no computador de destino através de um Trojan. Uma vez instalado, este programa de servidor se comunica com o console do cliente usando procedimentos de rede padrão. O orifício traseiro é conhecido por usar o número da porta 21337.

Fera

The Beast RAT ataca sistemas Windows do Windows 95 até o Windows 10. Ele usa a mesma arquitetura cliente-servidor que a Back Orifice foi pioneira, com a parte do servidor do sistema sendo o malware que é instalado clandestinamente no computador de destino. Uma vez que o elemento do servidor esteja operacional, o hacker pode acessar o computador da vítima à vontade através do programa do cliente. O cliente se conecta ao computador de destino na porta número 6666. O servidor também pode abrir conexões de volta ao cliente e que usa a porta número 9999. A besta foi escrita em 2002 e ainda é amplamente usada.

Bifrost

Este Trojan começa sua infecção com a instalação de um programa construtor de servidores. Inicialmente, este programa apenas faz contato com um servidor de Comando e Controle e aguarda instruções. O Trojan infecta os sistemas Windows do Windows 95 para o Windows 10. No entanto, seus recursos são reduzidos nas versões Windows XP e posteriores.

Uma vez acionado, o construtor do servidor configurará um programa do servidor no computador de destino. Isso permite que o hacker, usando um programa cliente correspondente, obtenha acesso ao computador infectado e execute comandos à vontade. O software do servidor é armazenado em C: \ Windows \ Bifrost \ server.exe ou C: \ Arquivos de Programas \ Bifrost \ server.exe. Este diretório e arquivo estão escondidos e entao alguns sistemas antivírus não conseguem detectar o Bifrost.

O construtor de servidores não encerra suas operações após a criação do servidor. Em vez disso, opera como um sistema de persistência e recriará o servidor em um local diferente e com um nome diferente se a instalação original do servidor for detectada e removida. O construtor de servidores também emprega métodos rootkit para mascarar os processos do servidor e tornar o sistema de intrusão operacional muito difícil de detectar.

Desde o Windows Vista, os recursos destrutivos completos do Bifrost foram diminuídos porque muitos dos serviços que o malware usa exigem privilégios de sistema. No entanto, se um usuário for enganado a instalar o construtor de servidores disfarçado com privilégios de sistema, o sistema Bifrost poderá ficar totalmente operacional e será muito difícil removê-lo.

Relacionados: Os melhores programas gratuitos de remoção, detecção e scanner de rootkit

Blackshades

Blackshades é uma ferramenta de hackers que foi vendido a hackers por seus desenvolvedores por US $ 40 por pop. O FBI estimou que seus produtores faturaram um total de US $ 340.000 com a venda desse software. Os desenvolvedores foram encerrados e presos em 2012 e uma segunda onda de prisões em 2014 capturou mais de 100 usuários de Blackshades. No entanto, ainda existem cópias do sistema Blackshades em circulação e ele ainda está em uso ativo. Blackshades tem como alvo o Microsoft Windows do Windows 95 para o Windows 10.

O kit de ferramentas inclui métodos de infecção, como código malicioso para incorporar em sites que acionam rotinas de instalação. Outros elementos propagam o RAT enviando links para páginas da Web infectadas. Estes são enviados para os contatos de mídia social de um usuário infectado.

O malware permite que um hacker tenha acesso ao sistema de arquivos do computador de destino e faça o download e execute arquivos. Os usos do programa incluem funções de botnet que levam o computador de destino a lançar ataques de negação de serviço. O computador infectado também pode ser usado como servidor proxy para rotear o tráfego de hackers e fornecer cobertura de identidade para outras atividades de hackers.

O kit de ferramentas Blackshades é muito fácil de usar e permite que aqueles que não possuem habilidades técnicas se tornem hackers. O sistema também pode ser usado para criar ataques de ransomware. Um segundo programa de ofuscação vendido juntamente com o Blackshades mantém o programa oculto, permite que seja reiniciado quando morto e evita a detecção por software antivírus.

Entre ataques e eventos que foram rastreados para Blackshades estão uma campanha de interrupção de 2012 que teve como alvo as forças da oposição síria.

Veja também: Estatísticas e fatos do Ransomware 2023-2023

Manual de Remoção de Ransomware: Lidando com estirpes comuns de ransomware

DarkComet

Hacker francês Jean-Pierre Lesueur desenvolveu o DarkComet em 2008, mas o sistema não proliferou até 2012. Esse é outro sistema de hackers direcionado ao sistema operacional Windows do Windows 95 até o Windows 10. Possui uma interface muito fácil de usar e permite que pessoas sem habilidades técnicas realizem ataques de hackers.

O software permite espionar através do registro de chaves, captura de tela e coleta de senha. O hacker controlador também pode operar as funções de energia de um computador remoto, permitindo que um computador seja ligado ou desligado remotamente. As funções de rede de um computador infectado também podem ser aproveitadas para usar o computador como um servidor proxy para canalizar o tráfego e mascarar a identidade do hacker durante invasões em outros computadores.

O DarkComet chamou a atenção da comunidade de segurança cibernética em 2012, quando foi descoberto que uma unidade hacker africana estava usando o sistema para atingir o governo e as forças armadas dos EUA. Ao mesmo tempo, foram lançados ataques DarkComet originários da África contra jogadores on-line.

Lesueur abandonou o projeto em 2014 quando foi descoberto que o DarkComet estava sendo usado pelo governo sírio para espionar seus cidadãos. A população em geral adotou VPNs e aplicativos de bate-papo seguros para bloquear a vigilância do governo, de modo que os recursos de spyware do DarkComet permitiu ao governo sírio contornar essas medidas de segurança.

Miragem

Mirage é o RAT chave usado por o grupo hacker chinês patrocinado pelo estado conhecido como APT15. Após uma campanha de espionagem muito ativa de 2009 a 2015, o APT15 ficou quieto de repente. O próprio Mirage estava em uso pelo grupo desde 2012. A detecção de uma variante do Mirage em 2023 sinalizou que o grupo estava de volta à ação. Esse novo RAT, conhecido como MirageFox foi usado para espionar empreiteiros do governo do Reino Unido e foi descoberto em março de 2023. Mirage e MirageFox cada agir como um agente no computador infectado. A parte Trojan do conjunto de intrusões pesquisa um endereço de Comando e Controle para obter instruções. Essas instruções são implementadas no computador da vítima.

O Mirage RAT original foi usado para ataques a uma empresa de petróleo nas Filipinas, as forças armadas de Taiwan, uma empresa de energia canadense, e outras metas no Brasil, Israel, Nigéria e Egito. Mirage e MirageFox chegam aos sistemas de destino através lança phishing campanhas. Geralmente, eles são direcionados aos executivos de uma empresa vítima. O Trojan é entregue incorporado em um PDF. A abertura do PDF faz com que os scripts sejam executados e eles instalam o RAT. A primeira ação do RAT é reportar de volta ao sistema de Comando e Controle com uma auditoria dos recursos do sistema infectado. Essas informações incluem a velocidade da CPU, capacidade e utilização de memória, nome do sistema e nome de usuário.

O relatório inicial do sistema faz parecer que os projetistas do Mirage fizeram o RAT para roubar recursos do sistema, em vez de acessar dados no sistema de destino.. Não há ataque típico do Mirage porque parece que cada invasão é adaptada a objetivos específicos. A instalação do RAT pode ser pré-determinada por uma campanha de apuração de fatos e verificações do sistema. Por exemplo, o ataque de 2023 ao empreiteiro militar britânico NCC obteve acesso ao sistema por meio do serviço VPN autorizado da empresa.

O fato de cada ataque ser altamente direcionado significa que muita despesa é causada por uma infecção por Mirage. Esse alto custo mostra que Os ataques mirage geralmente visam apenas alvos de alto valor que o governo chinês deseja minar ou roubar tecnologia.

Ameaças de Trojan de acesso remoto

Apesar muita atividade do RAT parece ser dirigida pelo governo, a existência de kits de ferramentas RAT torna intrusão de rede uma tarefa que qualquer um pode executar. Portanto, a atividade de RAT e APT não se limitará a ataques a empresas militares ou de alta tecnologia.

Os RATs combinam com outros malwares manter-se oculto, o que significa que instalar software antivírus em seus computadores não é suficiente para impedir que hackers controlem seu sistema com esses métodos. Investigar sistemas de detecção de intrusão para derrotar essa estratégia hacker.

Você experimentou uma intrusão na rede que resultou em danos ou perda de dados? Você implementou uma estratégia de prevenção de intrusões para solucionar o problema do RAT? Deixe uma mensagem na seção Comentários abaixo para compartilhar suas experiências.

ientados em segurança devem estar cientes dos perigos do malware RAT e tomar medidas para proteger seus computadores e redes. É importante usar ferramentas de detecção de intrusão confiáveis e atualizadas, além de manter o software antivírus atualizado. Além disso, é importante educar os usuários sobre os perigos do phishing e outras táticas de engenharia social que podem levar à instalação de malware RAT. A segurança cibernética é uma responsabilidade compartilhada e todos devem fazer sua parte para proteger suas informações e sistemas.