O que é Gerenciamento de informações e eventos de segurança (SIEM)?

SIEM significa Informações de Segurança e Gerenciamento de Eventos. Os produtos SIEM fornecem análise em tempo real de alertas de segurança gerados por aplicativos e hardware de rede.

Cobrimos cada produto em detalhes abaixo, mas, caso você esteja com pouco tempo, aqui está um resumo de nossa lista das melhores ferramentas SIEM:

- Gerenciador de Eventos de Segurança SolarWinds (TESTE GRATUITO) A interface atraente, com muitas visualizações de dados gráficos, é uma ferramenta SIEM poderosa e abrangente que é executada no Windows Server.

- Analisador ManageEngine EventLog (TESTE GRATUITO) Uma ferramenta SIEM que gerencia, protege e extrai arquivos de log. Este sistema é instalado no Windows, Windows Server e Linux.

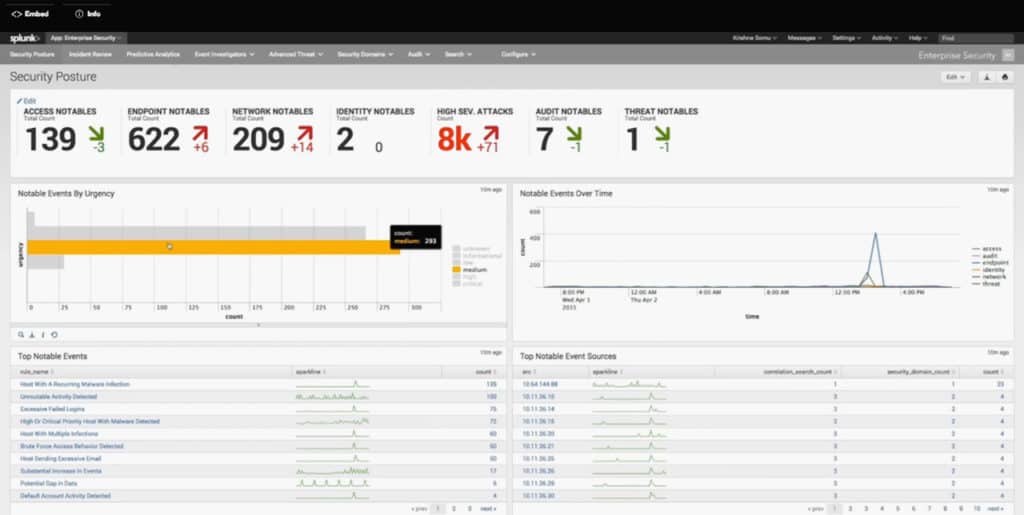

- Splunk Enterprise Security Essa ferramenta para Windows e Linux é líder mundial porque combina análise de rede com gerenciamento de logs, juntamente com uma excelente ferramenta de análise.

- OSSEC O sistema HIDS Security de código aberto que é gratuito para uso e atua como um serviço de Gerenciamento de Informações de Segurança.

- Plataforma de Inteligência de Segurança LogRhythm A tecnologia de ponta baseada em IA sustenta essa ferramenta de análise de tráfego e registro para Windows e Linux.

- AlienVault Unified Security Management SIEM de grande valor que roda no Mac OS e no Windows.

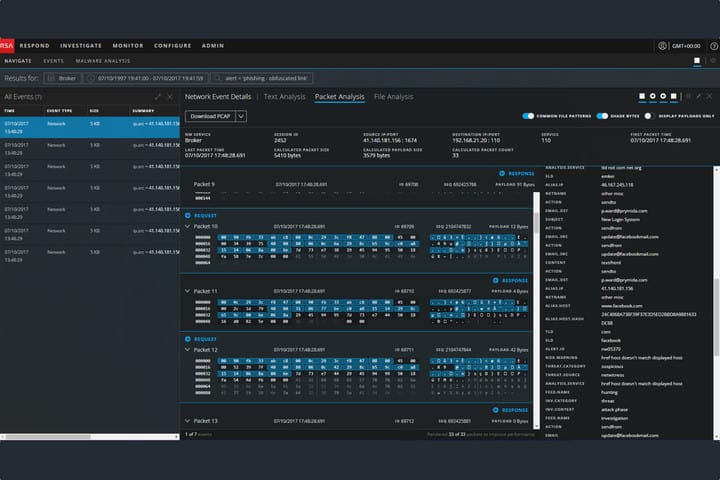

- RSA NetWitness Extremamente abrangente e adaptado às grandes organizações, mas um pouco demais para pequenas e médias empresas. Executa no Windows.

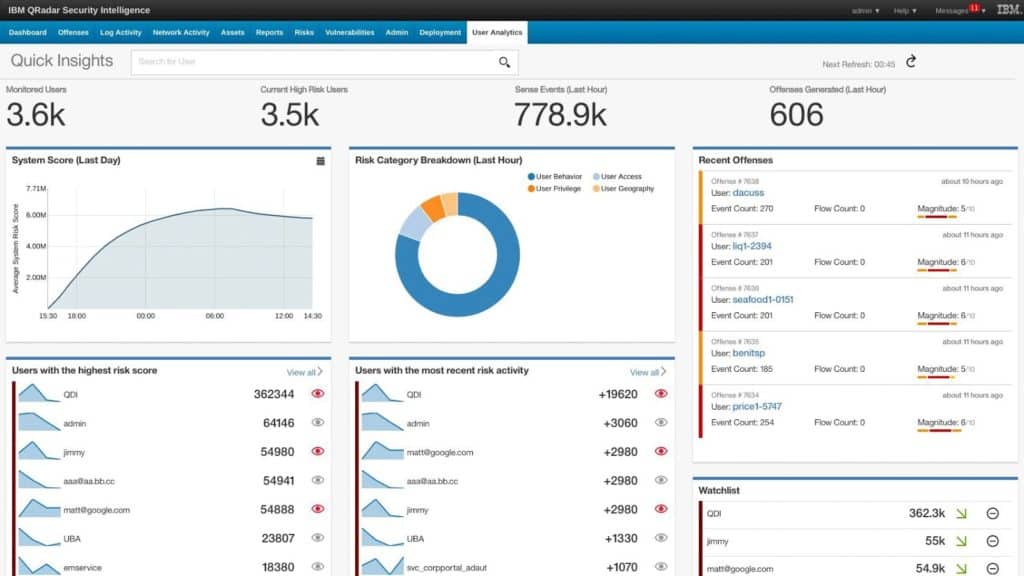

- IBM QRadar Ferramenta SIEM líder de mercado que roda em ambientes Windows.

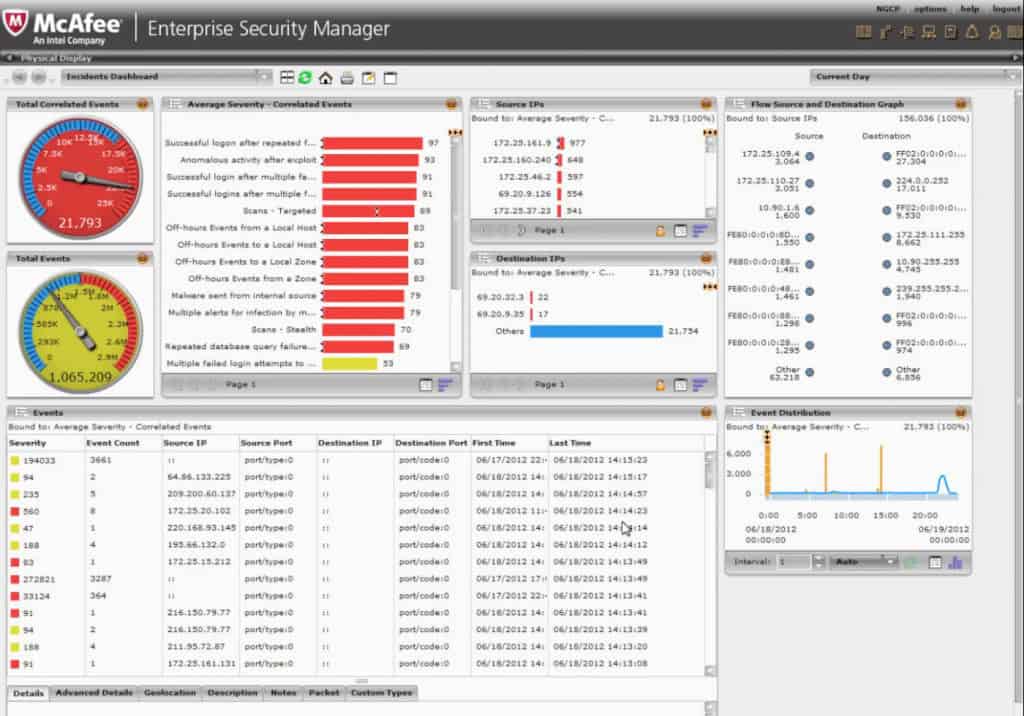

- McAfee Enterprise Security Manager Ferramenta SIEM popular que executa seus registros do Active Directory para confirmar a segurança do sistema. É executado no Mac OS e no Windows.

À medida que mais empresas operam on-line, é cada vez mais importante incorporar ferramentas de segurança cibernética e detecção de ameaças para evitar tempo de inatividade. Infelizmente, muitos cibercriminosos sem escrúpulos estão ativos na Web, apenas esperando para atacar sistemas vulneráveis. Os produtos SIEM (Gerenciamento de Informações e Segurança de Eventos) tornaram-se parte essencial da identificação e abordagem de ataques cibernéticos.

Esse termo é uma espécie de guarda-chuva para pacotes de software de segurança que variam de Sistemas de Gerenciamento de Log a Gerenciamento de Log / Evento de Segurança, Gerenciamento de Informações de Segurança e correlação de Eventos de Segurança. Na maioria das vezes, esses recursos são combinados para proteção de 360 graus.

Embora um sistema SIEM não seja infalível, é um dos principais indicadores de que uma organização possui uma política de cibersegurança claramente definida. Nove em cada dez vezes, os ataques cibernéticos não têm informações claras no nível da superfície. Para detectar ameaças, é mais eficaz usar os arquivos de log. Os recursos superiores de gerenciamento de logs dos SIEMs os tornaram um hub central de transparência de rede.

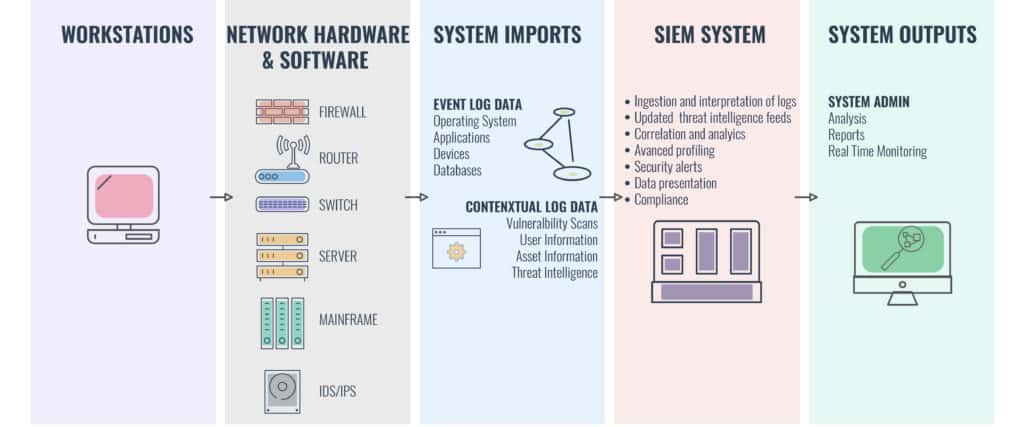

A maioria dos programas de segurança opera em uma escala micro, abordando ameaças menores, mas perdendo o quadro geral das ameaças cibernéticas. Um sistema de detecção de intrusões (IDS) sozinho raramente pode fazer mais do que monitorar pacotes e endereços IP. Da mesma forma, seus logs de serviço mostram apenas sessões do usuário e alterações na configuração. O SIEM reúne esses sistemas e outros semelhantes para fornecer uma visão completa de qualquer incidente de segurança por meio do monitoramento em tempo real e da análise dos logs de eventos.

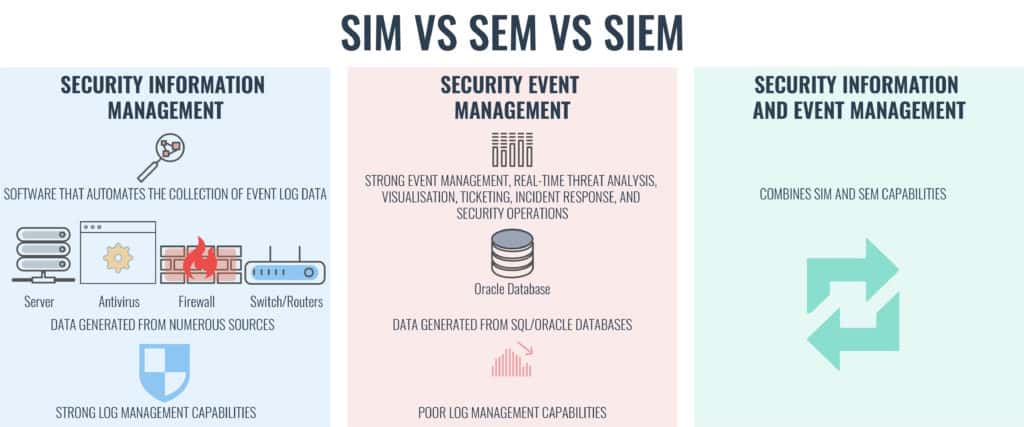

O que é SIM (Gerenciamento de informações de segurança)?

O gerenciamento de informações de segurança (SIM) é a coleta, o monitoramento e a análise de dados relacionados à segurança dos logs do computador. Também conhecido como gerenciamento de log.

O que é Gerenciamento de Eventos de Segurança (SEM)?

O gerenciamento de eventos de segurança (SEM) é a prática do gerenciamento de eventos de rede, incluindo análise de ameaças em tempo real, visualização e resposta a incidentes.

SIEM x SIM x SEM – qual a diferença?

SIEM, SIM e SEM são frequentemente usados de forma intercambiável, mas existem algumas diferenças importantes.

| Visão geral | Coleta e análise de dados relacionados à segurança de logs do computador. | Análise de ameaças em tempo real, visualização e resposta a incidentes. | SIEM, como o nome sugere, combina os recursos SIM e SEM. |

| Recursos | Fácil de implantar, fortes recursos de gerenciamento de logs. | Implantação mais complexa, superior em monitoramento em tempo real. | Mais complemento para implantar, funcionalidade completa. |

| Ferramentas de exemplo | OSSIM | NetIQ Sentinel | SolarWinds Log & Gerente de eventos |

Recursos SIEM

Os recursos básicos do SIEM são os seguintes:

- Coleção Log

- Normalização – Coletando logs e normalizando-os em um formato padrão)

- Notificações e alertas – Notificar o usuário quando ameaças de segurança são identificadas

- Detecção de incidentes de segurança

- Fluxo de trabalho de resposta a ameaças – Fluxo de trabalho para manipular eventos de segurança passados

O SIEM registra dados da rede interna de ferramentas de um usuário e identifica possíveis problemas e ataques. O sistema opera sob um modelo estatístico para analisar as entradas do log. O SIEM distribui agentes de coleta e recupera dados da rede, dispositivos, servidores e firewalls.

Todas essas informações são passadas para um console de gerenciamento, onde podem ser analisadas para lidar com ameaças emergentes. Não é incomum que sistemas SIEM avançados usem respostas automatizadas, análise de comportamento de entidades e orquestração de segurança. Isso garante que as vulnerabilidades entre as ferramentas de segurança cibernética possam ser monitoradas e resolvidas pela tecnologia SIEM.

Quando as informações necessárias chegam ao console de gerenciamento, elas são visualizadas por um analista de dados que pode fornecer feedback sobre o processo geral. Isso é importante porque o feedback ajuda a educar o sistema SIEM em termos de aprendizado de máquina e aumentando sua familiaridade com o ambiente ao redor.

Depois que o sistema de software SIEM identifica uma ameaça, ele se comunica com outros sistemas de segurança no dispositivo para interromper a atividade indesejada. A natureza colaborativa dos sistemas SIEM os torna uma solução popular em escala corporativa. No entanto, o aumento das ameaças cibernéticas generalizadas levou muitas empresas de pequeno e médio porte a considerar também os méritos de um sistema SIEM.

Essa mudança foi relativamente recente devido aos custos substanciais da adoção do SIEM. Você não deve apenas pagar uma quantia considerável pelo próprio sistema; você precisa alocar um ou dois membros da equipe para supervisioná-lo. Como resultado, organizações menores ficaram menos entusiasmadas com a adoção do SIEM. Mas isso começou a mudar à medida que as PME podem terceirizar para provedores de serviços gerenciados.

Por que o SIEM é importante?

O SIEM se tornou um componente central de segurança das organizações modernas. O principal motivo é que todo usuário ou rastreador deixa para trás uma trilha virtual nos dados de log de uma rede. Os sistemas SIEM foram projetados para usar esses dados de log para gerar insights sobre ataques e eventos passados. Um sistema SIEM não apenas identifica que um ataque ocorreu, mas também permite que você veja como e por que aconteceu..

À medida que as organizações atualizam e aprimoram as infraestruturas de TI cada vez mais complexas, o SIEM se tornou ainda mais importante nos últimos anos. Contrariamente à crença popular, firewalls e pacotes de antivírus não são suficientes para proteger uma rede na sua totalidade. Os ataques de dia zero ainda podem penetrar nas defesas de um sistema, mesmo com essas medidas de segurança em vigor.

O SIEM soluciona esse problema, detectando a atividade de ataque e avaliando-a em relação ao comportamento passado na rede. Um sistema SIEM tem a capacidade de distinguir entre uso legítimo e ataque malicioso. Isso ajuda a aumentar a proteção contra incidentes de um sistema e evitar danos a sistemas e propriedades virtuais.

O uso do SIEM também ajuda as empresas a cumprir uma variedade de regulamentos de gerenciamento cibernético do setor. O gerenciamento de logs é o método padrão do setor de auditoria de atividades em uma rede de TI. Os sistemas SIEM fornecem a melhor maneira de atender a esse requisito regulatório e fornecem transparência sobre os logs, a fim de gerar insights e melhorias claras.

As ferramentas essenciais do SIEM

Nem todos os sistemas SIEM são construídos da mesma maneira. Como resultado, não existe uma solução única para todos. Uma solução SIEM adequada para uma empresa pode estar incompleta para outra. Nesta seção, detalhamos os principais recursos necessários para um sistema SIEM.

Gerenciamento de dados de log

Como mencionado acima, o gerenciamento de dados de log é um componente principal de qualquer sistema SIEM em escala corporativa. Um sistema SIEM precisa agrupar dados de log de várias fontes diferentes, cada uma com sua própria maneira de categorizar e registrar dados. Ao procurar um sistema SIEM, você deseja um que possua a capacidade de normalizar dados de maneira eficaz (pode ser necessário um programa de terceiros se o seu sistema SIEM não estiver gerenciando bem dados de log diferentes).

Uma vez normalizados, os dados são quantificados e comparados com dados gravados anteriormente. O sistema SIEM pode então reconhecer padrões de comportamento malicioso e gerar notificações para alertar o usuário a tomar uma ação. Esses dados podem ser pesquisados por um analista que pode definir novos critérios para alertas futuros. Isso ajuda a desenvolver as defesas do sistema contra novas ameaças.

Relatórios de conformidade

Em termos de conveniência e requisitos regulatórios, é muito importante ter um SIEM com recursos abrangentes de relatórios de conformidade. Em geral, a maioria dos sistemas SIEM possui algum tipo de sistema de geração de relatórios integrado que o ajudará a cumprir com seus requisitos de conformidade.

A fonte de requisitos dos padrões com os quais você precisa estar em conformidade será uma grande influência em qual sistema SIEM você instala. Se seus padrões de segurança são ditados por contratos de clientes, você não tem muita margem de manobra para qual sistema SIEM você escolhe – se não suportar o padrão exigido, não será o que você está acostumado. Pode ser necessário demonstrar conformidade com PCI DSS, FISMA, FERPA, HIPAA, SOX, ISO, NCUA, GLBA, NERC CIP, GPG13, DISA STIG ou um dos muitos outros padrões do setor.

Inteligência contra ameaças

Se ocorrer uma violação ou ataque, você poderá gerar um relatório que detalha como isso aconteceu extensivamente. Em seguida, você pode usar esses dados para refinar processos internos e fazer ajustes na infraestrutura de rede para garantir que não ocorra novamente. Isso usa a tecnologia SIEM mantém sua infraestrutura de rede em evolução para lidar com novas ameaças.

Condições de alerta de ajuste fino

Ter a capacidade de definir os critérios para futuros alertas de segurança é essencial para manter um sistema SIEM eficaz por meio da inteligência de ameaças. Refinar alertas é a principal maneira de manter seu sistema SIEM atualizado contra novas ameaças. Ataques cibernéticos inovadores estão surgindo todos os dias; portanto, o uso de um sistema projetado para adicionar novos alertas de segurança impede que você fique para trás.

Você também deseja ter certeza de encontrar uma plataforma de software SIEM que possa limitar o número de alertas de segurança que você recebe. Se você for inundado por alertas, sua equipe não conseguirá resolver os problemas de segurança em tempo hábil. Sem alertas de ajuste de multas, você estará sujeito a analisar vários eventos, de firewalls a logs de intrusão.

painel de controle

Um extenso sistema SIEM não é bom se você tiver um painel ruim por trás dele. Ter um painel com uma interface de usuário simples facilita a identificação de ameaças. Na prática, você está procurando um painel com visualização. Imediatamente, isso permite que o analista identifique se alguma anomalia está ocorrendo no visor. Idealmente, você deseja um sistema SIEM que possa ser configurado para mostrar dados de eventos específicos.

As melhores ferramentas SIEM

Quando se trata de comprar uma solução SIEM, o mercado tem muitas opções. Desde empresas maiores como IBM, Intel e HE, a SolarWinds e Manage Engine, existe uma solução para quase todos os tamanhos e estilos de empresa. Existem até opções de código aberto gratuitas, embora os projetos de código aberto geralmente tenham um orçamento de desenvolvimento muito baixo, o que significa que essas opções provavelmente não são as melhores.

Antes de escolher uma ferramenta SIEM, é importante avaliar seus objetivos. Por exemplo, se você está procurando uma ferramenta SIEM para atender aos requisitos regulamentares, a geração de relatórios será uma das suas principais prioridades.

Por outro lado, se você quiser usar um sistema SIEM para permanecer protegido contra ataques emergentes, precisará de um com alta normalização de funcionamento e amplos recursos de notificação definidos pelo usuário. Abaixo, vamos dar uma olhada em algumas das melhores ferramentas SIEM do mercado.

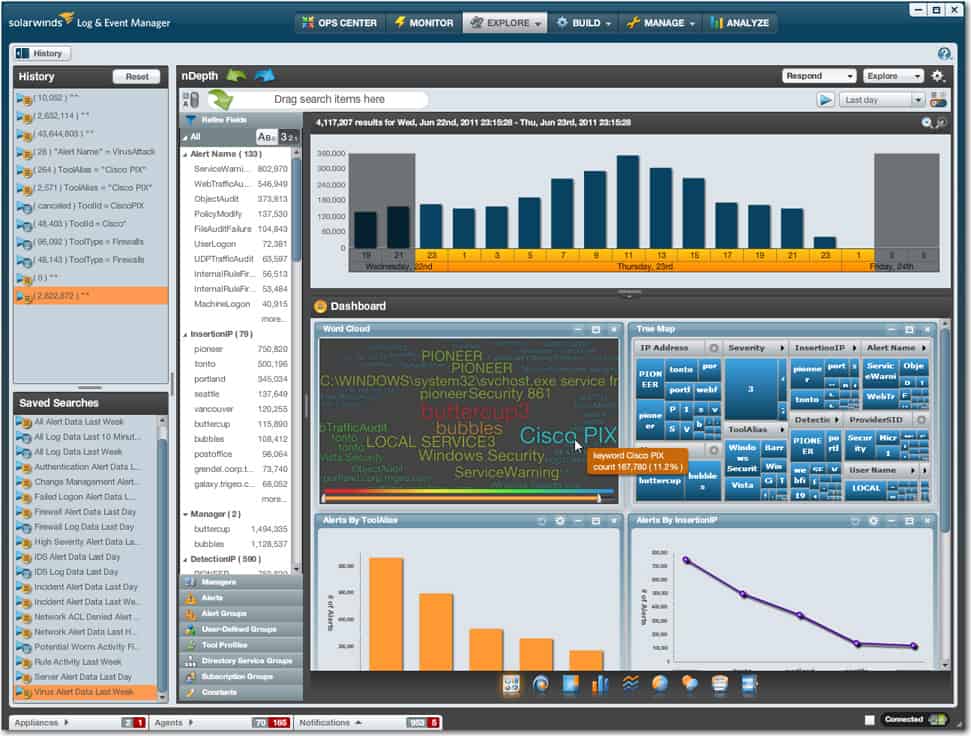

1. SolarWinds Security Event Manager (TESTE GRATUITO)

Sistema operacional: janelas

Em termos de ferramentas SIEM de nível de entrada, Gerenciador de Eventos de Segurança SolarWinds (SEM) é uma das ofertas mais competitivas do mercado. O SEM incorpora todos os principais recursos que você espera de um sistema SIEM, com amplos recursos e relatórios de gerenciamento de logs. A resposta detalhada a incidentes em tempo real da SolarWinds a torna uma ótima ferramenta para quem procura explorar os logs de eventos do Windows para gerenciar ativamente sua infraestrutura de rede contra ameaças futuras.

Uma das melhores coisas do SEM é o design detalhado e intuitivo do painel. A simplicidade das ferramentas de visualização facilita para o usuário identificar quaisquer anomalias. Como um bônus de boas-vindas, a empresa oferece suporte 24 horas por dia, 7 dias por semana, para que você possa entrar em contato com eles para obter conselhos, se encontrar um erro.

ESCOLHA DOS EDITORES

Uma das ferramentas SIEM mais competitivas do mercado, com uma ampla variedade de recursos de gerenciamento de logs. A resposta a incidentes em tempo real facilita o gerenciamento ativo de sua infraestrutura, e o painel detalhado e intuitivo o torna um dos mais fáceis de usar no mercado. Com suporte 24/7, essa é uma escolha clara para o SIEM.

Baixar: Avaliação gratuita por 30 dias totalmente funcional em SolarWinds.com

Site oficial: https://www.solarwinds.com/security-event-manager/

SO: janelas

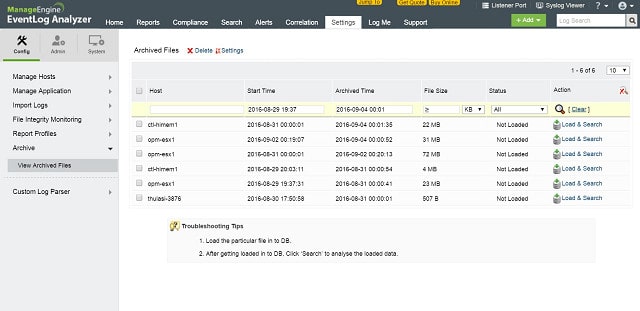

2. ManageEngine EventLog Analyzer (TESTE GRÁTIS)

Sistema operacional: Windows e Linux

o Analisador ManageEngine EventLog é uma ferramenta SIEM porque se concentra no gerenciamento de logs e na coleta de informações de segurança e desempenho a partir deles.

A ferramenta é capaz de reunir mensagens de log de eventos e syslog do Windows. Em seguida, organizará essas mensagens em arquivos, girando para novos arquivos onde apropriado e armazenando esses arquivos em diretórios com nome significativo para facilitar o acesso. O EventLog Analyzer protege esses arquivos contra violações.

O sistema ManageEngine é mais do que um servidor de log. Tem funções analíticas que informará você sobre o acesso não autorizado aos recursos da empresa. A ferramenta também avaliará o desempenho dos principais aplicativos e serviços, como servidores Web, bancos de dados, servidores DHCP e filas de impressão.

Os módulos de auditoria e relatório do EventLog Analyzer são muito úteis para demonstrar a conformidade com os padrões de proteção de dados. O mecanismo de relatório inclui formatos para conformidade com PCI DSS, FISMA, GLBA, SOX, HIPAA, e ISO 27001.

A ManageEngine produziu três edições do EventLog Analyzer, incluindo uma versão gratuita, que reúne logs de até cinco fontes. O ManageEngine oferece uma avaliação gratuita de 30 dias da Premium Edition. Uma versão baseada em rede, chamada de Distributed Edition, também está disponível para uma avaliação gratuita de 30 dias.

ManageEngine EventLog AnalyzerDownload gratuito de 30 dias

3. Segurança Corporativa Splunk

Sistema operacional: Windows e Linux

Splunk é uma das soluções de gerenciamento SIEM mais populares do mundo. O que o diferencia da concorrência é que ela incorporou a análise no coração de seu SIEM. Os dados da rede e da máquina podem ser monitorados em tempo real, à medida que o sistema procura possíveis vulnerabilidades. A função Notáveis da Enterprise Security exibe alertas que podem ser refinados pelo usuário.

Em termos de resposta a ameaças à segurança, a interface do usuário é incrivelmente simples. Ao realizar uma revisão de incidente, o usuário pode começar com uma visão geral básica antes de clicar em anotações detalhadas sobre o evento passado. Da mesma forma, o Asset Investigator faz um bom trabalho ao sinalizar ações maliciosas e evitar danos futuros. Você precisa entrar em contato com o fornecedor para obter uma cotação, para que fique claro que essa é uma plataforma projetada para organizações maiores em mente.

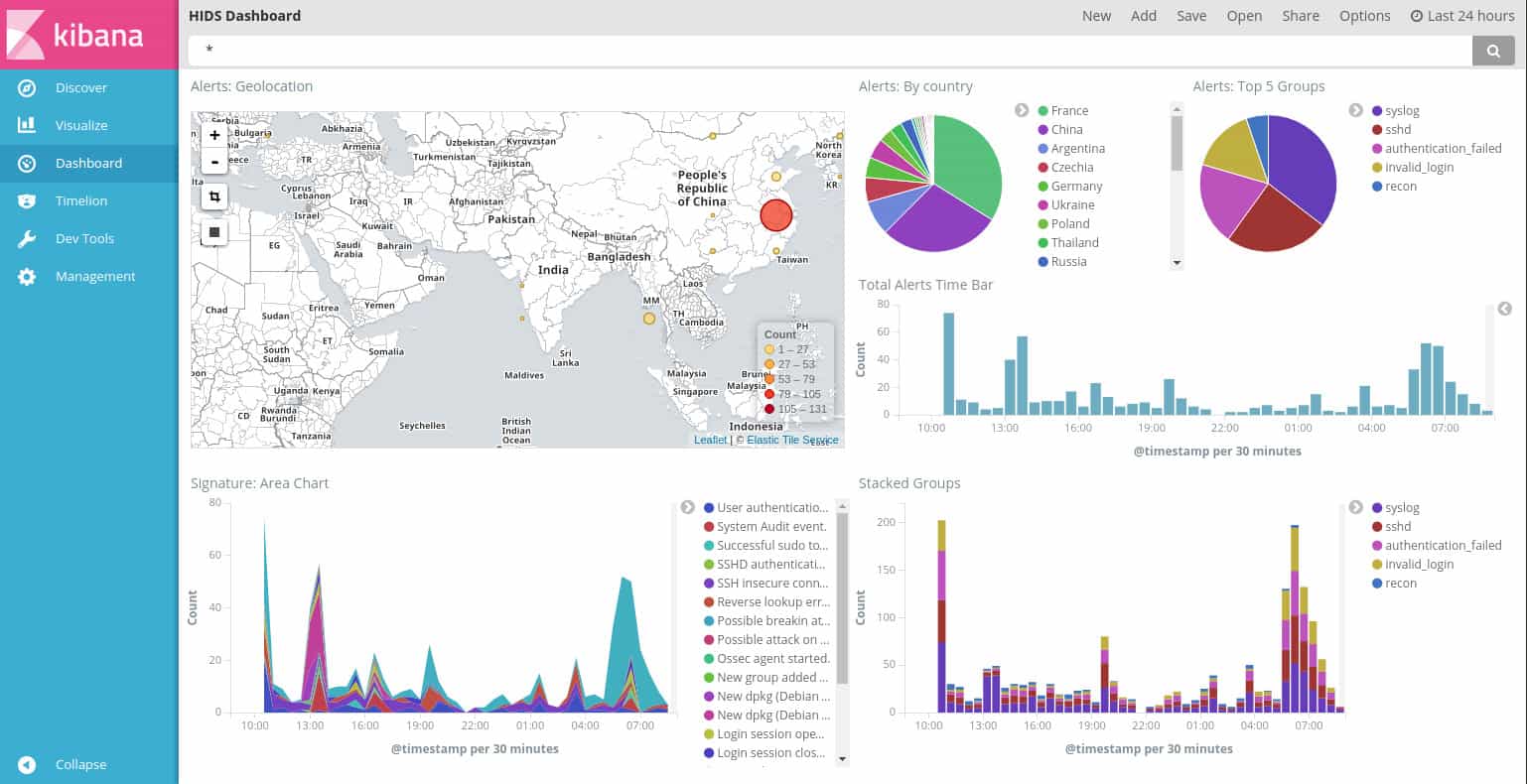

4. OSSEC

Sistema operacional: Windows, Linux, Unix e Mac

OSSEC é o principal sistema de prevenção de intrusões (HIDS) baseado em host. O OSSEC não é apenas um HIDS muito bom, mas é gratuito. Os métodos HIDS são intercambiáveis com os serviços executados pelos sistemas SIM, portanto, o OSSEC também se encaixa na definição de uma ferramenta SIEM.

O software concentra-se nas informações disponíveis nos arquivos de log para procurar evidências de invasão. Além de ler os arquivos de log, o software monitora as somas de verificação dos arquivos para detectar violações. Os hackers sabem que os arquivos de log podem revelar sua presença em um sistema e rastrear suas atividades; muitos malwares avançados contra invasões alterarão os arquivos de log para remover essas evidências..

Como um software gratuito, não há motivo para não instalar o OSSEC em muitos locais da rede. A ferramenta examina apenas os arquivos de log residentes em seu host. Os programadores do software sabem que diferentes sistemas operacionais têm diferentes sistemas de registro. Portanto, o OSSEC examinará os logs de eventos e tentativas de acesso ao registro nos registros Windows e Syslog e as tentativas de acesso root nos dispositivos Linux, Unix e Mac OS. As funções mais altas do software permitem que ele se comunique através de uma rede e consolide os registros de log identificados em um local em um armazenamento de log central do SIM.

Embora o OSSEC seja de uso gratuito, ele pertence a uma operação comercial – Trend Micro. O front end do sistema pode ser baixado como um programa separado e não é muito bom. A maioria dos usuários do OSSEC fornece seus dados ao Graylog ou Kibana como front-end e como mecanismo de análise.

O comportamento do OSSEC é ditado por “políticas”, que são assinaturas de atividades a serem procuradas nos arquivos de log. Essas políticas estão disponíveis gratuitamente no fórum da comunidade de usuários. As empresas que preferem usar apenas software totalmente suportado podem assinar um pacote de suporte da Trend Micro.

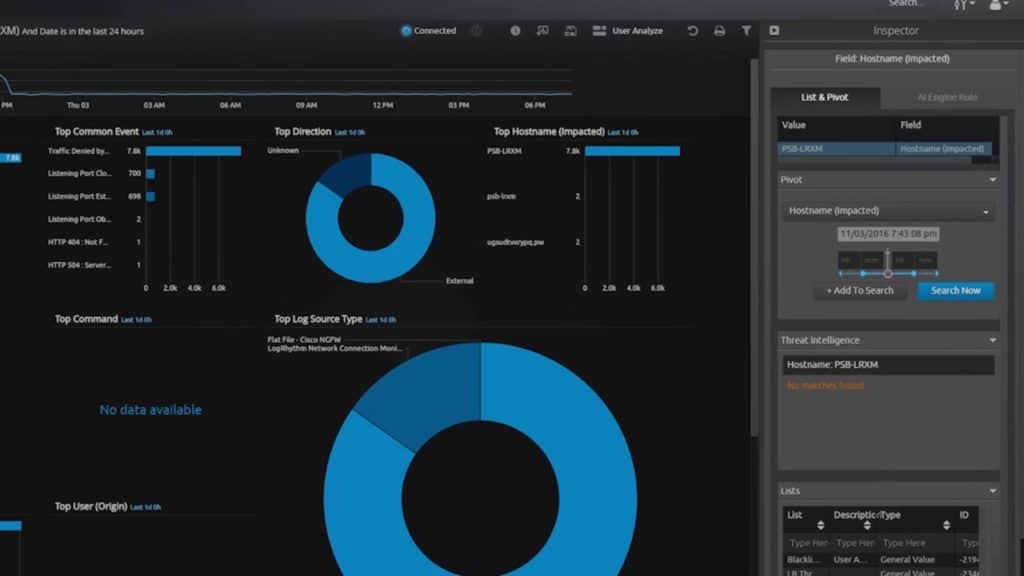

5. Plataforma de Inteligência de Segurança LogRhythm

Sistema operacional: Windows e Linux

LogRhythm há muito se estabelecem como pioneiros no setor de soluções SIEM. Da análise comportamental à correlação de log e inteligência artificial, esta plataforma tem tudo. O sistema é compatível com uma enorme variedade de dispositivos e tipos de log. Em termos de definição de suas configurações, a maioria das atividades é gerenciada por meio do Deployment Manager. Por exemplo, você pode usar o Assistente de Host do Windows para examinar os logs do Windows.

Isso torna muito mais fácil restringir o que está acontecendo na sua rede. A princípio, a interface do usuário tem uma curva de aprendizado, mas o extenso manual de instruções ajuda. A cereja no topo do bolo é que o manual de instruções realmente fornece links para vários recursos para ajudá-lo em sua jornada. O preço dessa plataforma é uma boa escolha para organizações de médio porte que desejam implementar novas medidas de segurança.

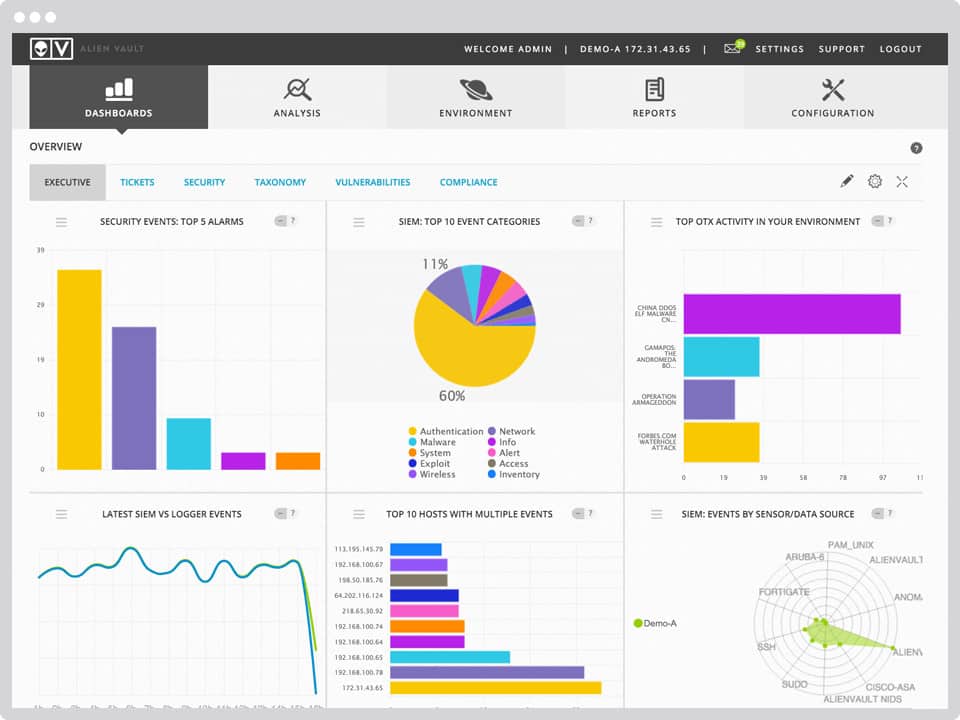

6. Gerenciamento de Segurança Unificada AlienVault

Sistema operacional: Windows e Mac

Como uma das soluções SIEM com preços mais competitivos nesta lista, AlienVault é uma oferta muito atraente. Na sua essência, este é um produto SIEM tradicional com detecção de intrusão, monitoramento comportamental e avaliação de vulnerabilidades. O AlienVault possui as análises integradas que você esperaria de uma plataforma dessa escala.

Um dos aspectos mais exclusivos da plataforma da AlienVault é o Open Threat Exchange (OTX). O OTX é um portal da web que permite que os usuários enviem “indicadores de comprometimento” (IOC) para ajudar outros usuários a sinalizar ameaças. Esse é um ótimo recurso em termos de conhecimento geral e ameaças. O baixo preço desse sistema SIEM o torna ideal para empresas de pequeno e médio porte que buscam aprimorar sua infraestrutura de segurança.

7. RSA NetWitness

Sistema operacional: Red Hat Enterprise Linux

RSA NetWitness é uma das opções SIEM mais intermediárias disponíveis no mercado. Se você procura uma solução completa de análise de rede, não deixe de procurar o RSA Netwitness. Para organizações maiores, essa é uma das ferramentas mais abrangentes disponíveis no mercado. No entanto, se você está procurando um produto fácil de usar, pode procurar em outro lugar.

Infelizmente, a configuração inicial pode demorar bastante quando comparada com outros produtos nesta lista. Dito isto, a documentação abrangente do usuário o ajudará no processo de instalação. Os guias de instalação não ajudam em tudo, mas fornecem informações suficientes para juntar as peças.

8. IBM QRadar

Sistema operacional: Red Hat Enterprise Linux

Nos últimos anos, a resposta da IBM ao SIEM se estabeleceu como um dos melhores produtos do mercado. A plataforma oferece um conjunto de recursos de gerenciamento de logs, análises, coleta de dados e detecção de intrusões para ajudar a manter sua infraestrutura de rede em funcionamento. Todo o gerenciamento de logs passa por uma ferramenta: QRadar Log Manager. Quando se trata de análises, o QRadar é uma solução quase completa.

O sistema possui análises de modelagem de risco que podem simular possíveis ataques. Isso pode ser usado para monitorar uma variedade de ambientes físicos e virtuais na sua rede. O IBM QRadar é uma das ofertas mais completas desta lista e é uma ótima opção se você estiver procurando por uma solução SIEM versátil. A funcionalidade diversificada deste sistema SIEM, padrão do setor, o tornou o padrão do setor para muitas organizações maiores.

9. McAfee Enterprise Security Manager

Sistema operacional: Windows e Mac

McAfee Enterprise Security Manager é considerada uma das melhores plataformas SIEM em termos de análise. O usuário pode coletar uma variedade de logs em uma ampla variedade de dispositivos através do sistema Active Directory. Em termos de normalização, o mecanismo de correlação da McAfee compila fontes de dados diferentes com facilidade. Isso torna muito mais fácil detectar quando um evento de segurança está ocorrendo.

Em termos de suporte, os usuários têm acesso ao Suporte Técnico Empresarial da McAfee e ao Suporte Técnico Empresarial da McAfee. O usuário pode optar por ter seu site visitado por um gerente de conta de suporte duas vezes por ano, se assim o desejar. A plataforma da McAfee é voltada para empresas de médio porte que buscam uma solução completa de gerenciamento de eventos de segurança.

Implementando o SIEM

Independentemente da ferramenta SIEM que você escolher incorporar aos seus negócios, é importante adotar uma solução SIEM lentamente. Não existe uma maneira rápida de implementar um sistema SIEM. O melhor método para integrar uma plataforma SIEM ao seu ambiente de TI é introduzi-la gradualmente. Isso significa adotar qualquer solução, peça por peça. Você deve ter as funções de monitoramento em tempo real e análise de log.

Fazer isso permite que você faça um balanço do seu ambiente de TI e ajuste o processo de adoção. A implementação gradual de um sistema SIEM ajudará a detectar se você está se deixando aberto a ataques maliciosos. O mais importante é garantir que você tenha uma visão clara dos objetivos que deseja cumprir ao usar um sistema SIEM.

Em todo este guia, você verá uma variedade de diferentes fornecedores de SIEM oferecendo produtos finais muito diferentes. Se você deseja encontrar o serviço certo para você, pesquise as opções disponíveis e encontre um que se alinhe aos seus objetivos organizacionais. Nos estágios iniciais, você deseja se preparar para o pior cenário.

Preparando-se para o pior cenário possível, você está preparado para enfrentar até os ataques mais severos. Por fim, é melhor ser superprotegido contra ataques cibernéticos do que estar subprotegido. Depois de escolher a ferramenta que deseja usar, comprometa-se com a atualização. Um sistema SIEM é tão bom quanto suas atualizações. Se você não conseguir manter seus registros atualizados e refinar suas notificações, não estará preparado quando ocorrer uma ameaça emergente.

ro, mas o SIEM é capaz de monitorar e analisar grandes quantidades de dados em tempo real, permitindo que as equipes de segurança identifiquem e respondam rapidamente a ameaças. Além disso, o SIEM pode ajudar as empresas a cumprir regulamentações de segurança, fornecendo relatórios de conformidade e auditoria. É importante escolher a ferramenta SIEM certa para sua organização, levando em consideração o tamanho da empresa, o orçamento e as necessidades de segurança específicas. A implementação do SIEM pode ser um processo complexo, mas é um investimento valioso na segurança cibernética da sua empresa.