O que é o NIDS / Sistemas de detecção de intrusão de rede?

NIDS é o acrônimo de sistema de detecção de intrusões de rede. O NIDS detecta comportamentos nefastos em uma rede, como hackers, varredura de portas e negação de serviço.

Aqui está a nossa lista de 9 melhores ferramentas NIDS (sistemas de detecção de intrusão de rede):

- Gerenciador de Eventos de Segurança SolarWinds (TESTE GRÁTIS)

- Snort

- Mano

- Suricata

- IBM QRadar

- Cebola de Segurança

- Abra o WIPS-NG

- Sagan

- Splunk

O objetivo do NIDS

Os sistemas de detecção de intrusões procuram padrões na atividade da rede para identificar atividades maliciosas. A necessidade dessa categoria de sistema de segurança surgiu devido a alterações nos métodos de hackers em reação a estratégias bem-sucedidas anteriores para bloquear atividades maliciosas.

Os firewalls se tornaram muito eficazes no bloqueio de tentativas de conexão de entrada. O software antivírus identificou com sucesso infecções realizadas através de pen drives, discos de dados e anexos de email. Com os métodos maliciosos tradicionais bloqueados, os hackers adotaram estratégias de ataque, como ataques de negação de serviço distribuída (DDoS). Os serviços de borda agora tornam esses vetores de ataque menos ameaçadores.

Hoje, a ameaça persistente avançada (APT) é o maior desafio para os gerentes de rede. Atualmente, essas estratégias de ataque são usadas pelos governos nacionais como parte da guerra híbrida. Em um cenário do APT, um grupo de hackers obtém acesso a uma rede corporativa e usa os recursos da empresa para seus próprios fins, além de obter acesso aos dados da empresa para venda..

A coleta de dados pessoais mantidos nos bancos de dados da empresa se tornou um negócio lucrativo, graças às agências de dados. Essa informação também pode ser usada para fins maliciosos e também pode alimentar estratégias de acesso por meio de doxing. As informações disponíveis nos bancos de dados de clientes, fornecedores e funcionários da empresa são recursos úteis para campanhas de caça à baleia e caça submarina. Esses métodos foram usados de maneira eficaz pelos vigaristas para induzir os funcionários da empresa a transferir dinheiro ou divulgar segredos pessoalmente. Esses métodos podem ser costumava chantagear os trabalhadores da empresa a agir contra os interesses de seus empregadores.

Funcionários descontentes também apresentam problemas de segurança de dados corporativos. Um trabalhador solitário com acesso à rede e ao banco de dados pode causar estragos usando contas autorizadas para causar danos ou roubar dados.

então, a segurança da rede agora precisa abranger métodos que vão muito além do bloqueio de acesso não autorizado e impedindo a instalação de software malicioso. Os sistemas de detecção de intrusões baseados em rede oferecem proteção muito eficaz contra todas as atividades ocultas de invasores, atividades mal-intencionadas de funcionários e máscaras de vigaristas.

Diferença entre NIDS e SIEM

Ao procurar novos sistemas de segurança para sua rede, você encontrará o termo SIEM. Você pode se perguntar se isso significa o mesmo que o NIDS.

Há muita sobreposição entre as definições de SIEM e NIDS. SIEM significa Informações de segurança e gerenciamento de eventos. O campo do SIEM é uma combinação de duas categorias pré-existentes de software de proteção. tem Gerenciamento de informações de segurança (SIM) e Gerenciamento de Eventos de Segurança (SEM).

O campo do SEM é muito semelhante ao do NIDS. O Security Event Management é uma categoria do SIEM que se concentra em examinar o tráfego de rede ao vivo. É exatamente o mesmo que a especialização de sistemas de detecção de intrusão baseados em rede.

NIDS ou HIDS

Os sistemas de detecção de intrusões baseados em rede fazem parte de uma categoria mais ampla, que são os sistemas de detecção de intrusões. O outro tipo de IDS é um sistema de detecção de intrusão baseado em host ou HIDS. Os sistemas de detecção de intrusão baseados em host são aproximadamente equivalentes ao elemento Security Information Management do SIEM.

Enquanto sistemas de detecção de intrusão baseados em rede analisam dados ao vivo, sistemas de detecção de intrusão baseados em host examinam os arquivos de log no sistema. O benefício do NIDS é que esses sistemas são imediatos. Observando o tráfego da rede, eles podem agir rapidamente. No entanto, muitas atividades de intrusos só podem ser identificadas em uma série de ações. É até possível para hackers dividir comandos maliciosos entre pacotes de dados. Como o NIDS trabalha no nível de pacotes, ele é menos capaz de detectar estratégias de intrusão que se espalham pelos pacotes.

O HIDS examina os dados do evento depois de armazenados nos logs. A gravação de registros em arquivos de log cria atrasos nas respostas. No entanto, essa estratégia permite que ferramentas analíticas detectem ações que ocorrem em vários pontos da rede simultaneamente. Por exemplo, se a mesma conta de usuário for usada para efetuar logon na rede a partir de localizações geográficas dispersas e o funcionário atribuído a essa conta estiver estacionado em nenhum desses locais, claramente a conta foi comprometida.

Os invasores sabem que os arquivos de log podem expor suas atividades e, portanto, remover os registros de log é uma estratégia defensiva usada pelos hackers. A proteção dos arquivos de log é, portanto, um elemento importante de um sistema HIDS.

Tanto o NIDS quanto o HIDS têm benefícios. NIDS produz resultados rápidos. No entanto, esses sistemas precisam aprender com o tráfego normal de uma rede para impedir que eles relatem “falso-positivo.”Particularmente nas primeiras semanas de operação em uma rede, as ferramentas do NIDS tendem a detectar demais intrusões e criar uma enxurrada de avisos que comprovam destacar a atividade regular. Por um lado, você não deseja filtrar avisos e correr o risco de perder atividades de invasores. No entanto, por outro lado, um NIDS excessivamente sensível pode tentar a paciência de uma equipe de administração de rede.

HIDS dá uma resposta mais lenta, mas pode dar uma imagem mais precisa da atividade do invasor porque ele pode analisar registros de eventos de uma ampla variedade de fontes de log. Você precisa adotar a abordagem SIEM e implantar um NIDS e um HIDS para proteger sua rede.

Métodos de detecção de NIDS

O NIDS usa dois métodos básicos de detecção:

- Detecção baseada em anomalias

- Detecção baseada em assinatura

As estratégias baseadas em assinaturas surgiram dos métodos de detecção usados pelo software antivírus. O programa de digitalização procura padrões no tráfego de rede, incluindo sequências de bytes e tipos de pacotes típicos que são usados regularmente para ataques.

Uma abordagem baseada em anomalias compara o tráfego de rede atual com a atividade típica. Portanto, essa estratégia requer uma fase de aprendizado que estabeleça um padrão de atividade normal. Um exemplo desse tipo de detecção seria o número de tentativas de login com falha. Pode-se esperar que um usuário humano cometa uma senha incorreta algumas vezes, mas uma tentativa de invasão programada por força bruta usaria muitas combinações de senhas que percorriam uma sequência rápida. Esse é um exemplo muito simples. No campo, os padrões de atividade que uma abordagem baseada em anomalia procura podem ser combinações muito complicadas de atividades.

Detecção de intrusão e prevenção de intrusão

A intrusão de detecção é o primeiro passo para manter sua rede segura. O próximo passo é fazer algo para bloquear o invasor. Em uma rede pequena, é possível executar uma intervenção manual, atualizando tabelas de firewall para bloquear endereços IP de intrusos e suspender contas de usuário comprometidas. No entanto, em uma rede grande e em sistemas que precisam estar ativos o tempo todo, você realmente precisa executar a correção de ameaças com fluxos de trabalho automatizados. A intervenção automática para abordar a atividade do invasor é a diferença que define os sistemas de detecção de invasores e sistemas de prevenção de intrusos (IPS).

O ajuste fino das regras de detecção e das políticas de correção é vital nas estratégias de IPS, porque uma regra de detecção com sensibilidade excessiva pode bloquear usuários genuínos e desligar o sistema.

NIDS recomendado

Este guia se concentra no NIDS, e não nas ferramentas HIDS ou no software IPS. Surpreendentemente, muitos dos principais NIDS são de uso gratuito e outras ferramentas de ponta oferecem períodos de teste gratuitos.

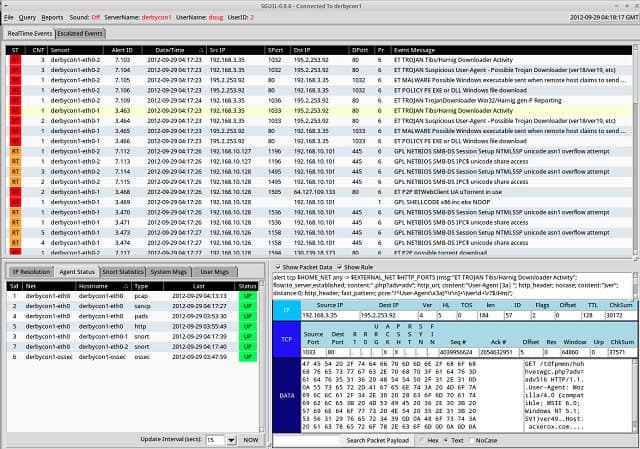

1. Gerenciador de Eventos de Segurança SolarWinds (TESTE GRÁTIS)

o Gerenciador de Eventos de Segurança SolarWinds é principalmente um pacote HIDS, mas você também pode usar as funções do NIDS com esta ferramenta. A ferramenta pode ser usada como um utilitário analítico para processar dados coletados pelo Snort. Você pode ler mais sobre o Snort abaixo. O Snort é capaz de capturar dados de tráfego que você pode visualizar através do 1. Gerenciador de Eventos.

A combinação de NIDS e HIDS faz desta uma ferramenta de segurança realmente poderosa. A seção NIDS do Security Event Manager inclui uma base de regras, chamada regras de correlação de eventos, que identificará anomalias de atividades que indicam uma invasão. A ferramenta pode ser configurada para implementar automaticamente fluxos de trabalho na detecção de um aviso de intrusão. Essas ações são chamadas Respostas Ativas. As ações que você pode iniciar automaticamente na detecção de uma anomalia incluem: interrupção ou início de processos e serviços, suspensão de contas de usuário, bloqueio de endereços IP e envio de notificações por o email, Mensagem SNMP, ou registro de tela. Respostas ativas transformam o SolarWinds Security Event Manager em um sistema de prevenção de intrusões.

Este é o IDS de primeira linha disponível no mercado hoje e não é gratuito. O software será executado apenas no Windows Server sistema operacional, mas pode coletar dados de Linux, Unix, e Mac OS assim como janelas. Você pode obter o SolarWinds Security Event Manager em um Avaliação gratuita de 30 dias.

SolarWinds Security Event ManagerBaixe a avaliação GRATUITA de 30 dias

2. Bufar

O Snort, de propriedade da Cisco Systems, é um projeto de código aberto e é livre para usar. Isto é os principais NIDS hoje e muitas outras ferramentas de análise de rede foram escritas para usar sua saída. O software pode ser instalado em janelas, Linux, e Unix.

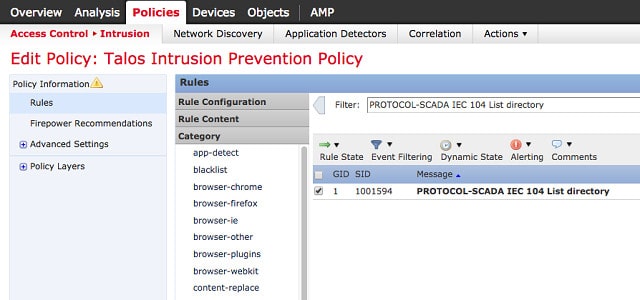

Na verdade, é um sistema de detecção de pacotes que coletará cópias do tráfego da rede para análise. A ferramenta possui outros modos, no entanto, e um deles é a detecção de intrusões. No modo de detecção de intrusão, o Snort aplica “políticas de base,”, Que é a base da regra de detecção da ferramenta.

As políticas básicas tornam o Snort flexível, extensível e adaptável. Você precisa ajustar as políticas para se adequar às atividades típicas da sua rede e reduzir a incidência de “falso-positivo.”Você pode escrever suas próprias políticas de base, mas não precisa, porque pode fazer o download de um pacote no site da Snort. Existe uma comunidade de usuários muito grande para o Snort e esses usuários se comunicam através de um fórum. Usuários experientes disponibilizam gratuitamente suas próprias dicas e aprimoramentos. Você também pode obter mais políticas básicas da comunidade gratuitamente. Como há tantas pessoas usando o Snort, sempre há novas idéias e novas políticas básicas que você pode encontrar nos fóruns.

3. Bro

Bro é um NIDS, como o Snort, no entanto, possui uma grande vantagem sobre o sistema Snort – essa ferramenta opera no Camada de aplicação. este NIDS grátis é amplamente preferido pelas comunidades científica e acadêmica.

Este é um sistema baseado em assinatura e também usa métodos de detecção baseados em anomalias. É capaz de detectar padrões de nível de bits que indicam atividade maliciosa através de pacotes.

O processo de detecção é tratado em duas fases. O primeiro deles é gerenciado pelo Bro Event Engine. Como os dados são avaliados acima do nível do pacote, a análise não pode ser executada instantaneamente. Tem que haver um nível de buffer para que pacotes suficientes possam ser avaliados juntos. Portanto, Bro é um pouco mais lento que um NIDS típico em nível de pacote, mas ainda identifica atividades maliciosas mais rapidamente que um HIDS. Os dados coletados são avaliados por scripts de política, que é a segunda fase do processo de detecção.

É possível configurar ações de correção ser acionado automaticamente por um script de política. Isso faz do Bro um sistema de prevenção de intrusões. O software pode ser instalado em Unix, Linux, e Mac OS.

4. Suricata

então um NIDS que opera na camada de aplicação, dando visibilidade a vários pacotes. Isto é um ferramenta gratuita que tem capacidades muito semelhantes às do irmão. Embora esses sistemas de detecção baseados em assinaturas funcionem no nível do aplicativo, eles ainda têm acesso aos detalhes do pacote, o que permite que o programa de processamento informações em nível de protocolo fora dos cabeçalhos de pacotes. Isso inclui criptografia de dados, Camada de transporte e Camada da Internet dados.

então um NIDS que opera na camada de aplicação, dando visibilidade a vários pacotes. Isto é um ferramenta gratuita que tem capacidades muito semelhantes às do irmão. Embora esses sistemas de detecção baseados em assinaturas funcionem no nível do aplicativo, eles ainda têm acesso aos detalhes do pacote, o que permite que o programa de processamento informações em nível de protocolo fora dos cabeçalhos de pacotes. Isso inclui criptografia de dados, Camada de transporte e Camada da Internet dados.

Esse IDS também emprega métodos de detecção baseados em anomalias. Além dos dados em pacotes, a Suricata pode examinar certificados TLS, solicitações HTTP e transações DNS. A ferramenta também pode extrair segmentos de arquivos no nível de bit para detecção de vírus.

Suricata é uma das muitas ferramentas compatíveis com o Estrutura de dados do snort. É capaz de implementar políticas básicas do Snort. Um grande benefício extra dessa compatibilidade é que a comunidade do Snort também pode fornecer dicas sobre truques para usar com o Suricata. Outras ferramentas compatíveis com o Snort também podem ser integradas ao Suricata. Esses incluem Snorby, Anaval, BASE, e Squil.

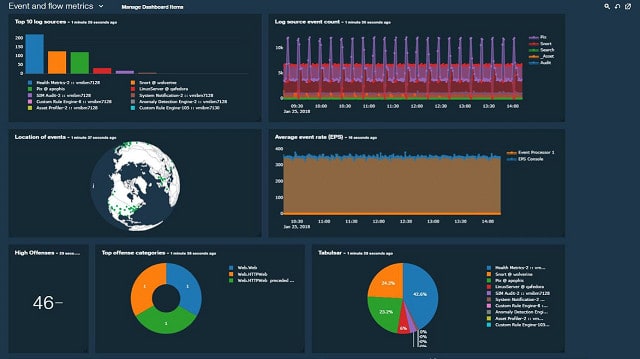

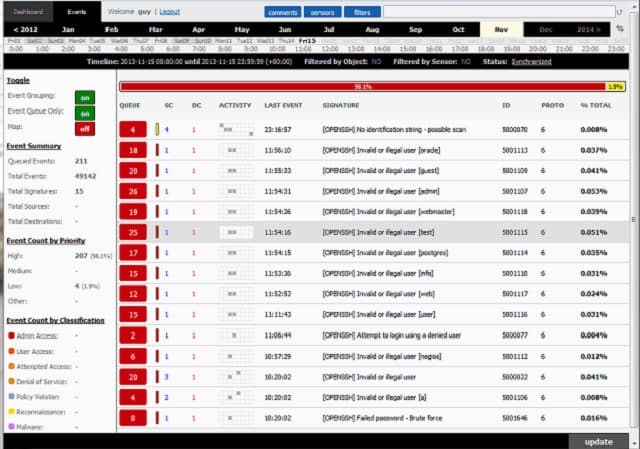

5. IBM QRadar

Essa ferramenta IBM SIEM não é gratuita, mas você pode obter uma avaliação gratuita de 14 dias. Isto é um serviço baseado em nuvem, para que possa ser acessado de qualquer lugar. O sistema abrange todos os aspectos da detecção de intrusões, incluindo as atividades centradas no log de um HIDS bem como o exame de dados de tráfego ao vivo, o que também o torna um NIDS. A infraestrutura de rede que o QRadar pode monitorar se estende aos serviços em nuvem. As políticas de detecção que destacam possíveis intrusões estão incluídas no pacote.

Um recurso muito bom dessa ferramenta é um utilitário de modelagem de ataques que ajuda a testar seu sistema em busca de vulnerabilidades. IBM QRadar emprega IA para facilitar a detecção de intrusões com base em anomalias e possui um painel muito abrangente que integra visualizações de dados e eventos. Se você não quiser usar o serviço na nuvem, poderá optar por uma versão local que seja executada em janelas.

6. Cebola de Segurança

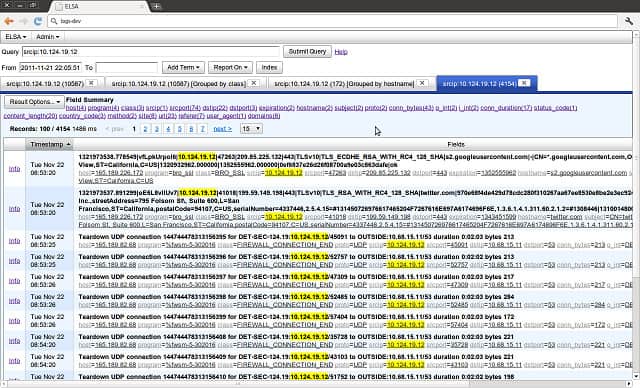

Se você deseja que um IDS seja executado Linux, a livre O pacote NIDS / HIDS do Security Onion é uma opção muito boa. Este é um projeto de código aberto e é suportado pela comunidade. O software para esta ferramenta é executado em Ubuntu e foi extraído de outros utilitários de análise de rede. Várias outras ferramentas listadas neste guia estão integradas ao pacote Security Onion: Snort, Mano, e Suricata. A funcionalidade HIDS é fornecida por OSSEC e o front end é o Kibana sistema. Outras ferramentas conhecidas de monitoramento de rede incluídas no Security Onion incluem ELSA, NetworkMiner, Snorby, Squert, Squil, e Xplico.

O utilitário inclui uma ampla gama de ferramentas de análise e usa técnicas baseadas em assinatura e em anomalias. Embora a reutilização das ferramentas existentes signifique que o Security Onion se beneficie da reputação estabelecida de seus componentes, as atualizações nos elementos do pacote podem ser complicadas.

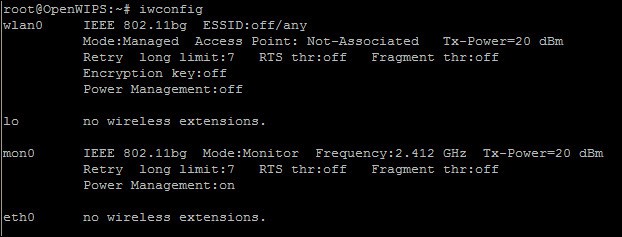

7. Abra o WIPS-NG

O WIPS-NG aberto é um Código aberto projeto que ajuda a monitorar redes sem fio. A ferramenta pode ser usada como uma ferramenta simples sniffer de pacote wifi ou como um sistema de detecção de intrusão. O utilitário foi desenvolvido pela mesma equipe que criou Aircrack-NG – uma ferramenta de intrusão de rede muito famosa usada por hackers. Portanto, enquanto você estiver usando o Open WIPS-NG para defender sua rede, os hackers que você encontrar estarão coletando seus sinais sem fio com o pacote irmão.

Isto é uma ferramenta gratuita que instala em Linux. O pacote de software inclui três componentes. Estes são um sensor, um servidor e uma interface. O WIPS-NG aberto oferece várias ferramentas de correção, para que o sensor atue como sua interface com o transceptor sem fio, tanto para coletar dados quanto para enviar comandos.

8. Sagan

Sagan é um HIDS. No entanto, com a adição de um feed de dados de Snort, também pode atuar como um NIDS. Como alternativa, você pode usar Mano ou Suricata coletar dados ao vivo para Sagan. este ferramenta gratuita pode ser instalado em Unix e sistemas operacionais Unix, o que significa que ele será executado em Linux e Mac OS, mas não no Windows. No entanto, ele pode processar mensagens do log de eventos do Windows. A ferramenta também é compatível com Anaval, BASE, Snorby, e Squil.

Os extras úteis incorporados ao Sagan incluem processamento distribuído e um Geolocalizador de endereço IP. É uma boa idéia, porque os hackers geralmente usam vários endereços IP para ataques de invasão, mas ignoram o fato de que a localização comum desses endereços conta uma história. Sagan pode executar scripts para automatizar a correção de ataques, que inclui a capacidade de interagir com outros utilitários, como tabelas de firewall e serviços de diretório. Essas habilidades tornam um sistema de prevenção de intrusões.

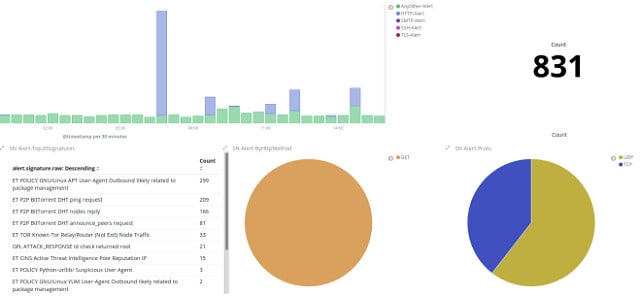

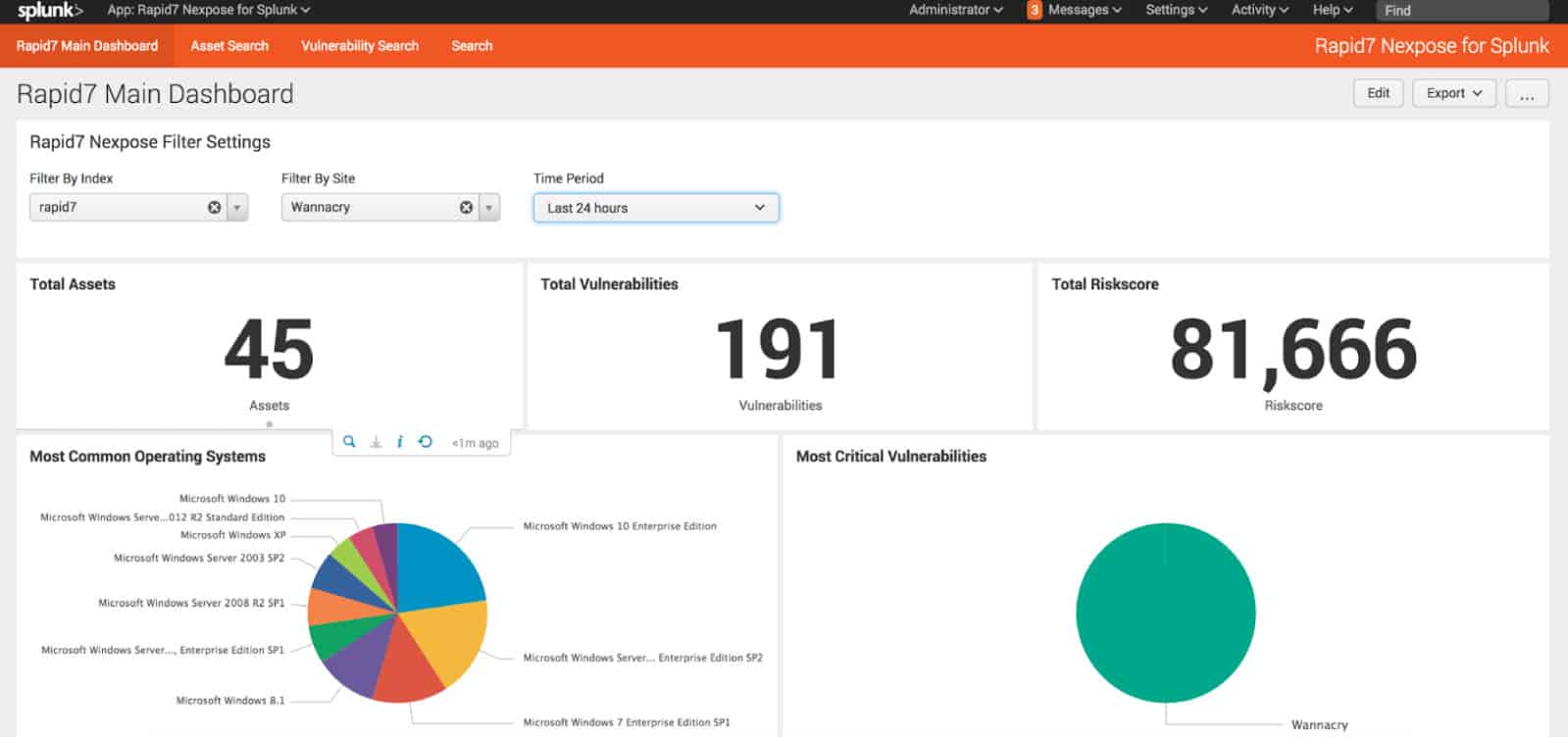

9. Splunk

O Splunk é um analisador de tráfego de rede popular que também possui recursos NIDS e HIDS. A ferramenta pode ser instalada em janelas e em Linux. O utilitário está disponível em três edições. Estes são Splunk Free, Splunk Light, Splunk Enterprise e Splunk Cloud. Você pode ter um teste de 15 dias para a versão baseada em nuvem da ferramenta e uma avaliação gratuita de 60 dias do Splunk Enterprise. Splunk Light está disponível em uma avaliação gratuita de 30 dias. Todas essas versões incluem habilidades de coleta de dados e detecção de anomalias.

Os recursos de segurança do Splunk podem ser aprimorados com um complemento chamado Splunk Enterprise Security. Está disponível em uma avaliação gratuita de 7 dias. Essa ferramenta aprimora a precisão da detecção de anomalias e reduz a incidência de falsos positivos através do uso de IA. A extensão dos alertas pode ser ajustada pelo nível de gravidade do aviso para evitar que a equipe de administração do sistema seja invadida por um módulo de relatório excessivamente zeloso.

O Splunk integra a referência do arquivo de log para permitir que você obtenha uma perspectiva histórica dos eventos. Você pode detectar padrões em ataques e atividades de intrusão observando a frequência de atividades maliciosas ao longo do tempo.

Implementando o NIDS

Os riscos que ameaçam a segurança da sua rede agora são tão abrangentes que você realmente não tem escolha se deve ou não implementar sistemas de detecção de intrusão baseados em rede. Eles são essenciais. Felizmente, você tem uma escolha sobre qual ferramenta NIDS você instala.

No momento, existem muitas ferramentas de NIDS no mercado e a maioria delas é muito eficaz. Contudo, você provavelmente não tem tempo suficiente para investigar todos eles. É por isso que reunimos este guia. Você pode restringir sua pesquisa apenas às melhores ferramentas NIDS, que incluímos em nossa lista.

Todas as ferramentas da lista são livre para usar ou estão disponíveis como ofertas de avaliação gratuita. Você será capaz de levar alguns deles através de seus passos. Basta restringir ainda mais a lista de acordo com o sistema operacional e avaliar quais dos recursos da lista restrita correspondem ao tamanho da sua rede e às suas necessidades de segurança.

Você usa uma ferramenta NIDS? Qual você escolheu instalar? Você também experimentou uma ferramenta HIDS? Como você compararia as duas estratégias alternativas? Deixe uma mensagem no Comentários seção abaixo e compartilhe sua experiência com a comunidade.

Imagem: Hacker Cyber Crime por Pixabay. Domínio público.

ia de software que coleta e analisa dados de eventos de segurança em tempo real para detectar ameaças à segurança da rede. Por outro lado, o NIDS é um tipo específico de SEM que se concentra na detecção de intrusões na rede. Em resumo, o NIDS é uma parte do SIEM, mas o SIEM é um campo mais amplo que inclui outras ferramentas de segurança, como o SIM. É importante entender a diferença entre esses termos ao escolher a melhor solução de segurança para sua rede.