Todos os dias, pesquisadores e hackers de segurança descobrem novas vulnerabilidades, aumentando as dezenas de milhares de falhas conhecidas em aplicativos, serviços, sistemas operacionais e firmware.

Um scanner de vulnerabilidades fornece assistência automatizada para rastrear vulnerabilidades conhecidas e detectar sua exposição a elas.

Entramos nos detalhes de cada uma das ferramentas que aparecem neste post, mas se você tiver pouco tempo, aqui está nossa lista dos melhores scanners de vulnerabilidade de rede:

- Gerenciador de configuração de rede SolarWinds (TESTE GRATUITO) – Gratuito por 30 dias sem a obrigação de passar para a versão paga, este é um gerenciador de configuração muito abrangente que verifica as configurações do dispositivo que criam vulnerabilidades.

- Gerenciador de Vulnerabilidade do ManageEngine Plus (TESTE GRATUITO) – Versões gratuitas e pagas para ambientes Windows e Windows Server, incluem verificação de vulnerabilidades e atenuação automatizada.

- Monitoramento de vulnerabilidades da rede Paessler com PRTG (TESTE GRATUITO) – Parte do sistema de monitoramento de recursos PRTG, essa ferramenta verifica logs e monitora padrões de tráfego, além de proteger portas e uso de recursos. É grátis para usar até 100 sensores.

- OpenVAS – O Open Vulnerability Assessment System é um gerenciador de vulnerabilidades gratuito para Linux que pode ser acessado no Windows através de uma VM.

- MBSA (Microsoft Baseline Security Analyzer) – Ferramenta gratuita e fácil de usar que verifica se há vulnerabilidades nos produtos Microsoft.

- Retina Network Scanner Community Edition – Livre para digitalizar até 256 endereços IP, este sistema conta com um banco de dados central de pontos fracos conhecidos.

- Nexpose Community Edition – Livre para verificações de até 32 endereços IP, esta ferramenta descobre e registra seus dispositivos conectados à rede, destacando quaisquer vulnerabilidades conhecidas em cada.

- Atualizador de software da Kaspersky – Um utilitário gratuito para Windows que instala atualizações disponíveis para qualquer um dos seus softwares, não apenas para os produtos Kaspersky.

Quem precisa de um scanner de vulnerabilidades de rede?

Qualquer rede além do menor escritório possui uma superfície de ataque muito grande e complexa para monitoramento puramente manual. Mesmo se você for responsável apenas por alguns hosts e dispositivos, precisará de assistência automatizada para rastrear de maneira eficiente e completa a crescente lista de vulnerabilidades conhecidas e garantir que sua rede não seja exposta..

Atualmente, a maioria dos sistemas operacionais fornece atualizações de software automatizadas. Para uma organização pequena, isso pode ser suficiente. Mas quanto do software instalado isso cobre? E o que dizer de serviços mal configurados ou software não autorizado que apareceu na sua rede?

O ditado “hack yourself first” sugere que qualquer host ou dispositivo exposto à Internet deve ser testado quanto à penetração, e o princípio “defesa em profundidade” diz que mesmo hosts e dispositivos “internos” devem ser auditados regularmente.

Um scanner de vulnerabilidades fornece assistência automatizada para isso. Como muitas ferramentas de administração de rede, um scanner de vulnerabilidades tem usos legítimos e ilegítimos. Pode ser útil para o administrador do sistema, desenvolvedor, pesquisador de segurança, testador de penetração ou hacker de chapéu preto. Ele pode ser usado para avaliar a exposição para proteger sua rede ou para procurar explorações viáveis para permitir a invasão..

Como um scanner de vulnerabilidade de rede funciona?

Um scanner de vulnerabilidades conta com um banco de dados de vulnerabilidades conhecidas e testes automatizados para elas. Um scanner limitado abordará apenas um único host ou conjunto de hosts executando uma única plataforma de sistema operacional. Um scanner abrangente varre uma ampla variedade de dispositivos e hosts em uma ou mais redes, identificando o tipo de dispositivo e o sistema operacional e investigando vulnerabilidades relevantes com menor ou maior intrusividade.

Uma varredura pode ser puramente baseada em rede, realizada a partir da Internet mais ampla (verificação externa) ou de dentro da intranet local (verificação interna) Pode ser um inspeção profunda isso é possível quando o scanner recebe credenciais para se autenticar como um usuário legítimo do host ou dispositivo.

Gerenciamento de vulnerabilidades

A verificação de vulnerabilidades é apenas uma parte do processo de gerenciamento de vulnerabilidades. Depois que o scanner descobre uma vulnerabilidade, ele deve ser relatado, verificado (é um falso positivo?), Priorizado e classificado para risco e impacto, remediado e monitorado para impedir a regressão.

Sua organização precisa de um processo – mais ou menos formal – para lidar com vulnerabilidades. Um processo de gerenciamento de vulnerabilidades inclui verificações agendadas, orientação de priorização, gerenciamento de alterações para versões de software e garantia de processo. A maioria dos scanners de vulnerabilidade pode fazer parte de uma solução completa de gerenciamento de vulnerabilidades; portanto, organizações maiores precisam olhar para esse contexto ao selecionar um scanner.

Muitas vulnerabilidades podem ser resolvidas com patches, mas não todas. Uma análise de custo / benefício deve fazer parte do processo, porque nem todas as vulnerabilidades são riscos em todos os ambientes, e pode haver razões comerciais pelos quais você não pode instalar um determinado patch. Portanto, é útil quando as orientações de correção da ferramenta incluem meios alternativos (por exemplo, desabilitar um serviço ou bloquear uma porta via firewall).

Recursos a considerar

Ao escolher um scanner de vulnerabilidades, há muitos recursos para avaliar.

- O scanner é baseado em rede, fazendo a descoberta de host / dispositivo e o perfil de destino?

- Qual é a variedade de ativos que pode ser varrida – hosts, dispositivos de rede, servidores da Web, ambientes de máquinas virtuais, dispositivos móveis, bancos de dados? Isso atende às necessidades da sua organização?

- O banco de dados de vulnerabilidades é abrangente e uma boa combinação para as plataformas da sua rede? O banco de dados recebe automaticamente um feed regular de atualizações?

- O scanner é preciso no seu ambiente? Ele enche você de resultados pouco informativos e pouco informativos? Qual é a incidência de falsos positivos e falsos negativos? (Um falso positivo implica um esforço desperdiçado para investigar e um falso negativo significa um risco não detectado.)

- O scanner é confiável e escalável?

- Os testes do scanner são desnecessariamente intrusivos? A verificação afeta os hosts / dispositivos, diminuindo o desempenho e potencialmente travando dispositivos mal configurados?

- Você pode configurar verificações agendadas e alertas automáticos?

- Ele fornece políticas enlatadas (por exemplo, para determinados regimes de conformidade)? Você pode definir suas próprias políticas?

- Os resultados da verificação são fáceis de entender? Você pode classificar e filtrar? Você pode visualizar tendências ao longo do tempo? Fornece orientações úteis sobre priorização?

- Isso ajuda na correção? As instruções estão claras? E a correção automatizada por meio de script? Fornece ou integra-se a serviços automatizados de atualização de software para instalar service packs e patches?

- Qual é o intervalo de relatórios em lata que ele fornece e qual é a qualidade deles? Ele fornece algum relatório de conformidade necessário? Você pode definir facilmente seus próprios formatos de relatório?

Ressalvas

O verificador de vulnerabilidades é apenas uma fonte de informação e não substitui a equipe qualificada..

Como muitas ferramentas de administração de rede voltadas para empresas, um scanner de vulnerabilidades de ponta tende a ser caro. Boas opções gratuitas estão disponíveis, mas muitas são limitadas no tamanho da rede com a qual lidam e todas implicam o custo de pagar à equipe para aprender a ferramenta, instalar e configurá-la e interpretar seus resultados. Portanto, você deve avaliar se pagar por mais automação e suporte pode ser mais barato a longo prazo.

A instalação de um scanner pode ser complexa e, provavelmente, o scanner será processado inicialmente por algumas horas para buscar atualizações no banco de dados de vulnerabilidades e pré-processá-las. Além disso, dependendo do número de hosts e da profundidade da verificação selecionada, uma determinada verificação também pode levar horas.

Os melhores scanners de vulnerabilidade de rede

Ao selecionar as ferramentas que compunham essa lista, nossas principais considerações incluíram a confiabilidade e a reputação do setor do fornecedor de software, sua capacidade de manter seu produto atualizado e atualizado, recursos exclusivos, facilidade de configuração e uso e opções de escalabilidade.

1. Gerenciador de Configuração de Rede SolarWinds (TESTE GRATUITO)

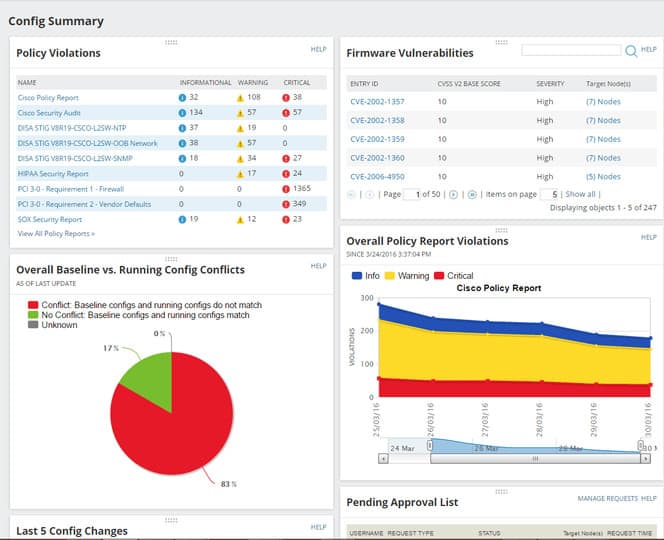

Gerenciador de configuração de rede SolarWinds (NCM) é um erro externo em nossa lista; é gratuito apenas por um período de avaliação e abrange um subconjunto específico (mas importante) de vulnerabilidades. O NCM lida com a verificação e o gerenciamento de vulnerabilidades no domínio das vulnerabilidades decorrentes do roteador e com a configuração incorreta do comutador. Ele se concentra na correção, no monitoramento de alterações inesperadas e na auditoria de conformidade. O NCM é gratuito apenas durante um teste totalmente funcional de 30 dias.

O NCM procura vulnerabilidades nas configurações dos dispositivos baseados no Cisco Adaptive Security Appliance (ASA) e no Internetwork Operating System (IOS®).

SolarWinds NCM.

SolarWinds NCM.

Para vulnerabilidades devido a erros de configuração, fornece a capacidade de executar scripts de correção automaticamente após a detecção de uma violação e implantar automaticamente atualizações de configuração padronizadas em centenas de dispositivos.

Para lidar com alterações não autorizadas, incluindo regressões, fornece monitoramento e alerta de alterações na configuração. Ele pode auditar continuamente roteadores e switches quanto à conformidade. Ele executa os relatórios de conformidade do Guia de Implementação Técnica de Segurança do Instituto Nacional de Padrões e Tecnologia (NIST®), da Lei Federal de Gerenciamento de Segurança da Informação (FISMA) e da Agência de Sistemas de Informação de Defesa (DISA®) (STIG).

Para o teste, uma instalação leve pode instalar e usar o SQL Server Express, mas o banco de dados é limitado a 10 gigabytes.

ESCOLHA DOS EDITORES

Mais abrangente do que as outras ferramentas da lista, o NCM possui opções avançadas para criar e monitorar políticas de configuração e problemas decorrentes (os problemas geralmente surgem quando as configurações estão sendo alteradas). Além disso, ele oferece varredura de vulnerabilidades, além da capacidade de executar scripts de correção automaticamente para problemas de configuração e implementar configurações padronizadas para centenas de clientes. Nossa escolha, pois é a ferramenta mais abrangente listada.

Baixar: Avaliação gratuita de 30 dias no SolarWinds.com

Site oficial: www.solarwinds.com/network-vulnerability-scanner/

SO: Windows Server

2. ManageEngine Vulnerability Manager Plus (TESTE GRÁTIS)

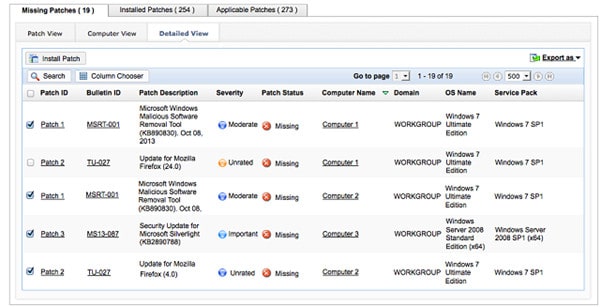

ManageEngine produz uma ampla gama de ferramentas de gerenciamento de infraestrutura de TI e Vulnerability Manager Plus é o concorrente da empresa no mercado de proteção de sistemas. A lista completa de recursos dessa ferramenta está disponível apenas para a versão paga do utilitário, projetado para LANs grandes e redes de vários sites. A versão gratuita é adequada para pequenas e médias empresas e protegerá até 25 dispositivos.

A versão gratuita oferece varredura de vulnerabilidades sob demanda e agendada, que detectará problemas com sua rede interna. A tecnologia avançada implantada no scanner é capaz de detectar comportamentos anômalos. Essa estratégia é mais eficaz na identificação de vulnerabilidades de dia zero que os sistemas convencionais de detecção baseados em regras, baseados em regras e ameaças. Você também recebe ações de mitigação de ameaças incorporadas à edição gratuita do Vulnerability Manager Plus.

As ameaças do sistema podem estar em segurança fraca de configuração ou em software desatualizado. Vulnerability Manager Plus inclui gerenciamento de configuração e Gerenciamento de patches funções que fecham essas fraquezas. A verificação de vulnerabilidades destacará dispositivos mal configurados e permitirá a implementação de políticas de configuração padrão. A verificação também verifica as versões do software e permite automatizar as instalações de patches. Você tem a opção de quais correções serão lançadas, permitindo pular versões nos casos em que personalizações essenciais podem ser perdidas por meio de atualizações de software automatizadas. Esses recursos de configuração e monitoramento de software se estendem a servidores da Web e firewalls.

O scanner identificará o software arriscado instalado no seu equipamento e removerá automaticamente instalações não autorizadas ou não recomendadas.

Os administradores de sistema obtêm ferramentas especiais em um painel que permitem estender os recursos básicos do gerenciador de vulnerabilidades. Isso se estende à integração da autenticação do Active Directory e procedimentos especiais para equipamentos convidados / BYOD e dispositivos móveis. Os utilitários disponíveis no painel podem ser personalizados de acordo com a função de administrador, o que permite que os gerentes de equipe limitem as funções disponíveis para técnicos individuais.

As ações poderosas disponíveis no painel incluem os recursos Wake-on-LAN e shutdown, que podem ser definidos como processos de mitigação automatizados ou comandados manualmente. Relatórios de gerenciamento e registro de auditoria do sistema estão incluídos no pacote Vulnerability Manager Plus.

A edição gratuita do pacote inclui quase todos os recursos das duas versões pagas, chamadas edições Professional e Enterprise. Você pode obter uma avaliação gratuita de 30 dias de qualquer uma das duas versões pagas se o inventário do dispositivo for muito grande para se qualificar para o uso da versão gratuita.

ManageEngine Vulnerability Manager PlusFaça o download da avaliação gratuita de 30 dias

3. Monitoramento de vulnerabilidades da rede Paessler com o PRTG (TESTE GRÁTIS)

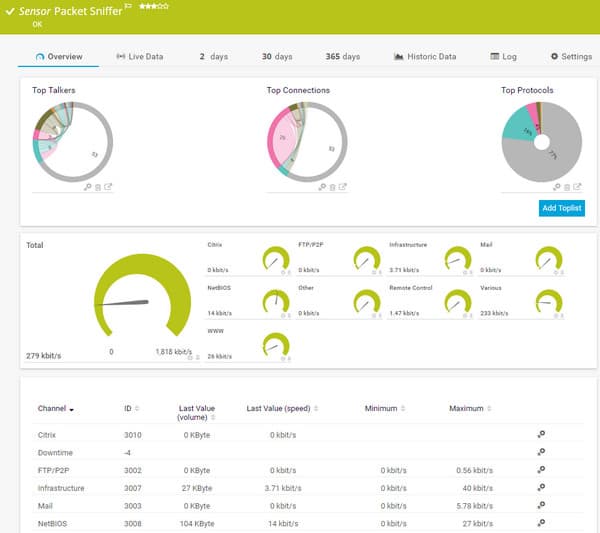

O produto de monitoramento do sistema Paessler é chamado PRTG. É uma ferramenta de monitoramento de infraestrutura unificada que abrange redes, servidores e aplicativos. O PRTG é um pacote de ferramentas e cada um desses utilitários é chamado de ‘sensor’. O pacote possui vários sensores que protegem sua empresa contra ataques à rede.

Qualquer avaliação de segurança deve começar com uma verificação de toda a infraestrutura existente. O PRTG descobre e monitora todos os seus dispositivos de rede para alterações de status e condições de alerta. O monitoramento do tráfego de rede fornecido pelo PRTG também pode destacar atividades incomuns que podem indicar uma invasão.

Um sensor de detecção de pacotes pode ser usado para inspeção profunda de pacotes, fornecendo dados sobre a atividade do protocolo no seu tráfego. Isso pode ser identificado pelo número da porta ou pela origem ou destino do tráfego, entre outros identificadores.

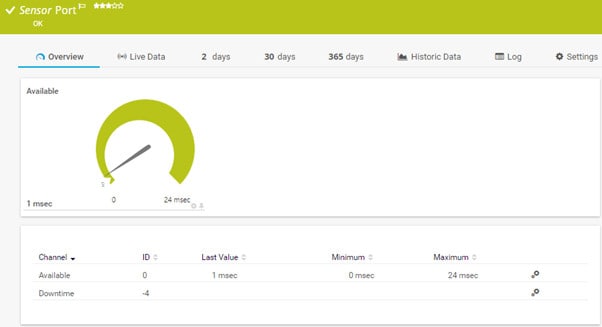

Tela de saída do sensor sniffer de pacotes PRTG.

Tela de saída do sensor sniffer de pacotes PRTG.

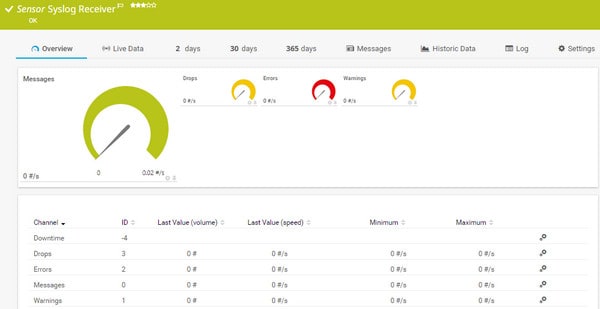

O módulo Receptor Syslog no Paessler PRTG provará mais recursos de verificação de segurança para sua estratégia de defesa do sistema. O ataque à rede deixa um rastro de papel e a coleta de mensagens Syslog e Log de Eventos do Windows é a primeira etapa da sua estratégia de verificação de vulnerabilidades.

Tela Receptor Syslog do PRTG

Tela Receptor Syslog do PRTG

O PRTG é um sistema de monitoramento puro, por isso não inclui funções de gerenciamento e resolução ativas, como gerenciamento de patches ou gerenciamento de configurações. No entanto, inclui alguns recursos extras de avaliação de segurança, como o utilitário de verificação e monitoramento de portas.

Tela Monitor de porta PRTG

Tela Monitor de porta PRTG

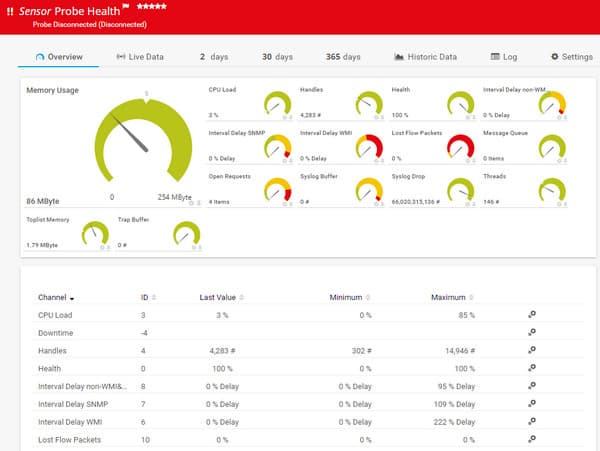

Qualquer fator monitorado pelo PRTG pode ser usado como um feed no sistema de alerta da ferramenta. Fatores como volume de mensagens de log, gravidade da mensagem de log, dados de interceptação SNMP e atividade da porta podem ser incluídos em alertas personalizados.

Alertas que aparecem na tela Probe Health do PRTG

Alertas que aparecem na tela Probe Health do PRTG

Paessler define faixas de carregamento para o PRTG com base no número de sensores ativados. Todo cliente recebe a entrega do sistema PRTG completo, mas com todos os seus sensores inativos. Você personaliza sua própria implementação ativando os sensores desejados. Você pode usar o PRTG gratuitamente de forma permanente se ativar apenas até 100 sensores. Você pode obter um Avaliação gratuita de 30 dias do PRTG com sensores ilimitados para verificar seus recursos de proteção de rede. Você se beneficia do suporte completo ao usuário, atualizações do sistema e patches de segurança, mesmo durante o período de avaliação gratuita.

Monitoramento de vulnerabilidades da rede Paessler com PRTGDownload gratuito de 30 dias

4. OpenVAS

o Sistema aberto de avaliação de vulnerabilidades, O OpenVAS é um sistema abrangente de verificação e gerenciamento de vulnerabilidades de código-fonte aberto. É gratuito e seus componentes são software livre, a maioria licenciada sob a GNU GPL. Foi extraído do renomado (e caro) scanner de vulnerabilidades Nessus quando o Nessus se tornou um produto proprietário. O OpenVAS também faz parte da solução de gerenciamento de vulnerabilidades de custo da Greenbone Network.

O OpenVAS usa um feed da comunidade atualizado automaticamente dos Testes de Vulnerabilidade de Rede (NVTs), com mais de 50.000 e crescendo. O produto econômico da Greenbone fornece um feed comercial alternativo de testes de vulnerabilidade que são atualizados com mais regularidade e oferecem garantias de serviço, além de suporte.

O OpenVAS está disponível como pacotes em várias distribuições Linux, no formato de código-fonte e como um dispositivo virtual que pode ser carregado em uma VM no Windows. Também faz parte do Kali Linux.

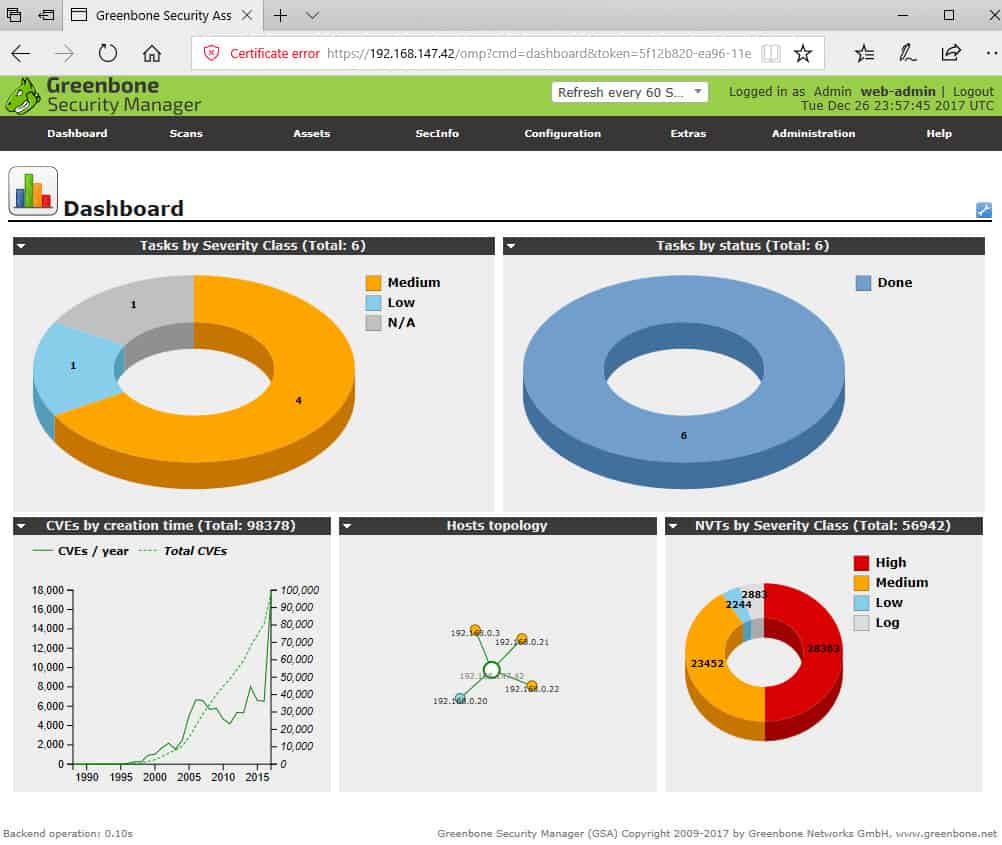

O OpenVAS possui uma GUI baseada na Web, o Greenbone Security Assistant, uma GUI baseada em Qt, o Greenbone Security Desktop e uma CLI.

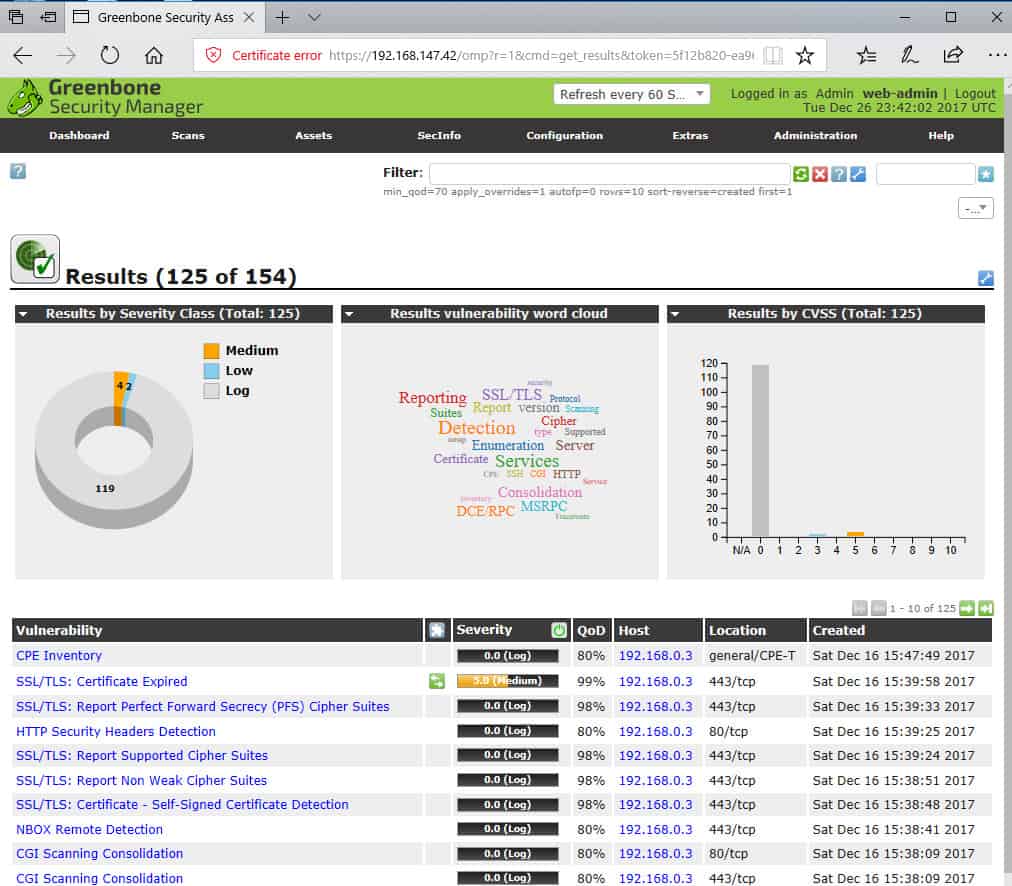

Painel da GUI da web do OpenVAS.

Painel da GUI da web do OpenVAS.

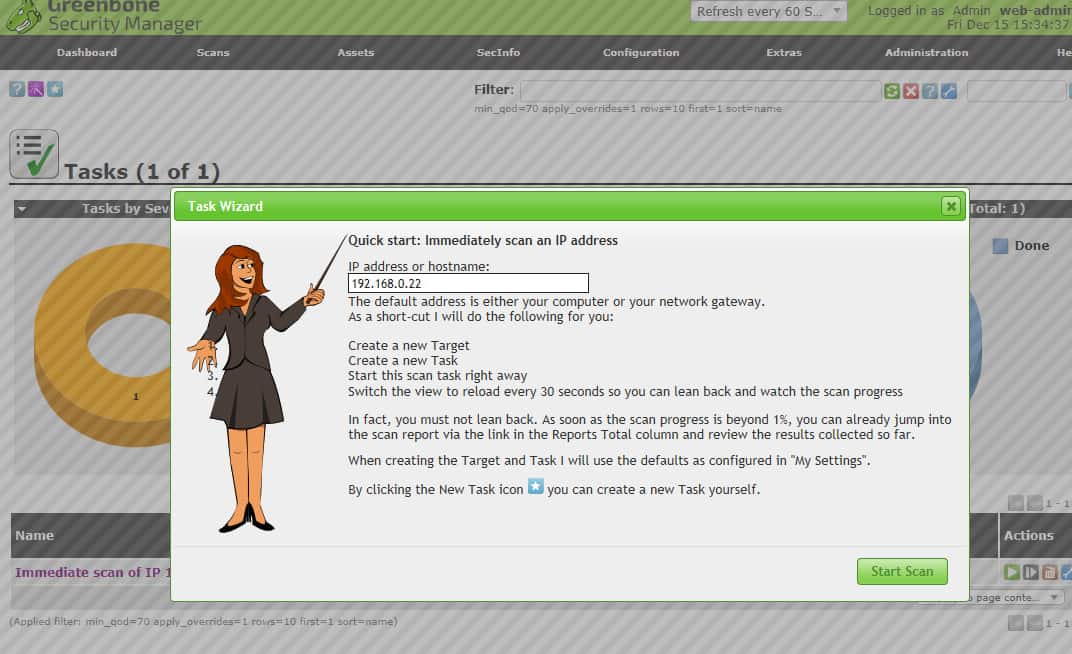

Depois de fazer login na GUI baseada na Web, você pode executar sua primeira verificação através do item de menu Verificações: Verificações > Tarefas. então no Tarefas página use o Assistente de tarefas botão próximo ao canto superior esquerdo.

Assistente de tarefa OpenVAS.

Assistente de tarefa OpenVAS.

Quando você executa uma tarefa de verificação, o Verificações > Resultados página lista as vulnerabilidades encontradas.

A página de resultados do OpenVAS resume as vulnerabilidades encontradas.

A página de resultados do OpenVAS resume as vulnerabilidades encontradas.

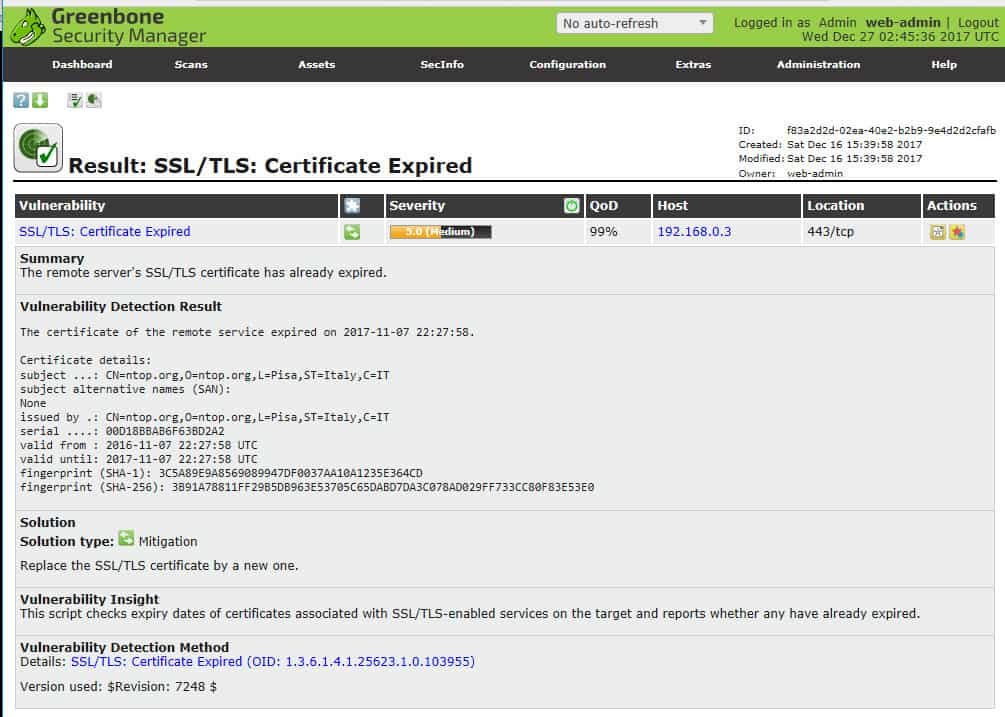

Você pode detalhar uma vulnerabilidade específica para obter uma ajuda de explicação e correção.

Detalhes sobre uma vulnerabilidade específica.

Detalhes sobre uma vulnerabilidade específica.

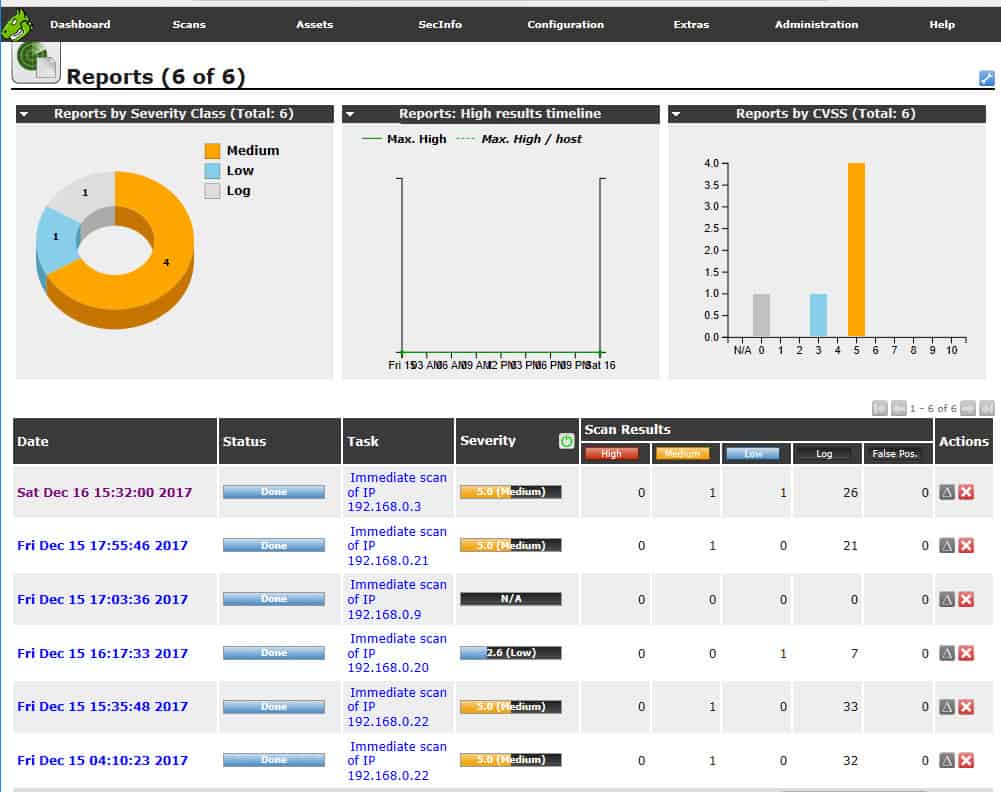

Os relatórios podem ser exportados em vários formatos e os relatórios delta podem ser gerados para analisar tendências.

Relatórios OpenVAS.

Relatórios OpenVAS.

Alternativas ao OpenVAS

A instalação e o uso do OpenVAS têm uma curva de aprendizado significativa. Embora gratuito, o OpenVAS não é simplesmente um scanner de vulnerabilidades, mas uma plataforma completa de gerenciamento de vulnerabilidades de código aberto. A acentuada curva de aprendizado é uma das principais razões muitos administradores de rede procuram alternativas ao OpenVAS, particularmente aqueles que preferem uma abordagem menos prática e ainda exigem a robustez de uma ferramenta competente. É por isso que o OpenVAS aparece em terceiro lugar em nossa lista, após as ofertas SolarWinds e Paessler.

5. Microsoft Baseline Security Analyzer

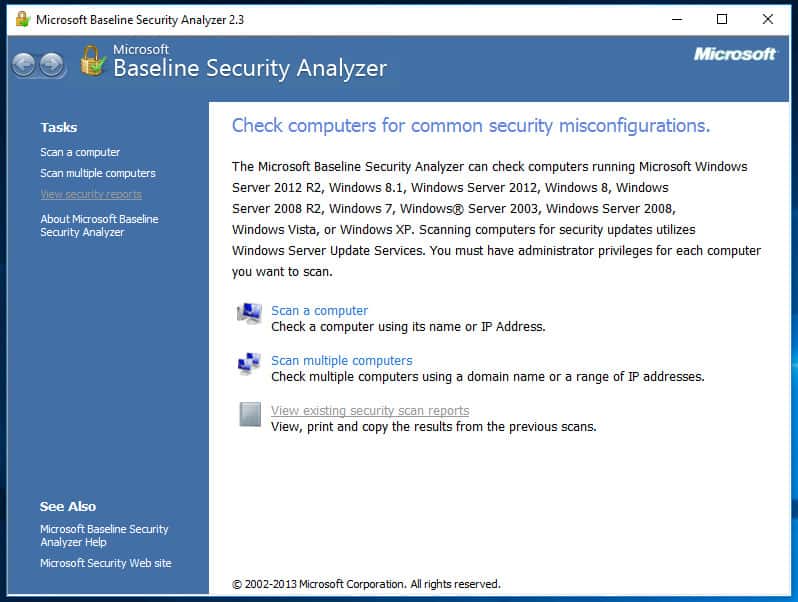

Microsoft Baseline Security Analyzer (MBSA) é um grampo antigo, um scanner de vulnerabilidades no host restrito ao domínio de vulnerabilidades nos produtos da Microsoft. Está demorando muito, mas ainda é útil para empresas menores que executam principalmente o Windows.

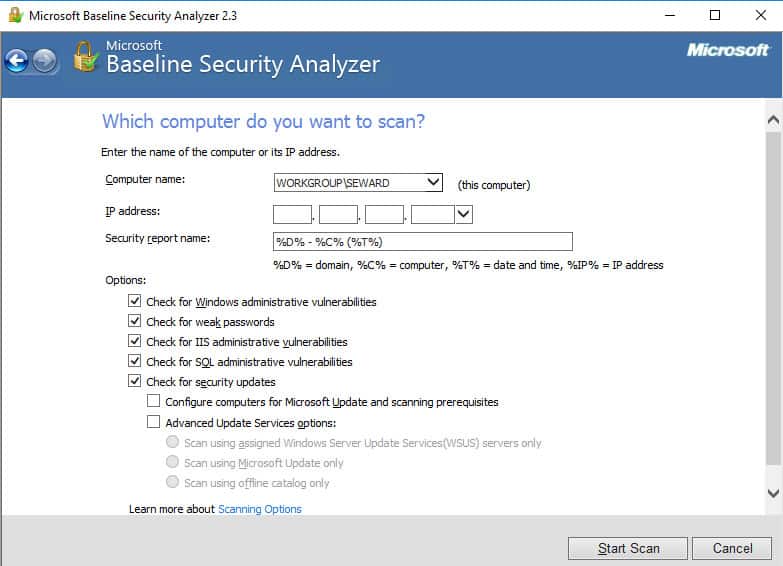

O MBSA é uma ferramenta simples que verifica apenas nas máquinas Windows problemas específicos da Microsoft, vulnerabilidades e configurações incorretas básicas. O MBSA pode verificar o host local, um domínio ou um intervalo de endereços IP.

O MBSA pode digitalizar um ou vários computadores Windows.

O MBSA pode digitalizar um ou vários computadores Windows.

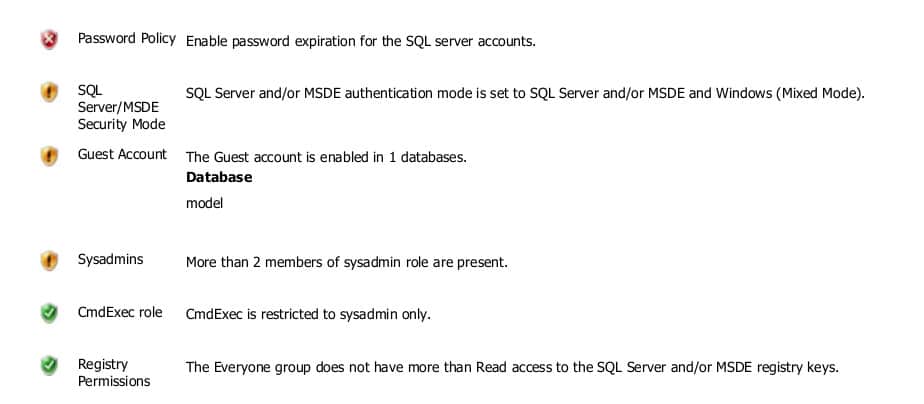

O MBSA verifica service packs ausentes ou atualizações de segurança. Ele também verifica problemas administrativos nos aplicativos Windows, Firewall do Windows, IIS, SQL Server e Office.

O MBSA verifica se há atualizações ausentes e problemas administrativos simples.

O MBSA verifica se há atualizações ausentes e problemas administrativos simples.

O MBSA gera um relatório para cada host verificado, com problemas rotulados por prioridade.

Relatório de vulnerabilidades em produtos e serviços da Microsoft como o SQL Server.

Relatório de vulnerabilidades em produtos e serviços da Microsoft como o SQL Server.

O MBSA ainda não foi atualizado para o Windows 10, mas a versão 2.3 funciona amplamente. Alguns ajustes são necessários para limpar falsos positivos e corrigir verificações que não podem ser concluídas. Por exemplo, apresentará uma reclamação falso-positiva sobre o Windows Update não estar ativado.

O MBSA não lida com vulnerabilidades que não sejam da Microsoft ou vulnerabilidades complexas, mas é simples de usar e ainda é útil para pequenas lojas orientadas pela Microsoft.

6. Retina Network Scanner Community Edition

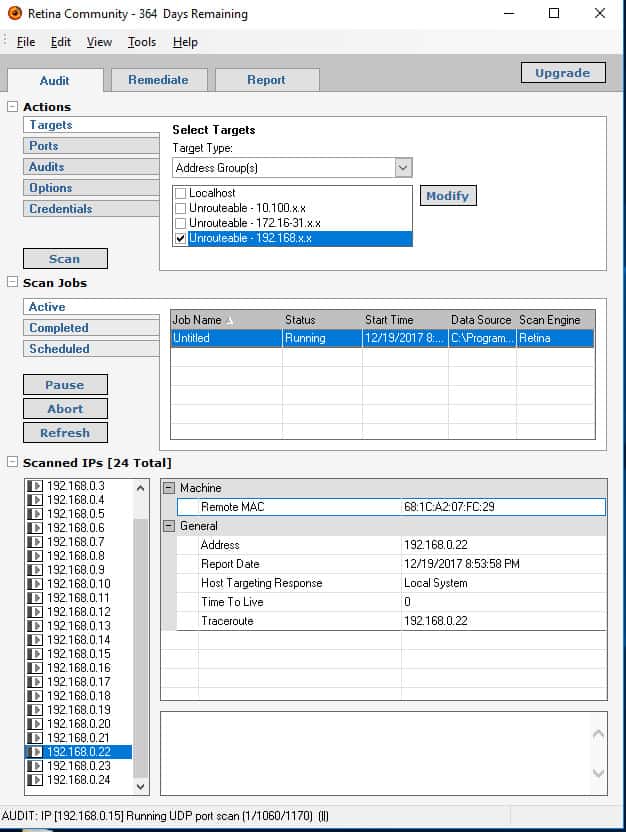

Scanner de segurança de rede Retina Community Edition (RNSS) é um scanner abrangente de vulnerabilidades e pode ser emparelhado com um sistema de gerenciamento de vulnerabilidades de ciclo completo de custo total. O RNSS é gratuito para varreduras de até 256 endereços IP. Foi desenvolvido pela eEye, que agora faz parte do BeyondTrust.

O extenso banco de dados de vulnerabilidades do scanner Retina é atualizado automaticamente e identifica vulnerabilidades de rede, problemas de configuração e patches ausentes, cobrindo uma variedade de sistemas operacionais, dispositivos, ambientes virtuais e aplicativos.

A instalação é simples e a interface do usuário é intuitiva.

Interface do usuário Retina.

Interface do usuário Retina.

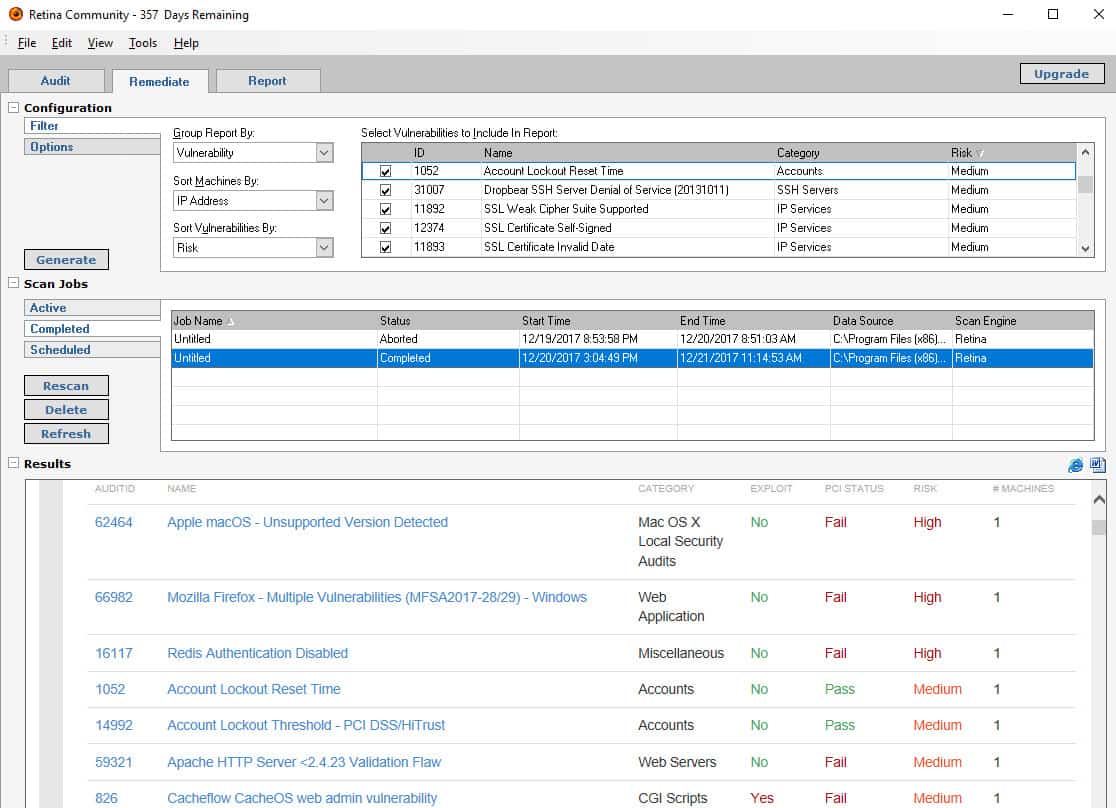

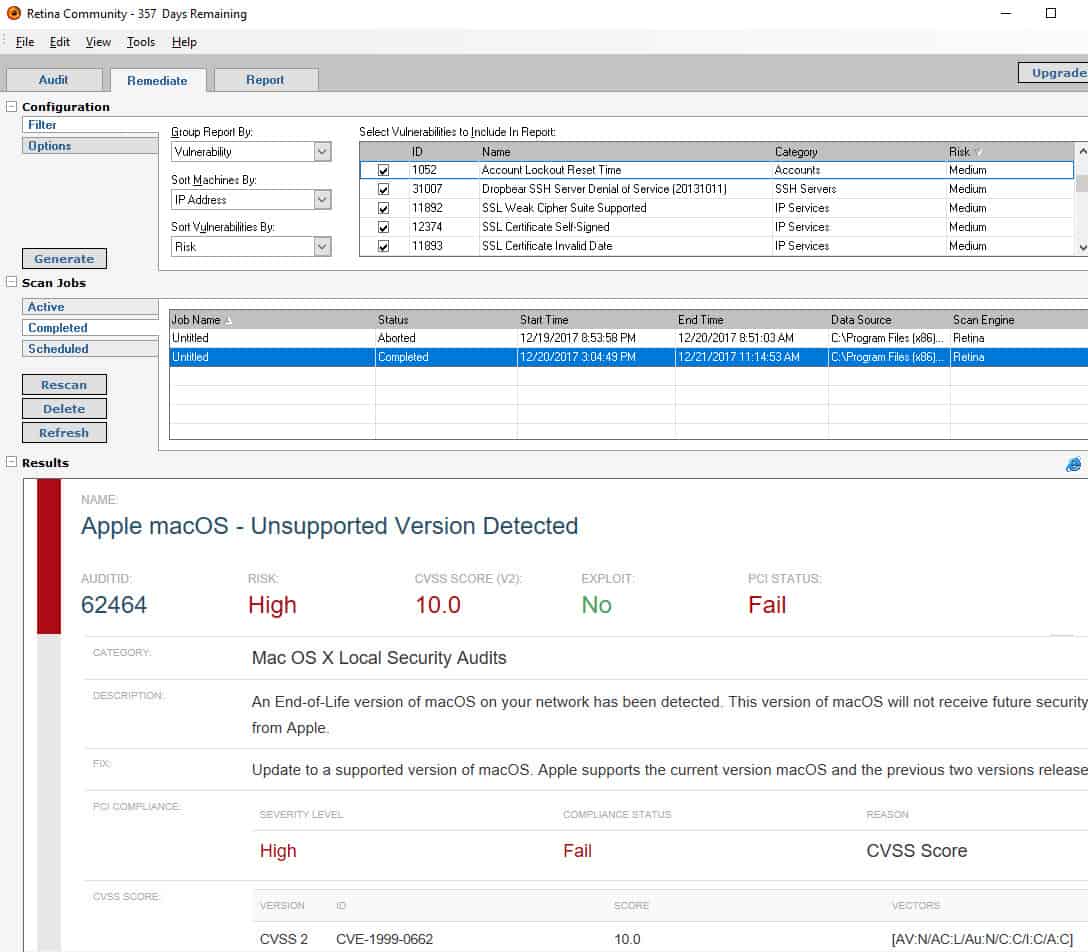

Depois que uma verificação for executada através do Auditar guia, você pode inspecionar as vulnerabilidades no Remediar aba.

Guia Retina Remediate lista vulnerabilidades encontradas.

Guia Retina Remediate lista vulnerabilidades encontradas.

As vulnerabilidades podem ser classificadas e filtradas, e você pode detalhar as vulnerabilidades individuais.

Detalhamento até uma vulnerabilidade para obter orientação.

Detalhamento até uma vulnerabilidade para obter orientação.

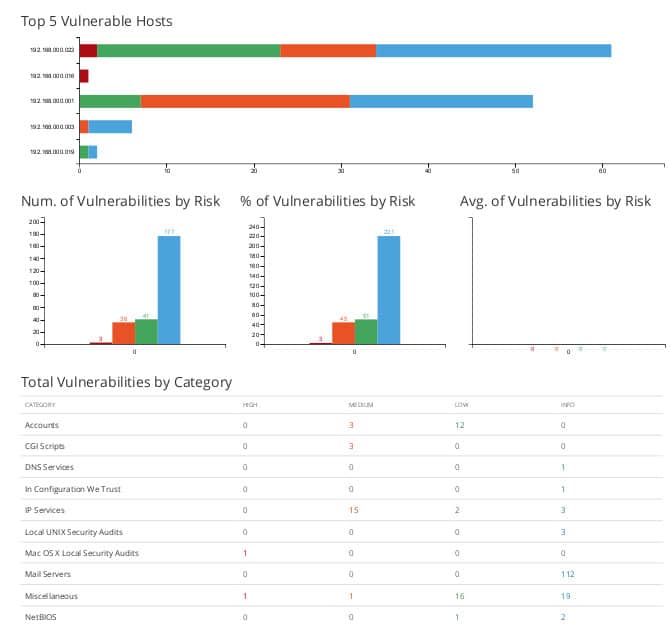

Você pode gerar vários tipos de relatórios para acessar os resultados da verificação fora da ferramenta.

Início do relatório de digitalização da Retina em PDF.

Início do relatório de digitalização da Retina em PDF.

O Retina Network Security Scanner é o mecanismo de verificação do Retina CS Enterprise Vulnerability Management, uma solução completa de avaliação e correção de vulnerabilidades que pode executar verificações agendadas, alertas, rastreamento de tendências históricas, conformidade de configuração, gerenciamento de patches e relatórios de conformidade.

7. Nexpose Community Edition

O Nexpose Community Edition é um abrangente scanner de vulnerabilidades do Rapid7, os proprietários da estrutura de exploração do Metasploit. A versão gratuita do Nexpose é limitada a 32 endereços IP por vez e você deve se inscrever novamente após um ano..

O Nexpose é executado em dispositivos Windows, Linux e VM. Ele verifica redes, sistemas operacionais, aplicativos da web, bancos de dados e ambientes virtuais. O Nexpose pode ser emparelhado com o sistema de gerenciamento de vulnerabilidades InsightVM do Rapid7, para uma solução abrangente de ciclo de vida de gerenciamento de vulnerabilidades.

A Community Edition vem com uma avaliação do console baseado na Web do Rapid7. A ajuda on-line, por trás do ícone “?”, É seu ativo mais útil ao iniciar.

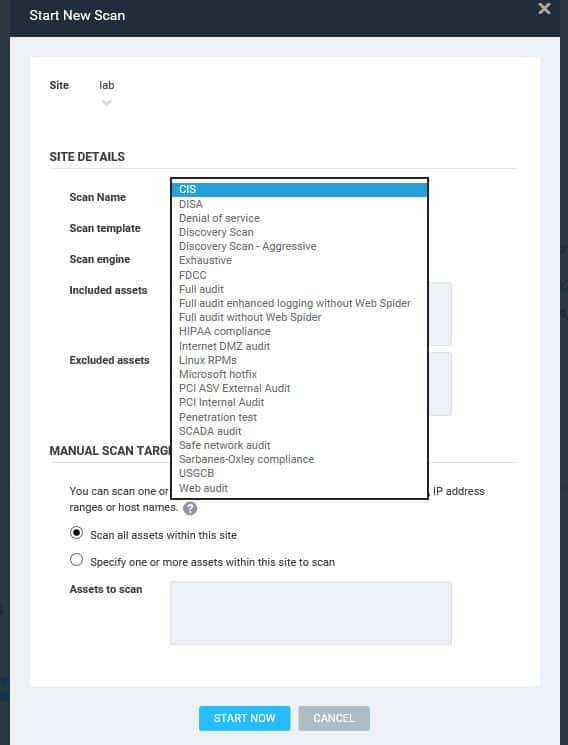

Na GUI da web, você define um ou mais “sites” – redes de interesse – por exemplo, fornecendo um intervalo de endereços CIDR. Você pode escolher entre um dos vários modelos de digitalização predefinidos.

A GUI da web do Nexpose possui vários modelos de verificação predefinidos.

A GUI da web do Nexpose possui vários modelos de verificação predefinidos.

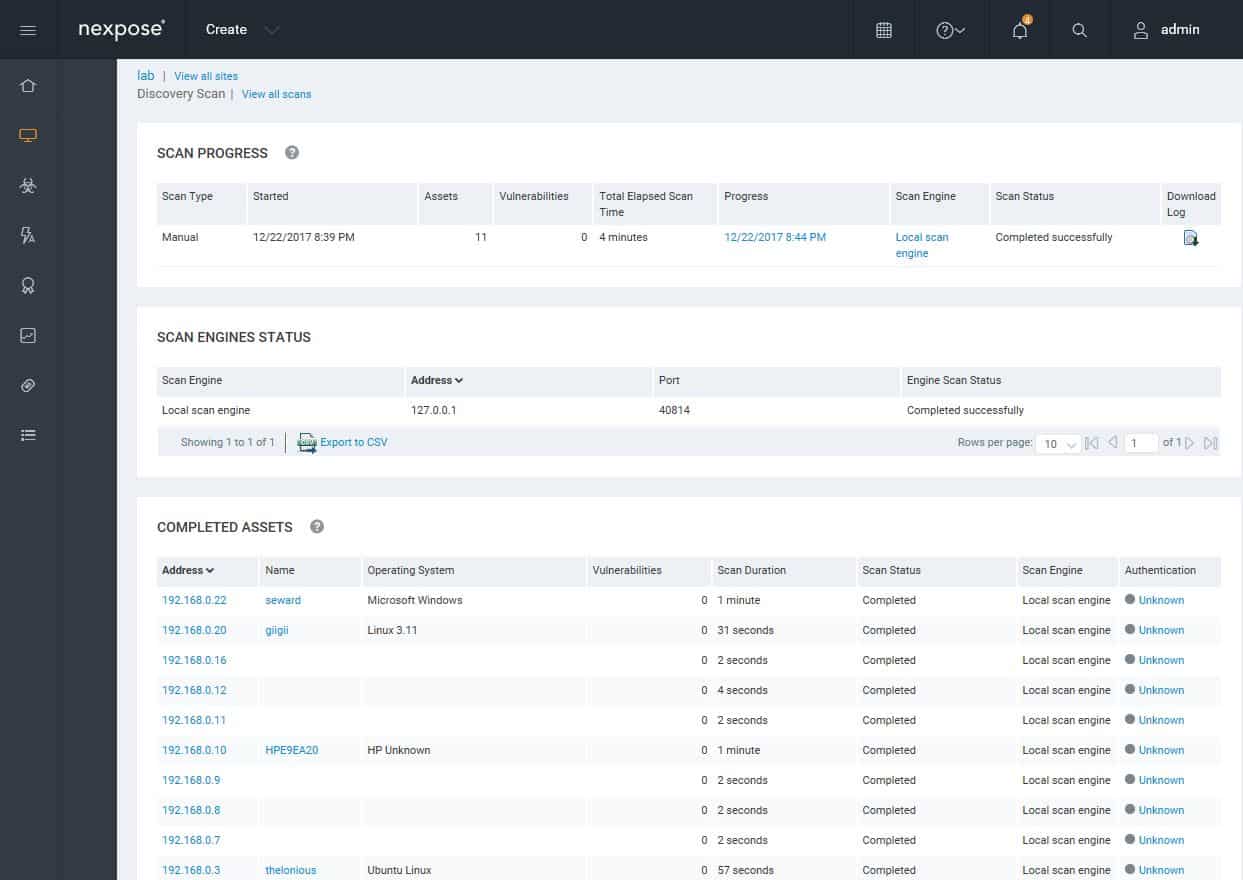

UMA Verificação de descoberta identifica todos os dispositivos e hosts no seu intervalo de endereços especificado.

O Nexpose Discovery Scan localiza ativos na rede.

O Nexpose Discovery Scan localiza ativos na rede.

Depois disso, executando um Registro aprimorado de auditoria completa sem o Web Spider fornece uma boa visão inicial das vulnerabilidades em seu site.

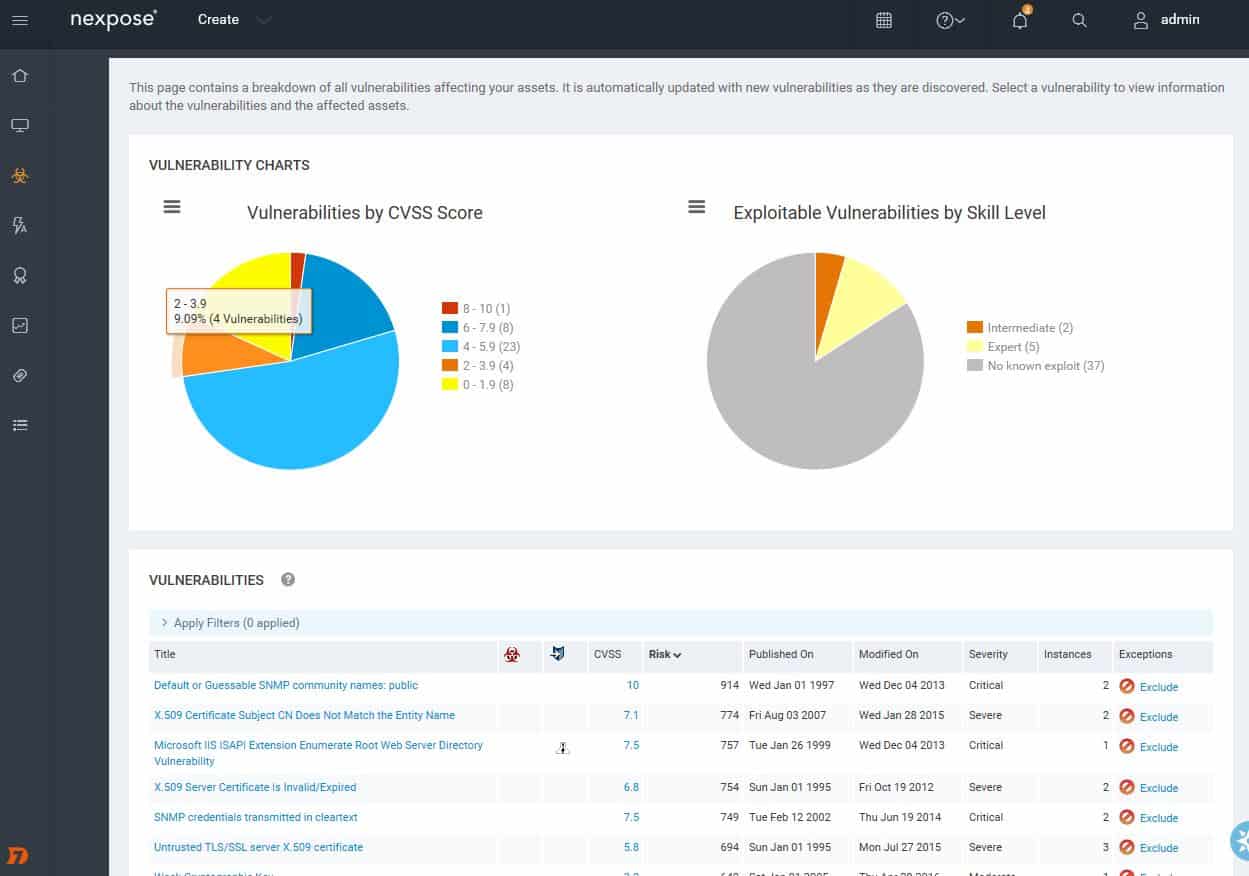

Análise de vulnerabilidades encontradas.

Análise de vulnerabilidades encontradas.

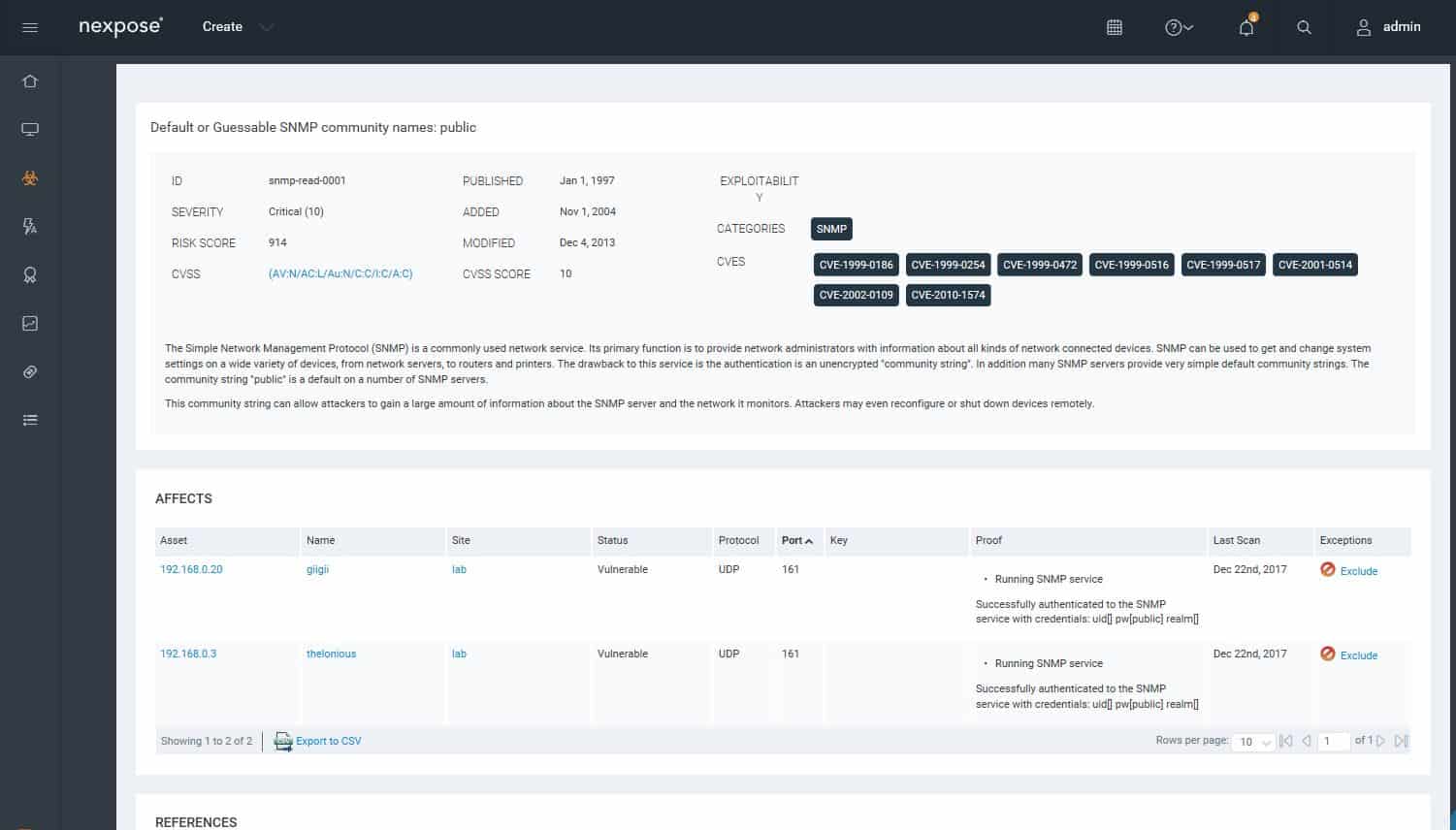

Você pode fazer uma busca detalhada para encontrar detalhes de vulnerabilidades.

Pesquisando detalhadamente uma vulnerabilidade.

Pesquisando detalhadamente uma vulnerabilidade.

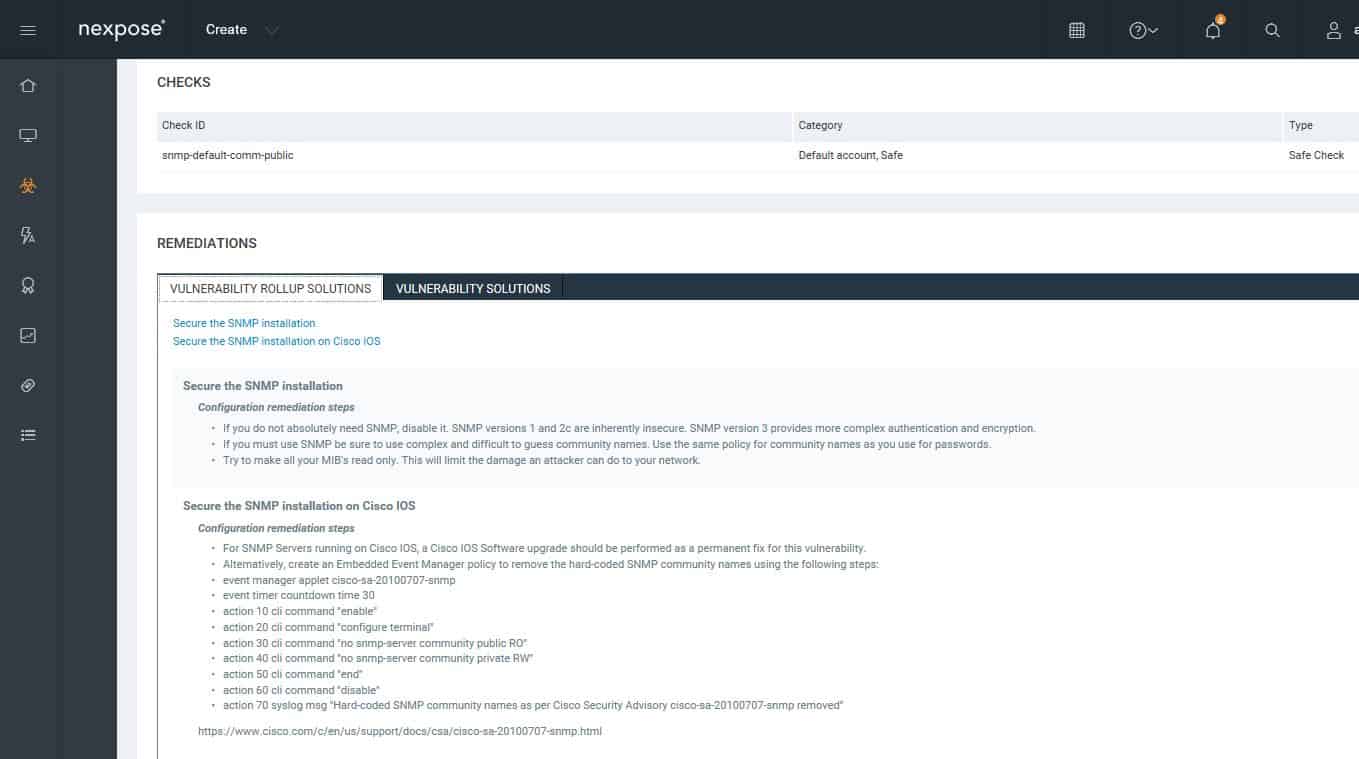

Você pode verificar o status das vulnerabilidades de um host ou dispositivo específico. Cada vulnerabilidade inclui orientações para correção.

Orientação para remediar.

Orientação para remediar.

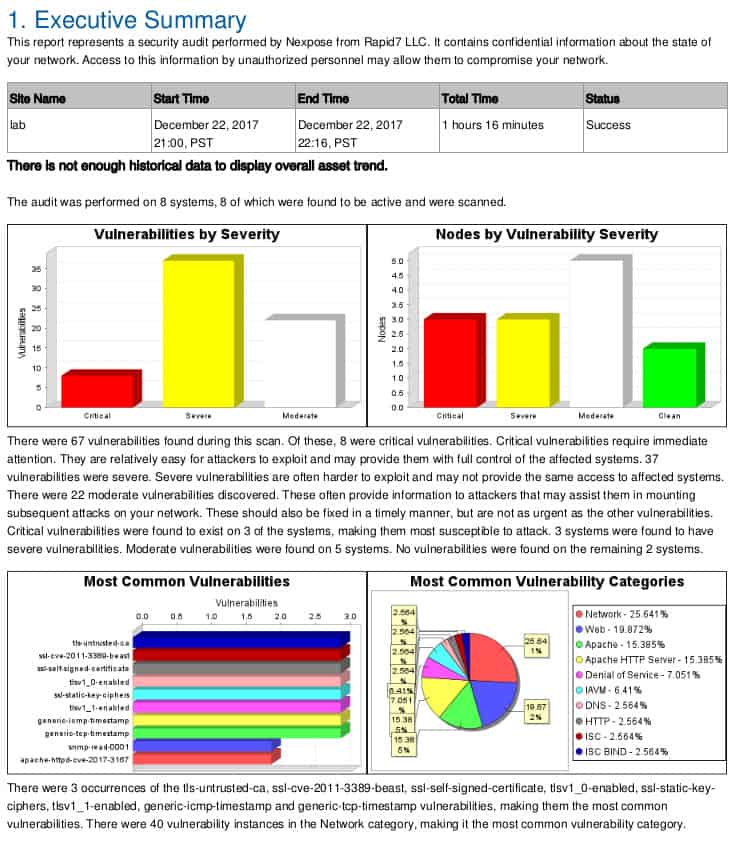

O console da web fornece vários relatórios predefinidos.

O relatório da Nexpose analisa vulnerabilidades encontradas.

O relatório da Nexpose analisa vulnerabilidades encontradas.

Você também pode configurar verificações agendadas, ativar políticas de conformidade e acompanhar o histórico da exposição do site a vulnerabilidades.

8. Kaspersky Software Updater

Uma grande falha de segurança na sua rede é realmente a condição dos computadores conectados a ela. As casas de software procuram constantemente falhas de segurança em seus produtos e produzem atualizações a serem instaladas pelos clientes existentes, a fim de eliminar quaisquer brechas de segurança..

Essas fraquezas não são resultado de negligência quando o software foi originalmente escrito. Eles surgem porque os hackers estão constantemente procurando novas maneiras de usar os recursos do software para violar a segurança.

Manter o controle da existência de novas atualizações pode consumir muito tempo, portanto, um programa que varre seu computador e mantém uma lista de atualizações disponíveis economizará muito tempo..

A Kaspersky Labs é um dos principais produtores de antivírus e disponibilizou o Atualizador de Software gratuito para usuários do Windows. A ferramenta não monitora apenas os produtos Kaspersky, mas refere-se a uma grande biblioteca de notificações de atualização mantidas pela Kaspersky.

Depois de baixar a ferramenta gratuita do site da Kaspersky, o utilitário será instalado automaticamente. O processo de instalação também cria um ícone de atalho na área de trabalho.

Quando você abre a ferramenta, tudo que você precisa fazer é clicar em um botão na tela Bem-vindo.

A tela de abertura do Atualizador de Software

A tela de abertura do Atualizador de Software

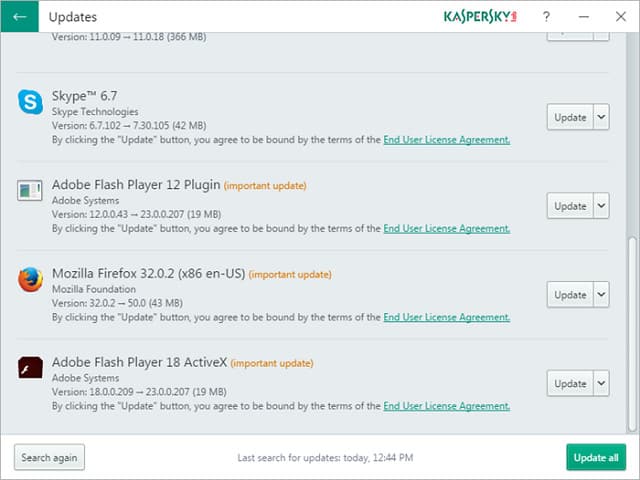

Antes de verificar o seu computador, a ferramenta verifica o servidor Kaspersky para obter a lista mais recente de atualizações disponíveis. Depois que a verificação terminar, se tudo estiver correto, você receberá a mensagem de que não há atualizações disponíveis. Se um software desatualizado for encontrado, o Atualizador de Software os listará em uma tela de resultados semelhante à abaixo.

Lista de atualizações disponíveis

Lista de atualizações disponíveis

Você pode escolher qual software deseja atualizar ou pode optar por atualizar todos os aplicativos listados. Qualquer que seja a sua escolha, a ferramenta atualizará o software sem qualquer intervenção adicional sua.

4 mais scanners de vulnerabilidade de rede

Se os seis melhores scanners de rede da nossa lista não atenderem perfeitamente às suas necessidades, considere uma dessas alternativas, que estão “subindo” nos líderes.

Tripwire Enterprise

O pacote Tripwire Enterprise de verificações de vulnerabilidade de segurança não é gratuito, mas você pode tentar uma demonstração. No entanto, você pode obtê-lo em uma avaliação gratuita. Este serviço não apenas verifica anomalias sob demanda em sua rede, mas executa em tempo real, alertando-o sobre quaisquer alterações de configuração ou dados em sua rede e reforçando o controle de alterações.

Qualys FreeScan

O Qualys FreeScan é um serviço online que examina um servidor ou rede quanto a deficiências de segurança. Ele identificará o software do servidor e verificará se eles estão com os patches mais recentes. A verificação também procurará atividade de infecção ou invasor. Este serviço não é gratuito para sempre. Após 10 exames, você precisa pagar.

ImmuniWeb

A High-Tech Bridge oferece uma gama de serviços de verificação de vulnerabilidades de rede sob a marca ImmuniWeb. Esse é um sistema sofisticado baseado em IA que pode ser usado como um serviço único ou contratado em um SLA para monitoramento, consultoria e consultoria contínuos. Esta solução é muito cara, mas você pode solicitar uma avaliação gratuita.

Netsparker

O Netsparker está disponível como um aplicativo local ou como um serviço em nuvem. Essa é uma opção muito cara, e é a principal razão pela qual ela não aparece na lista principal deste guia. O verificador de vulnerabilidades é destinado a servidores da web e autentica as atividades de todos os aplicativos que operam para oferecer suporte a uma empresa baseada na web.

Conclusão

A verificação de vulnerabilidades – e, de fato, o gerenciamento de vulnerabilidades – é um aspecto da proteção da sua rede. Os scanners podem detectar apenas vulnerabilidades que já possuem testes implementados. Você também precisa desenvolver um senso dos comportamentos normais da sua rede, por meio de ferramentas de monitoramento e análise de largura de banda, particularmente ferramentas que permitem especificar alertas automatizados. Quando você detecta uma anomalia e precisa investigar, os analisadores de rede e os farejadores de pacotes são ferramentas essenciais. E existem muitos outros tipos de ferramentas de segurança para o administrador da rede.

A verificação de vulnerabilidades é uma ferramenta importante para ajudar a defender sua rede. Existem várias opções gratuitas para experimentar; o caminho certo para sua organização é baseado em suas necessidades, financiamento e experiência – ou vontade de aprender.

automatizada para rastrear vulnerabilidades conhecidas e detectar sua exposição a elas. É uma ferramenta essencial para qualquer pessoa responsável pela segurança de uma rede, independentemente do tamanho da organização. Com a crescente lista de vulnerabilidades conhecidas em aplicativos, serviços, sistemas operacionais e firmware, é impossível monitorar manualmente todas as ameaças potenciais. Um scanner de vulnerabilidades ajuda a identificar e corrigir vulnerabilidades antes que elas possam ser exploradas por hackers mal-intencionados. A lista dos melhores scanners de vulnerabilidade de rede apresentada neste post é uma ótima opção para quem procura uma solução automatizada para proteger sua rede.