Sistemas de prevenção de intrusões, também conhecido como IPSs, oferecer proteção contínua para os dados e recursos de TI da sua empresa. Esses sistemas de segurança trabalham dentro da organização e compensam pontos cegos nas medidas de segurança tradicionais implementadas por firewalls e sistemas antivírus..

Proteger os limites da sua rede impedirá um grande número de ataques de hackers. A instalação de firewalls e antivírus ainda é importante. Essas medidas de proteção tornaram-se muito eficazes para impedir que códigos maliciosos entrem na rede. No entanto, eles tiveram tanto sucesso que hackers encontraram outras maneiras de obter acesso à infraestrutura de computação de uma empresa.

Este post detalha cada uma das ferramentas apresentadas abaixo. Se você tiver apenas tempo para um resumo, aqui está a nossa lista dos melhores IPS:

- Gerenciador de Eventos de Segurança SolarWinds (TESTE GRATUITO) Essa ferramenta de segurança usa métodos de detecção de intrusões na rede e na host e executa ações preventivas. Instala no Windows Server.

- Splunk Ferramentas de análise de rede amplamente usadas que possuem recursos de prevenção de intrusões. Disponível para Windows, Linux e na nuvem.

- Sagan Sistema gratuito de prevenção de intrusões que extrai arquivos de log para dados de eventos. Instala no Unix, Linux e Mac OS, mas pode coletar mensagens de log dos sistemas Windows.

- OSSEC O Open Source HIDS Security é altamente respeitado e gratuito para uso. É executado no Windows, Linux, Mac OS e Unix, mas não inclui uma interface de usuário.

- Abra o WIPS-NG Utilitário de linha de comando de código aberto para Linux que detecta invasões em redes sem fio.

- Fail2Ban IPS leve e gratuito, executado na linha de comando e disponível para Linux, Unix e Mac OS.

- Zeek Sistema de detecção de intrusões baseado em rede que opera com dados de tráfego ao vivo. Esta ferramenta é instalada no Linux, Unix e Mac OS e é livre para usar.

Fraquezas de segurança

Qualquer sistema é tão forte quanto seu elo mais fraco. Na maioria das estratégias de segurança de TI, a fraqueza reside no elemento humano do sistema. Você pode impor a autenticação do usuário com senhas fortes, mas se os usuários escreverem as senhas e mantiverem a nota próxima a um dispositivo que tenha acesso à rede, você também não deve se preocupar em impor a autenticação do usuário..

Há muitas maneiras pelas quais os hackers podem direcionar os funcionários de uma empresa e induzi-los a divulgar seus detalhes de login.

Phishing

O phishing se tornou comum. Todo mundo aprendeu a ficar atento a e-mails de aviso de bancos ou plataformas de negociação como eBay, PayPal ou Amazon. Uma campanha de phishing envolve uma página da Web falsa de um serviço online. O hacker envia e-mails em massa para todos os e-mails de uma lista comprada na internet. Não importa se todos esses endereços de email pertencem a clientes do serviço imitado. Contanto que algumas pessoas atingidas tenham contas no site enganado, o hacker tem uma chance.

Nas tentativas de phishing, a vítima recebe um link em um email isso leva a uma página de login falsa que se parece com a tela de entrada usual do serviço imitado. Quando a vítima tenta fazer login, esse nome de usuário e senha entram no banco de dados do hacker e a conta é comprometida sem que o usuário perceba o que aconteceu.

Caça submarina

Os hackers atacam os funcionários da empresa com golpes de phishing. Eles também praticam caça submarina, que é um pouco mais sofisticada que phishing. Com o spearphishing, o email falso e a página de login serão projetados especificamente para serem como o site da empresa sendo invadida e os emails serão direcionados especificamente para os funcionários da empresa. As tentativas de caça submarina são frequentemente usadas como fase um de uma tentativa de invasão. O passo inicial de um hack é aprender detalhes sobre alguns dos funcionários de uma empresa.

Doxxing

As informações coletadas na fase de caça submarina podem ser combinadas com a pesquisa de indivíduos, examinando suas páginas de mídia social ou vasculhando os detalhes de sua carreira. Essa pesquisa direcionada é chamada doxxing. Com as informações coletadas, um hacker direcionado pode criar perfis dos principais players de um negócio e mapear os relacionamentos dessas pessoas para outros funcionários da empresa..

O doxxer procurará obter informações suficientes para imitar com êxito um funcionário. Com essa identidade, ele pode ganhar a confiança de outras pessoas na empresa-alvo. Com esses truques, o hacker pode conhecer os movimentos da equipe de contabilidade da empresa, seus executivos e sua equipe de suporte de TI.

Baleia

Depois que o hacker ganha a confiança de vários membros da equipe, ele pode enganar os detalhes de login de qualquer pessoa na empresa. Com muita confiança e o conhecimento de como as pessoas trabalham juntas em um negócio, um vigarista pode até roubar grandes quantias de dinheiro de uma empresa sem precisar fazer login no sistema; pedidos de transferências falsas podem ser feitos por telefone. Esse direcionamento de pessoal-chave em um negócio é chamado de caça à baleia..

Estratégias de ataque

Os hackers aprenderam a usar phishing, caça submarina, doxxing e caça às baleias para contornar firewalls e software antivírus. Se um hacker tiver a senha de administrador, ele poderá instalar software, configurar contas de usuário e remover processos de segurança e obtenha acesso a toda a rede, seus equipamentos, servidores, bancos de dados e aplicativos sem obstáculos.

Essas novas estratégias de ataque tornaram-se tão comuns que os administradores de segurança da empresa precisam planejar defesas que Assumir que as medidas de segurança dos limites dos sistemas foram comprometidas.

Nos últimos anos, o Ameaça persistente avançada (APT) tornou-se uma estratégia comum para hackers. Neste cenário, um hacker pode passar anos com acesso a uma rede da empresa, acessando dados à vontade, usando os recursos da empresa para executar a cobertura de VPNs através do gateway da empresa. O hacker pode até usar os servidores da empresa para atividades intensivas, como mineração de criptomoedas.

APTs não são detectados porque o hacker está no sistema como um usuário autorizado e ele também exclui todos os registros de log que mostram sua atividade maliciosa. Essas medidas significam que, mesmo quando a invasão é detectada, ainda é impossível rastrear e processar o invasor..

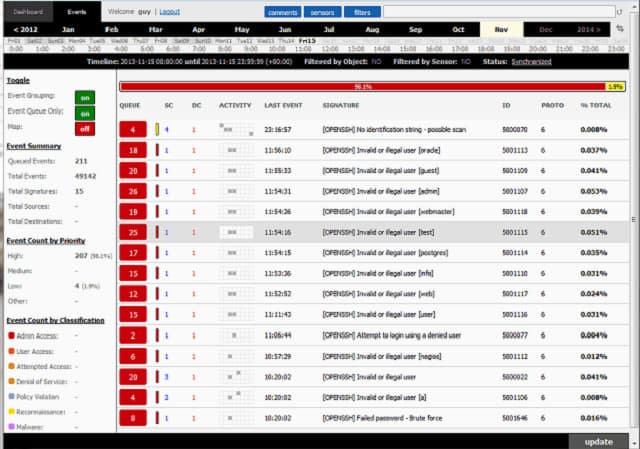

Sistemas de detecção de intrusão

Um elemento essencial dos sistemas de prevenção de intrusões é o Sistema de Detecção de Intrusão (IDS). Um IDS foi projetado para procurar atividades incomuns. Alguns métodos de detecção imitam as estratégias empregadas por firewalls e software antivírus. Estes são chamados detecção baseada em assinatura métodos. Eles procuram padrões nos dados para identificar indicadores conhecidos da atividade do invasor.

Um segundo método IDS é chamado detecção baseada em anomalias. Nessa estratégia, o software de monitoramento procura atividades incomuns que não se encaixam no padrão lógico de comportamento do usuário ou do software ou que não fazem sentido quando examinadas no contexto das tarefas esperadas de um usuário específico. Por exemplo, você não esperaria ver um usuário no Departamento de Pessoal conectado como alterando a configuração de um dispositivo de rede.

Um intruso não precisa necessariamente ser um intruso. Você pode obter invasões em áreas da sua rede por funcionários explorando além das instalações às quais eles precisam acessar. Outro problema está nos funcionários que exploram seu acesso autorizado a dados e instalações para destruí-los ou roubá-los..

Prevenção de intrusões

Os sistemas de prevenção de intrusões trabalham ao máximo “Antes tarde do que nunca.”Idealmente, você não deseja que pessoas de fora tenham acesso não autorizado ao seu sistema. No entanto, como explicado acima, este não é um mundo perfeito e há muitos contras que os hackers podem fazer para enganar usuários autorizados a revelar suas credenciais.

Especificamente, os sistemas de prevenção de intrusões são extensões para sistemas de detecção de intrusão. Os IPSs agem após a identificação de atividades suspeitas. Portanto, talvez já tenha ocorrido algum dano à integridade do seu sistema no momento em que a invasão foi detectada.

O IPS é capaz de executar ações para encerrar a ameaça. Essas ações incluem:

- Restaurando arquivos de log do armazenamento

- Suspendendo contas de usuário

- Bloqueando endereços IP

- Processos de abate

- Desligando sistemas

- Iniciando processos

- Atualizando configurações de firewall

- Alertar, registrar e relatar atividades suspeitas

A responsabilidade das tarefas administrativas que possibilitam muitas dessas ações nem sempre é clara. Por exemplo, a proteção de arquivos de log com criptografia e o backup de arquivos de log para que possam ser restaurados após a violação são duas atividades de proteção contra ameaças que geralmente são definidas como tarefas do sistema de detecção de intrusões.

Limitações dos sistemas de prevenção de intrusões

Existem muitos pontos potenciais de fraqueza em qualquer sistema de TI, mas um IPS, embora seja muito eficaz no bloqueio de invasores, é não foi projetado para fechar todas as ameaças em potencial. Por exemplo, um IPS típico não inclui gerenciamento de patches de software ou controle de configuração para dispositivos de rede. O IPS não gerencia políticas de acesso do usuário nem impede que os funcionários copiem documentos corporativos.

Os IDSs e IPSs oferecem correção de ameaças somente quando um invasor já iniciou atividades em uma rede. No entanto, esses sistemas devem ser instalados para fornecer um elemento em uma série de medidas de segurança para proteger informações e recursos.

Sistemas de prevenção de intrusões recomendados

Existe um número notavelmente grande de ferramentas IPS disponíveis no momento. Muitos destes são gratuitos. No entanto, você levaria muito tempo para estudar e experimentar todos os IPS disponíveis no mercado. É por isso que reunimos este guia para sistemas de prevenção de intrusões.

1. Gerenciador de Eventos de Segurança SolarWinds (TESTE GRÁTIS)

o Gerenciador de Eventos de Segurança SolarWinds controla o acesso aos arquivos de log, como o nome sugere. No entanto, a ferramenta também possui recursos de monitoramento de rede. O pacote de software não inclui um recurso de monitoramento de rede, mas você pode adicionar esse recurso usando a ferramenta gratuita Snort para coleta de dados de rede. Essa configuração oferece duas perspectivas sobre invasão. Existem duas categorias de estratégias de detecção usadas pelos IDSs: baseado em rede e baseado em host.

Um sistema de detecção de intrusão baseado em host examina os registros contidos nos arquivos de log; o sistema baseado em rede detecta eventos em dados ao vivo.

As instruções para detectar sinais de intrusão estão incluídas no pacote de software SolarWinds – elas são chamadas de regras de correlação de eventos. Você pode optar por deixar o sistema apenas para detectar invasões e bloquear ameaças manualmente. Você também pode ativar as funções IPS do SolarWinds Security Event Manager para executar a correção de ameaças automaticamente.

A seção IPS do SolarWinds Security Event Manager implementa ações quando ameaças são detectadas. Esses fluxos de trabalho são chamados Respostas Ativas. Uma resposta pode ser vinculada a um alerta específico. Por exemplo, a ferramenta pode gravar em tabelas de firewall para bloquear o acesso da rede a um endereço IP identificado como executando atos suspeitos na rede. Você também pode suspender contas de usuário, interromper ou iniciar processos e desligar o hardware ou todo o sistema.

O SolarWinds Security Event Manager pode ser instalado apenas em Windows Server. No entanto, suas fontes de dados não se limitam aos logs do Windows – ele também pode coletar informações de ameaças de Unix e Linux sistemas conectados ao host do sistema Windows pela rede. Você pode ter uma avaliação gratuita de 30 dias do Gerenciador de Eventos de Segurança SolarWinds para testar por si mesmo.

SolarWinds Security Event ManagerBaixe a avaliação GRATUITA de 30 dias

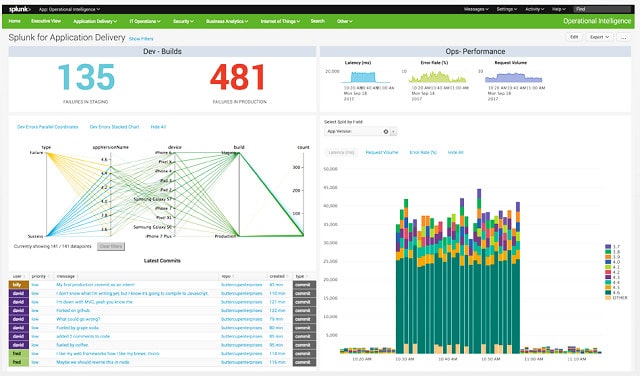

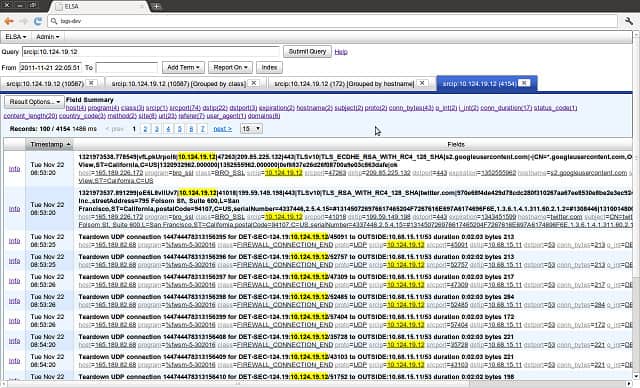

2. Splunk

Splunk é um analisador de tráfego de rede que possui recursos de detecção de intrusão e IPS. Existem quatro edições do Splunk:

- Splunk Free

- Splunk Light (teste gratuito de 30 dias)

- Splunk Enterprise (60 dias de teste gratuito)

- Splunk Cloud (teste gratuito de 15 dias)

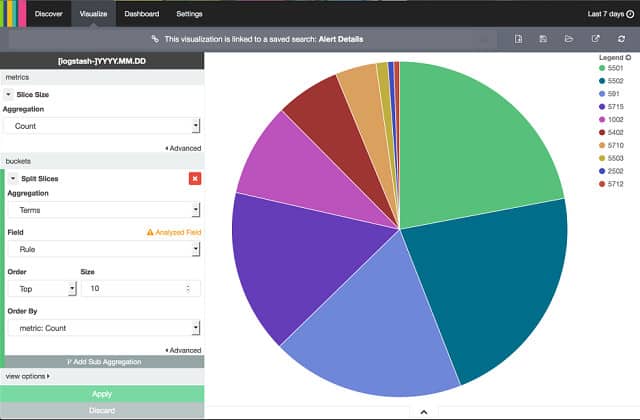

Todas as versões, exceto o Splunk Cloud, são executadas em janelas e Linux. O Splunk Cloud está disponível em um Software como serviço (SaaS) pela Internet. As funções de IPS do Splunk estão incluídas apenas nas edições Enterprise e Cloud. O sistema de detecção opera no tráfego de rede e nos arquivos de log. O método de detecção procura anomalias, que são padrões de comportamento inesperado.

É possível obter um nível mais alto de segurança ao optar pelo complemento Splunk Enterprise Security. Está disponível em uma avaliação gratuita de sete dias. Este módulo aprimora as regras de detecção de anomalias com IA e inclui mais ações executáveis para correção de intrusões.

3. Sagan

Sagan é um sistema de detecção de intrusão gratuito que possui recursos de execução de script. A facilidade de conectar ações a alertas faz deste um IPS. Os principais métodos de detecção do Sagan envolvem o monitoramento de arquivos de log, o que significa que este é um sistema de detecção de intrusões baseado em host. Se você também instalar o Snort e alimentar a saída desse sniffer de pacotes no Sagan, também obterá recursos de detecção baseados em rede a partir desta ferramenta. Como alternativa, você pode alimentar os dados de rede coletados com Zeek (anteriormente Bro) ou Suricata na ferramenta. O Sagan também pode trocar dados com outras ferramentas compatíveis com o Snort, incluindo Snorby, Squil, Anaval, e BASE.

O Sagan é instalado em Unix, Linux, e Mac OS. No entanto, ele também pode captar mensagens de eventos dos janelas sistemas. Recursos extras incluem rastreamento de localização de endereço IP e processamento distribuído.

4. OSSEC

OSSEC é um sistema IPS muito popular. Seus métodos de detecção são baseados no exame de arquivos de log, o que o torna um sistema de detecção de intrusão baseado em host. O nome desta ferramenta significa ‘Segurança HIDS de código aberto‘(Apesar da falta de um’ H ‘lá).

O fato de este ser um projeto de código aberto é ótimo porque também significa que o software é gratuito. Apesar de ser de código aberto, o OSSEC é de propriedade de uma empresa: Trend Micro. A desvantagem de usar o software livre é que você não recebe suporte. A ferramenta é amplamente usada e a comunidade de usuários OSSEC é um ótimo local para obter dicas e truques sobre o uso do sistema. No entanto, se você não deseja arriscar-se com conselhos de amadores para o software da sua empresa, pode comprar um pacote de suporte profissional Trend Micro.

As regras de detecção do OSSEC são chamadas ‘políticas.’Você pode escrever suas próprias políticas ou obter gratuitamente pacotes da comunidade de usuários. Também é possível especificar ações que devem ser implementadas automaticamente quando avisos específicos surgirem.

OSSEC é executado em Unix, Linux, Mac OS, e janelas. Não há front end para esta ferramenta, mas você pode fazer a interface com Kibana ou Graylog.

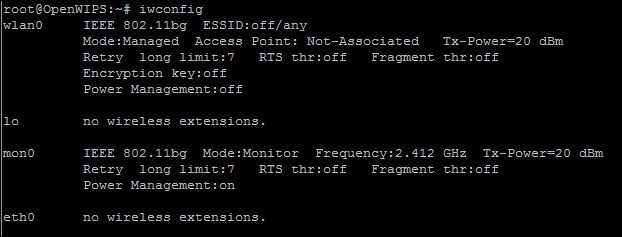

5. Abra o WIPS-NG

Se você precisar especificamente de um IPS para sistemas sem fio, experimente o Open WIPS-NG. Isto é um ferramenta gratuita que detectará invasões e permitirá que você configure respostas automáticas.

O WIPS-NG aberto é um projeto de código aberto. O software pode ser executado apenas em Linux. O elemento chave da ferramenta é um sniffer de pacote sem fio. O elemento sniffer é um sensor, que funciona como um coletor de dados e um transmissor de soluções para bloquear intrusão. Esta é uma ferramenta muito competente porque foi projetada pelas mesmas pessoas que escreveram Aircrack-NG, que é bem conhecido como uma ferramenta hacker.

Outros elementos da ferramenta são um programa servidor, que executa as regras de detecção e uma interface. Você pode ver informações da rede wifi e possíveis problemas no painel. Você também pode definir ações para ativar automaticamente quando uma invasão for detectada.

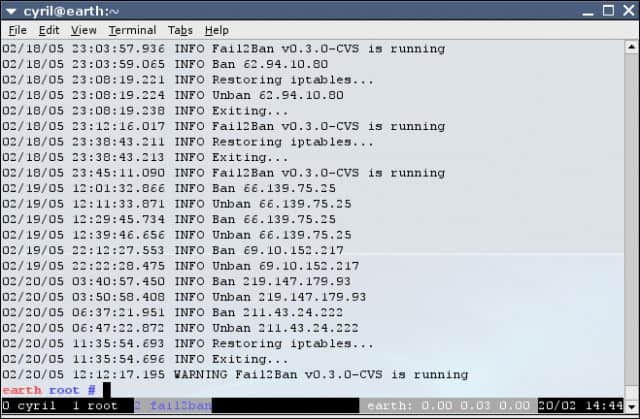

6. Fail2Ban

Fail2Ban é uma opção IPS leve. este ferramenta gratuita detecta invasões por métodos baseados em host, o que significa que examina os arquivos de log em busca de sinais de atividades não autorizadas. Entre as respostas automatizadas que a ferramenta pode implementar está uma proibição de endereço IP. Essas proibições geralmente duram apenas alguns minutos, mas você pode ajustar o período de bloqueio no painel do utilitário. As regras de detecção são chamadas ‘filtros‘E você pode associar uma ação de remediação com cada um deles. Essa combinação de filtro e ação é chamada de ‘cadeia.’

Fail2Ban pode ser instalado em Unix, Linux, e Mac OS.

7. Zeek

Zeek (anteriormente chamado Bro até 2023) é outro ótimo IPS grátis. Este software é instalado em Linux, Unix, e Mac OS. O Zeek usa métodos de detecção de intrusão baseados em rede. Ao rastrear a rede por atividades maliciosas, o Zeek também fornece estatísticas sobre o desempenho dos seus dispositivos de rede e análise de tráfego.

As regras de detecção do Zeek operam no Camada de aplicação, o que significa que é capaz de detectar por assinaturas através de pacotes. O Zeek também possui um banco de dados de anomalia regras de detecção. A etapa de detecção do trabalho de Zeek é conduzida pelo “mecanismo de eventos.’Isso grava pacotes e eventos suspeitos no arquivo. Scripts de política procure nos registros armazenados sinais de atividade do invasor. Você pode escrever seus próprios scripts de política, mas eles também estão incluídos no software Zeek.

Além de observar o tráfego de rede, O Zeek ficará de olho nas configurações do dispositivo. Anomalias de rede e comportamento irregular de dispositivos de rede são rastreados através do monitoramento de Armadilhas SNMP. Além do tráfego de rede regular, o Zeek presta atenção às atividades HTTP, DNS e FTP. A ferramenta também alertará se detectar a verificação de porta, que é um método hacker usado para obter acesso não autorizado a uma rede.

Selecione um sistema de prevenção de intrusões

Quando você ler as definições das ferramentas IPS em nossa lista, sua primeira tarefa será: afinar a sua seleção de acordo com o sistema operacional do servidor no qual você pretende instalar o software de segurança.

Lembrar, essas soluções não substituem firewalls e software antivírus – eles fornecem proteção em áreas que esses métodos tradicionais de segurança do sistema não podem observar.

Seu orçamento será outro fator decisivo. A maioria das ferramentas desta lista é livre para usar.

No entanto, os riscos de serem processados se os hackers se apossarem dos dados de clientes, fornecedores e funcionários armazenados no sistema de TI da sua empresa, vai perder muito dinheiro para sua empresa. Nesse contexto, o custo de pagar por um sistema de prevenção de intrusões não é tão grande.

Faça uma auditoria das habilidades que você possui no local. Se você não possui uma equipe que possa lidar com a tarefa técnica de configurar regras de detecção, provavelmente será melhor selecionar uma ferramenta com suporte profissional.

Você atualmente executa um sistema de prevenção de intrusões? Qual você usa? Você está pensando em mudar para um IPS diferente? Deixe um comentário no Comentários seção abaixo para compartilhar sua experiência com a comunidade.

Imagem: Hacker Attack Mask por Pixabay. Domínio público.

sticado. Nesse tipo de ataque, o hacker pesquisa informações sobre a empresa e seus funcionários nas redes sociais e em outras fontes online. Com essas informações, eles criam e-mails personalizados que parecem vir de um colega de trabalho ou superior. Esses e-mails geralmente contêm links maliciosos ou anexos que, quando abertos, permitem que o hacker acesse a rede da empresa. Doxxing O doxxing é outra técnica usada pelos hackers para obter informações sobre a empresa e seus funcionários. Nesse tipo de ataque, o hacker pesquisa informações pessoais sobre os funcionários, como endereços residenciais, números de telefone e informações de contato de emergência. Essas informações podem ser usadas para chantagear ou extorquir os funcionários, ou para obter acesso à rede da empresa. Baleia Os ataques de baleia são direcionados a indivíduos de alto escalão na empresa, como CEOs e diretores. Esses ataques geralmente envolvem a criação de e-mails falsos que parecem vir de um colega de trabalho ou superior. Esses e-mails geralmente solicitam informações confidenciais ou transferências de dinheiro. Estratégias de ataque Os hackers usam uma variedade de estratégias para atacar as redes das empresas. Alguns dos métodos mais comuns incluem: Malware: O malware é um software malicioso que é projetado para danificar ou controlar um sistema de computador. Os hackers usam malware para roubar informações confidenciais, como senhas e números de cartão de crédito. Engenharia social: A engenharia social é uma técnica usada pelos hackers para manipular as pessoas a fim de obter informações confidenciais. Isso pode incluir a criação de e-mails falsos ou a realização de chamadas telefônicas enganosas. Ataques de força bruta: Os ataques de força bruta envolvem a tentativa de adivinhar senhas ou códigos de acesso usando um programa automatizado. Sistemas de detecção de intrusão Os sistemas de detecção de intrusão (IDS) são projetados para detectar atividades suspeitas na rede da empresa