تعد ميزة Tor ، The Onion Router هي أحدث ميزات خصوصية الإنترنت وعدم الكشف عن هويتها اليوم. تم تطوير Tor في مختبر الأبحاث البحرية بالولايات المتحدة في منتصف التسعينيات كبرنامج “Onion Routing” ، وقد أصبح Tor بمثابة الجيل التالي من تنفيذ المشروع الأصلي..

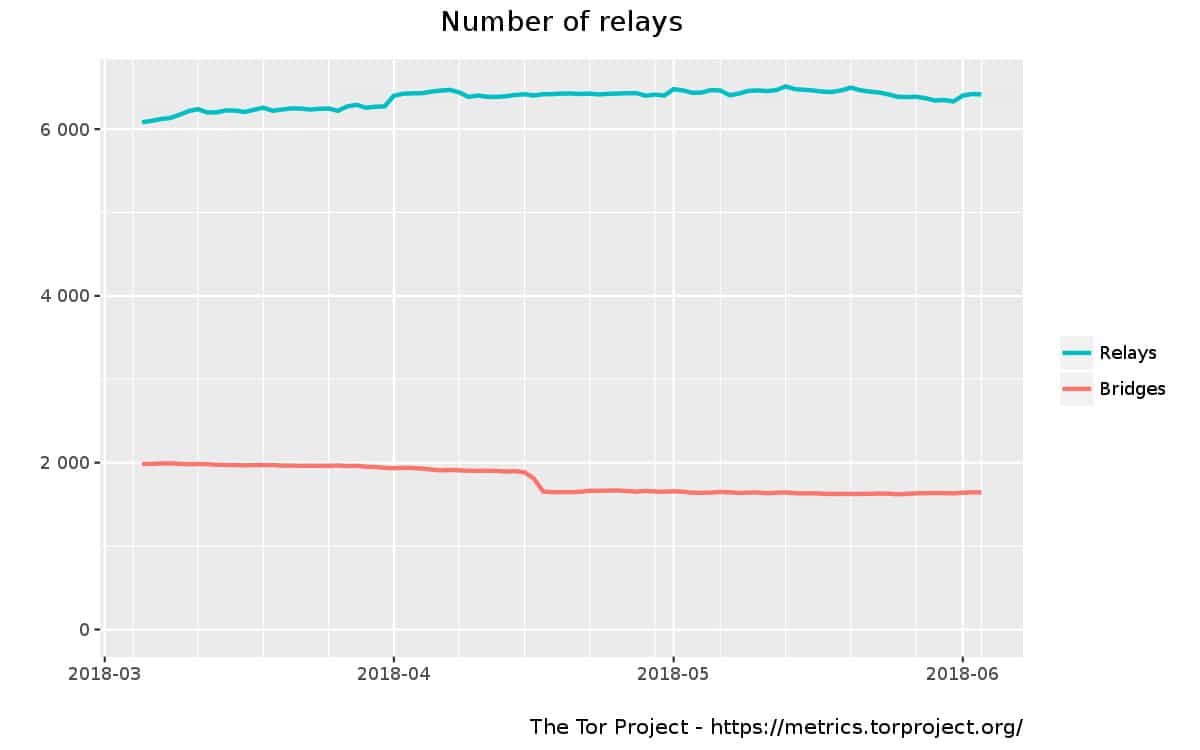

Tor هو البرنامج الأكثر استخدامًا في العالم للوصول إلى الإنترنت بشكل مجهول. يتكون Tor من حوالي 7000 مرحل وما يقرب من 3000 جسر في وقت كتابة هذا التقرير ، يتم تشغيلها جميعًا بواسطة متطوعين.

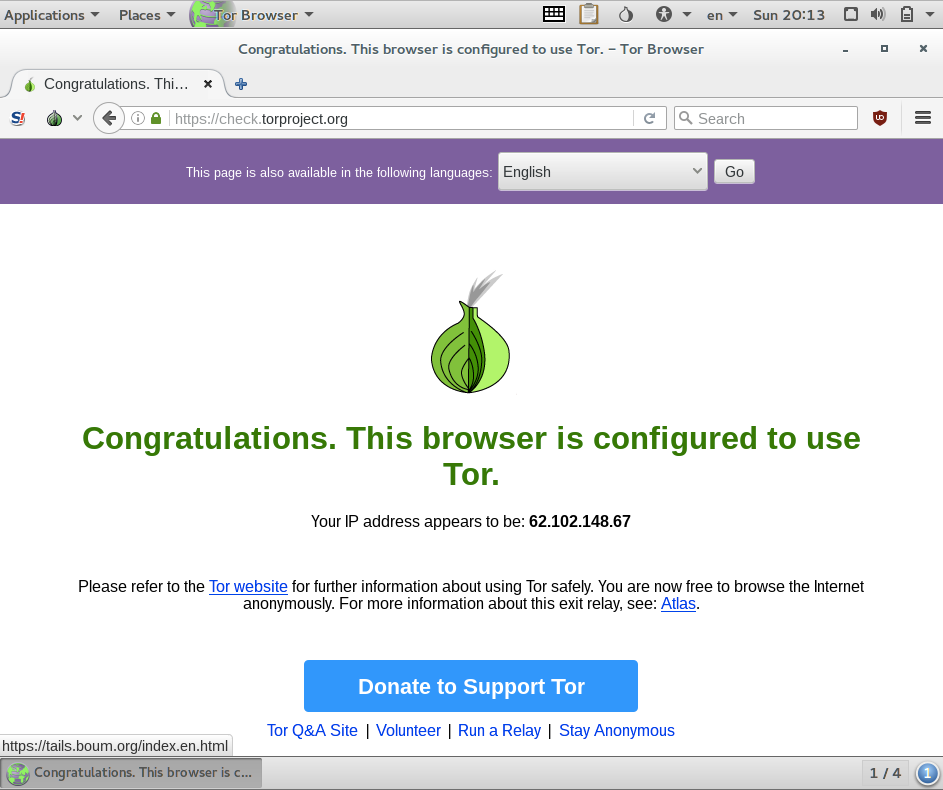

عند الاتصال بشكل صحيح بـ Tor ، لا يمكن تتبع سجل الويب الخاص بك والمشاركات عبر الإنترنت والرسائل الفورية ونماذج الاتصال الأخرى إليك.

Contents

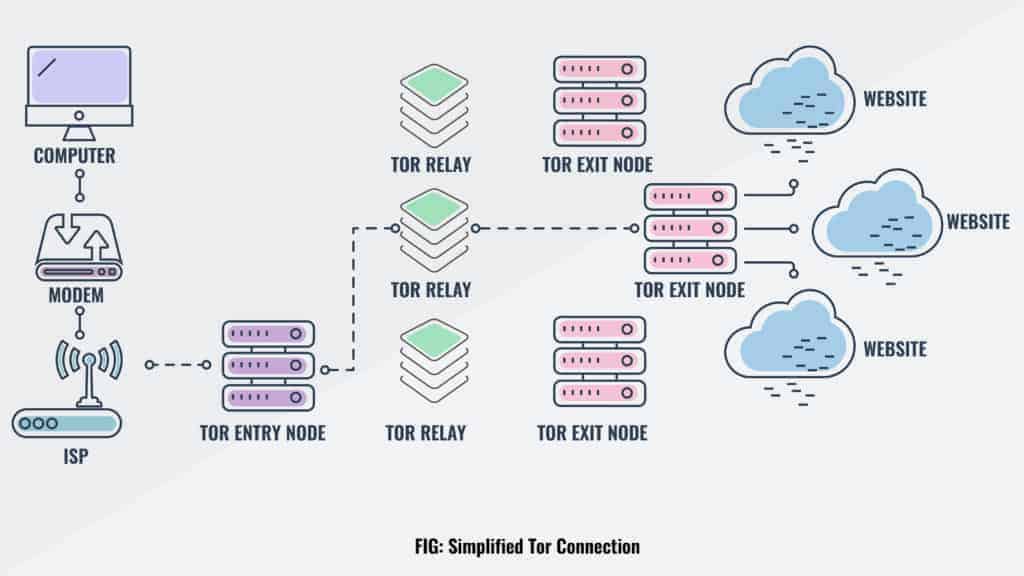

كيف يعمل تور?

Tor هي شبكة مكونة من آلاف المتطوعين العقد, أيضا يسمى يمرر. التتابع هو جهاز كمبيوتر داخل Tor ، مدرج في الدليل الرئيسي ، ويستقبل إشارات الإنترنت من مرحل آخر ويمرر الإشارة إلى التتابع التالي في المسار. لكل طلب اتصال (مثل زيارة موقع الويب) ، يتم إنشاء المسار عشوائيًا. لا يحتفظ أي من المرحلات بسجلات لهذه الاتصالات ، لذلك لا توجد وسيلة لأي مرحل للإبلاغ عن حركة المرور التي تعامل معها.

تتكون شبكة Tor (أو ببساطة “Tor”) من حوالي 7000 مرحل و 3 آلاف جسر وقت كتابة هذا التقرير.

عندما تتصل بشبكة Tor ، على سبيل المثال ، من خلال متصفح Tor ، فإن جميع البيانات التي ترسلها وتتلقاها تمر عبر هذه الشبكة ، لتمرير مجموعة عشوائية من العقد. يقوم Tor بتشفير كل تلك البيانات عدة مرات قبل أن يغادر جهازك ، بما في ذلك عنوان IP الخاص بالعقدة التالية في التسلسل. تتم إزالة طبقة من التشفير في كل مرة تصل فيها البيانات إلى عقدة أخرى حتى تصل إلى عقدة الإنهاء النهائية ، وهي عملية تسمى توجيه البصل. هذا يعني أنه لا يمكن لأي شخص ، حتى الأشخاص الذين يديرون العقد ، رؤية محتويات البيانات أو موقعها.

أ جسر هو تتابع مخفي ، وهذا يعني أنه غير مدرج في دليل Tor الرئيسي للمرحلات. يتم توفير هذه للأشخاص الذين لا يستطيعون الوصول إلى Tor باستخدام الإعداد العادي. يمكن أن يكون ذلك لأن الشبكة التي يستخدمونها تحتوي على وكيل (نوع من الوسيط بين كمبيوتر المستخدم وبوابة الإنترنت) التي تم تكوينها لحظر حركة مرور Tor.

التتابع الأخير في المسار هو عقدة الخروج. إن عقدة الخروج هي الجزء الوحيد من الشبكة الذي يتصل فعليًا بالخادم الذي يحاول المستخدم الوصول إليه ، وبالتالي ، فهو الشيء الوحيد الذي يراه الخادم ويمكنه فقط تسجيل عنوان IP الخاص بهذا الترحيل.

لن يتمكن أي شخص يعترض البيانات من تتبعها مرة أخرى إلى فرد ما. في أحسن الأحوال ، يمكنهم تحديد عقدة الإدخال أو الخروج ، لكن لا يمكنهم كليهما. هذا يجعل من المستحيل تتبع نشاط المستخدم وسجل التصفح. يتم تشغيل جميع المرحلات والجسور ، صدقوا أو لا تصدقوا ، من قبل متطوعين – أشخاص يتبرعون ببعض من النطاق الترددي وقدرة الحوسبة لتوسيع قدرات Tor.

يعمل Tor بهذه الطريقة للسماح لمستخدم الإنترنت بتصفح الإنترنت بشكل مجهول عن طريق إخفاء عنوان الإنترنت الخاص به (عنوان IP) من موقع الويب ومحركات البحث التي يصلون إليها عبر Tor وعن طريق إخفاء حركة مرور الإنترنت الخاصة بهم من أي شخص يراقب نهاية الاتصال. سيرى المراقب فقط أن المستخدم متصل بـ Tor ، ولا يرى أي مواقع ويب أخرى أو موارد عبر الإنترنت يتم إرسالها إلى كمبيوتر المستخدم.

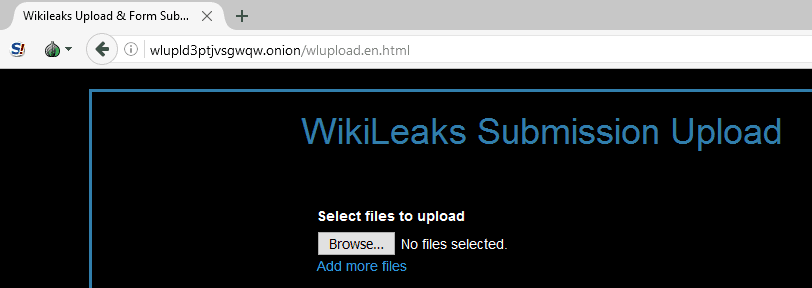

أيضًا ، وكجزء آخر من الشبكة الشاملة ، تقدم Tor خدمات مخفية معينة في شكل مواقع .onion وخادم مراسلة فورية. مواقع .onion عبارة عن مواقع ويب مستضافة على خوادم Tor وتخفيها عن طريق إنشاء مسارات لها بشكل عشوائي من “النقاط التمهيدية” في الشبكة. يتيح ذلك للمستخدمين الوصول إلى المواقع ، ولكن لا يحدد موقع الخوادم التي تستضيفهم.

كيف أبدأ مع Tor?

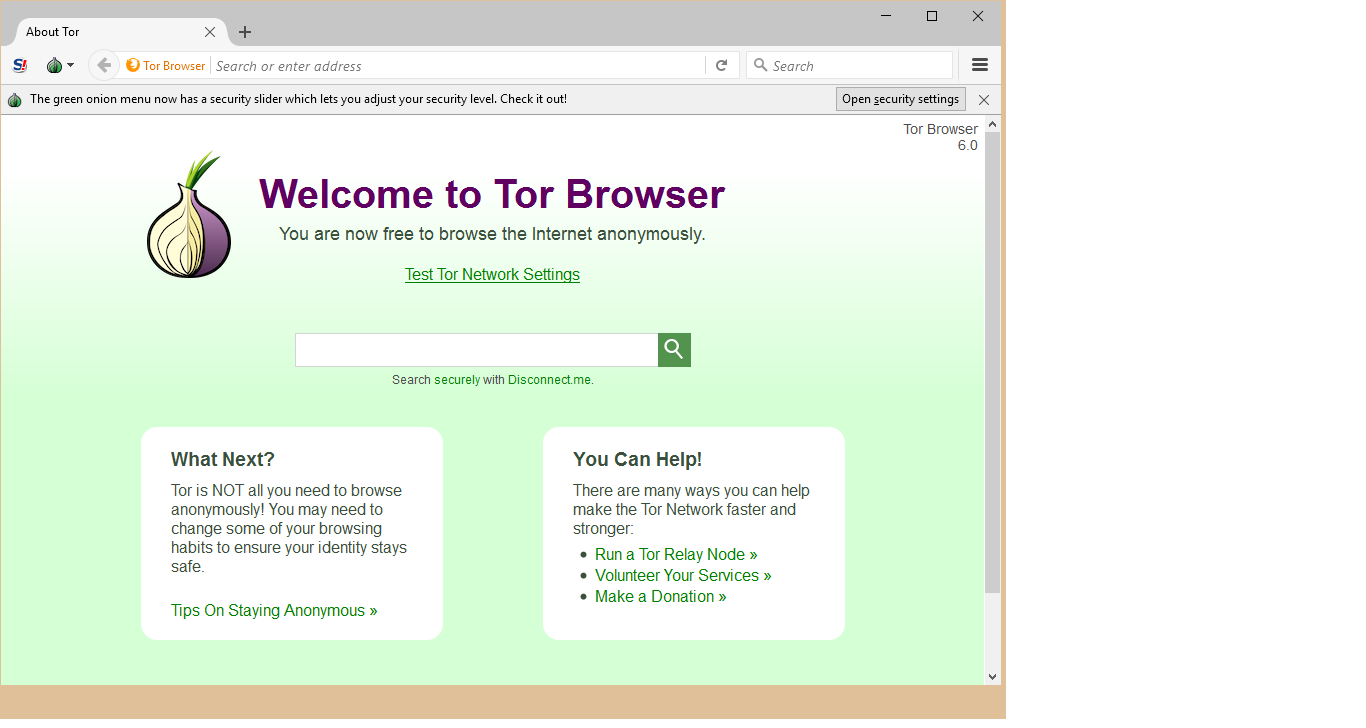

متصفح Tor هو أسهل الطرق وأكثرها شعبية لاستخدام Tor. يعتمد على Firefox ويعمل كإصدار مكشوف من أي متصفح ويب آخر. إنه إلى حد كبير التوصيل والتشغيل ؛ لا توجد تعديلات أو تهيئة خاصة لبدء التصفح بشكل مجهول بعد الإعداد الأولي.

Tor فريد من نوعه لأنه يوفر وصولاً مجهولاً لكل من الشبكة الواضحة و DarkNet. شبكة واضحة هي ما الغالبية العظمى من الناس أكثر دراية. يعتبر أي شيء على شبكة الويب العالمية يمكنك الوصول إليه من خلال متصفحك بخلاف Tor “شبكة واضحة”. عندما تقوم بالوصول إلى مواقع الويب على الشبكة الصافية باستخدام متصفح Tor ، فإن موقع الويب هذا ليس له طريقة افتراضية لتحديد هويتك لأن كل حركة المرور على الإنترنت تمر بالفعل عبر شبكة سرية Tor ، مما يعني أن الموقع لا يمكنه إلا أن يرى أنك تزوره من عقدة خروج Tor..

الوصول إلى DarkNet

ثم هناك DarkNet. في الواقع ، هناك عدد قليل من DarkNets ، ولكن واحدة متاحة لمستخدمي Tor هي الأكثر شعبية إلى حد بعيد. يتكون DarkNet من خدمات مخفية ، معظمها من مواقع الويب التي لا يمكن الوصول إليها في متصفحك اليومي. هذه الخدمات المخفية Tor يمكن التعرف عليها من قبل .بصلة يتم إلحاق نطاقات المستوى الأعلى بنهاية عناوين URL الخاصة بها.

يمكن فقط للأشخاص المتصلين بشبكة Tor الوصول إلى خدمات Tor المخفية ، ويقومون بذلك بشكل مجهول ، ويجب عليهم أيضًا معرفة مكان البحث — لا تقوم Google ومحركات البحث الأخرى بفهرسة المواقع الإلكترونية .onion. بالإضافة إلى ذلك ، تحمي شبكة Tor أيضًا هوية الأشخاص الذين ينشئون خدمات Tor المخفية ، لذلك يكاد يكون من المستحيل معرفة من يملك أو يشغل موقعًا محددًا على الويب..

اقرأ المزيد: كيفية الوصول إلى شبكة Darknet و Deep Web بأمان

هذا هو السبب في أن شبكة DarkNet مناسبة بشكل خاص للجريمة ولديها سمعة كونها الأساس الخاطئ للإنترنت. على الرغم من أن Tor له العديد من الاستخدامات القانونية والشرعية العظيمة كما نوقش أعلاه ، فإن DarkNet التي يضمها هي أيضًا حيث ستجد أسواقًا للسلع والخدمات غير المشروعة وكذلك المدونات والمنتديات للجماعات المتطرفة.

حدود تور

تصفح الويب داخل متصفح Tor مجهول تماما ، ولكن الأنشطة الأخرى على جهاز الكمبيوتر الخاص بك ليست كذلك. إذا كنت تريد توصيل التطبيقات والخدمات الأخرى بشبكة Tor ، فستبدأ الأمور في التعقيد. يمكنك العثور على قائمة بالمشاريع الأخرى في هذه المقالة.

وعلى الرغم من أن شبكة Tor ستعمل على إخفاء هويتك عن اتصالك بالإنترنت, لا تزال مسؤولاً عن الحفاظ على سرية هويتك. هناك خطأ واحد يمكن أن يعرض هويتك للخطر. راجع دليلنا حول تحقيق إخفاء الهوية الكامل أثناء الاتصال بالإنترنت.

ضع في اعتبارك أنه نظرًا لأن معلوماتك يتم توجيهها عبر سلسلة من المرحلات المخصصة ، فإن سرعة لن يكون ما اعتدت عليه. سيكون أقل بكثير مما اعتدت عليه بالفعل. ذلك لأن البيانات تأخذ مسارًا دائريًا أكثر بكثير من المعتاد وسيتم إعاقة ما يلي:

- سرعة اتصالات الإنترنت من التبديلات المختلفة على طول هذا الطريق

- مقدار حركة المرور على تلك المرحلات

- الازدحام العام لتور في ذلك الوقت بالذات

- كل ازدحام الإنترنت الطبيعي الذي يتقلب طوال اليوم

يحث الأشخاص في مشروع Tor المستخدمين بشدة على ذلك الامتناع عن سيل أثناء استخدام Tor. حركة مرور التورنت ، حتى من خلال تور ، ليست مجهولة المصدر وستعمل فقط على (أ) إبطاء الشبكة للجميع و (ب) طمس تمامًا أي هوية مجهولة قد تكون استمتعت بها سابقًا. (Torrenting هو وسيلة لمشاركة مجموعات كبيرة من البيانات بين الأقران باستخدام برنامج خاص يسمى عميل torrent.) أنت أفضل من استخدام VPN آمن للتورنت ، من Tor.

قد مزود الإنترنت الخاص بك أو الشركة التي تعمل فيها منع استخدام تور على شبكتهم. هذا أمر سهل إلى حد ما حيث يحتاج مسؤول الشبكة فقط إلى وضع قائمة مرحلات Tor المدرجة في القائمة السوداء. في هذه الحالة ، سوف تحتاج إلى معرفة بعض الشيء حول استخدام الجسور (المرحلات الخفية) أو VPN للوصول.

نقطة ضعف Tor الأساسية هي أنه كذلك عرضة لهجمات تحليل حركة المرور, ولكن هذا ليس بالضبط الأخبار. وثائق التصميم الأصلي حتى أوجز هذا النوع من الضعف. ومع ذلك ، لم يكن من المفترض أن يقوم Tor مطلقًا بالوقوف في وجه هجوم واسع النطاق من العقد المسمومة.

دمج Tor مع VPN

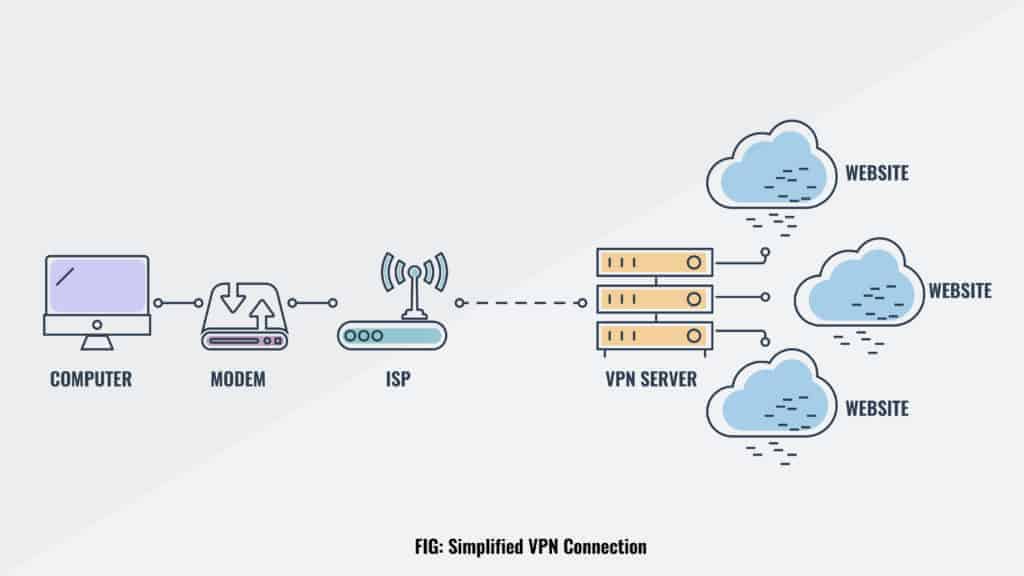

أفضل طريقة للحفاظ على الخصوصية هي استخدام Tor و VPN معاً. أ VPN, أو Virtual Private Network ، هو نفق مشفر على الإنترنت من جهاز الكمبيوتر الخاص بك إلى خادم VPN. يبدو أن تصفح الويب الذي تقوم به عبر VPN يبدو أنه يأتي من خادم VPN ، وليس من جهاز الكمبيوتر الخاص بك.

على سبيل المثال ، يمكن لمستخدم في نيويورك ، نيويورك الاتصال بخادم VPN في لوس أنجلوس وأي مواقع ويب تصل إليها ستراها كمستخدم في كاليفورنيا ، وليس في نيويورك. لن يتمكن موفر خدمة الإنترنت ISP في نيويورك من رؤية أي من زياراتها على الويب. في الحقيقة ، كل ما ستراه مزود خدمة الإنترنت هو أنها قامت بتشفير البيانات ذهابًا وإيابًا بين جهاز الكمبيوتر الخاص بها وخادم VPN الذي تتصل به. لا شيء آخر.

VPN لا تجعل المستخدم مجهول الهوية (على الرغم من أن معظم خدمات VPN التجارية تضيف طبقة من إخفاء الهوية من خلال جعل المستخدمين يشاركون عناوين IP). إنه يوفر فقط نفقًا مشفرًا بين جهاز الكمبيوتر الخاص بك وخادم VPN الذي تتصل به. يمكن لأي شخص يقوم بتشغيل خادم VPN تقريبًا تقاطع نشاطك عبر الإنترنت ، على الرغم من أن خدمات VPN ذات السمعة الجيدة تدعي عدم القيام بذلك في سياسات الخصوصية الخاصة بها.

يستخدم Tor لإجراء اتصالك بأي مواقع ويب تزورها مجهولة. يتصل جهاز الكمبيوتر الخاص بك بعقدة دخول Tor ، ثم تنتقل حركة المرور الخاصة بك عبر مرحل وسيط إلى عقدة خروج قبل الوصول أخيرًا إلى موقع الويب المقصود. يمكن أن يرى مزود خدمة الإنترنت أنك تتصل بعقد دخول Tor, وهو ما يكفي لرفع الحواجب في كثير من الحالات.

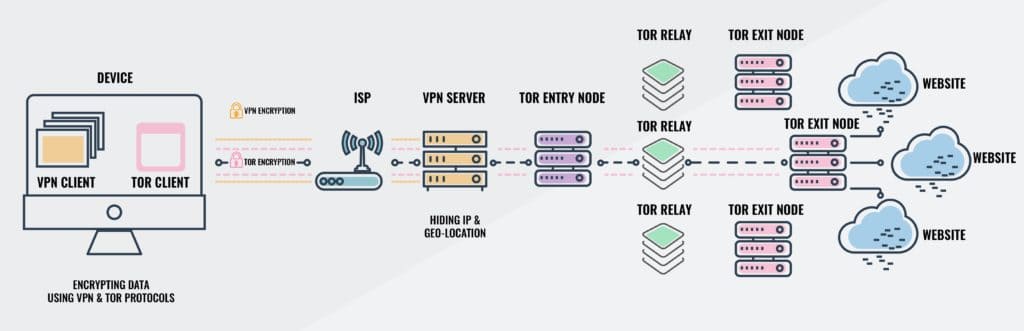

الحل يبدو بسيطا بما فيه الكفاية. اتصل بشبكة VPN ، ثم افتح متصفح Tor وتصفح مجهول في القطاع الخاص. لا يمكن لمزود خدمة الإنترنت الخاص بك أن يرى أنك متصل بـ Tor ، ولا يمكن لـ VPN قراءة محتويات حركة مرور Tor.

يبدو أن هذا الحل قد أحدث بعض التشويش ، حيث يتساءل الناس عما إذا كان من الأفضل الاتصال بشبكة VPN أولاً أو Tor.

الخيار الأسهل هو الاتصال بشبكة VPN الخاصة بك ثم تشغيل متصفح Tor. الخيار الأكثر تعقيدًا هو القيام بذلك في الاتجاه المعاكس. هذا يتطلب اتصال shell آمن عن بعد بخادم VPN أو عميل VPN لديه هذه الإمكانية مدمجة كخيار تكوين. من المحتمل أن ترى شيئًا على غرار استخدام Tor “وكيلاً” لعميل VPN. يجب أن يبدأ الاتصال الآمن من خلال Tor.

تور عبر VPN

في الإعداد الأول, تور عبر VPN, يرى موفر خدمة الإنترنت أن جهاز الكمبيوتر الخاص بك يرسل ويستلم معلومات مشفرة مع خادم معين ، وهذا كل شيء. يرى خادم VPN أنه متصل بعقدة دخول Tor وأن كل تصفحك يتم التعامل معه من خلال تلك الشبكة. جميع مواقع الويب على الطرف الآخر من Tor لا ترى أي معلومات شخصية. يعمل NordVPN على خوادم مزودة بتقنية Tor over VPN الممكَّنة مسبقًا ، لذا لن تضطر إلى استخدام متصفح Tor ، ولكن ضع في اعتبارك أن Chrome والمتصفحات الشائعة الأخرى قد تعطي مواقع ويب معلومات تعريف أخرى.

VPN عبر Tor

في الإعداد الثاني, VPN عبر Tor, يرى مزود خدمة الإنترنت أن جهاز الكمبيوتر الخاص بك يتواصل مع عقدة دخول Tor. يحصل خادم VPN على معلومات تسجيل الدخول الخاصة بك من عقدة خروج Tor ، والتي يمكن اعتبارها معلومات شخصية ، وبالتالي تحطيم هوية Tor. ترى مواقع الويب التي تتصل بها عنوان خادم VPN فقط. AirVPN و BolehVPN هما فقط مزودان VPN يتيحان للمستخدمين الاتصال باستخدام VPN عبر Tor.

السيناريو الثاني: الاتصال بتور ، ثم VPN

السيناريو الثاني: الاتصال بتور ، ثم VPN

إذا كان مزود VPN الخاص بك يحتفظ بسجلات نشاط ، فإن أي فائدة قد تتلقاها من اتصال Tor ستضيع.

كن جزءًا من شبكة Tor

إذا وجدت Tor مفيدًا وترغب في دعمه ، فيمكنك التطوع لإنشاء وصيانة عقدة Tor الخاصة بك ليستخدمها الآخرون. تحقق من البرنامج التعليمي الخاص بنا حول كيفية إنشاء مرحل Tor الخاص بك ، لكن حذر من أن القيام بذلك يأتي مع وجود احتمال كبير بأن يقوم تطبيق القانون و / أو مزود خدمة الإنترنت الخاص بك بالإشعار والتعامل معك مع الأسئلة. ستحتاج إلى خادم احتياطي أو كمبيوتر متجول ليكون بمثابة العقدة.

يمكنك أيضًا إعداد خدمة Tor المخفية الخاصة بك ، مما يعني أنك تنشئ موقعًا أو خدمة متوفرة فقط على شبكة DarkNet. مرة أخرى ، قد يجذب هذا انتباهًا لا مبرر له من مزود خدمة الإنترنت وتطبيق القانون ، لكن لا يوجد شيء غير قانوني بطبيعته. راجع دليلنا حول كيفية إعداد خدمة Tor المخفية.

لاحظ أن تشغيل مرحل Tor أو خدمة مخفية يتطلب خبرة فنية أكثر قليلاً من مجرد تصفح الويب باستخدام متصفح Tor.

هل Tor قانوني?

على الرغم من استخدام Tor قانوني تمامًا, مجرد الاتصال به هو سبب للشك في بعض مناطق العالم. لم يسبق لأحد أن ذهب إلى السجن أو حتى تم تغريمه بسبب استخدام Tor. ولكن كانت هناك تقارير عن استجواب الأشخاص من قِبل مزود خدمة الإنترنت وموظفي إنفاذ القانون المحليين فيما يتعلق بعادات التصفح لديهم ببساطة لأن سجلات مزود خدمة الإنترنت تشير إلى أنهم متصلون بتور.

يتم تحذير أولئك الذين يديرون مرحل Tor من أنه سيتم الاتصال بهم في نهاية المطاف إما من قبل مزود خدمة الإنترنت أو إنفاذ القانون المحلي ، وربما الاثنين ، فيما يتعلق ببعض الأنشطة غير المشروعة عبر الإنترنت المرتبطة بعنوان IP المستخدم بواسطة الترحيل. حتى الآن ، في جميع الحالات ، ما عليك سوى إبلاغ هذه الكيانات بأن عنوان IP المذكور قد تم تعيينه لعقدة في شبكة Tor وأنه لم يتم الاحتفاظ بسجلات على هذا الخادم..

من يستخدم Tor?

يتغير عدد الأشخاص الذين يصلون إلى الإنترنت عبر Tor كل يوم تقريبًا. بين أغسطس 2012 ويوليو 2013 ، حسب معهد أكسفورد للإنترنت وجامعة أكسفورد أن “أكثر من 126000 شخص يقومون بالوصول إلى الإنترنت عبر تور يوميًا من الولايات المتحدة.” وهذا يترجم إلى مكان ما بين .025 ٪ و .05 ٪ من مستخدمي الإنترنت في الولايات المتحدة.

طبقًا لمطالبهم ، لا تتوفر إحصائيات من الأشخاص في TorProject بشأن ما تقوم به قاعدة المستخدمين الخاصة بهم عبر الإنترنت أو نوع المحتوى الذي يقومون بالوصول إليه. إنه رهان آمن أن معظم مستخدمي Tor يحاولون بشكل شرعي الحفاظ على هويتهم لأسباب واضحة.

- الصحفيين الذين يحمون مصادرهم,

- المخبرين محاولة للحفاظ على وظائفهم,

- مسؤولو إنفاذ القانون محاولة تعقب المجرمين وعدم تفجير غلافهم في هذه العملية,

- محترفي تكنولوجيا المعلومات للشركات إجراء اختبار الأمان على شبكاتهم الخاصة,

- ومجموعة من المستخدمين الآخرين الذين يحتاجون إلى إخفاء الهوية التي يوفرها تور لممارسة وظائفهم.

للحصول على قائمة أكثر إيجازًا بالاستخدامات المشروعة المحتملة لإخفاء الهوية ، راجع وصف Tor لقاعدة المستخدم الخاصة به.

بدائل لتور

الشيء الوحيد الواضح هو أن Tor لم ينته بعد. على الرغم من ذلك ، البعض منكم يسألون أنفسكم بالفعل “حسنًا. ماذا هناك أيضًا؟ “حسنًا ، أنت محظوظ. كما يحدث ذلك ، هناك أدوات أخرى متاحة لأولئك الذين يرغبون في تجنب تعقبهم. فيما يلي بعض من أكثرها شيوعًا المتوفرة حاليًا.

I2P

يشبه Tor ، I2P ، أو Invisible Internet Project ، يستخدم قاعدة بيانات شبكة موزعة واختيار نظير لحركة المرور المجهولة. عرضة أيضًا لهجمات تحليل حركة المرور ، لدى I2P بعض الفوائد على Tor. يتم اختيار الأقران من خلال الأداء المستمر والتصنيف. كما أنها صغيرة بما يكفي بوجود عدد قليل من القطع النشطة ، إن وجدت ، لمنع الوصول إليها.

يشبه Tor ، I2P ، أو Invisible Internet Project ، يستخدم قاعدة بيانات شبكة موزعة واختيار نظير لحركة المرور المجهولة. عرضة أيضًا لهجمات تحليل حركة المرور ، لدى I2P بعض الفوائد على Tor. يتم اختيار الأقران من خلال الأداء المستمر والتصنيف. كما أنها صغيرة بما يكفي بوجود عدد قليل من القطع النشطة ، إن وجدت ، لمنع الوصول إليها.

فرينيت

![]() بخلاف Tor ، لا تعتمد Freenet على نقاط الدخول والخروج المخصصة. بدلاً من ذلك ، يتصل المستخدمون بـ Freenet ويفضل أن يكون ذلك من خلال أجهزة كمبيوتر أصدقائهم. إذا لم يكن لديك أي أصدقاء على Freenet ، فلديك خيار الاتصال من خلال أجهزة كمبيوتر الغرباء ، لكن ذلك يعتبر أقل أمانًا من الاتصال بأجهزة الكمبيوتر الخاصة بالأصدقاء الموثوق بهم. Freenet هي أيضًا خدمة لتوزيع الملفات حيث يتم تخزين الملفات المشفرة على محركات الأقراص الثابتة بالكمبيوتر عبر الشبكة. نظرًا للتشفير ، من غير المحتمل أن يتمكن المستخدم من تحديد ماهية هذا الملف بالفعل.

بخلاف Tor ، لا تعتمد Freenet على نقاط الدخول والخروج المخصصة. بدلاً من ذلك ، يتصل المستخدمون بـ Freenet ويفضل أن يكون ذلك من خلال أجهزة كمبيوتر أصدقائهم. إذا لم يكن لديك أي أصدقاء على Freenet ، فلديك خيار الاتصال من خلال أجهزة كمبيوتر الغرباء ، لكن ذلك يعتبر أقل أمانًا من الاتصال بأجهزة الكمبيوتر الخاصة بالأصدقاء الموثوق بهم. Freenet هي أيضًا خدمة لتوزيع الملفات حيث يتم تخزين الملفات المشفرة على محركات الأقراص الثابتة بالكمبيوتر عبر الشبكة. نظرًا للتشفير ، من غير المحتمل أن يتمكن المستخدم من تحديد ماهية هذا الملف بالفعل.

JonDoFox

برنامج آخر مجهول من نوع البصل لتصفح الإنترنت ، JonDoFox هو ملف تعريف لموزيلا فايرفوكس أو فايرفوكس ESR. يتصل كمبيوتر المستخدم بسلسلة من عوامل تشغيل Mix التي تجهل هوية المستخدم على شبكة الإنترنت وتلفها في عدة طبقات من التشفير. مثل Freenet ، حجم الشبكة أصغر بكثير من Tor. هذا يرجع في المقام الأول إلى عملية التصديق الخاصة بهم. من أجل أن تصبح مشغل مزيج ، يجب أن تذهب من خلال عملية التصديق الخاصة بهم. من الناحية النظرية ، قد يقلل هذا من فرص تسلل مهاجم في الخوادم المعدلة ، ولكن يجب اختبار هذه المطالبة في بيئة محاكاة.

برنامج آخر مجهول من نوع البصل لتصفح الإنترنت ، JonDoFox هو ملف تعريف لموزيلا فايرفوكس أو فايرفوكس ESR. يتصل كمبيوتر المستخدم بسلسلة من عوامل تشغيل Mix التي تجهل هوية المستخدم على شبكة الإنترنت وتلفها في عدة طبقات من التشفير. مثل Freenet ، حجم الشبكة أصغر بكثير من Tor. هذا يرجع في المقام الأول إلى عملية التصديق الخاصة بهم. من أجل أن تصبح مشغل مزيج ، يجب أن تذهب من خلال عملية التصديق الخاصة بهم. من الناحية النظرية ، قد يقلل هذا من فرص تسلل مهاجم في الخوادم المعدلة ، ولكن يجب اختبار هذه المطالبة في بيئة محاكاة.

GNUnet

GNUnet هي أداة مشاركة ملفات نظير إلى نظير تعتمد على مجموعات كبيرة لتعتيم هويات تلك المرتبطة بالمجموعة. لا يمكن تمييز أي فرد في المجموعة تقريبًا عن أي مستخدم آخر من قبل أي شخص باستثناء بادئ المجموعة.

GNUnet هي أداة مشاركة ملفات نظير إلى نظير تعتمد على مجموعات كبيرة لتعتيم هويات تلك المرتبطة بالمجموعة. لا يمكن تمييز أي فرد في المجموعة تقريبًا عن أي مستخدم آخر من قبل أي شخص باستثناء بادئ المجموعة.

تور بدائل لا تزال قيد التطوير

لا تزال المشاريع التالية قيد التطوير ، ولكنها تعمل من أجل إنشاء شبكات أقوى لإخفاء الهوية ، ولكن لتطبيقات أكثر تحديدًا. تم إنشاء Tor كنوع من النوع العام ، مقاس واحد يناسب كل الحلول للاستخدام المجهول على الويب. تركز هذه المشروعات بشكل أكبر على تطبيقات محددة لاستخدام الويب.

أكوا / القطيع

Aqua هي شبكة مشاركة ملفات مصممة لتكون مجهولة المصدر بالكامل ، في حين أن Herd عبارة عن شبكة صوتية مجهولة عبر بروتوكول الإنترنت. يعمل المصممون على إيجاد وسيلة لتجريد البيانات الوصفية من حركة مرور الشبكة ، وهي الطريقة الأساسية لتتبع العميل والخادم الذي يتصل به العميل..

الفوفوزيلا / Alpenhorn

Alpenhorn هو التكرار الثاني لفوفوزيلا ، الذي سمي على اسم القرن المستخدم عادة في مباريات كرة القدم في أمريكا اللاتينية وأفريقيا. Alpenhorn هو برنامج دردشة مجاني مجهول التعريف ، يمكن توسيعه إلى ملايين المستخدمين ، من الناحية النظرية. توقع نسخة تجريبية عامة في المستقبل القريب.

معارضة

إذا كان إخفاء الهوية أكثر أهمية لك من الكمون ، فإن Dissent يقدم بعضًا من أقوى إخفاء الهوية المتاح. نظرًا لارتفاع زمن الوصول وانخفاض عرض النطاق الترددي ، يتم استخدام المعارضة بشكل أفضل في التدوين أو التدوين المصغر أو حتى الاتصالات من نوع IRC. طريقة عمل المعارضة بسيطة إلى حد ما ، ولكن النطاق الترددي الثقيل. عندما ينقل عميل واحد أي شيء ، ينقل جميع العملاء الآخرين حزمة من نفس الحجم. بدلاً من استخدام توجيه البصل ، تعتمد Dissent على شبكات DC ، وهي خوارزمية تشفير الطعام. يمكنك الجمع بين ذلك مع خوارزمية خلط ورق اللعب التي يمكن التحقق منها وينتهي بك المطاف مع تصميم مجهول أكثر من قبل الباحثين اليوم.

سلب

أصبحت مشاركة الملفات مجهولة أكثر وأكثر سعى بعد. Riffle هي محاولة أخرى لتوفير وسيلة مجهولة للمستخدم لمشاركة الملفات من أي حجم. ومع ذلك ، لا يُقصد به أن يكون بديلاً عن Tor ، وذلك أساسًا لأن مشاركة الملفات عبر Tor تؤدي إلى انقطاع الهوية. يهدف Riffle إلى زيادة Tor من خلال تزويد مستخدمي Tor بطريقة مجهولة حقا لمشاركة الملفات ، دون الاختناق في شبكة Tor. مستوحاة من Dissent ، يستخدم Riffle أيضًا خوارزمية خلط ورق اللعب ولكنه يسقط خوارزمية تشفير DC-net.

رد

كان ريبوست مستوحى من ديسنت ، لكنه ركز على المدونات الصغيرة. تمثل المدونات الصغيرة حاليًا مجال Twitter و Pinterest وغيرها من الخدمات حيث يقوم المستخدمون بتحديث “مدونتهم” بقصاصات صغيرة من المعلومات مثل اقتباسات من أشخاص مشهورين أو طلبات للتعليقات أو حتى طلبات للانضمام إلى الشبكات. تم تصميم Riffle للسماح للمستخدم بالتدوين المصغر بشكل مجهول على حساب سرعة الإنترنت. على خطى Dissent ، يستخدم Riposte أيضًا إعداد النوع DC-net لإخفاء الإرسال الأصلي في عاصفة من عمليات إرسال بتات البيانات العشوائية من نفس الحجم.

مشاريع تور

أخيرًا ، على سبيل المكافأة الإضافية ، إليك قائمة بجميع المشروعات الأخرى في الأعمال المنجزة في TorProject ، وكلها تهتم بالحفاظ على خصوصية الإنترنت لأي ولجميع الذين يرغبون في الاستفادة من منتجاتهم. بعضها واضح إلى حد ما وسهل الاستخدام ، في حين أن البعض الآخر أكثر وراء الكواليس. تتوفر عدة مكتبات برمجة مختلفة لمطوري البرامج للسماح لمنتجاتهم بالتواصل مع شبكة Onion.

متصفح تور

هذا هو ما يستخدمه معظم الناس للوصول إلى Tor. من السهل جدًا الحصول عليها واستخدامها. يعد المتصفح في الواقع إصدارًا مخصصًا من Mozilla Firefox ، وبالتالي يبدو ويشبه أي متصفح ويب آخر. تم تصميم التخصيص بحيث لا يترك أي أثر لتصفح الويب الخاص بك على الكمبيوتر. ما عليك سوى تنزيل الملف المضغوط لنظام التشغيل الخاص بك ، سواء كان Windows أو MacOS أو Linux ، واستخرجه إلى مجلده الخاص ، وقم بتشغيل الملف القابل للتنفيذ داخل هذا المجلد وتصفح إلى محتوى قلبك في سرية تامة. عندما تغلق المتصفح ، يتم مسح جميع آثار التصفح من الذاكرة. يتم ترك الإشارات المرجعية والتنزيلات فقط.

.مواقع البصل

هذه هي مواقع الويب التي يمكن الوصول إليها فقط داخل شبكة Tor ، ومعرفة أين تذهب. هناك محركات بحث خاصة مثل Onion.city و Onion.to ، بالإضافة إلى مجموعة أخرى. ضع في اعتبارك ، على الرغم من وجود خدع وعناوين وعرة مصائد مخترقة في شبكة DarkNet. كن حذرا مما تنقر عليه. هناك أيضا بعض الصور المزعجة للغاية المتاحة هناك. لقد تم تحذيرك.

هذه هي مواقع الويب التي يمكن الوصول إليها فقط داخل شبكة Tor ، ومعرفة أين تذهب. هناك محركات بحث خاصة مثل Onion.city و Onion.to ، بالإضافة إلى مجموعة أخرى. ضع في اعتبارك ، على الرغم من وجود خدع وعناوين وعرة مصائد مخترقة في شبكة DarkNet. كن حذرا مما تنقر عليه. هناك أيضا بعض الصور المزعجة للغاية المتاحة هناك. لقد تم تحذيرك.

Orbot

يمكنك الوصول إلى شبكة Tor على جهاز Android الخاص بك باستخدام Orbot. يقوم Orbot بإنشاء وكيل Tor على جهازك بحيث تمر كل حركة مرور الإنترنت من جهازك عبر شبكة Tor. هذا يعني أن جميع التطبيقات على هاتفك أو جهازك اللوحي سيتم توجيه حركة المرور الخاصة بها عبر Tor أيضًا. بالطبع ، تم تصميم بعض التطبيقات بحيث لا تكون مجهولة المصدر وستعمل على كسر الهوية المجهولة من شبكة Tor. يتطلب إخفاء الهوية الحقيقي مجرد خطوات قليلة للتأكد من تعطيل tattlers أو ، على الأقل ، لا يعمل أثناء النقر على Tor. تذكر تعطيل المزامنة التلقائية وإغلاق أي تطبيقات تسجِّل دخولك تلقائيًا إلى حساب ، مثل Gmail و Yahoo! و Facebook و Twitter وما شابه ذلك.

يمكنك الوصول إلى شبكة Tor على جهاز Android الخاص بك باستخدام Orbot. يقوم Orbot بإنشاء وكيل Tor على جهازك بحيث تمر كل حركة مرور الإنترنت من جهازك عبر شبكة Tor. هذا يعني أن جميع التطبيقات على هاتفك أو جهازك اللوحي سيتم توجيه حركة المرور الخاصة بها عبر Tor أيضًا. بالطبع ، تم تصميم بعض التطبيقات بحيث لا تكون مجهولة المصدر وستعمل على كسر الهوية المجهولة من شبكة Tor. يتطلب إخفاء الهوية الحقيقي مجرد خطوات قليلة للتأكد من تعطيل tattlers أو ، على الأقل ، لا يعمل أثناء النقر على Tor. تذكر تعطيل المزامنة التلقائية وإغلاق أي تطبيقات تسجِّل دخولك تلقائيًا إلى حساب ، مثل Gmail و Yahoo! و Facebook و Twitter وما شابه ذلك.

OrFox

للمتابعة مع Orbot ، هناك أيضًا متصفح لأجهزة Android يسمح لك بتصفح الإنترنت باستخدام Tor. ومع ذلك ، ينطبق هذا فقط على تصفح الويب في المستعرض. سيتم توصيل جميع التطبيقات الأخرى على جهاز Android الخاص بك من خلال الخطوط العادية لحركة المرور دون الاستفادة من إخفاء الهوية التي يوفرها جهاز توجيه البصل.

للمتابعة مع Orbot ، هناك أيضًا متصفح لأجهزة Android يسمح لك بتصفح الإنترنت باستخدام Tor. ومع ذلك ، ينطبق هذا فقط على تصفح الويب في المستعرض. سيتم توصيل جميع التطبيقات الأخرى على جهاز Android الخاص بك من خلال الخطوط العادية لحركة المرور دون الاستفادة من إخفاء الهوية التي يوفرها جهاز توجيه البصل.

ذيول

قد يكون هذا الاستخدام النهائي لتور. إنه “نظام تشغيل مباشر” يتم تشغيله إما من قرص مضغوط أو محرك أقراص USB الإبهام أو شريحة ذاكرة. ضع هذا في الكمبيوتر مباشرة قبل إعادة التشغيل. إذا تم إعداد BIO للكمبيوتر بشكل صحيح ، فسيتم تحميل Tails بدلاً من نظام التشغيل الذي تم تحميله على القرص الصلب للكمبيوتر. مثالي لاستخدام الكمبيوتر الذي لا ينتمي إليك لتصفح الويب بشكل مجهول وعدم ترك أي أثر لتصفحك في أي مكان على الكمبيوتر. لم يتم لمس القرص الصلب الداخلي للكمبيوتر أثناء تشغيل جهاز الكمبيوتر Tails وتمحى ذاكرة الكمبيوتر مع كل عملية إعادة تشغيل. وأيضًا ، لا يتم تسجيل أي ملفات تعريف ارتباط أو ملفات إنترنت مؤقتة تم تحميلها في Tails على القرص المضغوط أو محرك الأقراص المحمول أثناء الاستخدام حتى يتم فقد تلك الملفات بمجرد إعادة تشغيل الكمبيوتر.

قد يكون هذا الاستخدام النهائي لتور. إنه “نظام تشغيل مباشر” يتم تشغيله إما من قرص مضغوط أو محرك أقراص USB الإبهام أو شريحة ذاكرة. ضع هذا في الكمبيوتر مباشرة قبل إعادة التشغيل. إذا تم إعداد BIO للكمبيوتر بشكل صحيح ، فسيتم تحميل Tails بدلاً من نظام التشغيل الذي تم تحميله على القرص الصلب للكمبيوتر. مثالي لاستخدام الكمبيوتر الذي لا ينتمي إليك لتصفح الويب بشكل مجهول وعدم ترك أي أثر لتصفحك في أي مكان على الكمبيوتر. لم يتم لمس القرص الصلب الداخلي للكمبيوتر أثناء تشغيل جهاز الكمبيوتر Tails وتمحى ذاكرة الكمبيوتر مع كل عملية إعادة تشغيل. وأيضًا ، لا يتم تسجيل أي ملفات تعريف ارتباط أو ملفات إنترنت مؤقتة تم تحميلها في Tails على القرص المضغوط أو محرك الأقراص المحمول أثناء الاستخدام حتى يتم فقد تلك الملفات بمجرد إعادة تشغيل الكمبيوتر.

ذراع

تعرفت أولاً على Arm في نهاية مقالة “كيفية بناء مرحلتك أو عقدة تتابع Tor”. Arm عبارة عن شاشة قائمة على سطر الأوامر لتتابع Tor. يعرض معلومات في الوقت الفعلي عن مرحل أو جسر في شبكة Tor. هذا يساعدك على مراقبة التتابع الخاص بك من خلال توفير الإحصاءات والمقاييس والتقارير الصحية. يمكنك معرفة عدد مستخدمي Tor الذين وصلوا إلى Tor من خلال مرحلتك أو مقدار النطاق الترددي المتاح لديك المستخدم لدعم Tor.

تعرفت أولاً على Arm في نهاية مقالة “كيفية بناء مرحلتك أو عقدة تتابع Tor”. Arm عبارة عن شاشة قائمة على سطر الأوامر لتتابع Tor. يعرض معلومات في الوقت الفعلي عن مرحل أو جسر في شبكة Tor. هذا يساعدك على مراقبة التتابع الخاص بك من خلال توفير الإحصاءات والمقاييس والتقارير الصحية. يمكنك معرفة عدد مستخدمي Tor الذين وصلوا إلى Tor من خلال مرحلتك أو مقدار النطاق الترددي المتاح لديك المستخدم لدعم Tor.

أطلس

Atlas هو تطبيق ويب يوفر معلومات عن الحالة الحالية لمرحلات شبكة Tor. اكتب اسم الترحيل في مربع البحث أعلى الموقع واحصل على نظرة عامة أساسية عن حالته الحالية. انقر على لقب المرحل للحصول على تقرير أكثر تفصيلاً مع شرح لجميع العلامات التي تنطبق على هذه العقدة المحددة.

Atlas هو تطبيق ويب يوفر معلومات عن الحالة الحالية لمرحلات شبكة Tor. اكتب اسم الترحيل في مربع البحث أعلى الموقع واحصل على نظرة عامة أساسية عن حالته الحالية. انقر على لقب المرحل للحصول على تقرير أكثر تفصيلاً مع شرح لجميع العلامات التي تنطبق على هذه العقدة المحددة.

توصيلات قابلة للتوصيل

يستخدم لتغيير طريقة ظهور دفق البيانات الخاص بك. هذه طريقة أخرى لإبقائك على اتصال بـ Tor. بدأت بعض الكيانات في حظر حركة مرور Tor استنادًا إلى حركة المرور نفسها ، وليس عنوان IP للمرحل أو الجسر المستخدم للاتصال بالشبكة. تعمل عمليات النقل القابلة للتوصيل على تغيير شكل ومظهر حركة مرور Tor لتظهر وكأنها حركة مرور عادية تشبه حركة Tor لتفادي اكتشافها.

يستخدم لتغيير طريقة ظهور دفق البيانات الخاص بك. هذه طريقة أخرى لإبقائك على اتصال بـ Tor. بدأت بعض الكيانات في حظر حركة مرور Tor استنادًا إلى حركة المرور نفسها ، وليس عنوان IP للمرحل أو الجسر المستخدم للاتصال بالشبكة. تعمل عمليات النقل القابلة للتوصيل على تغيير شكل ومظهر حركة مرور Tor لتظهر وكأنها حركة مرور عادية تشبه حركة Tor لتفادي اكتشافها.

إيقاف

هذه هي المكتبة التي يلجأ إليها المطورون لإنشاء برامج للتفاعل مع Tor. الذراع هو مثال واحد على مثل هذا البرنامج.

هذه هي المكتبة التي يلجأ إليها المطورون لإنشاء برامج للتفاعل مع Tor. الذراع هو مثال واحد على مثل هذا البرنامج.

OONI

في حين أن Atlas هو موقع يعرض حالة شبكة Tor ، فإن OONI هو الموقع الذي يعرض حالة الرقابة في العالم اليوم. يتم ذلك عن طريق فحص الإنترنت باستخدام نتيجة جيدة معروفة ومقارنة تلك النتيجة بنتيجة غير محمية وغير مشفرة. أي تغييرات في النتائج هي دليل على العبث أو الرقابة.

في حين أن Atlas هو موقع يعرض حالة شبكة Tor ، فإن OONI هو الموقع الذي يعرض حالة الرقابة في العالم اليوم. يتم ذلك عن طريق فحص الإنترنت باستخدام نتيجة جيدة معروفة ومقارنة تلك النتيجة بنتيجة غير محمية وغير مشفرة. أي تغييرات في النتائج هي دليل على العبث أو الرقابة.

TorBirdy

هذا امتداد لـ Mozilla Thunderbird يقوم بتكوينه ليتم تشغيله على شبكة Tor. اعتبره Torbutton ل Thunderbird.

هذا امتداد لـ Mozilla Thunderbird يقوم بتكوينه ليتم تشغيله على شبكة Tor. اعتبره Torbutton ل Thunderbird.

Onionoo

Onionoo هو بروتوكول قائم على الويب ويحصل على معلومات تتعلق بالوضع الحالي لشبكة Onion. هذه المعلومات ليست بتنسيق قابل للقراءة من قبل الإنسان. من المفترض أن تكون بمثابة خدمة لتطبيقات أخرى مثل Atlas أو Tor2Web.

Onionoo هو بروتوكول قائم على الويب ويحصل على معلومات تتعلق بالوضع الحالي لشبكة Onion. هذه المعلومات ليست بتنسيق قابل للقراءة من قبل الإنسان. من المفترض أن تكون بمثابة خدمة لتطبيقات أخرى مثل Atlas أو Tor2Web.

بوابة المقاييس

كما يوحي الاسم ، هذا هو المكان الذي تحصل فيه على مقاييس متعلقة بشبكة Tor مثل النطاق الترددي المتاح والحجم المقدر لقاعدة المستخدم الحالية. يمكن لأي باحث مهتم بأي إحصاءات محددة ومفصلة حول شبكة Tor العثور عليها هنا ، أو تقديم طلب للمعيار الذي يبحثون عنه.

كما يوحي الاسم ، هذا هو المكان الذي تحصل فيه على مقاييس متعلقة بشبكة Tor مثل النطاق الترددي المتاح والحجم المقدر لقاعدة المستخدم الحالية. يمكن لأي باحث مهتم بأي إحصاءات محددة ومفصلة حول شبكة Tor العثور عليها هنا ، أو تقديم طلب للمعيار الذي يبحثون عنه.

ظل

محاكاة لشبكة باستخدام متصفح Tor الحقيقي. هذا مفيد للغاية في إعداد نوع المختبر عندما تريد معرفة كيف يمكن أن يؤثر Tor على شبكتك ، دون التأثير على شبكتك الحقيقية. مثالي لتجربة Tor والعديد من البرامج الأخرى قبل السماح أو تنفيذها على شبكة منطقتك المحلية.

محاكاة لشبكة باستخدام متصفح Tor الحقيقي. هذا مفيد للغاية في إعداد نوع المختبر عندما تريد معرفة كيف يمكن أن يؤثر Tor على شبكتك ، دون التأثير على شبكتك الحقيقية. مثالي لتجربة Tor والعديد من البرامج الأخرى قبل السماح أو تنفيذها على شبكة منطقتك المحلية.

Tor2Web

منح مستخدمي متصفح غير تور الوصول إلى مواقع الويب التي تعمل في خدمات تور المخفية. تتمثل الفكرة في السماح لمستخدمي الإنترنت بخيار التضحية بهوياتهم مع الاستمرار في منحهم إمكانية الوصول إلى المعلومات المخبأة داخل شبكة Tor ، وفي نفس الوقت عدم التضحية بهوية مواقع الويب التي يصلون إليها.

منح مستخدمي متصفح غير تور الوصول إلى مواقع الويب التي تعمل في خدمات تور المخفية. تتمثل الفكرة في السماح لمستخدمي الإنترنت بخيار التضحية بهوياتهم مع الاستمرار في منحهم إمكانية الوصول إلى المعلومات المخبأة داخل شبكة Tor ، وفي نفس الوقت عدم التضحية بهوية مواقع الويب التي يصلون إليها.

تور ماسنجر

عميل مراسلة فورية يستخدم شبكة Tor لجميع عمليات الإرسال. آمن بشكل افتراضي مع قدرات النظام الأساسي المتقاطع ، وهو برنامج دردشة مثالي لأي شخص يريد أن يبقى آمنًا ومجهول الهوية.

عميل مراسلة فورية يستخدم شبكة Tor لجميع عمليات الإرسال. آمن بشكل افتراضي مع قدرات النظام الأساسي المتقاطع ، وهو برنامج دردشة مثالي لأي شخص يريد أن يبقى آمنًا ومجهول الهوية.

txtorcon

هذه مكتبة مبرمجين لكتابة التطبيقات المستندة إلى Python والتي تتحدث إلى برنامج Tor أو تطلقه. إنه يحتوي على جميع الأدوات المساعدة للوصول إلى دوائر Tor وتدفقاتها ووظائف التسجيل والخدمات المخفية.

هذه مكتبة مبرمجين لكتابة التطبيقات المستندة إلى Python والتي تتحدث إلى برنامج Tor أو تطلقه. إنه يحتوي على جميع الأدوات المساعدة للوصول إلى دوائر Tor وتدفقاتها ووظائف التسجيل والخدمات المخفية.

لا للمستخدمين الإنترنت الخصوصية والأمان في التصفح. يعمل على إخفاء عنوان IP الخاص بالمستخدم وحركة مروره على الإنترنت من أي شخص يراقب نهاية الاتصال. كما يوفر خدمات مخفية معينة في شكل مواقع .onion وخادم مراسلة فورية. يتم تشغيل Tor بواسطة متطوعين ويتكون من حوالي 7000 مرحل و 3 آلاف جسر. يمكن البدء في استخدام Tor من خلال متصفح Tor الذي يعتمد على Firefox ويعمل كإصدار مكشوف من أي متصفح ويب آخر. يمكن استخدام Tor للوصول إلى DarkNet ولكن يجب الانتباه إلى حدوده وعدم استخدامه لأغراض غير قانونية. يمكن دمج Tor مع VPN لزيادة الأمان والخصوصية في التصفح. يستخدم Tor بشكل واسع في جميع أنحاء العالم ويعتبر البرنامج الأكثر استخدامًا للوصول إلى الإنترنت بشكل مجهول.