Contents

ما هو تشفير قاعدة البيانات?

تشفير قاعدة البيانات هو عملية تحويل البيانات – التي تم تخزينها في قاعدة بيانات ، وفي تنسيق نص عادي – إلى نص مشفر بمساعدة خوارزمية مناسبة تعرف باسم “المفتاح”. وبهذه الطريقة ، فإن الخيار الوحيد المتاح لفك تشفير و استخدام البيانات ستكون مع مساعدة من هذا المفتاح.

فقط لديك الوقت لإلقاء نظرة سريعة على الأدوات؟ هنا ملخصنا قائمة بأفضل أدوات تشفير قواعد البيانات:

- آي بي إم غوارديوم لتشفير الملفات وقواعد البيانات يوفر رؤية كاملة أثناء تشفير وفك تشفير البيانات المنظمة أو غير المهيكلة بمستويات جيدة من الأتمتة وإمكانية التوسع.

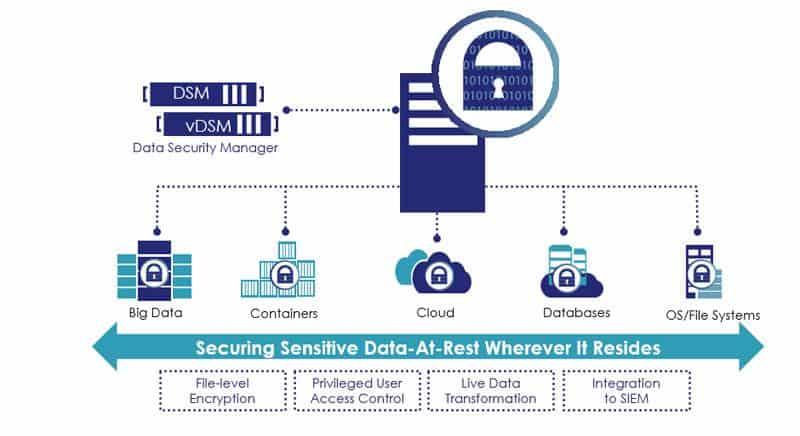

- تشفير شفاف Vormetric حل تشفير تسريع الأجهزة باستخدام تشفير البيانات أثناء الاستراحة من خلال الإدارة المركزية للمفاتيح والتحكم المميز في وصول المستخدم والمزيد.

- حماية مكافي الكاملة للبيانات – متقدم حل تشفير نقطة النهاية للبيانات قيد الانتظار والبيانات المتحركة مع التحكم في الوصول ومراقبة سلوك المستخدم.

- DbDefence for Microsoft SQL مع تقنيات إخفاء البيانات لجداول قاعدة البيانات يوفر حماية إضافية ، تشفير قاعدة بيانات SQL حسب الطلب.

- ميزة BitLocker حل تشفير “الانتقال إلى” للأنظمة المستندة إلى Microsoft Windows المصممة لتوفير تشفير إلى وحدات التخزين بأكملها.

لماذا نحتاج إلى تشفير قاعدة البيانات?

يمثل مصطلح “التشفير” تحويل البيانات إلى تنسيق آمن لا يمكن قراءته إلا باستخدام مفتاح فك التشفير. الغرض كله هو التأكد من أن الأشخاص أو التطبيقات المصرح لهم فقط يمكنهم الوصول إلى البيانات والعمل معها. في عالم أصبح مألوفًا جدًا بالخروقات والقرصنة ، أصبح أصحاب البيانات يبحثون عن طرق للحفاظ على أمان بياناتهم. استجابت صناعة البرمجيات لهذه الدعوة وتوصلت إلى حلول يتم فيها تشفير بيانات عملائها بثلاث طرق رئيسية:

- تشفير كامل محرك الأقراص – تشفير محركات الأقراص ككل وحيث يتم تشفير كل ما يتم تخزينه عليها. تأتي أنظمة التشغيل الرئيسية مثل Linux و Windows Server مزودة بميزات تسمح بتشفير القرص بالكامل والذي لا يمكن الوصول إليه إلا باستخدام كلمة مرور. يجب إدخال كلمة المرور هذه في وقت التمهيد حتى يتمكن نظام التشغيل نفسه من الوصول إلى البيانات الموجودة عليها. لا يتطلب أي تطبيق يتم تشغيله بعد ذلك على الخادم الوصول إلى كلمة المرور لأن نظام التشغيل يتعامل مع وصوله بشفافية.

- تشفير النظام الجزئي – تشفير نظام الملفات فقط الذي يعمل على تشفير مجلد معين أو ملف بيانات يمكن الوصول إليه باستخدام كلمة مرور فقط. تشبه هذه الطريقة طريقة التشفير السابقة كما هو موضح هنا أيضًا ، بمجرد أن يؤكد نظام التشغيل كلمة المرور الصحيحة ، فإن أي تطبيقات تحتاج إلى العمل مع البيانات ستفعل ذلك بشفافية. العيب هنا هو أن الخطأ البشري قد يؤدي إلى تخزين البيانات الحساسة في مساحات أو أنظمة تخزين الملفات غير المشفرة.

- تشفير قاعدة البيانات – أمان البيانات الذي يحول البيانات المخزنة في قواعد البيانات إلى بيانات غير قابلة للتشفير لا معنى لها بدون كلمة مرور. هنا يجب إدخال كلمة المرور فقط عند الوصول إلى قاعدة البيانات وليس عند بدء تشغيل النظام بأكمله. في هذه الحالة ، إذا كان هناك وصول غير مصرح به إلى القرص – حتى لو تمت إزالته فعليًا – فلن يتمكن الجناة من الوصول إلى البيانات الموجودة في قواعد البيانات المشفرة.

نظرًا لأننا ذكرنا “الشفافية” عدة مرات في أنواع التشفير أعلاه ، يصبح من الضروري النظر في تعريف المفهوم بالتفصيل:

تشفير قاعدة البيانات الشفافة (TDE) – ما هذا؟?

تشفير البيانات الشفافة (TDE) هو تقنية تشفير تستخدمها شركات برمجيات قواعد البيانات الأكبر مثل Microsoft و IBM و Oracle. لقد جعلوا هذه التكنولوجيا جزءًا من ميزة أمان البيانات لعدد من حلول قواعد البيانات الخاصة بهم.  مصدر الصورة

مصدر الصورة

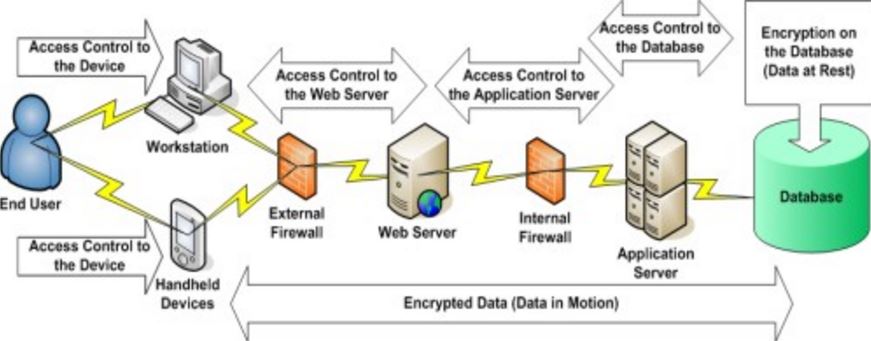

TDE هو تشفير على مستوى قاعدة البيانات يعمل على تشفير البيانات أثناء الراحة – وهذا يعني عندما لا يتم الوصول إلى البيانات أو تغييرها أو حركتها عبر شبكة – عن طريق ترميز بنية قاعدة البيانات وليس البيانات نفسها. وبهذه الطريقة ، حتى إذا سرق أحد الأقراص ، لا يمكن الوصول إلى قاعدة البيانات الموجودة عليه دون شهادة التشفير الأصلية والمفتاح الرئيسي.

لا يتطلب TDE أي تغييرات في التعليمات البرمجية أو غير ذلك عندما يقوم المستخدمون المصرح لهم بالوصول إلى البيانات ، وبالتالي “الشفافة” في الاسم. لا يحتاج المبرمجون أو أي تطبيقات إلى إنشاء وحدات ماكرو أو تحديث التكوينات المعقدة لاستخدام البيانات. بمجرد التصريح بذلك ، يقوم نظام التشغيل بفك التشفير ويفتح قاعدة البيانات للوصول إلى البيانات الموجودة بها.

هذا يعني أيضًا أن المستخدمين والتطبيقات المصرح لهم لا يحتاجون إلى إنشاء جداول مساعدة أو مشغلات أو طرق عرض لفك تشفير البيانات المشفرة باستخدام TDE.

أفضل أدوات تشفير قاعدة البيانات

حسنًا ، … … فيما يلي قائمة بخياراتنا الخمسة لأفضل أدوات التشفير وحلول البرمجيات لاستخدامها مع بياناتك:

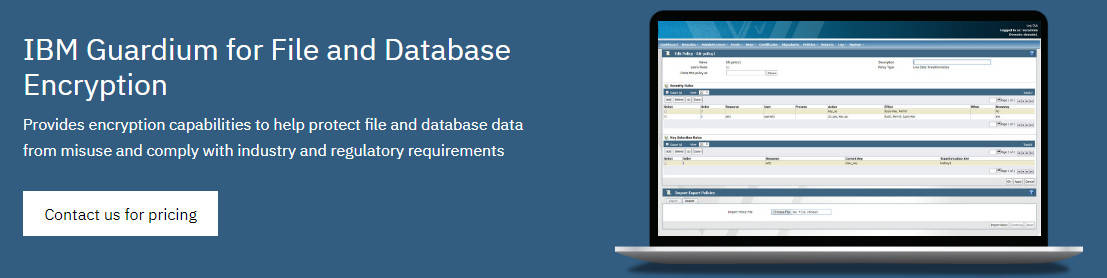

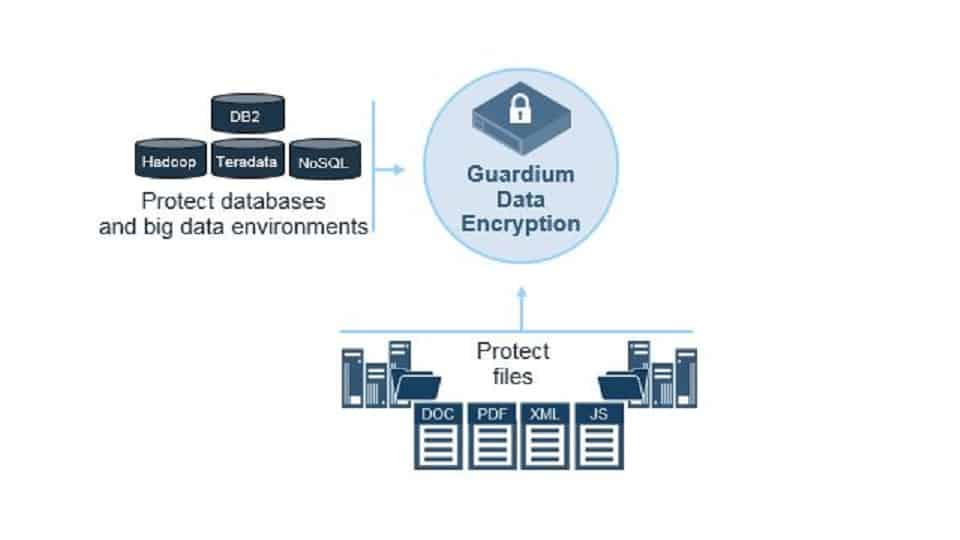

1. IBM Guardium لتشفير الملفات وقواعد البيانات

إن IBM Guardium Data Encryption هو الحل للشركات التي تبحث عن حل تشفير قاعدة البيانات الذي يأتي من علامة تجارية عالمية قائمة.

إن IBM Guardium Data Encryption هو الحل للشركات التي تبحث عن حل تشفير قاعدة البيانات الذي يأتي من علامة تجارية عالمية قائمة.

باستخدام هذه الأداة ، يتم تطبيق TDE مع التشفير وفك التشفير الذي يحدث فوق أنظمة ملفات البيانات وأحجام التخزين أو محركات الأقراص. بهذه الطريقة يكون الوصول إلى البيانات شفافًا للمستخدمين والتطبيقات وقواعد البيانات وأنظمة التشغيل وأنظمة إدارة التخزين.  مصدر الصورة

مصدر الصورة

آي بي إم غوارديوم يستخدم لتشفير كل من مصادر البيانات المهيكلة وغير المهيكلة ويمكن أيضًا زيادتها للاستمرار في تغطية الاحتياجات الأمنية للأعمال حتى مع استمرار نموها.

أخيرًا ، يقوم IBM Guardium for File and Database Encryption بفرض تشفير تمليه السياسة. يوفر إمكانية إدارة مفتاح التشفير المركزي الذي يسمح للشركات بتأمين بياناتها مع التأكد أيضًا من توافقها مع إجمالي الناتج المحلي. وفي الوقت نفسه ، يمكن تعريف السياسات بسهولة باستخدام خادم إدارة سهل الاستخدام ويمكن بعد ذلك طرحها وتنفيذها عبر عدد من أنظمة التشغيل (Windows و Linux و Unix).

2. Vormetric تشفير شفاف

Vormetric Transparent Encryption عبارة عن أداة أمان TDE ، بيانات عند الاستراحة مع إدارة مفاتيح مركزية ، تحكم في وصول المستخدم ، وتأتي مع تسجيل مفصل لتدقيق الوصول إلى البيانات.

Vormetric Transparent Encryption عبارة عن أداة أمان TDE ، بيانات عند الاستراحة مع إدارة مفاتيح مركزية ، تحكم في وصول المستخدم ، وتأتي مع تسجيل مفصل لتدقيق الوصول إلى البيانات.  مصدر الصورة

مصدر الصورة

إن ما يميز حل التشفير هذا هو قدرته على تأمين البيانات حيث يمكن تخزينها – محليًا ، عبر حلول التخزين السحابية المتعددة ، وفي البيانات الكبيرة. يمكن للمسؤولين اختيار تشفير نظام الملفات أو الذهاب لتشفير القرص الكامل.

يتم الكشف عن القوة الهائلة لنظام Vormetric Transparent Encryption بمجرد النظر إلى البيانات التي يمكن أن تغطيها: يمكن نشرها بسهولة ، ويمكن توسيع نطاقها لتشمل عشرات الآلاف من الخوادم الفعلية أو الظاهرية ، وتعمل على أنظمة Windows و Linux و Unix.

إحدى الميزات الفريدة التي تأتي مع هذا الحل من Thales eSecurity هي أنه لا يلزم التوقف عن العمل في عمليات تشفير البيانات الأولية. يمكن للمسؤولين ببساطة استخدام خيار “تحويل البيانات المباشر” حيث يمكن تشفير قواعد البيانات والملفات بينما البيانات قيد الاستخدام.

مرة أخرى ، هناك لا توقف, حقيقة يمكن تقديرها عند النظر في بعض الأدوات قد تتطلب قائمة نظيفة – يتم تثبيتها على خوادم قاعدة بيانات جديدة قبل أن يتم تشفير البيانات.

3. McAfee Complete Data Protection – متقدم

يعد McAfee أحد أكبر اللاعبين في سوق حلول مكافحة البرامج الضارة ، كما أن أداة التشفير الكامل للبيانات – أداة التشفير المتقدمة هي دليل على أنه يصنع منتجات ذات جودة عالية.

يعد McAfee أحد أكبر اللاعبين في سوق حلول مكافحة البرامج الضارة ، كما أن أداة التشفير الكامل للبيانات – أداة التشفير المتقدمة هي دليل على أنه يصنع منتجات ذات جودة عالية.

تعمل أداة تشفير محرك الأقراص هذه على مستوى المؤسسة في العديد من حالات الاستخدام ، بما في ذلك منع فقد البيانات وتشفير القرص بالكامل والتحكم في الجهاز وحتى حماية البيانات المخزنة في السحابة (Dropbox و Google Drive ، على سبيل المثال لا الحصر). يمكن استخدامه على الخوادم التي تعمل بإصدارات Windows و Mac OS X.

بصرف النظر عن تشفير البيانات على الأقراص والتحكم في الوصول, تقوم أداة حماية البيانات الكاملة من McAfee بتشفير الملفات والمجلدات تلقائيًا قبل أن تنتقل عبر شبكة محلية وحتى عندما تتم مشاركتها خارجها.  مثير للدهشة ، أن هذا الحل الكامل لحماية البيانات غير مكلف نسبيًا بالنظر إلى القوة التي يوفرها للشركات الصغيرة والمتوسطة التي ترغب في الحفاظ على أمان بياناتها.

مثير للدهشة ، أن هذا الحل الكامل لحماية البيانات غير مكلف نسبيًا بالنظر إلى القوة التي يوفرها للشركات الصغيرة والمتوسطة التي ترغب في الحفاظ على أمان بياناتها.

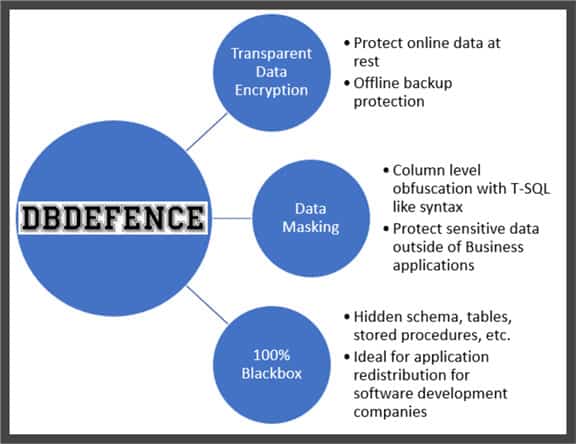

4. DbDefence for Microsoft SQL

بالنسبة للشركات التي تستخدم Microsoft SQL Server (بما في ذلك SQL Express و LocalDB) ، توفر بعض حلول البرامج أمان البيانات كـ DbDefence. هذا هو الأداة الأكثر مثالية لتشفير بيانات SQL.

بالنسبة للشركات التي تستخدم Microsoft SQL Server (بما في ذلك SQL Express و LocalDB) ، توفر بعض حلول البرامج أمان البيانات كـ DbDefence. هذا هو الأداة الأكثر مثالية لتشفير بيانات SQL.

توفر أداة TDE هذه أمان البيانات دون المساس بسرعات الأداء. يتمتع DBAs بالتحكم الكامل فيما يحتاجون إليه لتأمين DbDefence وتكوينه للعمل على الجداول (بعضها أو كلها) وتسجيلات الدخول والتطبيقات التي تصل إلى البيانات المقيدة.  مصدر الصورة

مصدر الصورة

تسمح أوضاع التكوين بثلاثة مستويات لتأمين بيانات قاعدة البيانات:

- TDE يعتني بالتشفير بينما البيانات في راحة

- أ “صندوق اسودوظيفة “تمنع قواعد البيانات من القدرة على استعراض الكائنات (الجداول والإجراءات والوظائف) دون الحصول على إذن مناسب

- حل وسط الأرض المعروفة باسم اخفاء البيانات (PDF) والذي يسمح بحماية TDE وكذلك إخفاء الأعمدة الحساسة من المسؤولين وغيرهم من مستخدمي Power

أخيرًا ، DbDefence هو أداة تشفير فعالة يسهل إعدادها وتشغيلها ؛ إنه ببساطة تشفير فعال لقاعدة بيانات SQL ولديه بعد أثر رقمي صغير.

5. BitLocker

هذا حل تشفير كامل القرص يأتي إلينا عن طريق شركة Microsoft Inc.. مع أكثر من 90 في المائة من العالم يستخدمون أحد أنظمة التشغيل الخاصة بهم ، وكذلك نظرًا لأن Windows 10 يمتلك 49 في المائة تقريبًا من حصة سوق نظام تشغيل سطح المكتب ، من المهم معرفة أفضل طريقة لتأمين البيانات على ما هو نظام التشغيل الأكثر شعبية.

هذا حل تشفير كامل القرص يأتي إلينا عن طريق شركة Microsoft Inc.. مع أكثر من 90 في المائة من العالم يستخدمون أحد أنظمة التشغيل الخاصة بهم ، وكذلك نظرًا لأن Windows 10 يمتلك 49 في المائة تقريبًا من حصة سوق نظام تشغيل سطح المكتب ، من المهم معرفة أفضل طريقة لتأمين البيانات على ما هو نظام التشغيل الأكثر شعبية.

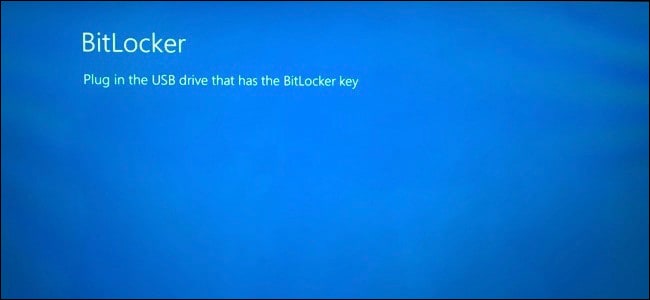

تشفير محرك BitLocker ، كما هو معروف رسميًا, هي ميزة حماية بيانات Windows مضمنة كانت متوفرة مع أنظمة تشغيل Windows مباشرة من الأيام الأولى من ويندوز فيستا. إنه يعمل على حماية المستخدمين من فقدان البيانات أو السرقة التي قد تحدث في حالة سرقة الجهاز أو فقده أو إيقاف تشغيله بشكل غير مهم.  أفضل طريقة لاستخدام أداة التشفير هذه هي بالتزامن مع وحدة النظام الأساسي الموثوقة (TPM) – ميزة أمان الأجهزة التي تأتي مع جميع أجهزة الكمبيوتر الجديدة تقريبًا اليوم. بدون ذلك ، لا يزال يعمل BitLocker في تشفير محركات الأقراص ولكن بدلاً من ذلك مطالبة المسؤول بإدخال محرك أقراص USB يحتوي على مفتاح بدء التشغيل عند تشغيل الأجهزة المشفرة.

أفضل طريقة لاستخدام أداة التشفير هذه هي بالتزامن مع وحدة النظام الأساسي الموثوقة (TPM) – ميزة أمان الأجهزة التي تأتي مع جميع أجهزة الكمبيوتر الجديدة تقريبًا اليوم. بدون ذلك ، لا يزال يعمل BitLocker في تشفير محركات الأقراص ولكن بدلاً من ذلك مطالبة المسؤول بإدخال محرك أقراص USB يحتوي على مفتاح بدء التشغيل عند تشغيل الأجهزة المشفرة.

يتمثل المفهوم الرئيسي وراء أداة الأمان هذه في التأكد من عدم منح أي وصول غير مصرح به لمحرك الأقراص – سواء عن طريق تشغيل أدوات هجوم البرامج أو نقل قرص ثابت فعليًا إلى كمبيوتر آخر.

عامل التحبيب في BitLocker هو حقيقة أن كل ما يتطلبه الأمر لتأمين قرص وجميع البيانات الموجودة عليه هي مجرد بضع نقرات.

بضع كلمات من الحذر

الآن ، على الرغم من أن جميع أدوات التشفير هذه توفر وسيلة لتأمين البيانات ، ستكون هناك دائمًا نقطة ضعف واحدة: مسؤول. لأنه يجب على المتسللين الوصول إلى كلمة مرور المسؤول – سواء كان ذلك بسبب الإهمال في الحفاظ على أمان كلمة المرور أو لأنهم لم يهتموا بما يكفي لاستخدام كلمة مرور معقدة – لا شيء يمنعهم من الوصول الكامل إلى البيانات.

المحلول: لا تستخدم كلمات المرور الافتراضية مطلقًا. أيضًا ، قم بإنشاء كلمات مرور معقدة لا يمكن تخمينها ولا تكتبها حيث يمكن لأي شخص العثور عليها.

الأمر نفسه ينطبق على أي تطبيقات تم منحها الإذن للوصول إلى الأقراص أو أنظمة الملفات أو قواعد البيانات ؛ يمكن للمتسللين استغلال أي نقاط ضعف في التطبيقات نفسها والوصول إلى البيانات عن طريق استغلالها.

المحلول: كن حذرا ما الأدوار والأذونات التي تمنحها لكل تطبيق. مواكبة البقع والتحديثات بحيث يتم إحباط أي مآثر.

هل هناك أي عيوب لاستخدام أدوات تشفير قاعدة البيانات?

حسنًا ، لقد قضينا للتو كل هذا الوقت في مناقشة الأدوات التي ستكون مناسبة تمامًا لعدد من سيناريوهات إعداد الخادم. لقد تطرقنا أيضًا إلى بعض الاحتياطات.

الآن ، سوف نلقي نظرة على ما هي سلبيات عندما يتعلق الأمر بتشفير قاعدة البيانات. لأنه ، على الرغم من أنك قد تكون على استعداد لتأمين بياناتك ، إلا أن هناك بعض الجوانب التي تحتاج أيضًا إلى متابعتها. هم انهم:

- نسيان كلمة المرور – يحتاج المسؤولون إلى استخدام كلمات مرور معقدة لتأمين قواعد البيانات الخاصة بهم حقًا ، ولسوء الحظ ، فإن ذلك يجعل من السهل عليهم نسيانها ؛ إذا فعلوا ذلك ، فربما لا توجد طريقة للوصول إلى تلك البيانات مرة أخرى.

- شعور زائف بالأمان – أثناء تشفير البيانات باستخدام هذه الأدوات الحديثة يؤمن بياناتك ، فهذا لا يعني أنه يجب عليك تخليصك ؛ دائما تكون على اطلاع على طرق جديدة للاختراق. تأكد من الحفاظ على البيئة الرقمية بالكامل مصححة ومحدثة.

- الموارد hogging – على الرغم من أن معظم أدوات تشفير قواعد البيانات ليست كثيفة الاستخدام للموارد ، فقد تتغير الحالة مع نمو بياناتك وعندما يكون لديك عدد أكبر من المستخدمين أو التطبيقات التي تستمر في طلب المزيد والمزيد من البيانات. قد يتم تعويض تكلفة الأمان هذه عن طريق زيادة الموارد ، ولكن هذا سيعني أيضًا إقناع الإدارة بزيادة ميزانيتك

بالنظر إلى هذه العيوب ، يمكن القول بأمان أن المزايا تفوقها إلى حد بعيد. هذا يقودنا إلى الاستنتاج: إذا كان لديك بيانات حساسة وسرية ، يجب عليك دائمًا التفكير في تشفيرها.

صورة مميزة بواسطة tumbledore من Pixabay

يسي لفك التشفير. تقنية TDE توفر حماية إضافية للبيانات المخزنة في قواعد البيانات وتحميها من الوصول غير المصرح به. ومن بين الأدوات المستخدمة لتشفير قواعد البيانات ، يمكن الاعتماد على IBM Guardium و Vormetric و McAfee Complete Data Protection و DbDefence for Microsoft SQL و BitLocker. ومع ذلك ، يجب أن يتم التعامل مع هذه الأدوات بحذر ، حيث يمكن أن تؤدي إلى بعض العيوب والمشاكل في الأمان إذا لم يتم استخدامها بشكل صحيح. في النهاية ، يجب على أصحاب البيانات الاهتمام بتشفير قواعد البيانات لحماية بياناتهم من الاختراق والقرصنة.